Sophos presenta l’edizione 2024 dello studio Sophos Threat Report, intitolato “Cybercrime on Main Street”, che approfondisce le minacce affrontate dalle piccole e medie imprese (PMI*).

Secondo il report, quasi il 50% del malware rilevato nel 2023 nel perimetro delle PMI ha riguardato keylogger, spyware e stealer, ovvero varietà di malware che vengono utilizzate per sottrarre dati e credenziali che gli attaccanti sfruttano successivamente per effettuare accessi non autorizzati, praticare estorsioni, installare ransomware e altro ancora.

Il report Sophos analizza anche i cosiddetti Initial Access Broker (IAB), ovvero criminali specializzati nell’accesso alle reti informatiche. Questi IAB pubblicizzano nel dark web le loro capacità e i loro servizi proponendosi di entrare in modo particolare in reti appartenenti a PMI o rivendendo un accesso chiavi in mano a PMI già violate.

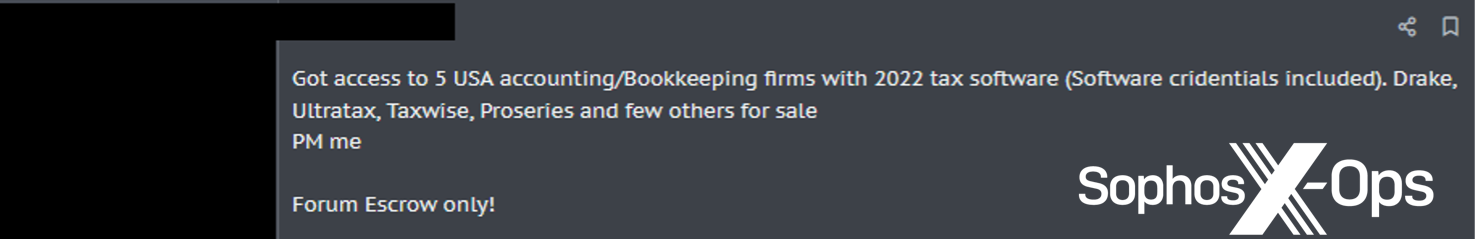

Sopra: Un esempio di post scoperto da Sophos X-Ops all’interno di un forum del dark web che pubblicizza l’accesso a una piccola azienda statunitense di amministrazioni contabili. Altri esempi di inserzioni relative alle PMI pubblicate nei forum cybercriminali sono presenti, suddivisi per settore e per nazione, all’interno dello studio 2024 Sophos Threat Report.

“Il valore dei dati intesi come moneta di scambio è cresciuto esponenzialmente tra i cybercriminali e ciò è particolarmente vero per le PMI che per una certa funzione tendono a usare uno specifico servizio o una specifica applicazione software in tutte le loro operazioni. Facciamo l’esempio di un cybercriminale che introduca un infostealer nella rete di una vittima per sottrarne le credenziali e ottenere la password di accesso al software di contabilità dell’azienda. L’autore dell’attacco potrebbe quindi accedere alle funzioni finanziarie dell’azienda stessa e dirottare fondi in un conto da lui controllato”, ha dichiarato Christopher Budd, director of Sophos X-Ops research di Sophos. “Esiste un motivo per cui oltre il 90% di tutti i cyberattacchi segnalati a Sophos nel 2023 ha riguardato la sottrazione di dati o di credenziali, sia attraverso attacchi ransomware piuttosto che estorsioni, accessi remoti non autorizzati o furti puri e semplici”.

Il ransomware continua a essere la minaccia più grave per le PMI

Per quanto il numero degli attacchi ransomware scatenati contro le PMI si sia stabilizzato, questo particolare problema continua a rappresentare la principale minaccia per le piccole e medie aziende. Tra tutti casi di ransomware riguardanti PMI gestiti da Sophos Incident Response (IR), struttura che aiuta le aziende che si trovano sotto attacco attivo, LockBit è stata la gang che ha colpito più di; Akira e BlackCat sono seguite rispettivamente in seconda e terza posizione. Le PMI analizzate nel report hanno dovuto affrontare anche attacchi da parte di vecchi ransomware meno conosciuti ma ancora persistenti come BitLocker e Crytox.

Il report sottolinea anche come le gang dedite al ransomware continuino a modificare le loro tattiche, ad esempio utilizzando la cifratura remota e colpendo i Managed Service Provider (MSP). Tra il 2022 e il 2023 il numero di attacchi ransomware che hanno sfruttato la cifratura remota – quando l’attaccante si avvale di un dispositivo non gestito presente sulla rete della vittima per cifrare i file residenti su altri sistemi della stessa rete – è aumentato del 62%.

Lo scorso anno, inoltre, il team Sophos Managed Detection and Response (MDR) è intervenuto in cinque casi relativi a piccole aziende attaccate mediante una vulnerabilità del software RMM (Remote Monitoring and Management) adottato dai rispettivi MSP.[1]

I cybercriminali perfezionano il social engineering e le truffe BEC

Come si legge nel report, sono stati gli attacchi BEC (Business Email Compromise) i più numerosi subito dopo il ransomware tra quelli gestiti da Sophos IR nel 2023.

Gli attacchi BEC e altre campagne di social engineering contengono un crescente livello di sofisticazione. Anziché spedire semplicemente un messaggio email con un allegato pericoloso, chi lancia l’attacco sempre più instaura spesso un dialogo con le vittime inviando una serie di email per allacciare una conversazione o persino chiamarle al telefono.

Nel tentativo di aggirare i tradizionali tool antispam, i cybercriminali stanno sperimentando nuovi formati per i loro contenuti usando immagini che integrano al proprio interno il codice pericoloso o allegandolo nei formati OneNote o di archivio. In un caso gestito da Sophos, gli autori dell’attacco avevano spedito un documento PDF con l’anteprima sfocata e illeggibile di una presunta “fattura”; il pulsante che avrebbe dovuto permetterne lo scaricamento conteneva invece un link a un sito web pericoloso.

Per ulteriori informazioni su queste attività cybercriminali che riguardano le PMI è possibile consultare 2024 Sophos Threat Report: Cybercrime on Main Street su Sophos.com.

*Per PMI si intendono aziende con un massimo di 500 dipendenti.