Nous allons vous présenter le ‘Rapport Active Adversary 2023 pour les professionnels de la sécurité (2023 Active Adversary Report for Security Practitioners)’, en analysant les données recueillies par l’équipe de réponse aux incidents de Sophos et en couvrant la première moitié de l’année 2023. Il s’agit du troisième rapport Active Adversary de l’année.

Nos précédents rapports 2023, destinés aux dirigeants (avril) et aux responsables techniques (août), se concentraient sur les grandes tendances au niveau du comportement des attaquants. Ce rapport va, quant à lui, approfondir les sujets qui ont été évoqués sans être particulièrement approfondis auparavant, et vous présentera des conclusions qui, bien qu’intéressantes du point de vue de la cybersécurité, seront surtout les plus susceptibles d’être exploitables par les professionnels de la sécurité.

Contrairement aux dirigeants ou aux responsables techniques, qui se concentrent principalement sur la stratégie, les opérations et le déploiement des ressources (à la fois humaines et financières), les professionnels de la sécurité se concentrent sur des détails plus précis et des données exploitables permettant de protéger l’entreprise. Parmi les rôles généralement assumés par les professionnels de la sécurité, les chasseurs de menaces effectuent un travail orienté vers l’avenir qui, lorsqu’il est bien exécuté, garantit que l’entreprise puisse redoubler de vigilance lorsqu’elle en a besoin. De leur côté, les experts en réponse aux incidents regardent en arrière pour comprendre ce qui s’est passé dans les systèmes en crise, même s’ils s’efforcent de reprendre le contrôle de la situation et d’éviter que des résultats similaires ne se reproduisent de nouveau.

Points importants à retenir :

- Une urgence pour les attaquants ne constitue pas (nécessairement) une urgence pour les défenseurs.

- Les vitesses d’attaque évolue ; mais les axes et les processus d’attaque restent les mêmes.

- Une mauvaise hygiène de sécurité au niveau du système a plus d’impact en période de crise.

- Pour freiner la vitesse avec laquelle les attaques sont lancées, ajoutez tout simplement un peu de résistance/friction.

- Défenseurs, adoptez la méthode TAC (Threat Activity Clusters) !

D’où viennent les données ?

Les Rapports Active Adversary présentent ce que l’équipe de réponse aux incidents (IR) de X-Ops a appris sur le paysage des adversaires actuel en traitant les crises de sécurité dans le monde entier. Cette nouvelle édition du rapport Active Adversary a puisé dans les données de 232 cas sélectionnés parmi les données disponibles du 1er janvier 2022 au 30 juin 2023. Nous vous fournirons plus de détails sur les données démographiques de cette analyse à la fin du rapport.

Les Rapports Active Adversary présentent ce que l’équipe de réponse aux incidents (IR) de X-Ops a appris sur le paysage des adversaires actuel en traitant les crises de sécurité dans le monde entier. Cette nouvelle édition du rapport Active Adversary a puisé dans les données de 232 cas sélectionnés parmi les données disponibles du 1er janvier 2022 au 30 juin 2023. Nous vous fournirons plus de détails sur les données démographiques de cette analyse à la fin du rapport.

Cette nouvelle édition du rapport Active Adversary élargit notre vision pour inclure des informations provenant de l’équipe MDR (Managed Detection and Response) au sein de X-Ops, notamment un aperçu de la manière avec laquelle cette équipe structure son travail en matière de renseignement sur les menaces (Threat Intelligence) en définissant des TAC (Threat Activity Clusters). Pour illustrer la valeur ajoutée que l’équipe MDR apportera à ces rapports à l’avenir, cette nouvelle édition va vous présenter une comparaison de deux cas différents : l’un concernant un client MDR existant, l’autre qui est parvenu à Sophos via l’équipe Incident Response. Les attaques étaient similaires au départ, mais nous montrerons que les chemins vers un retour à la normale étaient très différents.

Chasseurs de menaces

Les professionnels de la sécurité viennent d’horizons divers et doivent assumer une liste toujours croissante de rôles et responsabilités dans les entreprises actuelles. En regroupant les divers éléments au sein de ce rapport Active Adversary, nous nous sommes concentrés sur les chasseurs de menaces, les analystes et les experts en réponse aux incidents, ainsi que sur la manière avec laquelle ils pourraient utiliser les informations contenues dans un rapport détaillé tel que celui-ci. Nous allons prendre un moment au début de ce rapport pour vous expliquer quel a été notre objectif ici.

Autrefois réservée aux gouvernements et aux grandes entreprises, la chasse aux menaces devient de plus en plus courante au sein des équipes de sécurité à mesure que cette fonction mûrit et démontre sa véritable valeur ajoutée. Tous ceux qui liront ce rapport ne seront pas aussi familiers avec ce rôle spécifique qu’avec la réponse aux incidents ou le large éventail d’analyses existantes. Nous tenterons donc de résumer le rôle du chasseur de menaces de la manière la plus claire et succincte possible.

L’un des principes de la chasse aux menaces est de “supposer qu’une violation a eu lieu” et de rechercher systématiquement les menaces existantes dans l’environnement. Cette approche nécessite une télémétrie complète au niveau de l’environnement, puisque les attaquants trouveront et se cacheront dans vos angles morts (en partant du principe, bien sûr, qu’ils ne créeront pas eux-mêmes des angles morts en premier lieu, ce qui en soi constituerait un indicateur de compromission [IoC] à part entière. Nous en reparlerons plus tard dans le rapport). La détection précoce des menaces potentielles permet une réponse plus rapide, conduisant ainsi généralement à de meilleurs résultats pour l’entreprise concernée.

Les chasseurs de menaces sont à la fois des consommateurs et des producteurs de renseignements sur les menaces (Threat Intelligence) ; le partage de renseignements via des cercles de confiance professionnels au sein de la communauté est l’une des grandes réussites de la culture de la cybersécurité. Les renseignements sur les menaces peuvent aller d’un indicateur très granulaire tel qu’une adresse IP ou le hachage d’un fichier à des données démographiques plus larges au niveau de la campagne en question. Comme son nom l’indique, les chasseurs de menaces parcourent littéralement les données d’un environnement à la recherche de ces indicateurs de compromission. Les IoC existants facilitent la chasse, et de nouveaux IoC sont ajoutés à l’univers, en constante expansion, des données de renseignement sur les menaces.

Une autre façon de recueillir et de renforcer les renseignements sur les menaces est d’utiliser le travail des experts en réponse aux incidents. Contrairement à la chasse aux menaces, qui est une discipline proactive, le travail des experts en réponse aux incidents est essentiellement réactif. Ils investiguent les violations détectées et les attaques actives en cours dans le but de contenir et de mitiger les dommages causés par les incidents de sécurité et de remettre les systèmes concernés en état de marche le plus rapidement possible. La réponse aux incidents peut être initiée par télémétrie, à partir de chasses proactives aux menaces ou à la suite d’autres déclencheurs via des procédures ou des institutions spécifiques.

Lors de la réponse à une menace active, il est impératif que le délai entre la détection de l’indicateur initial de compromission et la mitigation complète de la menace soit aussi court que possible. À mesure qu’un adversaire progresse dans les phases d’une attaque, c’est une course contre la montre pour l’empêcher d’atteindre ses objectifs, et plus l’adversaire avance dans la chaîne d’attaque, plus faibles sont les chances pour le défenseur de rattraper son retard. Avec, à l’esprit, cette réalité comprise depuis longtemps, les informations données dans le rapport précédent selon lesquelles les temps de séjour s’étaient raccourcis semblaient être synonymes d’un potentiel chaos pour les défenseurs. Ce rapport vise à mieux aider les professionnels de la sécurité à faire la distinction entre des situations où c’est vraiment la cas et d’autres où justement ce n’est pas le cas.

Des mouvements trop rapides ?

Dans le dernier rapport Active Adversary, nous avons souligné la baisse brutale du temps de séjour dans toutes les attaques. En particulier, nous avons noté une baisse de 44 % d’une année sur l’autre et de 72 % du temps de séjour dans les attaques de ransomware. Ces diminutions ont été particulièrement frappantes dans le cas des attaques de ransomware, dont la durée médiane a été réduite à cinq jours. L’une de nos conclusions est que non seulement les auteurs de ransomware savent que les capacités de détection se sont améliorées, nécessitant ainsi des attaques bien plus rapides, mais bon nombre d’entre eux sont aussi tout simplement bien mieux entraînés.

Ils ont été bien formés et sont mieux guidés. À la suite des fuites de Conti début 2022, nos experts en menaces ont constaté que de nombreux opérateurs de ransomware et affiliés adoptaient les playbooks très bien développés et rédigés par le groupe en question bien connu. Comme pour tout processus, l’itération et la pratique ont tendance à conduire à de meilleurs résultats. Alors que les ransomwares modernes fêtent leurs 10 ans cette année, la pratique a certainement rendu certains d’entre eux plus compétents. Cette tendance est encore plus vraie lorsque de nombreuses stratégies défensives n’ont pas suivi le rythme imposé par les adversaires.

C’est en gardant à l’esprit la baisse inquiétante du temps de séjour des ransomwares que nous avons commencé à examiner les temps de séjour des attaquants dans la catégorie des “cinq jours ou moins”. Pour être sûrs de la signification statistique de l’ensemble de données et comprendre comment ces attaques “rapides” se développaient, nous avons choisi d’inclure toutes les attaques que nous avons investiguées en 2022 et au cours des six premiers mois de 2023, en laissant de côté un seul cas DDoS qui, pour diverses raisons, n’apportait rien de plus à notre analyse.

Nous nous sommes d’abord demandés s’il existait des différences notables concernant les attaques plus rapides. Notre réponse est NON. La plupart des attaques, qu’elles soient “rapides” ou “lentes”, ne semblent pas comporter de marqueurs significatifs, autres que la vitesse, qui pourraient justifier un changement de stratégie en matière de défense.

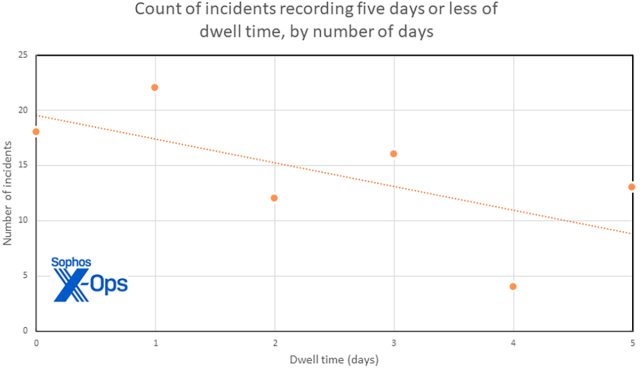

La première étape pour comprendre la situation est d’explorer les données. Comme le montre la figure 1, la répartition des attaques en fonction du temps de séjour offre un aperçu du déclin mis en évidence dans notre précédent rapport. Même dans cet ensemble de données sur 18 mois, nous pouvons clairement voir que les attaques plus longues ont tendance à diminuer. Elles ne sont tout simplement plus aussi courantes.

Figure 1 : Dans cette répartition des temps de séjour au cours des cinq premiers jours concernant nos cas les plus rapides, on constate une incidence assez homogène (mais en baisse) du temps passé dans les réseaux des victimes. Il existe une tendance inverse assez forte visible entre la durée (en jours) du temps de séjour et le nombre de cas confirmant cette durée.

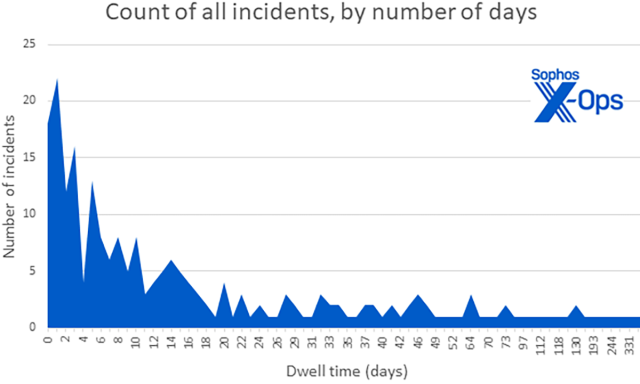

En examinant plus en détail l’ensemble de données, nous constatons dans la figure 2 que la tendance à la baisse se poursuit jusqu’au niveau de la longue traîne des temps de séjour, avec 50 % de toutes les attaques se produisant dans les 9 jours ou moins suivant l’accès initial.

Figure 2 : Des incidents avec des durées de séjour d’un mois ou plus se produisent encore, mais ils ne constituent absolument pas la norme dans l’ensemble de données sur 18 mois (notez que l’échelle de l’axe X montre l’incidence et n’est pas à l’échelle).

Nous avons ensuite classé notre ensemble de données sur 18 mois en 2 catégories : “les attaques avec un temps de séjour de cinq jours ou moins” et “les attaques qui ont duré plus de cinq jours“, afin de comparer les types d’attaque, les outils détectés, l’utilisation de LOLBin (binaire living-off-the-land) détectée, et les techniques observées pour voir quelles différences pouvaient émergées. Nous recherchions des types de résultat qui pourraient être fortement associés à des attaques rapides ou lentes, ou bien de manière égale à l’un ou l’autre type d’attaque.

Les données ont été classées en un groupe de 85 cas avec un temps de séjour de cinq jours ou moins, 141 cas avec un temps de séjour de plus de cinq jours et six cas pour lesquels il n’existait pas suffisamment de preuves pour déterminer le temps de séjour (de tels cas impliquent généralement une défaillance au niveau de la télémétrie, comme nous le verrons plus loin dans le rapport). Les cas dans lesquels le temps de séjour n’a pas pu être déterminé ont été exclus de l’analyse qui suit, laissant un ensemble de données de 226 cas.

Rapidité et lenteur en fonction du type d’attaque

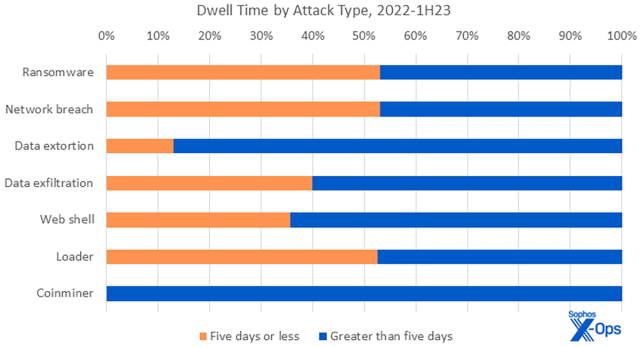

En concentrant notre attention sur les types d’attaque, nous commençons à voir dans la figure 3 comment les attaques “rapides” (<= 5 jours de temps de séjour) ne varient pas significativement en type par rapport aux attaques “lentes” (> 5 jours de temps de séjour) pour la plupart.

Figure 3 : Pour les attaques de ransomware, les violations de réseau et les attaques de type loader/chargeur, nous constatons un ratio 50/50 si le temps de séjour est court (cinq jours ou moins) ou long (plus de cinq jours). Les Web shells et les attaques par exfiltration de données sont légèrement plus susceptibles d’avoir des temps de séjour plus longs, et l’extorsion de données et le coinmining sont plus susceptibles d’avoir aussi des temps de séjour plus longs.

Les attaques de ransomware, qui restent le type d’attaque le plus répandu, sont réparties uniformément sur l’ensemble de données de 226 cas. Une observation similaire peut être faite concernant (par ordre décroissant) les violations de réseau, les loaders/chargeurs, l’exfiltration de données et les Web shells.

Parmi les valeurs aberrantes, celles concernant les coinminers sont faussées par leur faible incidence dans notre ensemble de données, mais aussi par le fait qu’ils sont censés s’inscrire dans la durée. Les coinminers seront plus qu’heureux de s’installer sur un serveur, accumulant ainsi des fractions de centime par mois, à perpétuité (web3isgoinggreat).

Il convient de noter la catégorie d’extorsion de données, dans laquelle la plupart des attaques, mais pas toutes, se sont retrouvées dans l’ensemble de données “le plus lent”. Dans le cas d’une extorsion, les acteurs malveillants ont tendance à rester plus longtemps dans le réseau que dans les cas où les données sont simplement exfiltrées sans qu’aucune extorsion ne soit tentée. Nous pensons que comme ces attaques ne comportent aucun élément en matière de chiffrement, les acteurs malveillants sont alors en mesure d’agir de manière plus discrète, et donc plus lentement et de manière délibérée. Une telle situation est trop souvent favorisée par un manque de connaissance de la cible en question sur la structure même de son trafic de base : le chiffrement crée une charge substantielle sur un système, ce qui n’est pas le cas d’une simple exfiltration sans chiffrement, signifiant ainsi que l’activité peut être moins perceptible. Le problème est aggravé lorsque la cible ne surveille pas le trafic sortant. Dans de nombreux cas, les attaquants ont réussi à exfiltrer de grandes quantités de données sans signes précurseurs.

L’exfiltration de données, une variante de l’extorsion de données (toutes les extorsions impliquent une exfiltration à un moment donné ; mais toutes les exfiltrations n’incluent pas forcément une extorsion), penche également légèrement en faveur d’attaques plus longues, pour des raisons similaires (“l’exfiltration de données” dans notre ensemble de données indique les cas dans lesquels il a été confirmé que les données avaient bien quitté le réseau affecté, mais aucune autre information n’était disponible sur ce que l’attaquant a fait ensuite avec ces données).

Les Web shells, que ces derniers soient issus du travail des courtiers en accès initiaux (IAB) ou distribués pour soutenir un autre type de campagne, représentent une autre catégorie au niveau de laquelle les temps de séjour devraient être plus longs.

Rapidité et lenteur en fonction des causes racines

Nous allons aborder à présent les causes racines, en examinant celles, le cas échéant, qui sont plus étroitement associées à des attaques plus rapides ou plus lentes.

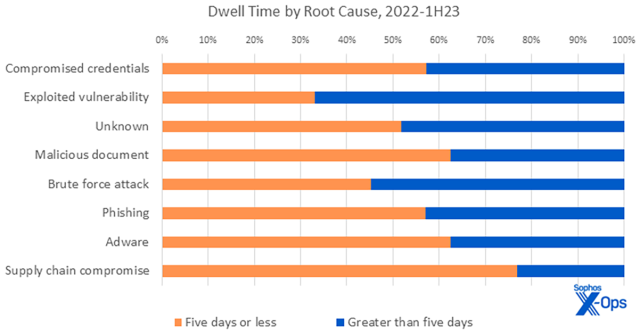

Figure 4 : Dans les cas où les attaques pouvaient être attribuées à des causes racines, des corrélations intéressantes entre cause et durée sont devenues évidentes.

Les causes racines des attaques montrent une distribution plus large. Les identifiants compromis, qui ont grimpé en tête du classement des causes racines au premier semestre 2023, ont une légère prévalence dans les attaques plus rapides. Cette tendance est principalement due au fait qu’il y ait également eu une proportion plus élevée d’attaques rapides au cours des six premiers mois de 2023.

De même, les incidents dont la cause racine était un document malveillant, une attaque de phishing, un adware ou une compromission de la supply chain étaient plus susceptibles de progresser rapidement. D’un autre côté, environ les deux tiers des attaques ayant pour origine l’exploitation d’une vulnérabilité du système étaient des attaques “lentes”, correspondant ainsi encore une fois à une présence moins importante de cette catégorie dans les statistiques d’attaque de 2023. Malheureusement, la catégorie “inconnu”, qui couvre les attaques dont la cause racine ne peut être déduite des données disponibles, continue d’impacter les deux côtés de l’équation de la vitesse d’une attaque.

Dans ce cas-ci, la différence notable au niveau des données concerne les attaques de la supply chain. Les compromissions de la supply chain sont de véritables menaces prêtes à agir à tout moment : tous les ingrédients sont là, présents, et il ne reste plus qu’à appuyer sur le bouton. Par exemple, les experts en réponse aux incidents de Sophos ont investigués trois incidents liés au ransomware Hive en 2022 qui illustrent bien ce scénario.

Ces incidents ont commencé avec l’utilisation d’identifiants compromis contre une solution VPN à facteur unique. Les relations de confiance bidirectionnelles entre les trois domaines signifiaient que les identifiants compromis étaient bien valides dans toutes les entreprises concernées, et les tunnels persistants impliquaient que l’accès était facilement disponible. Lorsque les attaques ont sérieusement débuté, elles étaient séparées par des laps de temps très courts : seulement 11h séparaient l’abus des identifiants volés et les tunnels VPN persistants. À l’autre bout de l’attaque, il s’est écoulé moins de 6h entre les divers déploiements de ransomware. Dans deux des cas, les données ont été volées environ un jour avant le déploiement du ransomware.

Les risques administratifs liés aux diverses relations au sein de la supply chain sont un sujet qu’il est préférable de réserver pour une autre édition de ce rapport. Pour les professionnels de la sécurité, cependant, cette histoire n’est pas seulement un exemple qui illustre la manière avec laquelle ce type d’attaque peut ravager plusieurs environnements à toute vitesse, mais elle rappelle que la supply chain présente des risques mais aussi des opportunités supplémentaires pour les défenseurs, que nous aborderons plus tard.

Nous observons clairement la répartition la plus uniforme entre incidents rapides et lents au niveau des outils, LOLBins, et surtout des techniques utilisées par les attaquants. La section suivante compare les cinq meilleurs résultats concernant les attaques rapides et lentes dans chacune de ces trois catégories, classés par prévalence (pourquoi avons-nous plus de cinq éléments dans chaque liste ? Le cinquième élément de certaines listes se trouvait en fait plus bas dans le tableau de comparaison. Nous les incluons pour garantir que les cinq principaux éléments concernant les attaques rapides et lentes soient représentés dans chaque catégorie et présentons chaque tableau pour plus de clarté).

Rapidité et lenteur en fonction des artefacts

Comme dans les rapports précédents, nous allons examiner une fois de plus les artefacts les plus fréquemment observés dans les données. Les rapports d’avril et d’août donnent des détails importants sur ces ensembles de données. Puisqu’ils sont pratiquement inchangés depuis le rapport d’août, nous nous concentrerons cette fois-ci sur la comparaison des artefacts provenant des attaques rapides et lentes.

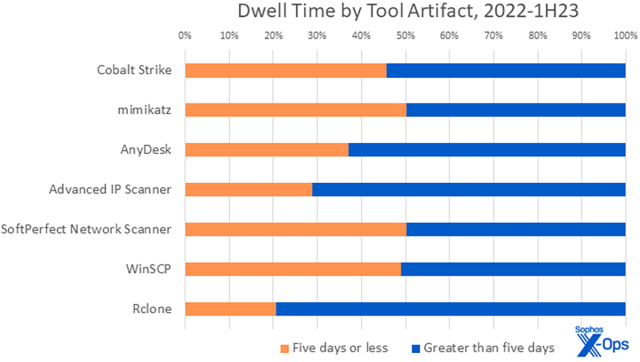

Figure 5 : Parmi les outils les plus couramment introduits sur le réseau cible et déployés par les attaquants, il existe une différence significative en matière d’utilisation entre les attaques rapides et lentes pour une poignée d’artefacts seulement.

| Occurrence des outils 2022-1H23 | |||

| Classement | Cinq jours ou moins | Plus de cinq jours | Classement |

| 1 | Cobalt Strike | Cobalt Strike | 1 |

| 2 | mimikatz | AnyDesk | 2 |

| 3 | AnyDesk | mimikatz | 3 |

| 4 | SoftPerfect Network Scanner | Advanced IP Scanner | 4 |

| 5 | WinSCP | Rclone | 5 |

| 8 | Advanced IP Scanner | SoftPerfect Network Scanner | 7 |

| 18 | Rclone | WinSCP | 14 |

Les 226 cas de cet ensemble de données comprenaient au moins un artefact lié à l’utilisation d’un outil. La plupart des outils étaient répartis uniformément entre les attaques les plus rapides et les plus lentes. Des incontournables tels que Cobalt Strike, mimikatz et AnyDesk occupaient leur place naturelle dans les trois premiers des deux listes, correspondant à leur classement sur les listes habituelles. D’autres favoris des attaquants, Advanced IP Scanner et SoftPerfect Network Scanner, respectivement quatrième et cinquième sur les listes traditionnelles, se sont également classés en bonne place ; les outils tels que les scanners de réseau sont fréquemment (abusés) utilisés par les attaquants et leur prévalence évolue avec le temps, comme nous le voyons ici, mais reste constante sur le long terme. Les outils de transfert de fichiers WinSCP et Rclone complètent le top 5.

Comme mentionné, le troisième outil le plus utilisé/abusé dans les attaques rapides (et de manière générale) est AnyDesk. Il est intéressant de noter que les attaques plus longues l’utilisaient davantage que les attaques plus courtes. En général, les attaques plus longues nécessitent davantage d’outils d’accès à distance que les attaques plus rapides. Les outils d’accès à distance représentent 40 % des 10 meilleurs outils contre 20 % pour les attaques rapides (peut-être que les attaques plus rapides, en particulier celles impliquant l’extorsion plutôt que le simple chiffrement, n’ont pas autant besoin de persistance, surtout si vous savez que vous ne resterez pas très longtemps à l’intérieur du réseau).

De légères variations peuvent également être constatées dans le choix des outils d’exfiltration. Même si WinSCP voit une utilisation égale entre les attaques rapides et lentes, les professionnels de la sécurité remarqueront que Rclone est beaucoup moins courant dans les attaques rapides. Bien que nous ne puissions pas vraiment savoir pourquoi, il est possible que l’interface un peu moins conviviale de Rclone en fasse un candidat moins approprié pour les attaques de type smash-and-grab (d’un autre côté, WinSCP est bien adapté au type d’attaque qui exfiltre tout simplement vers une infrastructure contrôlée par l’attaquant ; peut-être que Rclone est tout simplement trop sophistiqué pour les attaques par smash-and-grab. Il s’agit d’un excellent exemple d’indicateur de compromission faisant référence à plusieurs pistes potentielles d’investigation pour les chasseurs de menaces). Nous avons constaté également plus de tentatives d’exfiltration dans les attaques plus lentes, signifiant ainsi plus de possibilités d’utiliser un ensemble d’outils diversifiés.

Dans les deux dernières comparaisons, nous constatons que les LOLBins et les techniques utilisées ne varient pas considérablement entre les attaques rapides et lentes. En fait, si ces derniers fonctionnent correctement alors rien n’incite à les changer jusqu’à ce qu’ils cessent véritablement de fonctionner. Les cybercriminels n’innovent que lorsqu’ils le doivent, et seulement si ce changement leur permet d’atteindre leur cible. Par exemple, les contournements de l’authentification multifacteur (MFA) existent depuis un certain temps. Ce n’est que lorsque de plus en plus d’entreprises ont commencé à déployer le MFA (même s’il s’agissait uniquement des formes les plus élémentaires, telles que les SMS ou le TOTP), que nous avons commencé à constater de sérieuses tentatives de contournement. Ainsi, à mesure que les formes d’authentification multifacteur plus résistantes au phishing deviendront monnaie courante, le vol de cookies et de jetons d’authentification le deviendront aussi.

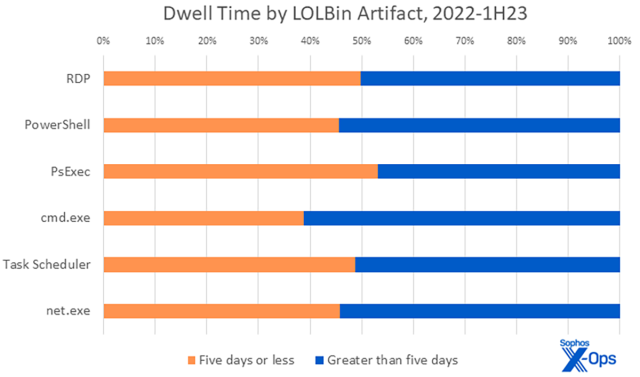

Figure 6 : Tout comme les classements de popularité des LOLBins changent rarement dans nos données, on peut raisonnablement s’attendre à voir les mêmes binaires abusés, que l’attaque soit rapide ou lente.

| Occurrence LOLBin 2022-1H23 | |||

| Classement | Cinq jours ou moins | Plus de cinq jours | Classement |

| 1 | RDP | RDP | 1 |

| 2 | PowerShell | PowerShell | 2 |

| 3 | PsExec | Cmd.exe | 3 |

| 4 | Cmd.exe | PsExec | 4 |

| 5 | Task Scheduler | net.exe | 5 |

| 6 | net.exe | Task Scheduler | 6 |

Dans cet ensemble de données, 218 cas incluaient au moins un artefact concernant un abus de LOLBin. La majorité des LOLBins les plus couramment utilisés sont réquisitionnés parce qu’ils sont utiles et courants. Il n’est donc pas surprenant que le protocole RDP (Remote Desktop Protocol) arrive en tête dans les deux classements. Avec quelques légères variations dans les pourcentages, les LOLBins restants suivent bien la variabilité statistique. Les professionnels de la sécurité doivent s’attendre à ce que l’exploitation des LOLBin reste relativement stable dans le temps. Lorsque l’on regarde les 20 meilleurs LOLBins dans les attaques rapides ou lentes, 90 % apparaissent dans les deux listes et occupent la même place dans leurs classements respectifs.

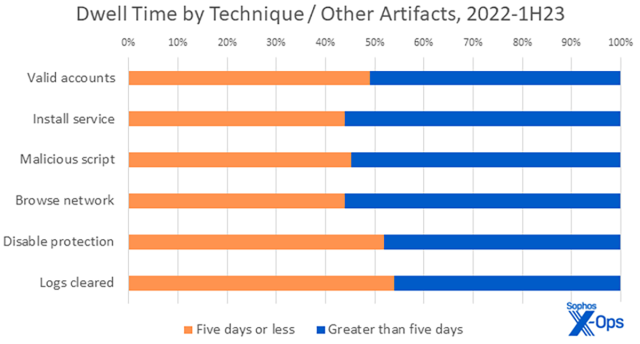

La catégorie présentant la plus grande parité entre les attaques rapides et lentes est la catégorie fourre-tout “Techniques” (ou “Autres”), démontrant, une fois de plus, que les attaquants soient rapides ou lents, il s’agit toujours des mêmes attaques. Pour mieux voir les différences, nous devons définir les bases, puis être ensuite plus précis.

Figure 7 : Sur cette carte présentant toutes les variations des temps de séjour au sein d’un ensemble d’artefacts collectés, la répartition des techniques observées dans les attaques rapides et lentes est pratiquement la même.

| Occurrence Techniques (“Autres”) 2022-1H23 | |||

| Classement | Cinq jours ou moins | Plus de cinq jours | Classement |

| 1 | Valid accounts | Valid accounts | 1 |

| 2 | Installer service | Installer service | 2 |

| 3 | Malicious scripts | Malicious scripts | 3 |

| 4 | Disable protection | Browse network | 4 |

| 5 | Logs cleared | Disable protection | 5 |

| 6 | Browse network | Logs cleared | 6 |

Dans cet ensemble de données, tous les cas incluaient au moins un artefact provenant d’un autre outil ou d’une autre technique utilisée. Les comptes valides (valid accounts), par exemple, sont utiles quelle que soit la vitesse de l’attaquant. Nous avons noté dans notre rapport d’août dernier que nous avions constaté que des comptes valides étaient associés à des services distants externes dans 70 % des cas. Dans cette comparaison nous avons observé la même association, mais dans des proportions différentes pour les attaques rapides ou lentes : les attaques rapides impliquaient une telle association dans 75 % des cas, contre 62 % pour les attaques plus lentes. Dans les cas rapides où des comptes valides ont été utilisés, 88 % n’avaient pas configuré le MFA. Avoir des identifiants valides facilite l’accès illicite ; ne pas avoir à gérer le MFA rend cet accès tout simplement trivial. Encore une fois, comme pour LOLBins, les techniques des deux listes ne varient pas beaucoup. Il existe un chevauchement de 80 % au niveau des listes d’attaques rapides ou lentes les plus observées.

Nous concluons qu’à quelques exceptions près, les outils et techniques observés dans les attaques rapides reflètent le type et la proportion observés dans les attaques plus longues.

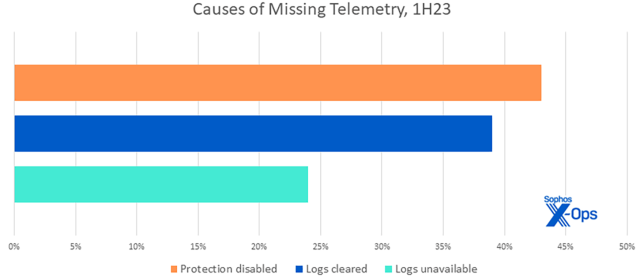

Dans notre précédent rapport, nous avons mentionné que les attaquants désactivaient de plus en plus la protection pour échapper à la détection, mais cette tendance avait pour effet secondaire de réduire la télémétrie, mettant ainsi les défenseurs dans une mauvaise posture. Suite à ce constat, nous avons décidé de revenir sur les données de 2023 pour voir l’état de la journalisation (logging) au sein des entreprises.

Figure 8 : L’absence de télémétrie complique la réponse et la défense ; un examen rapide des données du 1S23 montre diverses raisons pour lesquelles elles n’étaient pas disponibles pour les enquêteurs concernant les cas en question au cours de cette période. Étant donné que plusieurs raisons peuvent être valides lors d’une attaque donnée, les pourcentages totalisent bien plus de 100 %.

Il est alarmant de constater que près d’un quart des entreprises que nous avons investiguées ne disposaient tout simplement pas d’une journalisation appropriée pour les experts en réponse aux incidents. Une telle situation était due à divers facteurs, notamment une conservation insuffisante, l’installation d’une nouvelle image (re-imaging) ou un manque de configuration. Dans le cadre d’une investigation, non seulement une telle situation signifierait que les données ne seraient pas disponibles pour examen, mais les défenseurs devraient passer du temps à comprendre pourquoi elles n’étaient pas disponibles.

Maintenant que Microsoft a (depuis septembre 2023) commencé à rendre la journalisation gratuite et disponible pour les licences de base, il n’y a aucune raison de ne pas l’utiliser pleinement lorsqu’elle sera déployée dans votre entreprise. Les professionnels de la sécurité œuvrant sur le terrain ne sont peut-être pas en mesure de prendre des décisions à ce sujet pour leur entreprise, mais il est important qu’ils fassent valoir leurs arguments si ceux-ci ne sont pas défendus par les dirigeants. Comme beaucoup d’autres types de données, les logs doivent être sauvegardés en toute sécurité afin de pouvoir être utilisés dans le cas où une analyse post-mortem serait nécessaire (le trio classique confidentialité-intégrité-disponibilité n’est généralement pas une priorité pour les professionnels de la sécurité, mais il vaut la peine d’être invoqué ici pour parler le langage des dirigeants qui mettront en place les processus nécessaires).

Paradoxe de Zénon

Ainsi, il n’y a pas de différence perceptible dans la manière avec laquelle les attaques se déroulent à l’échelle d’une journée, mais il doit y en avoir une quand on se concentre sur les heures, n’est-ce pas ? Même si jusqu’à présent le récit de 2023 s’est concentré sur la vitesse, l’examen par laps de temps toujours plus petits ne révèle rien de révolutionnaire. Les caractéristiques démographiques des attaques les plus rapides reflètent celles sur une échelle de temps plus longue, tout comme les types d’attaque et leurs causes racines. Les ransomwares dominent toujours (61 %) et les identifiants compromis (44 %) sont la principale cause, suivis par les vulnérabilités exploitées (22 %). Près de trois quarts des cas ont abusé du RDP et les classements des outils, LOLBins et techniques sont presque identiques à ceux de leurs homologues agissant dans la durée.

Alors, si les délais toujours plus courts ne changent pas notre approche en matière de défense, quel paramètre aura un véritable impact ? Bref, il s’agit d’avoir un œil attentif sur l’environnement et d’agir rapidement lorsque des problèmes surgissent. Qu’il s’agisse, d’ailleurs, d’une chasse active aux menaces ou d’une alerte provenant de l’un de vos produits de sécurité. Il existe une différence notable entre les entreprises qui surveillent activement les IoC et y répondent et celles qui ne le font pas. Ne vous plaignez donc pas car en fait vous ne pouviez pas l’ignorer. Au lieu de cela, trouvez plutôt un moyen de combler l’écart entre vos capacités actuelles et là où vous devriez être. En ce qui concerne le paradoxe de Zénon, même si une détection parfaite ne peut jamais être obtenue, vous ne regretterez jamais d’avoir essayé d’être aussi observateur et minutieux que possible.

Threat Activity Cluster (TAC)

Bien sûr, il est facile de dire dans un rapport comme celui-ci que les professionnels de la sécurité devraient observer autant qu’ils le peuvent et de la manière la plus approfondie possible. Le problème est de trouver les moyens d’y parvenir efficacement, car même si les traces des attaques (rapides ou lentes) n’ont pas vraiment changé, le volume d’informations à analyser augmente constamment. Un problème étroitement lié concerne le partage efficace des connaissances. Même si un expert dispose d’observations et d’informations utiles, quelle est la manière la plus efficace de les transmettre à d’autres personnes travaillant sur des problèmes similaires, de préférence de manière à aider les défenseurs à extraire encore plus d’informations utiles de ce travail ?

Pour résoudre ce problème dans nos propres recherches, Sophos a élaboré en 2023 une nomenclature intitulée : Threat Activity Cluster (TAC). Nous en avons parlé il y a plusieurs mois et nous vous fournissons davantage d’informations sur le processus dans ce rapport pour les défenseurs curieux d’en savoir un peu plus.

Plutôt que de tenter d’identifier des adversaires spécifiques, puis d’accumuler des données sur les TTP de chacun, les TAC se concentrent moins sur le QUI et plus sur le QUOI, en partant du principe que la défense contre le “QUOI” (les liens étroits entre les TTP et la victimologie, la proximité heure-date) sera efficace quel que soit le “QUI“.

Jusqu’à présent, cette stratégie a permis de mettre en œuvre une approche productive pour nos propres chasseurs de menaces et analystes en renseignements. La philosophie TAC nous permet de repérer rapidement des modèles, même lorsque certaines correspondances dans les données disponibles sont un peu “floues”, et nous permet de déceler les astuces et stratagèmes des attaquants tels que les changements dans l’utilisation des outils ou les groupes qui se divisent et se rassemblent sous un autre nom (tout en continuant à utiliser les mêmes bonnes vieilles attaques de la même manière ; car la plupart des groupes d’attaquants sont après tout heureux de réutiliser les mêmes vieilles TTP tant qu’elles fonctionnent). La philosophie TAC nous aide également à examiner les recherches menées par nos pairs du secteur et à déceler des relations et des évolutions jusque-là passées inaperçues.

La nomenclature, à proprement parler, peut être assez ennuyeuse. Au fur et à mesure que des clusters de comportements sont identifiés, on leur attribue un numéro à quatre chiffres, dont le premier indique globalement dans quoi le cluster était impliqué (ou, si vous préférez, la motivation du comportement). Jusqu’à présent, nous avons identifié les clusters suivants :

- Acteurs d’État

- Hacktivistes

- Courtiers en accès initiaux (IAB)

- Acteurs motivés financièrement (par exemple, publicité malveillante)

- Ransomwares

- Inconnu (un cluster identifiable de comportements existe, mais des recherches supplémentaires sont nécessaires).

Se concentrer sur l’action des clusters de détection, plutôt que sur leurs origines (où et avec qui), permet à l’équipe de découvrir des éléments surprenants. Il s’agit notamment de nos conclusions récemment publiées sur un changement majeur dans les outils du gang Vice Society (qui est maintenant, comme le montrent nos recherches, plus correctement désigné sous le nom de gang Rhysida). Plus largement, le clustering signifie que l’attribution des acteurs malveillants n’éclipse pas d’autres artefacts tels que l’utilisation d’outils ou le type d’attaque. Cette approche nous amène à des réseaux fascinants en termes de corrélation entre ces trois ensembles de données.

Notre préférence pour les TAC ne veut pas dire que d’autres défenseurs centrés sur l’adversaire font fausse route ; la seule manière de faire vraiment fausse route dans ce type d’analyse des menaces est en fait de partir du principe qu’il n’existe qu’une seule vraie route. Cependant, il est probablement grand temps pour le secteur de renoncer à certains excès en matière de désignations des adversaires utilisée les années passées, aussi excitantes soient-elles à des fins marketing (franchement, les noms de méchants de bandes dessinées comme Magical Stinkbug ou Flouncy Koala rendent les bad boys plus glamours et charmeurs qu’ils ne le méritent en réalité). Les TAC manquent de flamboyance, mais ils se rattrapent largement en fournissant des informations exploitables.

Comme mentionné ci-dessus, le processus consistant à ajouter le point de vue de notre équipe MDR à nos rapports Active Adversary, traditionnellement centrés sur l’équipe IR, a été un exercice fascinant. À titre d’exemple, nous présentons ici une comparaison de deux cas : une double histoire de détectives, si vous préférez. Un cas a touché un client MDR existant, un autre est parvenu à Sophos via l’équipe Incident Response.

Les détectives en action

Notre histoire commence à Cuba, ou du moins avec le ransomware Cuba, responsable de l’infection dans les deux cas que nous allons passer en revue à présent. Les deux cas se sont produits en 2023 et ont tous deux touché des entités basées aux États-Unis (bien que dans des secteurs d’activité différents). Pour plus de simplicité, nous les appellerons “Red” et “Blue“, et comme il s’agit d’une histoire destinée aux professionnels de la sécurité, nous allons immédiatement mettre fin au suspens en vous expliquant quel a été le dénouement pour chaque cas.

| L’histoire de “Red” et “Blue” : l’histoire de deux attaques du ransomware Cuba | |

| “Red” | “Blue” |

| 8 artefacts journalisés | 203 artefacts journalisés |

| 2 appareils affectés | 215 appareils affectés |

| 0 compte compromis | 9 compte compromis |

| 2 serveurs isolés | Tous les serveurs et PC isolés |

| 2 jours jusqu’à un retour à la normale (BAU : Business As Usual) | Plus de 60 jours jusqu’à un retour à la normale (BAU : Business As Usual) |

| Aucune donnée exfiltrée | 75 Go exfiltrés |

| Fuite de données sur le site de l’acteur malveillant | |

Le début

La première heure du premier jour a commencé à peu près de la même manière pour “Red” et “Blue”, avec des tentatives d’évasion de la défense incluant le pilote C:\Windows\Temp\aswArPot.sys (cet exploit est connu pour mettre fin aux processus au niveau du noyau).

Ce que “Red” a observé : l’attaquant a également tenté de charger un deuxième fichier, C:\Windows\Temp\av.bat. Sophos Anti-Virus a détecté et mis fin/supprimé les deux tentatives.

Ce que “Blue” a observé : l’attaquant a tenté d’exécuter d’autres techniques d’évasion de défense. À ce stade, les informations système mises ultérieurement à la disposition des enquêteurs de Sophos X-Ops indiquaient qu’un Cobalt Strike C2 venait d’être diffusé, et qu’il existait également des autorisations provenant d’une adresse IP non gérée.

Se lancer dans l’aventure, ou non

La première heure est passée. Les deux voies commencent à diverger à mesure que Cuba tente de se déployer pleinement. Sur les deux systèmes, dans les 60 prochaines minutes, trois autres IoC (C:\Windows\Temp\130.bat, C:\Windows\Temp\130.dll, C:\Windows\Temp\auto.dll) s’exécutent, suivis d’une tentative de contact avec 38.135.122.[.]130/Agent64.bin : un ransomware Cuba C2.

Ce que “Red” a observé : la combinaison des exécutions de fichier et de l’adresse Cuba C2 connue constitue une preuve suffisante pour le service MDR, et le système génère alors un cas pour SOPHOS-DET-WINDOWS-BEHAVIORAL-MALWARE-C2_11a (T1071.001) (l’identification MITRE ATT&CK à la fin indique aux observateurs que le comportement signalé implique des protocoles au niveau de l’application associés au trafic Web).

Ce que “Blue” a observé : rien, mais dans les coulisses, l’acteur malveillant est occupé : il supprime des fichiers binaires de ransomware supplémentaires et (probablement) compromet un utilisateur de niveau administrateur. Davantage d’outils malveillants et l’utilisation de LOLBin seront visibles dans les logs, en particulier AVKill et PSExec. “Blue” a quelques outils Sophos en place ici et là, comme CryptoGuard, mais ses alertes ce jour-là sur Cobalt Strike et KillAV passent inaperçues.

Une visite de trois heures

Trois heures se sont écoulées depuis le début de chaque incident. Les opérateurs humains de Sophos entrent alors en jeu, du moins d’un côté de l’équation.

Ce que “Red” a observé : après avoir isolé deux hôtes suspects sur le réseau du client, un analyste MDR contacte le client pour lui faire savoir ce qui s’est passé et lui recommande de bloquer les C2 détectés. Les fichiers malveillants sont retirés des appareils concernés et soumis aux SophosLabs pour un examen plus approfondi.

Ce que “Blue” a observé : aucune surveillance formelle n’était en place, mais selon la reconstitution de la chronologie et les entretiens après coup avec l’entreprise ciblée, les signes précurseurs (en particulier, Cobalt Strike) avaient déjà attiré l’attention en interne. PSExec est désormais présent sur les appareils concernés et le trafic chiffré SSL circule vers des adresses IP russes. À ce stade, la télémétrie indique également que l’attaquant a atteint l’Active Directory de “Blue”, un signe révélant un réel problème dont nous avons beaucoup parlé dans notre dernier rapport.

Continuez sans moi

Deux jours se sont écoulés. C’est ici que se termine l’histoire de “Red”. Celle de “Blue” ne fait que commencer.

Ce que “Red” a observé : entre temps, les deux serveurs concernés chez le client sont nettoyés et remis en service. Le ransomware est éradiqué ; aucun chiffrement ni exfiltration de données n’a eu lieu et le client a repris ses activités habituelles.

Ce que “Blue” a observé : à l’heure actuelle, les attaquants ont compromis plusieurs comptes utilisateur et lancent des call-home vers deux autres C2 associés à la campagne Cuba. Au cours des deux prochaines semaines, les attaquants accéderont à une autre adresse IP (64.235.39[.]82) pour télécharger des malwares supplémentaires. Ils diffuseront également des binaires malveillants supplémentaires à travers le domaine, notamment le binaire Backstab, qui met fin aux processus système privilégiés ; un script batch pour installer KillAV et désactiver les protections antimalware en cours d’exécution ; et un malware supplémentaire ciblant les vulnérabilités de Microsoft ZeroLogon (la tentative KillAV a déclenché un autre signal d’alarme au niveau des produits Sophos sur le système, mais encore une fois, aucune suite n’a été donnée). Les administrateurs système sont conscients que ‘quelque chose’ ne va pas. Ils découvriront de quoi il s’agit bientôt.

Montrer sa présence

Deux semaines se sont écoulées. Lors d’une équipe de nuit, un employé de “Blue” a trouvé ses fichiers chiffrés ; il a alerté le service d’assistance. Lorsqu’un deuxième département a signalé des problèmes similaires vers la fin de cette équipe, “Blue” a contacté Sophos X-Ops IR. En quelques heures, l’équipe Sophos IR a commencé son investigation.

Ce que “Blue” a observé : le service informatique de “Blue” vient de passer maintenant un demi-mois à jouer misérablement au jeu de la taupe : bloquer les fichiers binaires, identifier au moins un compte compromis et déterminer quelles machines autorisaient secrètement l’accès RDP au réseau. Cependant, lorsque les utilisateurs ont commencé à découvrir des fichiers chiffrés arborant une nouvelle extension de fichier .cuba, ils ont fait appel à l’équipe IR. Alors que l’équipe IR et le nouveau client se démenaient pour identifier l’infrastructure affectée, les “joyaux de la couronne”, les logs et les sauvegardes qui pouvaient être disponibles, on découvrait que près de 80 Go de données jusqu’à présent non identifiées avaient été exfiltrées vers une adresse IP connue pour être associée à cet acteur malveillant. Parmi les découvertes figuraient une multitude d’alertes CryptoGuard sur l’exécution du ransomware qui s’étaient déclenchées plusieurs heures avant l’événement malveillant. L’exfiltration a commencé environ une heure avant l’impact et a duré environ une heure.

Tous les PC et serveurs sont désormais arrêtés dans toute l’entreprise.

Mais attendez ! Ce n’est pas tout…

C’est la partie de l’histoire que personne ne veut entendre. Quatre jours après avoir verrouillé l’environnement de “Blue”, le gang Cuba a divulgué les données volées. C’est là que nous laissons “Blue” : les avocats s’occupent des aspects juridiques d’une fuite de données importante, et le service IT se charge de la restauration à partir de sauvegardes effectuées plus tôt dans l’année. Il aura fallu plus de neuf semaines pour observer un retour à la normale.

S’il y a une morale à cette histoire, à part le fait “qu’il y ait des gens horribles dans ce monde”, c’est que personne n’est seul, ou ne devrait l’être, lorsqu’il s’agit de pratiques de sécurité. Jouer au jeu de la taupe en solo est tout à votre honneur mais vous ne pourrez jamais gagner, surtout lorsque vous essayez d’assumer plusieurs rôles experts (chasser, répondre, analyser, restaurer) à la fois. Les cercles de confiance, entre collègues du secteur, entre organisations professionnelles et au sein de l’entreprise elle-même, peuvent être le seul espoir qu’ont la plupart des entreprises d’uniformiser les règles du jeu.

Conclusion

Pour retourner le comportement des attaquants contre eux, nous devons augmenter les résistances autant que possible. Si vos systèmes sont bien entretenus, les attaquants doivent faire davantage d’efforts pour les contourner. Ces efforts prennent du temps et augmentent la fenêtre de détection. Les techniques sophistiquées telles que les attaques “Bring Your Own Vulnerable Driver (BYOVD)” arrivent en quatrième ou cinquième position sur la liste des options de la plupart des attaquants, après que tout le reste a échoué, les poussant ainsi à passer à l’arsenal “nucléaire”. Des défenses en couches robustes, notamment des protections et une surveillance solides et omniprésentes, renforcent les résistances/frictions, augmentant ainsi le niveau de compétence que l’attaquant doit posséder. Beaucoup ne pourront tout simplement pas faire face et se tourneront vers des cibles plus faciles.

Il faut absolument tout protéger. Non seulement la protection offre une véritable opportunité en matière de prévention, mais elle s’accompagne également d’une télémétrie indispensable. Si un actif ne peut être protégé in situ, il doit être isolé et son accès contrôlé et surveillé. Éviter tout simplement la protection de peur qu’elle ne puisse nuire aux performances n’est pas la solution, et ignorer ou masquer les lacunes en matière de sécurité laisse les surfaces d’attaque grandes ouvertes. Vous devez être en mesure de tout protéger.

L’avantage d’une télémétrie complète signifie que les entreprises peuvent aiguiser leur propre regard afin de pouvoir toujours tout surveiller. La télémétrie complète élimine les angles morts délibérés, mais agit également comme une balise lorsque des angles morts sont créés par des attaquants. Un signal de télémétrie qui disparait est un événement qui doit faire l’objet d’une investigation. La surveillance s’étend au-delà du réseau et des systèmes d’exploitation pour comprendre quand un événement spécifique est rare et potentiellement malveillant. Par exemple, les modifications du registre, observées dans 26 % des investigations et classées au 8e rang sur la liste des techniques, sont souvent utilisées par les attaquants pour modifier les systèmes afin de les rendre plus malléables, contourner leurs protections ou obfusquer leur activité. De tels changements devraient être rares sur les serveurs et toujours être évalués comme un indicateur de menace potentielle ; vos yeux aiguisés devraient voir ce genre d’évènement à chaque fois que ce dernier se produit. Vous êtes le créateur des règles, n’hésitez pas à affronter les cybercriminels.

Une partie intégrante de la surveillance, au-delà de l’examen proactif de la télémétrie, est la compréhension de la signification des informations. De nombreuses entreprises collectent de grandes quantités de données télémétriques mais ont du mal à identifier les signaux pertinents et importants. C’est là qu’interviennent les chasseurs de menaces expérimentés, et (plus tard) les experts en réponse aux incidents. Les chasseurs de menaces connaissent bien leur métier, ils savent à quoi ressemble une situation normale et ils sont au courant de tous les “sales tours” que les attaquants ont à leur disposition. En collaboration avec les experts en réponse aux incidents, ils savent comment et quand lancer une réponse. Soyez prêt à investiguer : cette étape peut faire la différence entre nettoyer un coinminer plutôt agaçant ou reconstruire l’intégralité de l’environnement à partir d’une sauvegarde.

Selon les mots des grand stratèges en matière de combat (que ce soit Moltke, Eisenhower ou Tyson), tout le monde a un plan jusqu’à ce que les ennuis commencent. Cela dit, établissez des plans de réponse pour les types d’attaque les plus susceptibles d’affecter votre entreprise et mettez ces plans en pratique à l’avance avec vos professionnels de la sécurité et les autres parties prenantes de l’entreprise sur lesquelles vous auriez besoin de vous appuyer en cas de crise. Ce processus vous aidera à identifier et à corriger les faiblesses du système avant les attaquants. De nombreuses investigations Sophos IR démarrent après que les entreprises ont tenté leur propre récupération et ont échoué. Il ne s’agit pas de juger ceux qui tentent une telle approche, mais d’un signal indiquant que de nombreuses entreprises ont avant tout besoin d’aide. Une évaluation critique et honnête des capacités devrait permettre de déterminer la marche à suivre. Ouvrez les portes et demandez de l’aide.

Les professionnels de la sécurité en général et les chasseurs de menaces en particulier ont trouvé des moyens de créer et d’alimenter des cercles de confiance pour partager leurs découvertes et rassembler les forces en matière de défense. Une participation avisée à ces activités permet aux autres d’apprendre de vos erreurs (et de vos succès) et à vous de tirer profit de leurs expériences. Les entreprises qui travaillent à la création de ces relations doivent établir de bonnes communications internes pour déterminer QUOI, COMMENT et avec QUI elles partageront ces informations.

Qu’avons-nous appris de l’analyse de toutes ces données ? Bref, que ce soit rapide ou lent, peu importe : hormis la vitesse, il n’y a pas de différence tangible entre les attaques rapides et lentes. Les attaques rapides sont une sorte de lecture faite à 78 tours/min des attaques plus lentes ; la chanson reste la même.

Ce constat peut donner l’impression que nous conseillons aux défenseurs d’abandonner. Ce n’est absolument pas notre intention. Au lieu de cela, les défenseurs doivent mettre de côté l’idée selon laquelle l’augmentation de la vitesse d’attaque rend le travail de la défense fondamentalement différent. En fait, certaines des protections dont les défenseurs ont toujours été responsables pourraient bien, si elles sont appliquées scrupuleusement, faire du besoin de vitesse des attaquants une arme pour les défenseurs. Là où il y a urgence, il y a erreur ; la vitesse des attaquants est susceptible de les rendre plus bruyants, et si les professionnels de la sécurité écoutent de manière proactive, ces signaux ne seront pas inutiles.

Remerciements

Colin Cowie, Morgan Demboski, Karla Soler, Mauricio Valdivieso et Hilary Wood ont contribué aux recherches présentées dans ce rapport.

Annexe A : Démographie et méthodologie

Pour ce rapport, 83% de l’ensemble de données (dataset) provient d’entreprises de moins de 1 000 employés. Comme pour les années passées, plus de 50 % des entreprises ayant fait appel à Sophos comptent 250 employés ou moins. Pour un aperçu détaillé de nos données démographiques concernant les années antérieures à 2023, veuillez vous référer au rapport intitulé Rapport Active Adversary pour les dirigeants, publié plus tôt cette année.

Pour examiner la tendance des temps de séjour sur 18 mois de données, nous avons examiné les cas de 2022 et du premier semestre 2023. Pour la comparaison des deux cas similaires (“Les détectives en action”), nous avons sélectionné un cas de réponse aux incidents qui ne faisait pas partie de cet ensemble de données sur 18 mois ; les détails de ce cas ne sont pas présentés ailleurs dans les statistiques de ce rapport. De même, le cas du service MDR n’est pas représenté ailleurs dans ce rapport.

La protection de la relation confidentielle entre Sophos et ses clients est bien sûr une priorité absolue, et les données que vous voyez ici ont été vérifiées à plusieurs étapes au cours de ce processus pour s’assurer qu’aucun client n’était identifiable via ces données, et qu’aucune donnée client ne faussait la synthèse de manière inappropriée. En cas de doute sur un cas spécifique, nous avons exclu les données de ce client du dataset.

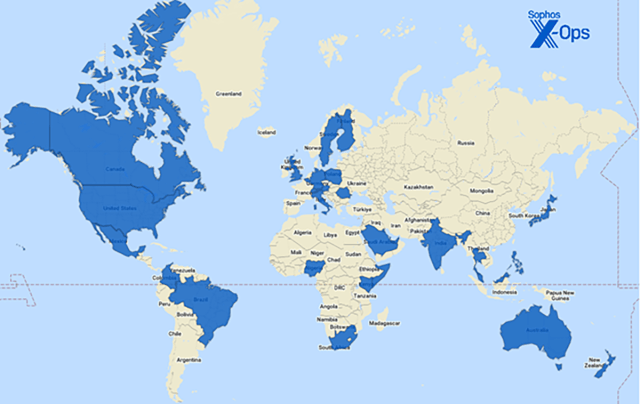

Nations représentées (2022-1H2023)

Figure A1: Les trente-quatre pays visités (virtuellement ou non) en 2022 et au premier semestre 2023

| Australie | Japon | Singapour |

| Autriche | Kenya | Somalie |

| Bahreïn | Koweït | Afrique du Sud |

| Belgique | Malaisie | Espagne |

| Brésil | Mexique | Suède |

| Canada | Nouvelle-Zélande | Suisse |

| Colombie | Nigeria | Thaïlande |

| Finlande | Philippines | Émirats arabes unis |

| Allemagne | Pologne | Royaume-Uni de Grande-Bretagne et d’Irlande du Nord |

| Hong Kong | Qatar | |

| Inde | Roumanie | États Unis d’Amérique |

| Italie | Arabie Saoudite |

Secteurs représentés (2022-1H2023)

| Architecture | Administrations publiques | Médias/Presse |

| Communication | Santé | ONG |

| Construction | Hôtellerie | Pharmacie |

| Éducation | Technologie de l’information | Immobilier |

| Électronique | Juridique | Retail |

| Énergie | Logistique | Services |

| Divertissement | Secteur manufacturier | Transport |

| Finance | Exploitation minière | |

| Alimentation | MSP/hébergement |

Méthodologie

Les données de ce rapport ont été recueillies au cours d’investigations individuelles menées par l’équipe X-Ops Incident Response de Sophos. Les données Sophos MDR décrites dans la comparaison “Les détectives en action” ont été capturées dans le cadre des services MDR classiques fournis à ce client.

Lorsque les données n’étaient pas claires ou n’étaient pas disponibles, l’auteur a travaillé avec des cas IR individuels pour éclaircir les questions ou dissiper la confusion. Les incidents qui n’ont pas pu être suffisamment clarifiés pour les besoins du rapport, ou à propos desquels nous avons conclu que l’intégration risquait d’exposer ou d’endommager la relation Sophos-client, ont été écartés. Nous avons ensuite examiné la chronologie de chaque cas restant pour obtenir plus de clarté sur des questions telles que l’accès initial, le temps de séjour, l’exfiltration, etc.

Billet inspiré de The song remains the same: The 2023 Active Adversary Report for Security Practitioners, sur le Blog Sophos.