Nous vous présentons le rapport semestriel intitulé ‘Rapport Active Adversary 2023 pour les responsables techniques‘ (Active Adversary Report for Tech Leaders), analysant les données recueillies par l’équipe Sophos de réponse aux incidents et couvrant la première moitié de l’année 2023. Il s’agit du deuxième rapport Active Adversary de l’année.

Le précédent rapport ‘Active Adversary’, publié en avril, était destiné aux dirigeants. Dans le contexte infosec, ce sont les dirigeants qui définissent la stratégie et supervisent les résultats financiers de leurs organisations respectives. En matière de cybersécurité, les dirigeants doivent être largement conscients des menaces actuelles et des risques que ces menaces font peser sur l’entreprise. Ils doivent également comprendre globalement les mesures de mitigation qui permettent de réduire ce risque, mais pas nécessairement tous les détails. Forts de ces connaissances, ils pourront, espérons-le, définir des priorités et des budgets appropriés. En retour, ils attendent des mesures fiables qui peuvent les aider à évaluer les performances d’un service par rapport à la stratégie proposée.

Les responsables techniques, à savoir le public auquel ce deuxième rapport s’adresse, sont justement ceux qui mettent en œuvre (opérationnalisent) la stratégie. Ils déploient les ressources nécessaires, tant financièrement qu’humainement, pour atteindre le plus efficacement possible les objectifs énoncés dans la stratégie. Ces responsables doivent soigneusement équilibrer les priorités de ceux qui définissent la politique fiduciaire de l’entreprise et de ceux qui effectuent concrètement le travail de chasse aux menaces (à savoir le groupe dont nous parlerons dans le prochain rapport Active Adversary). Ils sont véritablement le ciment de la sécurité de l’information dans l’entreprise.

Ce rapport semestriel vise à aider ces responsables à prendre de meilleures décisions concernant la manière de déployer leurs ressources pour mieux satisfaire la stratégie d’entreprise et mieux protéger l’organisation. Voici quelques-unes des conclusions qui, selon nous, sont les plus pertinentes pour suivre ce processus, montrant les “goulets d’étranglement” au niveau desquels une action réfléchie peut avoir le plus grand impact. Le rapport décrit également la manière avec laquelle les adversaires pilotant leurs attaques manuellement perçoivent leurs cibles : à savoir comme un problème de planification, comme un ensemble d’énigmes à résoudre et comme un lieu d’actions discrètes destinées à produire des résultats bien spécifiques et rentables.

Le rapport présente ce que l’équipe de réponse aux incidents (IR) de X-Ops a appris sur le paysage des adversaires actuel en traitant les crises de sécurité dans le monde entier. Notre rapport est basé sur les données de plus de 80 cas sélectionnés lors du premier semestre 2023. Nous comparerons également cet ensemble de données avec un aperçu des données antérieures des rapports Active Adversary pour voir comment la situation d’une manière générale a évolué avec le temps. Nous vous fournirons plus de détails sur les données démographiques de cette analyse à la fin du rapport.

Points importants à retenir :

- La compromission d’identifiants est toujours un cadeau qui continue d’être offert aux attaquants.

- Le MFA est votre véritable ami, expérimenté et agissant avec discernement.

- Le temps de séjour diminue inexorablement.

- Les cybercriminels ne prennent pas de congés ; et vous non plus d’ailleurs *.

- Serveurs Active Directory : l’outil ultime de l’attaquant.

- Le RDP : Il est grand temps de réduire ce risque.

- L’absence de télémétrie ne fait que rendre les choses plus difficiles.

* Bien sûr, nous savons que certains cybercriminels prennent du temps pour se reposer et se ressourcer, mais pas tous en même temps. Nous ne disons pas non plus que les défenseurs ne devraient jamais interrompre leurs activités : les conséquences seraient alors potentiellement catastrophiques. Votre entreprise doit plutôt disposer des capacités nécessaires pour détecter et répondre 24h/24, 7j/7 et 365j/an. Pour découvrir les données qui viennent valider cette affirmation, lisez la suite de cet article.

D’où viennent les données ?

Les rapports précédents se sont concentrés sur des analyses rétrospectives de données en matière de réponse aux incidents sur une année complète. Pour offrir une meilleure visibilité sur les comportements actuels des attaquants, nous avons décidé de concentrer ce rapport sur les six premiers mois de 2023, en le comparant aux données antérieures lorsque de telles comparaisons étaient bien sûr pertinentes. Cette approche nous permet de fournir aux lecteurs des données et des informations récentes, tout en nous offrant la possibilité de repérer les évolutions par rapport aux données des rapports précédents. L’annexe A ci-dessous comprend des informations détaillées sur les cas sélectionnés pour la nouvelle édition de ce rapport.

Dans la mesure du possible, nous inclurons la classification MITRE ATT&CK pour chaque technique que nous aborderons. Nous avons développé toutes les références ATT&CK dans ce rapport au sein d’une annexe à la fin de cet article, avec des notes sur les potentielles mitigations pour chacune d’entre elles.

Les résultats

Identifiants : les conséquences, les différences et l’impact en termes de potentiel malveillant

L’un des objectifs des investigations en réponse aux incidents consiste à découvrir comment les attaques ont commencé. Lors de la classification des données, nous notons non seulement la méthode d’accès initial (c’est-à-dire la manière avec laquelle les attaquants sont entrés dans le réseau), mais nous essayons d’attribuer leur succès à une cause racine (pourquoi y sont-ils parvenus ?).

Au cours de cette période de référence, la technique External Remote Services (T1133) est arrivée en tête de liste des techniques d’accès initial, suivie par Exploit Public-Facing Application (T1190). Dans 70 % des cas, l’abus de comptes valides (Valid Accounts) (T1078) était associé à un abus de services externes à distance (External Remote Services). Cette tendance est logique, car des comptes valides sont souvent requis pour un premier accès via un service distant. Cependant, dans de nombreux cas, l’exploitation d’une vulnérabilité permet aux attaquants d’utiliser un service distant pour un accès initial, par exemple lorsque les attaquants exploitent des pare-feu ou des passerelles VPN.

Dans les données de cas antérieurs, l’exploitation des vulnérabilités figurait en grande partie parmi les causes racines des attaques, suivie de près par la compromission d’identifiants. Les données récentes sur les cas observés inversent clairement cette tendance et, pour la première fois, la compromission d’identifiants occupent la première place des causes racines. Au cours des six premiers mois de 2023, la compromission d’identifiants représentait 50 % des causes racines, tandis que l’exploitation d’une vulnérabilité représentait 23 %. Nous ne pouvons pas affirmer de manière concluante que les attaquants privilégient la compromission d’identifiants plutôt que l’exploitation des vulnérabilités, mais on ne peut nier que l’acquisition de comptes valides (T1078) facilite grandement la tâche des attaquants (et soulignons que l’installation régulière des correctifs complique la vie des attaquants, comme nous en avons discuté dans le rapport d’avril mais nous y reviendrons ci-dessous).

L’absence d’authentification multifacteur (MFA) qui est encore observée dans de nombreuses entreprises, facilite toujours plus la compromission d’identifiants. Par exemple, nous avons pu identifier que le MFA n’était pas configuré dans 39 % des cas que nous avons investigués jusqu’à présent en 2023. Le plus décourageant avec ces chiffres, c’est que nous, en tant qu’acteur du secteur, savons comment résoudre ce problème, mais en réalité trop peu d’entreprises le voient comme une priorité. La mise en œuvre et l’utilisation systématique d’une authentification résistante au phishing devraient être une priorité pour toute entreprise souhaitant se protéger contre tous les attaquants, des ‘script kiddies’ aux gangs cybercriminels disposant de ressources suffisantes. Dans quelle mesure le MFA empêche-t-il les attaquants d’atteindre leurs objectifs ? En analysant les données de ce rapport, nous avons appris que l’une des toutes dernières tactiques d’ingénierie sociale observées sur le terrain consiste à envoyer des SMS pour encourager le destinataire à désactiver sa Yubikey.

L’authentification matérielle telle que celle proposée par Yubikey n’est pas l’unique tendance du moment. En effet, la maturité du MFA garantit la disponibilité d’une gamme d’options, et Microsoft fait sans doute un travail efficace pour faciliter le processus. Pour parler franchement, le MFA résistant au phishing, associé à la formation des utilisateurs sur la manière de l’utiliser, constitue à ce stade un enjeu majeur pour éviter de potentiels problèmes.

De plus, de nombreux systèmes d’authentification peuvent être configurés pour un accès adaptatif. Ce dernier modifie le niveau d’accès ou de confiance en fonction des données contextuelles sur l’utilisateur ou l’appareil demandant l’accès. Cette capacité limite également l’accès aux seuls utilisateurs qui en ont réellement besoin. Grâce aux systèmes d’authentification d’accès adaptatif, vous pouvez adapter les politiques d’accès à des applications ou à des groupes d’utilisateurs spécifiques et répondre de manière dynamique aux signaux suspects.

Lors de l’analyse des données, nous cherchons souvent à valider nos conclusions par rapport aux observations faites par des tiers. Dans une publication récente, la CISA (Cybersecurity and Infrastructure Security Agency) aux États-Unis a découvert que plus de la moitié (54 %) des accès initiaux étaient dus à la compromission d’identifiants, alors que les exploits n’étaient responsables que de 1 % de toutes les attaques étudiées au cours de l’exercice fiscal 2022 du gouvernement fédéral.

Correctifs : une attente interminable

Même si nous reconnaissons que la CISA traite un ensemble unique de composants et d’attaquants, leurs données fournissent néanmoins une vue générale informative sur la manière avec laquelle les attaquants opèrent. L’une des raisons pour lesquelles les chiffres concernant la compromission d’identifiants pourraient être élevés dans l’ensemble de données de la CISA est sans doute due à la Binding Operational Directive 19-02, qui stipule que :

- Les vulnérabilités critiques doivent être corrigées dans les 15 jours calendaires suivant leur détection initiale.

- Les vulnérabilités sérieuses doivent être corrigées dans les 30 jours calendaires suivant la détection initiale.

En mettant en œuvre ces directives nous pouvons donc forcer les attaquants à adopter un ensemble de techniques plus restreint lorsque nous les privons de certaines cibles faciles. En d’autres termes : les correctifs sont importants.

Dans notre précédent rapport couvrant 2022, nous avons constaté que plus de la moitié (55 %) de toutes les vulnérabilités exploitées dans nos investigations étaient causées par deux vulnérabilités : ProxyShell et Log4Shell, deux vulnérabilités avec des correctifs existants au moment de la compromission. Heureusement, aucun exploit Log4Shell n’a été observé cette fois-ci, mais ProxyShell est toujours présent dans nos données de 2023. Dans les données, nous avons également vu cinq cas présentant des vulnérabilités datant de 2021 (incluant les cas ProxyShell susmentionnés), trois incidents impliquant la vulnérabilité ZeroLogon de 2020 et deux autres vulnérabilités datant de 2019. Il ne s’agissait pas de vulnérabilités mineures ou très spécifiques ; des correctifs existaient bel et bien pour ces dernières (même si, certes, il a fallu quelques essais afin d’obtenir des correctifs corrects pour certaines d’entre elles). Les défenseurs n’ignoraient pas le potentiel de ces vulnérabilités particulières. Il est donc difficile de ne pas considérer le non traitement de telles vulnérabilités de type n-day comme de la négligence, tout simplement.

Quelques exemples illustrent bien le problème. Parmi les CVE attribuées en 2022, nous avons constaté deux exploits d’une faille Zoho ManageEngine (CVE-2022-47966) et un échantillon ProxyNotShell (CVE-2022-41080, -41082). À première vue, ces dernières peuvent paraître inoffensives. Cependant, pour les vulnérabilités Zoho, l’avis a été publié le 10 janvier 2023, bien que le correctif ait été disponible depuis le 28 octobre 2022, soit depuis 74 jours. Une preuve de concept publique (POC) a été publiée le 17 janvier et nous avons assisté aux attaques les 18 et 20 janvier. Le correctif était donc disponible 82 jours avant la première attaque. Dans le cas ProxyNotShell, l’avis a été publié le 30 septembre 2022, un correctif a été mis à disposition le 8 novembre et l’attaque a débuté le 19 mai 2023. Nous disposions donc d’une fenêtre d’action de 192 jours pour installer les correctifs. Ce n’est pas comme si le public n’avait pas été prévenu, et d’ailleurs alerté sur le blog Sophos également.

Pour inciter à la mise en œuvre de meilleures pratiques, il est important de mentionner que parmi les nombreuses vulnérabilités très médiatisées en 2023, nous avons repéré trois attaques abusant de la vulnérabilité 3CX et deux exploitant la vulnérabilité PaperCut. Les attaques 3CX ont toutes eu lieu en mars, dans la même région, et ont toutes été découvertes le même jour (le 30 mars), coïncidant ainsi avec l’alerte de sécurité de l’entreprise ciblée. En agissant rapidement à partir de ces renseignements, les entreprises concernées ont pu limiter les attaques à des violations de réseau de courte durée. Dans les deux cas, les vulnérabilités de PaperCut ont été utilisées par des gangs de ransomware qui ont réagi rapidement suite à l’annonce, respectivement 10 et 11 jours, avant de lancer leurs attaques.

En passant, à présent, aux autres techniques observées, une inquiétante tendance à la hausse en 2023 est l’utilisation croissante par les attaquants de la technique Bring Your Own Vulnerable Driver (BYOVD). Cette technique a été utilisée dans 39 % des cas où une vulnérabilité était la cause racine, contre seulement 12,5 % sur l’ensemble de l’année 2022. Elle a été déployée par au moins quatre attaquants différents avec divers objectifs finaux distincts : extorsion de données (1), violation du réseau (1) et ransomware (5).

Malgré des statistiques en matière d’exploitation plus faibles cette fois-ci, nous ne pouvons ignorer le rôle que les vulnérabilités jouent toujours dans les attaques, et pourquoi l’installation rapide de correctifs efficaces sera toujours la pierre angulaire d’une défense proactive. Après tout, l’exploitation d’une vulnérabilité peut fournir un accès rapide et hautement privilégié au réseau d’une entreprise.

Les temps de séjour évoluent

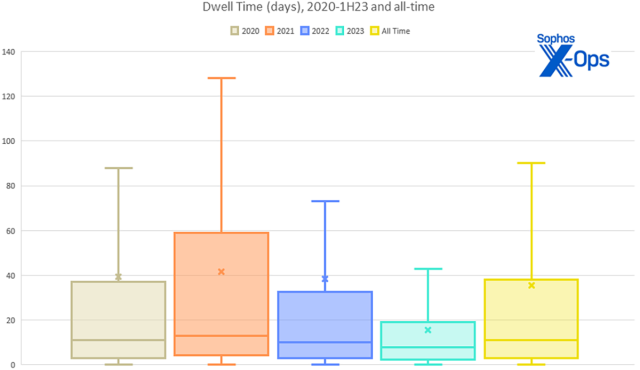

Le temps de séjour est un paramètre que nous suivons depuis le tout premier rapport Active Adversary. Ce paramètre nous aide à comprendre le temps (ou le manque de temps) dont disposent les équipes de sécurité pour détecter et répondre aux incidents. Au cours de cette période de référence, nous avons constaté une baisse continue du temps de séjour médian global, de 10 jours en 2022 à 8 jours au premier semestre 2023. Comme nous l’avons indiqué dans le rapport précédent, cette évolution peut être considéré à la fois comme une bonne et une mauvaise nouvelle. Nous pensons que l’augmentation des capacités de détection contribue à ce déclin, ce qui est effectivement une bonne nouvelle. En d’autres termes, le temps de détection (TTD) diminue à mesure que de plus en plus d’entreprises utilisent une approche “Shift Left” (c’est-à-dire “Push Left“) et se donnent plus de temps pour répondre (TTR). La mauvaise nouvelle est que certains acteurs malveillants ont réagi en accélérant encore davantage le rythme.

Figure 1 : Temps de séjour (en jours) 2020-1S2023, en y ajoutant les chiffres des années précédentes. Comment interpréter les boxplots (boites à moustache) ? La valeur médiane des données de chaque année est indiquée par la ligne horizontale traversant chaque case ombrée. La case montre la “moitié médiane” des chiffres (donc, toutes les valeurs qui ne se situent pas dans les 25 % inférieurs ou supérieurs pour cette année), tandis que les X sont la moyenne de tous les chiffres pour cette année. Les ‘moustaches’ verticales affichent les valeurs minimales (Q1 – 1,5*IQR [écart interquartile, la “moitié médiane” mentionnée ci-dessus]) et maximales (Q3 + 1,5*IQR) dans les données, dans ce cas, la valeur minimale pour les cinq ensembles de données est zéro. Certains cas aberrants ont été exclus pour privilégier la lisibilité des graphiques.

En regardant de plus près les détails, nous pouvons voir où se produit ce changement : ce sont notamment les cybercriminels utilisant les ransomwares qui faussent la moyenne. Au premier semestre 2023, le temps de séjour médian pour les incidents de ransomware a fortement diminué, passant de 9 jours à 5 jours. En revanche, le temps de séjour médian pour tous les incidents non liés aux ransomwares a légèrement augmenté, passant de 11 jours à 13 jours. Ainsi, les gangs de ransomware évoluent plus rapidement que jamais, mais toutes les autres intrusions sur les réseaux, dont les motivations et les objectifs finaux ne sont pas toujours clairs, ont tendance à persister.

| Temps de séjour 1H2023 : Présentation détaillée | |||

| Tous les cas | Cas de ransomware | Tous les autres cas | |

| Temps de séjour minimum (jours) | 0 | 0 | 0 |

| Temps de séjour maximum (jours) | 112 | 112 | 71 |

| Temps de séjour moyen | 15,57 | 15,35 | 16,04 |

| Temps de séjour médian | 8,00 | 5,00 | 13,00 |

Figure 2 : Un examen plus approfondi des temps de séjour en 2023

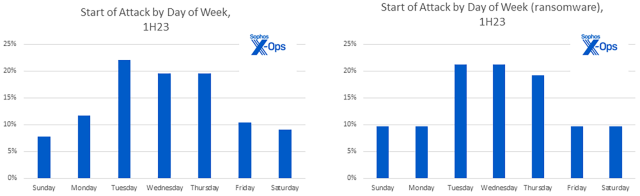

Dans le rapport précédent, nous avons également examiné quand ces attaques avaient commencé et quand elles avaient été détectées. Dans le but d’améliorer cette analyse, pour la dernière édition de ce rapport, nous avons converti les dernières données en heure locale (auparavant, toutes nos données étaient présentées en UTC log-standard). Il est intéressant de noter que lorsque nous avons examiné les données avec cette nouvelle approche, nous avons constaté l’émergence de nouvelles tendances.

Tout d’abord, les données suggèrent que 61 % des attaques ont lieu au milieu de la semaine de travail. Cette tendance s’est vérifiée lors de l’isolement des attaques de ransomware, dont 62 % se sont produites en milieu de semaine.

Figure 3 : Surtout les lundis ? Non : les données indiquent que la plupart des attaques commencent en milieu de semaine.

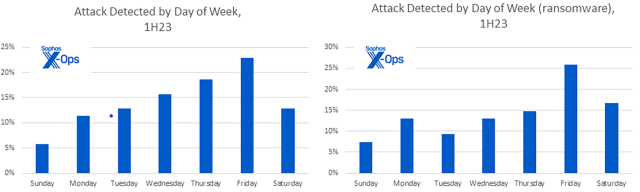

Nous avons également constaté une augmentation constante du nombre d’attaques détectées au cours de la semaine. Les attaques de ransomware ont connu un pic notable le vendredi et près de la moitié (43 %) des attaques de ransomware ont été lancées des vendredis ou des samedis.

Figure 4 : Les gangs de ransomware ont a priori une préférence pour attaquer en fin de semaine, compliquant ainsi souvent les efforts nécessaires pour joindre non seulement les équipes techniques mais aussi les dirigeants de l’entreprise. Nous attribuons à ces résultat un niveau de confiance moyen, car il est fort probable qu’une partie des cas que nous avons observés aient été détectés en interne plus tôt dans la semaine mais n’aient été révélés aux experts X-Ops en réponse aux incidents que bien plus tard.

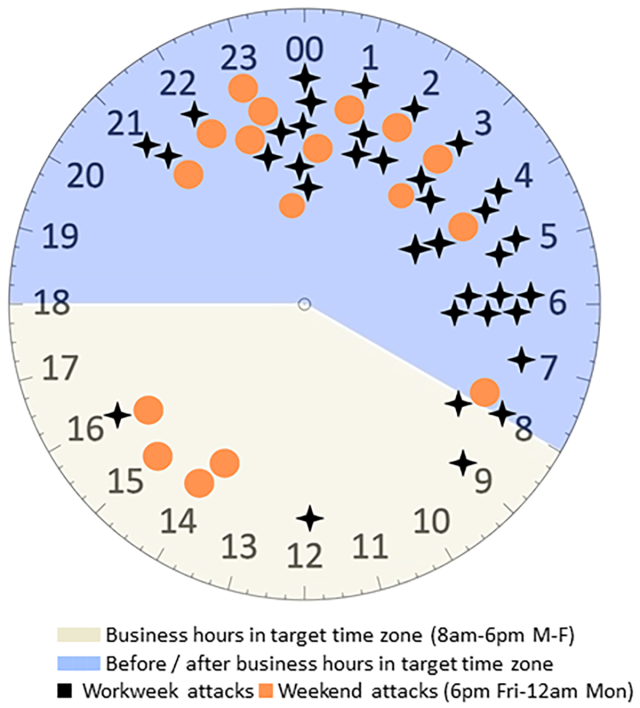

Ensuite, les données ont révélé un élément nouveau et plutôt désagréable lorsque nous avons analysé l’heure de la journée à laquelle ces attaques de ransomware ont été lancées (nous nous sommes concentrés sur les attaques de ransomware car elles présentaient les indicateurs les plus fiables et objectifs).

Figure 5 : Il est 23h un vendredi soir. Où sont vos experts en réponse aux incidents ? Cette heure tardive en fin de semaine a été fortement privilégiée pour lancer des attaques de ransomware. Notez que seulement 5 des 52 attaques représentées sur ce graphique se sont produites entre 8h00 et 18h00 un jour de semaine, et trois de ces cinq attaques se sont produites entre 8h00 et 9h00.

La plupart (81 %) des charges virales de ransomware sont déployées en dehors des horaires de bureau habituelles. En approfondissant un peu plus, nous avons également observé que parmi les attaques qui ont eu lieu pendant les horaires de bureau traduits en heure locale, seules cinq ont eu lieu un jour de semaine.

Active Adversary et Active Directory

Un autre point de données que nous avons collecté (dans la mesure du possible) pour ce rapport était le temps nécessaire aux acteurs malveillants pour se déplacer latéralement vers l’infrastructure Active Directory (AD) d’une entreprise. Dans certains cas, des attaquants ont été observés en train d’accéder à l’infrastructure AD avant le début “officiel” de l’attaque. Dans d’autres cas, nous avons vu l’attaque débuter par la compromission d’un serveur AD, par exemple lorsque la victime a exposé son serveur AD à Internet.

Nous avons constaté que le temps médian pour accéder à AD pour toutes les attaques était de 0,68 jour, soit environ 16 heures. Il semblerait que les attaquants déploient des efforts concertés pour se déplacer latéralement vers les serveurs AD le plus rapidement possible, et pour cause. Au cours de nos investigations, nous avons constaté que la plupart des serveurs AD étaient uniquement protégés par Microsoft Defender, voire pas du tout. Malheureusement, les adversaires sont devenus très habiles pour désactiver Defender. En fait, nous avons constaté une augmentation constante de l’utilisation de cette technique (T1562, Impair Defenses) au cours des trois derniers rapports Active Adversary. En 2021, cette technique a été observée dans 24 % des cas, passant à 36 % en 2022, et continuant de progresser jusqu’à 43 % au premier semestre 2023.

Nous avons constaté que le temps médian pour accéder à AD pour toutes les attaques était de 0,68 jour, soit environ 16 heures. Il semblerait que les attaquants déploient des efforts concertés pour se déplacer latéralement vers les serveurs AD le plus rapidement possible, et pour cause. Au cours de nos investigations, nous avons constaté que la plupart des serveurs AD étaient uniquement protégés par Microsoft Defender, voire pas du tout. Malheureusement, les adversaires sont devenus très habiles pour désactiver Defender. En fait, nous avons constaté une augmentation constante de l’utilisation de cette technique (T1562, Impair Defenses) au cours des trois derniers rapports Active Adversary. En 2021, cette technique a été observée dans 24 % des cas, passant à 36 % en 2022, et continuant de progresser jusqu’à 43 % au premier semestre 2023.

Parvenir à pénétrer au sein d’un serveur Active Directory améliore considérablement les capacités d’un attaquant. Un serveur AD est généralement l’actif le plus puissant et le plus privilégié d’un réseau, capable de contrôler les identités et les politiques de l’ensemble d’une entreprise. Les attaquants peuvent siphonner des comptes hautement privilégiés, en créer de nouveaux ou désactiver des comptes légitimes. Ils peuvent également utiliser le serveur AD pour déployer leurs malwares à partir d’une source fiable. Enfin, en désactivant la protection, les attaquants disposent de l’endroit idéal pour se cacher pendant qu’ils mènent le reste de leur attaque.

RDP : Remote Disaster Protocol

Dans notre rapport précédent, nous avions brièvement évoqué le protocole RDP (Remote Desktop Protocol) et certains de ses impacts sur la capacité à faciliter les attaques. Bien qu’il y ait eu quelques améliorations au fil des années, le RDP reste l’un des outils les plus utilisés à mauvais escient, et pour cause. Le RDP est préinstallé sur la plupart des systèmes d’exploitation Windows. Si l’on ajoute à ce constat le fait que l’utilisation d’identifiants compromis est devenue monnaie courante et que l’authentification à un seul facteur est la norme, la raison pour laquelle les attaquants l’apprécient n’est plus un mystère.

Le RDP (Remote Desktop Protocol) a joué un rôle dans au moins 95% des attaques, en augmentation par rapport à 2022 où il était identifié dans 88% des attaques. Une utilisation interne du RDP était identifiée dans 93% des cas et une utilisation externe dans 18% des cas. Ces chiffres étaient respectivement de 86% et 22% en 2022.

Toutefois, la manière avec laquelle les attaquants ont utilisé le RDP mérite d’être soulignée. Dans moins de trois quarts (77%) des incidents impliquant le RDP, l’outil a été utilisé uniquement pour un accès interne et des mouvements latéraux, représentant ainsi une augmentation significative par rapport aux 65% de 2022.

Le RDP a été utilisé pour un accès externe uniquement dans 1 % des cas jusqu’à aujourd’hui. Et seulement 16% des attaques ont montré que les attaquants utilisaient le RDP à la fois pour un accès externe et un mouvement interne, soit 5 points de moins qu’en 2022 (quand il affichait 21%).

Bien que l’utilisation externe du RDP ait fluctué par le passé et que les chiffres soient actuellement faibles, la présence même d’un port RDP ouvert sur Internet dans son ensemble, à savoir un chemin qui peut permettre à un attaquant de traverser tranquillement le pare-feu et d’accéder au réseau interne, est tout simplement une mauvaise gestion des risques, et aucun renforcement (hardening) du système ne pourra le mitiger (nous avons intégré la Protection Active Adversary [Active Adversary Protection] dans notre propre projet Intercept X ce printemps, et ce type de protection basée sur les comportements est utile en association avec d’autres événements de protection, mais le simple fait d’ouvrir le RDP et d’espérer que tout fonctionnera correctement n’est vraiment pas un plan d’action viable). Les VPN ne sont pas une nouvelle technologie. Des solutions modernes d’accès à distance existent. Même si un cas d’usage peut être mis en place au sein de l’entreprise pour utiliser le RDP en interne, et il ne s’agit pas d’un simple petit problème de configuration d’hôte à gérer, il n’y a aucune bonne raison pour qu’en 2023 une organisation autorise l’accès RDP à son système depuis l’Internet ouvert.

Impact : Des vols commis au sein du réseau

Maintenant que nous avons examiné comment les attaques avaient débuté et passé en revue certains des temps/délais impliqués, nous allons nous concentrer maintenant sur l’impact de ces attaques sur les entreprises. Les attaques de ransomware seront toujours fortement représentées dans les ensembles de données IR, car ces dernières sont les plus visibles et les plus destructrices, et nécessitent souvent une intervention experte. Ce constat est particulièrement vrai pour les entreprises qui ne disposent pas des ressources nécessaires pour répondre à des attaques complexes.

Les données d’impact de ce rapport ne sont pas différentes. La technique MITRE appelée Data Encrypted for Impact (T1486) arrive en tête avec 68 %, suivie par “No Impact” avec 30 %. Nous prévenons que, comme indiqué dans le précédent rapport Active Adversary, la liste des techniques de MITRE dans la catégorie ‘Impact’ ne couvre que les actions utilisées pour perturber la disponibilité ou compromettre l’intégrité. Les impacts commerciaux, ou les impacts au-delà de l’attaque spécifique examinée, à savoir le vol de données, les malwares toujours présents (par exemple, Chevaux de Troie/Dropper), les Web shells, les non-conformités réglementaires ou bien simplement le fait qu’un adversaire se promène à l’intérieur du réseau, pour n’en citer que quelques-uns, sortent du champ d’application d’ATT&CK.

Dans de nombreux cas, nous constatons également des impacts secondaires. Par exemple, la technique Inhibit System Recovery (T1490) était présente dans 18 % des cas, majoritairement associée à des attaques de ransomware. Les tactiques Inhibit System Recovery peuvent inclure la corruption des sauvegardes ; la désactivation des options de Windows Recovery Environment (WinRE) ou d’autres fonctionnalités de récupération Windows ; ou la suppression d’outils de récupération cruciaux tels que les sauvegardes de firmware, les politiques de gestion des versions ou des sauvegardes, ou encore les clichés instantanés de volume. Tout ces éléments compliquent la récupération, s’ajoutent au chaos et à la confusion générés par une exfiltration et renforcent ainsi la position des attaquants lorsque les négociations de la rançon (ou autre) commencent.

Nos données de 2023 indiquent que dans 43,4 % des cas que nous avons observés, les données ont été définitivement exfiltrées. À partir de là, le tableau devient un peu plus flou, mais dans seulement 9,2 % des données, nous pouvons affirmer que ces dernières n’ont absolument pas été exfiltrées. C’est une augmentation par rapport au 1,3 % de 2022, mais les chiffres ne sont toujours pas en votre faveur.

| Exfiltration de données détectée | ||

| 2022 | 1H23 | |

| Oui | 42,76% | 43,42% |

| Aucune preuve | 42,76% | 31,58% |

| Non | 1,32% | 9,21% |

| Inconnu | 3,29% | 5,26% |

| Staging | 3,29% | 5,26% |

| Possible | 5,26% | 5,26% |

Figure 6 : Même si l’on compare les résultats semestriels de 2023 avec les résultats de l’année 2022, les pourcentages d’exfiltrations qui peuvent être prouvées restent trop élevés.

En plus de plaider en faveur d’une meilleure maintenance et protection des logs, ce constat signifie que près de 90 % des données ont été soit prises, soit en train de l’être, soit éventuellement prises, ou bien encore prises et ‘qui sait ce qui s’est passé ensuite‘. Ce niveau d’incertitude met les dirigeants et les régulateurs mal à l’aise. Alors que la règle finale (final rule) tant attendue de la SEC sur la gestion des risques, la stratégie, la gouvernance et la divulgation des incidents en matière de cybersécurité devrait entrer en vigueur début septembre pour les entreprises américaines cotées en bourse, il est rappelé aux responsables techniques que les dirigeants sont susceptibles d’être extrêmement sensibles aux délais de déclaration obligatoire concernant les incidents qui pourraient être considérés comme “importants“. Le rapport ‘Active Adversary’ n’est pas un juge, mais en règle générale, même si les violations de réseau sont importantes et doivent être signalées (ou du moins enregistrées), les données volées sont souvent ce qui rend une attaque “importante“.

Que deviennent les données après exfiltration ? Une fois qu’un attaquant a les données en main, il agit rapidement et donne le rythme des actions qui seront menées ensuite. Les données Sophos jusqu’à présent en 2023 indiquent que le délai médian entre l’exfiltration et le déploiement du ransomware n’est que de 0,88 jour, soit un peu plus de 21 heures. Le délai entre l’exfiltration et la divulgation publique des données exfiltrées est plus long mais pas moins déprimant, avec un délai médian de 28,5 jours. Ces chiffres suivent la tendance générale, à savoir tendre vers des délais de plus en plus courts.

Compilation des autres données

Dans un souci d’exhaustivité, voici un résumé des données restantes concernant cette période de reporting. Comme on pouvait s’y attendre, un intervalle de six mois n’entraîne pas nécessairement de changements radicaux, même dans un paysage 2023 qui évolue à une vitesse presque incroyable.

Types d’attaque

En tête de liste, avec un taux constant de 69 %, les attaques de ransomware restent le type d’attaque le plus répandu dans notre ensemble de données, ce qui n’est pas surprenant étant donné que nous travaillons avec un ensemble de données IR. Les violations de réseau non spécifiques arrivent en deuxième position avec 16 % de toutes les attaques. L’extorsion de données complète le trio de tête avec 9 % jusqu’à aujourd’hui, soit presque le triple du pourcentage affiché dans le rapport 2022. À mesure que de plus en plus de groupes expérimentent des attaques uniquement par extorsion, nous devrions nous attendre à ce que ce nombre continue d’augmenter. Par exemple, en janvier 2023, le groupe BianLian aurait basculé exclusivement vers un modèle d’extorsion basé sur l’exfiltration ; ce groupe représente 86 % de toutes les attaques d’extorsion de données dans notre ensemble de données.

| Types d’attaque détectés : | ||

| 2022 | 1H2023 | |

| Ransomware | 68,42% | 68,75% |

| Violation du réseau | 18,42% | 16,25% |

| Extorsion de données | 3,29% | 8,75% |

| Exfiltration de données | 3,29% | 2,50% |

| Web shell | 2,63% | 1,25% |

| DDoS | — | 1,25% |

| Chargeurs (Loaders) | 3,29% | 1,25% |

Figure 7 : Les catégories d’attaque changent un peu dans les parties inférieures du graphique, mais les ransomwares continuent de dominer.

Attribution

Chaque année, nous publions un classement des groupes de ransomware les plus actifs dans notre ensemble de données. Au cours des six premiers mois de 2023, sur les 55 cas de ransomware investigués, LockBit a conservé la première place avec 15 % des cas traités, suivi de près par BlackCat (13 %) ; Royal (11 %) ; et une égalité à trois entre Play, Black Basta et CryTOX (7 %) complète le top 5. En examinant les groupes actifs uniques, nous avons trouvé 24 gangs de ransomware actifs en 2023, contre 33 en 2022.

Malgré la présence prolifique de LockBit, Conti conserve toujours la première place sur notre liste des groupes de ransomware les plus importants de tous les temps. Cependant, ce classement changera probablement une fois que nous aurons comptabilisé les résultats de l’année 2023, LockBit étant toujours aussi fort. Mais l’héritage de Conti est sécurisé, avec des groupes apparentés/descendants comme Royal, Black Basta, BlackByte et Karakurt collectivement responsables de 21 % des attaques de ransomware et d’extorsion de données jusqu’à présent en 2023.

Il est intéressant de noter que les cas liés au célèbre groupe Clop en 2023 (GoAnywhere, PaperCut, MOVEit) ne prennent pas beaucoup en compte les données de réponse aux incidents de Sophos jusqu’à présent, peut-être en raison du faible chevauchement entre les cibles préférées de Clop et la clientèle de Sophos. Également dans le top cinq en 2022 : Hive, Phobos et Conti.

| Groupes de ransomware les plus actifs | ||

| 2022 | 1H2023 | |

| LockBit | 15,38% | 14,55% |

| AlphaVM/BlackCat | 12,50% | 12,73% |

| Royal | 3,85% | 10,91% |

| Play | 2,88% | 7,27% |

| CryTOX | 0,96% | 7,27% |

| Black Basta | 0,96% | 7,27% |

| Akira | (Non représenté) | 5,45% |

Figure 8 : Comme l’année dernière, LockBit et AlphaVM/BlackCat sont en tête des infections jusqu’à présent, mais de nouveaux noms les suivent de très près. Derrière l’égalité à trois, en quatrième position nous trouvons Akira, qui n’a fait aucune apparition dans les graphiques de 2022.

Outils, LOLBins, TTP

Nous divisons les artefacts (outils et techniques) que nous suivons en trois catégories. Les premiers sont des outils qui peuvent être soit des packages légitimes mais abusés, soit des kits de sécurité offensive, soit des outils de piratage sur mesure. Les seconds sont des binaires de type “Living-Off-the-Land” (LOLBins) trouvés sur la plupart des systèmes d’exploitation Windows. La troisième catégorie est un regroupement d’un ensemble de techniques, de malwares, de fournisseurs de stockage dans le Cloud ainsi que d’autres artefacts difficiles à catégoriser que nous avons identifiés lors de nos investigations. Cette année, nous avons observé 382 outils et techniques uniques utilisés par les attaquants : 139 outils logiciel ; 93 LOLBins ; et 150 autres artefacts uniques, qui incluent diverses tactiques reconnues dans la taxonomie ATT&CK de MITRE.

Pour la première fois, Netscan (31,25 %) a dépassé de peu Cobalt Strike (30 %) en tant qu’outil le plus abusé. Viennent ensuite Mimikatz (28,75 %) et AnyDesk (25 %). Conformément à leur prédominance dans les rapports précédents, les outils d’accès à distance représentaient un tiers des 15 principaux outils.

| Outils les plus fréquemment observés | ||

| 2022 | 1H2023 | |

| Netscan | (Non représenté) | 31,25% |

| Cobalt Strike | 42,76% | 30,00% |

| Mimikatz | 28,29% | 28,75% |

| AnyDesk | 30,26% | 25,00% |

| Python | 7,24% | 18,75% |

Figure 9 : Netscan, à peine visible dans les résultats des années passées, est l’outil le plus fréquemment observé dans les résultats de 2023. Puisque plusieurs outils peuvent être utilisés, les résultats globaux peuvent afficher plus de 100%.

Concernant les LOLBins à présent, Powershell (78,75 %) et cmd.exe (51,25 %) ont conservé leur position de leader, mais net.exe (41,25 %) et Task Scheduler (40 %) ont échangé leurs places tout en continuant leur ascension, et PsExec (32,50 %) a chuté à la cinquième place du classement général.

| LOLBins les plus fréquemment observés | ||

| 2022 | 1H2023 | |

| PowerShell | 74,34% | 78,75% |

| cmd.exe | 50,00% | 51,25% |

| net.exe | 27,63% | 41,25% |

| Task Scheduler | 28,29% | 40,00% |

| PsExec | 44,08% | 32,50% |

Figure 10 : L’ordre change, mais les cinq premiers LOLBins restent jusqu’à présent les mêmes en 2023 qu’en 2022. Étant donné que plusieurs LOLBin peuvent être utilisés, les résultats globaux peuvent afficher plus de 100 %

Les causes racines étant dominées par la compromission d’identifiants, il n’est pas surprenant que la technique des comptes valides (Valid Accounts) (T1078, 85 %) domine la catégorie fourre-tout appelée “Autres“. À la deuxième place, nous avons les services système (System Services) : Service Execution (désigne l’installation d’un service, T1569.002, 56,25%); Command and Scripting Interpreter (désigne l’exécution d’un script malveillant, T1059, 50,00%), File and Directory Discovery (désigne la navigation sur le réseau, T1083, 47,50%) et Impair Defenses (désigne la désactivation des protections, T1562, 32,50%) complètent le top cinq.

| Les éléments les plus fréquemment observés dans la catégorie “Autres” | ||

| 2022 | 1H2023 | |

| Valid accounts | 71,05% | 85,00% |

| Installer service | 63,82% | 56,25% |

| Malicious scripts | 53,29% | 50,00% |

| Browse Networks | 43,42% | 47,50% |

| Disable protection | 36,18% | 42,50% |

Figure 11 : Les classements de la catégorie fourre-tout “Autres” restent inchangés entre 2022 et 2023 (au-delà des pourcentages affichés, nous avons remarqué que “MFA indisponible” [MFA unavailable] occupait une septième place à souligner, dépassant même les manœuvres populaires telles que “modification du registre” [modify registry], mais il reste à voir l’évolution pour la suite de l’année 2023). Étant donné que plusieurs résultats peuvent être trouvés, les résultats globaux peuvent afficher plus de 100%.

Conclusion

Comme on le dit souvent, la sécurité de l’information consiste essentiellement à gérer les risques. Les informations présentées dans ce rapport mettent en lumière certaines méthodes utilisées par les attaquants pour introduire du risque au sein des entreprises. Les responsables techniques reçoivent une orientation stratégique et un budget pour ‘opérationnaliser’ la stratégie et gérer ces risques. Pour de nombreux responsables techniques, le budget ne sera jamais suffisant et la priorisation des ressources déterminera inévitablement la manière avec laquelle ces dernières seront déployées. La bonne nouvelle est qu’il est possible de réduire les risques introduits par les attaquants. Non seulement c’est possible, mais certaines mesures de mitigation auront un impact positif considérable sur les entreprises qui choisiront de les mettre en œuvre.

Certaines mesures de mitigation nécessiteront un changement dans la politique de l’entreprise, par exemple en garantissant que l’installation complète des correctifs soit une priorité ou en exigeant que l’utilisation du RDP soit nécessaire, limitée et auditée. D’autres peuvent nécessiter de nouveaux outils, comme investir et mettre en œuvre partout un MFA résistant au phishing ou garantir qu’une télémétrie appropriée soit disponible en cas de besoin.

La sécurisation du RDP, qui est en réalité cruciale, devrait être une priorité pour les équipes de sécurité, et elle aura probablement un impact notable. Si, par exemple, les attaquants sont obligés soit de forcer le MFA, soit d’importer leurs propres outils d’accès à distance au sein de l’environnement (deux activités qui devraient déclencher l’alarme au niveau du SOC), le simple fait de pénétrer dans un système ‘sans accès RDP’ forcera l’attaquant à y consacrer davantage de temps et d’effort. Et, comme le montrent nos chiffres, tout ce que les défenseurs peuvent faire pour gagner du temps constitue pour eux un choix judicieux.

Avoir une télémétrie complète n’est plus une nécessité. Le mandat de l’entreprise consistant à la fois à stocker les données pendant une durée raisonnable et à les examiner périodiquement est crucial, à la fois pour lutter contre les adversaires actifs avant qu’ils ne prennent le contrôle (vous faisant du coup perdre le vôtre) et, lorsque la crise survient, pour donner rapidement et efficacement aux défenseurs, qu’ils soient membres de votre entreprise ou externes à celle-ci, les outils dont ils ont besoin pour évaluer, identifier et répondre rapidement aux cas. Les bonnes pratiques impliquent à la fois de collecter les données et de les surveiller, soit au sein de votre entreprise, soit chez un fournisseur de services de confiance. Si vous pensez que le premier signe indiquant l’existence d’un problème est la réception d’une demande de rançon, vous vous trompez.

De meilleurs résultats en matière de cybersécurité sont possibles, et ce sont les responsables techniques qui peuvent transformer cette possibilité en réalité. Cette initiative doit bien commencer un jour. Quel meilleur jour qu’aujourd’hui, ici même ?

Annexe A : Démographie et méthodologie

Pour ce rapport, 88% de l’ensemble de données (dataset) provient d’entreprises de moins de 1 000 employés. Comme pour les années passées, plus de 50 % des entreprises ayant fait appel à Sophos comptent 250 employés ou moins. Pour un aperçu détaillé de nos données démographiques concernant les années antérieures à 2023, veuillez vous référer au rapport intitulé Rapport Active Adversary 2023 pour les dirigeants, publié plus tôt cette année.

Lors de la rédaction de ce rapport, nous avons choisi de nous concentrer sur 80 cas qui pouvaient être analysés de manière significative pour obtenir des informations utiles sur l’état du paysage des adversaires à la fin du mois de juin 2023. La protection de la relation confidentielle entre Sophos et ses clients est bien sûr une priorité absolue, et les données que vous voyez ici ont été vérifiées à plusieurs étapes au cours de ce processus pour s’assurer qu’aucun client n’était identifiable via ces données, et qu’aucune donnée client ne faussait la synthèse de manière inappropriée. En cas de doute sur un cas spécifique, nous avons exclu les données de ce client du dataset.

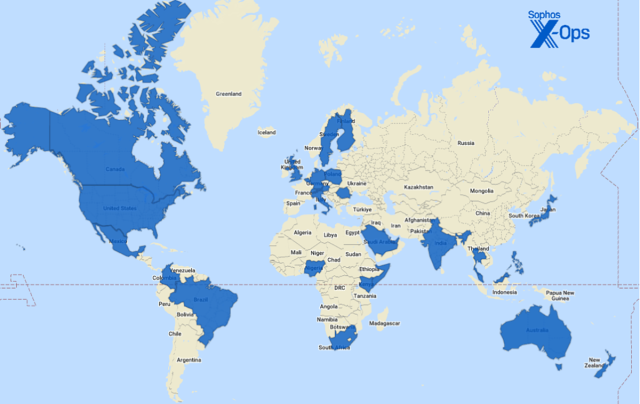

Pays/Nations représentés (données 2023 uniquement)

Figure 12 : Les trente-quatre pays que nous avons visités (virtuellement ou non) jusqu’à présent en 2023

| Australie | Japon | Singapour |

| Autriche | Kenya | Somalie |

| Bahreïn | Koweït | Afrique du Sud |

| Belgique | Malaisie | Espagne |

| Brésil | Mexique | Suède |

| Canada | Nouvelle-Zélande | Suisse |

| Colombie | Nigeria | Thaïlande |

| Finlande | Philippines | Émirats arabes unis |

| Allemagne | Pologne | Royaume-Uni de Grande-Bretagne et d’Irlande du Nord |

| Hong Kong | Qatar | |

| Inde | Roumanie | États Unis d’Amérique |

| Italie | Arabie Saoudite |

Secteurs représentés (données 2023 uniquement)

| Architecture | Administrations publiques | Médias/Presse |

| Communication | Santé | ONG |

| Construction | Hôtellerie | Pharmacie |

| Éducation | Technologie de l’information | Immobilier |

| Électronique | Juridique | Retail |

| Énergie | Logistique | Services |

| Divertissement | Secteur manufacturier | Transport |

| Finance | Exploitation minière | |

| Alimentation | MSP/hébergement |

Méthodologie

Les données de ce rapport ont été recueillies au cours d’enquêtes individuelles menées par l’équipe X-Ops Incident Response de Sophos.

Concernant les attaques associées à une heure précise de la journée, pour chaque cas, nous avons traité “l’heure locale” comme le fuseau horaire du siège social fonctionnel du client. Dans le cas d’entreprises opérant sur plusieurs sites, empêchant ainsi d’identifier de manière concluante un seul fuseau horaire “local” (par exemple, les entreprises possédant plusieurs sites importants aux États-Unis), nous avons attribué un fuseau horaire en fonction de l’emplacement du pays et de la densité de population. Aux États-Unis, par exemple, nous avons traité l’US Central Time (UTC -6) comme fuseau “local” dans les cas où un fuseau horaire local spécifique ne pouvait pas être déterminé de manière adéquate.

Lorsque les données n’étaient pas claires ou n’étaient pas disponibles, l’auteur a travaillé avec des cas IR individuels pour éclaircir les questions ou dissiper la confusion. Les incidents qui n’ont pas pu être suffisamment clarifiés pour les besoins du rapport, ou à propos desquels nous avons conclu que l’intégration risquait d’exposer ou d’endommager la relation Sophos-client, ont été écartés. Nous avons ensuite examiné la chronologie de chaque cas restant pour obtenir plus de clarté sur des questions telles que l’accès initial, le temps de séjour, l’exfiltration, etc. Nous avons retenu 80 cas, qui ont servi de base pour ce rapport.

Annexe B : Techniques MITRE ATT&CK répertoriées dans ce rapport

Cette annexe répertorie les techniques et sous-techniques ATT&CK mentionnées dans ce rapport, avec des informations sur les mitigations potentielles pour chacune d’entre elles.

| Principales techniques MITRE ATT&CK mentionnées dans les données Active Adversary, 1S2023 | ||

| Technique | Nom | Notes |

| T1059 | Command and Scripting Interpreter | L’abus des interpréteurs de commandes ou de scripts, qui fait partie de l’étape d’exécution de la chaîne ATT&CK, se présente sous diverses formes ; MITRE répertorie neuf sous-techniques sous cette appellation. Les mitigations potentielles incluent : M1021 (Restrict Web-Based Content), M1026 (Privileged Account Management), M1038 (Execution Prevention), M1040 (Behavior Prevention on Endpoint), M1042 (Disable or Remove Program or Feature), M1045 (Code Signing), and M1049 (Antivirus/Antimalware). |

| T1078 | Valid Accounts | Avec quatre sous-techniques et un nombre égal d’apparitions dans les étapes de la chaîne ATT&CK (accès initial, évasion de défense, persistance, élévation de privilèges), les traces de cette technique peuvent être le premier signe d’un problème pour un défenseur. Les mitigations potentielles incluent : M1013 (Application Developer Guidance), M1015 (Active Directory Configuration), M1017 (User Training), M1018 (User Account Management), M1026 (Privileged Account Management), M1027 (Password Policies), and M1036 (Account Use Policies). |

| T1083 | File and Directory Discovery | Cette tactique, qui fait partie de l’étape de découverte/détection plus large de la chaîne ATT&Ck, ne comporte aucune sous-technique. Que les adversaires énumèrent les fichiers et les répertoires de recherche dans des emplacements spécifiques d’hôte ou de partage réseau, il s’agit en réalité de la même chose. MITRE ne répertorie aucun contrôle de mitigation pour cette technique, car elle repose sur l’abus de fonctionnalités légitimes du système par des entités illégitimes. |

| T1133 | External Remote Services | Cette technique, qui fait partie à la fois des manœuvres d’accès initial et de persistance, ne comporte aucune sous-technique mais une longue liste d’acteurs malveillants utilisent cette dernière. Les mitigations potentielles incluent : M1030 (Network Segmentation), M1032 (Multifactor Authentication), M1035 (Limit Access to Resources over Network), and M1042 (Disable or Remove Feature or Program). |

| T1190 | Exploit Public-Facing Application | C’est lorsqu’une attaque exploite une vulnérabilité dans une application externe. Les mitigations potentielles incluent : M1016 (Vulnerability Scanning), M1026 (Privileged Account Management), M1030 (Network Segmentation), M1048 (Application Isolation and Sandboxing), M1050 (Network Segmentation), and M1051 (Update Software) |

| T1486 | Data Encrypted for Impact | Cette technique qui impacte la disponibilité, et concerne les adversaires chiffrant les données sur les systèmes cibles ou bien simplement les systèmes sur le réseau, ne comporte aucune sous-technique. Les mitigations potentielles incluent : M1040 (Behavior Prevention on Endpoint) and M1053 (Data Backup). |

| T1490 | Inhibit System Recovery | Il n’existe aucune sous-technique décrivant les choix des attaquants de supprimer des fonctionnalités du système ou de désactiver les services conçus pour faciliter la récupération (à ne pas confondre avec T1562 ci-dessous). Les mitigations potentielles incluent : M1018 (User Account Management), M1028 (Operating System Configuration), and M1053 (Data Backup). |

| T1562 | Impair Defenses | Une tactique d’évasion de défense avec dix sous-techniques répertoriées, qui peuvent aller de la désactivation des protections antimalware à la suppression des logs. Les mitigations potentielles incluent : M1018 (User Account Management), M1022 (Restrict File and Directory Permissions), M1024 (Restrict Registry permissions), M1038 (Execution Prevention), and M1047 (Audit). |

| T1569.002 | Services système Service Execution | L’une des deux sous-techniques des Services Système (System Services) (T1569), il s’agit d’une technique d’exécution abusant du gestionnaire de contrôle des services (SCM : Service Control Manager) de Windows ; Cobalt Strike peut également utiliser PsExec pour mener ce type d’action. Les mitigations potentielles incluent : M1022 (Restrict File and Directory Permissions), M1026 (Privileges Account Management), and M1040 (Behavior Prevention on Endpoint). |

Billet inspiré de Time keeps on slippin’ slippin’ slippin’: The 2023 Active Adversary Report for Tech Leaders, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.