Introduction

La mission qui consiste à protéger une entreprise contre les cybermenaces peut s’avérer être des plus compliquées. Les adversaires adaptent et font évoluer en permanence leurs outils et leurs activités afin de saisir de nouvelles opportunités, d’échapper à la détection et de garder toujours une longueur d’avance sur les équipes de sécurité. Il peut être difficile pour une entreprise d’être au fait des dernières approches utilisées par les adversaires, en particulier lorsqu’il s’agit d’attaques ciblées et actives orchestrées par des opérateurs humains.

L’étude Active Adversary Playbook 2021 détaille le comportement et l’impact des attaquants, ainsi que les Tactiques, Techniques et Procédures (TTP) observées sur le terrain par les traqueurs de menaces de Sophos, en première ligne, et les experts en réponse aux incidents.

Notre objectif est d’aider les équipes de sécurité à comprendre les agissements des adversaires lors de la mise en œuvre d’attaques, à repérer et se défendre contre de telles activités sur leur réseau.

Les résultats sont basés sur les données de télémétrie Sophos ainsi que sur les rapports d’incidents et les observations des équipes Sophos Managed Threat Response (MTR) et Sophos Rapid Response en 2020 et début 2021. Les données sont classées par catégorie selon le framework MITRE ATT&CK.

Les tactiques et techniques adverses

Le point de départ : comment exploiter au mieux les signaux en provenance des produits de sécurité ?

Les détections émanant des produits de sécurité sont une source inestimable en termes de signaux d’alerte potentiels. Le blocage d’un élément en particulier ne signifie pas que la menace ait été entièrement neutralisée. Par exemple, la détection du voleur d’identifiants Mimikatz au niveau d’un contrôleur de domaine peut permettre de bloquer ce dernier, mais le fait même qu’elle existe signifie qu’un acteur malveillant a déjà compromis le serveur et peut essayer d’autres techniques qui n’ont pas encore été détectées. Il est toujours important d’investiguer les alertes suspectes, même celles concernant les menaces bloquées.

Pour exploiter au mieux la télémétrie des produits de sécurité, il faut bien comprendre l’environnement opérationnel de votre entreprise. Comme nous le verrons plus loin dans cet article, les adversaires se tournent vers des outils couramment utilisés par les administrateurs IT et les professionnels de la sécurité, rendant ainsi plus difficile l’identification des actions suspectes.

C’est particulièrement le cas lorsque des adversaires utilisent des outils légitimes tels que Advanced Port Scanner, ADRecon, entre autres. Beaucoup de ces outils sont détectés par les produits de sécurité comme des “applications potentiellement indésirables” (ou PUA) mais sont nécessaires et utilisées quotidiennement par les équipes IT.

Les défenseurs doivent se poser deux questions importantes : (1) Est-ce que tous mes utilisateurs doivent pouvoir utiliser ces outils ? (2) Ces outils doivent-ils pouvoir fonctionner sur tous les appareils ?

Les réponses à ces questions vous permettront de définir des politiques d’exception appropriées pour l’utilisation de ces outils. Une telle approche facilitera également la détection des utilisations suspectes : la personne ou l’appareil qui tente d’utiliser cet outil est-il autorisé à le faire ? Si la réponse est non, investiguez immédiatement.

Les tactiques

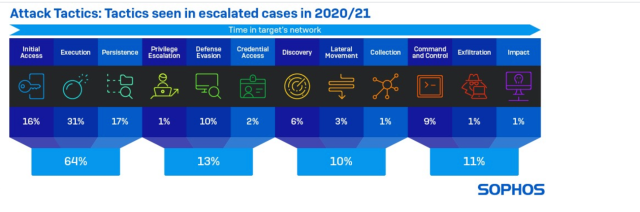

Les tactiques, dans leur phase de déploiement initiale, constituent les détections les plus importantes pour les défenseurs, car si elles sont bloquées, elles peuvent neutraliser et contenir une attaque avant qu’elle n’ait eu la chance de se déployer complètement et de causer des dégâts ou des perturbations plus importantes.

Il n’est donc pas surprenant que les tactiques de l’attaquant, les plus susceptibles de déclencher une investigation, soient fortement axées sur les activités qui ont lieu très tôt dans la chaîne d’attaque. Par exemple, sur toutes les tactiques remontées par Sophos MTR pour investigation, 31% étaient des détections suspectes de type “exécution“, 17% étaient des détections de type “persistance” et 16% étaient des détections de type “accès initial“.

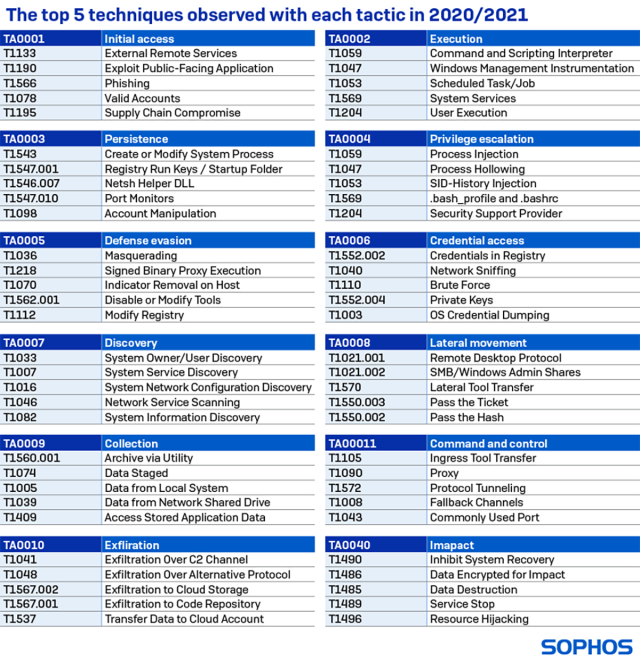

Les tactiques sont généralement identifiées grâce aux techniques utilisées pour les mettre en œuvre. Le tableau ci-dessous répertorie les principales techniques adverses associées à chaque tactique d’attaque en 2020/2021.

Les techniques

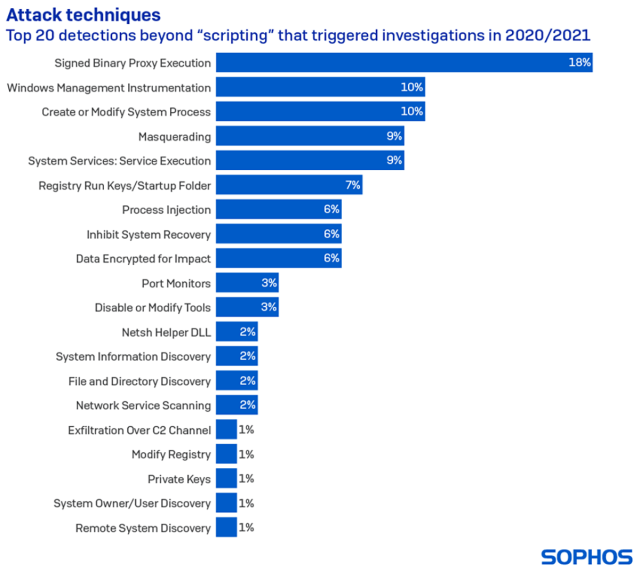

Le tableau ci-dessous répertorie les techniques les plus susceptibles de déclencher une investigation plus approfondie et d’être le signe d’une menace active.

Le leader incontesté, à savoir “Command and Scripting Interpreter“, qui comprend des éléments tels que PowerShell, Cmd, etc., a été exclu de la liste car sa domination éclipse et dissimule d’autres techniques importantes. Le script est la technique la plus utilisée dans toutes les catégories MITRE, et la plupart des techniques MITRE sont exécutables via un script.

Après la création de scripts, nous trouvons dans cette liste des techniques qui impliquent l’exécution de contenu malveillant via un proxy avec des binaires signés (“détections de proxy binaire signé [signed binary proxy]”). Parmi toutes les détections qui ont déclenché des investigations, une sur six (18%) impliquait cette technique. Les détections de Windows Management Instrumentation occupaient la deuxième place, représentant 10% des investigations.

Les comportements et l’impact des adversaires

Les données et observations de cette section sont basées sur 81 incidents ciblant des entreprises de toutes tailles (la plus grande d’entre elles comptait 13 500 employés) dans des secteurs industriels variés, situées dans des zones parfois éloignées les unes des autres, telles que les États-Unis, le Canada, le Royaume-Uni, l’Australie, la Suisse, l’Allemagne, la Belgique, Hong Kong et l’Autriche.

Le secteur le plus touché a été celui de la production industrielle (ciblé par 16% des attaques), suivi par celui des soins de santé, du commerce et de l’informatique (chacun ayant été ciblé par 9% des incidents), puis par celui des services financiers et professionnels (5% chacun). Enfin les organisations à but non lucratif ont été ciblées par 4% des attaques.

L’anatomie d’une attaque active

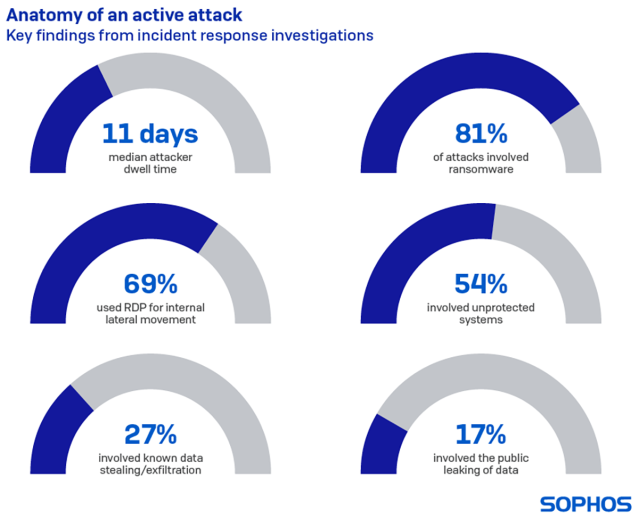

La durée médiane pendant laquelle les attaquants ont pu rester au sein du réseau ciblé avant la détection, aussi appelé temps de séjour, était de 11 jours. Le plus long temps de séjour des attaquants, observé par les experts en réponse rapide, était de 439 jours (plus de 15 mois).

Pour mettre ces chiffres en perspective, 11 jours offrent potentiellement aux attaquants environ 264 heures pour mener des activités malveillantes, telles que les mouvements latéraux, la reconnaissance, le vol d’identifiants, l’exfiltration de données, etc. Étant donné que la mise en œuvre de certaines de ces activités peut prendre quelques minutes ou quelques heures, 11 jours donnent aux attaquants suffisamment de temps pour causer des dégâts.

L’utilisation d’un ransomware est souvent le moment où une attaque devient vraiment visible pour l’équipe de sécurité IT. Il n’est donc pas surprenant que 81% des incidents auxquels Sophos a répondu impliquaient des ransomwares. Les attaques de ransomware ont tendance à avoir un temps de séjour plus court que les attaques cherchant à se dissimuler, car leur objectif est uniquement de détruire.

D’autres types d’attaques comprenaient l’exfiltration uniquement, des cryptomineurs, chevaux de Troie bancaires, wipers, droppers, outils de pentest/d’attaque, etc.

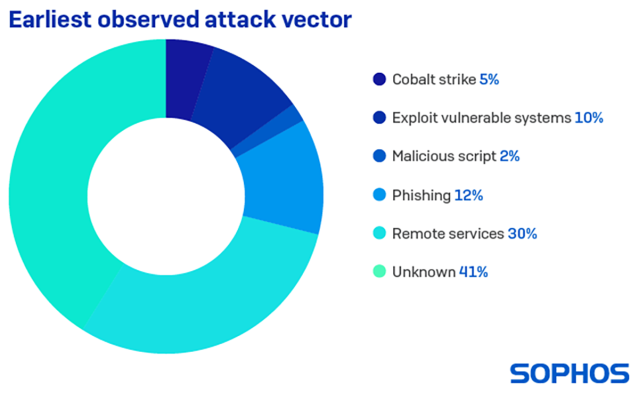

Le vecteur d’attaque observé en premier

Les services d’accès à distance tels que le RDP (Remote Desktop Protocol) ont été impliqués lors du lancement de près d’une attaque sur trois (30%). Le phishing a été le point de départ d’environ une attaque sur huit (12%), suivi par l’exploitation de systèmes vulnérables dans environ une attaque sur 10.

Cobalt Strike a constitué la première phase identifiée d’une attaque dans environ 5% des cas, mais sa prévalence à de nombreuses étapes différentes d’une attaque active suggère que la présence de Cobalt Strike est l’un des indicateurs les plus précieux d’une activité malveillante active.

Pourquoi les éléments “inconnus” sont-ils si importants ?

Les traqueurs de menaces ne peuvent pas toujours retracer l’itinéraire précis que les intrus ont suivi lors d’une attaque. Parfois, les attaquants ont intentionnellement supprimé des preuves de leur activité et parfois l’équipe de sécurité IT a déjà effacé ou reimagé les machines compromises au moment où les experts en réponse arrivent. Le résultat peut être la perte d’informations forensiques importantes qui auraient pu révéler des failles de sécurité dans l’environnement IT de la cible en question et fournir des informations précieuses sur le comportement des attaquants.

Le RDP en quelques mots

Le RDP a joué un rôle dans 90% des attaques. Cependant, la manière avec laquelle les attaquants ont utilisé le RDP mérite d’être signalée. Dans les incidents impliquant ce protocole, il n’a été utilisé pour l’accès externe que dans seulement 4% des cas. Environ un quart (28%) des attaques ont montré que des attaquants utilisaient le RDP à la fois pour l’accès externe et le mouvement interne, tandis que dans 41% des cas, ce dernier était utilisé uniquement pour les mouvements latéraux internes au sein du réseau.

Les principaux droppers d’attaque

Un dropper est une sorte de malware de diffusion, ou cheval de Troie (trojan), conçu pour charger ou installer d’autres malwares sur le système ciblé. La charge virale est soit transportée à l’intérieur du dropper, soit ce dernier la télécharge lorsqu’il est activé. Les droppers sont des facilitateurs d’attaques en cours, fournissant ainsi une plateforme pour des modules malveillants supplémentaires tels que des backdoors et des ransomwares.

Les scripts malveillants étaient de loin les droppers les plus répandus observés par les experts en réponse aux incidents et étaient impliqués dans un tiers de toutes les attaques. Ils ont ensuite été suivis par une large catégorie d’outils utilisés à la fois par les attaquants et les pentesteurs (des outils de type “grey hat“, tels que ceux listés dans le tableau des artefacts ci-dessous, représentant 9% des attaques). Trickbot (observé dans 3,7% des incidents) et QBot (observé dans 1,2% des cas) sont deux types de “malware secondaire” largement utilisés, souvent observés dans les attaques de ransomware. Valak, un dropper de malware qui semble évoluer désormais pour devenir un malware modulaire multi-phases plus avancé, et Cobalt Strike ont été détectés chacun dans 1,2% des cas. Le dropper utilisé était inconnu dans 47% des investigations.

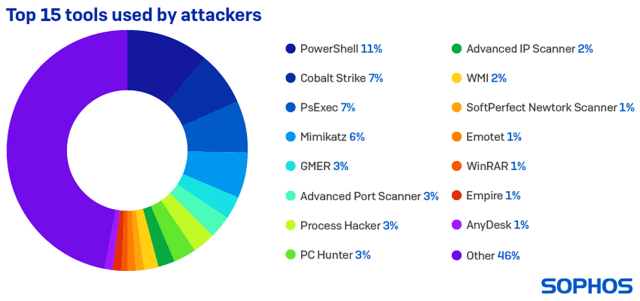

Les outils utilisés dans les attaques

Le graphique ci-dessous montre les éléments les plus susceptibles de se trouver dans la boîte à outils d’un attaquant. La liste complète des outils observés dans les attaques regroupait au final 405 éléments. La plupart d’entre eux sont des outils distincts et identifiables et beaucoup peuvent également être utilisés par les professionnels IT à des fins inoffensives. Ils séduisent les attaquants car ils leur permettent de mettre en œuvre des activités telles que le vol d’identifiants, la découverte, les mouvements latéraux et l’exécution de malwares, etc.

Le nombre et la nature des outils observés mettent en évidence le défi auquel sont confrontés les défenseurs pour différencier les activités malveillantes de celles légitimes au sein du réseau.

Par exemple, Process Hacker, PCHunter et GMER sont tous des outils légitimes qui incluent des pilotes de noyau. Si un attaquant parvient à installer le bon pilote de noyau (kernel), il pourra alors désactiver les produits de sécurité. Le fait que les attaquants essaient maintenant de le faire régulièrement témoigne de la capacité des produits de sécurité à perturber la chaîne de destruction mise en œuvre par les attaques. En d’autres termes, si vous ne pouvez pas véritablement les stopper, essayez de les perturber.

Il est recommandé de s’assurer que l’utilisation de ces outils soit bloquée, sauf dans des circonstances spécifiques, et d’investiguer les activités malveillantes, s’ils sont repérés en cours d’utilisation à tout autre moment.

Les signes avant-coureur offerts par les combinaisons d’outils

Certaines corrélations intéressantes émergent parmi les cinq principaux outils trouvés dans les réseaux des victimes.

Par exemple, lorsque PowerShell est utilisé dans une attaque, Cobalt Strike est observé dans 58% des cas, PsExec dans 49%, Mimikatz dans 33% et GMER dans 19%. Cobalt Strike et PsExec sont utilisés ensemble dans 27% des attaques, tandis que Mimikatz et PsExec sont associés dans 31% des attaques. Enfin, la combinaison de Cobalt Strike, PowerShell et PsExec a été observée dans 12% de toutes les attaques.

Ces corrélations sont importantes car leur détection peut servir d’alerte précoce d’une attaque imminente ou confirmer la présence d’une attaque active.

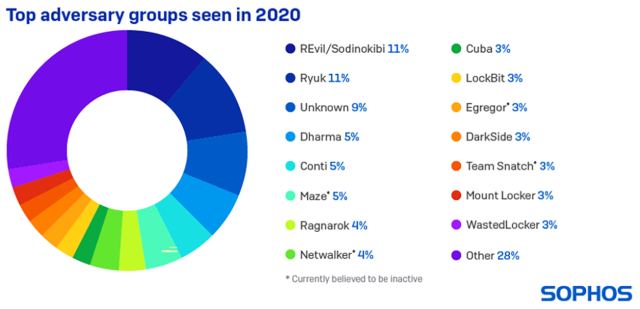

Les principaux groupes d’attaque observés

La liste des groupes d’attaque observés est dominée par les familles de ransomware, mais comprend également les cryptomineurs et les attaquants de type État-nation, entre autres. Dans certains cas, le groupe d’attaque impliqué est inconnu car l’attaque a été détectée et contenue avant la publication de la charge virale finale. En tout, 37 groupes d’attaque différents ont été identifiés, montrant ainsi clairement à quel point le paysage des cybermenaces est devenu très encombré et complexe et à quel point cette tendance peut très nettement compliquer la vie des défenseurs.

Conclusion

Chaque entreprise est la cible potentielle d’un tiers. Il peut s’agir de la compromission d’emails professionnels, de cryptomineurs, d’exfiltration de données, d’espionnage d’entreprise ou d’une attaque de ransomware à grande échelle massivement relayée par la presse. La cybercriminalité est une activité lucrative.

Les équipes de sécurité peuvent défendre leur entreprise en surveillant et en investiguant les activités suspectes. La différence entre inoffensif et malveillant n’est pas toujours facile à repérer. La technologie dans n’importe quel environnement, qu’il soit de type “cyber” ou plutôt “physique”, joue un rôle important mais elle ne suffit pas à elle seule. L’expérience humaine et la capacité à réagir sont des éléments essentiels à intégrer dans toute solution de sécurité.

Sophos Managed Threat Response et Rapid Response

L’équipe Sophos MTR (Managed Threat Response) offre des capacités de traque, de détection et de réponse aux menaces dans le monde entier 24h/24 et 7j/7, mises en œuvre par une équipe d’experts en tant que service entièrement administré. Pour obtenir plus d’informations sur le service Sophos MTR, rendez-vous sur notre site Web. Si vous préférez mener vos propres traques des menaces, Sophos EDR vous propose les outils dont vous aurez besoin pour mener vos opérations avancées de traque et de cybersécurité.

Sophos Rapid Response aide les entreprises confrontées à une menace active à contenir, neutraliser et investiguer l’incident. Si vous avez besoin d’une assistance immédiate, vous pouvez contacter Sophos Rapid Response pour une prise en charge 24h/24 et 7j/7.

Billet inspiré de The Active Adversary Playbook 2021, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.