Plusieurs exploits ont été découverts dans l’un des pilotes du noyau Windows de Dell. Les cinq bugs associés, qui peuvent entraîner une élévation de privilèges, un déni de service ou la divulgation d’informations, sont collectivement classés sous la désignation CVE-2021-21551.

Dell a publié un correctif pour ces vulnérabilités le 4 mai 2021 et nous vous recommandons de l’installer le plus tôt possible.

Les bugs remontent à 2009 et la liste officielle de Dell des produits concernés s’étend sur plusieurs pages. Par conséquent, le défi pour les équipes IT consiste à déterminer si votre entreprise est concernée par ce problème, estimer l’étendue des dégâts potentiels et optimiser, de manière appropriée, le temps et les efforts consacrés à la remédiation.

Requête avec Sophos EDR

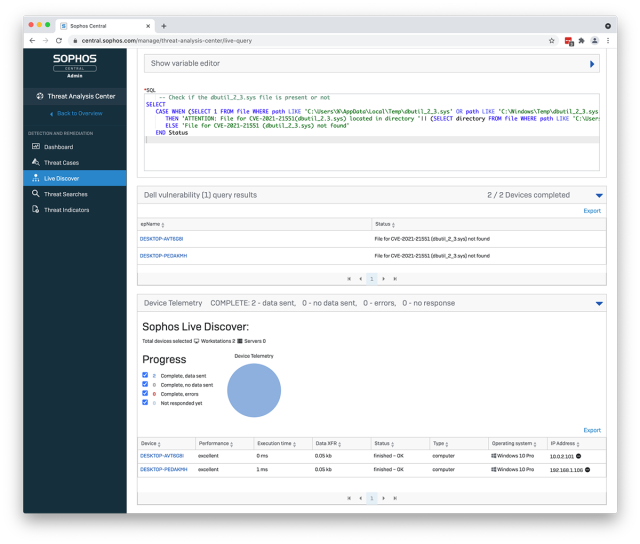

Sophos EDR (Endpoint Detection and Response) permet d’identifier facilement si vous possédez le fichier associé à cette vulnérabilité sur un appareil, et combien d’appareils possèdent véritablement ce fichier. Cette manière de procéder vous permet de concentrer vos efforts de remédiation efficacement et de résoudre ainsi rapidement le problème.

Nous avons créé une requête EDR personnalisée qui identifie les systèmes endpoint au niveau de votre domaine qui nécessitent votre attention. Elle confirme également ceux qui ne possèdent pas le fichier associé à CVE-2021-21551.

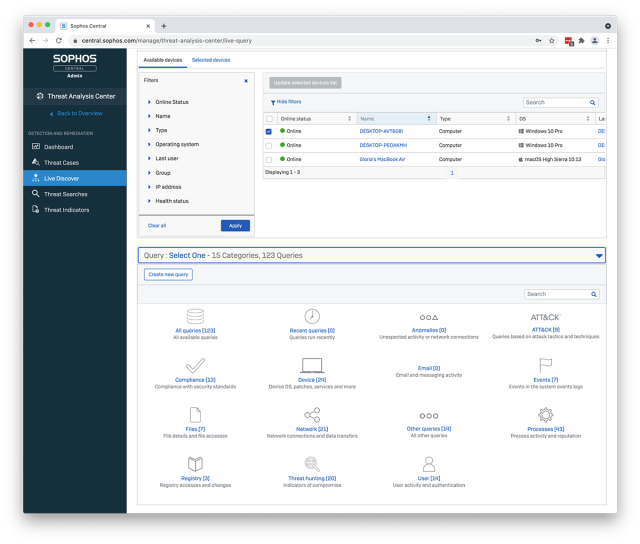

Rendez-vous dans le Threat Analysis Center au niveau de Sophos Central, sélectionnez Live Discover et créez une nouvelle requête.

Sélectionnez “Créer une nouvelle requête” (Create new query)

Sélectionnez “Créer une nouvelle requête” (Create new query)

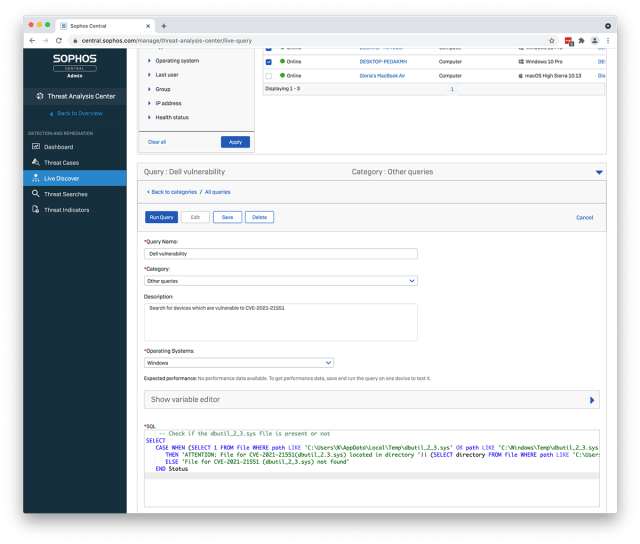

Ensuite, copiez et collez la requête ci-dessous :

-- Check if the dbutil_2_3.sys file is present or not SELECT CASE WHEN (SELECT 1 FROM file WHERE path LIKE 'C:\Users\%\AppData\Local\Temp\dbutil_2_3.sys' OR path LIKE 'C:\Windows\Temp\dbutil_2_3.sys') = 1 THEN 'SYSTEM REQUIRES ATTENTION: File for CVE-2021-21551 (dbutil_2.3.sys) located in directory '|| (SELECT directory FROM file WHERE path LIKE 'C:\Users\%\AppData\Local\Temp\dbutil_2_3.sys' OR path LIKE 'C:\Windows\Temp\dbutil_2_3.sys') ELSE 'File for CVE-2021-21551 (dbutil_2_3.sys) not found' END Status

Puis, exécutez la requête au niveau de votre domaine.

Remédiation des appareils concernés

Dell a fourni des instructions pour supprimer manuellement le pilote de noyau affecté, qui, selon lui, se trouvera dans l’un des deux emplacements suivants :

- C:\Users\%USERNAME%\AppData\Local\Temp\dbutil_2_3.sys

- C:\Windows\Temp\dbutil_2_3.sys

Si la suppression manuelle des fichiers système vous inquiète, Dell a mis à disposition une page de téléchargement avec un outil de suppression automatique des pilotes.

Pour en savoir plus

Pour obtenir plus d’informations sur cette vulnérabilité et comment elle peut être exploitée, parcourez l’article publié sur notre blog Sophos.

Sophos EDR est disponible pour les systèmes endpoint et les serveurs et est inclus dans les abonnements Intercept X. Vous pouvez l’utiliser gratuitement pendant trente jours :

- Les clients Sophos utilisant Sophos Central peuvent bénéficier d’un essai gratuit directement depuis leur console de gestion. Sélectionnez simplement ‘Free Trials’ (Essais Gratuits) en bas de la barre de navigation de gauche.

- Pour ceux qui n’utilisent pas Sophos, vous pouvez bénéficier d’un essai gratuit via notre site Web.

Billet inspiré de Using Sophos EDR to identify endpoints impacted by Dell kernel driver vulnerability CVE-2021-21551, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.