Chaque année, certains événements ressortent plus que d’autres dans les données que nous examinons dans le cadre de l’Active Adversary Playbook, et 2021 n’a pas fait exception à cette règle. Un certain nombre d’incidents ont eu lieu et nous ont apporté des informations supplémentaires qui, selon nous, méritaient une attention toute particulière. En effet, plusieurs d’entre eux ont montré les dangers de la divulgation publique d’exploits POC (preuve de concept) pouvant être utilisés pour cibler les Web shells.

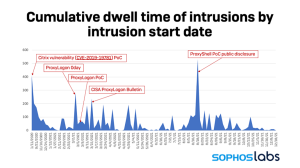

Lors de l’analyse des données via des requêtes à la recherche de corrélations intéressantes, quelques pics d’activité sont apparus dans les statistiques au niveau du temps de séjour. Ces pics correspondaient étroitement à la date de publication des exploits POC concernant des vulnérabilités connues.

Le premier pic en janvier 2021 provenait de l’exploitation d’une vulnérabilité Citrix (CVE-2019-19781). Cet exploit a débouché sur une intrusion, mais aucun motif clair concernant cette activité n’a pu être déterminé. Cette intrusion représentait le temps de séjour le plus important mentionné dans notre rapport. C’était aussi le premier exemple d’une corrélation que nous allions observer à de nombreuses reprises les mois suivants. Alors que le bulletin Citrix pour cette vulnérabilité a été publié le 27 décembre 2019, l’exploit POC (preuve de concept) concernant cette dernière a été publié le 11 janvier 2021, coïncidant ainsi avec le début de l’attaque.

Les pics suivants, respectivement les 3 et 15 mars, peuvent être attribués à l’exploitation de la vulnérabilité ProxyLogon 0-day. Le bulletin de Microsoft a été publié le 2 mars, bien qu’une activité ait été détectée avant la publication de celui-ci. Le lendemain, nous avons observé une augmentation du nombre de victimes. Puis, le 9 mars, un exploit POC public a été publié et le 14 mars, un bulletin CISA a été diffusé. Un deuxième pic a suivi le 15 mars. Au total, nous avons constaté 16 victimes de vulnérabilités ProxyLogon non corrigées.

Le dernier pic montre une corrélation beaucoup plus étroite entre la divulgation et l’exploitation. Comme indiqué dans notre article consacré à cette vulnérabilité sur notre Blog, ProxyShell comprend trois vulnérabilités distinctes utilisées dans le cadre d’une seule et même chaîne d’attaque :

- CVE-2021-34473: vulnérabilité de confusion du chemin de pré-authentification pour contourner le contrôle d’accès.

- CVE-2021-34523: vulnérabilité d’élévation de privilèges dans le backend Exchange PowerShell.

- CVE-2021-31207: exécution de code à distance post-authentification via une écriture de fichier arbitraire.

Cette chaîne d’attaque soigneusement conçue a fait l’objet d’une démonstration lors du Pwn2Own, présentée au Black Hat, et le POC a été rendu public le 18 août. Ce même jour, nous avons vu 7 entreprises être immédiatement ciblées par cette attaque. Au total, 40 victimes ont été la cible de l’exploitation de ProxyShell, et nous avons vu l’exploitation continue des vulnérabilités ProxyLogon et ProxyShell jusqu’en 2022.

Les Web shells ne faiblissent pas

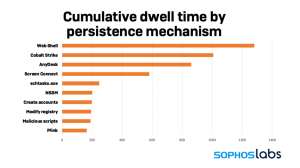

Vu sous un autre angle, on constate des résultats comparables. Le temps de séjour cumulé des victimes, au niveau desquelles le mécanisme de persistance utilisait un Web shell, affichait un niveau significativement plus élevé.

Sur les 55 attaques observées et qui utilisaient un Web shell pour la persistance, 60 % ont débouché sur une attaque de ransomware, 38 % sur une intrusion sans motif clair et 2 % étaient des cryptomineurs. Les groupes de ransomware utilisant des Web shells étaient à nouveau dominés par Conti, qui représentait près de la moitié (48 %) des Web shells utilisés dans les attaques. D’autres groupes de ransomware observés en train d’utiliser des Web shells incluaient AvosLocker, Black KingDom, BlackByte, Cuba, DarkSide, DoppelPaymer, Entropy, GlobeImposter, Karma, LockBit, Quantum, Ragnar Locker et Ranzy.

D’un autre côté, 78 % de toutes les intrusions au niveau du réseau s’appuyaient sur des Web shells pour la persistance, contre 37 % de toutes les attaques de ransomware. Ce constat indique que même si les groupes de ransomware n’ont pas nécessairement à s’appuyer sur les Web shells pour établir une persistance, ils les utilisent rapidement lorsqu’ils sont confrontés à une vulnérabilité répandue et facile à exploiter. Par exemple, des affiliés de Conti ont été observés en train d’abuser de la vulnérabilité ProxyShell quelques jours après sa publication pour implanter des Web shells chez leurs victimes.

En revanche, pour les compromissions ordinaires, les Web shells fournissent un accès aux victimes fiable et continu, et ce sur une longue période. Ces attaques ont probablement été menées par des courtiers d’accès initial (IAB : Initial Access Brokers) collectant un certain nombre de données pour les revendre ensuite à d’autres cybercriminels. Leur objectif est de pouvoir garantir une intrusion chez une victime avant de vendre l’accès à d’autres adversaires, tels que les opérateurs de ransomware, qui pourront lancer des attaques ultérieurement, parfois des mois après la compromission initiale. Les vulnérabilités répandues et facilement exploitables telles que ProxyLogon et ProxyShell sont une aubaine pour les courtiers d’accès initial (IAB). Les données ne précisent pas clairement la part de l’accès qui a été personnalisée pour l’attaque en question, par rapport aux informations achetées auprès de courtiers d’accès initial, ou bien le nombre de victimes qui auraient été ciblées par une attaque de ransomware, si elles n’avaient pas découvert la compromission initiale.

En examinant les Web shells au niveau du temps de séjour, il y a une nette baisse des valeurs moyennes (-20%) et médianes (-33%). Le temps de séjour moyen global pour 2021 était de 42 jours, tandis que la médiane était de 15 jours. Si nous ne prenons pas en compte les Web shells dans les différents types d’attaque, le temps de séjour moyen tombe alors à 34 jours et la médiane à 10 jours. Ce résultat n’est pas surprenant puisque les Web shells sont censés être furtifs et aider à mettre en place la persistance.

Conclusions

Comme l’ont noté récemment le CISA (Cybersecurity and Infrastructure Security Agency) et d’autres agences de sécurité gouvernementales américaines, les bugs ProxyLogon/ProxyShell ont été largement exploités par les attaquants. Il n’est donc pas surprenant de voir ces vulnérabilités apparaître fréquemment dans les données.

Il existe probablement de nombreuses violations latentes de ProxyLogon et/ou ProxyShell qui sont actuellement inconnues. Le fait est que pour ces deux vulnérabilités, le correctif ne supprime pas les Web shells existants, il supprime uniquement la vulnérabilité en question. Là où des Web shells ont été implantés dans les réseaux de victimes potentielles, ils peuvent sommeiller encore un moment en attendant que cet accès soit utilisé ou vendu.

Les vulnérabilités répandues et faciles à exploiter telles que ProxyLogon et ProxyShell sont deux excellents exemples qui illustrent très bien pourquoi les entreprises doivent donner la priorité à l’installation des correctifs concernant les services exposés ou bien passer aux services Cloud (où l’installation des correctifs est effectuée automatiquement). Les cybercriminels exploitent rapidement ces types de vulnérabilité, elles persistent longtemps et les dommages causés lors d’une exploitation réussie peuvent ne pas être apparents avant des mois voire des années.

Billet inspiré de Active Adversary Playbook 2022 Insights: Web Shells, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.