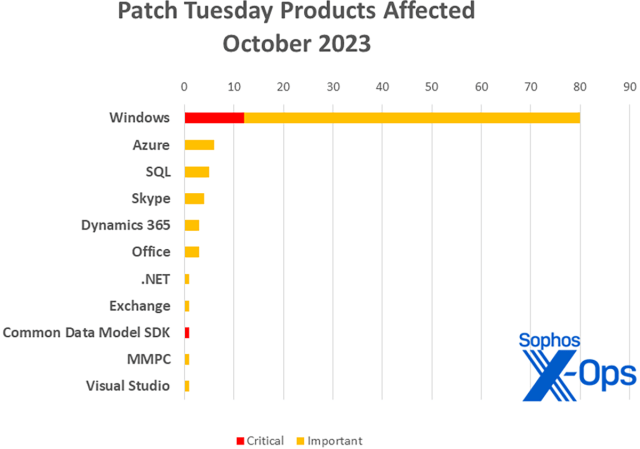

Microsoft vient de publier des correctifs concernant 104 vulnérabilités dont 80 concernant Windows. Dix autres groupes de produit sont également concernés. Sur les 104 CVE traitées, 11 sont considérées comme ‘Critiques’ en termes de gravité ; dix d’entre elles concernent Windows, tandis qu’une autre fait partie du Common Data Model SDK de Microsoft (‘Common Data Model’ est un système de métadonnées pour les données liées aux entreprises). Une CVE, concernant un problème de déni de service de gravité ‘Importante’ (CVE-2023-38171), affecte non seulement Windows mais aussi .NET et Visual Studio.

Au moment de la sortie de ce Patch Tuesday, deux problèmes impliquant WordPad et Skype sont connus pour être exploités sur le terrain. Selon les estimations faites par l’entreprise, dix vulnérabilités supplémentaires dans Windows, Exchange et Skype sont plus susceptibles d’être exploitées au cours des 30 prochains jours. Pour faciliter la priorisation, nous allons détailler ces 12 problèmes :

| Famille de produit | CVE | Exploitation active | Recommandation |

| Skype | CVE-2023-41763 | Détectée sur le terrain | Corrigez immédiatement |

| Windows (WordPad) | CVE-2023-36563 | Détectée sur le terrain | Corrigez immédiatement |

| Exchange | CVE-2023-36778 | Probablement dans les 30 jours | Corrigez dès que possible |

| Skype | CVE-2023-36780 | Probablement dans les 30 jours | Corrigez dès que possible |

| Windows | CVE-2023-36594 | Probablement dans les 30 jours | Corrigez dès que possible |

| Windows | CVE-2023-36713 | Probablement dans les 30 jours | Corrigez dès que possible |

| Windows | CVE-2023-36731 | Probablement dans les 30 jours | Corrigez dès que possible |

| Windows | CVE-2023-36732 | Probablement dans les 30 jours | Corrigez dès que possible |

| Windows | CVE-2023-36743 | Probablement dans les 30 jours | Corrigez dès que possible |

| Windows | CVE-2023-36776 | Probablement dans les 30 jours | Corrigez dès que possible |

| Windows | CVE-2023-38159 | Probablement dans les 30 jours | Corrigez dès que possible |

| Windows | CVE-2023-41772 | Probablement dans les 30 jours | Corrigez dès que possible |

L’un des éléments les plus intéressants du Patch Tuesday de ce mois-ci n’est même pas un correctif, même si, pour être honnête, il ne s’agit pas d’un problème qui peut être “corrigé”, au sens habituel du terme, au niveau des produits Microsoft ou bien d’autres composants. CVE-2023-44487, un problème de déni de service de gravité ‘Importante’, décrit une attaque par réinitialisation rapide contre HTTP/2, actuellement sous exploitation extrêmement active sur le terrain. Il est associé à un numéro CVE attribué par MITRE (une rareté ; généralement Microsoft attribue ses propres numéros CVE) et, selon le système d’attribution de Microsoft, ce dernier est porté au “crédit” de Google, Amazon et Cloudflare. La liste des familles de produit concernées est longue : .NET, ASP.NET, Visual Studio et diverses autres itérations de Windows. Microsoft a publié un article à ce sujet. Il n’est pas inclus dans le comptage des correctifs de cet article, bien qu’apparemment l’entreprise ait publié des mitigations, pas des correctifs mais bien des mitigations, pour IIS, .NET et Windows. Il existe cependant une solution de contournement recommandée : accéder à RegEdit et désactiver le protocole HTTP/2 sur votre serveur Web. Google a publié une description très complète de cette attaque.

Au-delà du Patch Tuesday, les utilisateurs de curl (l’outil de ligne de commande open source) ont également reçu un correctif important mercredi 11 octobre. Selon l’avis publié sur GitHub, CVE-2023-38545 et CVE-2023-38546 décrivent toutes deux des problèmes dans libcurl, CVE-2023-38545, un problème de dépassement de tas (heap-overflow), touchant également curl lui-même. Il s’agit d’une situation très sérieuse ; selon Daniel Stenberg, le responsable maintenance qui a rédigé l’avis GitHub, “[CVE-2023-38545] est probablement la pire faille de sécurité curl depuis longtemps”. Étant donné que curl est au cœur de protocoles populaires tels que SSL, TLS, HTTP et FTP, il est conseillé aux administrateurs système de se familiariser avec la nouvelle version curl 8.4.0, qui résout ce problème.

Ce mois d’octobre est aussi un grand mois pour les adieux. Les tableaux de l’annexe E, à la fin de cet article, répertorient les produits Microsoft atteignant aujourd’hui la fin de maintenance/end-of-servicing (couverts par la Politique Moderne/Modern Policy) et la fin du support/end-of-support (couverts par la Politique Fixe/Fixed Policy), ainsi que ceux passant du support standard (Mainstream) au support étendu (Extended). Le support étendu inclut des mises à jour de sécurité gratuites, mais plus de nouvelles fonctionnalités ou de modifications en termes de conception. La liste des produits concernés est longue et très intéressante, en particulier, le fait qu’Office 2019 ne reçoive plus de mises à jour de fonctionnalités est une étape importante, mais la star de ce mois-ci en termes de fin de cycle est sûrement Server 2012 et Server 2012R2. En guise de cadeau de départ, cette vénérable version de la plateforme reçoit 65 correctifs, dont 11 de gravité Critique’, une vulnérabilité étant sous exploitation active sur le terrain.

Nous inclurons à la fin de cet article trois annexes répertoriant tous les correctifs Microsoft du mois, triés par gravité, exploitation potentielle et famille de produits. Conformément aux conseils de Microsoft, nous traiterons les correctifs Chromium uniquement comme des informations dans les tableaux et chiffres globaux qui vont suivre, sans les inclure donc, bien que nous ayons ajouté un tableau à la fin de cet article qui fournit des informations basiques sur ces éléments (CVE-2023-44487, discutée ci-dessus, s’applique également à Chromium ; les détails sont clairement indiqués dans l’annexe).

Quelques chiffres

- Nombre total de CVE Microsoft : 2

- Nombre total d’avis contenus dans la mise à jour : 2

- Divulgation(s) publique(s) : 2

- Exploitation(s) : 2

- Gravité :

- Critique : 13

- Importante : 91

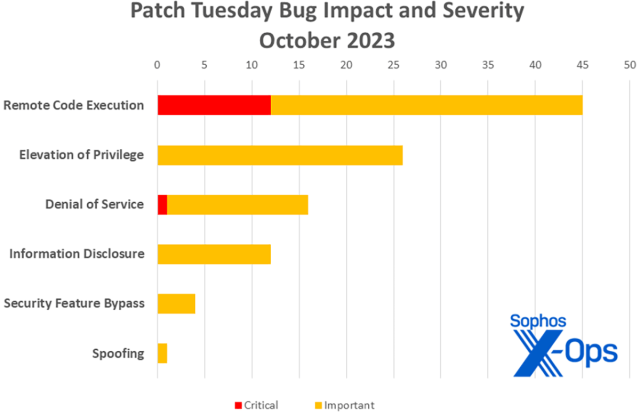

- Impact :

- Exécution de code à distance : 45

- Élévation de privilèges : 26

- Déni de service : 16

- Divulgation d’informations : 12

- Contournement des fonctionnalités de sécurité : 4

- Usurpation : 1

Figure 1 : Octobre est un mois assez lourd avec des correctifs présents à tous les niveaux

Produits

- Windows : 80 (avec un correctif partagé avec . NET et Visual Studio)

- Azure : 6

- SQL : 5

- Skype : 4

- Dynamics 365 : 3

- Office : 3

- .NET : 1 (partagé avec Visual Studio et Windows)

- Exchange : 1

- Microsoft Common Data Model SDK : 1

- MMPC : 1

- Visual Studio : 1 (partagé avec .NET et Windows)

Figure 2 : Produits concernés par les correctifs d’octobre. Pour les éléments qui s’appliquent à plusieurs familles de produit (par exemple, les correctifs partagés par Windows Visual Studio et .NET), le graphique représente les correctifs de chaque famille à laquelle ils s’appliquent, donnant ainsi l’impression que la charge de travail est légèrement plus lourde qu’elle ne le serait en pratique.

Mises à jour majeures du mois d’octobre

Outre les problèmes hautement prioritaires évoqués ci-dessus, quelques éléments intéressants apparaissent.

9 CVE : Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol (L2TP)

5 CVE : Vulnérabilité d’élévation de privilèges dans Win32k

Les CVE portant le même nom ne sont guère inhabituelles dans les Patch Tuesday ; ce mois-ci contient également des ensembles portant le même nom : 16 CVE (vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing), 4 CVE (vulnérabilité de déni de service dans Microsoft Message Queuing) et 3 CVE (trop nombreuses pour être répertoriées). Cependant, les 9 RCE touchant le protocole de tunneling de niveau 2 (Layer 2 Tunneling Protocol) de Windows partagent également le statut de gravité ‘Critique’ (le score de base CVSS 3.1 est 8.1) et méritent donc d’être examinées le plus tôt possible. Heureusement, Microsoft estime qu’aucune d’entre elles n’est plus susceptible d’être exploitée au cours des 30 prochains jours. En revanche, les 5 problèmes EoP (élévation de privilèges) touchant Win32K sont tous considérés comme plus susceptibles d’être exploités dans les 30 prochains jours.

CVE-2023-36563 : Vulnérabilité de divulgation d’informations dans Microsoft WordPad

Il s’agit, comme mentionné, de l’une des deux vulnérabilités activement exploitées sur le terrain ; Microsoft déclare que le volet de visualisation est un vecteur potentiel.

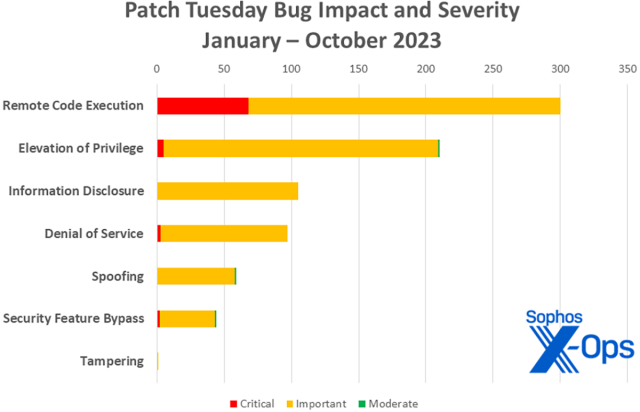

Figure 3 : À deux mois de la fin de l’année 2023, Microsoft a publié exactement 300 correctifs ciblant le problème d’exécution de code à distance, soit le volume le plus important parmi toutes les autres catégories de vulnérabilité cette année.

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-36594 | Exp/2336594-A | Exp/2336594-A |

| CVE-2023-36713 | Exp/2336713-A | Exp/2336713-A |

| CVE-2023-36731 | Exp/2336731-A | Exp/2336731-A |

| CVE-2023-36743 | Exp/2336743-A | Exp/2336743-A |

| CVE-2023-36776 | Exp/2336776-A | Exp/2336776-A |

| CVE-2023-38159 | Exp/2338159-A | Exp/2338159-A |

| CVE-2023-41772 | Exp/2341772-A | Exp/2341772-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Concernant CVE-2023-44487, la meilleure option pour contrecarrer cette attaque par déni de service rendue possible par la vulnérabilité est de suivre les conseils publiés par Microsoft.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs du mois d’octobre triés en fonction de l’impact, puis de la gravité. Chaque liste est ensuite organisée par CVE.

Exécution de code à distance (45 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-35349 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36697 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36718 | Vulnérabilité d’élévation de privilèges dans Windows Virtual Trusted Platform Module |

| CVE-2023-38166 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41765 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41767 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41768 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41769 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41770 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41771 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41773 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41774 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| Gravité ‘Importante’ | |

| CVE-2023-36414 | Vulnérabilité d’exécution de code à distance dans Azure Identity SDK |

| CVE-2023-36415 | Vulnérabilité d’exécution de code à distance dans Azure Identity SDK |

| CVE-2023-36417 | Vulnérabilité d’exécution de code à distance dans Microsoft SQL OLE DB |

| CVE-2023-36418 | Vulnérabilité d’exécution de code à distance dans Azure RTOS GUIX Studio |

| CVE-2023-36420 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver pour SQL Server |

| CVE-2023-36436 | Vulnérabilité d’exécution de code à distance dans Windows MSHTML Platform |

| CVE-2023-36557 | Vulnérabilité d’exécution de code à distance dans PrintHTML API |

| CVE-2023-36570 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36571 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36572 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36573 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36574 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36575 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36577 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2023-36578 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36582 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36583 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36589 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36590 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36591 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36592 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36593 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36598 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC ODBC Driver |

| CVE-2023-36702 | Vulnérabilité d’exécution de code à distance dans Microsoft DirectMusic |

| CVE-2023-36704 | Vulnérabilité d’exécution de code à distance dans Windows Setup Files Cleanup |

| CVE-2023-36710 | Vulnérabilité d’exécution de code à distance dans Windows Media Foundation Core |

| CVE-2023-36730 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver pour SQL Server |

| CVE-2023-36778 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36780 | Vulnérabilité d’exécution de code à distance dans Skype Entreprise |

| CVE-2023-36785 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver pour SQL Server |

| CVE-2023-36786 | Vulnérabilité d’exécution de code à distance dans Skype Entreprise |

| CVE-2023-36789 | Vulnérabilité d’exécution de code à distance dans Skype Entreprise |

| CVE-2023-36902 | Vulnérabilité d’exécution de code à distance dans Windows Runtime |

Élévation de privilèges (26 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36419 | Vulnérabilité d’élévation de privilèges dans Azure HDInsight Apache Oozie Workflow Scheduler |

| CVE-2023-36434 | Vulnérabilité d’élévation de privilèges dans Windows IIS Server |

| CVE-2023-36561 | Vulnérabilité d’élévation de privilèges dans Azure DevOps Server |

| CVE-2023-36565 | Vulnérabilité d’élévation de privilèges dans Microsoft Office Graphics |

| CVE-2023-36568 | Vulnérabilité d’élévation de privilèges dans Microsoft Office Click-To-Run |

| CVE-2023-36569 | Vulnérabilité d’élévation de privilèges dans Microsoft Office |

| CVE-2023-36594 | Vulnérabilité d’élévation de privilèges dans Windows Graphics Component |

| CVE-2023-36605 | Vulnérabilité d’élévation de privilèges dans Windows Named Pipe Filesystem |

| CVE-2023-36701 | Vulnérabilité d’élévation de privilèges dans Microsoft Resilient File System (ReFS) |

| CVE-2023-36711 | Vulnérabilité d’élévation de privilèges dans Windows Runtime C++ Template Library |

| CVE-2023-36712 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-36721 | Vulnérabilité d’élévation de privilèges dans Windows Error Reporting Service |

| CVE-2023-36723 | Vulnérabilité d’élévation de privilèges dans Windows Container Manager Service |

| CVE-2023-36725 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-36726 | Vulnérabilité d’élévation de privilèges dans Windows Internet Key Exchange (IKE) Extension |

| CVE-2023-36729 | Vulnérabilité d’élévation de privilèges dans Named Pipe File System |

| CVE-2023-36731 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36732 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36737 | Vulnérabilité d’élévation de privilèges dans Azure Network Watcher VM Agent |

| CVE-2023-36743 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36776 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36790 | Vulnérabilité d’élévation de privilèges dans Windows RDP Encoder Mirror Driver |

| CVE-2023-38159 | Vulnérabilité d’élévation de privilèges dans Windows Graphics Component |

| CVE-2023-41763 | Vulnérabilité d’élévation de privilèges dans Skype Entreprise |

| CVE-2023-41766 | Vulnérabilité d’élévation de privilèges dans Windows Client Server Run-time Subsystem (CSRSS) |

| CVE-2023-41772 | Vulnérabilité d’élévation de privilèges dans Win32k |

Déni de service (16 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-36566 | Vulnérabilité de déni de service dans Microsoft Common Data Model SDK |

| Gravité ‘Importante’ | |

| CVE-2023-36431 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36435 | Vulnérabilité de déni de service dans Microsoft QUIC |

| CVE-2023-36579 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36581 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36585 | Vulnérabilité d’élévation de privilèges dans Active Template Library |

| CVE-2023-36602 | Vulnérabilité de déni de service dans Windows TCP/ IP |

| CVE-2023-36603 | Vulnérabilité de déni de service dans Windows TCP/ IP |

| CVE-2023-36606 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36703 | Vulnérabilité de déni de service dans DHCP Server Service |

| CVE-2023-36707 | Vulnérabilité de déni de service dans Windows Deployment Services |

| CVE-2023-36709 | Vulnérabilité de déni de service dans Microsoft AllJoyn API |

| CVE-2023-36717 | Vulnérabilité de déni de service dans Windows Virtual Trusted Platform Module |

| CVE-2023-36720 | Vulnérabilité de déni de service dans Windows Mixed Reality Developer Tools |

| CVE-2023-36728 | Vulnérabilité de déni de service dans Microsoft Serveur SQL |

| CVE-2023-38171 | Vulnérabilité de déni de service dans Microsoft QUIC |

Divulgation d’informations (12 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-29348 | Vulnérabilité de divulgation d’informations dans Windows Remote Desktop Gateway (RD Gateway) |

| CVE-2023-36429 | Vulnérabilité de divulgation d’informations dans Microsoft Dynamics 365 |

| CVE-2023-36433 | Vulnérabilité de divulgation d’informations dans Microsoft Dynamics 365 (On-Premises) |

| CVE-2023-36438 | Vulnérabilité de divulgation d’informations dans Windows TCP/IP |

| CVE-2023-36563 | Vulnérabilité de divulgation d’informations dans Microsoft WordPad |

| CVE-2023-36567 | Vulnérabilité de divulgation d’informations dans Windows Deployment Services |

| CVE-2023-36576 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2023-36596 | Vulnérabilité de divulgation d’informations dans Remote Procedure Call |

| CVE-2023-36706 | Vulnérabilité de divulgation d’informations dans Windows Deployment Services |

| CVE-2023-36713 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-36722 | Vulnérabilité de divulgation d’informations dans Active Directory Domain Services |

| CVE-2023-36724 | Vulnérabilité de divulgation d’informations dans Windows Power Management Service |

Contournement des fonctionnalités de sécurité (4 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36564 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Search |

| CVE-2023-36584 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Mark of the Web |

| CVE-2023-36698 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Kernel |

| CVE-2023-36700 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Defender |

Usurpation (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36416 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois d’octobre, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday, ainsi que celles connues pour être déjà exploitées. Chaque liste est ensuite organisée par CVE.

| Exploitation(s) détectée(s) : | |

| CVE-2023-36563 | Vulnérabilité de divulgation d’informations dans Microsoft WordPad |

| CVE-2023-41763 | Vulnérabilité d’élévation de privilèges dans Skype Entreprise |

| Exploitation probable | |

| CVE-2023-36594 | Vulnérabilité d’élévation de privilège dans Windows Graphics Component |

| CVE-2023-36713 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-36731 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36732 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36743 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36776 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36778 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36780 | Vulnérabilité d’exécution de code à distance dans Skype Entreprise |

| CVE-2023-38159 | Vulnérabilité d’élévation de privilèges dans Windows Graphics Component |

| CVE-2023-41772 | Vulnérabilité d’élévation de privilèges dans Win32k |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois d’octobre triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE.

Windows (80 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-35349 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36697 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36718 | Vulnérabilité d’élévation de privilèges dans Windows Virtual Trusted Platform Module |

| CVE-2023-38166 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41765 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41767 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41768 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41769 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41770 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41771 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41773 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| CVE-2023-41774 | Vulnérabilité d’exécution de code à distance dans Layer 2 Tunneling Protocol |

| Gravité ‘Importante’ | |

| CVE-2023-29348 | Vulnérabilité de divulgation d’informations dans Windows Remote Desktop Gateway (RD Gateway) |

| CVE-2023-36431 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36434 | Vulnérabilité d’élévation de privilèges dans Windows IIS Server |

| CVE-2023-36435 | Vulnérabilité de déni de service dans Microsoft QUIC |

| CVE-2023-36436 | Vulnérabilité d’exécution de code à distance dans Windows MSHTML Platform |

| CVE-2023-36438 | Vulnérabilité de divulgation d’informations dans Windows TCP/IP |

| CVE-2023-36557 | Vulnérabilité d’exécution de code à distance dans PrintHTML API |

| CVE-2023-36563 | Vulnérabilité de divulgation d’informations dans Microsoft WordPad |

| CVE-2023-36564 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Search |

| CVE-2023-36567 | Vulnérabilité de divulgation d’informations dans Windows Deployment Services |

| CVE-2023-36570 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36571 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36572 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36573 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36574 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36575 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36576 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2023-36577 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2023-36578 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36579 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36581 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36582 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36583 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36584 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Mark of the Web |

| CVE-2023-36585 | Vulnérabilité d’élévation de privilèges dans Active Template Library |

| CVE-2023-36589 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36590 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36591 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36592 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36593 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36594 | Vulnérabilité d’élévation de privilèges dans Windows Graphics Component |

| CVE-2023-36596 | Vulnérabilité de divulgation d’informations dans Remote Procedure Call |

| CVE-2023-36598 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC ODBC Driver |

| CVE-2023-36602 | Vulnérabilité de déni de service dans Windows TCP/ IP |

| CVE-2023-36603 | Vulnérabilité de déni de service dans Windows TCP/ IP |

| CVE-2023-36605 | Vulnérabilité d’élévation de privilèges dans Windows Named Pipe Filesystem |

| CVE-2023-36606 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36698 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Kernel |

| CVE-2023-36701 | Vulnérabilité d’élévation de privilèges dans Microsoft Resilient File System (ReFS) |

| CVE-2023-36702 | Vulnérabilité d’exécution de code à distance dans Microsoft DirectMusic |

| CVE-2023-36703 | Vulnérabilité de déni de service dans DHCP Server Service |

| CVE-2023-36704 | Vulnérabilité d’exécution de code à distance dans Windows Setup Files Cleanup |

| CVE-2023-36706 | Vulnérabilité de divulgation d’informations dans Windows Deployment Services |

| CVE-2023-36707 | Vulnérabilité de déni de service dans Windows Deployment Services |

| CVE-2023-36709 | Vulnérabilité de déni de service dans Microsoft AllJoyn API |

| CVE-2023-36710 | Vulnérabilité d’exécution de code à distance dans Windows Media Foundation Core |

| CVE-2023-36711 | Vulnérabilité d’élévation de privilèges dans Windows Runtime C++ Template Library |

| CVE-2023-36712 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-36713 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-36717 | Vulnérabilité de déni de service dans Windows Virtual Trusted Platform Module |

| CVE-2023-36720 | Vulnérabilité de déni de service dans Windows Mixed Reality Developer Tools |

| CVE-2023-36721 | Vulnérabilité d’élévation de privilèges dans Windows Error Reporting Service |

| CVE-2023-36722 | Vulnérabilité de divulgation d’informations dans Active Directory Domain Services |

| CVE-2023-36723 | Vulnérabilité d’élévation de privilège dans Windows Container Manager Service |

| CVE-2023-36724 | Vulnérabilité de divulgation d’informations dans Windows Power Management Service |

| CVE-2023-36725 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-36726 | Vulnérabilité d’élévation de privilèges dans Windows Internet Key Exchange (IKE) Extension |

| CVE-2023-36729 | Vulnérabilité d’élévation de privilèges dans Named Pipe File System |

| CVE-2023-36731 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36732 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36743 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36776 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36790 | Vulnérabilité d’élévation de privilèges dans Windows RDP Encoder Mirror Driver |

| CVE-2023-36902 | Vulnérabilité d’exécution de code à distance dans Windows Runtime |

| CVE-2023-38159 | Vulnérabilité d’élévation de privilèges dans Windows Graphics Component |

| CVE-2023-38171 | Vulnérabilité de déni de service dans Microsoft QUIC |

| CVE-2023-41766 | Vulnérabilité d’élévation de privilèges dans Windows Client Server Run-time Subsystem (CSRSS) |

| CVE-2023-41772 | Vulnérabilité d’élévation de privilèges dans Win32k |

Azure (6 CVE)

| Gravité importante | |

| CVE-2023-36414 | Vulnérabilité d’exécution de code à distance dans Azure Identity SDK |

| CVE-2023-36415 | Vulnérabilité d’exécution de code à distance dans Azure Identity SDK |

| CVE-2023-36418 | Vulnérabilité d’exécution de code à distance dans Azure RTOS GUIX Studio |

| CVE-2023-36419 | Vulnérabilité d’élévation de privilèges dans Azure HDInsight Apache Oozie Workflow Scheduler |

| CVE-2023-36561 | Vulnérabilité d’élévation de privilèges dans Azure DevOps Server |

| CVE-2023-36737 | Vulnérabilité d’élévation de privilèges dans Azure Network Watcher VM Agent |

SQL (5 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36417 | Vulnérabilité d’exécution de code à distance dans Microsoft SQL OLE DB |

| CVE-2023-36420 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver pour SQL Server |

| CVE-2023-36728 | Vulnérabilité de déni de service dans Microsoft Serveur SQL |

| CVE-2023-36730 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver pour SQL Server |

| CVE-2023-36785 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver pour SQL Server |

Skype (4 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36780 | Vulnérabilité d’exécution de code à distance dans Skype Entreprise |

| CVE-2023-36786 | Vulnérabilité d’exécution de code à distance dans Skype Entreprise |

| CVE-2023-36789 | Vulnérabilité d’exécution de code à distance dans Skype Entreprise |

| CVE-2023-41763 | Vulnérabilité d’élévation de privilèges dans Skype Entreprise |

Dynamics 365 (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36416 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2023-36429 | Vulnérabilité de divulgation d’informations dans Microsoft Dynamics 365 |

| CVE-2023-36433 | Vulnérabilité de divulgation d’informations dans Microsoft Dynamics 365 (On-Premises) |

Office (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36565 | Vulnérabilité d’élévation de privilèges dans Microsoft Office Graphics |

| CVE-2023-36568 | Vulnérabilité d’élévation de privilèges dans Microsoft Office Click-To-Run |

| CVE-2023-36569 | Vulnérabilité d’élévation de privilèges dans Microsoft Office |

.NET (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-38171 | Vulnérabilité de déni de service dans Microsoft QUIC |

Exchange (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36778 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

Microsoft Common Data Model SDK (1 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-36566 | Vulnérabilité de déni de service dans Microsoft Common Data Model SDK |

MMPC (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36700 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Defender |

Visual Studio (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-38171 | Vulnérabilité de déni de service dans Microsoft QUIC |

Annexe D : Autres produits

Il s’agit d’une liste d’avis et de par les correctifs du mois d’octobre de Microsoft, triés par groupe de produits.

Chromium / Edge (1 problème)

| CVE-2023-5346 | Chromium: CVE-2023-5346 (Confusion de type dans V8) |

CVE-2023-44487 traitée en détail ci-dessus s’applique également à Chromium/Edge.

Annexe E : Fin de maintenance, fin du support et autres modifications

Ces trois tableaux présentent les changements de statut des produits Microsoft au 10 octobre 2023.

| Fin de maintenance (2 produits) |

| Dynamics 365 Business Central on-premises (Modern Policy), 2022 release wave 1, version 20.x |

| Windows 11 Home and Pro, Version 21H2 |

| Fin du support (21 produits) |

| Excel 2019 pour Mac |

| Hyper-V Server 2012 |

| Hyper-V Server 2012 R2 |

| Internet Explorer 7 |

| Internet Information Services (IIS), IIS 8 sur Windows Server 2012 |

| Internet Information Services (IIS), IIS 8.5 sur Windows Server 2012 R2 |

| Microsoft Office 2019 pour Mac |

| Microsoft Office Audit et Control Management Server 2013 |

| Outlook 2019 pour Mac |

| PowerPoint 2019 pour Mac |

| Windows Embedded Compact 2013 |

| Windows Embedded POSReady 7, Extended Security Update Year 2* |

| Windows Embedded Standard 7, Extended Security Update Year 3* |

| Windows MultiPoint Server 2012 |

| Windows Server 2012 |

| Windows Server 2012 R2 |

| Windows Server Update Services pour Windows Server 2012 |

| Windows Server Update Services pour Windows Server 2012 R2 |

| Windows Storage Server 2012 |

| Windows Storage Server 2012 R2 |

| Word 2019 pour Mac |

| Passage du support standard au support étendu (11 produits) |

| Access 2019 |

| Dynamics 365 Business Central on-premises (Fixed Policy) |

| Excel 2019 |

| Microsoft Office 2019 |

| OneNote 2016 |

| Outlook 2019 |

| PowerPoint 2019 |

| Project 2019 |

| Publisher 2019 |

| Visio 2019 |

| Word 2019 |

Billet inspiré de Patch Tuesday harvests a bumper crop in October, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.