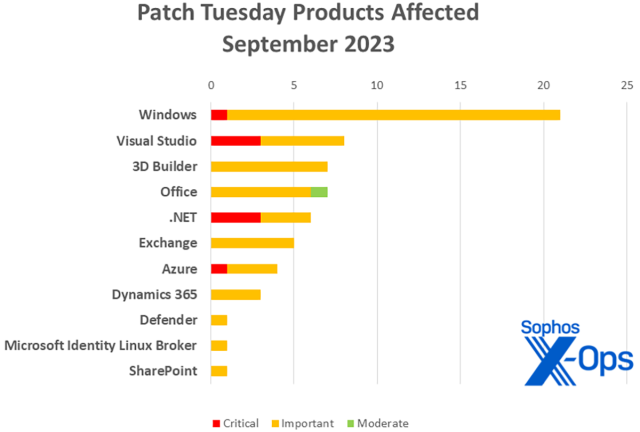

Microsoft vient de publier des correctifs pour 59 vulnérabilités, dont 5 problèmes de gravité ‘Critique’ dans Azure, .Net/Visual Studio et Windows. Le plus grand nombre de vulnérabilités corrigées concerne Windows, avec 21 CVE, mais exceptionnellement, ce volume représente moins de la moitié du nombre total de correctifs. Windows est suivi par Visual Studio, avec 3 correctifs propres et 5 autres partagés avec .NET. 3D Builder et Office suivent avec 7 correctifs chacun. .NET en possède 6 dont 5 qu’il partage avec Visual Studio. Exchange en possède 5, dont 4 qui ont été effectivement publiés en août (nous en reparlerons dans une seconde) ; Azure en a 4 ; Dynamics en a 3. Defender, Microsoft Identity Linux Broker et SharePoint complètent la série avec un correctif chacun. Il n’y a aucun avis Microsoft dans le Patch Tuesday de ce mois-ci.

Le Patch Tuesday de septembre comprend également des informations, publiées plus tôt ce mois-ci, sur un correctif pour Adobe Acrobat Reader et quatre failles de gravité ‘Élevée’ dans Edge/Chromium. L’entreprise propose également des informations sur deux correctifs supplémentaires provenant de sociétés extérieures (Autodesk, Electron) qui affectent respectivement 3D Viewer et Visual Studio.

Au moment de la sortie de ce Patch Tuesday, deux problèmes sont connus pour être exploités sur le terrain. CVE-2023-36761 est une vulnérabilité de divulgation d’informations de classe ‘Importante’ dans Word accessible via le volet de visualisation ; CVE-2023-36802 est une faille d’élévation de privilèges de classe ‘Importante‘ dans Windows (en particulier dans le composant Microsoft Streaming Service Proxy). Selon l’entreprise, 12 vulnérabilités supplémentaires dans Windows et Exchange sont plus susceptibles d’être exploitées dans les 30 prochains jours suivant la publication de ce Patch Tuesday.

Exchange est dans une situation particulièrement sensible ce mois-ci, puisque quatre des correctifs concernant des problèmes du Patch Tuesday de septembre ont en fait été publiés en août mais, pour une raison inconnue, n’ont pas été mentionnés à ce moment-là. Étant donné que les correctifs étaient en fait disponibles pour une utilisation hostile depuis un mois déjà, Microsoft considère qu’ils sont plus susceptibles d’être exploités à un moment donné. Trois d’entre eux peuvent conduire à l’exécution de code à distance, tandis qu’un autre peut entraîner la divulgation d’informations ; tous sont de classe ‘Importante’. Les administrateurs Exchange doivent veiller à donner la priorité à ces correctifs.

Au sujet des versions antérieures, nous rappelons aux lecteurs qu’il s’agit de l’avant-dernier mois pour les correctifs Windows Server 2012/2012 R2 ; la vénérable version du système d’exploitation atteint la fin du support en octobre, et Microsoft a publié des conseils sur ce que les clients pouvaient faire ensuite. Soulignons également pas moins de neuf CVE ce mois-ci applicables sur Server 2008. Il existe également un correctif Office de gravité ‘Modérée’ couvrant les versions 2013 RT SP1 et SP1 de ce produit, qui ont toutes deux atteint la fin du support en avril prochain.

Nous inclurons à la fin de cet article trois annexes répertoriant tous les correctifs Microsoft du mois, triés par gravité, exploitation potentielle et famille de produits. Conformément aux conseils de Microsoft, nous traiterons les correctifs et les avis pour Adobe Acrobat Reader, Autodesk, Chromium/Edge et Electron uniquement comme des informations dans les tableaux et chiffres globaux qui vont suivre, sans les inclure donc, bien que nous ayons ajouté un tableau à la fin de cet article qui fournit de informations basiques sur ces éléments.

Quelques chiffres

- Nombre total de CVE Microsoft : 59

- Nombre total d’avis Microsoft : 0

- Nombre total d’avis externes contenus dans la mise à jour : 7

- Divulgation(s) publique(s) : 2

- Exploitation(s) : 2

- Gravité :

- Critique : 5

- Importante : 53

- Modérée : 1

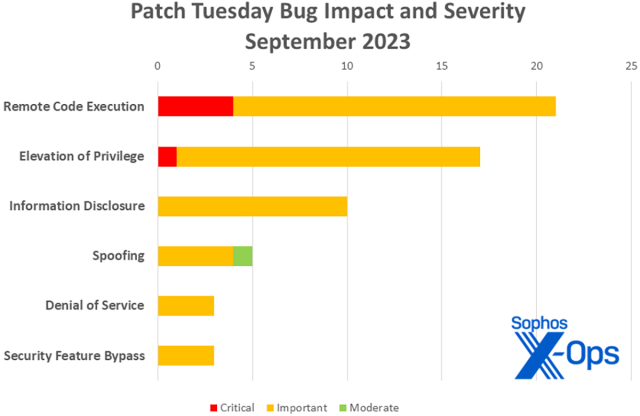

- Impact :

- Exécution de code à distance : 21

- Élévation de privilèges : 17

- Divulgation d’informations : 10

- Usurpation : 5

- Déni de service : 3

- Contournement des fonctionnalités de sécurité : 3

Figure 1 : Les vulnérabilités d’exécution de code à distance sont à nouveau en tête de liste pour ce mois de septembre

Produits

- Windows : 21

- Visual Studio : 8 (dont cinq avec .NET ; n’inclut pas ceux à titre indicatif via Electron)

- 3D Builder : 7

- Office : 7

- .NET : 6 (avec 5 correctifs partagés avec Visual Studio)

- Exchange : 5 (dont quatre correctifs publiés en août 2023)

- Azure : 4

- Dynamics : 3

- 3D Viewer : 1 (à titre indicatif, via Autodesk)

- Defender : 1

- Microsoft Identity Linux Broker : 1

Figure 2 : Les correctifs de septembre par famille de produits ; notez que le correctif de 3D Viewer émis par Autodesk n’est pas inclus dans ce graphique, bien qu’il soit inclus dans la liste des produits ci-dessus. Pour les éléments qui s’appliquent à plusieurs familles de produits (par exemple, les correctifs partagés par Visual Studio et .NET), le graphique représente les correctifs de chaque famille à laquelle ils s’appliquent, donnant ainsi l’impression que la charge de travail est légèrement plus lourde qu’elle ne le sera en pratique.

Mises à jour majeures du mois de septembre

En plus du contexte multi-CVE d’Exchange évoqué ci-dessus, quelques éléments sont intéressants à présenter.

CVE-2023-38146 : Vulnérabilité d’exécution de code à distance dans les Thèmes Windows

Les thèmes ne sont peut-être pas les premières fonctionnalités de Windows qui viennent à l’esprit lorsque l’on pense aux fonctionnalités de base du système, mais de nombreux utilisateurs finaux aiment toujours personnaliser leurs systèmes de cette manière. Cette vulnérabilité d’exécution de code à distance, que Microsoft considère comme ‘Importante’ tout en lui attribuant tout de même un score de base CVSS de 8,8 (‘Élevée’, juste en dessous de ‘Critique’), pourrait être déclenchée par un fichier .theme spécialement conçu. Il est intéressant de noter qu’un fichier de thème malveillant utilisant ce CVE aurait plus de chances de réussir si l’utilisateur le chargeait via une ressource externe (par exemple, via un SMB), plutôt qu’en le téléchargeant et l’exécutant localement. En pratique, cette condition signifie que les utilisateurs de type ‘particulier’ sont moins susceptibles d’être victimes d’une attaque réussie, mais ce n’est pas non plus impossible. Ce problème affecte uniquement Windows 11.

CVE-2023-36805 : Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows MSHTML Platform

Un élément étrange de classe ‘Importante’ avec une particularité pour ceux qui utilisent encore Windows Server 2012 R2 : les clients qui utilisent cette plateforme mais qui ingèrent ‘uniquement les mises à jour de sécurité (Security Only)’ trouveront le correctif pour ce CVE dans les mises à jour cumulatives IE (5030209).

CVE-2023-36762 : Vulnérabilité d’exécution de code à distance dans Microsoft Word

CVE-2023-36766 : Vulnérabilité de divulgation d’informations dans Microsoft Excel

CVE-2023-36767 : Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Office

Toutes les trois sont des problèmes de classe ‘Importante’ ; ces trois éléments s’appliquent toutefois aux versions Windows et Mac des produits. CVE-2023-36767 affecte spécifiquement Outlook, et Microsoft souligne que même si le volet de prévisualisation des emails n’est pas un vecteur d’attaque, le volet de prévisualisation des pièces jointes par contre en est un.

Sept CVE de type ‘Vulnérabilité d’exécution de code à distance dans 3D Viewer’

Les sept correctifs relatifs à 3D Builder sont disponibles via Microsoft Store, tout comme le correctif AutoDesk (CVE-2022-41303) lié à 3D Viewer.

CVE-2023-38147 : Vulnérabilité d’exécution de code à distance dans Windows Miracast Wireless Display

Une vulnérabilité intéressante de classe ‘Importante’ avec un vecteur d’attaque inhabituel : en effet, l’attaquant doit être physiquement suffisamment proche du système cible pour envoyer et recevoir des transmissions radio. Une fois sur place, ils pourraient se projeter sur un système vulnérable via le même réseau sans fil sans authentification, si le système était configuré pour autoriser la “Projection sur ce PC” et marqué comme “Disponible partout“.

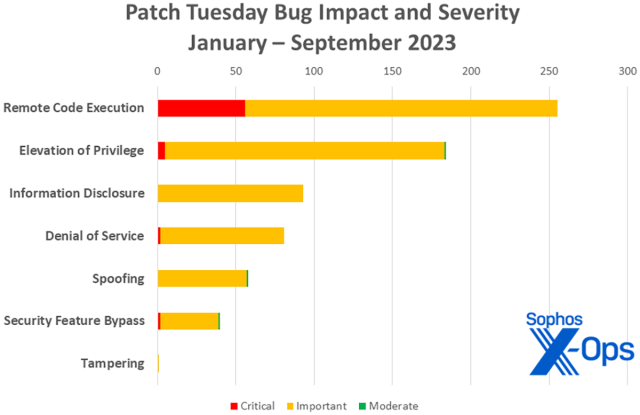

Figure 3 : Aux deux tiers de l’année, les problèmes d’exécution de code à distance continuent d’être en tête de peloton.

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-26369* | Exp/20113402-A | |

| CVE-2023-36802 | Exp/2336802-A | |

| CVE-2023-38142 | Exp/2338142-A | |

| CVE-2023-38148 | sid:2308811 | sid:2308811 |

| CVE-2023-38152 | sid:2308802 | sid:2308802 |

* Cette CVE est liée au correctif qui vient d’être publié par Adobe pour Acrobat Reader ; elle est détaillée à l’annexe D ci-dessous. Le numéro d’ID d’apparence inhabituelle provient d’une détection Sophos datant de 2011.

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs du mois de septembre triés en fonction de l’impact, puis de la gravité. Chaque liste est ensuite organisée par CVE.

Exécution de code à distance (21 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-36792 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| CVE-2023-36793 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| CVE-2023-36796 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| CVE-2023-38148 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| Gravité ‘Importante’ | |

| CVE-2023-33136 | Vulnérabilité d’exécution de code à distance dans Azure DevOps Server |

| CVE-2023-36739 | Vulnérabilité d’exécution de code à distance dans 3D Viewer |

| CVE-2023-36740 | Vulnérabilité d’exécution de code à distance dans 3D Viewer |

| CVE-2023-36742 | Vulnérabilité d’exécution de code à distance dans Visual Studio Code |

| CVE-2023-36744 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36745 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36756 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36760 | Vulnérabilité d’exécution de code à distance dans 3D Viewer |

| CVE-2023-36762 | Vulnérabilité d’exécution de code à distance dans Microsoft Word |

| CVE-2023-36770 | Vulnérabilité d’exécution de code à distance dans 3D Builder |

| CVE-2023-36771 | Vulnérabilité d’exécution de code à distance dans 3D Builder |

| CVE-2023-36772 | Vulnérabilité d’exécution de code à distance dans 3D Builder |

| CVE-2023-36773 | Vulnérabilité d’exécution de code à distance dans 3D Builder |

| CVE-2023-36788 | Vulnérabilité d’exécution de code à distance dans.NET Framework |

| CVE-2023-36794 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| CVE-2023-38146 | Vulnérabilité d’exécution de code à distance dans les Thèmes Windows |

| CVE-2023-38147 | Vulnérabilité d’exécution de code à distance dans Windows Miracast Wireless Display |

Élévation de privilèges (17 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-29332 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure Kubernetes Service |

| Gravité ‘Importante’ | |

| CVE-2023-35355 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-36758 | Vulnérabilité d’élévation de privilèges dans Visual Studio |

| CVE-2023-36759 | Vulnérabilité d’élévation de privilèges dans Visual Studio |

| CVE-2023-36764 | Vulnérabilité d’élévation de privilèges dans Microsoft SharePoint Server |

| CVE-2023-36765 | Vulnérabilité d’élévation de privilèges dans Microsoft Office |

| CVE-2023-36802 | Vulnérabilité d’élévation de privilèges dans Microsoft Streaming Service Proxy |

| CVE-2023-36804 | Vulnérabilité d’élévation de privilèges dans Windows GDI |

| CVE-2023-38139 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-38141 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-38142 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-38143 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-38144 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-38150 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-38155 | Vulnérabilité d’élévation de privilèges dans Azure DevOps Server et Team Foundation Server |

| CVE-2023-38156 | Vulnérabilité d’élévation de privilèges dans Azure HDInsight Apache Ambari |

| CVE-2023-38161 | Vulnérabilité d’élévation de privilèges dans Windows GDI |

Divulgation d’informations (10 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36736 | Vulnérabilité de divulgation d’informations dans Microsoft Identity Linux Broker |

| CVE-2023-36761 | Vulnérabilité de divulgation d’informations dans Microsoft Word |

| CVE-2023-36763 | Vulnérabilité de divulgation d’informations dans Microsoft Outlook |

| CVE-2023-36766 | Vulnérabilité de divulgation d’informations dans Microsoft Excel |

| CVE-2023-36777 | Vulnérabilité de divulgation d’informations dans Microsoft Exchange Server |

| CVE-2023-36801 | Vulnérabilité de divulgation d’informations dans DHCP Server Service |

| CVE-2023-36803 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2023-38140 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2023-38152 | Vulnérabilité de divulgation d’informations dans DHCP Server Service |

| CVE-2023-38160 | Vulnérabilité de divulgation d’informations dans Windows TCP/IP |

Usurpation (5 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36757 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-36800 | Vulnérabilité Cross-site Scripting dans Dynamics Finance and Operations |

| CVE-2023-36886 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2023-38164 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| Gravité ‘Modérée’ | |

| CVE-2023-41764 | Vulnérabilité d’usurpation dans Microsoft Office |

Déni de service (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36799 | Vulnérabilité de déni de service dans .NET Core et Visual Studio |

| CVE-2023-38149 | Vulnérabilité de déni de service dans Windows TCP/ IP |

| CVE-2023-38162 | Vulnérabilité de déni de service dans DHCP Server Service |

Contournement des fonctionnalités de sécurité (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36767 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Office |

| CVE-2023-36805 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows MSHTML Platform |

| CVE-2023-38163 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Defender Attack Surface Reduction |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de septembre, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday, ainsi que celles connues pour être déjà exploitées. Chaque liste est ensuite organisée par CVE.

| Exploitation(s) détectée(s) : | |

| CVE-2023-36761 | Vulnérabilité de divulgation d’informations dans Microsoft Word |

| CVE-2023-36802 | Vulnérabilité d’élévation de privilèges dans Microsoft Streaming Service Proxy |

| Exploitation probable | |

| CVE-2023-36744 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36745 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36756 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36777 | Vulnérabilité de divulgation d’informations dans Microsoft Exchange Server |

| CVE-2023-36804 | Vulnérabilité d’élévation de privilèges dans Windows GDI |

| CVE-2023-38142 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-38143 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-38144 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-38148 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| CVE-2023-38152 | Vulnérabilité de divulgation d’informations dans DHCP Server Service |

| CVE-2023-38160 | Vulnérabilité de divulgation d’informations dans Windows TCP/IP |

| CVE-2023-38161 | Vulnérabilité d’élévation de privilèges dans Windows GDI |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de septembre triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE.

Windows (21 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-38148 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| Gravité ‘Importante’ | |

| CVE-2023-35355 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-36801 | Vulnérabilité de divulgation d’informations dans DHCP Server Service |

| CVE-2023-36802 | Vulnérabilité d’élévation de privilèges dans Microsoft Streaming Service Proxy |

| CVE-2023-36803 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2023-36804 | Vulnérabilité d’élévation de privilèges dans Windows GDI |

| CVE-2023-36805 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows MSHTML Platform |

| CVE-2023-38139 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-38140 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2023-38141 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-38142 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-38143 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-38144 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-38146 | Vulnérabilité d’exécution de code à distance dans les Thèmes Windows |

| CVE-2023-38147 | Vulnérabilité d’exécution de code à distance dans Windows Miracast Wireless Display |

| CVE-2023-38149 | Vulnérabilité de déni de service dans Windows TCP/ IP |

| CVE-2023-38150 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-38152 | Vulnérabilité de divulgation d’informations dans DHCP Server Service |

| CVE-2023-38160 | Vulnérabilité de divulgation d’informations dans Windows TCP/IP |

| CVE-2023-38161 | Vulnérabilité d’élévation de privilèges dans Windows GDI |

| CVE-2023-38162 | Vulnérabilité de déni de service dans DHCP Server Service |

Visual Studio (8 CVE, dont 5 partagées avec .NET)

| Gravité ‘Critique’ | |

| CVE-2023-36792 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| CVE-2023-36793 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| CVE-2023-36796 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| Gravité ‘Importante’ | |

| CVE-2023-36742 | Vulnérabilité d’exécution de code à distance dans Visual Studio Code |

| CVE-2023-36758 | Vulnérabilité d’élévation de privilèges dans Visual Studio |

| CVE-2023-36759 | Vulnérabilité d’élévation de privilèges dans Visual Studio |

| CVE-2023-36794 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| CVE-2023-36799 | Vulnérabilité de déni de service dans .NET Core et Visual Studio |

3D Builder (7 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36739 | Vulnérabilité d’exécution de code à distance dans 3D Viewer |

| CVE-2023-36740 | Vulnérabilité d’exécution de code à distance dans 3D Viewer |

| CVE-2023-36760 | Vulnérabilité d’exécution de code à distance dans 3D Viewer |

| CVE-2023-36770 | Vulnérabilité d’exécution de code à distance dans 3D Builder |

| CVE-2023-36771 | Vulnérabilité d’exécution de code à distance dans 3D Builder |

| CVE-2023-36772 | Vulnérabilité d’exécution de code à distance dans 3D Builder |

| CVE-2023-36773 | Vulnérabilité d’exécution de code à distance dans 3D Builder |

Office (7 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36761 | Vulnérabilité de divulgation d’informations dans Microsoft Word |

| CVE-2023-36762 | Vulnérabilité d’exécution de code à distance dans Microsoft Word |

| CVE-2023-36763 | Vulnérabilité de divulgation d’informations dans Microsoft Outlook |

| CVE-2023-36765 | Vulnérabilité d’élévation de privilèges dans Microsoft Office |

| CVE-2023-36766 | Vulnérabilité de divulgation d’informations dans Microsoft Excel |

| CVE-2023-36767 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Office |

| Gravité ‘Modérée’ | |

| CVE-2023-41764 | Vulnérabilité d’usurpation dans Microsoft Office |

.NET (6 CVE, dont 5 partagées avec Visual Studio)

| Gravité ‘Critique’ | |

| CVE-2023-36792 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| CVE-2023-36793 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| CVE-2023-36796 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| Gravité ‘Importante’ | |

| CVE-2023-36788 | Vulnérabilité d’exécution de code à distance dans.NET Framework |

| CVE-2023-36794 | Vulnérabilité d’exécution de code à distance dans Visual Studio |

| CVE-2023-36799 | Vulnérabilité de déni de service dans .NET Core et Visual Studio |

Exchange (5 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36744 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36745 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36756 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36757 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-36777 | Vulnérabilité de divulgation d’informations dans Microsoft Exchange Server |

Azure (4 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-29332 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure Kubernetes Service |

| Gravité ‘Importante’ | |

| CVE-2023-33136 | Vulnérabilité d’exécution de code à distance dans Azure DevOps Server |

| CVE-2023-38155 | Vulnérabilité d’élévation de privilèges dans Azure DevOps Server et Team Foundation Server |

| CVE-2023-38156 | Vulnérabilité d’élévation de privilèges dans Azure HDInsight Apache Ambari |

Dynamics 365 (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36800 | Vulnérabilité Cross-site Scripting dans Dynamics Finance and Operations |

| CVE-2023-36886 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2023-38164 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

Defender (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-38163 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Defender Attack Surface Reduction |

Microsoft Identity Linux Broker (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36736 | Vulnérabilité de divulgation d’informations dans Microsoft Identity Linux Broker |

SharePoint (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36764 | Vulnérabilité d’élévation de privilèges dans Microsoft SharePoint Server |

Annexe D : Autres produits

Il s’agit d’une liste d’avis et de correctifs tiers couverts par les correctifs du mois de septembre de Microsoft, triés par groupe de produits.

Adobe Acrobat Reader (1 problème)

| CVE-2023-26369 | Out-of-bounds Write/Écriture hors limite (CWE-787) |

Autodesk (1 problème)

| CVE-2022-41303 | AutoDesk: Vulnérabilité ‘use-after-free’ CVE-2022-41303 dans Autodesk® FBX® SDK 2020 ou version antérieure |

Chromium / Edge (4 problèmes)

| CVE-2023-4761 | Out of bounds memory access/Accès mémoire hors limite dans FedCM |

| CVE-2023-4762 | Confusion de type dans V8 |

| CVE-2023-4763 | ‘Use after free’ dans Networks |

| CVE-2023-4764 | Interface utilisateur (UI) de sécurité incorrecte dans BFCache |

Electron (1 problème)

| CVE-2023-39956 | Electron : CVE-2023-39956 : Vulnérabilité d’exécution de code à distance dans Visual Studio Code |

Billet inspiré de A 59-CVE Patch Tuesday with something for nearly everyone, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.