** 本記事は、Luring with love, a network of pig butchering “mining” scams robbed millions from victims’ wallets の翻訳です。最新の情報は英語記事をご覧ください。**

暗号通貨を利用した犯罪は、さまざまな形態に変化しています。暗号通貨に国境は関係ないため、多国籍犯罪組織による迅速な資金獲得と資金洗浄が容易に行えます。さらに、暗号通貨の機能に関する混乱も広がっています。そのため、さまざまな信用詐欺が、被害者に個人の貯蓄を暗号通貨に変えさせ、奪い取ることに焦点を当てています。

これらの組織的犯罪としては、「豚の屠殺」(この活動を表す中国語の造語「sha zhu pan」に由来します) 詐欺が最も有名です。こうした詐欺の多くは、出会い系アプリなどのソーシャルメディアを利用して、恋愛関係やプラトニックな関係が芽生えたと思わせて被害者を誘い出し、一緒にお金を稼ごうという詐欺スキームを持ちかけます。最近の事例では、詐欺師が生成 AI を使用して標的へのメッセージを作成し、説得力を高めていることがわかりました。

出会い系アプリや Web サイトを通じて接触してきた人物の指示に従ってユーザーがダウンロードした偽の暗号通貨取引モバイルアプリをきっかけに、私たちは 2020 年に初めて豚の屠殺詐欺の調査を開始しました。そして、これらのアプリを「CryptoRom」と名付け、詐欺の手口やいかにしてモバイル端末のプラットフォームセキュリティを回避するのかについて調査を続けてきました。 最近 1 年間で広まった手法の 1 つは、Web アプリケーションとリンクさせることで正規の暗号通貨アプリケーションの脆弱性を利用する手法です。

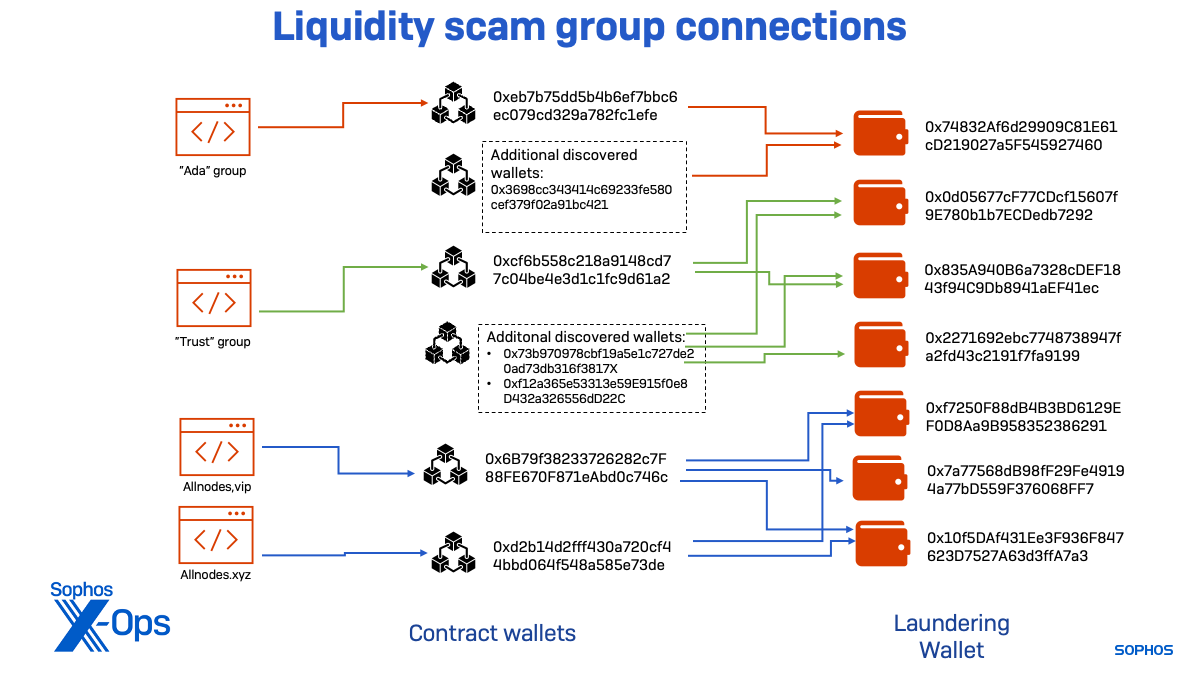

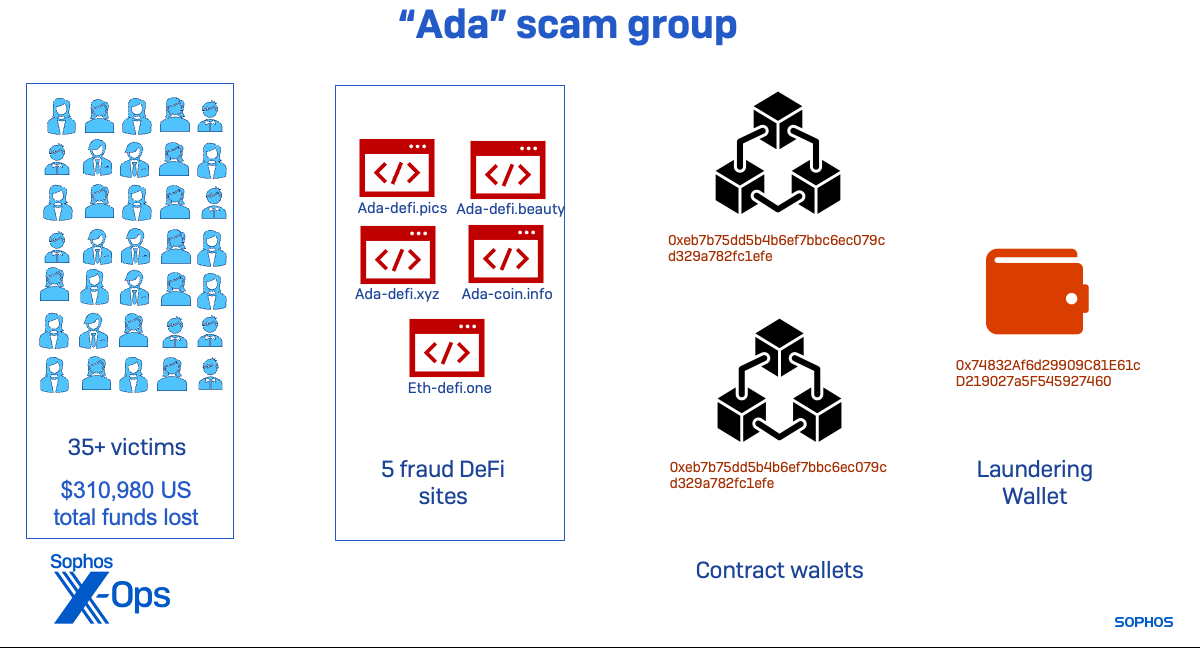

先日、ある被害者 (仮に「Frank」としました) が偽の「マイニングプール」で 2 万ドル以上を失った詐欺事件の詳細をお伝えしました。Frank が提供した情報に基づいて、私たちは 10 件以上の異なるドメインを使用した、遥かに大規模な詐欺を発見しました。これらのドメインのインフラは、5 つの「コントラクトウォレット」上に構築されており、被害者のウォレットから他のウォレットに暗号通貨を誘導し、資金洗浄を行っていました。この一連の詐欺は、90 人以上の被害者とやり取りをしていたようです。私たちは、この詐欺が多国籍の中国語犯罪組織と関係する 3 組のアフィリエイトによって実行されていたと確信しています。

2023 年の初めまで遡ると、これらのコントラクトウォレットは、1 月 1 日から 1 月 20 日の間に、122 万ドル相当の Tether (USDT) 暗号通貨を、標的のウォレットから盗まれた暗号通貨を洗浄するためのウォレットへ移動させていたことがわかりました。 この詐欺は、同一の偽の分散型金融 (DeFi) アプリサイトを使用する 3 つの異なる攻撃グループによって実行されており、これらのグループが単一の犯罪組織の一部またはアフィリエイトであることを示唆しています。

組織はさらに大規模である可能性があります。コントラクトデータを収集する前に無効化された Web サイトのフィンガープリントと一致する他のドメインの痕跡を 2 件発見しました。 洗浄のために資金を受け取ったウォレットを調べると、他の被害者から詐取した資金を移動させているコントラクトウォレットが他にも見つかりました。現在もさらなる詐欺活動を特定するためにデータの分析を続けています。

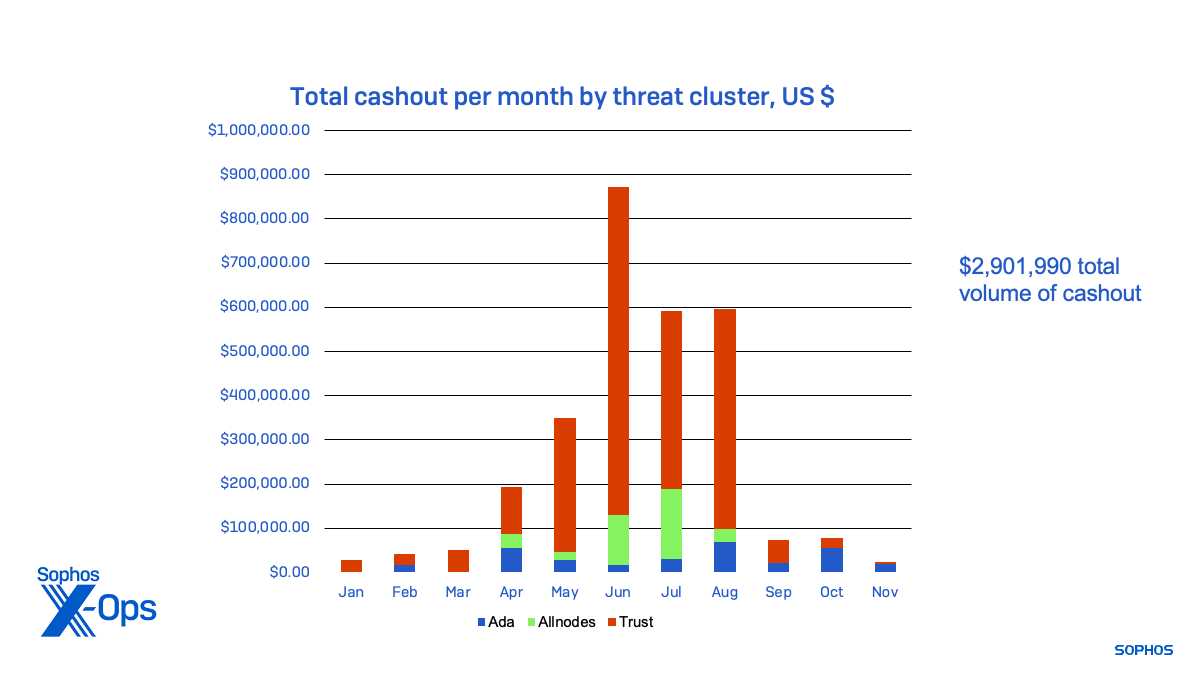

11 月 15 日の時点で、このスキームに関与したウォレットは合計で約 290 万ドル相当の暗号通貨を移動させていました。これらの暗号通貨は私たちが追跡した詐欺やその他の違法行為により獲得されたものです。

資金の追跡

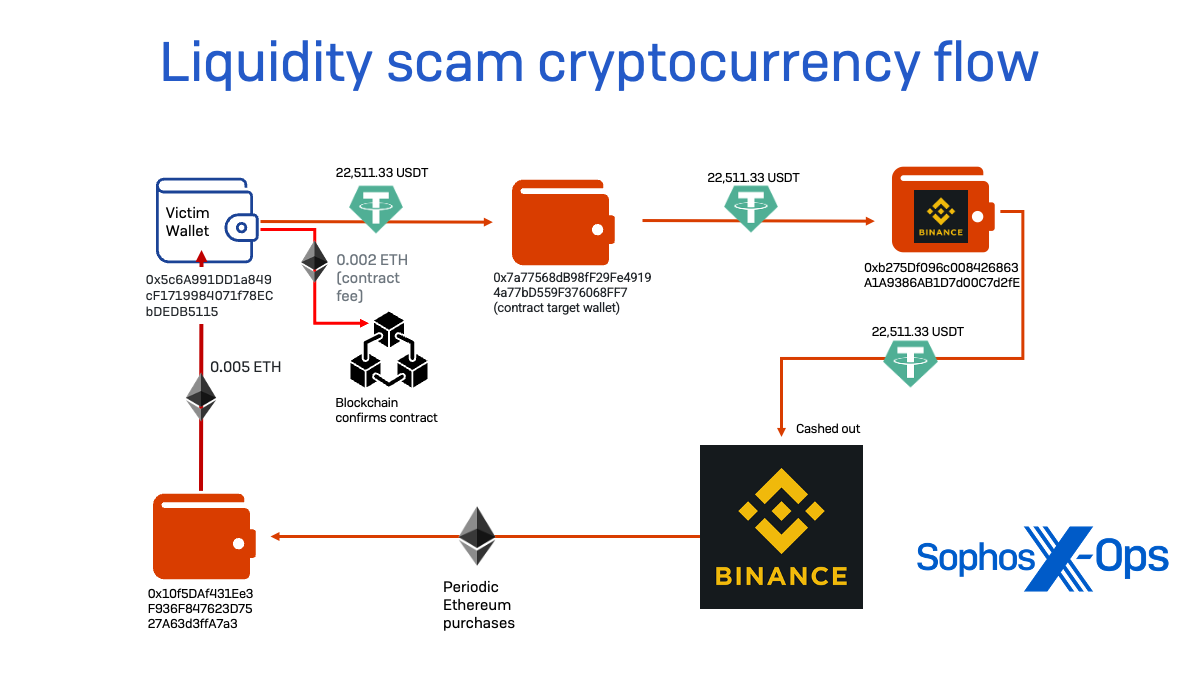

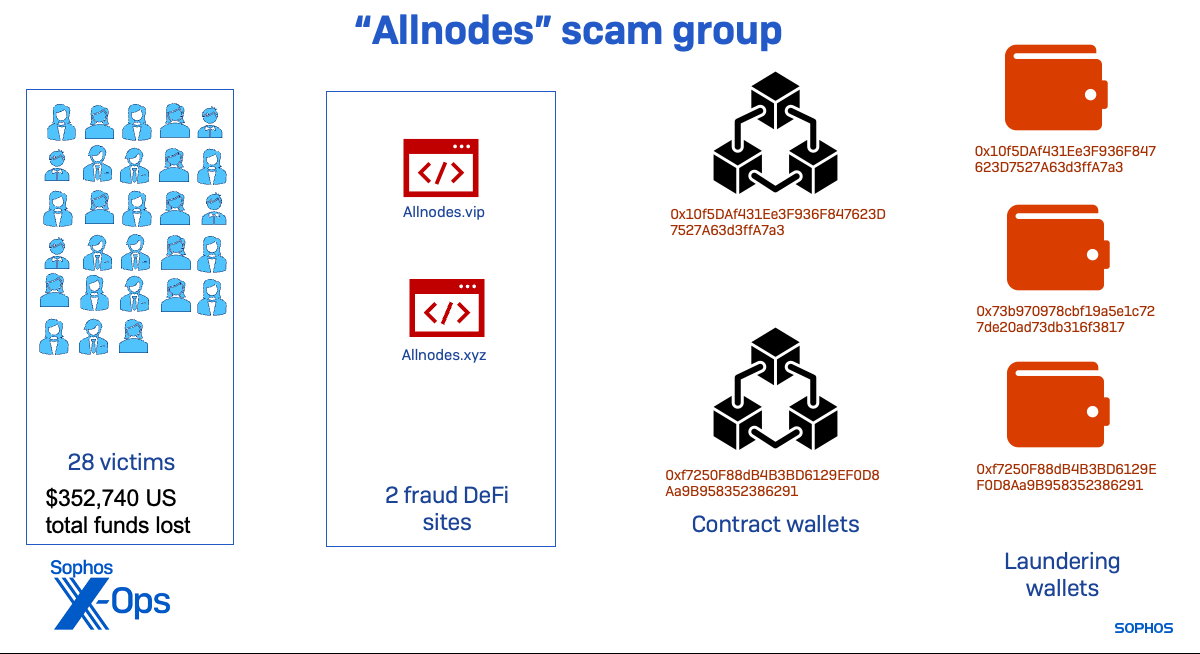

Frank を標的にした詐欺の調査の一環として、私たちは彼のウォレットからの暗号通貨の流れを追跡しました。詐欺師が仕掛ける罠は、allnodes[.]vip というドメインでホストされている偽の分散型金融アプリです。この Web サイトは Alibaba を通じて登録、ホストされたものでした。

このアプリはスマートコントラクトを作成し、その代金は Frank のケースでは詐欺師が提供した Ethereum で支払われました。この組織によって実行された他のすべての詐欺でもおそらく同様です。このスマートコントラクトは、別のウォレットアドレスに事実上無制限の「許容量」を与え、その所有者がリンクされているウォレットの残高を見たり、リンクされているウォレットに預けられている Tether トークンを送金したりできるようにします。このリモートアドレス (コントラクトウォレット) は、暗号通貨を自分自身に移動させることはなく、代わりにブロックチェーン上で取引を承認することにより、スマートコントラクトの権限を使用して詐欺師の管理する他のウォレットに残高を移動させました。

コントロールノードの取引を見ると、Frank 以前にも、この特定の詐欺手法に狙われた人物がいることが明らかになりました。コントロールノードが最初にアクティブになったのは 4 月 5 日で、偽の DeFi アプリの設定を確認するために 55 ドル相当の Tether をテスト送金した可能性があります。最初の被害者は翌日に Tether を送金され、その後 2 週間にわたって合計 15,400 ドル相当の暗号通貨をだまし取られたようです。8 月上旬にノードが沈静化するまでに、少なくとも 7 人の標的が 2,000 ドルから 50,000 ドルまで、総計 177,560 ドルの金額をだまし取られました。

この詐欺の特徴に基づいて、私たちは類似の Web サイトを探しました。するとすぐに、今回の詐欺がより大規模な活動と関連していることが明らかになりました。

その他のドメインとコントラクトウォレットを検索

ドメインレジストリのデータを調べると、同じブランド名を使用した別のドメイン (allnodes[.]xyz) が別の IP アドレスで Alibaba を通じて登録され、ホストされていることがわかりました。これらの Web サイトは、その外観も、HTML および JavaScript のコードも同じでした。これらの Web サイトは、見た目だけでなく、同じスクリプトファイル名を使用しており、同じ JavaScript ベースのサイト内チャットサービス (tawk[.]to) を使用していました。しかし、.xyz ドメインのアプリは、スマートコントラクトのペイロードに異なるコントラクトウォレットを使用していました。

私たちは、これらの各サイトからの Web リクエストを調べ、同じ JavaScript とファイル名を持つ Web サイトを検索することで、より広い範囲を探索しました。これらのフィンガープリントに基づき、同じコードをホストしているドメインを 11 件発見しました。そのうちのいくつかは構成内で同一のコントラクトウォレットを共有していました。

合計 14 件のドメインのうち、4 件のアドレスがコントロールノードとして機能していることがわかりました。また、活動を停止しているものの、過去のテレメトリおよびサードパーティのデータのすべての特徴と一致するドメインも 2 件発見しました。Web サイトを調べたところ、似たような命名規則、ドメイン登録者およびホストを使用する一連のドメインが見つかり、異なるサブグループが同一の詐欺用キットを同時に操作していることが示唆されました。この事実は、過去に豚の屠殺を行う偽取引所サイトを調査した際に、数十件の Web サイトが同じコードを使用していた一方で、異なるウォレットアドレスに関連付けられていたことと類似しています。

| グループ | ドメイン | コントラクトウォレット | ホスト | レジストラ | 暗号通貨の総取引量

(米ドル) |

|

|---|---|---|---|---|---|---|

| Allnodes | allnodes.vip | 0x6B79f38233726282c7F88FE670F871eAbd0c746c | Alibaba Singapore | Alibaba Cloud | 177,596.00 | |

| allnodes.xyx | 0xd2b14d2fff430a720cf44bbd064f548a585e73de | Alibaba Cloud | Alibaba Cloud | 174,934.00 | ||

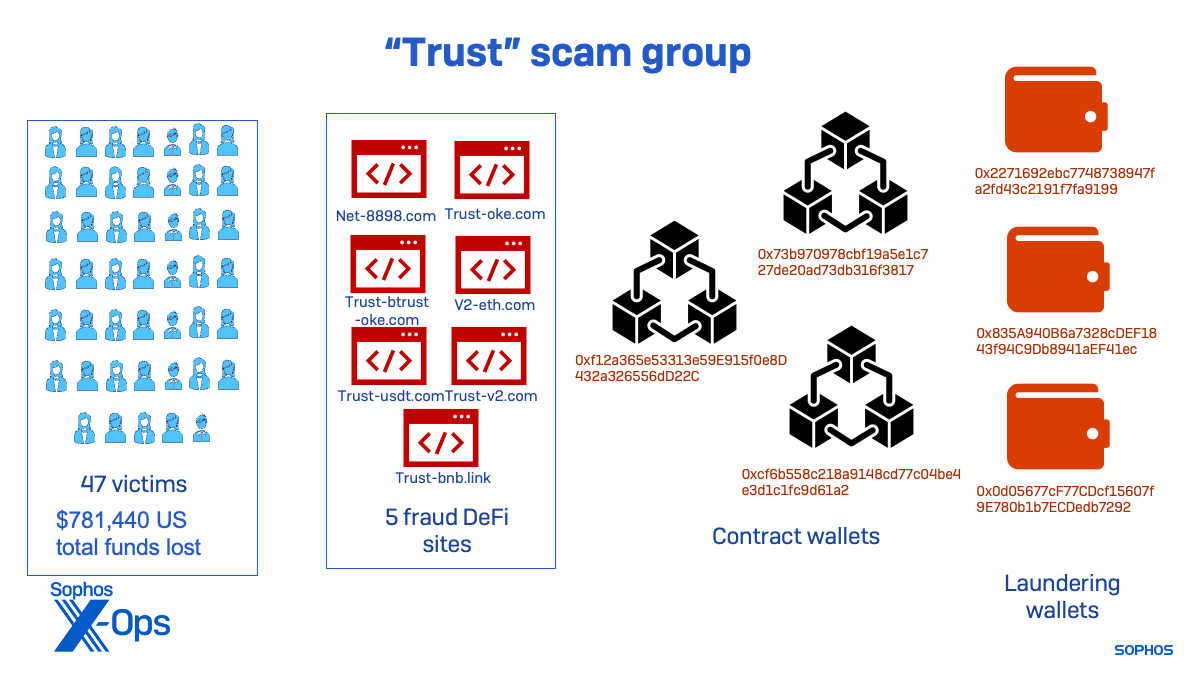

| Trust | trust-oke[.}com | 0xcf6b558c218a9148cd77c04be4e3d1c1fc9d61a2 | Amazon | Amazon | 676,869.00 | |

| trust-btrust-oke[.}com | ||||||

| trust-usdt[.]com | ||||||

| trust-v2[.]com | ||||||

| trust-bnb[.]link | ||||||

| v2-eth[.]com | ||||||

| net-8897[.]com | ||||||

| Ada | ada-defi[.]pics | 0xeb7b75dd5b4b6ef7bbc6ec079cd329a782fc1efe | Cloudflare で保護 | Dynadot | 62,660.00 | |

| ada-defi[.]beauty | ||||||

| ada-defi[.]xyz | ||||||

| ada-coin[.]info | ||||||

| eth-defi[.]one | ||||||

| 不明 | trust-eth[.]com | Google、その後 Cloudflare | Gname.com | |||

| eth-mining[.]xyz | Google、その後 Cloudflare | Dynadot |

上の表が示すように、2 つのドメイングループがコントラクトウォレットのアドレスを共有していました。また、取引データを調査したところ、「allnodes」ドメインは、コントラクトウォレットが別であるにもかかわらず、暗号通貨を同じ宛先に転送していました。

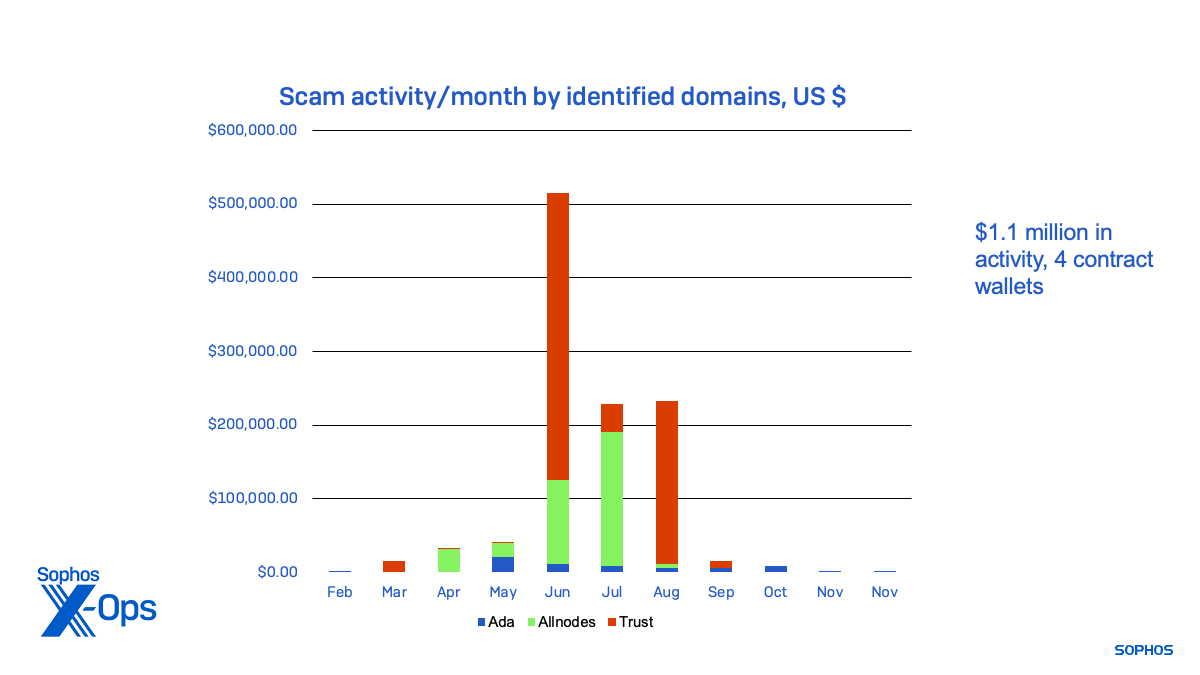

詐欺サイトおよびそのコントラクトウォレットの中には、コントラクトウォレットに関連するスクリプトをテストしているように見えるものもあり、その活動は 2 月までさかのぼります。それぞれの主要コントラクトウォレットを経由して移動した暗号通貨の量を示した以下のグラフの通り、Web サイトに関連する実際の詐欺活動の大半は夏に発生しました。

不正な引き出しを受け取ったウォレットの取引データをさらに調べると、同じパターンで暗号を送信している別のコントラクトウォレットが複数見つかりました。これらのウォレットは上述の 2 つのグループと同じウォレットに送金していました。

- 「Trust」の送金先ウォレットには 0x73b970978cbf19a5e1c727de20ad73db316f3817 および 0xf12a365e53313e59E915f0e8D432a326556dD22C が接続されていました。

- 「Ada」グループの送金先ウォレットには 0x3698cc343414c69233fe580cef379f02a91bc421 が接続されていました。

「Ada」サブグループは、単一のウォレットを使用して、関連する 2 件のコントラクトウォレット両方の資金を洗浄していました。このグループの Web サイトは 3 月から活動していましたが、ウォレットには早くも 2 月に詐欺行為の兆候が見られ、別のドメインがこのグループの一部であったことを示唆しています。

脅威活動クラスタ「Trust」は長期にわたって活動しているようです。コントラクトウォレットのうち 1 件は 1 月に非常にアクティブで、2022 年にアクティブだった別の詐欺サイトとの関連性を示しています。このウォレットのアクティビティは 3 月に完全に沈静化し、新しいサイトに接続している他のウォレットがよりアクティブになりました。11 月の時点では、「Trust」クラスタはまだアクティブでしたが、私たちが特定した詐欺サイトのピーク時よりははるかに下火でした。

「Allnodes」クラスタは、Frank のケースに関連する脅威活動クラスタです。このクラスタは他のクラスタよりも活動開始が遅く、私たちが被害者から連絡を受け、ウォレット開発者と取引所にその存在を警告し始めた直後に、私たちが特定したインフラに関連する活動を停止しました。8 月以降、この脅威グループに関連するウォレットではそれ以上の払い出しは確認されませんでした。

Allnodes グループの活動期間は比較的短かったにもかかわらず、活動終了までに 35 万 2000 ドル以上を集めることに成功し、そのほとんどは香港の銀行口座を通じて現金化されました。

図 8: 2023 年 1 月から 2023 年 11 月までに各脅威活動クラスタによって現金化された資金

図 8: 2023 年 1 月から 2023 年 11 月までに各脅威活動クラスタによって現金化された資金

流動性マイニング詐欺キットを使用したグループは、1 年間で合計 290 万ドル以上の被害をもたらしました。これらのグループは、新しいインフラを使用して、他の同様の詐欺を続けている可能性が高いと考えられます。また、今回の調査の過程で他の詐欺被害者から得た情報を精査してわかったように、同様の手口、ツール、プラクティスを用いた詐欺の手法は他にも多くあります。

さらなる詐欺キット、さらなる詐欺

同じ方法で、DeFi や暗号通貨の名前を使用したり、正規の暗号通貨関連ブランドを騙ったりするドメインを探したところ、更に複数の詐欺ドメインを発見しました。うち 1 件は eth-defi[.]xyz というドメインで、下記の別のコントラクトウォレットアドレスを使用していました。0x2e7e4df940a2c999bf5b5cdcd15a738b8bb462d5

8 月 18 日から 11 月 28 日の間に、このコントラクトウォレットは被害者から 115,820 ドル相当の Tether 暗号通貨を引き出していました。これらの資金の大半は Binance を通じて現金化されました。

![Figure 9: The fake liquidity mining site eth-defi[.]xyz](https://news.sophos.com/wp-content/uploads/2023/12/eth-defi-xyz.png)

このサイトのアーティファクトを用いて検索することで、同じキットを使っている別の詐欺サイトを 60 件発見しました。これらのサイトについては、同じ詐欺インターフェイスを使用していることを確認しましたが、それ以上の分析はまだ行っていません。

これらの犯罪組織を調査する中で、他の詐欺が用いるツールや手口が変化しているのを確認しました。取引所やウォレット開発者が脅威データを共有し、アプリ単位で詐欺をブロックできるようになったことが要因となっているようです。詐欺ツールの開発者は、コントラクトノードデータの収集をブロックし、詐欺に使用できるウォレットを制御し、位置情報の特定や分析を回避するために細心の注意を払っています。より慎重な詐欺の展開は、数百件のドメインに及んでいます。

ある被害者から、phpsqo[.]top でホストされた詐欺に関連する、この詐欺サイトのツールの亜種に関するサンプルが提供されました。被害者はポーランドの学生で、ドイツ在住の中国人女性を名乗る人物から WhatsApp を通じてアプローチされました。このやりとりをきっかけに、被害者は上述のドメインを通じて自分のモバイルウォレットを以下のコントラクトウォレットに接続しました。 0x63809823AD21B6314624621172bAf4532c5B8b72

被害者は 1,177.79 ドル相当の USDT をウォレットに入れ、約 1 週間後に全残高が引き出されるまで毎日入金を確認しました。

このコントラクトウォレットは、3 月 26 日から 11 月 15 日の間に 950 件以上の取引があり、非常に活発であったため、被害者の総数と送金された暗号通貨に関する分析はまだ進行中です。しかし、ランダムにサンプリングされた取引から推測すると、このコントラクトウォレットは同期間中に少なくとも 20 万ドル相当の暗号通貨を送金しています。

被害者が自分のウォレットアドレスを提供しなければ、このデータの入手は困難だったでしょう。このサイトは JavaScript を使って Web エージェントの接続を検知し、暗号通貨のウォレット接続を確認するのに加えて、デスクトップブラウザからの接続を拒否しているためです。

![Figure 10: a screenshot of phpsqo[.]top showing how it appears in a desktop browser](https://news.sophos.com/wp-content/uploads/2023/12/phpsqo-top.png)

この Web サイトで使用されている要素で検索すると、全く同じ詐欺キットを使用している Web サイトが 350 件見つかりました。ほとんどが「.top」というトップレベルドメインを用いて登録されており、すべて Cloudflare を用いてホストが隠されていました。サイトが許可しているタイプのウォレットクライアントを使用せずに、これらのサイトに関連するコントラクトウォレットのデータを受動的に収集する方法がなければ、これらのサイトに関連する詐欺の範囲を把握するのは不可能でした。

また、DNS ハンティングを通じて、別のマイニング詐欺キットを使用しているサイトを約 100 件特定しました。これらのサイトへは、ブラウザベースのウォレットで接続できますが、コントラクトウォレットへの接続が許可される前にウォレットの残高が確認されます。また、WalletConnect の API を使用してコントラクトウォレットのアドレスを隠蔽し、そのサービスと互換性のある特定のモバイルウォレットを持たない訪問者からのアクセス拒否しているサイトもあります。

![Figure 11: USDmining[.]shop, another liquidity mining scam site, requires a balance in a connected wallet before the contract can be accessed](https://news.sophos.com/wp-content/uploads/2023/12/USDmining-shop.png)

注意点と対策

昨年の調査と比較すると、流動性マイニング詐欺の手口、ツール、プラクティスが成熟していること、そして詐欺の分散型金融アプリ「キット」によって、こうした詐欺の規模が拡大しやすくなっていること、さらに技術力の低いサイバー犯罪者にもアクセスしやすくなっていることが明らかになりました。新しいキットの手口が変化していることは、このような詐欺組織を支援する中国の大規模犯罪組織に雇われたツール開発者が、大きな技術的努力を払っていることを示唆しています。

これらの詐欺は、分散型金融アプリケーションへの接続が有効化された正規のアプリケーションを使用しているため、このように成熟し続ける詐欺に対する最善の防御策は、詐欺に対する一般市民の意識向上とオンライン取引に対する懐疑心です。このような「豚の屠殺」方式の詐欺の被害者は孤立していることが多く、感情的な訴えの標的にされやすいため、広く一般に働きかけることが、被害を防止または減少させる唯一の方法です。

私たちは、サイトを報告し、否定的なレビュースコアに基づいてサイトをブロックし、ホスティングプロバイダー、法執行機関および暗号通貨取引所と協力して、Web サイトや関連する取引所アカウントを閉鎖させるなど、可能な対策を続けています。

こうした詐欺の被害に遭ったと考えられる場合は、以下の対策を取ってください。

- 詐欺サイトに接続したウォレットからすぐに資金を全額引き出す。

- 詐欺師と思われる人物との間のメッセージ、暗号通貨ウォレットのアドレス、接続するよう指示されたドメインなど、可能な限りすべての情報を記録する。

- 法執行機関に連絡する。あなたのケースが、単体では連邦政府によって立件できるほど大規模でなくても、あなたの地域や国の適切な法執行機関に連絡してください。あなたのデータは、犯罪組織への対応策を作成する上で役立つかもしれません。

- Cybercrime Support Network に連絡する。サイバー犯罪の報告や事後処理に役立つリソースを提供してくれます。

これらの詐欺に関連していることが確認された最新のアクティブなドメインのリストと、今回で調査された詐欺活動の他の指標は、ソフォスの GitHub で確認できます。調査の進展に伴い、ドメインは順次追加される予定です。

コメントを残す