** 本記事は、Fraudulent “CryptoRom” trading apps sneak into Apple and Google app stores の翻訳です。最新の情報は英語記事をご覧ください。**

CryptoRom は、金融詐欺のロマンス中心で、”豚の屠殺(pig butchering)” や “シャ・ズー・パン(杀猪盘, 文字通り “豚の屠殺プレート”)” とも呼ばれるものである。この種の詐欺は、ソーシャルエンジニアリングと偽の金融アプリケーションやウェブサイトを組み合わせて、被害者をだまして金銭を盗みます。私たちは過去2年間、この種の詐欺について調査し、運営者がアプリストアを回避して Apple のセキュリティチェックを逃れ、アドホックな方法で被害者のスマートフォンに悪意のあるアプリケーションをダウンロードする方法を検証してきました。最近、Apple と Google のアプリストアのセキュリティ審査プロセスを破って、公式ストアに入り込んでいる CryptoRom アプリが発見されました。この詐欺の被害者は、このアプリケーションについて私たちに警告を発し、その背後にある犯罪行為の詳細を教えてくれました。このアプリを調査する過程で、他のアプリも発見され、これらの詐欺の背後にある組織に関する情報も明らかになりました。

いずれのケースでも、被害者は出会い系アプリ (Facebook や Tinder) を通じて接近していました。その後、WhatsApp に会話を移すように言われ、最終的に本レポートで取り上げたアプリをダウンロードさせられています。このような詐欺の手口は、犯罪者の誘導を信用させるための高度なプロフィールやバックストーリーがある一方で、これらの詐欺に使われたアプリを公式ストアで公開できることが、被害者の目から見た信頼性に大きく寄与しています。

Apple と Google の両方が、これらのアプリについて通知されました。Apple のセキュリティチームは、速やかにそのアプリストアからそれらを削除しました。Google は最近、私たちが報告したアプリを同様に Play ストアから削除しました。

出会い系アプリで被害者を誘い出す

私たちが調査した最初のケースでは、被害者はスイスを拠点としていました。この被害者は、Facebook Dating を通じて、ロンドンに住むとされる女性のプロフィールを使った「パートナー候補」の人物と出会いました。他の事例と同様に、詐欺師の Facebook プロフィールには、高級レストラン、高級ショップや旅行先の写真、プロ並みの自撮り写真など、贅沢な生活を送っているような写真がふんだんに掲載されていました。プロフィールの内容は、第三者業者から購入したものか、インターネットから盗用したものである可能性が非常に高いと思われます。

図1:実在しない女性の日常。一部の画像は詐欺師または有料プロバイダーが作成したもので、他の画像はインターネット上の他の場所から盗用したものと思われる。

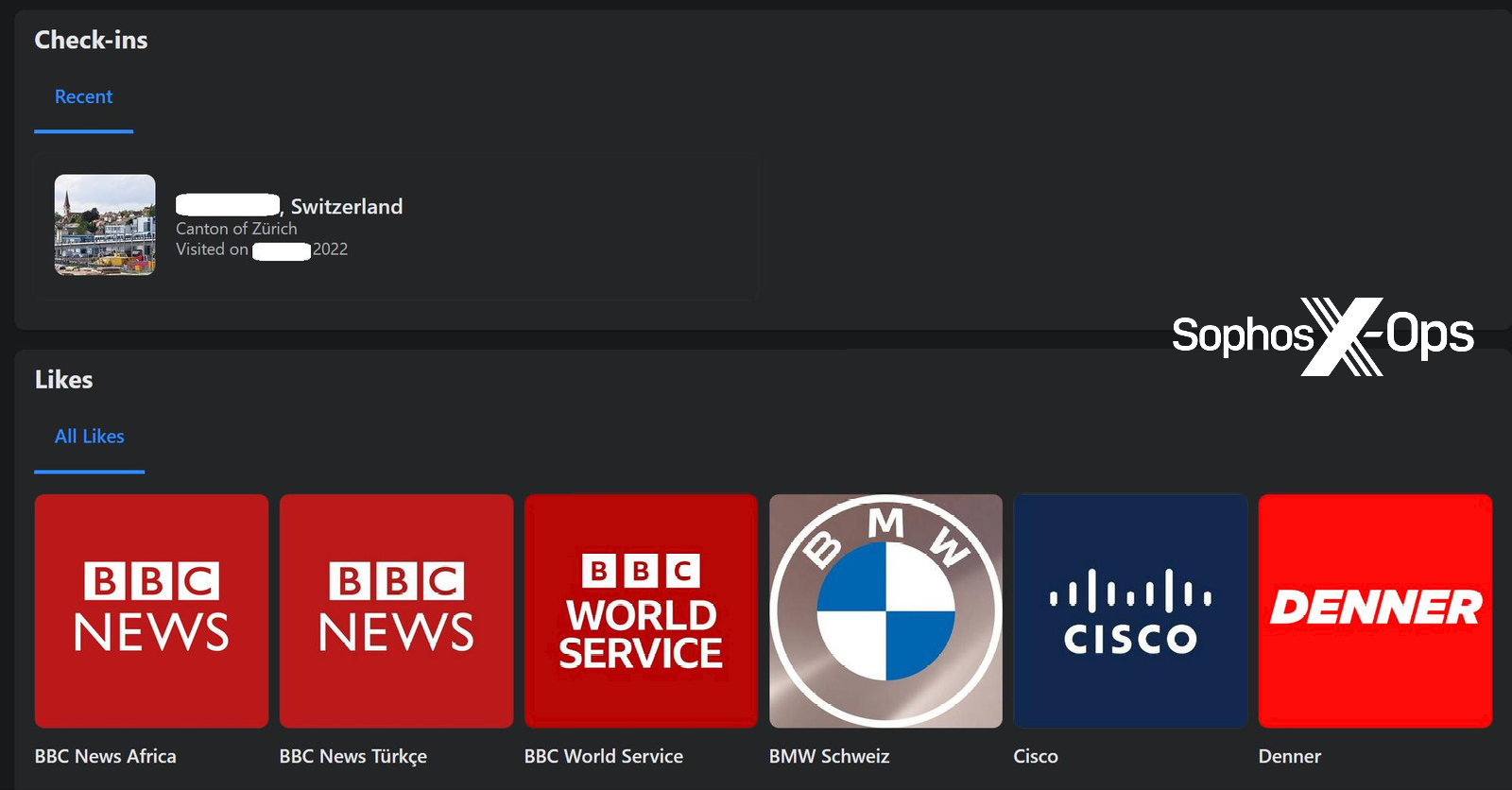

ロンドン出身であることを維持するため、このプロフィールの背後にいる詐欺師は、エリザベス 2 世の葬儀など、BBC ニュースのイベントをこの詐欺師の Facebook のタイムラインに投稿しています。また、この詐欺師は BBC や欧米の有名企業に関心を示す団体を「いいね!」してフォローしました。

図2:詐欺師のプロフィールのチェックインと「いいね!」は、詐欺師が創作の信頼性を高めるのに役立った。

信頼関係を築いた後、プロフィールの背後にいる犯罪者は、「彼女の」叔父が金融分析会社で働いていることを被害者に伝え、一緒に暗号通貨取引をしようと誘いました。この時点で、詐欺師は Apple のアプリストアにある偽のアプリケーションへのリンクを被害者に送りました。彼らは、このアプリケーションを使って「投資」を始める方法を被害者に指示し、Binance 暗号取引所に送金し、Binance から偽のアプリケーションに送金するよう伝えました。

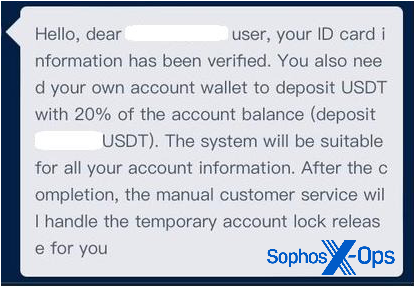

当初、被害者は少額の暗号通貨を引き出すことができました。しかしその後、被害者がより大きな金額を引き出そうとしたところ、口座がロックされ、アプリケーション内の「カスタマーサポート」チャットを通じて、暗号通貨にアクセスするために 20% の手数料(図 3 の通り)を支払うように言われました。

図3:偽のアプリケーションへの信頼が確立されると、被害者がお金を引き出すことが突然 “ロック” される。

2 人目の被害者も同様の手口ですが、最初の接触が Tinder であったことが異なります。この詐欺師は、会話を WhatsApp に移すよう求め、iOS App Store から別の偽アプリをダウンロードするよう被害者に促した。被害者がこの詐欺に気づいたのは、4,000 米ドルを失った後でした。

Apple App Store の偽アプリについて

これまで、CryptoRom / pig butchering 詐欺に関連する iOS アプリは、公式の Apple App Store 以外からアドホックな配信サービスを通じて展開されていました。被害者にアプリをインストールさせるためには、ソーシャルエンジニアリングを駆使して、アプリのインストールを可能にするための設定プロファイルを被害者にインストールさせる必要があり、このプロセスは、多くのターゲットに恐怖を与える可能性がありました。しかし、私たちが最近調査したケースでは、詐欺師が使用したアプリケーションは Apple App Store に置かれ、被害者のデバイスにアプリケーションをインストールするために必要なソーシャルエンジニアリングの量を大幅に減らすことに成功しています。

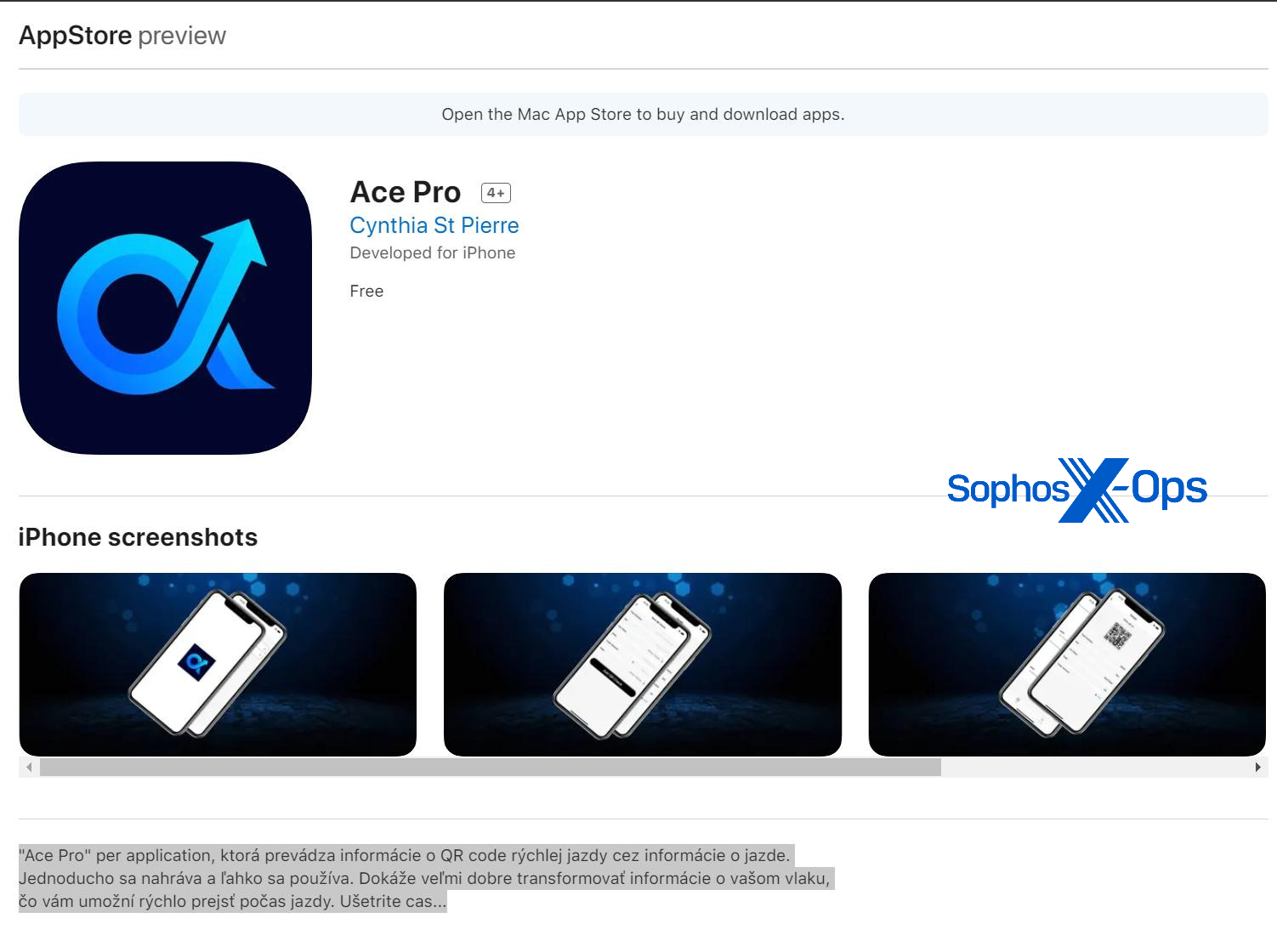

「Ace Pro」というアプリは、アプリストアのページで QR コードチェックのアプリと説明されており、一見すると暗号通貨とは関係ないように見えます。

図4:削除された Ace Pro のアプリストアのダウンロードページ

本文を 機械翻訳(スロバキア語から英語)によると

"Ace Pro" per application, which converts QR code information of fast driving through driving information. It's simple to upload and easy to use. It can transform your train information very well, allowing you to quickly pass through the ride. Save time..." "Ace Pro "アプリごとに、QR コードによる高速走行情報を渡す。アップロードが簡単で、使い勝手が良い。電車の情報をうまく変換して、乗車中に高速で通過することができます。時間を節約する..."

また、このアプリケーションのプライバシーポリシーには、「QRチェック」アプリケーションであることが記載されています。

図5:Ace Pro のプライバシーポリシー

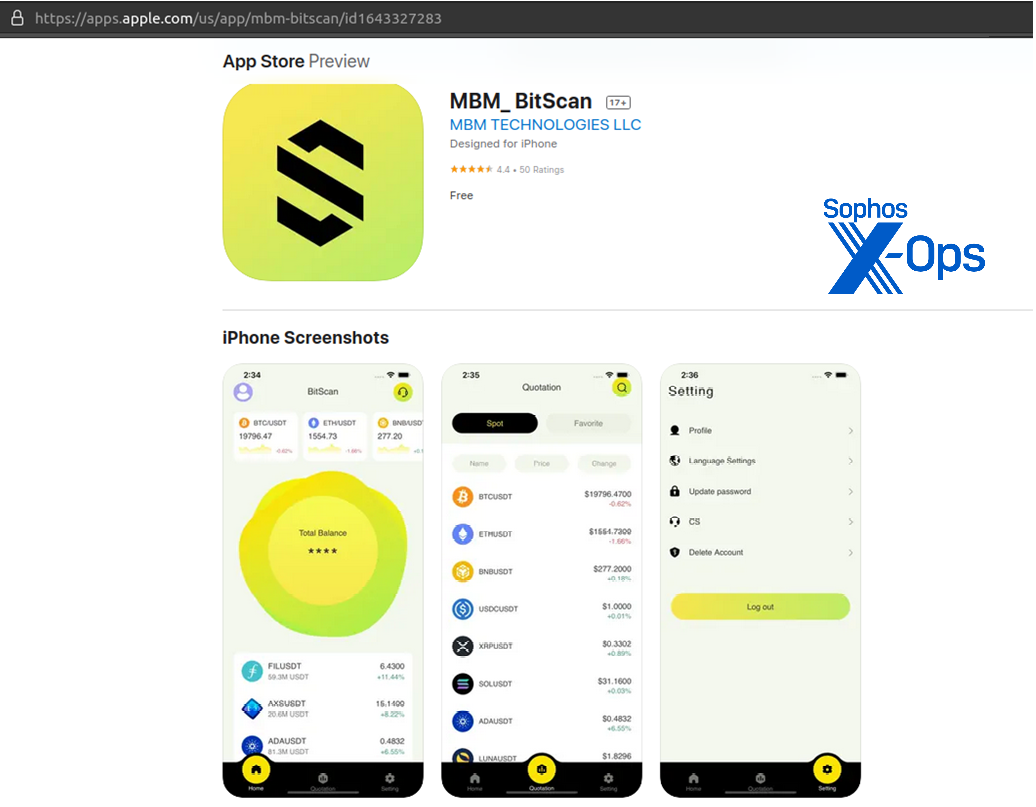

また、私たちが Apple のアプリストアで発見した 2 つ目の CryptoRom アプリケーションは「MBM_BitScan」と呼ばれ、ストアのリストでは暗号通貨のリアルタイムデータトラッカーとして説明されています。しかし、それはまた、偽のクリプトトレードのインターフェイスを備えています。ある被害者は、この偽のアプリケーションによって約 4000 ドルを失いました。

図6:削除されたMBM_BitScanのアプリストアのダウンロードページ

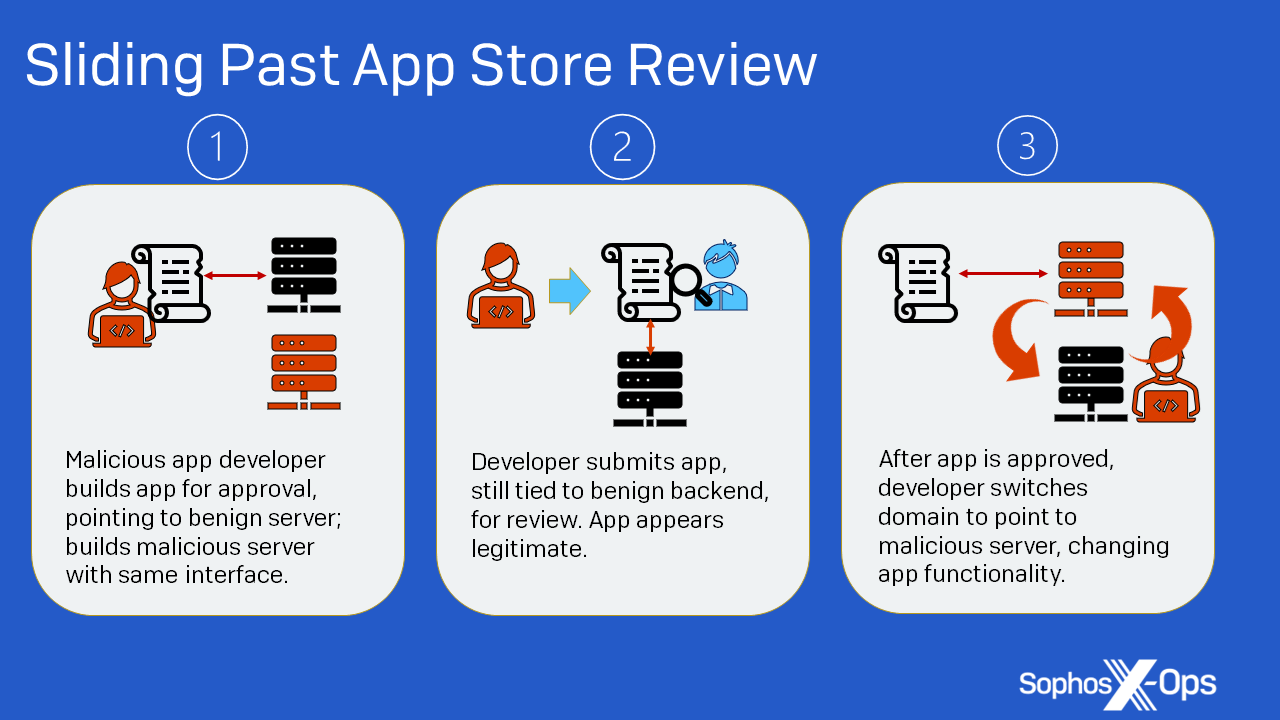

これらのアプリケーションは、いずれも Apple のアプリストアの審査プロセスを通過することができました。 Apple のアプリストア経由でインストールされるすべてのアプリケーションは、Apple が提供する証明書を使用して開発者が署名し、アプリストアのガイドラインに従っていることを確認するための厳格な審査プロセスを通過しなければなりません。

犯罪者がこれらのチェックを通過することができれば、数百万台のデバイスに到達する可能性があります。これは、CryptoRom の被害者にとってより危険なことであり、それらのターゲットのほとんどは、それが公式の Apple のアプリストアからのものであれば、ソースを信頼する可能性が高いからです。

アプリストアのレビューを回避する

図7:Apple の審査プロセスを回避したと思われる不正アプリケーションの仕組み。

今回発見したアプリは、いずれもリモートコンテンツを利用して不正な機能を提供しており、そのコンテンツは、アプリストアでの審査が完了するまで隠されていた可能性があります。

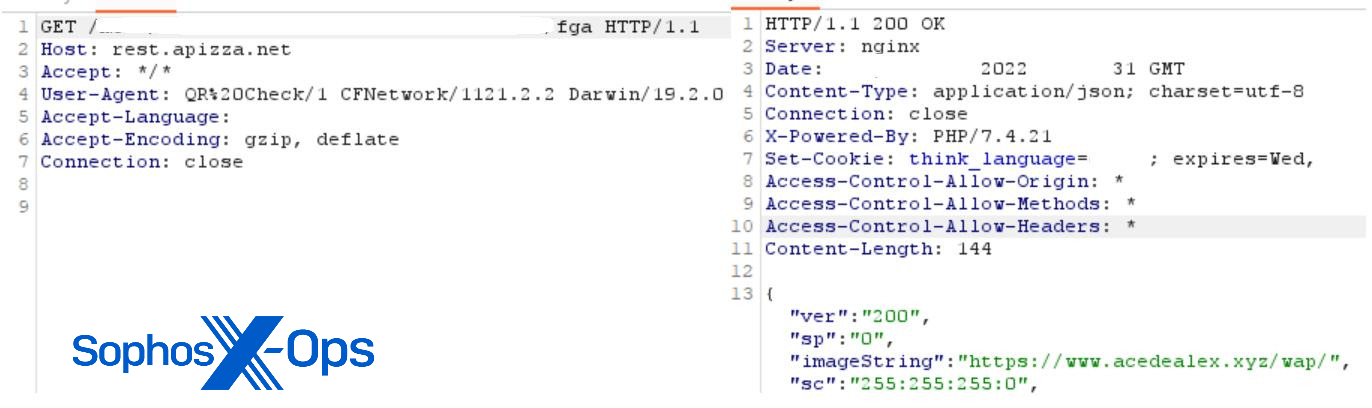

Ace Pro アプリの場合、悪意のある開発者は、QR チェックに関連するコードやその他の iOS アプリのライブラリコードをアプリに挿入し、レビューアに対して正規のアプリに見えるようにしました。しかし、アプリを起動すると、アジアで登録されたドメイン (rest[.]apizza[.]net) にリクエストを送信し、そのドメインは別のホスト (acedealex[.]xyz/wap) のコンテンツを応答します。この応答によって、偽の CryptoRom 取引インターフェースが配信されるのです。アプリの審査のレビュー時には正規のサイトを使用して応答し、後で CryptoRom の URL に切り替えたと思われます。

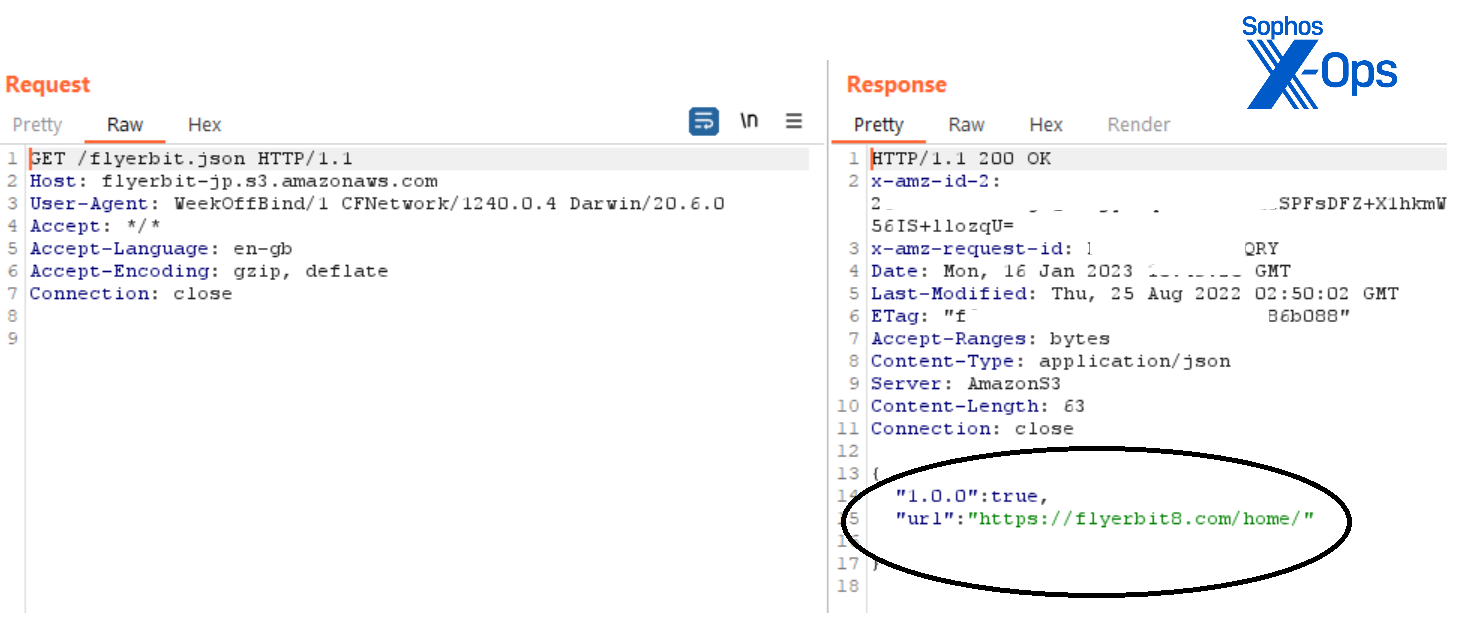

図8:Ace Pro アプリからキャプチャした Web リクエストとレスポンス

MBM_BitScan アプリは、同様のアプローチを採用しています。このアプリは、実行時に Amazon Web Services にホストされているコマンド&コントロール (C2) サーバに JSON リクエストを送信し、flyerbit8(.)com というドメインからの応答を取得します。日本の正規のビットコインベンダーである bitFlyer のドメインに似せて作られたものです。

図9:MBM_BitScan アプリによる Web リクエストと、偽の取引アプリを提供する悪意のある Web サイトの URL を含む JSON パッケージのレスポンス

クリック詐欺マルウェアに関連するこのレビュー回避技術は、2019 年に遡り、偽の iOS アプリケーションで他の研究者によって以前に確認されました。

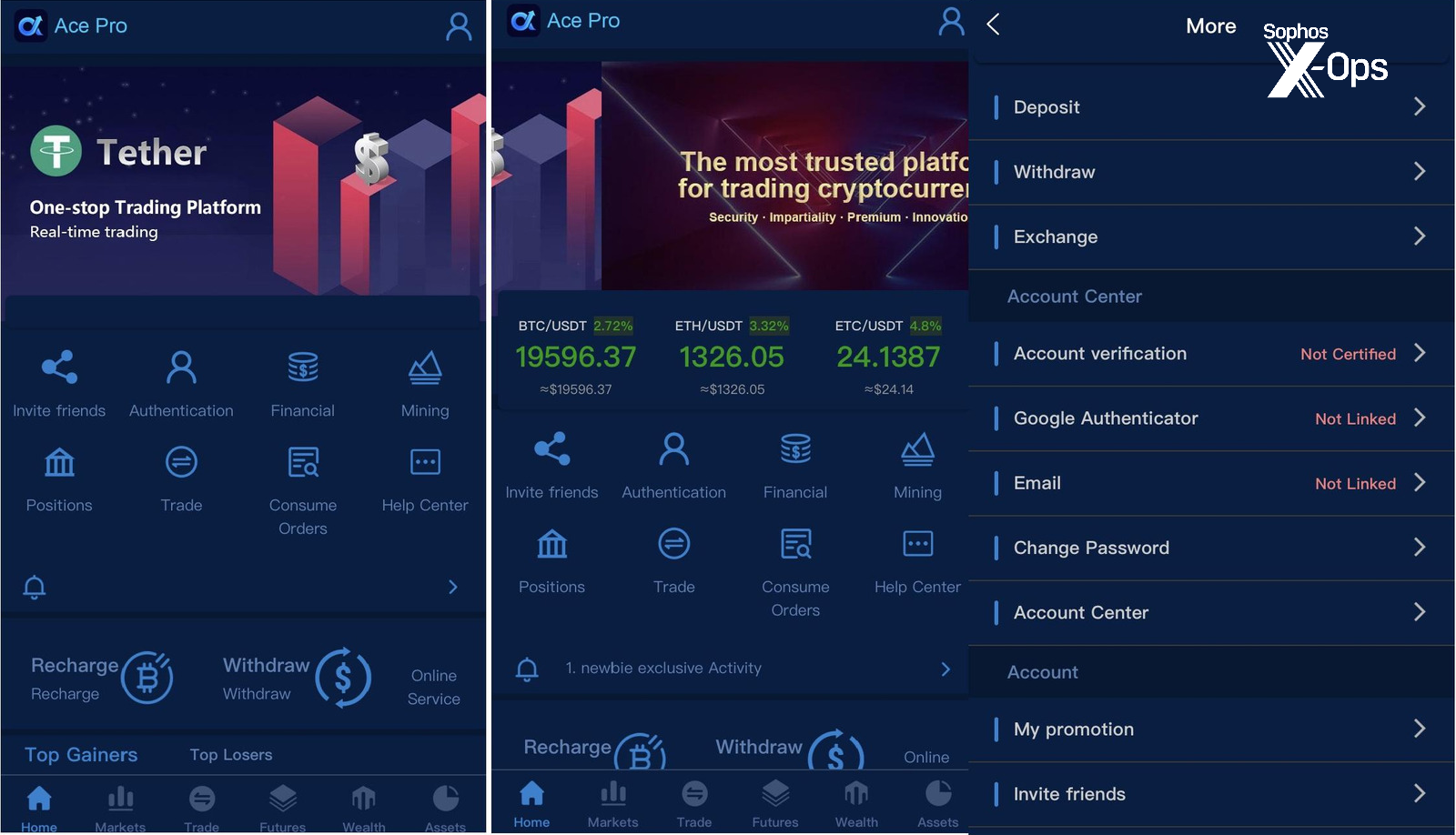

暗号インターフェイスの偽装

これらのアプリケーション内に表示されるリモートコンテンツは、私たちが見てきた他の CryptoRom や 豚の屠殺 詐欺のアプリケーションに似ています。どちらも、通貨を預けたり引き出したりすることができるとされる、動作はするが偽の取引インターフェースと、顧客サービス機能を備えています。しかし、すべての預金は、実際の取引口座ではなく、詐欺師のポケットに入るのです。

図10:Ace Pro アプリの取引インターフェース

図11:MBM_BitScan の偽アプリのインターフェース (暗号を購入するためのオプション付き)

これらの取引インターフェースは実行時にロードされ、アプリケーションの悪意のあるコンテンツの全体がアプリケーションコードではなくウェブサーバに存在するため、アプリストアがこれらの偽のアプリケーションをレビューして発見することは困難です。レビュアーがコードを見ただけでは、不正なアプリケーションであることを特定することは困難です。また、詐欺のターゲットとなる人々によってのみ使用される可能性が高いため、正規バージョンのアプリケーションに精通し、暗号通貨について理解しているターゲットユーザーによってのみ報告されることになります。これらのことから、この種の偽アプリは、Apple のアプリセキュリティ審査担当者にとって、今後も大きな課題となるでしょう。

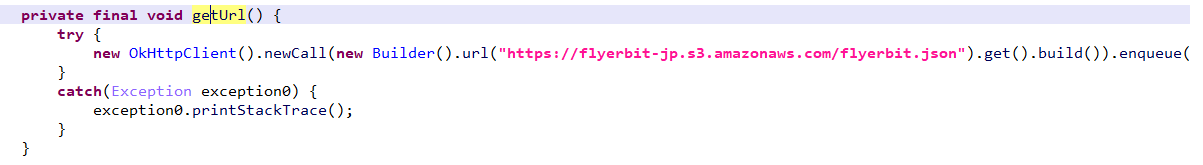

Google Play ストア アプリ

MBM_BitScan の Google Play ストア版は、Apple 版とは異なるベンダー名と異なるタイトルを有しています。しかし、iOS 版アプリと同じ C2 と通信し、同様に JSON を介して偽の取引インターフェースをホストするドメインにアクセスします。これは flyerbit8com を受信しますが、上述の通り、日本の正規の暗号会社である bitFlyer に似ています。他のすべては、ウェブインターフェースで処理されます。

図12:Google Play ストアで見た「MBM_BitScan」アプリの様子

図13:Android 版 MBM_BitScan アプリの getUrl メソッドで、CryptoRom インターフェースを含む JSON データをフェッチする AWS ベースの URL を指定した場合

CryptoRom の指輪を支える役者たち

CryptoRomをはじめとする「豚の屠殺」は、当初、中国と台湾の人々をターゲットにしていました。初期の詐欺は、CryptoRom と同様の手口で、インサイダー情報を利用したオンラインギャンブルに焦点を当てていました。 COVID-19 が流行するにつれ、詐欺は世界的に拡大し、外国為替や暗号通貨の詐欺取引に発展しました。私たちは、この脅威の主体を「ShaZhuPan」グループとして追跡しています。

中国当局がこれらの詐欺を取り締まり、一部の犯人を起訴すると、その背後にいる暴力団の一部はカンボジアなど東南アジアの小国に逃げ込み、現在は経済特区(SEZ)で活動している。

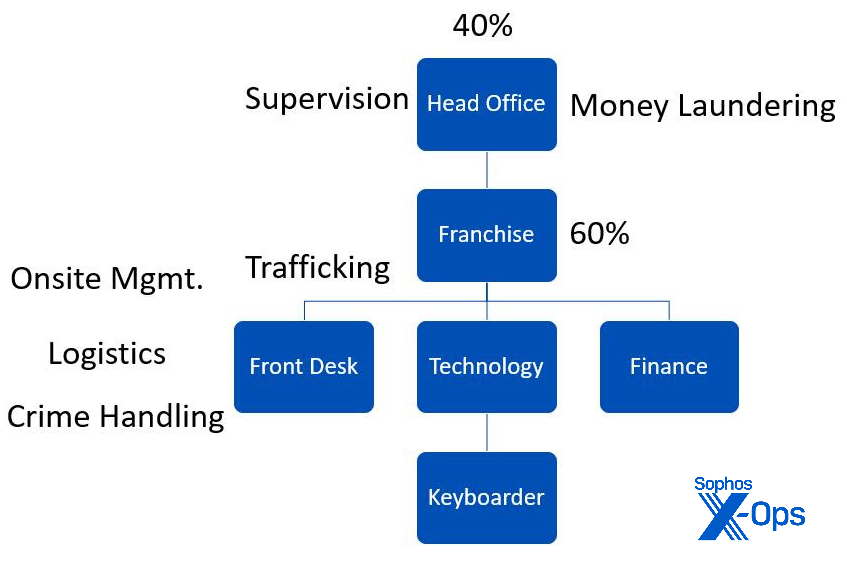

中国でこれらの事業をターゲットとした中国の法執行機関の報告によると、CryptoRom グループは企業組織モデルを模倣した事業構造をとっています。トップは「ヘッドオフィス」で、監督とマネーロンダリングを行う。ヘッドオフィスは詐欺のオペレーションを系列組織に下請けさせる。「フランチャイズ」とも呼ばれるこれらのフランチャイズ組織は、独自の分業体制を持っている。

- フロントチームは、物流、新入社員の人身売買(詳細は後述)、現場管理などを担当します。

- 技術チームは、Webサイトやアプリケーションを担当します。

- ファイナンスチームが現地のファイナンス業務を担当し、利益は本社とフランチャイズで 40 対 60 の割合で配分されます。

- キーボードダーズは、犯罪の連鎖の底辺にあり、被害者との交流の大部分を行う存在です。

図14:一般的な豚の屠殺グループの組織図

Covid-19 の間、多くの低開発国では、経済の混乱に見舞われた人々を支援するための雇用や十分な社会保障がなかった。そのため、多くの若者が高給を約束された他国の経済特区への就職を迫られた。その多くは豚の屠殺組織に絡んだ詐欺的な求人で、労働者が到着すると CryptoRom センターに搬送され、パスポートを没収された。

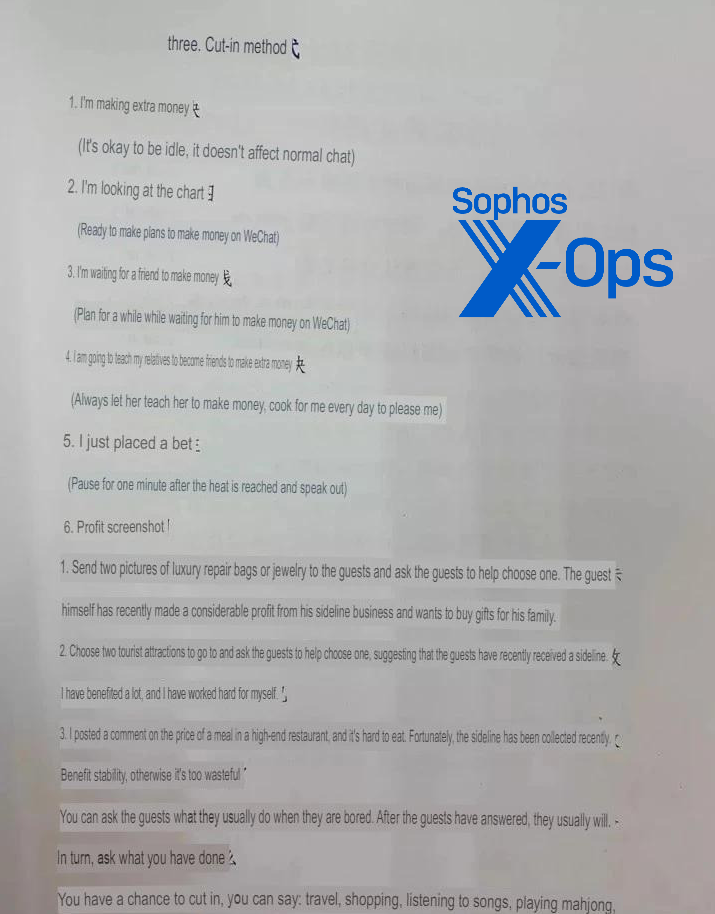

多くの場合、キーボーダーはこうした人身売買の被害者で、中国、マレーシア、インドといった国から、より高収入の仕事を約束されて連れてこられます。彼らは、どのように接するか、犠牲者に何を言うか、どのように投資に持ち込むか、といった指示があらかじめ書かれた台本で訓練を受けています。もし彼らが去ろうとしたり、台本に従わない場合は、暴力にさらされると言われています。

図15:元キーボーダーが Reddit に投稿したトレーニングマニュアルを翻訳したもの

なぜ被害者はこれに引っかかるのか?

CryptoRom でお金を失った人々に関するこれらの記事を読むと、誰もが頭に浮かぶ疑問の 1 つは、”なぜ彼らはこんなことをするのだろう?” ということです。なぜ被害者は、多くの赤信号にもかかわらず、このような詐欺に大金をつぎ込むのでしょうか。特に「その人に直接会ったこともないのに」です。

すぐに判断してしまいがちですが、このような詐欺の被害者がどのような状況で詐欺に引っかかったのかを理解せずに、被害者を否定するのは間違っています。私たちは、多くの被害者と話し合い、また他の被害者が公開した投稿を検討した結果、彼らが脅威を見過ごした理由として考えられるものをいくつか挙げました。被害者の多くは男女ともに高学歴で、中には博士号を持っている人もいました。彼らは、このような詐欺のテクニックに騙されてしまったのだ。

- 交際期間の長さ – 詐欺師は、数ヶ月かけて被害者の信頼を獲得し、チャットや挨拶をしたり、典型的な日常生活の画像を送ったりすることがあります。被害者は、詐欺師との接触が持続するため、詐欺の要素を調べる可能性が低くなることがあります。

- 初回出金の証明 – 被害者は、詐欺によって初回取引での出金を許可されたという事実によって確信したのである。この手口は、自信のある詐欺をより本物らしく見せるために、従来のねずみ講でもよく使われている方法である。

- 取引のミラーリング – 詐欺師は、偽アプリのスクリーンショットを使用して、被害者に依頼するのと同じことを行っていることを示し、(偽の)利益を得ていることを示します。被害者に同じ取引をするよう求め、同時に偽のマーケットプレイスへの入金額を増やすよう説得します。

- 偽貸金 – 被害者が偽の税金を支払わなければならないとき、最後の一撃として、被害者のために税金の半分を支払うふりをして、被害者に残りの半分を持ってくるように要求します。

このほかにも、被害者が説得に応じやすい要因があります。

- 感情的な脆弱性 – 彼らのほとんどは、感情的な操作に弱かった。多くの場合、被害者は人生の何らかの大きな変化を経験した男性や女性でした。出会い系で失敗した人、最近未亡人になった人、大病を患った人などです。

- アプリ型金融の台頭 – ここ数年、実店舗を持たない「FinTech」(金融技術) 企業の台頭により、偽物を見抜くことが難しくなっている。特に、信頼できる人物が提示した場合は、なおさらである。

- プラットフォームの信頼 – 最後に、おそらく最も重要なのは、被害者が Apple と Google を信頼することです。Apple と Google は、自社のアプリストアで配信されるすべてのアプリケーションを検証し、チェックしていると主張しています。

CryptoRom アプリを削除する

CryptoRom のアプリをアプリストアからインストールしてしまった場合は、アプリを削除してください。

Appleのデバイスの場合:

-

- アプリアイコンがジリジリ動くまでタッチし続ける。

- 次に、アプリの左上にある削除ボタン(×印)をタップして、アプリを削除します。「このアプリを削除すると、そのデータも削除されます」というメッセージが表示された場合は、「削除」をタップしてください。

プロファイルを使用してアプリストア以外からインストールした場合、Apple のドキュメントで推奨されている手順をご覧ください。

- アプリに設定プロファイルがある場合、インストールした場合は削除する

- 「設定」>「一般」>「プロファイル」または「VPN とデバイス管理」*を選択し、アプリの構成プロファイルをタップします。

- 次に「プロファイルを削除」をタップします。要求されたら、デバイスのパスコードを入力し、「削除」をタップします。

- iPhone を再起動する。

* 設定にこのオプションが表示されない場合は、デバイス管理プロファイルがデバイスにインストールされていないことになります。

Androidをお使いの方は、スマートフォンから、Google Play ストア内でアプリを削除するか、以下の方法で削除できます。

- アプリのアイコンを長押しして、「選択/ホームに追加/アンインストール」ポップアップを表示します。アンインストールをタップします(右側)

- “このアプリをアンインストールしますか?”というポップアップが表示されたら、”OK” を選択します。

- 「設定」(画面右上の歯車)から「アプリ」をクリックし、スクロールしてアプリが残っていないことを確認してください。

被害者の方で、アプリや URL のチェックを希望される方はいらっしゃいますか?

このような詐欺に遭われた方、CryptoRomやその他のマルウェアに関連する疑わしいアプリケーションやURLを 無償 で報告したい方は、Twitterで直接 @jag_chandra までご連絡ください。

SophosLabs は、この記事に貢献した Xinran Wu および Szabolcs Lévai に謝辞を述べたいと思います。

IOCs

App URL – https://apps.apple.com/US/app/id1642848412

ID – com.QRCheck.APP

IPA – c336394b1600fc713ce65017ebf69d59e352c8d9how

コメントを残す