** 本記事は、英語記事タイトル の翻訳です。最新の情報は英語記事をご覧ください。**

編集部注: 本記事は、一連の詐欺攻撃「CryptoRom」に関する継続的な調査の第一弾です。さらなる調査結果を反映した最新の報告はこちら、およびこちらからご覧いただけます。今回のトピックに関するソフォスの調査結果は、こちらのトピックページでご覧いただけます。

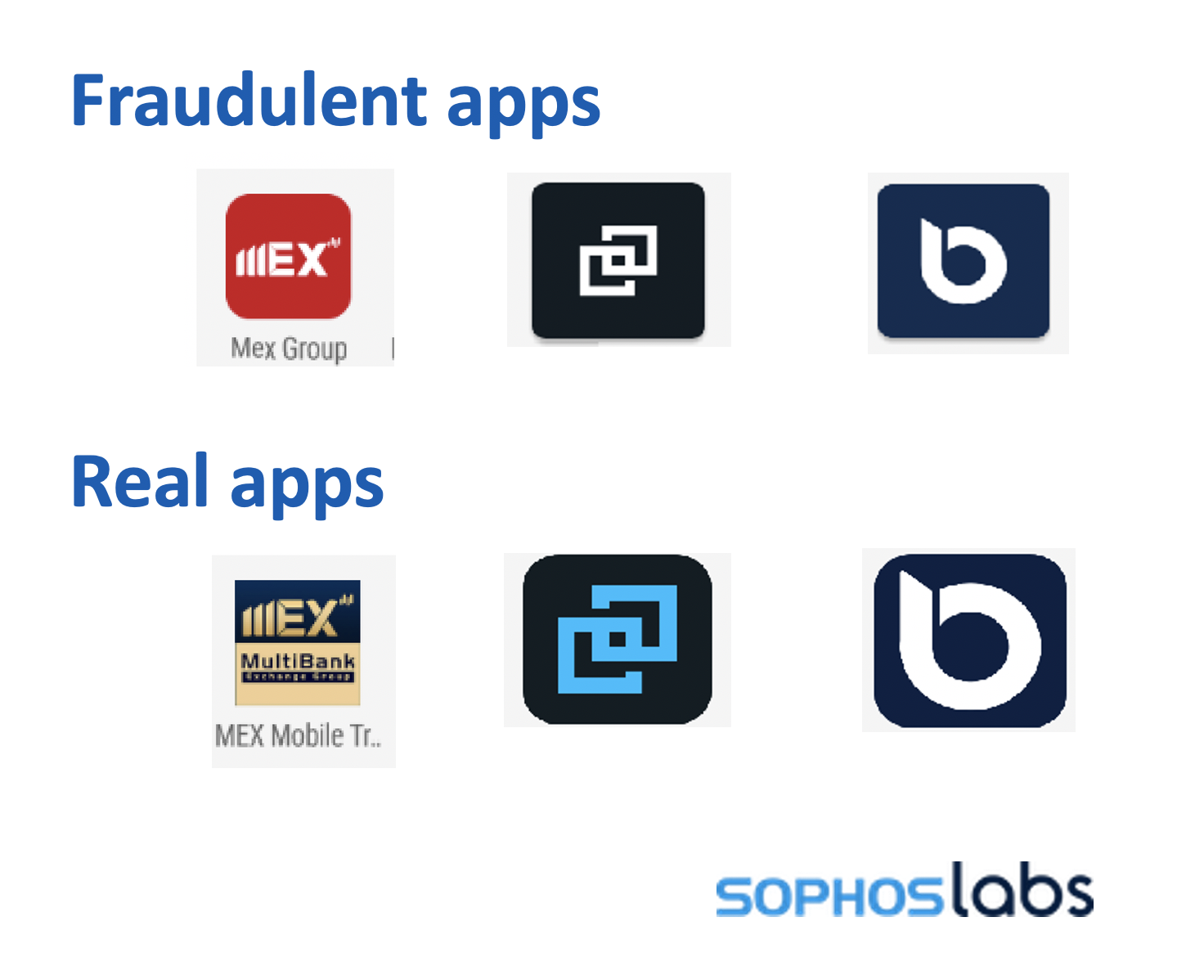

最近、アジアに拠点を置く有名商社の関連アプリを装った、不正なモバイル取引アプリケーションが出回っているとの報告がありました。ソフォスで調査したところ、iOS や Android で人気のある暗号通貨取引アプリ、株式取引アプリ、銀行取引アプリの偽物が複数見つかりました。どの偽アプリも、騙されて使用した人からお金を盗み出すように設計されていました。

これらの偽アプリは、取引アプリへの関心が高まっていることを逆手に取り、利用しようとしています。その背景には、最近の暗号通貨の大幅な価値上昇や、ソーシャルメディアを通じて GameStop 株の高騰のような話が広まることで引き起こされる、低料金または無料の株式取引への関心の高まりがあります。

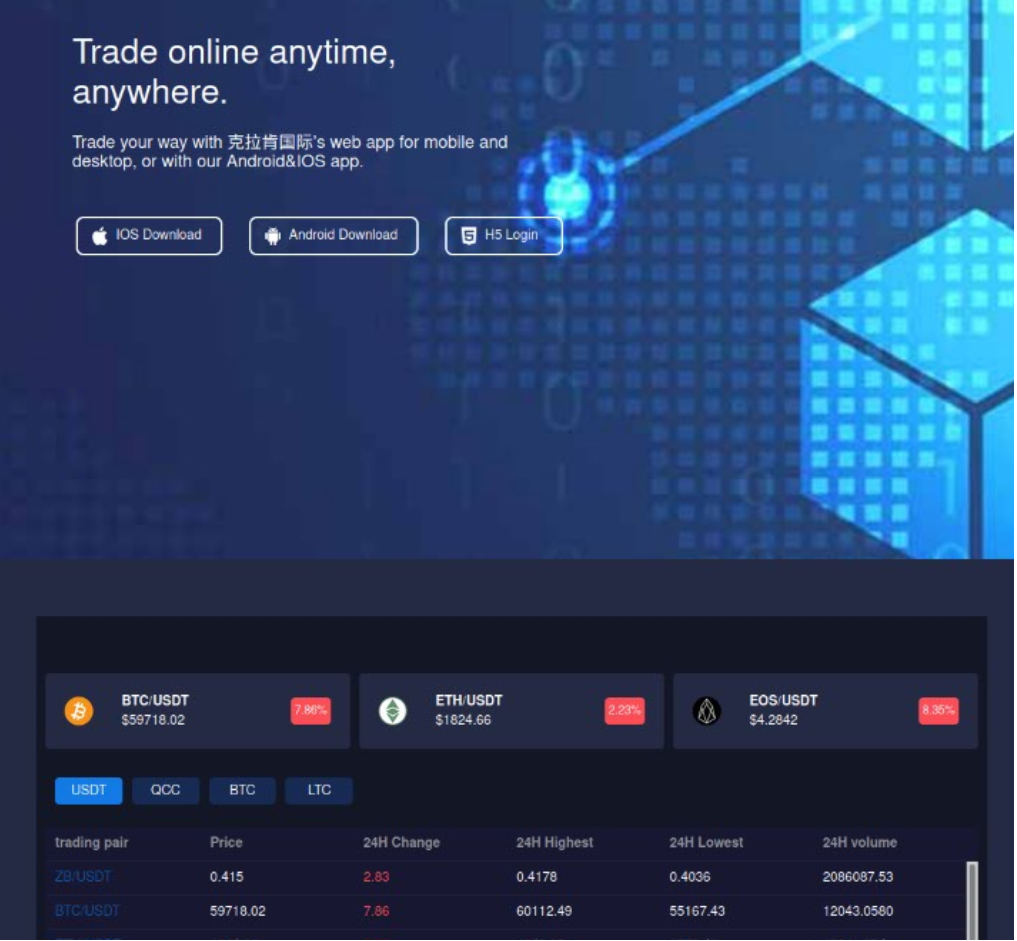

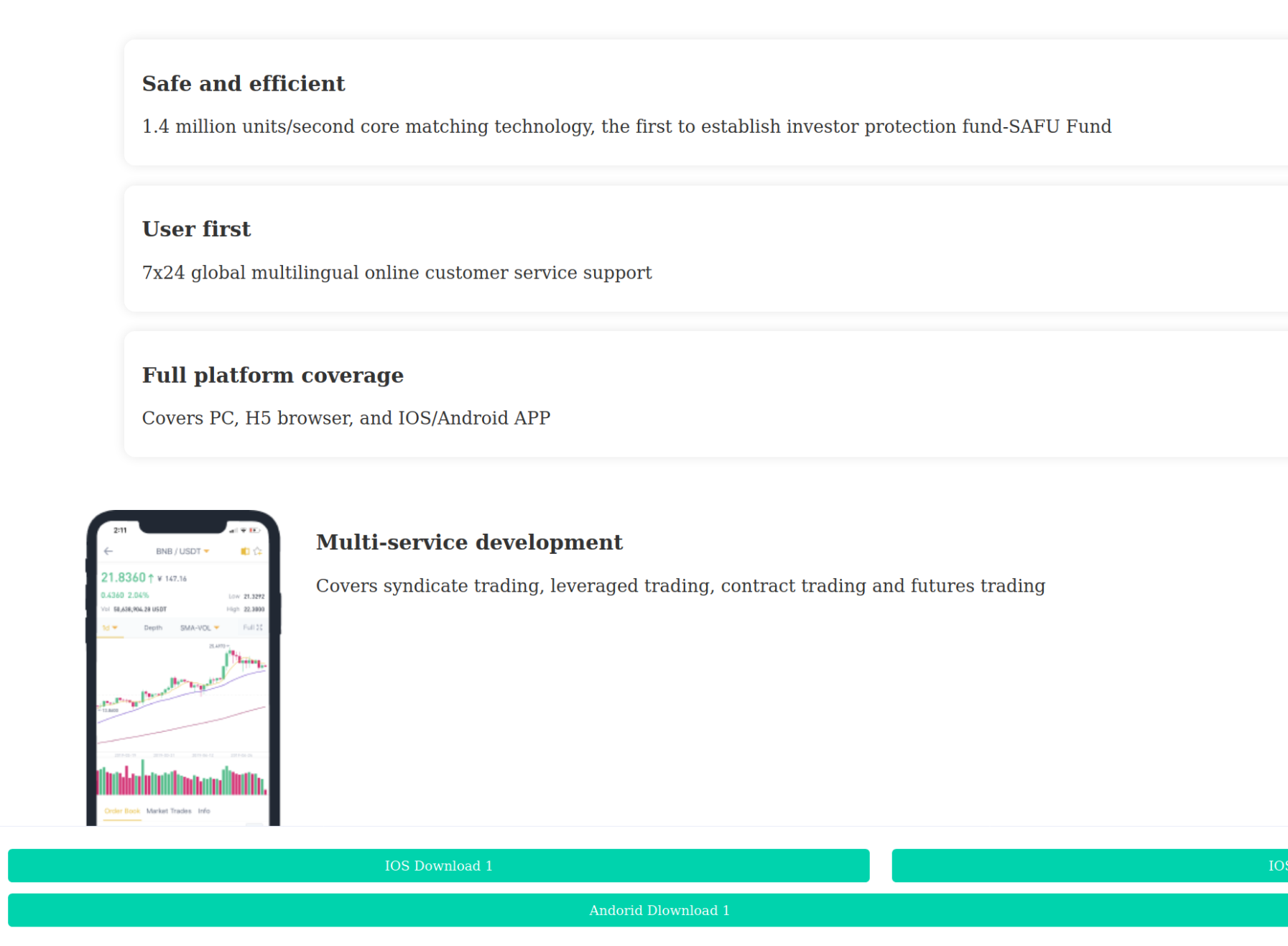

また、出会い系サイトを利用したソーシャルエンジニアリングで標的を誘い込んだり、正規の企業の Web サイトを装った偽サイトを利用して、アプリケーションを配布する事例もありました。れらの Web サイトは標的をサードパーティの Web サイトに転送し、使用するデバイスに応じて、設定管理スキームや「Web クリップ」を配信する iOS モバイルデバイス管理ペイロード、または Android アプリケーションを配信します。

ある偽アプリの調査中に、何百もの偽の取引アプリ、銀行取引アプリ、外国為替アプリ、暗号通貨アプリをホストしているサーバーを発見しました。そのサーバーがホストする偽アプリには、Barclays、Gemini、Bitwala、Kraken、Binance、BitcoinHK、Bittrex、BitFlyer、TDBank など、大手金融会社や人気の暗号通貨取引プラットフォームになりすましたものがありました。これらの偽アプリは信憑性を高めるため、ブランドごとに専用の Web サイトを用意していました。

標的の誘い込み

詐欺の被害に遭ったユーザーからの依頼を受けて、ソフォスはアプリケーションの調査を開始しました。被害者によると、アプリを用いる攻撃者はソーシャルメディアや出会い系サイトを通じてコンタクトしてきたとのことです。

詐欺師は被害者と仲良くなると、やり取りの場をメッセージアプリに移しました。詐欺師は新型コロナウイルスの流行を口実に、直接会うことを拒否します。 詐欺師は被害者の信頼を得た後、暗号通貨取引アプリをダウンロードするよう説得し、あるリンクを被害者に送信しました。

リンク先は香港に拠点を置く貿易・投資会社 Goldenway Group のページを装っています。Web ページには、iOS 版および Android 版の偽アプリのダウンロードリンクが掲載されています。

その後、詐欺師は被害者にインストール方法を説明し、暗号通貨を購入して詐欺師のウォレットに送金するように促します。被害者が暗号通貨の引き出しを要求すると、詐欺師たちは、最初は何かと理由をつけて送金を拒否し、最終的には被害者のアカウントをブロックします。そうして、被害者が購入した暗号通貨はすべて詐欺師たちの手元に移ってしまいます。

Goldenway 社は、この種の詐欺の存在を認知しています。本物の同社 Web サイトのトップページには、同社を騙ってユーザーを騙す詐欺師についての警告が掲載されており、そのようなアプリには手を出さないようにユーザーに呼びかけています。

Goldenway の偽アプリを調査するうちに、詐欺のスキームが想像よりも広範囲に及んでいることがわかりました。 ソフォスは、数百種類の偽の取引アプリが同じインフラを通じてプッシュされているのを発見しました。それぞれが異なる金融機関の公式取引アプリを装っています。

iOS App Store の迂回

Apple の iOS App Store や、エンタープライズの独自アプリストアは、アプリケーションを定期的に審査し、不正なアプリケーション開発者の開発者アカウントを取り消し、アカウントのデジタル署名で配信された悪意のある、不正なアプリケーションを削除しています。このような監視を迂回するため、今回調査した偽アプリは、Super Signature プロセスと呼ばれるものを悪用し、サードパーティのサービスを利用して配信されています。

この種のサービスの一部 (Dandelion (pgyer[.]com) など) は、小規模なアプリケーション開発チームが iOS App Store にプッシュする前にアプリケーションをテスト配信する際の支援を目的としています。この種のサービスは、開発者が Apple のアドホックアプリケーション配布方式を利用するのを支援します。アドホック配布方式とは、開発者がテスト用に、限られた数のデバイスに直接アプリケーションを配布することを意図したプロセスです。

しかし、これらのサービスの中には、悪意のあるアプリ開発者によって簡単に悪用されてしまうものもあります。アドホック配信方式の悪用により、マルウェア開発者は App Store の審査や、アプリの証明書失効というリスクを回避できます。

アプリケーションを配信するため、これらの偽サイトは mobileconfig という拡張子を持つマニフェストファイルを配布しています。このファイルには、アプリのペイロードの URL、アプリの表示名、ペイロードの UUID (Universally Unique ID) などの詳細情報が含まれています。デバイスの所有者は、マニフェストファイルをインストールするように促されます。インストール時には iOS デバイスの UDID (Unique Device ID) がサーバーに送信され、ユーザーのデバイスが開発者アカウントに登録されます。その後、アプリを含む IPA (iOS App Store パッケージ) ファイルがユーザーにプッシュされ、ダウンロードされます。Dandelion などのサイトでは、一連の手順 (偽のアプリケーションで使用されているものと同一です) のチュートリアルが公開されており、詳細なデモ動画も視聴できます。

この種の Super Signature 開発者サービスの多くは、正規の小規模アプリ開発者の支援を目的としています。しかし一方で、マルウェアがこのようなサードパーティの商用アプリ配信サービスを多く悪用していることが調査の結果判明しました。これらのサービスには、IPA ファイルだけ用意しておけば利用できる「アプリケーションのワンクリックアップロード」オプションが用意されていました。さらに、これらのサービスは、iOS App Store の代替サービスとして、アプリの配信や端末の登録を行えることを宣伝しています。

これらのサービスは、自社のサービスを通じて配信される悪意のあるアプリがもたらすリスクについては責任を負わず、アプリの内容や関連する構成プロファイルは確認していないと主張しています。しかし、限定的なテストを目的とした配布スキームを、商用アプリケーションやマルウェアを展開する方法として使用しており、Apple の規約、特に Apple の開発者ライセンス契約に違反している可能性が高いと考えられます。hxxps://www.appleabc1[.]com や、abcv120[.]com といったサードパーティサービスが、このマルウェアを配信しているのが確認されています。これらの Web サイトは今は使われていません。

偽の Web サイトから iOS デバイスに偽アプリをインストールさせ、マルウェアを配信するためには、標的に対して綿密なソーシャルエンジニアリングを行う必要があります。

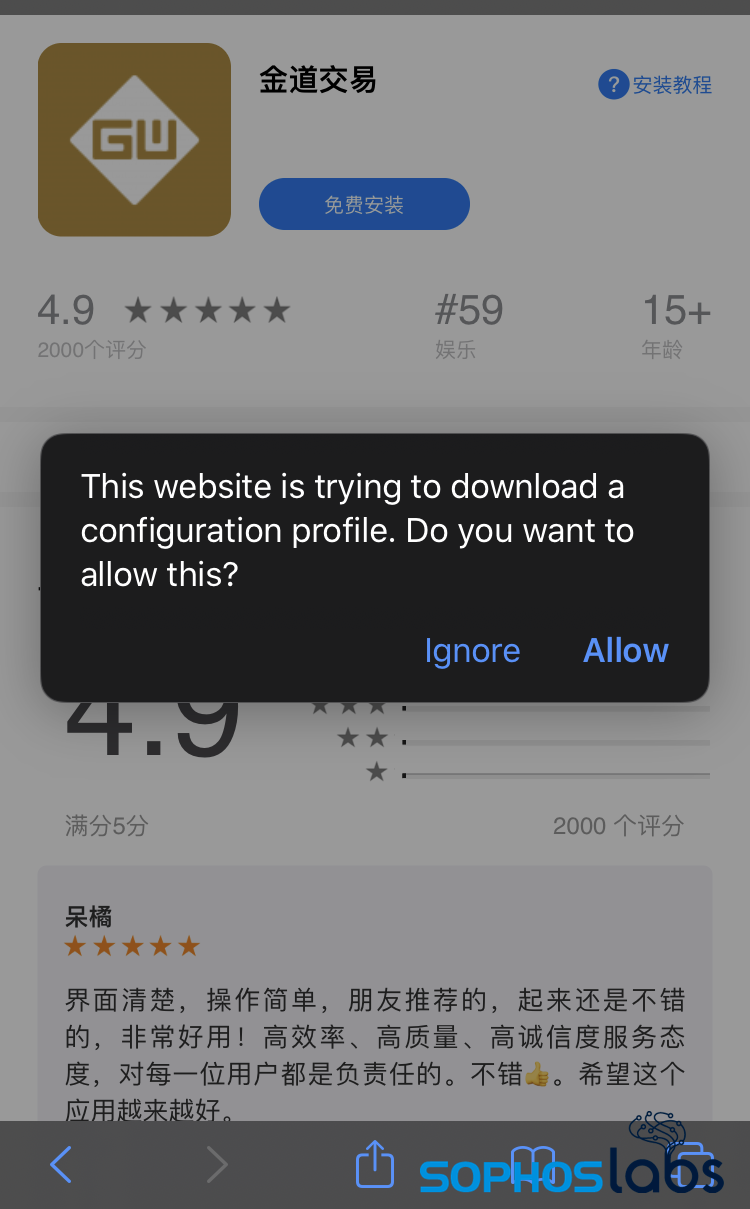

標的ユーザーが iOS アプリをダウンロードしようとリンクをクリックすると、iOS アプリストアを模した Web ページに移動します。このページからは、モバイルデバイス管理の設定ファイルがダウンロードされます。正規のアプリケーションに見せかけるため、このページには偽のレビューまで掲載されています。

標的ユーザーがダウンロードを許可すると、以下のマニフェストファイルがダウンロードされます。

PayloadContent (ペイロードのコンテンツ)

URL

https://sj9956[.]com/ios/udid?tag=xxxxxxxxxxxcc

DeviceAttributes (デバイス情報)

UDID

IMEI

ICCID

VERSION

PRODUCT

PayloadOrganization (ペイロード発行元)

授权安装进入下一步 (インストールを承認して次の段階へ進む)

PayloadDisplayName (ペイロードの表示名)

金道交易 --【点击安装】 (Golden Way Trading --【クリックしてインストール】)

PayloadVersion (ペイロードのバージョン)

1

PayloadUUID (ペイロードの UUID)

3C4DC7D2-E475-3375-489C-0BB8D737A653

PayloadIdentifier (ペイロードの ID)

com.eletradeapp.jdjy

PayloadDescription (ペイロードの説明)

该配置文件帮助用户进行APP授权安装!この構成ファイルは、ユーザーが APP ライセンスをインストールする際に役立ちます!

PayloadType (ペイロードタイプ)

Profile Service (プロファイルサービス)

このプロファイルをインストールすると、IPA ファイルのダウンロードが開始されます。

このプロファイルは、標的のデバイスを開発元の開発者アカウントに自動的に登録します。プロファイルは標的の UDID を取得し、ダウンロードした IPA に署名するために使用された開発者アカウントに自動的に登録します。その後、偽アプリが標的の端末にプッシュされます。

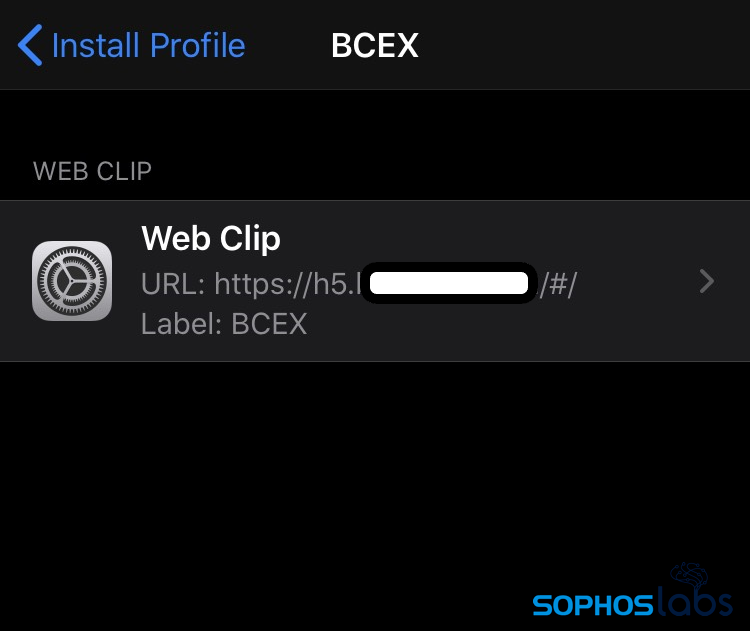

「Web クリップ」の利用

iOS 用アプリの配布サイトでは、IPA ファイルではなく「Web クリップ」がドロップされる事例もありました。Web クリップとは、iOS デバイスのホーム画面に直接 Web ページへのリンクを追加するモバイルデバイス管理のペイロードで、Web ベースのアプリケーションを (少なくともユーザーの視点からは) モバイルアプリケーションのように動作させることができます。ホーム画面上のアイコンをタップすると、Web アプリケーションに関連する URL に直接アクセスされます。

これらの Web クリップは、iOS アプリケーションと同様のインターフェイスを持った、Web 版偽アプリにリンクされています。

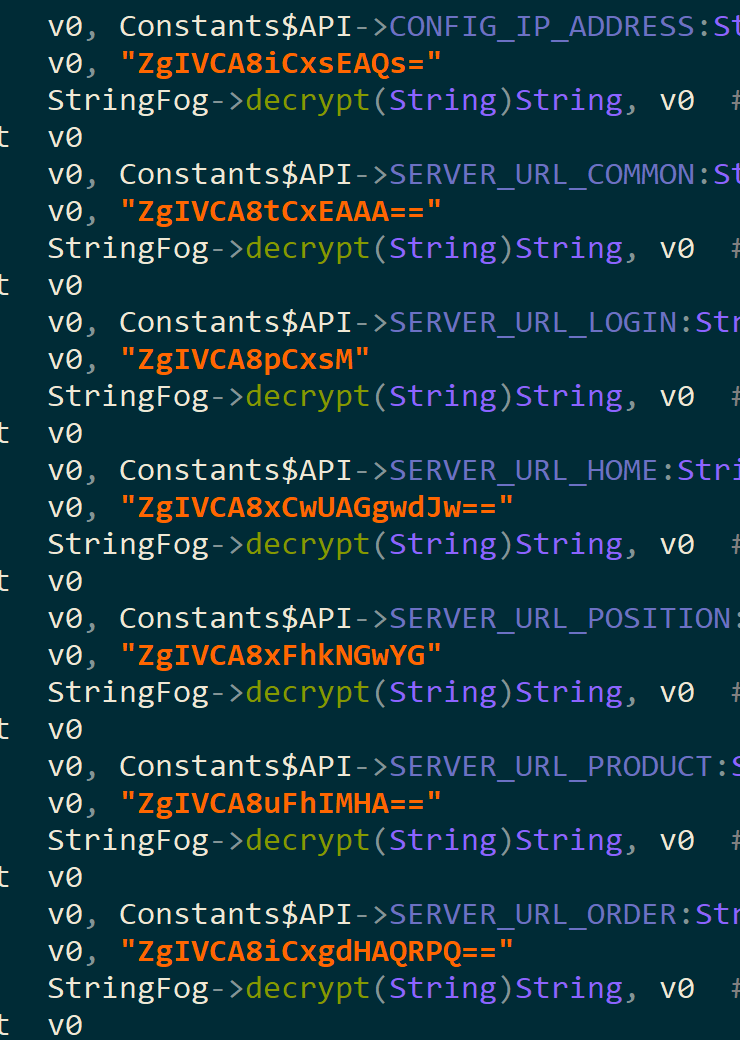

また、私たちが発見した Android 版の偽アプリは、Web アプリを正規のアプリに見せかけるため、少し異なるアプローチを取っていました。アプリにサーバーの URL をコード化し、埋め込み URL 内の pag4 を表示するために WebView を使用していたのです。Android アプリの URL やその他の主要文字列は、StringFrog というオープンソースのプロジェクトを使ってエンコードされています。このプロジェクトでは、base64と xor を組み合わせてハードコードされたキーが使われています。

偽アプリの動作

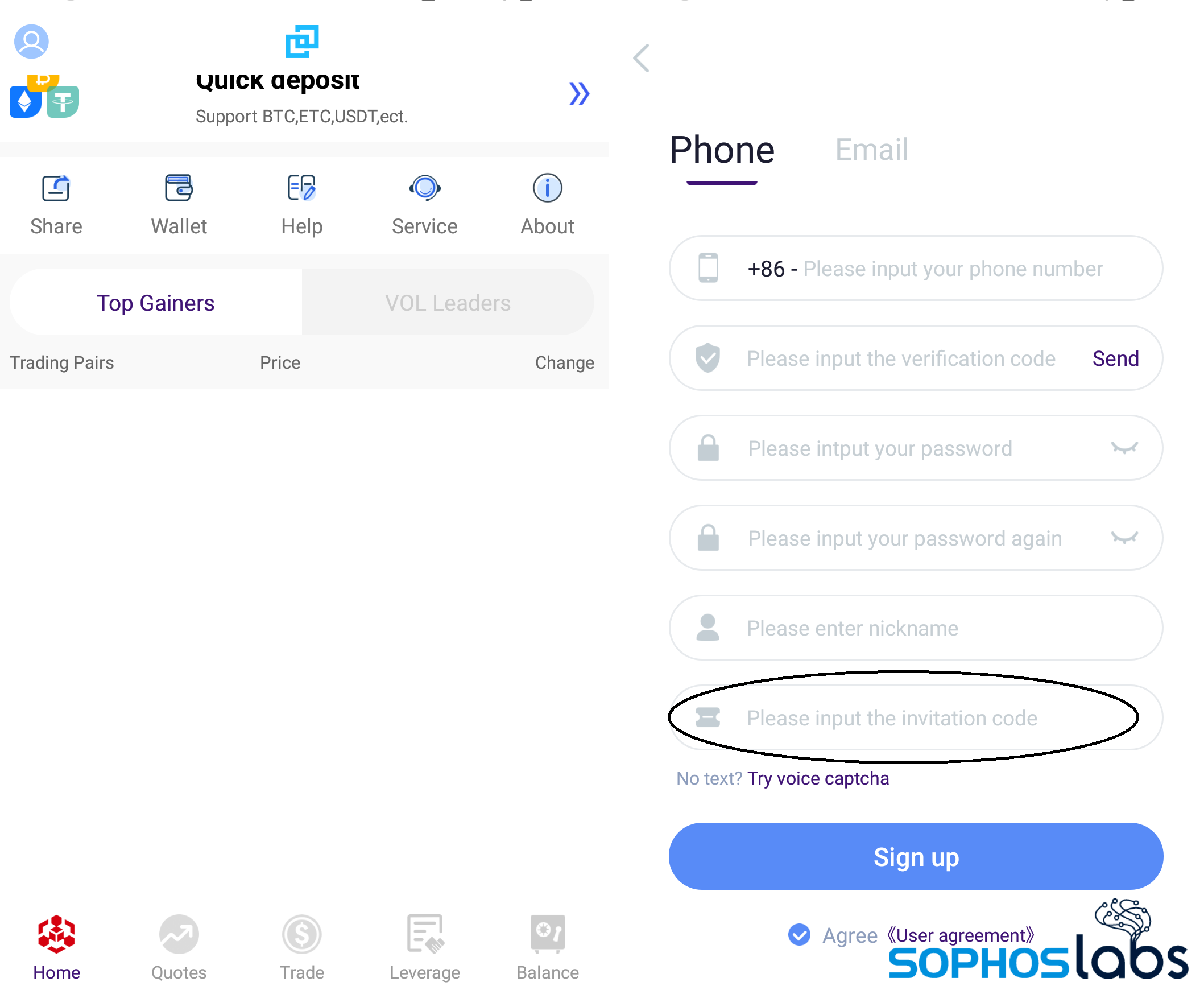

アプリのインストールと起動が完了すると、ユーザーはアカウントの作成を求められます。場合によっては、狙いを定めた標的からのアクセスに限定するため、招待コードを要求することもあります。

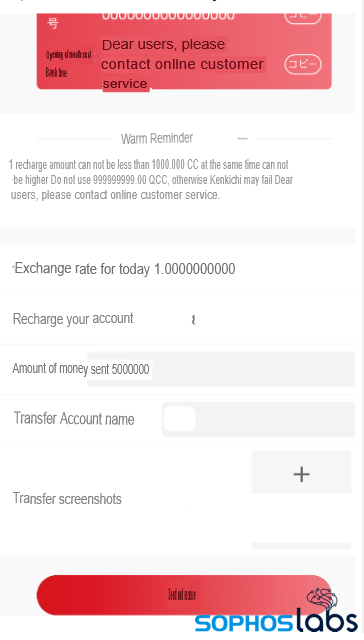

私たちが調べた偽の取引アプリの中には、取引の更新、ウォレット、資産や暗号通貨の入出金機能らしいインターフェイスを備えたものがあり、部分的には正規のアプリと同様に機能しているように見えました。しかし、正規のアプリと大きく異なるのは、任意の取引が詐欺師の懐へと収まるという点です。

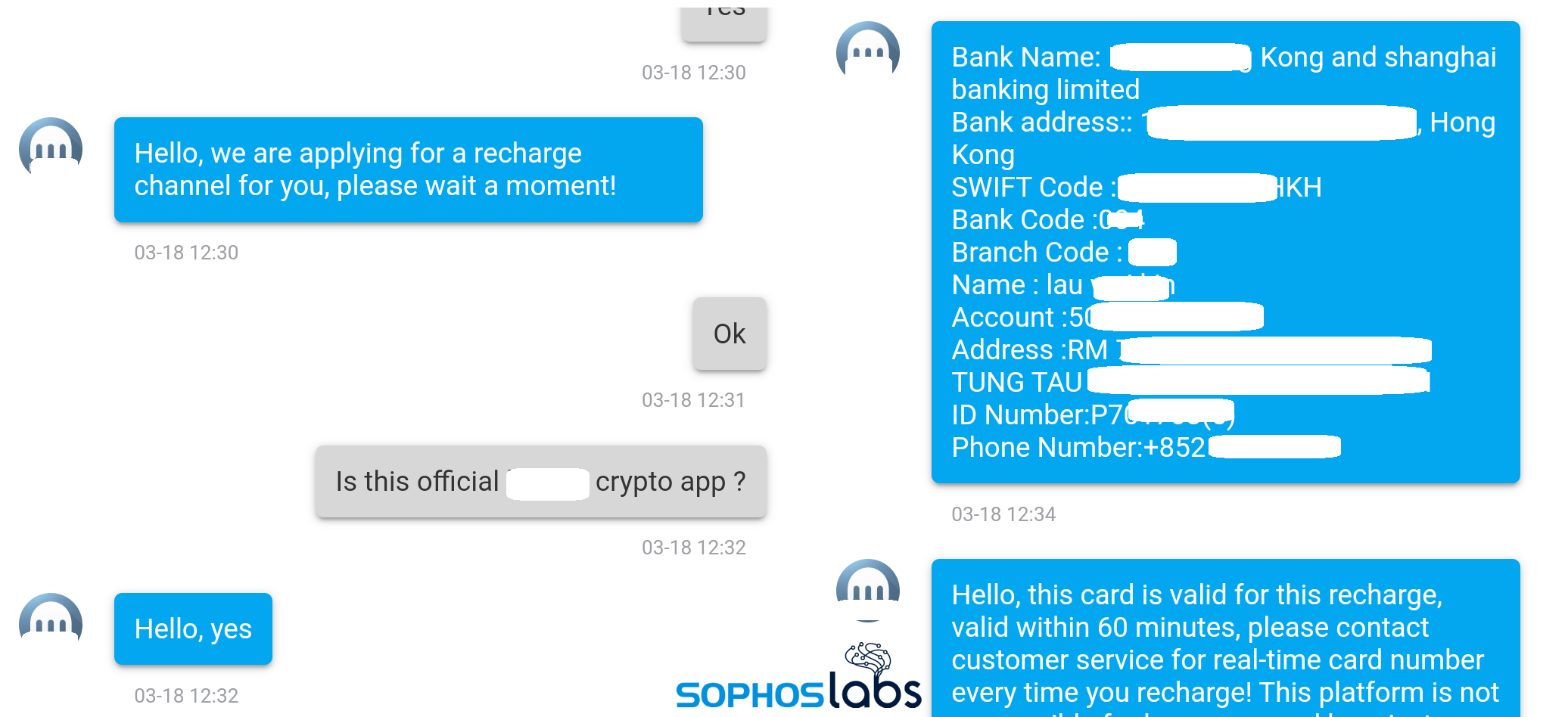

以下のスクリーンショットは、偽アプリの取引明細書です (英語に翻訳されています)。これらのアプリには、カスタマーサポートチームも存在していました。私たちは、さまざまな偽アプリに組み込まれたチャット機能を使ってサポートチームと連絡を取ってみましたが、どのアプリでも同じような返答が返ってきました。すべて同一人物、あるいは同一集団による応対である可能性があります。

入金を依頼すると、香港にある受取用銀行口座の詳細が送られてきました。この口座は、電信送金でお金を振り込むための個人口座のように見えます。銀行口座の詳細はその時々で異なりましたが、すべて香港を拠点としていました。

狙われるアジア人

アプリ内で参照されているサーバーの 1 つがオープンディレクトリになっており、そこからかなりの量のアップロードデータを収集できました。その中には、パスポートの画像、男女の国民 ID カード、運転免許証、保険証、銀行や暗号化通信の領収書などの画像が複数含まれていました。パスポートと ID カードは日本、マレーシア、韓国、中国の国民のものでした。

私たちは、これらの ID の情報が、正規の金融取引を装うため、および被害者からの入金に関する確認として、詐欺師による領収書に使用された可能性があると考えています。さらに、偽の出会い系アカウントのプロフィールに使われたと思われる、容姿端麗な人物のプロフィール写真が複数発見され、出会い系サイトが標的をおびき寄せるための餌として使われた可能性があると考えられます。

結論

純粋な人は、知り合いだと思っている人物の提案を信用しがちです。 また、これらの偽アプリは世界中の有名アプリになりすますため、詐欺の信憑性はより高くなります。投資で高いリターンを約束したり、出会い系サイトで容姿端麗な人物がお金や暗号資産の送金を約束するなど、あまりにも都合の良い話は、詐欺である可能性が高いです。

このような悪質なアプリの餌食にならないよう、ユーザーは Google Play や Apple のアプリストアなど、信頼できるソースからのみアプリをインストールするようにしましょう。人気アプリには、純正アプリへのリンクを記載した Web サイトがあることも多いです。ユーザーは、そのアプリが本物の開発者によって開発されたものかどうかを確認する必要があります。また、Sophos Intercept X for Mobile などのウイルス対策アプリをモバイル端末にインストールすることを検討しましょう。このような脅威から端末とデータを保護します。

今回のような詐欺攻撃に使用される配信スキームは、より大きな脅威となっています。Super Signature プロセスを悪用して脆弱なユーザーのデバイスに狙いを定め、追加のマルウェアをインストールする攻撃者もいます。アプリのインストールに Super Signature 配信が使われたときや、アドホック方式で配信されたアプリがデバイス上で使用されているときに Apple がユーザーに警告を出すことで、この種の脅威は緩和され、サードパーティのサービスを通じたアプリ配信の悪用を阻止できるはずです。

ソフォス製品は、これらの偽アプリを Andr/FakeApp-DC、iPh/FakeApp-DD、iPh/FakeApp-DE として検出します。今回の攻撃に用いられる偽アプリに関連するセキュリティ侵害の痕跡 (IoC) は、ソフォスの GitHub ページで公開されています。

コメントを残す