¿De verdad es tan malo exponer un servidor con RDP a Internet? Para averiguarlo, lo hemos hecho.

Como experimento, montamos un servidor, expusimos RDP a Internet y nos desentendimos durante 15 días. Cuando volvimos, descubrimos que los intentos de inicio de sesión comenzaban en menos de un minuto desde el momento en que exponíamos el puerto. Incluso si estás pensando en exponer “temporalmente” un servidor a Internet con RDP para que alguien acceda remotamente a él, esos indeseados intentos de fuerza bruta llegan rápidamente.

Profundizando más, recopilamos estadísticas sobre los nombres de usuario más utilizados para intentar acceder. Como era de esperar, “administrator” y sus variantes ocuparon los tres primeros puestos. En nuestro sistema expuesto, sólo “administrator” fue responsable de 866.862 intentos de acceso fallidos durante esos 15 días.

| Nombre de usuario | Intentos |

| administrator | 866862 |

| administrador | 152289 |

| administrateur | 111460 |

| backup | 94541 |

| admin | 88367 |

| user | 24030 |

| scanner | 18781 |

| escaner | 12455 |

| usuario | 12238 |

| Guest | 8784 |

Figura 1: los diez nombres de usuario más utilizados en ataques de fuerza bruta en nuestro servidor RDP “conejillo de indias” a lo largo de 15 días

Sin duda, el elevado número de intentos con ese nombre de cuenta concreto no era sorprendente; en la mayoría de los casos que ha tratado el equipo de IR de Sophos en los que el RDP expuesto era el vector de acceso inicial, el atacante conseguía obtener acceso mediante fuerza bruta a la cuenta de administrador. Peor aún, vemos con regularidad que las organizaciones que exponen RDP a Internet suelen tener políticas de contraseñas deficientes, lo que facilita a los grupos de ransomware entrar por fuerza bruta en esas cuentas.

Más allá de estos intentos, en total vimos que se intentaron 137.500 nombres de usuario únicos en el transcurso de 15 días, con actividad de escaneado originada desde 999 direcciones IP únicas. En total, vimos algo más de 2 millones de intentos fallidos de inicio de sesión en los 15 días. Así que, la respuesta a la pregunta original es SÍ. Hay una gran cantidad de actividad de escaneado que busca un RDP abierto. Sigue siendo un vector de acceso común. Y es definitivamente peligroso exponer el RDP a Internet.

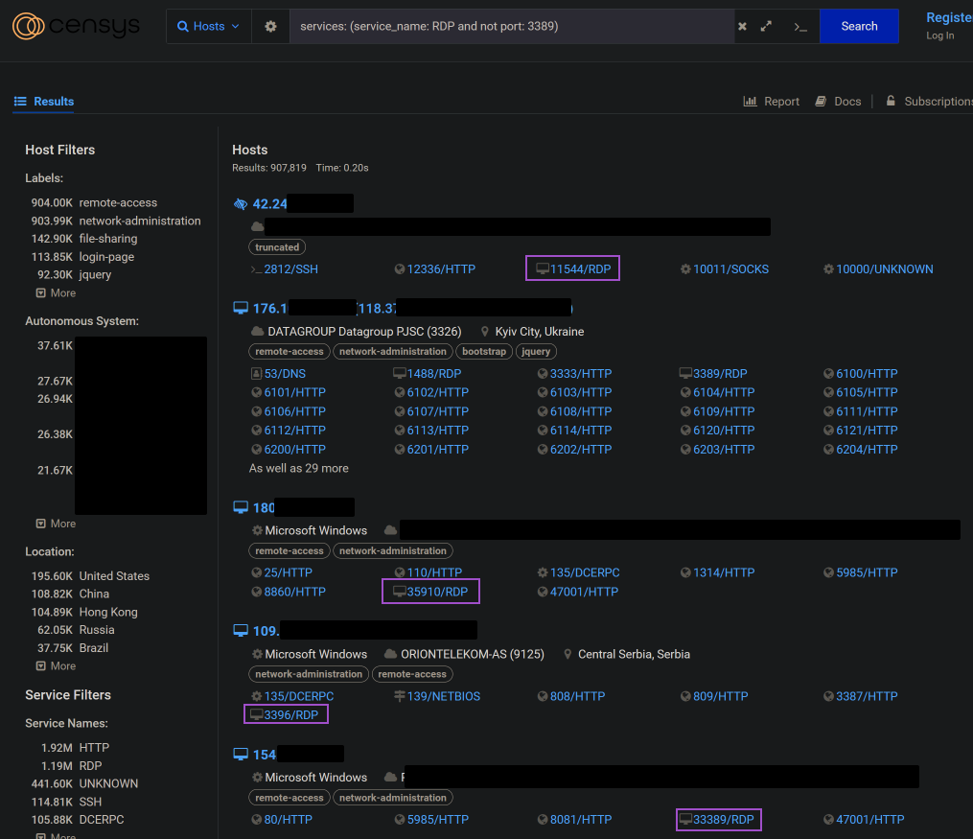

Por defecto, el RDP está expuesto en el puerto 3389. ¿Qué ocurre cuando se expone en un puerto no predeterminado? Por desgracia, no importa; los escáneres y los grupos de ransomware siguen identificando fácilmente que un puerto RDP está abierto y a la escucha, por muy oscuro que sea el número de puerto. Para ilustrarlo, hicimos una simple búsqueda en censys.io, buscando RDP escuchando en puertos distintos del 3389.

Como muestra la imagen, la seguridad a través de la “ocultación” no funciona mejor que la seguridad a través de lo efímero de tener el puerto abierto “temporalmente” en el primer ejemplo. Los intentos de fuerza bruta comenzaron en menos de un minuto desde que se abrió el puerto RDP.

Entonces, ¿qué puede hacer un administrador? Para el acceso, hay métodos mucho más seguros para permitir el acceso remoto a un entorno: por ejemplo, una VPN con MFA. Las recomendaciones para empresas individuales están fuera del alcance de este artículo, pero debes saber que existen soluciones. En cuanto a los investigadores, en la siguiente parte de esta serie veremos múltiples consultas que pueden mejorar la comprensión de los detalles de los ataques.

Protocolo de escritorio remoto: la serie

Parte 1: Protocolo de escritorio remoto: introducción (post, vídeo)

Parte 2: RDP expuesto (es peligroso) (estás aquí, vídeo)

Parte 3: consultas para la Investigación (post, vídeo)

Parte 4: factor zona horaria RDP (post, vídeo)

Parte 5: ejecución de la consulta RDP externa (post, vídeo)

Parte 6: ejecución de la consulta de inicio de sesión 4624_4625 (post, vídeo)

Repositorio de consultas en GitHub: SophosRapidResponse/OSQuery

Repositorio de transcripciones: sophoslabs/video-transcripts

Lista de reproducción de YouTube: Protocolo de escritorio remoto: la serie