El Protocolo de escritorio remoto (RDP) fue desarrollado por Microsoft para permitir a usuarios, administradores y otras personas conectarse a ordenadores remotos a través de una conexión de red mediante una práctica interfaz gráfica de usuario (GUI). Las herramientas necesarias para ello vienen de serie en Microsoft Windows. Para iniciar y configurar una conexión RDP, todas las herramientas necesarias están presentes por defecto. Por eso el RDP es muy utilizado en las redes por usuarios y administradores para acceder a máquinas remotas.

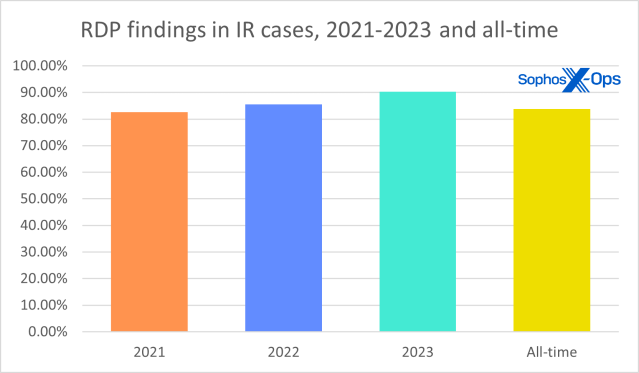

Desgraciadamente, los grupos de ransomware también suelen abusar de él, tanto que en nuestros Informes sobre Adversarios Activos, nuestros redactores se ven obligados a tratar el RDP de forma diferente en los gráficos para que sean visibles otros problemas. Y el abuso de RDP va en aumento, como vemos en la Figura 1: cifras de los últimos años de datos de respuesta a incidentes recopilados por el equipo del Informe sobre Adversarios Activos. En la edición del informe que publicaremos el mes que viene, verás que el RDP ha superado la marca del 90%, es decir, nueve de cada diez casos de IR incluyen abuso de RDP.

Hoy, para proporcionar contexto y consejos a los administradores y expertos que quieran enfrentarse al RDP, publicamos un paquete completo de recursos: vídeos, artículos complementarios con información adicional y una constelación de scripts e información adicional en nuestro repositorio de GitHub. Hacemos esto tanto para compartir la investigación de nuestro equipo de Active Adversary más allá de los largos informes habituales que publicamos, como para proporcionar lo que esperamos que sea un conjunto útil de recursos para manejar una de los problemas crónicos más molestos de la infoseguridad.

Desde el punto de vista de un atacante, atacar el RDP es una elección natural. Lo más importante es que se trata de una herramienta proporcionada por Microsoft (es decir, un binario que vive fuera de la red, o LOLBin) que se mezcla con el comportamiento típico de los usuarios y los administradores. Su uso por sí solo no llama la atención si nadie está pendiente de él, y un atacante no necesita introducir herramientas adicionales que puedan ser detectadas por EDR u otras herramientas anti-intrusión. El RDP también tiene una interfaz gráfica de usuario relativamente agradable que reduce la barrera de habilidad de los atacantes para explorar archivos para la exfiltración, e instalar y utilizar diversas aplicaciones.

Los atacantes también saben que el RDP suele estar mal configurado o mal utilizado dentro de un entorno, tanto en servidores como ocasionalmente en los propios endpoints. El siguiente artículo de esta colección sobre RDP examina lo común que es esta exposición y si medidas como desactivar el puerto 3389 habitual de RDP marcan la diferencia. Spoiler: no.

Completando el sombrío panorama de RDP, vemos autoprotecciones como la falta de segregación, el uso de credenciales débiles, la desactivación (por parte de los administradores) de protecciones potenciales como la NLA (autenticación a nivel de red) y el flagrante desprecio de las prácticas recomendadas como el mínimo privilegio. En el lado positivo, hay consultas útiles y robustas que pueden dar una gran idea de cómo se utiliza precisamente el RDP en tu red… si sabes dónde buscar.

Así que, para proporcionar contexto y consejos a los administradores y expertos que tratan con RDP, empezamos con un paquete completo de recursos: seis vídeos, seis artículos complementarios con información adicional y una constelación de scripts e información adicional en nuestro GitHub, a los que iremos añadiendo más material con el tiempo, según lo dicten los acontecimientos.

Protocolo de escritorio remoto: la serie

Parte 1: Protocolo de escritorio remoto: introducción ([estás aquí], vídeo)

Parte 2: RDP expuesto (es peligroso) (post, vídeo)

Parte 3: consultas para la Investigación (post, vídeo)

Parte 4: factor zona horaria RDP (post, vídeo)

Parte 5: ejecución de la consulta RDP externa (post, vídeo)

Parte 6: ejecución de la consulta de inicio de sesión 4624_4625 (post, vídeo)

Repositorio de consultas en GitHub: SophosRapidResponse/OSQuery

Repositorio de transcripciones: sophoslabs/video-transcripts

Lista de reproducción de YouTube: Protocolo de escritorio remoto: la serie