Le premier rapport Sophos Active Adversary de 2024 présente ce que l’équipe Sophos X-Ops Incident Response (IR) a appris sur le paysage actuel des adversaires en traitant des crises de sécurité dans le monde entier. Notre rapport est basé sur les données de plus de 150 cas tirés de la charge de travail 2023 de l’équipe IR. Nous vous fournirons plus de détails sur les données démographiques de cette analyse à la fin du rapport.

Comme c’est la norme pour les rapports Active Adversary de Sophos, cette édition intègre les données des années précédentes concernant le traitement des dossiers IR, en remontant au lancement de notre service IR en 2020. Bien que ce rapport se concentre principalement sur l’analyse des cas investigués par l’équipe IR en 2023, nous examinerons également les données à plus long terme pour mieux comprendre les tendances et changements significatifs mais aussi l’absence de ces données, le cas échéant.

Comme c’est la norme pour les rapports Active Adversary de Sophos, cette édition intègre les données des années précédentes concernant le traitement des dossiers IR, en remontant au lancement de notre service IR en 2020. Bien que ce rapport se concentre principalement sur l’analyse des cas investigués par l’équipe IR en 2023, nous examinerons également les données à plus long terme pour mieux comprendre les tendances et changements significatifs mais aussi l’absence de ces données, le cas échéant.

Un deuxième rapport, qui sera publié à la fin de l’été, intégrera les données du premier semestre 2024, c’est-à-dire les cas sur lesquels nous travaillons actuellement et ceux qui n’ont pas encore eu lieu, bien évidemment. L’éternelle bataille entre attaquants et défenseurs a ses propres cycles, points d’inflexion et flux d’activité. Garder un œil attentif sur ces rythmes, même lorsque les choses semblent si calmes, est essentiel pour les défenseurs qui cherchent à mieux comprendre et réagir.

Principaux points à retenir :

- Les niveaux de ransomware ont atteint l’homéostasie.

- Les délais d’action se sont stabilisés.

- Le développement des outils stagne.

- Les failles Zero-Day ne sont plus le vrai problème.

- Et pourtant, les défenses ne suivent pas le rythme.

D’où proviennent les données ?

Pour ce rapport, dont les données sont comme toujours tirées des cas traités par notre équipe externe de réponse aux incidents, 88 % de l’ensemble de données provenaient d’entreprises de moins de 1 000 employés. Comme pour les années passées, plus de 55% des entreprises ayant fait appel à Sophos comptent 250 employés ou moins. 12% des entreprises avec lesquelles l’équipe IR a travaillé en 2023 étaient des entreprises de plus de 1 000 employés, contre 19 % en 2022 (pour un aperçu des données tirées des efforts conjugués de nos équipes IR et MDR, mais plutôt centrées sur la cohorte de clients comptant 500 employés ou moins, veuillez consulter notre publication associée : le rapport Sophos sur les menaces 2024).

Quels sont plus précisément les secteurs concernés ? Pour la quatrième année consécutive, le secteur manufacturier (25%) était le plus susceptible de faire appel aux services de Sophos IR, suivi par celui de la technologie de l’information (10%), du retail (9 %) et des services (9%). Au total, 26 secteurs différents sont représentés dans cet ensemble de données. De plus amples informations sur les données et la méthodologie utilisées pour sélectionner les cas pour ce rapport sont disponibles en annexe.

Résumé des conclusions

Comme c’est devenu la norme pour la plupart des rapports axés sur la réponse aux incidents au niveau de l’ensemble du secteur, les ransomwares ont maintenu leur domination en tant que principal type d’attaque en 2023, avec 70 % des investigations résultant d’une attaque de ransomware. Bien qu’il y ait eu quelques fluctuations sur une base trimestrielle, allant de 62 % à 80 %, nous pensons que cette moyenne annuelle se situe bien dans la plage globale qui reflète la tendance de fond en matière de ransomwares.

Types d’attaque

| Types d’attaque en 2023 | Nombre | % |

| Ransomwares | 108 | 70,13% |

| Violation du réseau | 29 | 18,83% |

| Extorsion de données | 11 | 7,14% |

| Exfiltration de données | 2 | 1,30% |

| BEC (Business Email Compromise)* | 1 | 0,65% |

| Web Shell | 1 | 0,65% |

| Chargeurs (Loaders) | 1 | 0,65% |

| DDoS | 1 | 0,65% |

| Grand Total | 154 | 100,00% |

Figure 1 : Comme les années précédentes, notre équipe de réponse aux incidents a investigué plus de cas de ransomware que tout autre type d’attaque en 2023. Cependant, nos données indiquent un grand nombre d’évaluations hors de l’ensemble de données qui correspondent à la définition de Sophos en matière d’attaque BEC. Étant donné qu’une seule de ces évaluations a donné lieu à une investigation complète, elles sont légèrement représentées dans l’ensemble de données du rapport, mais les auteurs de ce rapport pourront choisir de publier les résultats concernant ces évaluations ultérieurement.

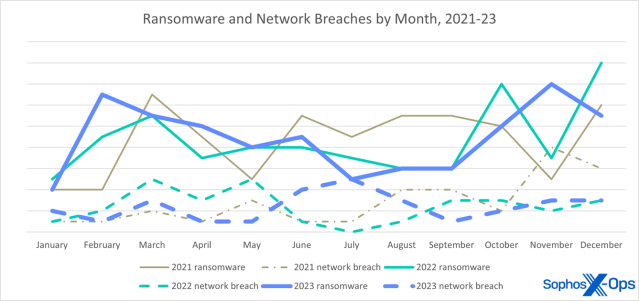

Les violations du réseau, éternelles demoiselles d’honneur, ont conservé leur place avec un taux d’occurrence de 19 % en 2023. Même si nous ne pouvons pas en être sûrs à 100% pour tous les cas, il est de plus en plus évident que de nombreuses violations du réseau sont en fait des attaques de ransomware infructueuses. Par exemple, nous avons identifié cinq violations du réseau (17 %) qui étaient l’œuvre de groupes de ransomware connus. Une statistique intéressante est apparue en comparant par trimestre les violations du réseau aux attaques de ransomware : au cours des trimestres où la prévalence des ransomwares était la plus faible, à savoir 67 % au deuxième trimestre et 62 % au troisième trimestre, les violations du réseau étaient considérablement supérieures à la moyenne annuelle, 21 % au deuxième trimestre et 28 % au troisième trimestre.

Figure 2 : En 2021 et 2022, le nombre de cas de ransomware et celui de violation du réseau semblaient être liés d’une certaine manière : lorsque les ransomwares étaient en hausse, les violations étaient généralement en hausse. Cependant, au milieu de l’année 2023, les ransomwares ont chuté au moment même où les violations augmentaient, pas aussi frappant que le revers de “fortune” de novembre 2021, mais peut-être plus significatif.

Que peut-on conclure à partir de ces données ? Difficile à dire avec un niveau de confiance même moyen, mais il est possible que l’ensemble des victimes au cours de ces deux trimestres aient été mieux préparées à détecter les opérateurs de ransomware et à les expulser avant que de véritables dégâts ne soient causés, ou bien que les attaquants aient été distraits pendant la période la plus agréable de l’année à Sotchi.

Les types d’attaque qui ont connu le plus d’évolution dans notre ensemble de données sont l’extorsion et l’exfiltration de données. Nous définissons l’extorsion de données comme suit : “des données ont été volées et un paiement a été exigé pour empêcher leur divulgation et/ou les supprimer”. L’exfiltration des données ne prend pas en compte la partie paiement ; les données ont été volées et exposées ou non au public. Notre comptage de fin d’année a vu les attaques avec extorsion de données doubler par rapport à l’année précédente, les attaques d’exfiltration de données ayant diminué de moitié. La plupart des attaques avec extorsion de données que nous avons investiguées ont été perpétrées au premier semestre par BianLian, qui est passé à des attaques avec extorsion uniquement en janvier 2023.

Les types d’attaque restants concernant l’année 2023 sont la technique BEC (Business Email Compromise), les Web Shell, les chargeurs/loaders et le DDoS. Chacun d’entre eux représentait moins de 1 % des cas investigués.

Impacts

| Impacts en 2023 | ATT&CK | Nombre | % de cas |

| Data Encrypted for Impact | T1486 | 106 | 68,83% |

| (no impact) | N/A | 29 | 18,83% |

| Inhibit System Recovery | T1490 | 29 | 18,83% |

| Financial Theft | T1657 | 12 | 7,79% |

| Resource Hijacking | T1496 | 6 | 3,90% |

| Account Access Removal | T1531 | 2 | 1,30% |

| Data Destruction | T1485 | 1 | 0,65% |

| Network Denial of Service | T1498 | 1 | 0,65% |

| Grand Total | 186 |

Figure 3 : Impacts connus des cas de 2023 ; étant donné qu’un cas peut finalement débouché sur plusieurs impacts, le total est supérieur à notre nombre de cas de 154.

Le résultat des attaques est la tactique (catégorie) que le framework MITRE ATT&CK appelle Impact (TA0040). Il n’est pas surprenant que la technique Data Encrypted for Impact (T1486) soit en tête du peloton : en effet, quand les ransomwares représentent le type d’attaque numéro un, il s’agit de l’impact numéro un. En complément du chiffrement, de nombreux attaquants effectuent d’autres tâches ou déploient des charges virales supplémentaires pouvant être nommées de manière distincte. Par exemple, un épiphénomène souvent observé est l’association de Inhibit System Recovery (T1490) avec Data Encrypted for Impact.

Le deuxième impact le plus répandu était ce que nous appelons “no impact“. Ceci est étroitement lié aux violations du réseau. Il ne fait aucun doute dans notre esprit, et nous espérons que la plupart seront d’accord, qu’un attaquant disposant d’un accès privilégié à votre réseau constitue une sorte d’impact, d’une manière ou d’une autre. Et, bien que les techniques de MITRE couvrent un vaste domaine, il n’existe aucune technique distincte qui décrit de manière adéquate ce phénomène.

MITRE a notamment publié une mise à jour de son framework en octobre 2023. L’un des changements consistait à ajouter la technique Financial Theft (T1657) à la tactique Impact. Une raison invoquée pour justifier ces changements était “d’englober davantage d’activités adjacentes au réseau, mais qui entraînent des interactions ou des impacts directs sur le réseau“. Il s’agit d’un ajout bienvenu car il nous permet de nommer correctement les résultats des attaques avec extorsion et exfiltration de données, là où il n’y en avait pas auparavant.

Ce qui nous amène au prochain impact le plus répandu : Financial Theft. L’augmentation de ce type d’extorsion de données a conduit à un doublement proportionnel de cette technique, qui a dépassé Resource Hijacking dans le classement 2023, tandis que cette technique justement a chuté à un tiers de son taux de 2022. Cette technique est parfois le résultat d’attaquants utilisant des systèmes compromis pour des campagnes de spam, comme c’est le cas dans de nombreuses infections SquirrelWaffle, mais le plus souvent, cette technique indique la présence d’un mineur de cryptomonnaie sur le réseau (on ne sait pas pourquoi les mineurs de cryptomonnaie sont en déclin, mis à part le fait peut-être qu’ils ne soient pas très rentables).

À l’exception d’une attaque de type Network Denial of Service contre une entité du secteur de l’éducation, les techniques restantes de notre ensemble de données étaient des impacts secondaires associés à des attaques de ransomware.

Attribution

| Attribution en 2023 | Nombre | % |

| LockBit | 24 | 22,22% |

| Akira | 12 | 11,11% |

| ALPHV/BlackCat | 10 | 9,26% |

| Play | 7 | 6,48% |

| Royal ** | 6 | 5,56% |

| Black Basta | 5 | 4,63% |

| CryTOX | 4 | 3,70% |

| BlackByte | 3 | 2,78% |

| Team Snatch | 3 | 2,78% |

| Mario | 3 | 2,78% |

| Rorschach | 2 | 1,85% |

| Faust | 2 | 1,85% |

| (inconnu) | 2 | 1,85% |

| BitLocker* | 2 | 1,85% |

| Vice Society | 2 | 1,85% |

| Phobos | 2 | 1,85% |

| BlackSuit ** | 2 | 1,85% |

| Rhysida | 2 | 1,85% |

| Prometheus | 1 | 0,93% |

| Hunters Intl | 1 | 0,93% |

| INC | 1 | 0,93% |

| Cyclops | 1 | 0,93% |

| Cuba | 1 | 0,93% |

| 8Base | 1 | 0,93% |

| Money Message | 1 | 0,93% |

| HIVE | 1 | 0,93% |

| Groupe RA | 1 | 0,93% |

| Mimus | 1 | 0,93% |

| FuxSocy | 1 | 0,93% |

| d0nut | 1 | 0,93% |

| NoEscape | 1 | 0,93% |

| Qilin | 1 | 0,93% |

| RansomEXX | 1 | 0,93% |

| Grand Total | 108 | 100,00% |

Figure 4 : Répartition des cas de ransomware évalués en 2023 par famille. Pour l’entrée marquée d’un astérisque, l’attaquant a installé les services Windows BitLocker pour chiffrer les fichiers et supprimer les clichés instantanés de volume. Pour les entrées marquées de deux astérisques, il est possible qu’il s’agisse de la même chose, comme indiqué ci-dessous.

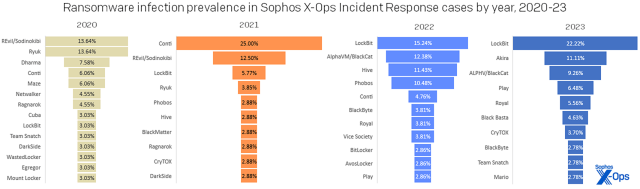

Les analyses du paysage des menaces ne peuvent être complètes sans se poser la question de l’attribution. Nous ne ferons pas de grands discours sur les causes à l’origine de bon nombre de ces attaques, mais nous pouvons tout de même présenter les faits tels que nous les avons observés. Naturellement, les attributions les plus fiables proviennent d’attaques de ransomware. En effet, les attaquants vous indiquent quelle marque de ransomware a été déployée sur votre réseau via des extensions de fichiers (souvent), des demandes de rançon (toujours) et des portails de fuite de données (parfois). Comme c’est le cas pour de nombreux telemarketers, la plupart des marques de ransomware existent sous la forme d’offres RaaS (Ransomware-as-a-Service), permettant ainsi aux cybercriminels d’être présents à plusieurs endroits différents.

LockBit conserve la première place au niveau des marques de ransomware les plus prolifiques de l’année pour la deuxième année consécutive, détrônant finalement Conti dans notre classement global. Plus d’un cinquième des attaques de ransomware que nous avons investiguées en 2023 utilisaient LockBit.

Figure 5 : LockBit a dominé le classement 2023 plus fortement que n’importe quelle autre famille de ransomware depuis l’apogée de Conti, en 2021 ; à l’époque tout comme aujourd’hui, la famille arrivant en deuxième position ne représentait que la moitié du total affiché par le leader.

Akira est un entrant notable dans le paysage des ransomwares. Lancée pour la première fois en mars 2023, cette marque prometteuse s’est classée deuxième de notre classement, détrônant d’autres marques notables comme ALPHV/BlackCat, Royal (probablement renommé en 2023, BlackSuit) et Black Basta (si nous combinions Royal et BlackSuit sur notre graphique, ils occuperaient la quatrième place du classement). Mais ce niveau de réussite ne signifie pas nécessairement une infaillibilité à tout épreuve. L’un des cas que nous avons investigués concernant une violation du réseau s’est avéré être une attaque ratée d’Akira, tout comme les cas impliquant ALPHV, Black Basta, Everest et Vice Society. Si ces attaques avaient réussi, elles auraient augmenté la part des ransomwares pour atteindre 73 %, avec une baisse proportionnelle du pourcentage de violations du réseau.

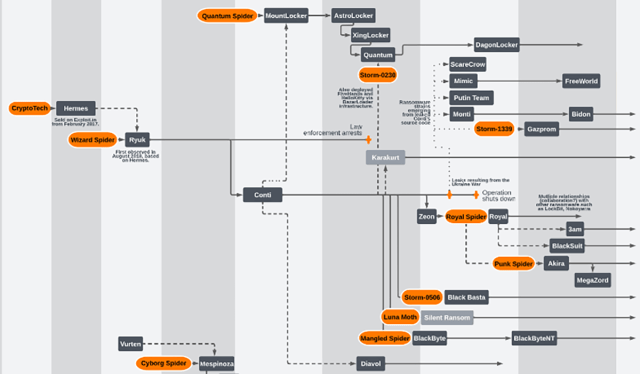

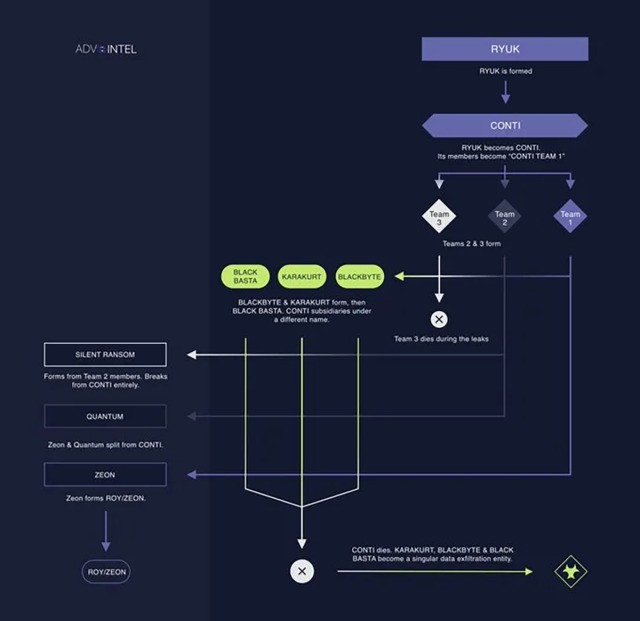

Les cinq plus grandes marques de ransomware étaient responsables de plus de la moitié (55 %) de toutes les attaques de ransomware, ce qui n’est pas surprenant compte tenu du pedigree de certaines de ces marques. Akira et Royal ont tous deux été liés à la branche Ryuk des familles de ransomware, qui, comme beaucoup le savent, a engendré le groupe de ransomwares Conti et ses nombreux descendants. Si nous passons au top 10, nous trouvons deux autres descendants présumés de Conti, Black Basta (#6) et BlackByte (#8). Parmi les groupes d’extorsion de données, nous constatons également que Karakurt a des liens potentiels avec cette branche incontournable. Même LockBit est lié dans un sens, car ce groupe a été observé en train d’utiliser une partie du code de Conti après les fuites de 2022.

Figure 6 : Fruits d’un arbre empoisonné : la plupart des familles de ransomware moderne sont liées à quelques entités “fondatrices”, à commencer par CryptoTech en 2016 ; l’incertitude concernant le changement de nom probable de Royal en BlackSuit se reflète en bas à droite. Source : https://github.com/cert-orangecyberdefense/ransomware_map/blob/main/OCD_WorldWatch_Ransomware-ecosystem-map.pdf , dont ce diagramme n’est qu’une petite partie

Figure 7 : Un examen plus approfondi à partir de 2022 de la famille Conti (quelque peu consanguine). Source : https://twitter.com/VK_Intel/status/1557003350541242369/photo/1

Il est tentant de penser que ces groupes ont quelque chose de spécial, mais ce n’est pas le cas. Les ransomwares modernes ont fêté leur 10 ans à la mi-septembre 2023. La réalité est que bon nombre des personnes à l’origine de ces groupes sont actives depuis un certain temps et ont eu suffisamment de temps et d’occasions pour augmenter leurs compétences. Pour diverses raisons, les groupes de ransomware vont et viennent, mais nous en avons également observé quelques-uns, à savoir Cuba, LockBit, Phobos et Snatch, qui font partie de nos investigations depuis le premier rapport Active Adversary.

| Attribution en 2023 (cas d’extorsion de données) | Nombre | % de cas |

| BianLian | 8 | 72,73% |

| Cl0p | 1 | 9,09% |

| Hunters Intl | 1 | 9,09% |

| Karakurt | 1 | 9,09% |

| Grand Total | 11 | 100,00% |

Figure 8 : BianLian a dominé les cas d’extorsion de données que nous avons observés ; bien que Cl0p ait fait la une des journaux, son impact réel sur nos clients IR était extrêmement faible

Parmi les groupes d’extorsion de données, BianLian a ouvert la voie, suivi de Cl0p, Hunters International et Karakurt. L’attaque de Hunters International était une attaque de ransomware qui a échoué, mais après avoir volé des données, ils ont eu recours à l’extorsion de données en exigeant un paiement pour supprimer la publication des données volées.

Ne parlez pas de retour, je suis ici depuis des années !

Savoir qui vous a attaqué peut offrir un certain soulagement émotionnel, mais cela n’a vraiment pas d’importance, sauf dans un scénario bien précis. Si vous avez l’intention de payer, il est absolument nécessaire de consulter au préalable des juristes, au cas où le groupe de ransomware en question aurait été désigné comme entité sanctionnée par votre gouvernement.

Dans tous les cas, de nombreuses attaques de ransomware, quelle que soit la marque figurant sur la demande de rançon, sont perpétrées par les mêmes individus ou groupes d’individus, et utilisent en grande partie les mêmes outils et infrastructures. Ce qui compte le plus dans le contexte de la réponse aux incidents, c’est la manière avec laquelle les attaquants ont pénétré au sein de l’organisation et pourquoi ils y sont parvenus. Cela permet une remédiation et une récupération complètes.

Plongée dans les détails : Accès Initial et Causes Premières

| Accès Initial en 2023 | ATT&CK | Comptage 2023 | % de cas 2023 | % de cas au niveau global |

| External Remote Services | T1133 | 100 | 64,94% | 45,95% |

| Valid Accounts | T1078 | 78 | 50,65% | 25,24% |

| Exploit Public-Facing Application | T1190 | 26 | 16,88% | 25,05% |

| (inconnu) | N/A | 15 | 9,74% | 7,34% |

| Phishing | T1566 | 6 | 3,90% | 5,46% |

| Supply Chain Compromise | T1195 | 4 | 2,60% | 0,75% |

| Trusted Relationship | T1199 | 3 | 1,95% | 1,88% |

| Drive-by Compromise | T1189 | 2 | 1,30% | 0,75% |

| Grand Total | 234 |

Figure 9 : Les premiers modes d’accès, lorsqu’ils ont été perceptibles au cours de l’investigation, ont présenté une certaine diversité en 2023. Comme on pouvait s’y attendre, certains cas révèlent plusieurs scénarios plausibles d’accès initial. Plus important encore, sur les 78 cas de comptes valides que nous avons observés, dans un seul cas, ces derniers étaient la méthode principale ; dans les 77 autres, il s’agissait d’un facteur contributif dans des cas impliquant des services à distance (Remote Services)

| Causes premières en 2023 | Comptage 2023 | % de cas 2023 | % de cas au niveau global |

| Identifiants compromis | 86 | 55,84% | 33,33% |

| Vulnérabilité exploitée | 25 | 16,23% | 29,76% |

| (inconnu) | 20 | 13,64% | 18,27% |

| Attaque par force brute force | 6 | 3,90% | 3,01% |

| Phishing | 5 | 3,25% | 5,65% |

| Compromission de la supply chain | 4 | 2,60% | 1,13% |

| Documents malveillants | 4 | 2,60% | 3,20% |

| Adwares | 2 | 1,30% | 0,56% |

| Vol de jeton d’authentification | 1 | 0,65% | 0,19% |

| Grand Total | 154 | 100,00% |

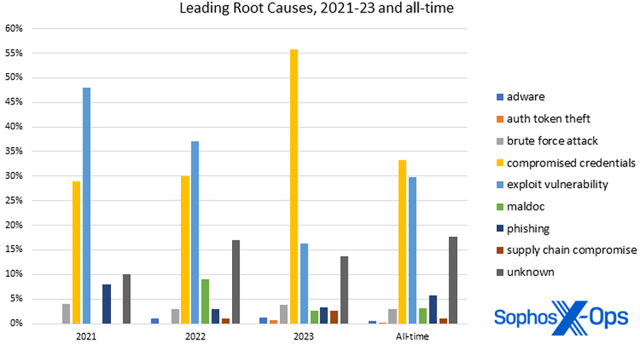

Figure 10 : En ce qui concerne les causes premières, les identifiants compromis arrivent en tête des classements annuels pour la première fois en 2023.

La tactique MITRE et les techniques associées qui décrivent comment un attaquant a réussi à infiltrer la cible sont regroupées sous Initial Access (TA0001), tandis que les causes premières, qui n’ont pas de désignation ATT&CK formelle, décrivent pourquoi cette technique a fonctionné. Par exemple, si les attaquants infiltraient le réseau via un service distant externe, tel qu’un VPN, c’est ainsi qu’ils seraient entrés. Mais la cause première (qui fait que cette technique a fonctionné) était probablement due à des identifiants compromis (volés) (dans la terminologie MITRE ATT&CK, Valid Accounts/Comptes valides). Nous dirions que dans cet exemple, les services distants externes (External Remote Services) et les comptes valides (Valid Accounts) ont fourni un accès initial, les identifiants compromis étant la cause première. Même si les deux sont souvent associés, nous aimons toujours les séparer afin de mieux comprendre comment l’attaque a réussi, permettant ainsi d’éclairer la remédiation et la défense.

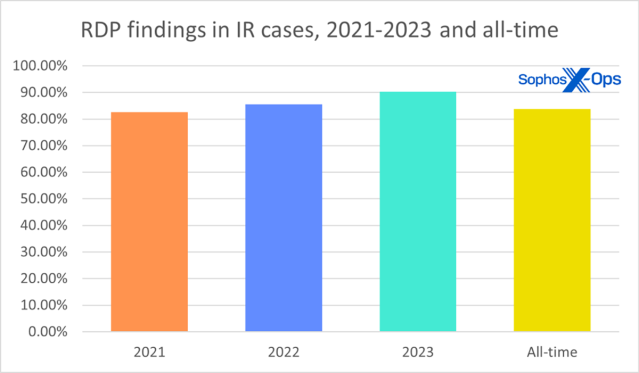

Comme cela a été le cas pour chaque rapport Active Adversary jusqu’à présent, les services distants externes/External Remote Services (T1133) étaient la principale méthode d’accès initial. Dans 65 % des cas, une sorte de technologie d’accès à distance a facilité l’intrusion ; qu’il s’agisse d’un périphérique VPN ou d’un service RDP (Remote Desktop Protocol) exposé, les attaquants avaient en ligne de mire une opportunité à exploiter. Il ne restait plus qu’à trouver comment exploiter cette dernière.

Une façon d’exploiter cette opportunité consiste à utiliser les comptes valides/Valid Accounts (T1078). Plus des trois quarts (77 %) des attaques ont considéré la compromission d’identifiants comme méthode d’accès initial et plus de la moitié (56 %) comme cause première. Dans la plupart des cas, nous ne savons pas comment les comptes ont été compromis, mais nous savons que les attaquants sont parvenus à entrer en utilisant un nom d’utilisateur et un mot de passe valides.

Il s’avère que la plupart des cas en 2023 ont vu cette association d’accès initial et d’identifiants compromis. Nous avions noté dans notre précédent rapport que les identifiants compromis s’étaient hissées en tête du classement des causes premières au cours du premier semestre 2023. Maintenant que nous disposons d’un ensemble de données complet pour 2023, nous constatons que la tendance se maintient, avec un total presque multiplié par 2 par rapport à l’année dernière.

Figure 11 : L’augmentation étonnante des identifiants compromis en tant que cause première des attaques a propulsé ce problème (largement évitable) tout en haut des classements de tous les temps ainsi que de ceux de 2023.

Ce qui aggrave la situation, c’est l’état lamentable du durcissement (hardening) des identifiants. Dans 43 % des investigations, l’authentification multifacteur (MFA) n’était pas configurée (pour rappel, le MFA est une technologie vieille de près de trois décennies aujourd’hui ; l’un des brevets fondateurs donne littéralement un exemple de mise en œuvre impliquant des téléavertisseurs bidirectionnels).

Les autres causes premières des attaques impliquant des services distants étaient les attaques par force brute (6 %), les attaques inconnues (3 %), le phishing (3 %) et les exploits (2 %).

Compte tenu de la prédominance des identifiants compromis, l’exploitation des vulnérabilités est donc passée au second plan. Comme nous l’avons écrit précédemment, il ne s’agit pas d’une preuve irréfutable que les attaquants ont utilisé des vulnérabilités. Peut-être qu’il n’y avait pas autant de vulnérabilités facilement exploitables que les années précédentes. Ou peut-être que les courtiers en accès initial (IAB) disposaient d’un stock important dont ils voulaient se débarrasser à moindre coût. Quoi qu’il en soit, les attaquants choisiront la voie de la moindre résistance, et pour 2023, cela signifiait utiliser des identifiants compromis.

Au-delà des “trois” premières (puisque l’utilité de la catégorie “inconnu” pour les investigateurs est discutable, même lorsque les contributeurs sont quant à eux connus), les causes premières identifiées restantes : attaque par force brute, phishing, compromission de la supply chain, maldocs, les adwares et le vol de jetons d’authentification, représentaient un total de 14 % des résultats. La catégorie “Inconnu” est la troisième “raison” la plus courante, tant pour l’accès initial que pour la cause première, et le principal contributeur dans les deux cas était l’absence de télémétrie. Que les logs aient été effacés par les attaquants ou, pire, non configurés, nos investigateurs n’ont pas été en mesure de déterminer les aspects clés de l’attaque. Pour résumer, en 2023, les identifiants compromis et les vulnérabilités exploitées étaient clairement prédominants.

Parlons un peu de statistiques !

Le paysage des adversaires traversant une période relativement calme au moment d’écrire ces lignes, prenons un moment pour réfléchir, comme le dit souvent l’équipe du rapport Active Adversary, à savoir comment nous savons ce que nous savons. Pour être sûrs de tirer le meilleur parti de toutes les données que nous proposons dans ces rapports, parlons des statistiques et de ce qu’elles peuvent montrer … ou cacher. Nous examinerons d’abord la baisse remarquable des temps de séjour que nous avons traités tout au long de 2023 pour voir ce que nous pourrions apprendre en plus en faisant un examen supplémentaire de ces chiffres. Nous examinerons ensuite le délai d’accès à Active Directory, une tendance que nous avons commencé à surveiller l’année dernière seulement, pour voir comment l’analyse nous aide à visualiser la situation à mesure qu’elle évolue. Ensuite, nous examinerons un sujet sur lequel le manque de données cruciales laisse les chercheurs dans une position délicate, et enfin nous terminerons cette section en examinant une tendance qui a été observée de manière inattendue hors de l’ensemble de données au milieu de l’année dernière et qui nous amène encore à nous poser des questions.

Statistique N°1 | Chronologie de l’attaque : le temps est de votre côté (jusqu’à ce que ce ne soit plus le cas)

Lorsque nous avons publié notre premier rapport Active Adversary en 2021 (basé sur les données de 2020), le temps de séjour était l’une de ces mesures qui ont suscité beaucoup d’intérêt. À l’époque, nous avions l’habitude de mesurer le temps de séjour en semaines et en mois, mais nous avons pu montrer que le temps de séjour médian, en particulier dans les cas de réponse aux incidents, était mesurable en jours.

Dans le rapport suivant (basé sur les données de 2021), nous avons constaté une augmentation du temps de séjour et avons attribué cette tendance à l’émergence des IAB (Initial Access Brokers), qui ont permis de créer une zone tampon entre la première compromission et l’éventuelle attaque.

Dans le rapport suivant (basé sur les données de 2021), nous avons constaté une augmentation du temps de séjour et avons attribué cette tendance à l’émergence des IAB (Initial Access Brokers), qui ont permis de créer une zone tampon entre la première compromission et l’éventuelle attaque.

Puis le déclin a commencé, un peu en 2022, puis beaucoup plus en 2023. Le premier trimestre 2023 (qui comprenait les données jusqu’à la fin 2022) s’est déroulé comme d’habitude, avec un temps de séjour égal à celui de l’année précédente. Au moment où nous avons publié notre rapport final en 2023 (qui comprenait les données des premier et troisième trimestres), le temps de séjour avait été réduit de moitié. À la fin de l’année, les chiffres s’étaient stabilisés. Comme c’est souvent le cas, il est important de comprendre les détails.

| Temps de séjour liés aux incidents en 2023 (par trimestre) | |||||

| 2023 | Minimum | Maximum | Moyenne | Écart type | Médiane |

| Q1 | 0 | 112 | 18,69 | 24,06 | 10,00 |

| Q2 | 0 | 73 | 12,37 | 15,66 | 7,00 |

| Q3 | 0 | 114 | 16,86 | 31,18 | 5,00 |

| Q4 | 0 | 289 | 23,76 | 49,33 | 8,00 |

| Année complète | 0 | 289 | 18,18 | 33,08 | 6,00 |

Figure 12 : Les chiffres concernant les temps de séjour ont un peu oscillé tout au long de 2023, mais sont toujours restés fermement en dessous du temps de séjour médian précédent de 10 jours.

L’une des raisons pour lesquelles nous choisissons d’examiner le temps de séjour (et de nombreuses autres mesures) à l’aide de sa valeur médiane est de tenter de réduire l’impact des valeurs aberrantes. Par exemple, en 2022, nous avons eu un cas avec un temps de séjour légitime de 955 jours. Si nous comparons cet ensemble de données avec un autre qui omet ce cas, la moyenne diminue d’un peu plus de 6 jours, mais la médiane n’est pas affectée.

Quel impact un cas particulier peut avoir ?

| La valeur aberrante remarquable de 2022 et son impact sur les statistiques | |||||

| Minimum | Maximum | Moyenne | Écart type | Médiane | |

| Avec valeur aberrante | 0 | 955 | 36,99 | 95,32 | 10,00 |

| Sans valeur aberrante | 0 | 345 | 30,78 | 58,11 | 10,00 |

Figure 13 : Une seule valeur aberrante remarquable dans l’ensemble de données peut provoquer une distorsion démesurée des résultats, c’est pourquoi nous aimons examiner les valeurs médianes.

Une autre valeur que nous suivons, mais sur laquelle nous ne nous attardons pas particulièrement, est l’écart type d’un ensemble de données. Pour résumer, l’écart type mesure la propagation ou la variabilité des données par rapport à leur moyenne. En utilisant l’ensemble de données de la figure 13 comme exemple, nous constatons également une diminution impressionnante de l’écart type du temps de séjour, de 95,32 jours à 58,11 jours, lorsque nous omettons la valeur aberrante. En d’autres termes, l’ensemble des valeurs qui composent les données sont plus proches de la moyenne.

Le problème avec certaines valeurs aberrantes est qu’elles peuvent masquer les tendances dans les données. Dans cet esprit, nous avons examiné les données de temps de séjour des trois dernières années, tout en contrôlant la valeur aberrante de 2022, comme indiqué ci-dessus :

| Statistiques de temps de séjour des attaquants (avec cas aberrant de 2022 supprimé), 2021-23 | |||||

| Temps de séjour | Minimum | Maximum | Moyenne | Écart type | Médiane |

| 2021 (n=144) | 0 | 411 | 41,69 | 59,65 | 13,00 |

| 2022 (n=148) | 0 | 345 | 30,78 | 58,11 | 10,00 |

| 2023 (n=147) | 0 | 289 | 18,16 | 33,08 | 6,00 |

Figure 14 : Après avoir éliminé l’effet de la valeur aberrante des données de 2022, la tendance à la diminution des temps de séjour, d’année en année, devient claire.

Nous avions avancé dans un rapport précédent que la réduction des temps de séjour était probablement due à plusieurs facteurs, notamment l’augmentation des capacités de détection, et au fait que les attaquants avaient probablement accéléré leur réponse.

En plus de la diminution du temps de séjour médian, nous avons également observé, comme le montre la figure 14, que les valeurs restantes diminuent malgré des populations de tailles similaires. Les observations deviennent encore plus intéressantes lorsque l’on sépare les ransomwares de tous les autres types d’attaque :

| Temps de séjour dans les attaques de ransomware, 2021-23 | |||||

| Minimum | Maximum | Moyenne | Écart type | Médiane | |

| 2021 | 0 | 190 | 29,88 | 42,29 | 11,00 |

| 2022 | 0 | 292 | 23,80 | 45,42 | 9,00 |

| 2023 | 0 | 146 | 15,92 | 25,53 | 5,00 |

| Temps de séjour dans les attaques de type non-ransomware, 2021-23 | |||||

| Minimum | Maximum | Moyenne | Écart type | Médiane | |

| 2021 | 1 | 411 | 72,38 | 83,58 | 52,50 |

| 2022 | 0 | 345 | 45,79 | 77,25 | 10,00 |

| 2023 | 0 | 289 | 23,22 | 45,79 | 10,00 |

Figure 15 : Encore une fois, en excluant la valeur aberrante de 2022 des données, nous constatons que la diminution des temps de séjour s’applique à la fois aux infections par ransomware et (dans une moindre mesure) à tous les autres types d’attaque.

Intuitivement, il semble normal que les attaquants utilisant les ransomwares passent moins de temps que les autres types d’attaquant à l’intérieur des réseaux. Aujourd’hui, il semble que certains de ces attaquants s’appuient moins sur les paiements individuels que sur le volume (cela semble fonctionner pour eux ; selon les statistiques publiées plus tôt cette année par Chainalysis, les paiements pour 2023 ont probablement dépassé le milliard de dollars). Les attaques elles-mêmes peuvent être largement repérables, notamment lorsque des charges virales sont introduites dans le réseau. En revanche, les implants Web Shell et les mineurs de cryptomonnaie sont censés être furtifs et persistants.

Mesurer le temps de séjour et commenter sa signification fait partie intégrante de ce rapport depuis sa création. Nous l’avons inclus ici par souci d’exhaustivité, mais comme pour de nombreux aspects du paysage des menaces et du comportement des attaquants, nous pensons que le temps de séjour a atteint un état d’équilibre. Il est peu probable que ces valeurs de temps de séjour changent radicalement à court terme. Tout comme la prévalence des ransomwares, il peut y avoir une certaine variabilité d’une année sur l’autre, mais la tendance globale restera stable et n’atteindra bien sûr jamais zéro.

Le temps de séjour est un indicateur obtenu en décalé. Il ne peut être calculé qu’après la découverte de la présence des intrus. Une façon de réduire le temps de séjour consiste à détecter les intrusions plus tôt, et il existe d’autres indicateurs temporels qui peuvent aider les défenseurs à détecter les activités suspectes sur le réseau, dans le cas où, bien sûr, vous surveillez ce genre d’évènements.

Statistique N°2 | Accès à AD ou pas d’accès à AD : Active Directory entre en jeu

En 2023, pour mieux comprendre les différents délais observés lors des attaques, nous avons commencé à capturer les délais d’accès à Active Directory (AD). Nous avons constaté que le délai médian d’accès à AD pour toutes les attaques en 2023 était de 0,64 jour. Le délai d’accès à AD le plus court était de 28,90 jours, tandis que le délai le plus long était de 281,45 jours. Ces chiffres contrastent avec les décalages dans le temps entre l’accès à un serveur AD et le moment où l’attaque est détectée : Ici, nous avons vu une délai médian de 2,02 jours.

Le cas échéant, nous avons également enregistré la version du système d’exploitation des serveurs AD concernés. Cet enregistrement peut être important puisque Microsoft améliore régulièrement la sécurité de base d’AD à mesure que de nouvelles versions sont publiées. Nous avons constaté que 90 % des serveurs AD exécutaient Windows Server 2019, dont le support standard a pris fin en janvier 2024, ou bien des versions antérieures (l’ensemble de données des cas comprenait trois déploiements de Windows Server 2008). Nous avons en outre noté que 79 % des serveurs AD étaient protégés uniquement avec Windows Defender, et qu’au moins deux serveurs n’avaient aucune protection.

Le cas échéant, nous avons également enregistré la version du système d’exploitation des serveurs AD concernés. Cet enregistrement peut être important puisque Microsoft améliore régulièrement la sécurité de base d’AD à mesure que de nouvelles versions sont publiées. Nous avons constaté que 90 % des serveurs AD exécutaient Windows Server 2019, dont le support standard a pris fin en janvier 2024, ou bien des versions antérieures (l’ensemble de données des cas comprenait trois déploiements de Windows Server 2008). Nous avons en outre noté que 79 % des serveurs AD étaient protégés uniquement avec Windows Defender, et qu’au moins deux serveurs n’avaient aucune protection.

Parfois, comme tous les chercheurs vous le diront, ce qui semble intéressant dans un ensemble de données plus petit est infirmé par l’examen d’un ensemble de données plus grand. Puisqu’aucune bonne action ne reste impunie, nous avons collecté les données sur le délai d’accès à AD à partir des 152 cas investigués en 2022 afin de pouvoir comprendre la situation dans son ensemble et comparer les valeurs. Comme pour le temps de séjour, le délai médian d’accès à AD en 2022 était de 1,34 jours, soit plus du double de la médiane de 2023. Le premier accès à AD affichait la valeur -208,29 jours (oui, un nombre négatif ; dans ce cas, le client a subi une compromission AD bien antérieure à d’autres artefacts liés à la violation de son réseau) et le plus long était de 140,64 jours. En 2022, 98 % des installations AD étaient sous Windows Server 2019 ou version antérieure, et 69 % étaient protégées avec Windows Defender.

Sachant que certains attaquants se lancent dans une course folle pour attaquer les serveurs Active Directory, nous devons être prêts à les détecter de toute urgence. Une partie de cette préparation implique la mise en place des solutions appropriées pour détecter les activités suspectes, la présence de personnes disponibles pour investiguer les signaux suspects et la télémétrie nécessaire pour déterminer les évènements qui se sont produits.

Continuons à passer en revue les principales statistiques, et intéressons-nous maintenant à la …

Statistique N°3 | Exfiltration (vous ne savez pas ce vous possédez réellement jusqu’à ce que vous le perdiez)

Le vol de données est une autre opportunité pour détecter un intrus. Face à l’exfiltration ou à l’extorsion de données, il est déjà trop tard. Cependant, face à une attaque de ransomware, il est toujours possible de détecter les intrus et de les expulser hors du réseau avant qu’ils ne lancent l’assaut final.

L’exfiltration de données toutes causes confondues s’est produite à peu près au même rythme en 2023 qu’en 2022. Nous avons pu confirmer l’exfiltration dans 40 % des cas ; 14 % supplémentaires présentaient des indications d’une possible exfiltration ou d’un staging des données (une activité que l’on pourrait s’attendre à voir au cours d’une tentative d’exfiltration). L’année précédente, 43 % des exfiltrations ont été confirmées et 9 % supplémentaires ont été déterminées comme étant un possible vol de données.

Un autre domaine dans lequel les logs manquants entrave les investigations est celui qui vise à déterminer si une exfiltration a bien eu lieu. Dans 42 % des cas, les experts en réponse aux incidents n’ont pas été en mesure de déterminer, à partir des preuves disponibles, si une exfiltration avait bien eu lieu. Ce constat est dû en grande partie au fait qu’il n’existait aucune preuve permettant aux experts en réponse de confirmer ou d’infirmer si une exfiltration avait bien eu lieu. En détaillant encore davantage, sur les 55 cas qui manquaient de preuves suffisantes, 29 cas (53 %) manquaient de logs et 6 cas supplémentaires (11 %) avaient des logs effacés par les attaquants.

Pour les attaques de ransomware, nous avons pu confirmer une exfiltration de données dans 44 % des cas, et 18 % supplémentaires montrant une possible exfiltration de données ou un staging des données. Malheureusement, nous n’avons pas pu déterminer si des données avaient été volées dans 30 % des cas. Parmi ces cas, 69 % ont été entravés par des logs manquants, dont 56 % en raison de logs effectivement manquants et 13 % en raison de logs effacés.

Il est alarmant de constater que 72 % des investigations de violations du réseau n’ont trouvé aucune preuve d’exfiltration de données. Plus de la moitié des preuves manquantes étaient dues à des logs manquants (43 %) ou supprimés (14 %).

Il existe une relation inversée entre le délai d’accès à AD et le vol de données. Nous avons d’un côté des attaquants qui se précipitent pour accéder à AD, et d’un autre côté la composante exfiltration de données d’une attaque de ransomware semble intervenir à la fin de la campagne. Par exemple, dans les données de 2023, le délai médian entre le début de l’attaque et le déploiement d’une charge virale de ransomware lors d’une exfiltration confirmée était de 3,76 jours. En revanche, le délai entre l’exfiltration et le déploiement était de 0,6 jour.

Comme pour le délai d’accès à AD, cet indicateur n’est utile que si une entreprise dispose des éléments nécessaires pour détecter et répondre à un événement d’exfiltration de données. Si l’exfiltration est l’objectif ultime des attaquants, l’entreprise peut rapidement déterminer son exposition et entamer le processus de notification aux régulateurs et aux autres parties prenantes. Alors que les gouvernements du monde entier renforcent leurs règles et réglementations concernant les violations de données, les entreprises victimes devront réagir de la même manière. Si un événement d’exfiltration est le précurseur d’une attaque de ransomware, la détection de cet événement pourrait faire la différence entre une mauvaise journée au bureau et une très mauvaise journée dans les médias.

Statistique N°4 : Les mouvements nocturnes des ransomwares

L’un des résultats les plus surprenants de notre analyse des données dans le rapport de mi-année 2023 a été une forte tendance au niveau de l’heure locale à laquelle le ransomware a été déployé. Dans ce rapport, l’ensemble de données comprenait tous les cas du premier semestre 2023. L’analyse a montré que 91 % des charges virales de ransomware ont été déployées en dehors des heures de bureau habituelles. Comme nous l’avons fait pour le délai d’accès à AD, nous attendions avec impatience les données de l’année complète pour voir si les résultats seraient confirmés par un ensemble de données plus important, car (comme indiqué ci-dessus) des ensembles de données plus importants exposent souvent des biais dans les données et les effets peuvent être minimisés. Pendant que nous attendions, nous avons réexaminé les données et apporté des corrections pour les pays où les jours ouvrables ne sont pas traditionnellement du lundi au vendredi (l’analyse de départ supposait que la “semaine de travail ” était composée de cinq jours ouvrables standard, de 8h à 18h, du lundi au vendredi ; le “week-end” était considéré comme la période comprise entre 18h le vendredi et minuit le lundi).

Même si une petite correction a été appliquée en doublant l’ensemble de données, nous avons constaté que 90 % des déploiements de ransomware ont été lancés en dehors des heures de bureau en 2023. Au total, 11 attaques ont été lancées durant les heures de bureau locales pendant la semaine de travail.

Puisque nous ré-analysions déjà les cas pour déterminer le délai d’accès à AD, nous avons également tenté de déterminer le délai de déploiement des ransomwares pour 2022. Nous avons constaté que 94 % des déploiements de ransomware ont eu lieu en dehors des heures de bureau. Seuls six cas concernaient les heures de bureau.

Même si nous ne considérons pas ces résultats comme définitifs (nous n’avons pas de visibilité sur chaque attaque de ransomware), nous pouvons affirmer avec une grande certitude que les déploiements de ransomware sont plus répandus en dehors des heures de bureau traditionnelles. Si l’on considère les années 2022 et 2023, 92 % des attaques de ransomware confirment ce résultat.

Une chose que nous pouvons conclure en analysant le timing des attaquants est que le temps peut jouer en notre faveur lors d’une attaque. Malgré la réduction des temps de séjour, les défenseurs disposent toujours d’un délai médian de 6 jours pour détecter un intrus. Cependant, ces temps changent radicalement lorsqu’un acteur motivé frappe sa cible. Dans le cas des ransomwares en 2023, le délai médian se réduit à 5 jours, contre 10 jours pour tous les autres types d’attaque.

De plus, des indices en cours de route peuvent alerter les défenseurs d’un danger potentiel qui se cacherait au sein du réseau. Détecter immédiatement un intrus sur un serveur Active Directory peut permettre de stopper une attaque en moins de 24h. Repérer un événement d’exfiltration de données peut éviter des conséquences encore plus dévastatrices.

Nous savons, grâce à des années de pratique, que de nombreux cybercriminels utilisant des ransomwares ont renforcé leurs compétences. Mais il ne s’agit pas d’un combat à sens unique. Les défenseurs peuvent également augmenter leurs compétences en utilisant des playbooks et, comme cette section l’a montré, en comprenant réellement ce que montrent les statistiques.

Et comme toujours : Artefacts, LOLBins et autres découvertes

En détournant maintenant notre attention des statistiques pour se tourner vers l’examen habituel des outils et des TTP (Tactiques, Techniques et Procédures), l’analyse de la moisson de cette année évoque un fort sentiment de déjà-vu. Nous avons observé les mêmes éléments dans le TOP 5, bien que dans des ordres légèrement différents, d’une année sur l’autre. Ce n’est que lorsque nous regardons au-delà du TOP 10 que nous commençons à constater une réelle variabilité. Cette stagnation n’est nulle part plus évidente que dans les outils utilisés et abusés par les attaquants au cours des trois dernières années. Dans les outils détectés et dans les binaires Microsoft, les dix premiers sont presque identiques. C’est presque comme si les attaquants n’étaient à aucun moment inquiétés et pouvaient simplement réutiliser les mêmes outils et TTP à l’infini.

Artefacts

| Artefacts les plus fréquemment rencontrés en 2023 | |||

| Artefacts 2023 | Comptage 2023 | % de cas 2023 | % de cas au niveau global |

| SoftPerfect Network Scanner | 51 | 33,12% | 22,79% |

| Cobalt Strike | 41 | 26,62% | 38,61% |

| AnyDesk | 40 | 25,97% | 23,16% |

| Advanced IP Scanner | 39 | 25,32% | 20,72% |

| mimikatz | 37 | 24,03% | 26,93% |

| Impacket | 34 | 22,08% | 5,27% |

| WinSCP | 28 | 18,18% | 10,17% |

| Rclone | 24 | 15,58% | 13,37% |

| PuTTy | 23 | 14,94% | 11,30% |

| 7zip | 20 | 12,99% | 9,42% |

| WinRAR | 20 | 12,99% | 11,86% |

Figure 16 : SoftPerfect Network Scanner est en haut de la liste des artefacts repérés dans les cas IR 2023, détrônant ainsi Cobalt Strike de son piédestal occupé depuis le début de la série Active Adversary Report ; cependant, Cobalt Strike est toujours en haut de la liste des occurrences globales.

Bien que les principaux outils soient similaires d’une année sur l’autre, une tendance pourrait signaler un changement dans le comportement des attaquants. Cobalt Strike, leader de longue date, a vu sa part diminuer régulièrement au cours des trois dernières années. Bien qu’il conserve toujours la première place du classement global en nombre absolu, le pourcentage d’attaques utilisant une charge virale Cobalt Strike a considérablement diminué ; entre 2021 et 2023, la part de Cobalt Strike est passée de 48 % à 27 %. Une raison potentielle à cette tendance est que Cobalt Strike a été tellement abusé que nous sommes devenus très habiles à le détecter et à le bloquer.

Le leader global cette année a été Network Scanner de SoftPerfect, qui est régulièrement utilisé par les attaquants pour cartographier les réseaux et découvrir des cibles potentielles. Nous constatons des abus concernant ce logiciel depuis de nombreuses années et son utilité n’est pas passée inaperçue auprès des attaquants. Une autre application fréquemment utilisée, bien que légitime, est AnyDesk, l’outil populaire permettant aux administrateurs de gérer leurs systèmes endpoint.

Un élément intéressant du top 10 est que 50 % des outils facilitent l’exfiltration des données. 7zip et WinRAR (encore une fois, des outils ayant des utilisations légitimes, mais abusés par des attaquants) sont régulièrement utilisés pour créer des archives qui permettent, et potentiellement obfusquent, le vol de données, tandis que les autres permettent la collecte et le transfert desdites archives. Malheureusement, de nombreuses entreprises n’ont toujours pas une idée suffisamment précise de ce à quoi ressemble la norme, et passent donc à côté d’importants transferts de données quittant leur réseau (à titre d’exemple, le service de stockage Cloud MEGA est trop souvent abusé par les exfiltrateurs de données ; si vous avez du trafic provenant ou allant vers MEGA et que vous n’avez aucune relation commerciale préexistante avec l’entreprise, cela vaut la peine d’investiguer).

Une remarque intéressante est l’incidence de l’outil Impacket dans notre ensemble de données. Comme relaté par le responsable du projet : “Impacket est une collection de classes Python permettant de travailler avec des protocoles réseau”. Comme il s’agit d’un ensemble d’outils, nous enregistrons leur utilisation individuelle (par exemple Impacket/atexec, Impacket/secretsdump, Impacket/smbproxy, etc.) pour mieux comprendre comment chacun est utilisé dans une attaque. Cependant, si nous regroupons tous les outils individuels au niveau d’un seul point de données “Impacket”, un résultat significatif apparaît. Toutes les utilisations d’Impacket en 2023, comptabilisées ensemble, se classeraient au sixième rang dans la liste des artefacts.

À quelques exceptions près, la plupart des outils de cette catégorie sont des candidats privilégiés pour la surveillance et le blocage.

MS-LOLBins

| Microsoft LOLBins les plus fréquemment rencontrés en 2023 | |||

| MS-LOLBins 2023 | Nombre | % de cas 2023 | % de cas au niveau global |

| RDP | 139 | 90,26% | 83,80% |

| PowerShell | 120 | 77,92% | 71,94% |

| cmd.exe | 83 | 53,90% | 29,94% |

| net.exe | 60 | 38,96% | 26,93% |

| PsExec | 60 | 38,96% | 43,88% |

| Task Scheduler | 55 | 35,71% | 25,99% |

| rundll32.exe | 43 | 27,92% | 22,79% |

| ping.exe | 41 | 26,62% | 15,63% |

| nltest.exe | 31 | 20,13% | 10,73% |

| reg.exe | 31 | 20,13% | 12,62% |

Figure 17 : Le RDP continue de dominer les MS-LOLBin, avec PowerShell en deuxième position de manière constante

Le RDP (Remote Desktop Protocol) est une fois de plus le plus abusé de tous les LOLBins (Living-off-the-Land Binaries) de Microsoft. Nous ne consacrerons pas beaucoup de temps à discuter du RDP dans ce rapport, veuillez plutôt consulter notre série d’articles dédiés, qui contiennent à la fois des statistiques et des recommandations pour gérer le protocole, mais nous pensons qu’il est en bonne voie pour recevoir un prix spécial pour l’ensemble de sa carrière. L’abus du RDP a atteint de nouveaux sommets, avec 90 % des attaques l’utilisant pour des mouvements latéraux internes et 20 % pour un accès externe à distance. Quant aux 18 % d’entreprises qui ont encore un RDP accessible depuis Internet, vous devriez vous demander : “Mon Dieu, qu’ai-je fait ?” (pour découvrir l’expérience vécue par un client Sophos, continuez votre lecture ; la section ‘Étude de cas’ de ce rapport se trouve juste ci-dessous). Au moment de la publication, il y avait environ 4 millions de systèmes RDP exposés sur Internet.

Figure 18 : En 2023, neuf attaques sur dix traitées par notre équipe IR incluaient des preuves d’abus du RDP.

En mettant le RDP de côté, PowerShell continue de lancer de nombreuses attaques en raison de son omniprésence, de ses privilèges, de sa flexibilité et de son utilité. Il est difficile de plaider en faveur de sa suppression des réseaux ; par conséquent, la seule option est de le surveiller et de le contrôler strictement. Les stratégies pour utiliser PowerShell en toute sécurité incluent (sans s’y limiter) : la journalisation (logging) de toutes les activités PowerShell, l’application du principe du moindre privilège notamment au niveau des comptes pouvant exécuter des scripts, l’utilisation de la dernière version et l’activation du mode langage contraint.

Le reste des binaires de cette liste sont utilisés à diverses fins, notamment l’exécution, la persistance, l’évasion défensive, la détection et le mouvement latéral. Avoir une visibilité sur tous vos appareils et la capacité d’agir lorsque cela est nécessaire est une exigence pour les défenseurs actuels.

Autres

| Autres résultats les plus fréquemment observés en 2023 | |||

| Autres résultats en 2023 | Nombre | % de cas 2023 | % de cas au niveau global |

| Valid accounts | 122 | 79,22% | 44,26% |

| Install service | 92 | 59,74% | 42,56% |

| Logs missing | 83 | 53,90% | 17,89% |

| Browse network | 79 | 51,30% | 28,06% |

| Malicious scripts | 73 | 47,40% | 50,09% |

| Disable protection | 73 | 47,40% | 30,70% |

| MFA unavailable | 66 | 42,86% | 19,96% |

| Create accounts | 52 | 33,77% | 20,72% |

| Logs cleared | 49 | 31,82% | 22,03% |

| Modify local groups | 35 | 22,73% | 9,98% |

| LSASS dump | 35 | 22,73% | 17,33% |

Figure 19 : Catégorie traditionnellement plus volatile que les artefacts ou les LOLBins, la catégorie fourre-tout ‘Autres’ est menée depuis deux ans maintenant par ‘Valid Accounts’ ; il a été précédé en 2020 et 2021 par ‘Malicious Scripts’

Les techniques et autres indicateurs que nous avons observés l’année dernière constituent également une procédure opérationnelle standard pour de nombreuses attaques. Cette section en matière de données découvertes est généralement celle où nous constatons le plus de variabilité. Par exemple, nous utilisons cette catégorie pour suivre des exploits spécifiques qui sont utilisés sur le terrain, et ceux-ci changent souvent d’année en année, mais ceux-ci constituent principalement la longue traîne (>200) de cet ensemble de données. Au premier plan se trouvent les techniques et les observations qui contribuent au brouillard de guerre qui entoure de nombreuses investigations.

Quelques mots sur les logs manquants et effacés, un sujet que nous aborderons plus en détail dans une prochaine publication Active Adversary : les attaquants sont devenus experts dans l’art de désactiver la protection et d’effacer leurs traces. Cet effort concerté visant à aveugler les défenseurs a généralement pour but de ne pas être détecté. Cependant, la désactivation de la protection peut avoir des conséquences inattendues qui peuvent être à l’avantage du défenseur. Un signal de télémétrie qui s’éteint devrait indiquer qu’un évènement a lieu dans l’environnement et nécessite une attention immédiate.

Peu importe les attaquants qui tentent de nous aveugler ; dans de nombreux cas, nous nous aveuglons nous-mêmes.

En 2023, nous avons commencé à mesurer l’incidence des télémétries manquantes, puisque les données ont montré que c’était le cas dans 54 % des attaques que nous avons investiguées. Ce qui a été le plus surprenant, c’est la prévalence de cette nouvelle mesure : au cours de sa première année d’examen par l’AAR, elle s’est hissée dans le top 10 de notre classement global. Bien qu’il existe plusieurs raisons pour lesquelles les logs n’étaient pas disponibles, dans la plupart des cas, c’était parce que les entreprises n’avaient pas pris les mesures nécessaires pour garantir qu’ils seraient là au moment le plus important.

Et comme si le nombre considérable de compromissions d’identifiants n’était pas suffisant, 43 % des entreprises avaient négligé d’activer l’authentification multifacteur sur leurs services externes. Il n’y a pas d’autre façon de faire passer le message suivant : lorsqu’il existe une solution capable de stopper un attaquant dans son élan et qu’elle n’est pas mise en œuvre, il s’agit d’une négligence délibérée. Dans la dernière section de notre rapport, nous examinerons comment cette stratégie a fonctionné pour un client MDR spécifique.

Étude de cas : Vous êtes la cible d’une attaque (et d’une autre et encore d’une autre…)

À maintes reprises dans la série de rapports Active Adversary, nous avons répété trois principes fondamentaux en matière de sécurité, une hygiène de base pour les défenseurs. Les voici de nouveau bien lisibles en gras :

Fermez les ports RDP exposés, utilisez le MFA et corrigez les serveurs vulnérables.

Pourquoi continuons-nous à répéter ces conseils encore et encore ? Parce que ces trois principes de sécurité ne sont toujours pas universellement adoptés, et nous en voyons les résultats. L’année dernière, un client MDR en particulier l’a appris à ses dépens, victime de compromission à quatre reprises en six mois. Les exigences commerciales empêchant le client de s’attaquer à la cause première, l’attaquant a obtenu à chaque fois un accès initial via le même vecteur : des attaques par force brute contre les ports RDP exposés. Nous avons modifié certains détails pour protéger l’identité du client, mais nous vous proposons une année dans la vie de ce client pour encourager nos lecteurs à éviter cette fatalité en donnant, tout simplement, la priorité à une hygiène de base en matière de sécurité.

Décembre 2022 (prologue) : L’accès initial s’est produit via des attaques par force brute réussies contre plusieurs ports RDP exposés. L’attaquant a exploité plusieurs modules PowerSploit et les outils Rubeus pour compromettre l’authentification, avant de supprimer un certain nombre de binaires malveillants et de télécharger un outil EDR-killer. Les actions de réponse de Sophos MDR ont rapidement contenu la menace. Cependant, le client a décliné la recommandation de l’équipe MDR visant à restreindre l’accès aux ports RDP exposés, invoquant les besoins de l’entreprise.

Recommandations : Après ce cas, l’équipe MDR a recommandé au client de fermer divers ports RDP exposés à Internet ; le client a refusé, invoquant des besoins commerciaux (une recommandation en matière de réinitialisation des identifiants à l’échelle du domaine n’a pas été prise en compte ; une recommandation d’installation de correctifs n’a pas non plus été prise en compte).

Été 2023 : L’accès initial a de nouveau été obtenu grâce à des attaques par force brute réussies contre les ports RDP exposés. L’attaquant a ensuite créé et exploité l’outil open source PAExec pour exécuter des commandes Nltest afin d’énumérer les contrôleurs de domaine au sein du domaine. Après l’énumération, l’attaquant s’est déplacé latéralement et a modifié les valeurs du registre pour activer les connexions Remote Desktop, autoriser les demandes d’assistance à distance non sollicitées et désactiver le NLA (Network Layer Authentication) pour le RDP.

Recommandations : Après ce cas, l’équipe MDR a réitéré la même recommandation, à savoir que le client ferme les ports RDP exposés, et a également recommandé au client d’activer l’authentification multifacteur, en particulier si les ports RDP devaient toujours être exposés. Le client a de nouveau décliné la recommandation concernant le port exposé et a déclaré que les options MFA étaient en cours d’examen.

Jusqu’en décembre 2023 : Environ cinq mois plus tard, une multitude d’attaques ont frappé à environ deux semaines d’intervalle, chacune déclenchant une nouvelle série d’engagements en matière de réponse aux incidents. L’accès initial à chaque fois a été obtenu par force brute contre le RDP exposé. Une fois de plus, après l’accès initial, les attaquants ont effectué une énumération, se sont déplacés latéralement et ont modifié les paramètres du registre pour réduire les restrictions d’accès au RDP. Des mesures de réponse ont été prises rapidement ; cependant, les investigateurs ont découvert un portail Web pour le personnel exposé publiquement et sans MFA. Pendant ce temps, six ports identifiés pour la première fois un an plus tôt étaient toujours exposés à Internet. Malgré les recommandations persistantes de l’équipe MDR, les exigences internes de l’entreprise ont continué à empêcher le client de mettre en œuvre les mesures de sécurité appropriées, le laissant vulnérable aux attaques continues des acteurs malveillants utilisant des techniques de force brute.

Janvier 2024 : Deux semaines plus tard, le client a accueilli la nouvelle année avec une nouvelle attaque via les mêmes ports ouverts. La période couverte par ce rapport s’arrête ici, mais selon toute vraisemblance, les attaques contre le client ont, quant à elles, bien continué. Les exigences commerciales du client ne lui permettent pas de restreindre l’accès au RDP exposé et d’activer le MFA ; Dans ces circonstances, il n’y a pas beaucoup d’obstacles à une vague d’attaques supplémentaires, ni beaucoup de conseils supplémentaires que les experts en réponse aux incidents peuvent leur donner.

L’acceptation des risques dépend de chaque entreprise individuellement ; il n’existe pas de solution universelle en matière de gestion des risques. Cependant, lorsque le risque accepté vous oblige à lutter continuellement contre les incendies, et ce dans toutes les directions, il est probablement temps de faire une réévaluation. Peu importe à quel point le reste de vos défenses ont été renforcées, mais sans respecter les principes de base en matière de sécurité, l’entreprise devra constamment se défendre contre des acteurs malveillants dont l’accès initial aurait pu être stoppé dès le début.

Conclusion

En regardant les données de 2023, nous avons le sentiment que l’on ne fait pas assez pour protéger les entreprises contre de potentiels dommages. Bien sûr, certaines entreprises peuvent avoir mis en place les protections nécessaires, mais personne n’y prête vraiment attention. Souvent, les seules différences entre les entreprises qui sont victimes d’une violation et celles qui ne le sont pas sont : 1) la préparation qu’implique la sélection et la mise en place des outils appropriés et 2) les connaissances et la volonté d’agir lorsque cela est nécessaire.

Les attaques de ransomware ont atteint un point de stagnation en termes de prévalence, d’outils et de timing. Malheureusement, nous constatons toujours les mêmes erreurs commises par les défenseurs chaque année. C’est dans cette optique que nous pensons que les entreprises doivent de toute urgence participer activement à leur propre sauvetage. Aucun secteur, aucun produit ou paradigme n’est parfait, mais nous menons encore les combats d’hier avec, trop souvent, les armes d’avant-hier. La plupart des outils et techniques décrits dans ce rapport proposent des solutions, ou à tout le moins, des mesures de mitigation pour limiter les dommages causés, mais les défenses ne suivent tout simplement pas le rythme.

Les identifiants volés et les systèmes non corrigés devraient être des tendances alimentant les statistiques d’une époque révolue. Les systèmes non protégés, les utilisateurs sur-privilégiés et les applications non contrôlées sont des problèmes qui ont des solutions. L’absence de télémétrie n’est peut-être pas entièrement la faute des victimes (les attaquants déterminés continueront à rendre le travail des défenseurs plus difficile en interférant toujours plus), mais une journalisation insuffisante, ou pas de journalisation du tout, est au mieux un oubli involontaire et au pire une inaction délibérée. Ce sont toutes des erreurs directes et elles doivent cesser maintenant.

Une analyse rétrospective comme celle-ci, surtout à un moment relativement calme en termes d’activités malveillantes, est l’occasion de tirer les leçons des erreurs passées. Il peut être tentant de regarder nos échecs et de nous mettre en colère parce que nous ne progressons pas comme nous le devrions. Nous vous le disons clairement : Ne regardez pas en arrière avec colère, réjouissez-vous plutôt de découvrir comment vous pouvez apporter des changements positifs aujourd’hui pour un avenir meilleur.

Remerciements

Hilary Wood de l’équipe MDR a co-écrit l’étude de cas de ce rapport (“You got another thing comin’ [and another and another]/Vous êtes la cible d’une attaque [et d’une autre et encore d’une autre…]“); Lee Kirkpatrick a contribué au rapport spécial Active Adversary sur le RDP (“Remote Desktop Protocol : Présentation de la série d’articles“) auquel ce rapport fait largement référence. Les auteurs souhaitent remercier Chester Wisniewski pour ses idées au cours du processus d’analyse. La figure 6 a été extraite avec remerciements des travaux publiés en 2023 par World Watch – Global CERT – Orange Cyberdefense. Remerciements particuliers pour la figure 7, qui est l’œuvre du regretté Vitali Kremez. Il nous manque beaucoup.

Annexe : Démographie et méthodologie

Lors de la préparation de ce rapport, nous avons choisi de nous concentrer sur 154 cas qui pourraient être analysés de manière significative pour obtenir des informations utiles sur l’état du paysage des adversaires à la fin de 2023. La protection de la relation confidentielle entre Sophos et ses clients est bien sûr une priorité absolue, et les données que vous voyez ici ont été vérifiées à plusieurs étapes au cours de ce processus pour s’assurer qu’aucun client n’était identifiable via ces données, et qu’aucune donnée client ne faussait la synthèse de manière inappropriée. En cas de doute sur un cas spécifique, nous avons exclu les données de ce client du dataset.

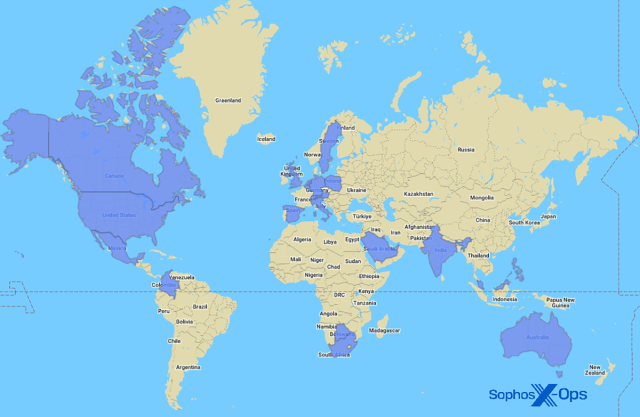

Géographie

Figure A1: Partout dans le monde et près de chez vous, voici l’équipe Sophos X-Ops IR

La liste complète des pays représentés et des autres endroits mentionnés dans ce rapport 2023 est la suivante :

| Australie | Italie | Singapour |

| Autriche | Koweït | Afrique du Sud |

| Belgique | Malaisie | Espagne |

| Botswana | Mexique | Suède |

| Canada | Pays-Bas | Suisse |

| Colombie | Philippines | Émirats arabes unis |

| Allemagne | Pologne | Royaume-Uni |

| Inde | Arabie Saoudite | États Unis d’Amérique |

Secteurs d’activité

La liste complète des secteurs représentés dans les données de ce rapport 2023 est la suivante :

| Agriculture | Alimentation | MSP/hébergement |

| Architecture | Administrations publiques | ONG |

| Communication | Santé | Pharmacie |

| Construction | Hôtellerie | Immobilier |

| Éducation | Technologie de l’information | Retail |

| Électronique | Juridique | Services |

| Énergie | Logistique | Transport |

| Divertissement | Secteur manufacturier | Service public |

| Finance | Exploitation minière |

Méthodologie

Les données de ce rapport ont été recueillies au cours d’investigations individuelles menées par l’équipe X-Ops Incident Response de Sophos. Pour ce rapport initial de 2024, nous avons recueilli des informations sur toutes les investigations entreprises par l’équipe en 2023 et les avons normalisées via 43 domaines, en examinant chaque cas pour nous assurer que les données disponibles étaient appropriées au niveau du détail et de la portée des éléments regroupés tels que définis par l’objectif principal du rapport proposé.

Lorsque les données n’étaient pas claires ou n’étaient pas disponibles, l’auteur a travaillé avec des cas IR individuels pour éclaircir les questions ou dissiper la confusion. Les incidents qui n’ont pas pu être suffisamment clarifiés pour les besoins du rapport, ou à propos desquels nous avons conclu que l’intégration risquait d’exposer ou d’endommager la relation Sophos-Client, ont été écartés. Nous avons ensuite examiné la chronologie de chaque cas restant pour obtenir plus de clarté sur des questions telles que l’entrée initiale, le temps de séjour, l’exfiltration, etc. Nous avons retenu 154 cas, qui ont servi de base pour ce rapport.

Billet inspiré de It’s Oh So Quiet (?): The Sophos Active Adversary Report for 1H 2024, sur le Blog Sophos.