Le protocole RDP (Remote Desktop Protocol) a été développé par Microsoft pour permettre aux utilisateurs, administrateurs et autres personnes de se connecter à des ordinateurs distants via une connexion réseau à l’aide d’une interface utilisateur graphique (GUI) pratique. Les outils nécessaires sont fournis de manière standard par Microsoft Windows et sont présents par défaut pour initier et configurer une connexion RDP. C’est pourquoi le RDP est largement utilisé sur les réseaux par les utilisateurs et les administrateurs pour accéder aux machines distantes.

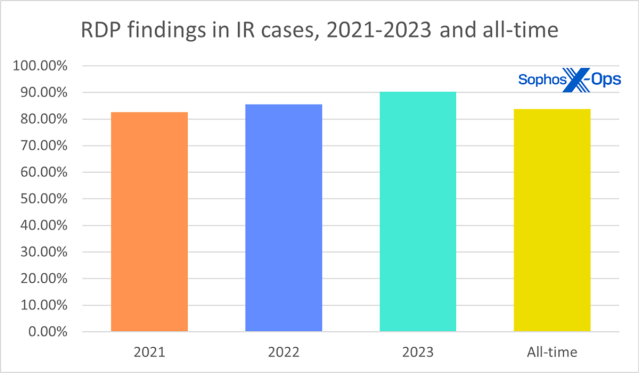

Malheureusement, les groupes de ransomware en abusent également fréquemment, si souvent, en fait, que dans nos rapports réguliers Active Adversary, nos éditeurs sont obligés de traiter le RDP différemment dans les graphiques afin que d’autres détections soient observables.. Les abus du RDP sont en augmentation, comme le montre la figure 1 qui présente les chiffres des dernières années en matière de données de réponse aux incidents collectées par l’équipe AAR (Active Adversary Report). Dans l’édition du rapport que nous publierons le mois prochain, vous verrez que le RDP a désormais dépassé la barre des 90 %, c’est-à-dire que neuf cas IR (Incident Response) sur dix incluent un abus du RDP.

Figure 1 : Un premier aperçu de l’ensemble de données complet d’Active Adversary de 2023 montre que les abus du RDP augmentent.

Aujourd’hui, pour fournir un contexte et des conseils aux administrateurs et aux experts en réponse aux incidents souhaitant gérer le RDP, nous publions un ensemble complet de ressources : des vidéos, des articles en plus contenant des informations supplémentaires, ainsi qu’une série de scripts et d’informations additionnels sur notre référentiel GitHub. Nous procédons ainsi à la fois pour partager les recherches de notre équipe Active Adversary au-delà des rapports exhaustifs habituels que nous publions, et pour fournir ce que nous espérons être un ensemble de ressources utiles pour gérer l’un des problèmes chroniques les plus pénibles en matière de sécurité informatique.

Du point de vue d’un attaquant, cibler le RDP est un choix naturel. Plus important encore, il s’agit d’un outil fourni par Microsoft (c’est-à-dire un binaire de type ‘Living-Off-the-Land’, ou LOLBin) qui s’intègre dans le comportement typique des utilisateurs et des administrateurs. Son utilisation à elle seule n’est pas susceptible d’attirer l’attention si personne ne le surveille vraiment de manière rigoureuse, et un attaquant n’a pas besoin d’introduire des outils supplémentaires qui peuvent être détectés par une solution EDR ou d’autres outils anti-intrusion. Le RDP dispose également d’une interface utilisateur graphique relativement agréable qui réduit la complexité d’utilisation pour des attaquants aux compétences limitées, leur permettant ainsi de parcourir les fichiers à exfiltrer, d’installer et d’utiliser diverses applications.

Les attaquants savent également que le RDP est souvent mal configuré ou utilisé à mauvais escient au sein d’un environnement, à la fois sur les serveurs et parfois au niveau des systèmes endpoint eux-mêmes. Le prochain article de cette série sur le RDP examinera comment une telle exposition est devenue courante aujourd’hui et si des mesures telles que la désactivation du port 3389 habituellement utilisé par le RDP fait une réelle différence.

Pour compléter le sombre tableau du RDP, nous constatons des problèmes tels que le manque de ségrégation, l’utilisation d’identifiants faibles, la désactivation (par les administrateurs) de potentielles protections telles que le NLA (Network-Level Authentication) et le mépris flagrant des meilleures pratiques telles que la stratégie du moindre privilège. Du côté positif, il existe des requêtes utiles et robustes qui peuvent donner un bon aperçu de la manière avec laquelle le RDP est utilisé sur votre réseau… si vous savez où chercher bien sûr.

Ainsi, pour fournir un contexte et des conseils aux administrateurs et aux experts en réponse aux incidents souhaitant gérer le RDP, nous allons commencer avec un ensemble complet de ressources : six vidéos, six articles complémentaires contenant des informations en plus, ainsi qu’une série de scripts et d’informations additionnels sur notre référentiel GitHub et d’autres éléments seront ajoutés au fur et à mesure, selon les événements.

Remote Desktop Protocol : Présentation de la série d’articles

Partie 1 : Remote Desktop Protocol : Introduction ([article en cours de lecture], vidéo)

Partie 2 : Remote Desktop Protocol : Un RDP accessible depuis Internet (est dangereux) (article, vidéo)

Partie 3 : Remote Desktop Protocol : Requêtes pour investigation (article, vidéo)

Partie 4 : RDP et écart de fuseau horaire (Time Zone Bias) (article, vidéo)

Partie 5 : Exécution de la requête RDP externe (article, vidéo)

Partie 6 : Exécution de la requête Login 4624_4625 (article, vidéo)

Dépôt de requêtes sur GitHub : SophosRapidResponse/OSQuery

Dépôt de la transcription des vidéos : sophoslabs/video-transcripts

Playlist YouTube : Remote Desktop Protocol : Présentation de la série d’articles

Billet inspiré de Remote Desktop Protocol: The Series, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.