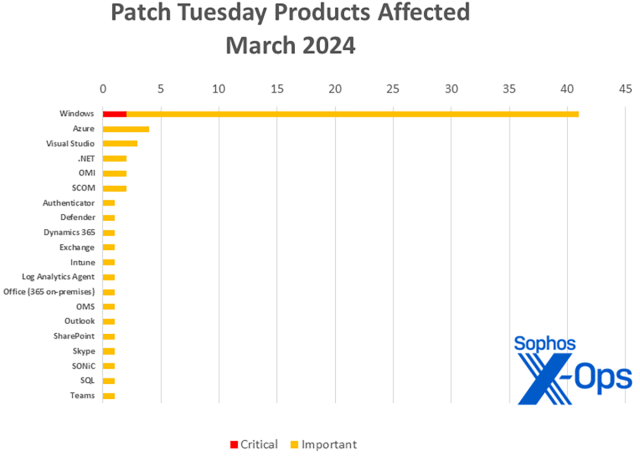

Dans ce Patch Tuesday, l’entreprise a publié des correctifs concernant 59 vulnérabilités dont 41 visant Windows. Il est important de souligner que 20 autres groupes de produit sont également concernés. Parmi les CVE traitées, seules quatre sont considérées comme ‘Critiques’ en termes de gravité, du moins selon Microsoft, ces deux dernières concernant Windows (dans Hyper-V plus particulièrement).

Au moment de la publication de ce Patch Tuesday, aucun des problèmes mentionnés ce mois-ci n’a été divulgué publiquement, ou semble avoir été activement exploité sur le terrain. Selon l’entreprise, 6 des vulnérabilités importantes présentes dans Windows sont plus susceptibles d’être exploitées dans les 30 prochains jours suivant la publication de ce Patch Tuesday. Cinq d’entre elles sont détectables par les protections Sophos, des informations sur ces dernières seront présentées dans le tableau ci-dessous.

En plus de ces correctifs, cette nouvelle édition comprend des informations consultatives concernant quatre correctifs liés au navigateur Edge ; trois de ces CVE sont attribuées à l’équipe Chrome, et non à Microsoft (plus d’informations sur le correctif Edge de Microsoft, CVE-2024-26167, vont être données dans un instant). Il existe également un problème de gravité ‘Importante’, CVE-2023-28746, pour lequel des informations consultatives sont fournies ce mois-ci.

Nous n’incluons pas d’avertissements dans les décomptes et les graphiques CVE ci-dessous, mais nous fournissons des informations sur chacun d’eux dans une annexe à la fin de l’article. Nous incluons comme d’habitude à la fin de cet article trois autres annexes répertoriant tous les correctifs de Microsoft, triés par gravité, par exploitabilité potentielle et par famille de produits.

Quelques chiffres

- Nombre total de CVE Microsoft (hors Edge) : 59

- Nombre total de problèmes Edge/ Chrome traités dans la mise à jour : 4

- Nombre total de CVE non-Microsoft traitées dans la mise à jour : 1

- Divulgation(s) publique(s) : 0

- Exploitation(s) : 0

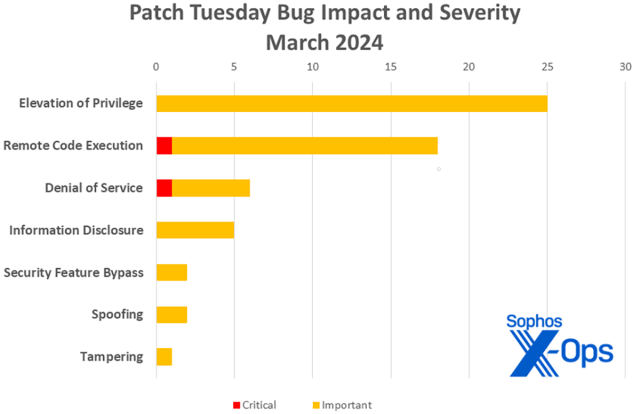

- Gravité :

- Critique : 2

- Importante : 57

- Élévation de privilèges : 25

- Exécution de code à distance (RCE) : 18

- Déni de service : 6

- Divulgation d’informations : 5

- Contournement des fonctionnalités de sécurité : 2

- Usurpation : 2

- Altération : 1

Figure 1 : À titre d’information, 2024 comptabilise en une fois la totalité de la production de 2023 en matière de CVE d’altération. Plus d’informations sur CVE-2024-26185 dans un instant.

Produits

- Windows : 41 (dont un correctif partagé avec . NET et Visual Studio)

- Azure : 4 (dont un partagé avec Log Analytics Agent, OMI, OMS et SCOM)

- Visual Studio : 3 ( dont un partagé avec .NET et un partagé avec. NET et Windows)

- .NET : 2 (dont un partagé avec Visual Studio et un autre avec Visual Studio et Windows)

- OMI (Open Management Infrastructure) : 2 (dont un partagé avec Azure, Log Analytics Agent, OMS et SCOM ; et un partagé avec SCOM)

- SCOM (System Center Operations Manager) : 2 (dont un partagé avec Azure, Log Analytics Agent, OMI et OMS ; et un partagé avec OMI)

- Authenticator : 1

- Defender : 1

- Dynamics 365 : 1

- Exchange : 1

- Intune : 1

- Log Analytics Agent : 1 (partagé avec Azure, OMI, OMS et SCOM)

- Office (365 on-premises) : 1

- OMS (Operations Management Suite Agent for Linux) : 1 (partagé avec Azure, OMI et SCOM)

- Outlook : 1

- SharePoint : 1

- Skype : 1

- SONiC (Software for Open Networking in the Cloud) : 1

- SQL : 1

- Teams : 1

Figure 2 : Il y en a pour tous les goûts, puisqu’une vingtaine d’outils ou groupes de produit sont touchés dans le Patch Tuesday du mois de mars.

Mises à jour majeures du mois de mars

Outre les questions évoquées ci-dessus, quelques éléments spécifiques méritent une attention particulière.

CVE-2024-26185

Vulnérabilité d’altération dans Windows Compressed Folder (dossiers compressés Windows)

L’un des six problèmes les plus susceptibles d’être exploités dans les 30 prochains jours, selon Microsoft, est cette vulnérabilité qui affecte l’omniprésent 7zip. Une interaction minimale de l’utilisateur est requise, le plus souvent via les emails (dans lequel l’attaquant envoie un fichier spécialement conçu et réussi à convaincre l’utilisateur de l’ouvrir) ou via le Web. Ce correctif s’applique uniquement à Win11 22H2 et Win11 23H2.

CVE-2024-21334

Vulnérabilité d’exécution de code à distance dans OMI (Open Management Infrastructure)

Avec le score CVSS le plus élevé du mois de mars (9,8), cette RCE qui est pourtant peu susceptible d’être exploitée dans les 30 prochains jours selon Microsoft, s’applique non seulement à OMI mais également à SCOM (System Center Operations Manager) 2019 et 2022. En cas d’exploitation, un attaquant distant non authentifié pourrait accéder à l’instance OMI via Internet et envoyer des requêtes spécialement conçues pour déclencher une vulnérabilité de type ‘use-after-free‘ (si l’installation des correctifs n’est pas, pour vous, une option immédiate, les machines Linux qui n’ont pas besoin d’écoute réseau peuvent désactiver leurs ports OMI entrants en guise de mitigation).

CVE-2024-21421

Vulnérabilité d’usurpation dans Azure SDK

Vérifiez la date de votre dernier déploiement : était-ce avant le 19 octobre 2023 ? Si tel est le cas, vous devrez effectuer une mise à jour manuelle vers Azure Core Build 1.29.5 ou version ultérieure (pour plus d’informations pratiques, rendez-vous sur le GitHub de SDK Azure). Ceux qui ont été déployés après cette date ont déjà reçu le correctif automatiquement.

CVE-2024-21448

Vulnérabilité de divulgation d’informations dans Microsoft Teams pour Android

Il existe un certain nombre de correctifs liés à Android ce mois-ci : Intune, Outlook, le correctif Edge dont nous parlerons ci-dessous, mais seul celui-ci, un problème Teams de gravité ‘Importante’, nécessitera de passer par le Play Store. L’exploitation permettrait à l’attaquant de lire des fichiers depuis le répertoire privé de l’application.

CVE-2024-26167

Vulnérabilité d’usurpation dans Microsoft Edge pour Android

En tant que vulnérabilité Edge, celle-ci arrive avec peu d’informations de la part de Microsoft, qui, dans l’ère post-IE, met principalement à jour ses navigateurs en dehors du cycle du Patch Tuesday. En tant que vulnérabilité Android, il se peut que les utilisateurs Android récupèrent cette mise à jour à partir d’autres sources. Du côté de Microsoft, il est clair que le correctif n’est pas encore disponible et que les personnes concernées doivent garder un œil sur les informations CVE publiées publiquement pour les mises à jour. Heureusement, avec un score CVSS de 4,3, ce mystère pourrait bien être une tempête dans un verre d’eau.

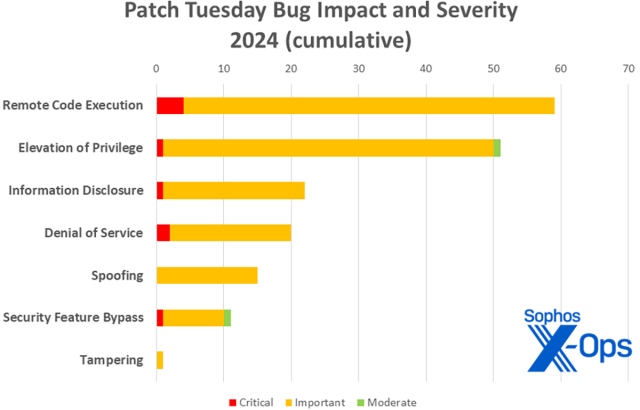

Figure 3 : Le mois de mars confirme la tendance de 2024 qui est de proposer un volume de correctifs plus faible que d’habitude. Jusqu’à présent, en 2024, 179 correctifs ont été publiés au rythme normal du deuxième Tuesday, contre 246 en 2023, 225 en 2022, 228 en 2021 et 266 en 2020.

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-21433 | Exp/2421433-A | Exp/2421433-A |

| CVE-2024-21437 | Exp/2421437-A | Exp/2421437-A |

| CVE-2024-26160 | Exp/2426160-A | Exp/2426160-A |

| CVE-2024-26170 | Exp/2426170-A | Exp/2426170-A |

| CVE-2024-26182 | Exp/2426182-A | Exp/2426182-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs de mars triés par impact, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE.

Élévation de privilèges (25 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21330 | Vulnérabilité d’élévation de privilèges dans Open Management Infrastructure (OMI) |

| CVE-2024-21390 | Vulnérabilité d’élévation de privilèges dans Microsoft Authenticator |

| CVE-2024-21400 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure Kubernetes Services Confidential Container |

| CVE-2024-21418 | Vulnérabilité d’élévation de privilèges dans SONiC (Software for Open Networking in the Cloud) |

| CVE-2024-21431 | Vulnérabilité de contournement des fonctionnalités de sécurité dans HVCI (Hypervisor-Protected Code Integrity) |

| CVE-2024-21432 | Vulnérabilité d’élévation de privilèges dans Windows Update Stack |

| CVE-2024-21433 | Vulnérabilité d’élévation de privilèges dans Windows Print Spooler |

| CVE-2024-21434 | Vulnérabilité d’élévation de privilèges dans Microsoft Windows SCSI Class System File |

| CVE-2024-21436 | Vulnérabilité d’élévation de privilèges dans Windows Installer |

| CVE-2024-21437 | Vulnérabilité d’élévation de privilèges dans Windows Graphics Component |

| CVE-2024-21439 | Vulnérabilité d’élévation de privilèges dans Windows Telephony Server |

| CVE-2024-21442 | Vulnérabilité d’élévation de privilèges dans Windows USB Imprimer Driver |

| CVE-2024-21443 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21445 | Vulnérabilité d’élévation de privilèges dans Windows USB Imprimer Driver |

| CVE-2024-21446 | Vulnérabilité d’élévation de privilèges dans NTFS |

| CVE-2024-26165 | Vulnérabilité d’élévation de privilèges dans Visual Studio Code |

| CVE-2024-26169 | Vulnérabilité d’élévation de privilèges dans Windows Error Reporting Service |

| CVE-2024-26170 | Vulnérabilité d’élévation de privilèges dans Windows Composite Image File System (CimFS) |

| CVE-2024-26173 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-26176 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-26178 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-26182 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-26199 | Vulnérabilité d’élévation de privilèges dans Microsoft Office |

| CVE-2024-26201 | Vulnérabilité d’élévation de privilèges dans Microsoft Intune Linux Agent |

| CVE-2024-26203 | Vulnérabilité d’élévation de privilèges dans Azure Data Studio |

Exécution de code à distance (18 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-21407 | Vulnérabilité d’exécution de code à distance dans Windows Hyper-V |

| Gravité ‘Importante’ | |

| CVE-2024-21334 | Vulnérabilité d’exécution de code à distance dans OMI (Open Management Infrastructure) |

| CVE-2024-21411 | Vulnérabilité d’exécution de code à distance dans Skype for Consumer |

| CVE-2024-21426 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

| CVE-2024-21429 | Vulnérabilité d’exécution de code à distance dans Windows USB Hub Driver |

| CVE-2024-21430 | Vulnérabilité d’exécution de code à distance dans Windows USB Attached SCSI (UAS) Protocol |

| CVE-2024-21435 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| CVE-2024-21440 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-21441 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21444 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21450 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21451 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-26159 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-26161 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-26162 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-26164 | Vulnérabilité d’exécution de code à distance dans Microsoft Django Backend pour SQL Server |

| CVE-2024-26166 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-26198 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

Déni de service (6 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-21408 | Vulnérabilité de déni de service dans Windows Hyper-V |

| Gravité importante | |

| CVE-2024-21392 | Vulnérabilité de déni de service dans .NET et Visual Studio |

| CVE-2024-21438 | Vulnérabilité de déni de service dans Microsoft AllJoyn API |

| CVE-2024-26181 | Vulnérabilité de déni de service dans Windows Kernel |

| CVE-2024-26190 | Vulnérabilité de déni de service dans Microsoft QUIC |

| CVE-2024-26197 | Vulnérabilité de déni de service dans Windows Standards-Based Storage Management Service |

Divulgation d’informations (5 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21448 | Vulnérabilité de divulgation d’informations dans Microsoft Teams pour Android |

| CVE-2024-26160 | Vulnérabilité de divulgation d’informations dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-26174 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2024-26177 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2024-26204 | Vulnérabilité de divulgation d’informations dans Outlook pour Android |

Contournement des fonctionnalités de sécurité (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-20671 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Defender |

| CVE-2024-21427 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Kerberos |

Usurpation (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21419 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2024-21421 | Vulnérabilité d’usurpation dans Azure SDK |

Altération (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-26185 | Vulnérabilité d’altération dans Windows Compressed Folder |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de mars, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday. Chaque liste est ensuite organisée par CVE.

| Exploitation plus probable dans les 30 prochains jours | |

| CVE-2024-21433 | Vulnérabilité d’élévation de privilèges dans Windows Print Spooler |

| CVE-2024-21437 | Vulnérabilité d’élévation de privilèges dans Windows Graphics Component |

| CVE-2024-26160 | Vulnérabilité de divulgation d’informations dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-26170 | Vulnérabilité d’élévation de privilèges dans Windows Composite Image File System (CimFS) |

| CVE-2024-26182 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-26185 | Vulnérabilité d’altération dans Windows Compressed Folder |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de mars triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE. Les correctifs partagés entre plusieurs familles de produit sont répertoriés plusieurs fois, une fois pour chaque famille.

Windows (41 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-21407 | Vulnérabilité d’exécution de code à distance dans Windows Hyper-V |

| CVE-2024-21408 | Vulnérabilité de déni de service dans Windows Hyper-V |

| Gravité importante | |

| CVE-2024-21427 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Kerberos |

| CVE-2024-21429 | Vulnérabilité d’exécution de code à distance dans Windows USB Hub Driver |

| CVE-2024-21430 | Vulnérabilité d’exécution de code à distance dans Windows USB Attached SCSI (UAS) Protocol |

| CVE-2024-21431 | Vulnérabilité de contournement des fonctionnalités de sécurité dans HVCI (Hypervisor-Protected Code Integrity) |

| CVE-2024-21432 | Vulnérabilité d’élévation de privilèges dans Windows Update Stack |

| CVE-2024-21433 | Vulnérabilité d’élévation de privilèges dans Windows Print Spooler |

| CVE-2024-21434 | Vulnérabilité d’élévation de privilèges dans Microsoft Windows SCSI Class System File |

| CVE-2024-21435 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| CVE-2024-21436 | Vulnérabilité d’élévation de privilèges dans Windows Installer |

| CVE-2024-21437 | Vulnérabilité d’élévation de privilèges dans Windows Graphics Component |

| CVE-2024-21438 | Vulnérabilité de déni de service dans Microsoft AllJoyn API |

| CVE-2024-21439 | Vulnérabilité d’élévation de privilèges dans Windows Telephony Server |

| CVE-2024-21440 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-21441 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21442 | Vulnérabilité d’élévation de privilèges dans Windows USB Imprimer Driver |

| CVE-2024-21443 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21444 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21445 | Vulnérabilité d’élévation de privilèges dans Windows USB Imprimer Driver |

| CVE-2024-21446 | Vulnérabilité d’élévation de privilège dans NTFS |

| CVE-2024-21450 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21451 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-26159 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-26160 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-26161 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-26162 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-26166 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-26169 | Vulnérabilité d’élévation de privilèges dans Windows Error Reporting Service |

| CVE-2024-26170 | Vulnérabilité d’élévation de privilèges dans Windows Composite Image File System (CimFS) |

| CVE-2024-26173 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-26174 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2024-26176 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-26177 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2024-26178 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-26181 | Vulnérabilité de déni de service dans Windows Kernel |

| CVE-2024-26182 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-26185 | Vulnérabilité d’altération dans Windows Compressed Folder |

| CVE-2024-26190 | Vulnérabilité de déni de service dans Microsoft QUIC |

| CVE-2024-26197 | Vulnérabilité de déni de service du service dans Windows Standards-Based Storage Management Service |

Azure (4 CVE)

| Gravité importante | |

| CVE-2024-21330 | Vulnérabilité d’élévation de privilèges dans Open Management Infrastructure (OMI) |

| CVE-2024-21400 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure Kubernetes Services Confidential Container |

| CVE-2024-21421 | Vulnérabilité d’usurpation dans Azure SDK |

| CVE-2024-26203 | Vulnérabilité d’élévation de privilèges dans Azure Data Studio |

Visual Studio (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21392 | Vulnérabilité de déni de service dans .NET et Visual Studio |

| CVE-2024-26165 | Vulnérabilité d’élévation de privilèges dans Visual Studio Code |

| CVE-2024-26190 | Vulnérabilité de déni de service dans Microsoft QUIC |

.NET (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21392 | Vulnérabilité de déni de service dans .NET et Visual Studio |

| CVE-2024-26190 | Vulnérabilité de déni de service dans Microsoft QUIC |

Exchange (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21330 | Vulnérabilité d’élévation de privilèges dans Open Management Infrastructure (OMI) |

| CVE-2024-21334 | Vulnérabilité d’exécution de code à distance dans OMI (Open Management Infrastructure) |

SCOM (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21330 | Vulnérabilité d’élévation de privilèges dans Open Management Infrastructure (OMI) |

| CVE-2024-21334 | Vulnérabilité d’exécution de code à distance dans OMI (Open Management Infrastructure) |

Authenticator (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21390 | Vulnérabilité d’élévation de privilèges dans Microsoft Authenticator |

Defender (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-20671 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Defender |

Dynamics 365 (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21419 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

Exchange (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-26198 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

Intune (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-26201 | Vulnérabilité d’élévation de privilèges dans Microsoft Intune Linux Agent |

Law Analytics Agent (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21330 | Vulnérabilité d’élévation de privilèges dans Open Management Infrastructure (OMI) |

Office (1 CVE)

| Gravité importante | |

| CVE-2024-26199 | Vulnérabilité d’élévation de privilèges dans Microsoft Office |

Office (1 CVE)

| Gravité importante | |

| CVE-2024-21330 | Vulnérabilité d’élévation de privilèges dans Open Management Infrastructure (OMI) |

Outlook (1 CVE)

| Gravité importante | |

| CVE-2024-26204 | Vulnérabilité de divulgation d’informations dans Outlook pour Android |

SharePoint (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21426 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

Skype (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21411 | Vulnérabilité d’exécution de code à distance dans Skype for Consumer |

SONiC (1 CVE)

| Gravité importante | |

| CVE-2024-21418 | Vulnérabilité d’élévation de privilèges dans SONiC (Software for Open Networking in the Cloud) |

SQL ( (1 CVE)

| Gravité importante | |

| CVE-2024-26164 | Vulnérabilité d’exécution de code à distance dans Microsoft Django Backend pour SQL Server |

Teams pour Android (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21448 | Vulnérabilité de divulgation d’informations dans Microsoft Teams pour Android |

Annexe D : Avis et autres produits

Il s’agit d’une liste d’avis et d’informations concernant d’autres CVE pertinentes dans le Patch Tuesday du mois de mars de Microsoft, triés par produits.

Publications pertinentes pour Edge / Chromium (4 CVE)

| CVE-2024-2173 | Chromium : CVE-2024-2173 (Out of bounds memory access in V8) |

| CVE-2024-2174 | Chromium : CVE-2024-2174 (Inappropriate implementation in V8) |

| CVE-2024-2176 | Chromium : CVE-2024-2176 (Use after free dans WebGPU) |

| CVE-2024-26167 | Vulnérabilité d’usurpation dans Microsoft Edge pour Android |

Publications pertinentes pour Windows (publications non-Microsoft) (1 CVE)

| CVE-2023-28746 | Intel CVE-2023-28746 : Register File Data Sampling (RFDS) |

Billet inspiré de 59 CVEs primed for Microsoft’s March Patch Tuesday, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.