** 本記事は、The Top 10 Ways Ransomware Operators Ramp Up the Pressure to Pay の翻訳です。最新の情報は英語記事をご覧ください。**

ランサムウェアは何十年も前から存在していますが、ランサムウェアのオペレーターはサイバーセキュリティの状況の変化に合わせて素早く進化、適応しており、今もなおランサムウェア攻撃は発生し続けています。

たとえば、企業がデータをバックアップし、暗号化されたファイルをバックアップから復元するようになると、攻撃者は、復号鍵と引き換えに身代金を要求する従来のアプローチに加えて、支払いを強制するために追加の脅迫手段を取るようになりました。

攻撃者が被害者に支払いを強制するために用いる手口の中には残忍なものもあり、企業に対して一定期間業務を停止するよりも大きな被害を与える可能性があります。攻撃者は、標的組織の人間関係、信頼、評判を意図的に貶めようとします。攻撃者のアプローチは公然と行われることもあれば、より直接的で個人的なものもあります。

たとえば、ソフォスの Rapid Response チームが確認したある例では、攻撃者が被害者の従業員をメールや電話で名指しし、解雇通知や金融口座、あるいはパスポートの情報など、盗み出した個人情報を利用し、従業員を脅して身代金の支払いを強制していました。

上記のような例は、ランサムウェアが、システムやデータを標的とした単純で技術的な攻撃から、人間も標的とする攻撃へと進化したことを示しています。

ランサムウェアへの対抗力を高めるため、ソフォスの Rapid Response チームは、2021 年に最も良く使用された脅迫手段の上位 10 件をまとめました。

1.盗んだデータをオンラインで公開したりオークションで売却したりすると脅迫する

窃取したデータを公開する「リーク」サイトを利用・保有・ホストしている犯罪集団は多数存在します。現在ではこのような手法は非常に一般的になっており、ランサムウェア攻撃を受けた際は、データ侵害も同時に発生したと考える必要があります。

攻撃者は、盗み出したデータをリークサイトで公開し、競合他社、顧客、パートナー、メディアなどが閲覧できるようにしています。この種のサイトには、新しい投稿を自動的に公開するソーシャルメディアボットが使われていることが多く、攻撃を受けたことを秘匿するのは困難です。また、攻撃者がダークウェブやサイバー犯罪者同士のネットワーク上でデータをオークションにかけることもあります。

しかし、被害者にとって最も気にかかるのは、攻撃者が盗み出すデータの種類でしょう。中には製品の設計図や秘伝のソースのレシピなどが含まれていることもありますが、一般的には、企業や個人の銀行口座情報、請求書、給与情報、解雇通知、パスポート情報、運転免許証、社会保障番号など、従業員や顧客の情報が狙われます。

たとえば、ソフォスの Rapid Response チームが最近調査した、物流業者への Conti ランサムウェア攻撃では、攻撃者は調査中の事故について、関与したドライバーの名前、死亡者、その他の関連情報などの詳細を流出させていました。このような情報が公開されかねないという事実だけでも、企業にとっては大きな負担になります。

また、個人情報の紛失や漏えいは、米国カリフォルニア州消費者プライバシー法 (CCPA) や欧州の GDPR などのデータ保護法に違反する恐れがあります。

2.上級管理職を含む従業員にメールや電話で個人情報を開示すると脅迫する

REvil、Conti、Maze (リンク先: 英語)、SunCrypt などのランサムウェアファミリはこの脅迫手段を用いており、受信者に大きな苦痛を与えています。

以下は、SunCrypt ランサムウェアのアフィリエイトが標的組織の従業員に送信したボイスメールの録音です (被害者の許可を得て掲載しています) 。

再生バーが動かない場合は、こちら

REvil ランサムウェアのオペレーターは、メディアや被害者のビジネスパートナーと連絡を取って攻撃の詳細を通知し、被害者に身代金の支払いを促すよう依頼しています。

また、彼らは、アフィリエイトの顧客が利用できるよう、暗号化された VOIP 通話を提供する無料サービスを立ち上げたとも主張しています。

3.ビジネスパートナー、顧客、メディアなどにデータ侵害の通知や脅迫を行う

この脅迫手段では、攻撃者が盗んだファイル内に発見した連絡先の個人や組織に電子メールやメッセージを送り、彼らがプライバシーを守るため被害者に身代金の支払いを促すように仕向けます。REvil や Clop などのランサムウェアファミリはこの手法を用いており、以下のスクリーンショットはその一例です。 4. 被害者に口止めをする

4. 被害者に口止めをする

最近の Conti ランサムウェアおよび RagnarLocker ランサムウェアは、被害者が法執行機関に連絡したり、身代金交渉の詳細を公開したりすることを禁止するメッセージで被害者を脅迫します。このようなメッセージは、被害者が身代金の支払いを回避するためのサポートを第三者から受けられないようにするためだと考えられます。また、ランサムウェアの攻撃者が、特に法執行機関の注目を集めるのを嫌がっていることも示唆しています。

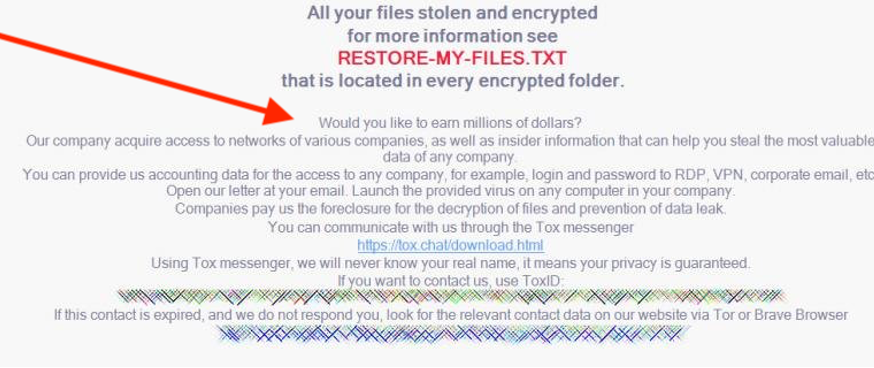

5.内部協力者を雇い入れる

また、最近のランサムウェアのオペレーターは、内部の人間を募ってランサムウェア攻撃を手助けさせ、その見返りとして収益の一部を譲渡するという変わった手法を用いています。広く報道されている例では、LockBit 2.0 (リンク先: 英語) のオペレーターが、多額の報酬と引き替えに、「あらゆる企業」のネットワークへの侵入と暗号化に協力するよう、内部関係者を募集する広告を掲載していました。LockBit 2.0 によってファイルが暗号化された後に被害者のコンピューターに表示される以下のような通知は、攻撃者が、第三者である被害者の関係会社やサプライヤーへの侵入を手助けする内部の協力者を募集しようとしていることを示しています。この事実は、被害者だけでなく、関係会社にとっても特に大きな懸念材料です。

6.パスワードをリセットする

ネットワークに侵入した後、多くのランサムウェア攻撃者は新しいドメイン管理者アカウントを作成し、他の管理者アカウントのパスワードをリセットします。このため、IT 管理者はシステムを修復するためにネットワークにログインすることができなくなり、バックアップからデータの復元を試す前に新しいドメインを設定しなければならなくなります。

7.被害者の電子メールアドレスを標的にしたフィッシング攻撃を仕掛ける

ソフォスの Rapid Response チームが調査した、Lorenz ランサムウェアに関するある事例では、攻撃者は被害者の従業員にフィッシング攻撃を仕掛け、たとえパスワードをリセットしたとしても攻撃者が従業員の電子メールに完全にアクセスできるようにするアプリケーションをインストールするように仕向けました。その後、攻撃者は不正に入手した電子メールアカウントを使用して標的組織の IT担当、法務、サイバー保険チームにメッセージを送り、支払いをしなければさらなる攻撃を行うと脅迫しました。

8.オンラインバックアップとシャドーコピーを削除する

被害者のネットワークを偵察する際、ほとんどのランサムウェアのオペレーターは、組織内ネットワークやインターネットに接続されているバックアップを探し、暗号化後にファイルの復元に用いられるのを防ぐために削除します。バックアップそのものの削除に加え、バックアップソフトウェアのアンインストールや、復元ポイントのリセットなどが行われる場合もあります。Rapid Response チームが調査した DarkSide ランサムウェアの事例では、攻撃者は被害者のローカルバックアップを削除した後、侵害された管理者アカウントを使用して、被害者の外部クラウドバックアップをホストしているベンダーに連絡し、外部バックアップの削除を依頼しました。 ベンダーは、その要求が認証されたアカウントからのものであったため、その要求に応じました。幸いにも、アカウント侵害の事実を確認した後、ベンダーはバックアップを復元することができました。

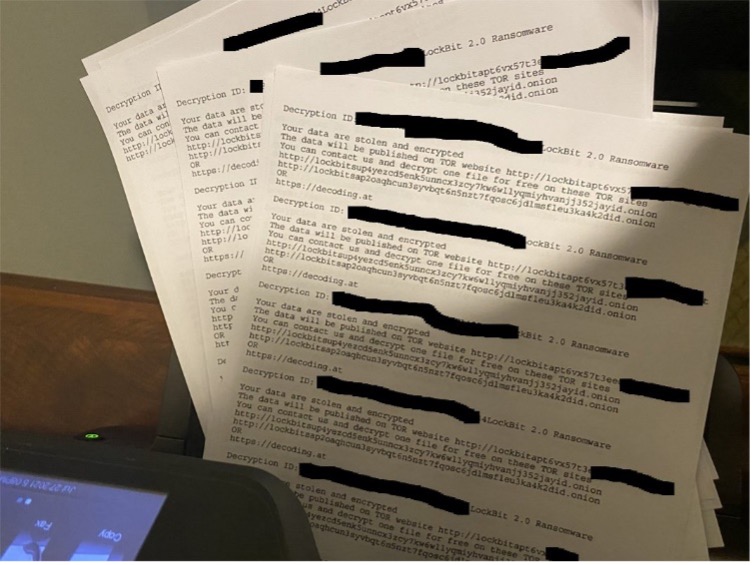

9.POS 端末を含むすべての接続されたデバイスからランサムノート (身代金要求文書) を印刷する

印刷されたランサムノートが大量に送られてくるのは、単なる紙の無駄遣いに留まらず、オフィス内の人々に不安を与えます。Egregor や LockBit などのランサムウェアは、この脅迫手段を用いています。

10.標的の Web サイトに対して分散型サービス拒否 (DDoS) 攻撃を仕掛ける

Avaddon、DarkSide、RagnarLocker、SunCrypt などのランサムウェアは、身代金の支払い交渉が行き詰まった際に分散型サービス拒否 (DDoS) 攻撃を行い、交渉の再開を図ります。また、攻撃者は、主たるランサムウェアの攻撃活動をネットワーク上の別の場所で行っている間にセキュリティのリソースを他に使わせるため、あるいは単独の脅しとして、DDoS 攻撃を利用します。

攻撃から身を守るための対策

ファイルの暗号化はバックアップから容易に復元されることが多いため、最近のランサムウェア攻撃はファイルの暗号化だけに留まりません。この事実は、多層防御を行う重要性を示しています。そのためには、高度なセキュリティと従業員の教育および意識改革を組み合わせる必要があります。

脅威を増す攻撃に対処するため、以下の項目を実践してください。

- 攻撃者が使用する電子メールや音声メッセージや、攻撃者が要求する内容について従業員に注意喚起を行いましょう。

- 従業員が攻撃者からの脅迫を報告し、必要なサポートを受けられるように、24 時間 365 日対応の連絡窓口を設置しましょう。

- 従業員が不審なアカウントやコンテンツにアクセスしようとするなどの、内部協力者による悪意のある活動を検知するための対策を導入しましょう。

また、ランサムウェアを含むさまざまなサイバー脅威に対する IT セキュリティを強化するために、以下の項目を再確認しましょう。

- ネットワークセキュリティを 24 時間 365 日監視し、攻撃者の存在を示す 5 つの初期指標に注意して、ランサムウェア攻撃を未然に防ぎましょう。

- インターネットに接続するリモートデスクトッププロトコル (RDP) を停止し、サイバー犯罪者がネットワークにアクセスするのを防止しましょう。ユーザーが RDP にアクセスする必要がある場合には、VPN またはゼロトラストネットワークアクセス接続を利用し、多要素認証 (MFA) を強制的に適用します。

- フィッシング攻撃や悪質なスパムについて、注意点を従業員に教育し、強固なセキュリティポリシーを導入しましょう。

- 重要なデータは常に最新のものをオフラインのストレージデバイスに定期的にバックアップしましょう。バックアップを行う際の合言葉は「3-2-1」です。バックアップの 3 つのコピーを 2 つの異なるシステムで作成し、そのうち 1 つをオフラインで保存して、修復を実際に試しましょう。

- 攻撃者がセキュリティシステムにアクセスしたり、無効化したりするのを防止しましょう。多要素認証を有効にしたクラウドホスト型の管理コンソールや、アクセス権を制限するロールベースアクセス (RBA) を備えたサービスを利用しましょう。

- セキュリティ保護のための絶対的な「万能薬」は存在しないため、階層化された多層防御のセキュリティモデル (リンク先: 英語) が不可欠です。セキュリティモデルをすべてのエンドポイントとサーバーに拡張し、セキュリティ関連のデータを共有できるようにします。

- 効果的なインシデント対応計画を策定し、必要に応じて更新しましょう。脅威を監視したり、緊急事態に対応したりするために、必要な場合は外部の専門家に追加支援を依頼しましょう。