** 本記事は、 What to expect when you’ve been hit with Conti ransomware の翻訳です。最新の情報は英語記事をご覧ください。**

Conti は、2020 年 5 月に初めて確認されたランサムウェアです。他のランサムウェアファミリと類似点がいくつかありますが、関連性はないと現時点ではソフォスは考えています。発見されて以降、Conti は急速に進化しており、標的システム全体で暗号化とデプロイメントを実行するスピードが速いことで知られています。Conti は暗号化するだけでなく、盗み出した情報を公開すると脅す、人間主導型の「二重脅迫ランサムウェア」です。Conti News サイトでは、これまでに少なくとも 180 人の被害者から盗んだデータが公開されています。

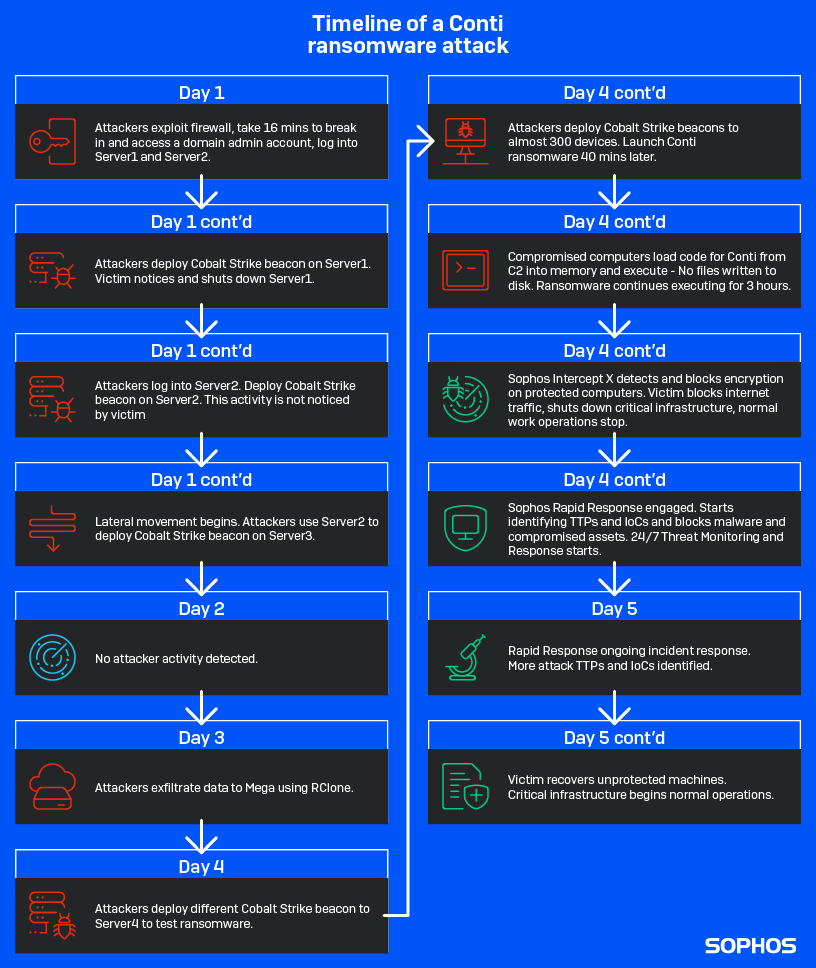

編集部注: 本記事は、Conti ランサムウェアファミリに焦点を当てたシリーズ記事の 1 つです。このシリーズには、Conti ランサムウェアの技術的な詳細を記した「検出回避に長けた Conti ランサムウェア」 と Conti 攻撃を分析した「タイムラインで見る Conti ランサムウェア攻撃」があります。

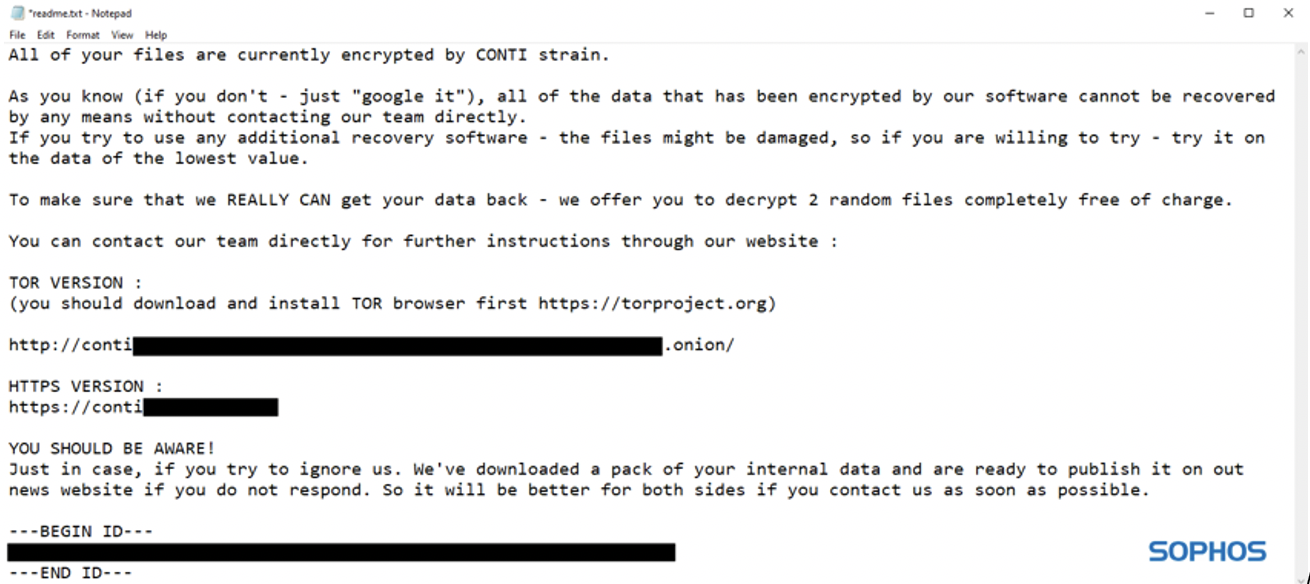

次のような場面を想像してください。あなたは IT 管理者で、月曜の朝に出勤すると、ITシステムがダウンしており、何にもアクセスできず実行もできない状態になっていました。コンピュータの画面には、システムとデータが Conti ランサムウェアによって暗号化されたこと、そして、ファイルの復号化と盗まれた情報の削除を望むのであれば身代金を支払う必要があることを告げるメッセージが表示されています。

即座に実行すべきこと – 封じ込めと無力化

まず、攻撃が現在も進行中であるかどうかを判断する必要があります。進行中であると思われ、攻撃を止めるツールがない場合は、影響を受けているデバイスを特定し、直ちに隔離してください。最も簡単なのは、ネットワークケーブルを抜くか、Wi-Fi アダプターをオフにする方法です。被害が数台のデバイスよりも広範囲に及んでいる場合は、スイッチレベルで上記を実行して、個々のデバイスではなくネットワークセグメント全体をオフラインにすることを検討してください。デバイスをシャットダウンするのは、ネットワークを切断できない場合に限ります。

次に、被害を評価する必要があります。どのエンドポイント、サーバー、オペレーティングシステムが影響を受けましたか? 何が失われましたか? バックアップに被害はありませんか? それとも攻撃者に削除されてしまいましたか? バックアップが無傷であれば、直ちにオフラインにコピーを作成してください。また、どのマシンが保護されていましたか? 保護されていたマシンが、復旧にとって非常に重要になります。

最後に、何が起きているのかを誰かに話す際には、注意が必要です。攻撃者が盗み聞きしている可能性がるので、通常の通信手段は使用しないでください。侵入者がネットワークにしばらく滞在していた場合、メールなどにアクセスできるようになっている可能性があります。

次にすべきこと – 調査

攻撃の封じ込めと無力化に成功した後は、再び攻撃を受けないようにするため、何が起きたのかを時間をかけて調査します。自社で調査を行う自信がない場合は、ソフォスをはじめとするセキュリティベンダーが 24 時間 365 日体制でインシデント対応や脅威ハンティングを行う専門サービスを提供しています。

Sophos Rapid Response によると、ネットワークに侵入した Conti ランサムウェアの影響として、以下のことが考えられます。

1.攻撃者は数日~数週間前からネットワークに常駐していた可能性が高いと考えられます。

Conti ランサムウェアは人間によって操作されています。攻撃者は、最大限の混乱を引き起こして身代金を吊り上げるため、時間をかけて準備をします。

2.攻撃者は、さまざまな方法を使ってネットワークに侵入することができます。

Conti ランサムウェアの最初のアクセス方法としては、脆弱性のあるファイアウォール、インターネットに公開されている RDP (リモートデスクトッププロトコル) サービス、スパムメールを利用したユーザー認証情報のフィッシングなどが考えられますが、これらに限定されるものではありません。Shodan.io のようなサイトでは、攻撃者が入手可能なネットワークに関する情報を知ることができますので、お使いの外部 IP アドレスを検索してみてください。

3.攻撃者は、一般のユーザーアカウントだけでなく、ドメイン管理者アカウントにもセキュアにアクセスできるようになっています。

攻撃者は通常、攻撃時に複数のアカウントを乗っ取ります。攻撃者の主な目的は、ランサムウェアの起動に使用できるドメイン管理者アカウントにアクセスすることです。ただし、機密データ、バックアップシステム、セキュリティ管理コンソールにアクセスできる特定の管理者アカウントも標的にします。

Conti の攻撃者はしばしば Mimikatz などのツールを使用しますが、これは実行中の Microsoft LSASS.exe プロセスから、現在ログオンしているユーザーのユーザー名/パスワードのハッシュを取得することができるからです。時には、このプロセスを実行したままにしておき、標的マシンで何かを意図的に破壊して、管理者がその修復のためにログインするように仕向けることもあります。そうなると、攻撃者はこの管理者の認証情報を取得できます。

Mimikatz がセキュリティソフトウェアによってブロックされている場合、攻撃者は代わりに Microsoft Process Monitor などのツールを使用して LSASS.exe のメモリダンプを実行し、そのダンプファイルを自分のマシンに持ち帰り、Mimikatz を使用して情報を抽出します。Mimikatz を使用すれば、パスワードがどれだけ長くて複雑なものであっても、メモリから直接取り出すので問題ありません。

4.ネットワークはすでにスキャンされています。攻撃者はサーバーやエンドポイントの数、バックアップ、重要なデータ、アプリケーションの保管場所を把握しています。

ネットワークに侵入した攻撃者が最初に行うことの 1 つが、ローカルマシンで何にアクセスできるのかの特定です。次に、どのようなリモートマシンが存在していて、それらのリモートマシンにアクセスできるかどうかを調査します。

攻撃者は、有効性の高さとブロックされる可能性の低さを理由に、「Advanced Port Scanner」や「Angry IP Scanner」などの正規のネットワークスキャナーを使用します。これらのスキャナーによって、IP とマシン名のリストが生成されます。ほとんどの組織は、ニューヨークのドメインコントローラーを「NY-DC1」と命名したり、「FileServer01」「Backup_Server」などの単純な名前を付けたりするなど、わかりやすい名前をサーバーに付けているため、攻撃者は生成されたリストに基づいて重要なインフラを簡単に特定できます。

5.攻撃者は、ネットワークを自由に出入りして別のツールをインストールするためのバックドアを、すでにダウンロードしてインストールした可能性があります。

その場合、盗み出した情報を収集して保存するためのフォルダやディレクトリ、および、攻撃者と通信したり、ネットワーク外に情報を持ち出したりするためのチャネルがすでに設定されています。

バックドアにはさまざまな形態があります。中には、攻撃者の IP アドレスと通信するだけで、マシンとの間でコマンドを送受信できるようになるものもあります。

多くのバックドアは、正規アプリケーションに分類されています。たとえば、攻撃者はアクセスを維持するために RDP などのリモート管理ツールを使用することがあります。RDP がデフォルトで無効になっている場合でも、マシンに管理者アクセスできる攻撃者は簡単に RDP を再び有効にできます。

もう 1 つのよく使われる正規ツールは AnyDesk です。このツールを使用する攻撃者は、マウスやキーボードの制御や画面の表示など、マシンを直接制御できます。

また、Cobalt Strike (攻撃後に使用される正規のペネトレーションテストツール) などの高度なツールを使用することもできます。攻撃者はしばしば、Cobalt Strike の「ビーコン」の確立を試みようとします。これによって Cobalt Strike サーバーとの定期的な通信が可能になり、 攻撃者はマシンを完全に制御できるようになります。また、ネットワーク内の他のマシンにもビーコンを簡単にインストールできます。

Conti などの攻撃者の中には、Tor プロキシを設定して、Tor ネットワーク上で C2 (C&C) トラフィックを送信できるようにする者もいます。多くの場合、このようなアクティビティは発見が非常に困難です。

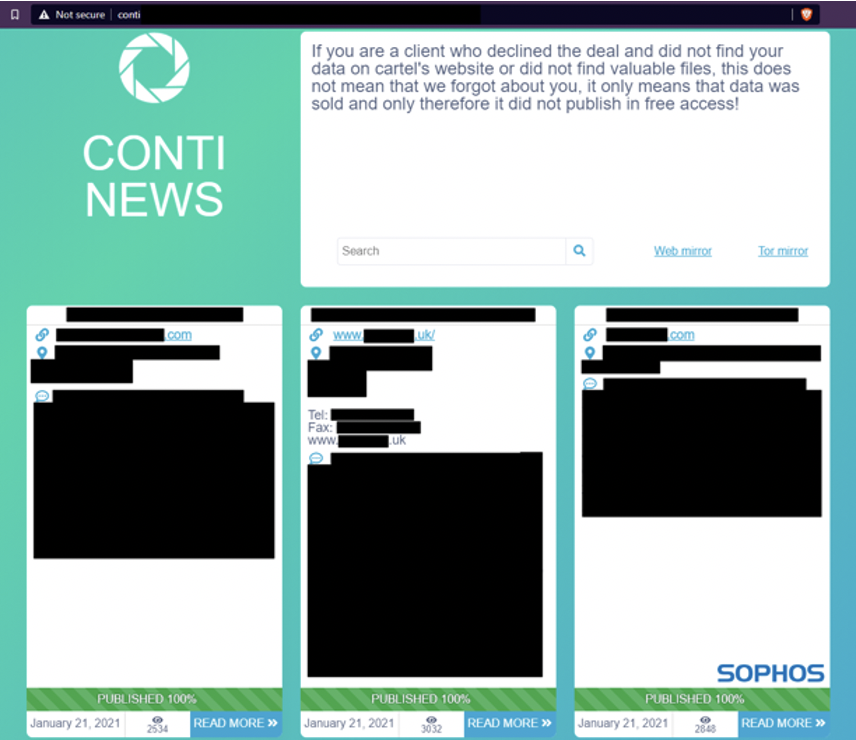

6.Conti のオペレーターは、データの暗号化とソフトウェアや業務の停止に加えて、メインの攻撃に先立って数百ギガバイトに及ぶ企業データの窃取を試みます。

被害者は、身代金が支払われなければデータを「暴露サイト」に公開し、誰でもダウンロードできるようにする、と脅迫されます。価値の高いデータが別の攻撃者に売却され、さらなる攻撃に利用されることもよくあります。

ファイルサーバーを特定した攻撃者は、しばしば「Everything」と呼ばれるツールを使用して、「アカウント」、「機密」、「社会保障番号」などのキーワードでファイルを超高速検索します。データを特定できれば、攻撃者がデータを盗み出すために利用できる方法は無数にあります。

たとえば、オンラインの電子メールサービスにログインして電子メールでデータを送信したり、Dropbox のようなクラウドストレージプロバイダーを利用したりする方法があります。あるいは、FileZilla や Total Commander FTP などの FTP クライアントをインストールして、自分のサーバーにデータをアップロードすることも可能です。

大規模な情報窃取の中には、より高度な自動化によって行われるものもあります。たとえば、RClone などのツールが使用されます。RClone は、さまざまなクラウドストレージプロバイダーに接続するコマンドラインツールです。よく使用されているプロバイダーは、攻撃者が求める高い匿名性を提供している MEGA です。攻撃者は RClone に対して単純なコマンドを数回実行するだけで、ディレクトリ全体を MEGA に移すことができます。

7.バックアップの暗号化、削除、リセット、アンインストールがすでに試みられています。

オフラインに保存されていないバックアップは、攻撃者にアクセスされる可能性があります。オンラインにあり、常時利用可能な「バックアップ」は、次に暗号化されるファイルコピーに過ぎません。

8.攻撃者は、ネットワーク上で使用されているセキュリティソリューションを特定し、そのソリューションを無効にできるかどうかを確認しようとしています。。

無効にできさえすれば、その保護機能がどれだけ優秀であるかは関係ありません。

管理者権限を持っていれば、誰でも Windows Defender などの無料のデフォルトツールを即座に無効できます。最近の大抵のランサムウェアは、デフォルトでこれを実行しようとします。

また、攻撃者はランサムウェアを起動する直前にすべての保護を無効にする目的で、より高度なセキュリティソリューションの管理コンソールを発見してアクセスしようとします。

特にローカルでホストされているセキュリティ管理コンソールは、攻撃者がすでに乗っ取っているアカウントでアクセスできるため、非常に危険です。

9.攻撃で最も目につきやすい部分であるランサムウェアのリリースは、おそらく IT 管理者やセキュリティの専門家がオンラインで監視していない間に実行されています。深夜や週末などの時間帯では、長時間ファイルの暗号化プロセスが実行されていても、それに気付いて阻止することができなかった可能性があります。

注: 暗号化プロセスには何時間もかかります。暗号化された Windows のエンドポイントでは、最終的にランサムウェアによって数万から数十万件のファイルが暗号化されることになります。大規模ファイルサーバーの場合、そのファイル数は数百万にもなります。このような理由から、標的型ランサムウェア攻撃の多くは、真夜中、週末、休日など人目の少ない時間帯に開始されます。

ここまでは身を潜めていた攻撃者ですが、ここから戦術が変わります。攻撃者は、ネットワーク内に入り込んでいること、そして何をしたのかを標的に思い知らせます。どれだけのデータが失われたのかを見せつけ、悪意があることを知らしめ、データの復号化と引き換えに金銭の支払いを求めます。

ほぼすべてのランサムウェア攻撃において、暗号化されたファイルに新しい拡張子が追加されているのは、そのためです。たとえば、「MyReport.docx」は「MyReport.docx.encrypted」になります。身代金要求のメモは複数の場所に目立つように表示されることが多いため、混乱とストレスは増大します。

10.ランサムウェアは、攻撃時にオンラインになっていたすべてのエンドポイントとサーバーにデプロイされています (それが攻撃者の目的である場合)。

ランサムウェアは通常のアプリケーションと同じように「デプロイ」されますが、ほとんどの攻撃ではランダムに全方向に拡散することはありません。サーバーが暗号化されていてもエンドポイントが暗号化されていないとしたら、それは攻撃者がサーバーだけを標的にしたためです。

ランサムウェアは、さまざまな方法でのデプロイが可能です。ソフォスの専門家がよく目にするのは、バッチスクリプトと Microsoft PsExec ツールを組み合わせる方法です (Microsoft PsExec は、リモートマシンでコマンドを実行するのに最適なツールです)。攻撃者は、PsExec を使用して標的の IP アドレスのリストをループするバッチスクリプトを作成し、ランサムウェアを各マシンにコピーして実行する可能性があります。

ソフォスのものを含むほとんどのセキュリティソリューションは、デフォルトで PsExec をブロックしていますが、便利であるという理由で管理者がネットワーク上での PsExec の使用を許可することが少なくなく、攻撃者もそのことを知っています。

攻撃者は、既存のグループポリシーオブジェクト (GPO) ログオンスクリプトを作成または編集することもできます。標的ユーザー側がこれに気付かなかった場合、マシンが起動してドメインに接続するたびに攻撃が再起動される可能性があります。そのため、ランサムウェアが GPO によって実行されているだけであるにもかかわらず、ランサムウェアが「拡散」しているように見えてしまいます。

11.ランサムウェアが起動されたら終わり、ではありません。

多くの攻撃者は、準備段階で設定したバックドアを利用して、状況を監視し続け、標的の対応を確認するために電子メールのやり取りまでも監視します。CEO に宛てたメールの中に「サーバー X のバックアップは暗号化されていないから大丈夫」という記述があり、サーバー X にアクセスできる攻撃者がそれを読んだ場合、大惨事になる可能性があります。

また、攻撃者は標的が復旧するまで待ってから 2 回目の攻撃を開始して、「金を払うまでこの攻撃が続く」と脅すこともできます。

12.ネットワーク内に長時間潜んでいた攻撃者は、ビジネス上の重要な機密情報を盗み出し、それを公開すると脅迫して来る可能性があります。

攻撃者の中には、電子メールや電話を使って従業員の感情に直接訴えかけてくる者もいます。

大抵の攻撃者は、標的から連絡がなかったり、交渉が決裂したりした場合、本攻撃の数日から 1 週間後には盗み出したデータを公開し始めます。しかし、何らかの情報が公開されるまでに数週間からそれ以上かかることもあります。

さらに、身代金を支払えば情報を削除すると攻撃者は約束しますが、本当に削除されるという保証はありません。

対策

今後の IT セキュリティの強化に向けて、以下のようなプロアクティブな対策を講じてください。

- ネットワークセキュリティを 24 時間 365 日監視し、攻撃者の存在を示す 5 つの早期指標 (英語) に注意することで、ランサムウェア攻撃を未然に防止します。

- インターネットに接続しているリモートデスクトッププロトコル (RDP) をシャットダウンして、サイバー犯罪者によるネットワークアクセスを拒否します。RDP にアクセスする必要がある場合は、RDP を VPN 接続の後ろに配置して、多要素認証 (MFA) を強制的に適用します。

- フィッシングや悪意のあるスパムに騙されないように従業員をトレーニングし、強固なセキュリティポリシーを導入します。

- 最も重要なデータの最新版をオフラインのストレージデバイスに定期的にバックアップしておきます。推奨される標準的な方法は、「3-2-1 バックアップ」のルールに従うことです。これは、3 つのデータコピーを作成し、2 つの異なるシステムを使用して、1 つをオフラインにする、というルールです。

- 攻撃者によるアクセスやセキュリティの無効化を防止します。そのためには、多要素認証が有効になっているクラウドホスト型管理コンソールと、アクセス権の制限が可能なロールベースの管理機能を備えた高度なソリューションを選択してください。

- 1 つの保護機能ですべてをカバーすることはできないため、何重にも対策を張り巡らせた多層防御型のセキュリティモデル (リンク先: 英語)が不可欠です。

- 効果的なインシデント対応計画を策定し、必要に応じて更新します。脅威を監視したり、緊急インシデントに対応したりするのに十分なスキルやリソースがないと思われる場合には、外部の専門家にサポートを依頼することを検討してください。

そのセキュリティモデルをすべてのエンドポイントとサーバーに拡張し、セキュリティ関連のデータを共有できるようにします。

まとめ

サイバー攻撃に対処するのは、ストレスフルな体験です。差し迫る脅威を排除して、インシデントをクローズさせたいという誘惑に駆られることもあるでしょう。しかし、それでは攻撃の痕跡をすべて消し去ることはできません。攻撃者がどのように侵入したのかを特定し、失敗から学び、セキュリティを強化するために時間をかけることが重要です。そうしない限り、すぐにまた同じ攻撃者あるいは別の攻撃者から同じ攻撃を受ける危険性があります。

参考資料

- Conti ランサムウェアの技術的情報、および、IoC (侵害の痕跡) や TTP (戦術、手法、手順) を含めて Conti 攻撃を 1 日ごとに追った分析については、「タイムラインで見る Conti ランサムウェア攻撃」と「検出回避に長けた Conti ランサムウェア」の各記事をご覧ください。

- 「攻撃者の存在を示す 5 つの早期指標」(英語) の記事は、ランサムウェア攻撃の阻止に役立ちます。

- 24 時間 365 日体制で攻撃の阻止、無力化、調査を行うソフォスの Rapid Response サービスの詳細をご覧ください。

- Sophos Rapid Response と Managed Threat Response Team がお届けする「インシデント対応の専門家からの重要な4つのヒント」をご覧ください。

- ランサムウェアが IT 部門に及ぼす影響については、ソフォスがグローバルに実施した調査のレポート『サイバーセキュリティ: 企業を守る人材とスキルの現状』をご覧ください。

コメントを残す