Microsoft vient de publier des correctifs concernant 57 vulnérabilités dont 31 visant Windows. Onze autres groupes de produit sont également concernés. Sur les 57 CVE traitées, 3 sont considérées comme ‘Critiques’ en termes de gravité ; deux d’entre elles concernent Windows, tandis que la troisième cible Azure. Une CVE, un problème d’élévation de privilèges (EoP) de gravité ‘Importante’ (CVE-2023-36049), affecte à la fois .NET et Visual Studio ; une autre EoP de gravité ‘Importante’ affecte .NET, Visual Studio et également ASP.NET.

Au moment de la publication de ce Patch Tuesday, deux problèmes sont connus pour être exploités sur le terrain (ou, selon la manière avec laquelle vous effectuez le comptage, il y en a quatre, comme nous le verrons dans la section ‘Mises à jour majeures du mois de novembre’ ci-dessous). Selon les estimations de l’entreprise, 10 vulnérabilités supplémentaires dans Windows, Exchange, Office et SharePoint sont plus susceptibles d’être exploitées dans les 30 prochains jours, la vulnérabilité Office (CVE-2023-36413, un contournement des fonctionnalités de sécurité) ayant déjà été divulguée publiquement.

En plus des 57 CVE, Microsoft répertorie un avis de sécurité officiel, ADV990001, qui couvre les dernières mises à jour de sa pile de maintenance (servicing stack). Cependant, la liste des avis à titre informatif est plutôt longue ce mois-ci. En plus des 21 CVE affectant Edge/Chromium (six d’entre elles ciblant spécifiquement Edge), il existe des informations sur un problème à l’échelle du secteur dans son ensemble, affectant le Bluetooth ; un problème lié à HTTP/2, actuellement exploité activement sur le terrain, touchant Windows, ASP.NET, .NET et Visual Studio ; cinq autres liés à CBL-Mariner et traités par des CVE provenant de Kubernetes, Red Hat et MITRE ; 17 correctifs publiés par Adobe pour Acrobat Reader et sept autres correctifs provenant d’Adobe pour ColdFusion.

Nous n’incluons pas ces 53 problèmes dans le comptage global et les graphiques CVE ci-dessous, mais nous fournirons des informations sur l’ensemble de ces éléments dans une annexe à la fin de l’article. Nous inclurons à la fin de cet article trois annexes répertoriant tous les correctifs Microsoft du mois, triés par gravité, exploitation potentielle et famille de produits.

Sans oublier, Windows Server 2022, 23H2 Edition (installation Server Core), publié dans le cadre de cette mise à jour.

Quelques chiffres

- Nombre total de CVE Microsoft : 57

- Nombre total d’avis contenus dans la mise à jour : 1

- Nombre total d’avis externes contenus dans la mise à jour : 52

- Divulgation(s) publique(s) : 3

- Exploitation(s) : 3 plus une autre concernant un problème lié à un avis non-Microsoft

- Gravité :

- Critique : 3

- Importante : 54

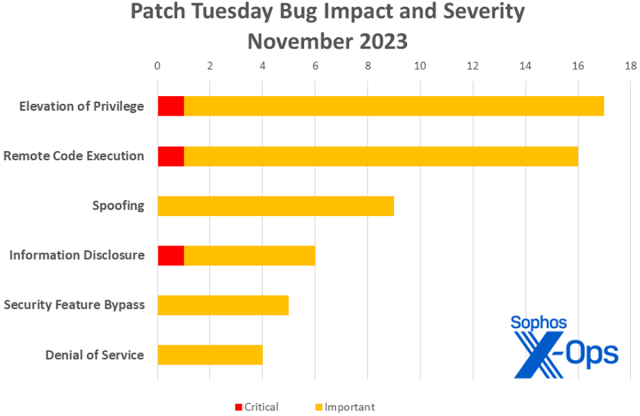

- Impact :

- Élévation de privilèges : 17

- Exécution de code à distance (RCE) : 16

- Usurpation : 9

- Divulgation d’informations : 6

- Contournement des fonctionnalités de sécurité : 5

- Déni de service : 4

Figure 1 : Ce mois-ci, les problèmes d’élévation de privilèges étaient légèrement plus répandus que l’exécution de code à distance pour changer ; l’usurpation était également en bonne position.

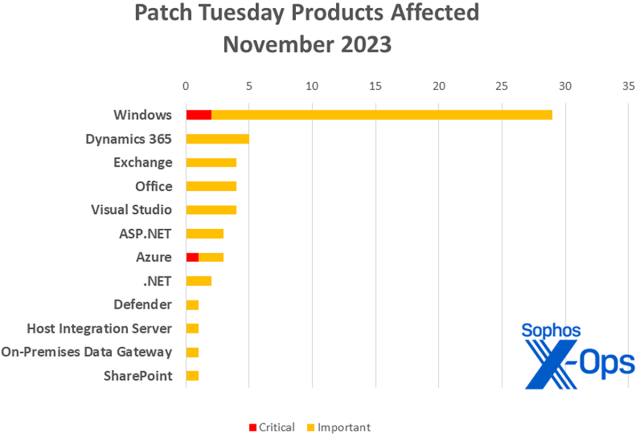

Produits

- Windows : 31

- Dynamics 365 : 5

- Exchange : 4

- Office : 4

- Visual Studio : 4, deux partagés avec .NET et trois partagés avec ASP.NET. NET

- ASP.NET : 3, dont un correctif partagé avec . NET et Visual Studio

- Azure : 3

- .NET : 2 (un partagé avec Visual Studio et un autre avec ASP.NET et Visual Studio)

- Defender : 1

- Host Integration Server : 1

- On-Premises Data Gateway : 1

- SharePoint : 1

Figure 2 : Windows, comme d’habitude, se taille la part du lion au niveau des correctifs de novembre, mais une large gamme de produits plus spécialisés sont concernés (dans le cas des correctifs touchant plusieurs produits, chaque instance est représentée dans ce graphique ; par exemple, CVE-2023-36049, qui affecte à la fois Visual Studio et .NET, est comptabilisée une fois pour chacun des deux correctifs).

Mises à jour majeures du mois de novembre

Outre les problèmes mentionnés ci-dessus, quelques éléments intéressants apparaissent.

CVE-2023-36025 : Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows SmartScreen

Nous avons ce mois-ci trois CVE Windows pour lesquelles une exploitation active a été détectée sur le terrain (ou quatre ; nous en reparlerons dans une minute). Cette dernière, un contournement des fonctionnalités de sécurité de classe ‘Importante’, a les scores CVSS ‘Base’ et ‘Temporal’ les plus élevés (Base : 8.8 / Temporal : 8.2) de ce trio. Il suffit d’une URL malveillante pour que l’attaquant soit capable de contourner les vérifications de Windows Defender SmartScreen et les invites que l’utilisateur s’attendrait à voir en lien avec celles-ci.

CVE-2023-36397 : Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM)

La file d’attente de messages (message queuing) est-elle activée sur votre système ? Cette vulnérabilité, qui peut être déclenchée par un attaquant envoyant un fichier malveillant sur le réseau, est de gravité ‘Critique’ (CVSS 3.1 9.8/8.5) et peut conduire à une RCE. En plus des autres protections publiées pour cette vulnérabilité, Microsoft note que les utilisateurs peuvent contrôler leur exposition en vérifiant si le service appelé ‘Message Queuing’ est en cours d’exécution et si le port TCP 1801 est en mode ‘écoute’.

CVE-2020-8554, CVE-2023-46753, CVE-2023-46316, CVE-2020-14343, CVE-2020-1747 (5 CVE)

Ces cinq CVE ne font pas partie de la version officielle de Microsoft, mais quiconque utilisant CBL-Mariner (Common Base Linux Mariner) de Microsoft ne devrait pas faire l’impasse sur ces dernières. CBL-Mariner est la distribution Linux de Microsoft ; d’abord développé en interne, pour des besoins spécifiques à l’entreprise, et la gestion Azure. La distribution a été discrètement rendue publique l’année dernière. Aucune des trois CVE ne provient directement de Microsoft, mais de Kubernetes (CVE-2020-8554), Red Hat (CVE-2020-14343, CVE-2020-1747) et MITRE (CVE-2023-46316, CVE-2023- 46753). En raison de l’ancienneté apparente de plusieurs de ces CVE et de leur gravité, trois des cinq ont un score de base CVSS de 9,8 sur 10, les utilisateurs sont donc encouragés à se tenir informés.

CVE-2023-24023 / MITRE (CVE-2023-24023) : Vulnérabilité d’usurpation au niveau du Bluetooth

CVE-2023-44487 / MITRE (CVE-2023-44487) : Attaque de type HTTP/2 Rapid Reset

En parlant de MITRE, l’organisation figure dans deux autres CVE sur lesquelles Microsoft a publié des informations. Comme on pouvait s’y attendre, les CVE MITRE sont applicables à de nombreuses entreprises, et pas seulement à Microsoft. CVE-2023-24023 couvre une vulnérabilité d’usurpation de gravité ‘Importante’ signalée auprès de l’instance régissant le BlueTooth. Quant à CVE-2023-44487, cette dernière fait une apparition répétée inhabituelle sur la liste du Patch Tuesday ; les lecteurs se souviendront peut-être que nous avons discuté de ce problème de Rapid Reset (réinitialisation rapide) lors du Patch Tuesday du mois dernier. Cette dernière affecte Windows, ASP.NET, .NET et Visual Studio.

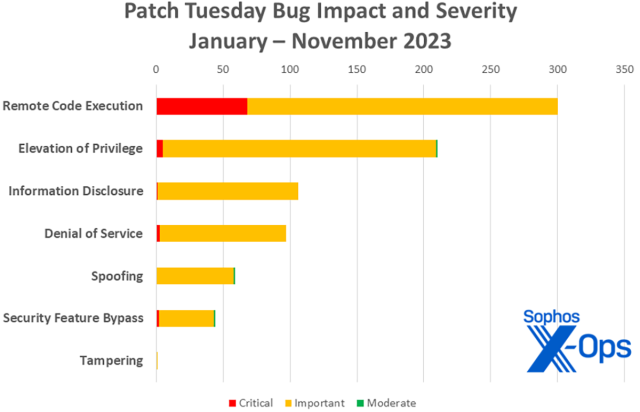

Figure 3 : À un mois de la fin de l’année 2023, le nombre de correctifs ciblant l’exécution de code à distance atteint le chiffre de 300. En parallèle, c’est à peine visible, mais le premier problème en matière de divulgation d’informations de niveau ‘Critique’ de l’année apparaît sur le graphique.

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-36033 | Exp/2336033-A | Exp/2336033-A |

| CVE-2023-36036 | Exp/2336036-A | Exp/2336036-A |

| CVE-2023-36394 | Exp/2336394 | Exp/2336394 |

| CVE-2023-36399 | Exp/2336399-A | Exp/2336399-A |

| CVE-2023-36413 | sid:2309050 | sid:2309050 |

| CVE-2023-36424 | Exp/2336424-A | Exp/2336424-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs du mois de novembre triés en fonction de l’impact, puis de la gravité. Chaque liste est ensuite organisée par CVE.

Élévation de privilèges (17 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-36400 | Vulnérabilité d’élévation de privilèges dans Windows HMAC Key Derivation |

| Gravité ‘Importante’ | |

| CVE-2023-36033 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2023-36036 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-36047 | Vulnérabilité d’élévation de privilèges dans Windows Authentication |

| CVE-2023-36049 | Vulnérabilité d’élévation de privilèges dans .NET, .NET Framework et Visual Studio |

| CVE-2023-36394 | Vulnérabilité d’élévation des privilèges dans Windows Search Service |

| CVE-2023-36399 | Vulnérabilité d’élévation de privilèges dans Windows Storage |

| CVE-2023-36403 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-36405 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-36407 | Vulnérabilité d’élévation de privilèges dans Windows Hyper-V |

| CVE-2023-36408 | Vulnérabilité d’élévation de privilèges dans Windows Hyper-V |

| CVE-2023-36422 | Vulnérabilité d’élévation de privilèges dans Microsoft Windows Defender |

| CVE-2023-36424 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-36427 | Vulnérabilité d’élévation de privilèges dans Windows Hyper-V |

| CVE-2023-36558 | Vulnérabilité de contournement des fonctionnalités de sécurité dans ASP.NET Core |

| CVE-2023-36705 | Vulnérabilité d’élévation de privilèges dans Windows Installer |

| CVE-2023-36719 | Vulnérabilité d’élévation de privilèges dans Microsoft Speech Application Programming Interface (SAPI) |

Exécution de code à distance (16 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-36397 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| Gravité importante | |

| CVE-2023-36017 | Vulnérabilité de corruption de mémoire dans Windows Scripting Engine |

| CVE-2023-36028 | Vulnérabilités d’exécution de code à distance dans Microsoft Protected Extensible Authentication Protocol (PEAP) |

| CVE-2023-36041 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-36042 | Vulnérabilité de déni de service dans Visual Studio |

| CVE-2023-36045 | Vulnérabilité d’exécution de code à distance dans Microsoft Office Graphics |

| CVE-2023-36393 | Vulnérabilité d’exécution de code à distance dans Windows User Interface Application Core |

| CVE-2023-36396 | Vulnérabilité d’exécution de code à distance dans Windows Compressed Folder |

| CVE-2023-36401 | Vulnérabilité d’exécution de code à distance dans Microsoft Remote Registry Service |

| CVE-2023-36402 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2023-36423 | Vulnérabilité d’exécution de code à distance dans Microsoft Remote Registry Service |

| CVE-2023-36425 | Vulnérabilité d’exécution de code à distance dans Windows Distributed File System (DFS) |

| CVE-2023-36437 | Vulnérabilité d’exécution de code à distance dans Azure DevOps Server |

| CVE-2023-36439 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-38151 | Vulnérabilité d’exécution de code à distance dans Microsoft Host Integration Server 2020 |

| CVE-2023-38177 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

Usurpation (9 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36007 | Vulnérabilité d’usurpation dans Microsoft Send Customer Voice survey from Dynamics 365 |

| CVE-2023-36016 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2023-36018 | Vulnérabilité d’usurpation dans Visual Studio Code Jupyter Extension |

| CVE-2023-36030 | Vulnérabilité d’usurpation dans Microsoft Dynamics 365 Sales |

| CVE-2023-36031 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2023-36035 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-36039 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-36050 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-36410 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

Divulgation d’informations (6 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-36052 | Vulnérabilité de divulgation d’informations dans Azure CLI REST Command |

| Gravité ‘Importante’ | |

| CVE-2023-36043 | Vulnérabilité de divulgation d’informations dans Open Management Infrastructure |

| CVE-2023-36398 | Vulnérabilité de divulgation d’informations dans Windows NTFS |

| CVE-2023-36404 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2023-36406 | Vulnérabilité de divulgation d’informations dans Windows Hyper-V |

| CVE-2023-36428 | Vulnérabilité de divulgation d’informations dans Microsoft Local Security Authority Subsystem Service |

Contournement des fonctionnalités de sécurité (5 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36021 | Vulnérabilité de contournement des fonctionnalités dans Microsoft Host Integration Server 2020 |

| CVE-2023-36025 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows SmartScreen |

| CVE-2023-36037 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Excel |

| CVE-2023-36413 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Office |

| CVE-2023-36560 | Vulnérabilité de contournement des fonctionnalités de sécurité dans ASP.NET |

Déni de service (4 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36038 | Vulnérabilité de déni de service dans ASP.NET Core |

| CVE-2023-36046 | Vulnérabilité de déni de service dans Windows Authentication |

| CVE-2023-36392 | Vulnérabilité de déni de service dans DHCP Server Service |

| CVE-2023-36395 | Vulnérabilité de déni de service dans Windows Deployment Services |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de novembre, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday, ainsi que celles connues pour être déjà exploitées. Chaque liste est ensuite organisée par CVE.

| Exploitation(s) détectée(s) : | |

| CVE-2023-36025 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows SmartScreen |

| CVE-2023-36033 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2023-36036 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| Exploitation plus probable dans les 30 jours | |

| CVE-2023-36017 | Vulnérabilité de corruption de mémoire dans Windows Scripting Engine |

| CVE-2023-36035 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-36039 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-36050 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-36394 | Vulnérabilité d’élévation des privilèges dans Windows Search Service |

| CVE-2023-36399 | Vulnérabilité d’élévation de privilèges dans Windows Storage |

| CVE-2023-36413 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Office |

| CVE-2023-36424 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-36439 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-38177 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de novembre triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE. Les correctifs partagés entre plusieurs familles de produit sont répertoriés plusieurs fois, une fois pour chaque famille de produits.

Windows (29 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-36397 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| CVE-2023-36400 | Vulnérabilité d’élévation de privilèges dans Windows HMAC Key Derivation |

| Gravité ‘Importante’ | |

| CVE-2023-36017 | Vulnérabilité de corruption de mémoire dans Windows Scripting Engine |

| CVE-2023-36025 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows SmartScreen |

| CVE-2023-36028 | Vulnérabilités d’exécution de code à distance dans Microsoft Protected Extensible Authentication Protocol (PEAP) |

| CVE-2023-36033 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2023-36036 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-36046 | Vulnérabilité de déni de service dans Windows Authentication |

| CVE-2023-36047 | Vulnérabilité d’élévation de privilèges dans Windows Authentication |

| CVE-2023-36392 | Vulnérabilité de déni de service dans DHCP Server Service |

| CVE-2023-36393 | Vulnérabilité d’exécution de code à distance dans Windows User Interface Application Core |

| CVE-2023-36394 | Vulnérabilité d’élévation des privilèges dans Windows Search Service |

| CVE-2023-36395 | Vulnérabilité de déni de service dans Windows Deployment Services |

| CVE-2023-36396 | Vulnérabilité d’exécution de code à distance dans Windows Compressed Folder |

| CVE-2023-36398 | Vulnérabilité de divulgation d’informations dans Windows NTFS |

| CVE-2023-36399 | Vulnérabilité d’élévation de privilèges dans Windows Storage |

| CVE-2023-36401 | Vulnérabilité d’exécution de code à distance dans Microsoft Remote Registry Service |

| CVE-2023-36402 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2023-36403 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-36404 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2023-36405 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-36406 | Vulnérabilité de divulgation d’informations dans Windows Hyper-V |

| CVE-2023-36407 | Vulnérabilité d’élévation de privilèges dans Windows Hyper-V |

| CVE-2023-36408 | Vulnérabilité d’élévation de privilèges dans Windows Hyper-V |

| CVE-2023-36423 | Vulnérabilité d’exécution de code à distance dans Microsoft Remote Registry Service |

| CVE-2023-36424 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-36425 | Vulnérabilité d’exécution de code à distance dans Windows Distributed File System (DFS) |

| CVE-2023-36427 | Vulnérabilité d’élévation de privilèges dans Windows Hyper-V |

| CVE-2023-36428 | Vulnérabilité de divulgation d’informations dans Microsoft Local Security Authority Subsystem Service |

Dynamics 365 (5 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36007 | Vulnérabilité d’usurpation dans Microsoft Send Customer Voice survey from Dynamics 365 |

| CVE-2023-36016 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2023-36030 | Vulnérabilité d’usurpation dans Microsoft Dynamics 365 Sales |

| CVE-2023-36031 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2023-36410 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

Exchange (4 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36035 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-36039 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-36050 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-36439 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

Office (4 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36037 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Excel |

| CVE-2023-36041 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-36045 | Vulnérabilité d’exécution de code à distance dans Microsoft Office Graphics |

| CVE-2023-36413 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Office |

Visual Studio (4 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36018 | Vulnérabilité d’usurpation dans Visual Studio Code Jupyter Extension |

| CVE-2023-36042 | Vulnérabilité de déni de service dans Visual Studio |

| CVE-2023-36049 | Vulnérabilité d’élévation de privilèges dans .NET, .NET Framework et Visual Studio |

| CVE-2023-36558 | Vulnérabilité de contournement des fonctionnalités de sécurité dans ASP.NET Core |

ASP.NET (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36038 | Vulnérabilité de déni de service dans ASP.NET Core |

| CVE-2023-36560 | Vulnérabilité de contournement des fonctionnalités de sécurité dans ASP.NET |

| CVE-2023-36558 | Vulnérabilité de contournement des fonctionnalités de sécurité dans ASP.NET Core |

Azure (3 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-36052 | Vulnérabilité de divulgation d’informations dans Azure CLI REST Command |

| Gravité ‘Importante’ | |

| CVE-2023-36043 | Vulnérabilité de divulgation d’informations dans Open Management Infrastructure |

| CVE-2023-36437 | Vulnérabilité d’exécution de code à distance dans Azure DevOps Server |

.NET (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36049 | Vulnérabilité d’élévation de privilèges dans .NET, .NET Framework et Visual Studio |

| CVE-2023-36558 | Vulnérabilité de contournement des fonctionnalités de sécurité dans ASP.NET Core |

Defender (1 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-36422 | Vulnérabilité d’élévation de privilèges dans Microsoft Windows Defender |

Host Integration Server (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-38151 | Vulnérabilité d’exécution de code à distance dans Microsoft Host Integration Server 2020 |

On-Premises Data Gateway (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36021 | Vulnérabilité de contournement des fonctionnalités dans Microsoft Host Integration Server 2020 |

SharePoint (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-38177 | Vulnérabilité d’exécution de code à distance dans Microsoft SharePoint Server |

Annexe D : Autres produits

Il s’agit d’une liste d’avis et de correctifs tiers couverts par les correctifs du mois de novembre de Microsoft, triés par produits.

Mises à jour de la pile de maintenance (Servicing Stack) Microsoft

| ADV990001 | Dernières mises à jour de la pile de maintenance (Servicing Stack) |

Bulletin Adobe Acrobat Reader APSB23-54 : Mises à jour de sécurité disponibles pour Acrobat Reader (17 CVE)

| CVE-2023-44336 | Use After Free (CWE-416) |

| CVE-2023-44337 | Out-of-bounds Read (CWE-125) |

| CVE-2023-44338 | Out-of-bounds Read (CWE-125) |

| CVE-2023-44339 | Out-of-bounds Read (CWE-125) |

| CVE-2023-44340 | Out-of-bounds Read (CWE-125) |

| CVE-2023-44348 | Out-of-bounds Read (CWE-125) |

| CVE-2023-44356 | Out-of-bounds Read (CWE-125) |

| CVE-2023-44357 | Out-of-bounds Read (CWE-125) |

| CVE-2023-44358 | Out-of-bounds Read (CWE-125) |

| CVE-2023-44359 | Use After Free (CWE-416) |

| CVE-2023-44360 | Out-of-bounds Read (CWE-125) |

| CVE-2023-44361 | Use After Free (CWE-416) |

| CVE-2023-44365 | Access of Uninitialized Pointer (CWE-824) |

| CVE-2023-44366 | Out-of-bounds Write (CWE-787) |

| CVE-2023-44367 | Use After Free (CWE-416) |

| CVE-2023-44371 | Use After Free (CWE-416) |

| CVE-2023-44372 | Use After Free (CWE-416) |

Bulletin Adobe ColdFusion APSB23-52 : Mises à jour de sécurité disponibles pour Adobe ColdFusion (7 CVE)

| CVE-2023-44347 | Improper Access Control (CWE-284) |

| CVE-2023-44350 | Deserialization of Untrusted Data (CWE-502) |

| CVE-2023-44351 | Deserialization of Untrusted Data (CWE-502) |

| CVE-2023-44352 | Cross-site Scripting (Reflected XSS) (CWE-79) |

| CVE-2023-44353 | Deserialization of Untrusted Data (CWE-502) |

| CVE-2023-44354 | Improper Authentication (CWE-287) |

| CVE-2023-44355 | Improper Input Validation (CWE-20) |

Publications MITRE pertinentes (2 CVE)

| CVE-2023-24023 | MITRE CVE-2023-24023 : Vulnérabilité d’usurpation au niveau du Bluetooth |

| CVE-2023-44487 | MITRE CVE-2023-44487 : Attaque de type HTTP/2 Rapid Reset |

Publications pertinentes pour CBL-Mariner (5 CVE)

| CVE-2020-8554 | Attaque ‘Man in the Middle’ au niveau de Kubernetes au utilisant LoadBalancer ou ExternalIPs |

| CVE-2023-46753 | [FRRouting issue; no title provided] |

| CVE-2023-46316 | [traceroute issue; no title provided] |

| CVE-2020-14343 | [PyYAML library issue; no title provided] |

| CVE-2020-1747 | [PyYAML library issue; no title provided] |

Publications pertinentes pour Edge / Chromium (21 CVE)

| CVE-2023-36014 | Vulnérabilité d’exécution de code à distance dans Microsoft Edge (Chromium-based) |

| CVE-2023-36022 | Vulnérabilité d’exécution de code à distance dans Microsoft Edge (Chromium-based) |

| CVE-2023-36024 | Vulnérabilité d’élévation de privilèges dans Microsoft Edge (Chromium-based) |

| CVE-2023-36027 | Vulnérabilité d’élévation de privilèges dans Microsoft Edge (Chromium-based) |

| CVE-2023-36029 | Vulnérabilité d’usurpation dans Microsoft Edge (Chromium-based) |

| CVE-2023-36034 | Vulnérabilité d’exécution de code à distance dans Microsoft Edge (Chromium-based) |

| CVE-2023-5346 | Chromium: CVE-2023-5346 (Confusion de type dans V8) |

| CVE-2023-5480 | Chromium : CVE-2023-5480 (Implémentation inappropriée dans les paiements) |

| CVE-2023-5482 | Chromium : CVE-2023-5482 (Validation des données insuffisante dans USB) |

| CVE-2023-5849 | Chromium : CVE-2023-5849 (Débordement d’entier dans USB) |

| CVE-2023-5850 | Chromium : CVE-2023-5850 (Interface utilisateur (UI) de sécurité incorrecte dans ‘Téléchargements’ [Downloads]) |

| CVE-2023-5851 | Chromium : CVE-2023-5851 (Implémentation inappropriée dans ‘Téléchargements’ [Downloads]) |

| CVE-2023-5852 | Chromium: CVE-2023-5852 (Use after free dans ‘Printing’) |

| CVE-2023-5853 | Chromium : CVE-2023-5853 (Interface utilisateur (UI) de sécurité incorrecte dans ‘Téléchargements’ [Downloads]) |

| CVE-2023-5854 | Chromium : CVE-2023-5854 (Use after free dans ‘Profils’) |

| CVE-2023-5855 | Chromium : CVE-2023-5855 (Use after free dans ‘Reading Mode’) |

| CVE-2023-5856 | Chromium : CVE-2023-5856 (Use after free dans ‘Side Panel’) |

| CVE-2023-5857 | Chromium : CVE-2023-5857 (Implémentation inappropriée dans ‘Téléchargements’ [Downloads]) |

| CVE-2023-5858 | Chromium : CVE-2023-5858 (Implémentation inappropriée dans WebApp provider) |

| CVE-2023-5859 | Chromium : CVE-2023-5859 (Interface utilisateur de sécurité incorrecte dans ‘Picture In Picture’) |

| CVE-2023-5996 | Chromium : CVE-2023-5996 (Use after free dans WebAudio) |

Billet inspiré de A November rain of patches from Microsoft, sur le Blog Sophos.