Une faille de sécurité inexploitée, même s’il s’agit d’une niche, et générée par un logiciel ou un comportement non sécurisé, finira tôt ou tard par être utilisée par un cybercriminel comme un moyen de gagner de l’argent au détriment d’une innocente victime.

Sophos a récemment découvert une nouvelle niche écologique dans la grande hack-o-sphère internet, qui est à la fois simple et rusée : des cybercriminels qui pénètrent au sein d’ordinateurs, méthodiquement les uns après les autres, et qui lancent des ransomwares manuellement, et hop le tour est joué, de la même manière que vous ouvrez et utilisez Word, Notepad ou Solitaire.

Laisse-moi jouer aussi !

Nous considérons généralement les ransomwares comme un malware étant catapulté dans les ordinateurs de victimes, en utilisant une propagation de masse.

Par exemple, les cybercriminels derrière WannaCry et NotPetya ont utilisé un exploit, dérobé à la NSA, pour créer des vers informatiques qui se reproduisent d’un ordinateur à l’autre, chiffrant des fichiers, exigeant des rançons et créant un véritable chaos en passant d’un réseau à l’autre.

Le phishing est une technique encore plus classique. Pourquoi s’embêter avec des vers et des exploits quand vous pouvez simplement vous inscrire à un crimeware en ligne, et tout simplement cliquer sur un bouton pour lancer des pièces jointes malveillantes ?

Le phishing joue sur la quantité : la plupart de vos emails ne passeront pas, et beaucoup de ceux qui atteindront les boites de réception ne seront pas lus, et même ceux qui seront ouverts se retrouveront tout de même face à un obstacle, un système patché par exemple, ou un utilisateur qui s’est rendu compte qu’un événement anormal était en train de se produire, et s’est arrêté juste avant d’être infecté.

Les cybercriminels utilisant le phishing ne gagnent de l’argent que s’ils trouvent de nouvelles manières de persuader les utilisateurs d’ouvrir les emails, et de faire en réalité exactement ce que le service informatique leur a interdit de faire, comme l’enregistrement des pièces jointes sur un disque avant de les ouvrir, ou encore l’ouverture de documents Office et l’activation délibérée des macros.

Ainsi, certains cybercriminels ont décidé que s’ils voulaient que le travail soit bien fait, il fallait qu’ils le fassent eux-mêmes !

L’attaque

De nombreuses entreprises, notamment celles de petites tailles, externalisent leur service informatique, ou payent très cher l’aide obtenu, auprès d’entreprises extérieures.

Ces entreprises externes peuvent se trouver à l’autre bout de la ville, ailleurs dans le pays, ou même à l’autre bout du monde.

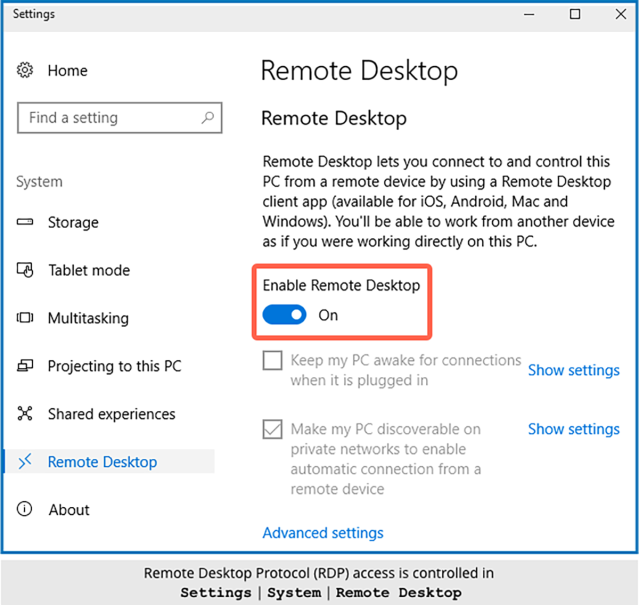

Pour permettre aux administrateurs système distants de s’occuper de vos réseaux Windows, l’outil le plus utilisé est le Remote Desktop Protocol de Microsoft, ou RDP en court.

Le Remote Desktop Protocol, pour ceux qui ne l’ont jamais utilisé, transforme véritablement l’ordinateur portable de votre informaticien en un écran, clavier et souris distants, connectés via internet à votre ordinateur local.

Quand ils déplacent leur souris, au niveau du logiciel client du Remote Desktop Protocol distant éloigné, ils contrôlent votre ordinateur. Lorsqu’une boîte de dialogue apparaît, ils la voient sur leur ordinateur distant.

Le RDP agit comme si vous étiez sur place, et permet l’utilisation à distance même d’applications entièrement graphiques, qui ne peuvent pas passer par un script ou être exploitées via une invite de commande.

En d’autres termes, le mot de passe du Remote Desktop Protocol que vous avez choisi pour votre sysadmin distant (ou que vous les avez laissé choisir eux-mêmes) est clairement la clé de votre bureau, un mot de passe faible revient à avoir la porte du serveur grande ouverte, invitant ainsi n’importe quel curieux qui passerait par-là à jeter un coup d’œil à l’intérieur.

Ainsi, si les cybercriminels remarquent que vous avez votre RDP ouvert sur internet, par exemple en utilisant un moteur de recherche de réseau tel que Shodan, vous pouvez être sûr qu’ils vous rendront visite.

Les experts cybersécurité de Sophos, qui ont enquêté sur une série d’attaques récentes RDP, ont souvent trouvé des preuves qu’un outil appelé NLBrute était utilisé pour essayer toute une gamme de mots de passe Remote Desktop Protocol, appelée une attaque par brute force, dans l’espoir de pouvoir se faufiler.

Une fois qu’ils ont obtenu votre mot de passe RDP, via NLBrute, ou simplement en vous recherchant sur Facebook pour trouver votre date d’anniversaire et le nom de votre animal de compagnie, ils se connecteront et créeront immédiatement de nouveaux comptes administratifs.

De cette façon, même si vous vous débarrassez des cybercriminels et changez votre propre mot de passe administrateur, ils ont déjà des comptes de sauvegarde qu’ils peuvent utiliser pour se faufiler ultérieurement.

Et ensuite ?

Une fois qu’ils ont réussi à rentrer, voici les évènements qui sont susceptibles de se produire, sur la base d’un certain nombre d’attaques que nous avons étudiées :

- Les cybercriminels téléchargent et installent un logiciel de bas niveau permettant de modifier le système, tel que l’outil populaire Process Hacker.

Les outils de ce type sont régulièrement utilisés par d’authentiques administrateurs système pour le troubleshooting et la récupération d’urgence, en particulier s’ils utilisent des pilotes au niveau du noyau, pour vous permettre de faire des modifications que le système d’exploitation vous empêche de faire en général. Cela comprend : la suppression des processus qui interdisent généralement l’arrêt, la suppression des fichiers verrouillés et la modification des paramètres de configuration qui sont habituellement verrouillés.

- Les cybercriminels désactivent ou reconfigurent les logiciels anti-malware, en utilisant les outils de modifications nouvellement installés.

Les cybercriminels sont à la recherche des mots de passe des comptes administrateur afin de pouvoir profiter des pleins pouvoirs d’un administrateur système officiel. S’ils ne peuvent pas obtenir un mot de passe administrateur, ils essaieront alors de se connecter en tant qu’utilisateur standard, et d’exécuter des outils de piratage qui permettent d’exploiter des vulnérabilités non corrigées, afin obtenir ce que l’on appelle une EoP, ou encore une élévation de privilèges.

Une EoP signifie que les utilisateurs déjà connectés peuvent se hisser, secrètement, au niveau de comptes privilégiés pour augmenter leurs pouvoirs. Nous avons découvert des outils EoP abandonnés sur des systèmes attaqués, qui tentaient d’exploiter des vulnérabilités nommées CVE-2017-0213 et CVE-2016-0099, corrigées par Microsoft respectivement en mai 2017 et en mars 2016.

- Les cybercriminels désactivent les services de base de données (par exemple SQL), de sorte que les fichiers des bases de données vitaux peuvent être attaqués par des malwares.

Les fichiers tels que les bases de données SQL sont généralement verrouillés lorsque le logiciel du serveur de base de données est actif, par mesure de précaution contre l’altération qui peut être provoquée par un accès concurrent via un autre programme. L’effet secondaire est que les malwares ne peuvent pas non plus avoir accès directement aux fichiers des bases de données et ne peuvent donc pas les chiffrer pour demander une rançon par la suite.

- Les cybercriminels désactivent Volume Shadow Copy (le service de sauvegarde live de Windows) et suppriment tous les fichiers de sauvegarde existants.

Les shadows copies agissent comme des sauvegardes en ligne et en temps réel, qui s’avèrent être une manière rapide et facile de récupérer des fichiers après une attaque par ransomwares. C’est pourquoi les cybercriminels recherchent d’abord des shadow copies pour les supprimer.

Vous pouvez deviner ce qui va se passer ensuite.

- Les cybercriminels uploadent et exécutent les ransomwares de leur choix.

Comme ils ont utilisé des pouvoirs sysadmin pour pénétrer dans le système, afin de le rendre aussi insécurisé que possible, souvent ils peuvent utiliser des versions de ransomwares plus anciennes, voire même des variantes que d’autres cybercriminels ont abandonnées et qui circulent d’ailleurs maintenant sur internet “gratuitement”.

Les cybercriminels n’ont pas alors à utiliser à tout prix les malwares les plus récents ou puissants, ou à mettre en place un serveur command-and-control, ou encore à exécuter une campagne de spams à grande échelle.

Dans une attaque, nous avons vu un dossier, au niveau du bureau, contenant quatre types différents de ransomwares. Les cybercriminels les utilisaient à tour de rôle, jusqu’à ce que l’un d’eux fonctionne !

Quelle est le montant de la rançon ?

De nombreuses attaques par ransomwares sont lancées et propagées au hasard, et s’appuient donc sur une “pay page”, un serveur sur le DarNet spécialement mis en place pour fournir aux victimes le montant de la rançon et comment la payer.

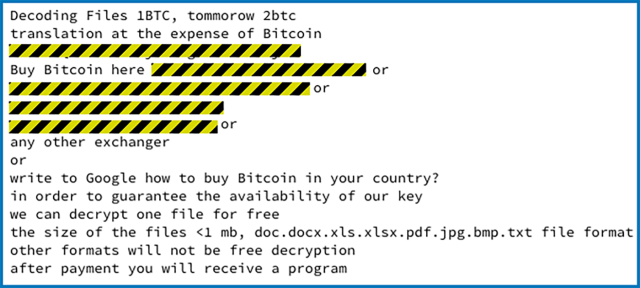

Mais ces cybercriminels, qui ciblent le Remote Desktop Protocol, sont déjà personnellement impliqués dans la manière de se connecter eux-mêmes à votre réseau, ainsi il y aura souvent ce que vous appellerez une petite “touche personnelle” !

Plutôt que de vous diriger de force et automatiquement via un site web, vous verrez probablement apparaitre une fenêtre contextuelle semblable à celle-ci, vous demandant de prendre contact par email pour “négocier” la divulgation de vos données :

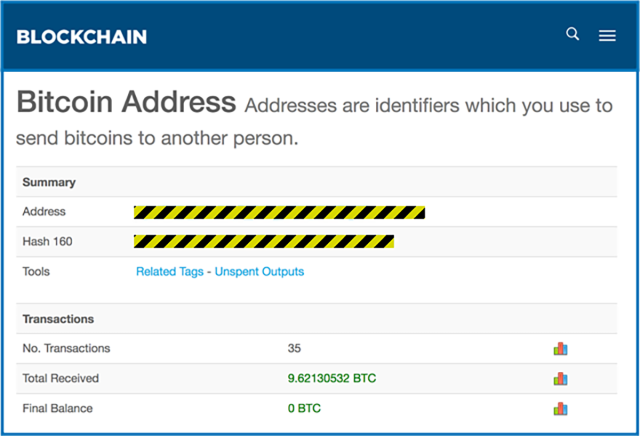

Au moment d’écrire cet article, l’adresse Bitcoin utilisée par ce cybercriminel contenait BTC 9.62, valant actuellement un peu plus de 50 000 €.

Une seule des transactions correspondait au montant de 1 BTC demandé pour la rançon, ce qui peut indiquer que le compte soit utilisé pour plusieurs activités simultanément, ou bien que certaines victimes ont réussi à négocier un prix inférieur.

Les victimes

Les victimes de ce type d’attaque sont presque toujours des petites et moyennes entreprises : la plus grande entreprise dans notre enquête comptait 120 employés, mais la plupart en comptaient 30 ou moins.

De telles tailles d’entreprises sont inévitablement associées à une dépendance vis-à-vis de prestataires informatiques externes, ou des généralistes en informatique, “touche-à-tout”, qui essaient de gérer la cybersécurité avec de nombreuses autres responsabilités en parallèle.

Dans un cas, une victime a été attaquée à plusieurs reprises, en raison d’un mot de passe faible utilisé par une application tierce qui exigeait un accès administrateur 24h/24h pour son équipe support.

Que faire ?

- Si vous n’avez pas besoin du Remote Desktop Protocol, assurez-vous qu’il soit désactivé. N’oubliez pas de vérifier chaque ordinateur sur le réseau : le RDP peut être utilisé pour se connecter aux serveurs, ordinateurs de bureau et ordinateurs portables.

- Pensez à utiliser un réseau privé virtuel (VPN) pour les connexions hors de votre réseau. Un VPN tel que Sophos XG Firewall et Sophos UTM exigent que les personnes externes s’identifient tout d’abord au niveau du pare-feu, et se connectent ensuite aux services internes. Cela signifie que les logiciels tels que le Remote Desktop Protocol n’ont jamais besoin d’être connectés directement à internet.

- Utilisez l’authentification à deux facteurs (2FA) dès que vous le pouvez. Sophos XG Firewall et Sophos UTM prennent en charge le 2FA, vous fournissant ainsi un code de connexion unique à chaque fois. Si les cybercriminels volent ou devinent votre mot de passe, cela leur sera d’aucune utilité !

- Patchez le plus tôt et le plus souvent possible. Cela peut empêcher rapidement les cybercriminels d’exploiter des vulnérabilités en ciblant votre réseau, réduisant ainsi les risques encourus.

- Après une attaque, vérifiez ce que les cybercriminels ont modifié. Ne supprimez pas simplement le malware ou n’installez pas uniquement les correctifs manquants, en pensant que le tour est joué ! Vérifiez en particulier les applications ajoutées, les paramètres de sécurité modifiés et les comptes d’utilisateurs nouvellement créés.

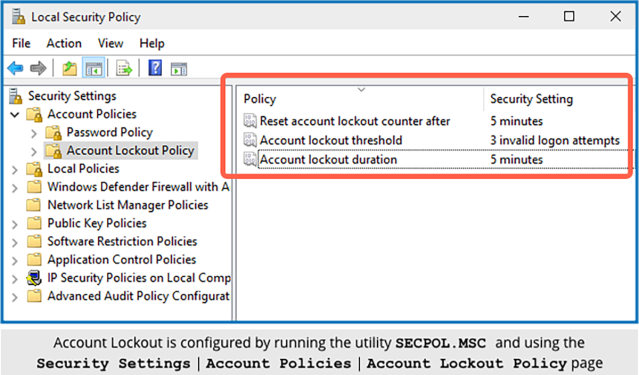

- Définissez une stratégie de verrouillage pour limiter les attaques par mot de passe. Avec trois tentatives successives suivies d’un verrouillage de cinq minutes, un cybercriminel ne pourra essayer que 12 × 3 = 36 mots de passe par heure, ce qui rend une attaque par force brute impossible.

Si vous utilisez une entreprise informatique externe et qu’elle ne vous a pas encore fait les recommandations listées ci-dessus, pourquoi ne pas leur demander pourquoi, et surtout posez-vous la question s’il s’agit du bon partenaire pour s’occuper de votre réseau ?

Soyez prudent, ne laissez pas le Remote Desktop Protocol au service de votre équipe informatique se transformer en un outil de déploiement de ransomwares pour cybercriminels.

Billet inspiré de Ransomware-spreading hackers sneak in through RDP, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.