Les clients de Sophos peuvent suivre les mises à jour techniques dans ce Knowledge Base Article, qui inclue une liste des variantes que nous détectons et bloquons.

Depuis la cyberattaque d’hier menée par le ransomware Petya, les internautes se sont posés de nombreuses questions sur la façon dont il se répandait, et s’il représentait ou non une suite à l’épidémie WannaCry du mois dernier.

Les experts Sophos ont trouvé des similitudes dans la manière dont les deux se répandaient, ainsi que certaines différences clés. Ils ont également reconstitué l’infection et la séquence de chiffrement, et ainsi protégés les clients Sophos en conséquence.

Les différences et similitudes avec WannaCry

Les chercheurs n’ont trouvé aucun mécanisme de diffusion sur internet, mais comme WannaCry, il utilise les exploits EternalBlue/EternalRomance qui ciblent les installations SMB vulnérables afin de se propager.

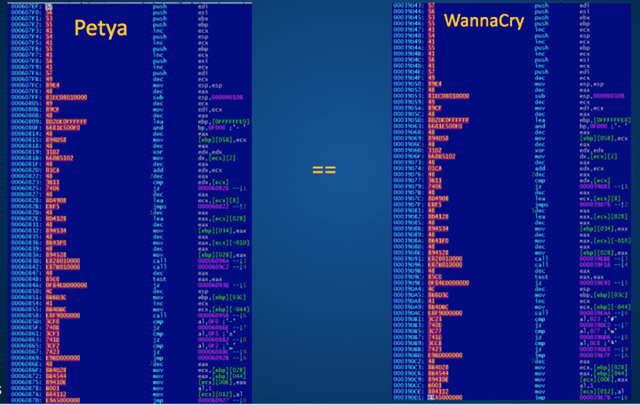

Cependant cette propagation ne se fait qu’au niveau des réseaux internes. Voici le shellcode de l’exploit SMB pour Petya, en comparaison avec celui pour WannaCry :

Exploitation des outils en ligne de commande

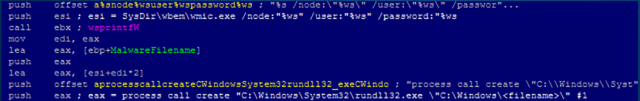

Dans les cas où l’exploit SMB échoue, le ransomware Petya essaie de se diffuser en utilisant PsExec au niveau des comptes utilisateurs locaux (PsExec est un outil en ligne de commande qui permet aux utilisateurs d’exécuter des processus sur des systèmes distants).

Il exécute également un outil modifié mimikatz LSAdump qui récupère tous les identifiants utilisateurs disponibles dans la mémoire. Il tente d’exécuter Windows Management Instrumentation Command-line (WMIC) pour déployer et exécuter le payload au niveau de chaque hôte connu avec les identifiants appropriés. WMIC est une interface de script qui simplifie l’utilisation de Windows Management Instrumentation (WMI) et les systèmes qu’il gère).

En utilisant les techniques de piratage WMIC/PsExec/LSAdump, les cybercriminels peuvent infecter des ordinateurs fraîchement patchés et disponibles sur les réseaux locaux, y compris ceux sous Windows 10.

La phase d’attaque

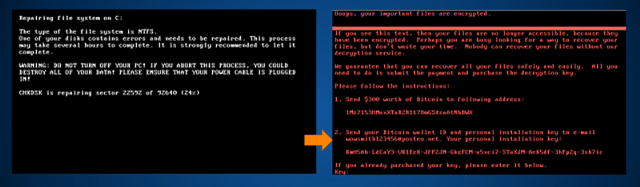

Une fois que l’infection diminue d’intensité, la phase de chiffrement commence. Le ransomware Petya chiffre vos fichiers de données et écrase le secteur de démarrage de votre disque dur de sorte que la prochaine fois que vous redémarrez, le master index de votre lecteur C: sera également chiffré. Pour couronner le tout, et probablement en tenant compte du fait que la plupart des utilisateurs ne redémarrent que très rarement de nos jours, le ransomware Petya force automatiquement un redémarrage après environ une heure, activant ainsi le processus de chiffrement secondaire.

La victime sait qu’il y a un problème parce qu’un message ne provenance du ransomware Petya s’affiche à l’écran :

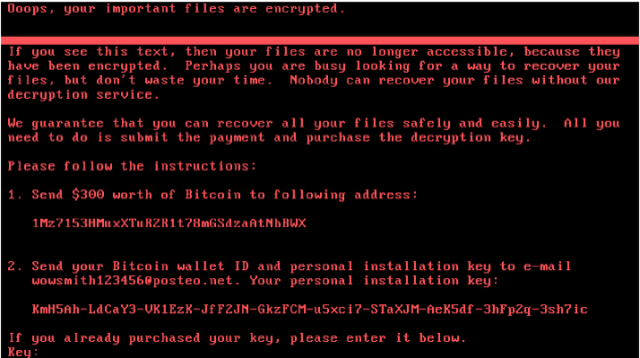

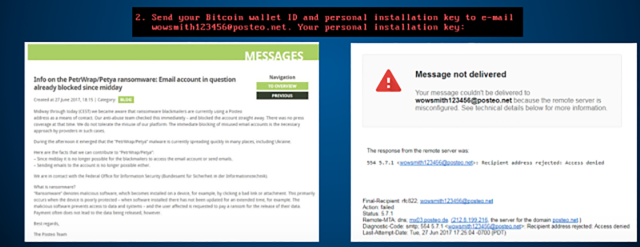

Voici un aperçu plus détaillé du message envoyé par le ransomware :

La douleur pour la victime est aggravée parce que l’adresse email mentionnée pour le paiement de rançon a été fermée. Donc, si la décision est prise de payer la rançon, il n’y a aucun moyen de confirmer de manière fiable que le paiement a bien été transmis et qu’une clé de déchiffrement va effectivement arriver.

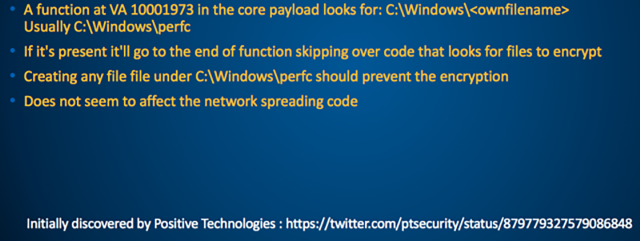

Existe-t-il un kill switch ?

L’une des questions les plus posées dans le secteur de la cybersécurité est de savoir s’il existe un kill switch pour interrompre l’infection. La réponse est oui, mais seulement localement, comme indiqué ci-dessous :

La protection offerte par Sophos

Les clients qui utilisent Sophos Endpoint Protection sont protégés contre toutes les variantes récentes du ransomware Petya. Nous avons fourni une première protection dès le 27 juin à 13h50 UTC et nous avons depuis mis à disposition plusieurs mises à jour pour protéger davantage contre d’éventuelles futures variantes.

En outre, les clients utilisant Sophos Intercept X ont été protégés de façon proactive sans qu’aucune donnée ne soit chiffrée, et ce dès l’apparition de cette nouvelle variante du ransomware Petya.

De plus, les clients peuvent choisir de restreindre l’utilisation de PsExec et d’autres outils administrateurs à double usage sur leur réseau. Sophos Endpoint Protection fournit une détection PUA pour psexec et d’autres programmes d’administration à distance qui ne nécessitent pas d’être disponibles sur tous les PC et au niveau de tous les utilisateurs.

Nous avons créé une vidéo pour montrer comment Intercept X fonctionne contre le ransomware Petya.

Les mesures défensives

Bien que les clients de Sophos soient protégés, il existe plusieurs choses que les utilisateurs peuvent faire pour renforcer leurs défenses. Par exemple :

- Assurez-vous que les systèmes ont reçu les derniers correctifs, y compris celui en provenance du bulletin MS17-010 de Microsoft.

- Envisagez de bloquer l’utilisation de l’outil Microsoft PsExec sur les ordinateurs des utilisateurs. Une version de cet outil est utilisée dans le cadre d’une autre technique d’attaque utilisée par Petya pour se propager automatiquement. Vous pouvez le bloquer à l’aide d’un produit tel que Sophos Endpoint Protection.

- Sauvegardez régulièrement et gardez une copie récente hors ligne. Il existe des dizaines de situations, hors ransomware, à la suite desquelles des fichiers peuvent disparaître brusquement, telles que le feu, les inondations, le vol, un ordinateur portable abandonné ou même une suppression accidentelle. Chiffrez votre sauvegarde et vous n’aurez plus à vous inquiéter si elle tombe dans de mauvaises mains.

- Évitez d’ouvrir des pièces jointes envoyées par email et en provenance de destinataires que vous ne connaissez pas, même si vous travaillez en ressources humaines ou en comptabilité et que vous utilisez beaucoup de pièces jointes dans votre travail.

- Téléchargez Sophos Intercept X disponible en essai gratuit, et pour les particuliers (utilisation non commerciale), inscrivez-vous gratuitement à la version Beta de Sophos Home Premium, qui vous protège contre les ransomwares en bloquant le chiffrement non autorisé des fichiers et des secteurs sur votre disque dur.

En parallèle, et pour avoir une meilleure compréhension de ce type de menaces n’hésitez pas à consulter les sources et documents suivants :

- Pour se défendre contre les ransomwares en général, lisez notre article : Comment bien se protéger contre les ransomwares ?

- Pour mieux comprendre les attaques par phishing, lisez notre article explicatif.

- Pour se protéger contre les pièces jointes en JavaScript, demandez à Windows Explorer pour ouvrir les fichiers .JS avec Notepad.

- Pour se protéger contre les noms de fichiers trompeurs, demandez à Windows Explorer pour qu’il montre les extensions.

- Pour en savoir plus sur les ransomwares, écoutez notre podcast.

- Pour protéger vos mails et vos proches contre les ransomwares, essayez gratuitement Sophos Home pour Windows ou Mac.

Billet inspiré de Deconstructing Petya: how it spreads and how to fight back, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.