Le ransomware Locky a clairement été l’un des ransomwares les plus importants ces derniers temps. Peu à peu, il a cédé la place, remplacé par des ransomwares tels que Cerber et Spora. Mais ces dernières semaines, le ransomware Locky est revenu !

Début août, le ransomware Locky nous a présenté sa nouvelle extension : .diablo6. Cette semaine, des experts ont découvert de nouvelles variantes, qui utilisent maintenant l’extension .lukitus. L’expert SophosLabs, Dorka Palotay, a déclaré que les nouvelles variantes avaient le comportement habituel de Locky :

Il se diffuse par le biais d’un email indésirable et est accompagné d’une pièce jointe .zip avec un fichier .js à l’intérieur (par exemple, 20170816436073213.js). Il télécharge ensuite son payload, qui chiffrera tous vos fichiers.

Caractéristiques de l’email et payloads

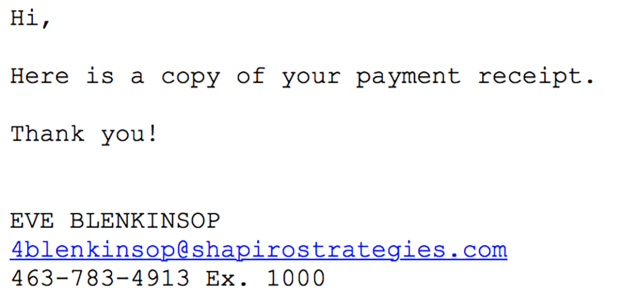

La variante .lukitus est diffusée avec une thématique au niveau de l’objet de l’email telle que “PAIEMENT” avec le corps de message suivant :

La variante Diablo a utilisé un corps de message de type “Fichiers joints. Merci” et l’adresse e-mail de l’expéditeur avait le même domaine que celui du destinataire. Les e-mails étaient accompagnés d’une pièce jointe .zip “E 2017-08-09 (957).zip”, qui contenait un downloader VBScript appelé “E 2017-08-09 (972).vbs”. Le script télécharge ensuite le payload Locky à partir d’une adresse se terminant par /y872ff2f.

La version .lukitus se connecte à son serveur command-and-control via les adresses suivantes :

- hxxp://185[.]80[.]148[.]137/imageload.cgi

- hxxp://91[.]228[.]239[.]216/imageload.cgi

- hxxp://31[.]202[.]128[.]249/imageload.cgi

La version diablo6 se connecte à son serveur command-and-control via les adresses suivantes :

- 83.217.8.61/checkupdate

- 31.202.130.9/checkupdate

- 91.234.35.106/checkupdate

Les mesures défensives concernant les pièces jointes malveillantes

Sophos protège ses clients vis-à-vis des dernières campagnes du ransomware Locky. Mais il est tout de même bon de garder à l’esprit les conseils suivants :

- Si vous recevez une pièce jointe par email, quelle qu’elle soit, et que vous ne connaissez pas la personne qui vous l’a envoyée, NE L’OUVREZ PAS !

- Configurez Windows pour qu’il affiche les extensions des fichiers. Cela vous permettra de repérer les fichiers trompeurs.

- Utilisez un antivirus avec un scanner on-access (également connu sous le nom de protection en temps réel). Cela peut vous aider à bloquer les malwares de ce type grâce à une défense multi-couches, par exemple en arrêtant en amont un fichier PDF ou HTA piégé.

- Pensez à paramétrer de manière stricte la passerelle de messagerie. Certains employés sont plus exposés que d’autres, vis-à-vis de l’envoie de malwares (comme le département de traitement des commandes), et doivent donc bénéficier d’une protection renforcée, afin d’éviter tout incident.

Les mesures défensives concernant les ransomwares

La meilleure défense contre les ransomwares est tout simplement d’éviter l’infection en amont ! Ainsi, nous avons publié un guide intitulé : Ransomware, comment s’en protéger, qui vous sera sans aucun doute d’une grande utilité :

Vous pouvez également écouter notre podcast Techknow Dealing with Ransomware :

Billet inspiré de It’s baaaack: Locky ransomware is on the rise again, sur Sophos nakedsecurity.

Qu’en pensez-vous ? Laissez un commentaire.