Questo articolo fa parte di una serie che mira a educare i professionisti della sicurezza informatica sulle lezioni apprese dalle vittime di violazioni. Ogni lezione includerà semplici consigli, molti dei quali non richiedono alle aziende di acquistare alcuno strumento.

L’autenticazione a più fattori (MFA) è una misura di sicurezza che richiede due o più prove di identità per concedere l’accesso. In altre parole, è necessario più di una semplice password per ottenere l’accesso. Potrebbero essere necessari anche un passcode monouso, il riconoscimento facciale o un’impronta digitale come ulteriore controllo di sicurezza.

Ogni amministratore conosce i vantaggi dell’autenticazione a più fattori per l’accesso alle applicazioni aziendali. Si tratta di una pratica che mantiene i nostri dati di Office365 e Salesforce al sicuro, anche se un malintenzionato ottiene, indovina, acquista o forza brutalmente un nome utente e una password.

Tuttavia, nel momento in cui le applicazioni sono state spostate nel cloud, anche le loro console di accesso sono state esposte a Internet. Anche l’amministrazione e la sicurezza del sistema sono state gestite “dal cloud” e quindi necessitano anche loro della MFA.

La tecnica MITRE ATT&CK T1078 (“Account Validi”) descrive come gli autori delle minacce utilizzano account validi per ottenere l’accesso iniziale alla rete, eludere le difese, ottenere la persistenza e aumentare i propri privilegi.

Queste tattiche a loro volta consentono di aggirare varie difese, inclusi antivirus, controllo delle applicazioni, firewall, sistemi di rilevamento/prevenzione delle intrusioni e controlli di accesso al sistema. L’uso non autorizzato di account validi è molto difficile da rilevare, in quanto è molto vicino alla normalità.

Quella degli Account Validi è una delle 5 tecniche principali che Sophos ha osservato per l’accesso iniziale (https://attack.mitre.org/tactics/TA0001/) come riportato nell’Active Adversary Playbook del 2021. Alcuni strumenti di amministrazione (ad esempio Solarwinds, Webroot, Kaseya e Connectwise) sono stati utilizzati anche per fornire payload dannosi.

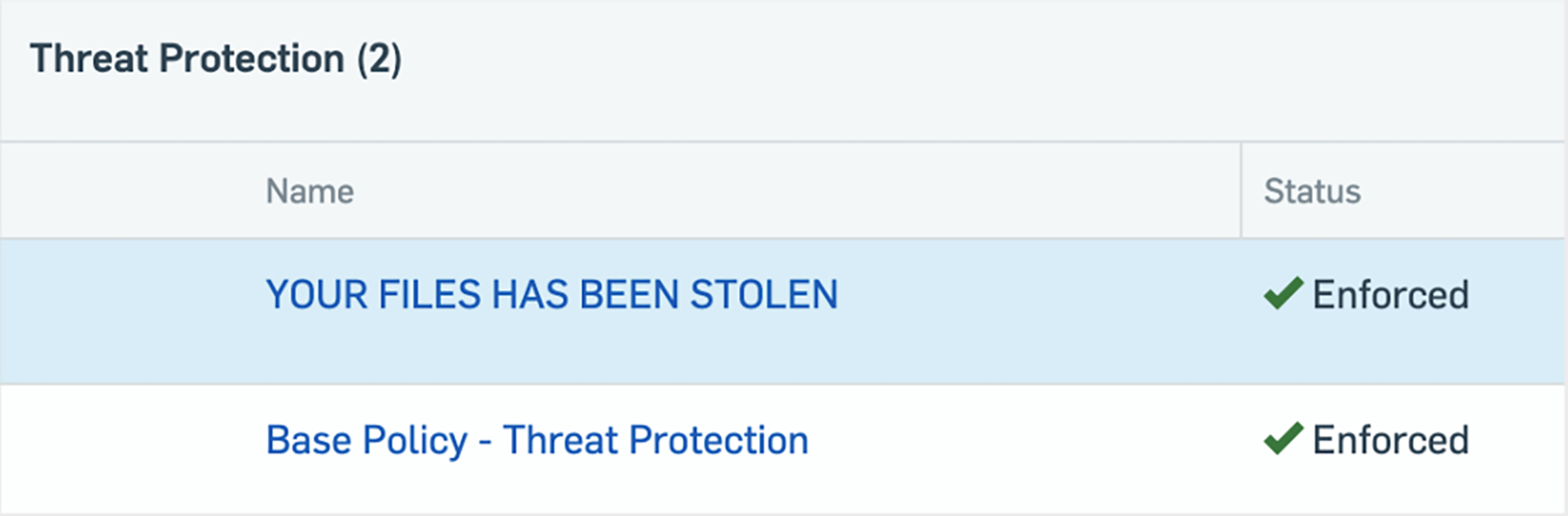

Cosa succede quando un attaccante ottiene l’accesso a una console di sicurezza? Nell’esempio seguente, l’autore della minaccia ha semplicemente scritto la propria policy e ha disattivato ogni impostazione di sicurezza.

Anche i sistemi di amministrazione della sicurezza in loco dovrebbero comunque utilizzare l’autenticazione a più fattori, se possibile: la vita è più semplice per un avversario se può semplicemente disattivare le soluzioni di sicurezza prima di distribuire il malware. Se utilizzi una VPN per accedere alla rete, ti consigliamo vivamente di abilitare la MFA anche su quella.

L’abilitazione della MFA per l’amministrazione del sistema e gli strumenti di sicurezza raggiunge tre obiettivi:

- Riduce il rischio di accesso da parte di persone non autorizzate

- Genera avvisi ad ogni tentativo di accesso, consentendo a un amministratore di bloccare i tentativi futuri secondo necessità

- Impedisce la condivisione dell’account, garantendo audit accurati che possono collegare il comportamento a un utente specifico

L’abilitazione della MFA spesso non costa nulla di più del tuo tempo. Se hai ignorato i giganteschi banner “Abilita la MFA” sulle tue console, è tempo di intraprendere questa azione. Se il tuo fornitore di sicurezza non offre opzioni MFA, non pensi sia il momento di chiedergli perché?

Lascia un commento