** 本記事は、Time keeps on slippin’ slippin’ slippin’: The 2023 Active Adversary Report for Tech Leaders の翻訳です。最新の情報は英語記事をご覧ください。**

ソフォスは、2023 年上半期にソフォスのインシデント対応チームが収集したデータを分析した、テクノロジーリーダー向けアクティブアドバーサリーレポートを公開しました。本レポートは、今年 2 本目のアクティブアドバーサリーレポートです。

4 月に発表した前回のアクティブアドバーサリーレポートは、ビジネスリーダー向けのものでした。情報セキュリティの分野では、ビジネスリーダーは、各組織の戦略を策定し、財務を監督する立場にあります。サイバーセキュリティの分野では、ビジネスリーダーは、現代の脅威や、脅威が組織にもたらすリスクを広く認識する責任を負っています。また、リスクを軽減する緩和策についても、必ずしも詳細まで理解している必要はありませんが、幅広く理解していなければなりません。この知識があってこそ、ビジネスリーダーは適切な優先順位と予算を設定できます。ビジネスリーダーは、自分たちが提案した戦略に対して部門がどのように機能しているかを評価するのに役立つ、信頼できる指標を待ち望んでいます。

本レポートの対象であるテクノロジーリーダーは、戦略を運用する立場にあり、戦略で定められた目標を最も効率的に達成するために必要な金銭的・人的リソースを管理します。テクノロジーリーダーは、企業を守るためのポリシーを策定する者と、実際に脅威ハンティングを行う担当者 (次回のアクティブアドバーサリーレポートで取り上げます) の優先度を注意深く検討し、バランスを取らなければなりません。テクノロジーリーダーは企業における情報セキュリティを適切に連携させる役割を担っています。

本レポートが、各企業が効果的な戦略を立案および展開し、組織の防御をより強固にするためのリソースの配備方法について、テクノロジーリーダーがより的確な判断を下すための一助となることを願っています。以下の調査結果は、的確な判断をするために大きく役立ちます。また、賢明な行動によって最大の効果をもたらすことのできる組織の「ボトルネック」を明らかにします。また、本レポートは、高度なスキルを有し手動で操作を行う攻撃者が、標的をどのように見ているかを明らかにします。たとえば、どのようなタイミングで標的を攻撃しているのか、解決すべき課題は何か、また、組織にとって優れた結果をもたらすためにどのような行動をどこで行う必要があるかについて説明します。

本レポートは、X-Ops のインシデント対応 (IR) チームが世界各地のセキュリティインシデントへの対応を通じて学んだ、現在の攻撃者の状況について紹介しています。本レポートは、2023 年上半期に発生した 80 件の事例から得られたデータを基にしています。また、これらのデータセットを以前のアクティブアドバーサリーのデータと比較し、状況が以前と比してどのように変化したかを確認します。本レポートの最後に、今回の調査対象者の内訳について、詳細を掲載しています。

本記事の要点

- 侵害された認証情報は、あらゆる攻撃につながる

- MFA の重要性

- 攻撃者の滞留時間は、タイタニック号が沈没するよりも短い

- サイバー犯罪者に休みはなく、防御側も常に注意を怠ってはならない*

- Active Directory サーバー:究極の攻撃ツール

- RDP:リスク軽減の好機

- テレメトリの欠落は大きな問題

* もちろん、犯罪者は個別に休息や充電のために休暇をとることもありますが、すべての攻撃者が一斉に休むことはありません。また、ソフォスは、防御担当者は仕事を休むべきではないと言っているわけではありません。それは大きな間違いです。むしろ、組織が 24 時間 365 日体制で攻撃を検知・対応できる能力を獲得する必要があります。この主張を裏付けるデータについては、本レポートの続きをお読みください。

本レポートで使用されたデータ

これまでのレポートは、通年のインシデント対応のデータを遡及的に分析してきました。本レポートでは、攻撃者の現在の行動を詳細に把握するため、2023 年 1 月から 6 か月間に焦点を当て、それ以前のデータと (関連する部分は) 比較しました。この方法により、読者の方々に最新のデータと知見を提供するとともに、過去のレポートのデータからの変化についても明らかにできるようになりました。以下の付録 A に、今回のレポートで調査した事例の詳細情報を記載しています。

今回検討する各攻撃手法については可能な限り MITRE ATT&CK フレームワークによる分類を記載しています。最後に付録として、本レポートで言及したすべての攻撃を一覧化し、それぞれについて可能な緩和策を記しました。

調査結果

認証情報:重大で影響力の大きな潜在的な脅威

インシデント対応調査の 1 つの側面は、攻撃がどのように開始されたかを突き止めることです。データを分類する際には、初期アクセスの方法 (つまり、攻撃者がどのようにネットワークに侵入したか) に注意するだけでなく、攻撃が成功した要因についても特定するように努めました。

今回収集された期間のデータでは、外部リモートサービス (T1133) が最も初期アクセスに用いられた手法であり、外部に公開されたアプリケーションへの攻撃 (T1190) が続きました。70% のケースで、正規のアカウントの悪用 (T1078) が外部リモートサービスと同時に用いられていました。リモートサービスを介した初期アクセスには、正規のアカウントが必要とされることが多いため、これは自然なことでしょう。しかし、攻撃者がファイアウォールや VPN ゲートウェイを悪用する場合など、脆弱性を攻撃して、初期アクセスにリモートサービスを活用するケースも少なくありません。

過去の事例データでは、攻撃の根本原因としては脆弱性の悪用が最も顕著であり、次いで認証情報の侵害が僅差で続いていました。最新のデータでは、注目すべきことにこの傾向が逆転し、初めて認証情報の侵害が根本原因のトップになりました。2023 年の上半期では、認証情報の侵害が根本原因の 50% を占めたのに対し、脆弱性の悪用は 23% でした。攻撃者が脆弱性を悪用するよりも、認証情報の侵害をより積極的に行っていると断定することはできませんが、正規のアカウント (T1078) を取得することで、攻撃が容易になることは否定できません。(また、以下のセクションでも再度記載しますが、4 月のレポートでも取り上げた通り、パッチを常に適用することは、非常に有効な防御策となります)。

認証情報の侵害が横行している背景には、多くの組織で未だに多要素認証 (MFA) が導入されていないことがあります。たとえば、2023 年に調査した事例の 39% で、MFA が設定されていないことが確認されました。この結果で最も残念なのは、業界全体としてこの問題を解決する方法が知られているにもかかわらず、優先的に実行している組織があまりにも少ないということです。フィッシング対策として有効な認証方法を実装することは、スクリプトを用いるだけの攻撃者から資金の豊富な犯罪組織まで、あらゆる攻撃者から身を守りたい組織にとって優先すべき事柄です。MFA は攻撃から組織を保護するためにどの程度有用なのでしょうか。本レポートのためにデータを分析しているうちに、広く使われている最新のソーシャルエンジニアリングの手口の 1 つに、受信者に Yubikey を無効にするように促すメールがあることがわかりました。

多要素認証は、Yubikey が提供するようなハードウェア認証だけではありません。MFA が成熟したことで、さまざまな選択肢が利用可能になっており、Microsoft は MFA のプロセスを簡易にするための優れた対策も行っています。単刀直入に言うと、フィッシングに強い MFA を導入し、使用方法に関してユーザーを教育することが、現在のサイバー攻撃に巻き込まれないために最低限必要です。

さらに、多くの認証システムは、適応型アクセスを設定できます。適応型アクセスとは、アクセスを要求するユーザーまたはデバイスのコンテクストデータに基づいて、アクセスまたは信頼の程度を変更する仕組みです。さらに、本当に必要なユーザーのみに限定してアクセス権限を付与します。適応型のアクセス認証システムを使用すると、特定のアプリケーションまたはユーザーグループ用にアクセスポリシーを調整し、不審なシグナルに動的に対応できます。

データを分析するときには、自社で特定したデータを他の視点から検証することが多くあります。米国サイバーセキュリティ・社会基盤安全保障庁 (CISA) が最近発表した論文によると、米国政府の 2022 会計年度中に調査された全攻撃のうち、エクスプロイトが利用されたのはわずか 1% であったのに対し、初期アクセスの半数以上 (54%) は認証情報の侵害によるものでした。

パッチ:速やかにそして常に適用すべし

CISA は独自に攻撃者による活動を調査しており、CISA のデータは、攻撃者の活動について、有益な一般的な見解を提供しています。CISA のデータセットで認証情報の侵害を利用した攻撃の割合が高い理由の 1 つとして、拘束力のある運用司令 (BOD) 19-02 の影響が考えられます。

- この運用司令は、脆弱性を放置しないことを目的としており、最重要の脆弱性については最初の検出から 15 日以内に修正すること、

- リスクの高い脆弱性は、最初の検出から 30 日以内に修正することを定めています。

攻撃者が容易に利用できる侵入手段を奪い去ることは、攻撃者の手法を限定する上で有効です。つまり、パッチを適用することが極めて重要だと言えます。

2022 年を対象とした前回のレポートで調査された中では、悪用された脆弱性の半数以上 (55%) が ProxyShell または Log4Shell に関連していました。いずれの脆弱性も侵害の発生時にはすでにパッチが存在していました。幸いにも、今年は Log4Shell の悪用は確認されませんでしたが、ProxyShell は 2023 年になっても依然として悪用されています。今年のデータには、2021 年の脆弱性を含む 5 件の事例 (前述の ProxyShell の事例を含みます)、2020 年の ZeroLogon の脆弱性を含む 3 件の事例、2019 年の脆弱性を含む 2 つの事例も含まれていました。これらは決して知名度の低い脆弱性ではありません。必要なパッチを正しく適用するのに何度か試行する必要があるかもしれませんが、防御者はパッチを単に適用していないか、これらの脆弱性の危険性を認識していないのです。これらのような N デイ脆弱性 (すでに修正プログラムが公開されている脆弱性) に正しく対処していないのは、単なる怠慢に過ぎません。

いくつかの例を挙げて、この問題を説明しましょう。2022 年に CVE が割り当てられた脆弱性の中では、 Zoho ManageEngine (CVE-2022-47966) の脆弱性の事例が 2 件、ProxyNotShell (CVE-2022-41080、-41082) の事例が 1 件ありました。一見して、大きな問題ではないように見えるかもしれません。しかし、Zoho の脆弱性については、パッチは 2022 年 10 月 28 日から利用可能であったにもかかわらず、アドバイザリはその 74 日後、 2023 年 1 月 10 日に公開されました。その後、1 月 17 日に概念実証 (PoC) が公開され、1 月 18 日と 1 月 20 日に攻撃が確認されました。したがって、パッチは最初の攻撃が行われる 82 日前から利用可能でした。ProxyNotShell の場合、アドバイザリが公開されたのが 2022 年 9 月 30 日、パッチが公開されたのが 11 月 8 日、攻撃が始まったのが 2023 年 5 月 19 日です。つまり、パッチが公開されてから 192 日間の空白期間がありました。注意喚起がなかったわけではなく、ソフォスも警告していました。

効果的なセキュリティ慣行を周知するため、2023 年に多く見られたいくつかの脆弱性のうち、3CX の脆弱性を悪用した攻撃 3 件、および PaperCut の脆弱性を悪用した攻撃 2 件に焦点を当てました。3CX の攻撃はすべて 3 月に同じ地域で発生し、同社のセキュリティアラートが発出されたのと同じ日 (3 月 30 日) に発見されました。この情報に基づいて迅速に行動した結果、被害を受けた組織は攻撃を短期間のネットワーク侵害に抑えることができました。どちらの事例でも、ランサムウェアグループは、PaperCut の脆弱性が報じられてからそれぞれ 10 日および 11 日という速さで、攻撃に利用しています。

その他に観測された手法に目を移すと、2023 年の増加傾向として気にかかるのは、攻撃者による BYOVD (Bring Your Own Vulnerable Driver: 脆弱なドライバの持ち込み)テクニックの使用が増加していることです。このテクニックは、脆弱性が根本原因であった事例の 39% で使用されていましたが、2022 年の通算ではわずか 12.5% でした。この手法は、少なくとも 4 つの異なる攻撃者によって展開され、データの恐喝 (1 件)、ネットワーク侵害 (1 件)、ランサムウェアの展開 (5 件) など、さまざまな攻撃が後に続きました。

今回の統計データではエクスプロイトの割合が低かったとはいえ、実際の攻撃において脆弱性が悪用されるケースは依然として多いことから、迅速かつ効果的なパッチの適用は、事前に攻撃を防止するための防御の要となります。脆弱性の悪用は、高い特権を獲得し、組織のネットワークに迅速に侵入するための有効な手段です。

滞留時間の変化

滞留時間は、最初のアクティブアドバーサリーレポートから追跡している指標です。この指標は、セキュリティチームがインシデントを検出して対応するまでの時間を把握するのに役立ちます。今回の調査期間では、全体の滞留時間の中央値が引き続き短くなっており、2022 年の 10 日から 2023 年前半には 8 日に減少しています。前回のレポートで述べたように、これは良いニュースでもあり悪いニュースでもあります。ソフォスは、検出能力の向上が滞留時間の低下に寄与していると考えており、これは良いニュースと言えます。つまり、多くの組織が早い段階でセキュリティ対策を組み込むようになり、対応に要する時間 (TTR) を増加させている結果として、検出までの時間 (TTD) が減少しています。悪いニュースは、このような傾向に対し、一部の攻撃者が活動を迅速化して対応していることです。

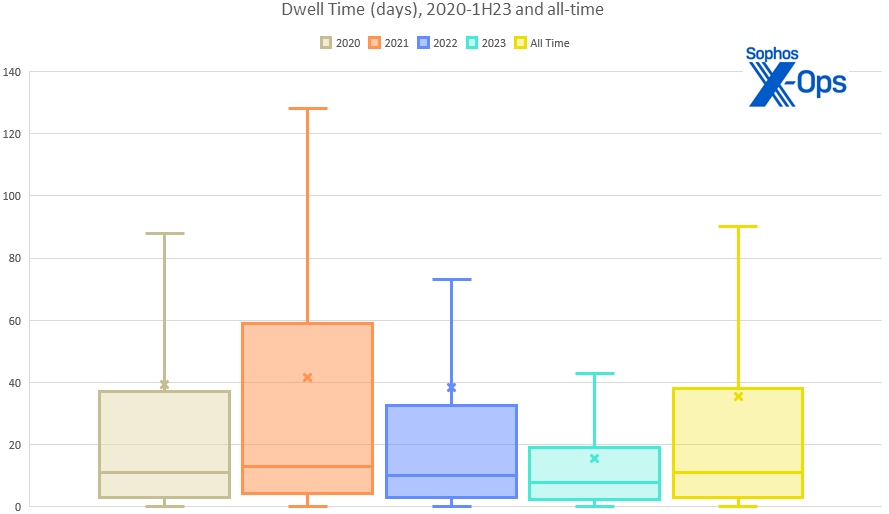

図 1:2020 年から 2023 年上半期の各年、および通算の滞留時間 (日) 。(箱ひげ図を見慣れていない方へ:各年のデータの中央値が、各色の箱の中に引かれた水平線で示されています。箱は数値の「真ん中半分」(つまり、その年の上下 25% に属さないすべての数値) を示し、×はその年のすべての数値の平均 (平均値) を示します。縦のひげは、データの最小値 (Q1 – 1.5*IQR [四分位範囲、前述の「真ん中半分」のしきい値]) と最大値 (Q3 + 1.5*IQR) を示しています。今回の場合、 5 つのデータセットすべての最小値は 0 です。図の可読性を優先するため、一部の外れ値は除外しました。)

詳細をよく確認すると、この変化がどこで生じているかがわかります。特筆すべきは、ランサムウェアの攻撃者が平均を歪めていることです。2023 年の上半期に、ランサムウェアインシデントの滞留時間の中央値は 9 日から 5 日に急減しています。対照的に、ランサムウェア以外のインシデントの滞留時間の中央値は 11 日から 13 日にわずかに増加しています。つまり、ランサムウェアグループの活動はかつてないほど速くなっている一方で、動機や最終目標が必ずしも明確でないその他のネットワーク侵入は、長期化する傾向にあるということです。

| 2023 年上半期の滞留時間詳細 | |||

| すべての事例 | ランサムウェアの事例 | ランサムウェア以外の事例 | |

| 最小滞留時間 (日) | 0 | 0 | 0 |

| 最大滞留時間 (日) | 112 | 112 | 71 |

| 正味の (平均) 滞留時間 | 15.57 | 15.35 | 16.04 |

| 滞在時間の中央値 | 8.00 | 5.00 | 13.00 |

図 2:2023 年上半期の滞留時間

前回のレポートでは、これらの攻撃がいつ始まり、いつ検出されたかも調査しました。この分析を発展させるため、今回のレポートでは最新のデータセットを現地時間に変換しました。(これまでは、すべてのデータは対数標準時で表示されていました。)興味深いことに、この新たな視点からデータを見ると、新たな傾向が浮かび上がってきました。

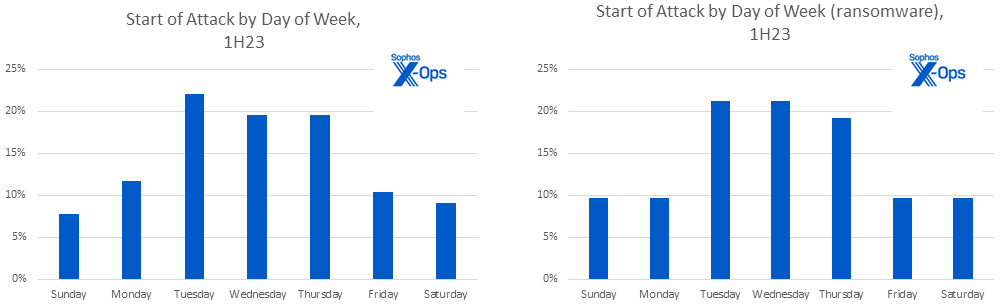

まず、攻撃の 61% が週の半ばに集中していることが示唆されています。このパターンはランサムウェア攻撃単体にも当てはまり、62% が週の半ばに発生しています。

図 3:ランサムウェア攻撃は週の初めに集中しているわけではない。実際はほとんどの攻撃が週の半ばに開始されていることがデータから分かります。

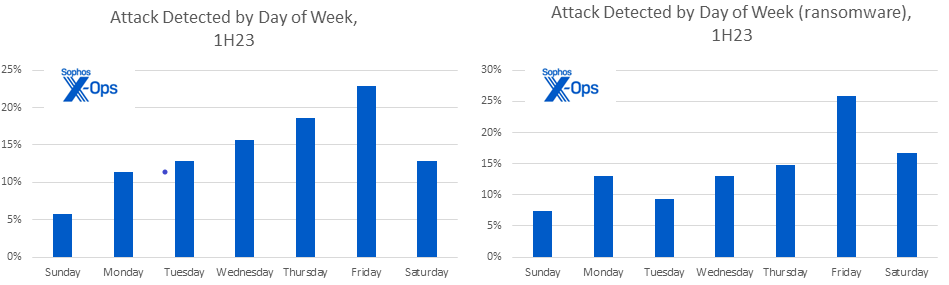

また、週の後半になるにつれて、検出される攻撃の数も着実に増加しています。ランサムウェア攻撃は金曜日に顕著に増加し、ランサムウェア攻撃の約半数 (43%) が金曜日または土曜日のいずれかに実行されたものでした。

図 4:技術チームだけでなく、ビジネスリーダーとも連絡を取るのがより困難になるため、ランサムウェアの攻撃者は、週末を狙って攻撃を仕掛けている可能性があります。ソフォスが確認した事例の一部は、実際には週の初めに社内で発見されていたが、X-Ops のインシデント対応者には後から知らされたものである可能性もあるため、データの信頼性が若干落ちる可能性があることに注意してください。

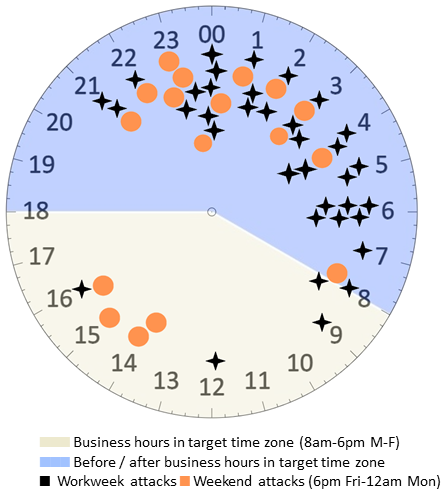

次に、これらのランサムウェア攻撃が展開されている時間帯を分析したところ、データから不都合な事実が新たに明らかになりました。(ランサムウェア攻撃に焦点を当てたのは、最も信頼性が高く、客観的な指標があるためです。)

図 5:インシデント対応者の少ない金曜夜 11 時を狙って攻撃を仕掛ける攻撃者。ランサムウェアの攻撃者は、週末の夜遅い時間帯に攻撃を集中させる傾向があります。この図に示された 52 件の攻撃のうち、平日の午前 8 時から午後 6 時までの間に発生したのはわずか 5 件で、そのうち 3 件は午前 8 時から午前 9 時までの間に発生しています。

ランサムウェアのペイロードのほとんど (81%) は、一般的な営業時間外に展開されています。さらに詳細なデータを見ると、被害組織の業務時間内に発生した攻撃のうち、平日に発生したのはわずか 5 件であることもわかりました。

Active Directory へのアクセス

攻撃者が組織の Active Directory (AD) インフラにラテラルムーブメントを行うのに要した時間も、本レポートのために可能な限り収集しました。いくつかの事例では、「本格的な」攻撃が開始される前に、攻撃者が AD インフラにアクセスしたことが確認されています。また、被害を受けた組織が AD サーバーをインターネットからアクセスできるようにしていた事例など、AD サーバーの侵害から攻撃が始まったこともありました。

すべての攻撃における AD インフラへのアクセスまでの時間の中央値は 0.68 日、つまり約 16 時間でした。攻撃者は、ラテラルムーブメントによってできるだけ早く AD サーバーに到達すべく組織的な努力をしていますが、これには十分な理由があります。調査の過程で、多くの AD サーバーは、 Microsoft Defender でしか保護されていないか、まったく保護されていないことがわかりました。残念ながら、攻撃者は Windows Defender を無効化することに非常に長けています。実際、過去 3 回のアクティブアドバーサリーレポートでは、この手法 (T1562、防御機能の無効化) が使用される事例が着実に増加していました。2021 年には手法は 24% の事例で観察され、2022 年には 36% に増加し、2023 年前半には 43% まで増加し続けています。

攻撃者が Active Directory サーバーに足掛かりを築くと、攻撃力を大きく向上させることになります。AD サーバーは通常、ネットワーク内で最も強力な特権がある資産であり、組織全体のアイデンティティとポリシーを制御することが可能になります。AD サーバーを掌握した攻撃者は、高度な特権アカウントを侵害したり、新しいアカウントを作成したり、正規のアカウントを無効化したりできます。また、AD サーバーを使用して、信頼されているソースからマルウェアを展開できます。保護を無効にすれば、攻撃者が残りの攻撃を実行する間、自身の身を隠すのにも好都合になります。

RDP – 組織に災厄をもたらす大きな問題

前回のレポートでは、リモートデスクトッププロトコル (RDP) の問題と、攻撃者が RDP を利用して多くの攻撃を仕掛けていることについて簡単に説明しました。この数年の間に多少の改善は見られるものの、RDP は依然として最も広く悪用されているツールの 1 つとなっています。これには、以下のような理由があります。RDP は、ほとんどの Windows OS にプリインストールされています。侵害された認証情報の使用が横行していることや、単要素認証が未だに一般的であるとことからも、攻撃者は RDP を積極的に攻撃しています。

RDP は少なくとも 95% の攻撃に関係しており、2022 年 (88% の攻撃に関係、当時の過去最高値) からさらに増加しています。内部アクセスにより発生したインシデントが 93%、外部アクセスにより発生したのが 18% となっています。2022 年においては、それぞれ内部アクセスによるものが 86%、外部アクセスによるものが 22% でした。

攻撃者が RDP を利用する方法は注目に値します。RDP が関係するインシデントの 4 分の 3 以下 (77%) では、ツールが内部アクセスとラテラルムーブメントにのみ使用されていました。この数字は 2022 年の 65% から大幅に増加しています。

2023 年には、RDP が外部アクセスにのみ使用された事例はわずか 1% でした。攻撃者が外部アクセスと内部移動の両方に RDP を使用した攻撃はわずか 16% で、2020 年 (21%) から 5 ポイント以上減少しました。

RDP の外部利用数は以前にも変動があり、現在のところ、その数は限られていますが、RDP ポートがインターネットに開放されていること、つまり攻撃者がファイアウォールをすり抜けて内部ネットワークに侵入できる経路が存在することは、単純にリスク管理として不適切であり、システムをどれほど強化してもリスクを軽減することはできません。(ソフォスは、この春、Intercept X プロジェクトにアクティブアドバーサリー対策 (Active Adversary Protection) を取り入れています。これらの挙動ベースの保護は、他の保護手法と連携させて攻撃を防御するために役立ちますが、RDP を開放している場合には、良い結果を単に祈るだけになります。)VPN は新しいテクノロジーではありません。 リモートアクセスを保護する最新のソリューションも存在します。組織で RDP を使用すべき場合があり、簡単にホストを構成する以上の操作が必要となる場合でも、2023 年にインターネットからシステムへの RDP アクセスを許可する正当な理由はどこにもありません。

組織が受けた影響

攻撃がどのように始まったか、またどのようなタイムラインで攻撃が行われたかを検証したところで、次にこれらの攻撃が組織に与えた影響を見ていきましょう。以前のレポートでも指摘したように、ランサムウェアによる攻撃はインシデント対応のデータセットの中で常に高い割合を占めています。なぜなら、ランサムウェア攻撃は最も目につきやすく、最も破壊的であり、多くの場合、最も専門的な支援を必要とするからです。これは、複雑な攻撃への対応に必要なリソースが不足している組織に特に当てはまります。

T本レポートで収集された影響のデータも同様の傾向を示しています。MITRE ATT&CK では「影響を与えるためのデータ暗号化 (T1486)」と呼ばれている手法が 68% でトップ、次いで「影響なし」が 30% となっています。前回のアクティブアドバーサリーレポートで説明したように、MITRE の「影響」カテゴリにある手法のリストは、システムやデータを利用不能にしたり、一部を破壊するのに使用される行為のみを対象としていることに注意してください。データの盗難、マルウェアの展開 (ドロッパー型トロイの木馬など)、Web シェル、規制上の問題、あるいは単に攻撃者がネットワーク内部を徘徊している場合など、業務への影響や調査対象の特定の攻撃以外が与える影響については、ATT&CK の対象外です。)

多くの場合、二次的な影響も見られます。たとえば、システム回復の阻害 (T1490) テクニックは 18% の事例で確認され、そのほとんどがランサムウェア攻撃と関連していました。 システム回復の阻害には、バックアップの破壊、Windows 回復環境 (WinRE) オプションやその他の Windows 回復機能の無効化、ファームウェアバックアップ、バージョン管理やバックアップポリシー、ボリュームシャドウコピーなどの重要な復旧ツールの削除などが含まれます。これらはすべてシステムの回復を困難にし、データ窃取の混乱と混迷を助長し、身代金支払いの (またはその他の) 交渉を攻撃者にとって有利にさせます。)

2023 年のデータでは、43.4% の事例でデータが盗み出されたと見られています。公開されていない詳細もありますが、データが窃取されなかったと断定できるのは、全体の 9.2% に過ぎません。これは 2022 年の 1.3% から増加してはいますが、それでも十分な数値ではありません。

| データ窃取の検出 | ||

| 2022 年 | 2023 年上半期 | |

| はい | 42.76% | 43.42% |

| 証拠なし | 42.76% | 31.58% |

| いいえ | 1.32% | 9.21% |

| 不明 | 3.29% | 5.26% |

| ステージング | 3.29% | 5.26% |

| 可能性あり | 5.26% | 5.26% |

図 6:2023 年の上半期と 2022 年の通年のデータを比較すると、確実にデータが窃取された攻撃の割合は依然として大きいことがわかります。

このデータは、ログのメンテナンスおよび保護を強化する必要性が改めて明らかになっただけではありません。データの 90% 近くが実際に持ち去られた、持ち去られようとしていた、持ち去られた可能性がある、持ち去られた後に悪用されている可能性があることを意味します。これだけの不確実性は、経営幹部や規制当局にとって無視できない問題です。サイバーセキュリティのリスク管理、戦略、ガバナンス、インシデントの開示に関する SEC (米国証券取引委員会) の待望の最終原則が 9 月上旬に米国の上場企業に対して発効される予定であり、ビジネスリーダーが「重大」とみなされる可能性のあるインシデントの報告義務期限に敏感になっていることを、テクノロジーリーダーは認識するようになっています。アクティブアドバーサリーレポートは法律や規制に関する勧告を行うものではありませんが、経験上、ネットワーク侵害自体も重大なインシデントであり、報告 (または少なくとも記録) されるべきである一方で、窃取されたデータが攻撃を「重大」なインシデントにするケースが多くあります。

窃取されたデータはどうなるのでしょうか。攻撃者はデータを入手すると、素早く次の活動へと移行し、その後の攻撃スケジュールを設定します。2023 年までのソフォスのデータによると、データの窃取からランサムウェアの展開が発生するまでの時間の中央値はわずか 0.88 日、つまり 21 時間強です。また、データが窃取されてから公開されるまでの期間は中央値で 28.5 日と、多少長くはなっていましたが、それでも懸念事項であることに違いはありません。全体的な傾向として、各攻撃段階の時間は短縮しています。

その他のデータ

以下に、この調査期間に収集された残りのデータの要約を示します。予想されるように、6 か月の期間は、たとえ 2023 年のように信じられない速度で状況が変わっている場合でも、さほど大きな変化を示すものではありません。

攻撃の種類

ランサムウェアによる攻撃は、69% となり引き続きトップを占めており、ソフォスのデータセットで最も一般的な攻撃となっています。ソフォスがインシデント対応のデータセットを基に分析していることを考えると、これは当然と言えるでしょう。一般的なネットワーク侵害は、全攻撃の 16% であり、2 位を占めました。データを公開すると恐喝する行為が 9% で 2022 年からおよそ 3 倍に増加し、3 位に入りました。データの恐喝のみを行うグループが増加していることから、この数字は増加し続けると予想されます。たとえば、2023 年 1 月には、BianLian グループが窃取したデータをもとに恐喝する攻撃モデルに切り替えたことが報告されており、ソフォスのデータセットに含まれるすべてのデータ恐喝攻撃の 86% をこのグループが占めています。

| 検出された攻撃の種類 | ||

| 2022 年 | 2023 年上半期 | |

| ランサムウェア | 68.42% | 68.75% |

| ネットワーク侵害 | 18.42% | 16.25% |

| データ恐喝 | 3.29% | 8.75% |

| データ窃取 | 3.29% | 2.50% |

| Web シェル | 2.63% | 1.25% |

| DDoS | — | 1.25% |

| ローダー | 3.29% | 1.25% |

図 7:攻撃の種類は下位では多少入れ替わっていますが、ランサムウェアが引き続きトップに位置しています。

攻撃の帰属

以前のレポートと同様に、ソフォスのデータセットで最も活発なランサムウェアグループのランキングを以下に示します。2023 年の最初の 6 か月間に調査された 55 件のランサムウェア攻撃の事例のうち、LockBit が 15% でトップの座を維持し、BlackCat (13%)、Royal (11%) が僅差で続き、Play、Black Basta、CryTOX (7%) が上位 5 位を独占しました。個別のランサムウェアグループとしては、2022 年の 33 グループに対して、2023 年には 24 グループが確認されました。

LockBit の勢力拡大にもかかわらず、Conti は依然としてランサムウェアグループの通算ランキングでトップの座を維持しています。しかし、2023 年の通年の結果を集計すると、LockBit が依然として拡大傾向にあるため、この順位は入れ替わる可能性が高いと考えられます。しかし、Royal、Black Basta、BlackByte、Karakurt のような Conti の関連グループは、2023 年のランサムウェアおよびデータ恐喝攻撃の 21% に関与しているため、Conti の影響力はしばらく持続すると考えられます。

興味深いことに、2023 年に有名になった Clop グループ (GoAnywhere、PaperCut、MOVEit) に関連する事例は、これまでのところ、ソフォスのインシデント対応データにはほぼ含まれていません。おそらく、Clop の標的とソフォスの顧客層が重なっていないためだと考えられます。また、Hive、Phobos、Conti も 2022 年の上位 5 件から姿を消しています。

| 最も活発なランサムウェアグループ | ||

| 2022 年 | 2023 年上半期 | |

| LockBit | 15.38% | 14.55% |

| AlphaVM/BlackCat | 12.50% | 12.73% |

| Royal | 3.85% | 10.91% |

| Play | 2.88% | 7.27% |

| CryTOX | .96% | 7.27% |

| Black Basta | .96% | 7.27% |

| Akira | (ランク外) | 5.45% |

図 8:昨年同様、2023 年も LockBit と AlphaVM/BlackCat が現状最大の感染数を誇っていますが、そのすぐ下には新しいランサムウェアが出現しています。3 件の同率 4 位の下には、2022 年のランキングには一切登場しなかった Akira が続いています。

ツール、LOLBin、TTP

分析対象のアーティファクト (ツールおよび手法) を 3 つのカテゴリに分類しました。1 つ目はツールで、悪用されている正規のパッケージ、セキュリティ攻撃キット、カスタマイズされたハッキングツールのいずれかです。2 つ目は、ほとんどの Windows OS に存在している環境寄生型バイナリ (LOLBin) です。3 つ目は、攻撃手法、マルウェア、クラウドストレージプロバイダー、その他の分類が困難なアーティファクトの総称で、ソフォスが調査の中で特定したものです。2023 年上半期に、攻撃者が使用したユニークなツールや手法は合計 382 件に登ります。その内訳は、139 件のソフトウェアツール、93 件の LOLBin、および MITRE ATT&CK フレームワークで認識されているさまざまな手法を含む 150 件の独自のアーティファクトです。

今回、初めて Netscan (31.25%) が Cobalt Strike (30%) を僅差で抜き、最も悪用されたツールとなりました。以下、mimikatz (28.75%)、AnyDesk (25%) が続いています。前回のレポートと同様、リモートアクセスツールが上位 15 ツールの 3 分の 1 を占めました。

| 最も多く確認されたツール | ||

| 2022 年 | 2023 年上半期 | |

| Netscan | (ランク外) | 31.25% |

| Cobalt Strike | 42.76% | 30.00% |

| Mimikatz | 28.29% | 28.75% |

| AnyDesk | 30.26% | 25.00% |

| Python | 7.24% | 18.75% |

図 9:過去数年の調査ではほとんど確認されなかった Netscan が、2023 年の調査では最も多く確認されています。複数のツールが使用されることもあるため、全ツールの数値を合計すると 100% を超過します。

LOLBin に関しては、Powershell (78.75%) と cmd.exe (51.25%) は上位を維持しましたが、net.exe (41.25%) とタスクスケジューラー (40%) の順位が入れ替わり、PsExec (32.50%) は全体の 5 位に下落しました。

| 最も多く確認された LOLBin | ||

| 2022 年 | 2023 年上半期 | |

| PowerShell | 74.34% | 78.75% |

| cmd.exe | 50.00% | 51.25% |

| net.exe | 27.63% | 41.25% |

| Task Scheduler | 28.29% | 40.00% |

| PsExec | 44.08% | 32.50% |

図 10:順位は入れ替わっていますが、上位 5 件の LOLBin は 2022 年から変化していません。複数の LOLBin が使用されることもあるため、合計は 100% を超過します。

認証情報の侵害が根本原因の最上位を占めていることから、「正規なアカウント」(T1078) が「その他」のカテゴリを独占している (85%) のは当然です。2 位にランクインしたのは「システムサービス」の手法であり、「サービスの実行」(サービスのインストール、T1569.002、56.25%)、「コマンドおよびスクリプトインタプリタ」 (悪意のあるスクリプトの実行、T1059、50.00%)、「ファイルおよびディレクトリの検出」(ネットワークのブラウズ、T1083、47.50%)、「防御機能の無効化」(保護機能の無効化、T1562、32.50%) が上位 5 位を占めています。

| 最も多く確認された「その他」の TTP | ||

| 2022 年 | 2023 年上半期 | |

| 正規のアカウント | 71.05% | 85.00% |

| サービスのインストール | 63.82% | 56.25% |

| 悪意のあるスクリプト | 53.29% | 50.00% |

| ネットワークのブラウズ | 43.42% | 47.50% |

| 保護機能の無効化 | 36.18% | 42.50% |

図 11:2022 年から 2023 年にかけて、「その他」カテゴリの順位に変動はありません。(上図のランク外では、「MFA の非使用」が「レジストリの変更」などの広く利用されている手法よりも上位の 7 位にランクインしているという驚くべき結果が得られましたが、2023 年の残りの期間でどうなるかは未知数です。) 複数の TTP が確認されることもあるため、合計は 100% を超過します。

まとめ

よく言われことですが、情報セキュリティの核心はリスクを管理することです。本レポートで紹介した情報は、攻撃者が組織にどのようなリスクをもたらしているかを明らかにしています。テクノロジーリーダーには、戦略の方向性と、戦略を運用しリスクを管理するための予算が与えられています。予算が十分であると考えているテクノロジーリーダーは多くありません。リソースの優先順位を決定し、そのリソースの配備方法を決定しなければなりません。攻撃者がもたらすリスクを軽減することは可能です。リスクを軽減できるだけではなく、いくつかの軽減策を実施すれば、組織にとって大きな利点となるでしょう。

軽減策の中には、包括的なパッチ適用を確実に実行する、RDP の使用を必要最低限にし、監査することを義務付けるなど、企業ポリシーを変更する必要があるものもあります。また、フィッシングに強い MFA を導入したり、必要なときに適切なテレメトリを利用できるようにするなど、新たなツールが必要になる場合もあります。

RDP のセキュリティ確保は、難しいことではありませんが、セキュリティチームが優先すべきことであり、大きな効果を与える可能性が高いものです。たとえば、攻撃者が MFA を突破するか、独自のリモートアクセスツールを環境にインポートした場合 (この 2 つの行為には、SOC から警告が出るはずです)、RDP アクセスを禁止するという行為そのものが、攻撃者に時間と労力を費やさせることになります。さらに、今回の数字が示しているように、防御者が対応するための時間を得られるようにすることは、常に賢明な選択になります。

詳細なテレメトリを得ることは、もはや「あれば良い」というレベルではなく必須となっています。テレメトリデータを適切な期間保存しておき、定期的に確認するということは企業にとって必須となっており、環境が乗っ取られる (自社で管理できなくなる) 前に、アクティブアドバーサリーに対処するために、そして、危機が発生したときに、組織内外の防御の担当者に、すばやく状況態を評価し、特定し、対応するために必要なツールを迅速かつ確実に提供するためにも、極めて重要です。 組織が自ら、あるいは信頼できるサービスプロバイダーがテレメトリデータを収集し、常に確認できるようにすることがベストプラクティスです。身代金の要求文書を受け取って初めて攻撃の発生に気づくのでは遅すぎです。

サイバーセキュリティの優れた成果を得ることは常に可能であり、可能性を現実に変えることができるのがテクノロジーリーダーです。この機会を逃すことなく、本レポートで明らかになった攻撃手法や攻撃場所に対する取り組みを今すぐに始めてください。

付録 A:回答者の内訳と調査方法

本レポートでは、データセットの 88% が従業員数 1000 人以下の組織から得られたものです。例年と同様に、ソフォスの支援を必要としている組織の 50% 以上が従業員数 250 人以下の組織です。2023 年以前の回答者の詳細については、今年初めに発行された「ビジネスリーダー向けのアクティブアドバーサリーレポート 2023 年版」を参照してください。

本レポートを作成するにあたって、2023 年 6 月末時点での攻撃の状況について有益な情報を得るため、有意義な解析が可能な最大 80 件の事例を分析しました。ソフォスでは、お客様とソフォスの機密関係を保護することを最優先事項としており、本レポートに掲載されているデータは、個人を一切特定できないよう、および特定の顧客のデータが不適切に集計を歪めることのないよう、複数の処理段階を経た後、精査されたものです。特定の事例について疑義が生じた場合は、その顧客のデータをデータセットから除外しています。

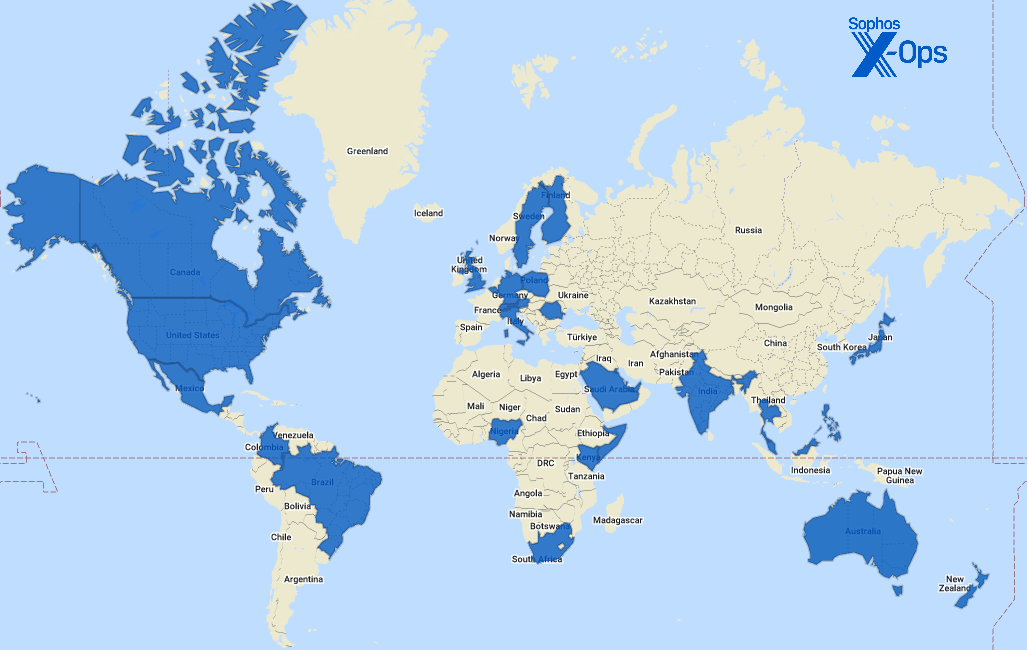

被害組織の所在国 (2023 年のデータのみ)

図 12:2023 年にソフォスがサービスを提供した 34 か国

| オーストラリア | 日本 | シンガポール |

| オーストリア | ケニア | ソマリア |

| バーレーン | クウェート | 南アフリカ |

| ベルギー | マレーシア | スペイン |

| ブラジル | メキシコ | スウェーデン |

| カナダ | ニュージーランド | スイス |

| コロンビア | ナイジェリア | タイ |

| フィンランド | フィリピン | アラブ首長国連邦 |

| ドイツ | ポーランド | イギリス |

| 香港 | カタール | |

| インド | ルーマニア | アメリカ |

| イタリア | サウジアラビア |

調査対象となった業界 (2023 年のデータのみ)

| 建築 | 政府機関 | 報道機関 |

| 通信 | 医療機関 | 非営利機関 |

| 建設 | ホスピタリティ | 製薬 |

| 教育 | 情報テクノロジー | 不動産 |

| エレクトロニクス | 法律 | 小売 |

| エネルギー | 物流 | サービス |

| エンターテインメント | 製造 | 運輸 |

| 金融 | 鉱業 | |

| 食品 | MSP (マネージドサービスプロバイダー)/ホスティング |

調査方法

本レポートのデータは、ソフォスの X-Ops インシデント対応チームが個別に実施した調査の過程で収集されたものです。

攻撃が起きた時間帯については、各事例において、顧客組織の本部のタイムゾーンを「現地時間」として扱いました。単一の「ローカル」タイムゾーンを特定できないような、複数の場所で事業を展開する企業 (たとえば、米国内に複数の重要な拠点を持つ企業) の場合は、国の位置と人口密度に基づいてタイムゾーンを割り当てました。たとえば米国では、タイムゾーンを十分に特定できない場合、米国中部標準時 (UTC-6) を「現地」のタイムゾーンとして扱いました。

データが不明確であったり、入手できなかったりした場合は、筆者が個々のインシデント対応事例を検討し、疑問や混乱を解消しました。レポートの目的と照らして十分な解析ができなかった事例、またはレポートに記載することでソフォスとお客様との関係が公開されたり、その他の損害を被る可能性があると判断された事例は除外されています。その後、初期アクセス、滞留時間、データ窃取などの事項をさらに明確にするため、残りの事例の時系列を調査しました。結果として得られた、80 件の事例をもとに本レポートは作成されています。

付録 B:本レポートに記載した MITRE ATT&CK 手法の一覧

ここでは、本レポートで記載した攻撃のテクニックおよびサブテクニックを、軽減策に関する情報と一緒に記載します。

| アクティブアドバーサリーレポートにおける主要な MITRE ATT&CK テクニック、2023 年上半期 | ||

| テクニック | 名前 | 注釈 |

| T1059 | コマンドおよびスクリプトインタプリタ | コマンドやスクリプトインタプリタの悪用は、ATT&CK チェーンの「実行」段階の一部であり、さまざまな形で出現します。MITRE はこのカテゴリの下に 9 つのサブテクニックを挙げています。緩和策としては M1021 (Web ベースのコンテンツの制限)、M1026 (特権アカウントの管理)、M1038 (実行の防止)、M1040 (エンドポイントでの活動防止)、M1042 (プログラムまたは機能の無効化あるいは削除)、M1045 (コード署名)、M1049 (ウイルス/マルウェア対策) などがあります。 |

| T1078 | 正規のアカウント | 4 つのサブテクニックがあり、攻撃チェーンの他の段階 (初期アクセス、防御回避、常駐化、権限昇格) にも同数だけ登場するため、この手法による痕跡が確認される場合、サイバー攻撃の最初の兆候となり得ます。緩和策としては M1013 (アプリケーション開発者へのガイダンス)、M1015 (Active Directory の構成)、M1017</a (ユーザー教育)、M1018 (ユーザーアカウントの管理)、M1026 (特権アカウントの管理)、M1027</a (パスワードポリシー)、M1036 (アカウント使用ポリシー) などがあります。 |

| T1083 | ファイルおよびディレクトリの検出 | この手法は、攻撃チェーンにおける、より大規模な探索段階の一部であり、サブテクニックはありません。攻撃者が特定のホストやネットワーク共有でファイルやディレクトリの検索を列挙する場合でも、すべてこの手法に該当します。この手法は攻撃者による正規のシステム機能の悪用に依存しているため、MITRE はこの手法に対する緩和策を挙げていません。 |

| T1133 | 外部リモートサービス | Tこのテクニックは、初期アクセスおよび常駐化戦略の一部であり、サブテクニックはありませんが、この手法を利用する攻撃者は非常に多く存在します。緩和策としては M1030 (ネットワークのセグメンテーション)、M1032 (多要素認証)、M1035 (ネットワーク外からのリソースへのアクセス制限)、M1042 (プログラムまたは機能の無効化あるいは削除) などがあります。 |

| T1190 | 外部に公開されたアプリケーションへの攻撃 | この手法は、外部に公開されたアプリケーションの脆弱性を悪用する攻撃です (Little Bobby Tables の SQL インジェクションについての漫画は、このテクニックに関連するものです)。緩和策としては M1016 (脆弱性のスキャン)、M1026 (特権アカウントの管理)、M1030 (ネットワークのセグメンテーション)、M1048 (アプリケーションの隔離およびサンドボックス化)、M1050 (エクスプロイトからの保護)、M1051 (ソフトウェアのアップデート) などがあります。 |

| T1486 | 影響を与えるためのデータ暗号化 | このシステムの可用性に損害を与えるテクニックは、攻撃者が標的のシステムやネットワーク上のシステムのデータを暗号化すること全般を指すもので、サブテクニックはありません。緩和策としては M1040 (エンドポイントでの活動予防)、M1053 (データのバックアップ) などがあります。 |

| T1490 | システム回復の阻害 | この手法にはサブテクニックはありません。攻撃者がシステムの機能を削除したり、システム回復を支援するように設計されたサービスを停止したりすることなどを指します。(以下の T1562 と混同しないように注意しましょう。)緩和策としては M1018 (ユーザーアカウントの管理)、M1028 (OS の構成)、M1053 (データのバックアップ) などが挙げられます。 |

| T1562 | 防御機能の無効化 | マルウェア保護機能の無効化からログの消去まで、10 件のサブテクニックを持つ防御回避戦術です。緩和策としては M1018 (ユーザーアカウントの管理)、M1022 (ファイルおよびディレクトリ許可の制限)、M1024 (レジストリの許可を制限)、M1038 (実行の防止)、および M1047 (監査) があります。 |

| T1569.002 | システムサービス:サービスの実行 | システムサービス (T1569) のサブテクニックの 1 つで、Windows サービスコントロールマネージャー (SCM) を悪用した攻撃テクニックです。Cobalt Strike はこのような攻撃に PsExec を用いることもあります。緩和策としては M1022 (ファイルおよびディレクトリの許可を制限)、M1026 (特権アカウントの管理)、M1040 (エンドポイントでの活動予防) などがあります。 |