** 本記事は、Everything Everywhere All At Once: The 2023 Active Adversary Report for Business Leaders の翻訳です。最新の情報は英語記事をご覧ください。**

「ビジネスリーダー向けのアクティブアドバーサリーレポート 2023年版」は、Sophos X-Ops インシデントレスポンス (IR) チームが世界中のセキュリティ危機に取り組む中で、攻撃の現状について学んだことを紹介するものです。本レポートは、IR チームが 2022 年に対応したインシデントから選ばれた 150 件以上のケースから得られたデータに基づいています。分析の対象者の詳細については、本レポートの最後に記載しています。

今年のレポートでは、2022年のデータに加え、過去2年間の「アクティブアドバーサリー」レポートのデータも組み込んでいます (2020年データ2021 年のデータ, 2020 年のデータ) 。ソフォスのIRプログラムが拡張を続けるのに伴い、データにはその年ごとの興味深い傾向が見られました。

データセットの拡大とともに、企業のトップ、情報セキュリティのリーダー、セキュリティ実務の担当者など、さまざまな立場の人にとって有益な情報を導き出すソフォスの能力も向上しています。ソフォスはさまざまな役職の方々に向けて、2023年中にこれらのデータに基づく (そして必要に応じて2023年の調査結果を取り入れた) レポートを発表していく予定です。今年最初のレポートとなる本レポートでは、企業が直面している問題の全体像を把握する必要のある企業トップの方々に役立つ情報を中心にお届けします。

要点:

- ランサムウェアの脅威は依然として広がっている

- 検出・対応のテクノロジーとサービスは、一定の進化を遂げている

- 一にも二にもパッチ

- ログデータを作成していない/保持していない企業は、繰り返し攻撃を受ける危険性がある

- 良くも悪くも、攻撃者の滞留時間は短くなっている

- 攻撃者がネットワーク内に侵入した場合、データが窃取される確率は危険なほど高くなる

データの出所

本レポートでは、データセットの 81% が従業員数 1,000人 未満の組織から取得したものでした。例年通り、ソフォスの支援を必要とする組織の 50% は、従業員数が 250 人以下です。

しかし、大規模企業もまた、ソフォスの支援を必要としています。ほとんどの企業がインシデントレスポンスに必要なリソースを社内で確保済みである一方で、2023 年に IR が担当した組織の 5 分の 1 は従業員数 1,000 人以上の企業でした。(たとえ社内 IR チームが充実していても、専門的なスキルや知識を持つエキスパートの力が役立つ場合があります。)

では、調査対象となった組織の業種は何なのでしょうか? ソフォスに IR サービスを依頼する企業は、3 年連続で製造業 (20%) が最も多く、次いで医療 (12%)、教育 (9%)、小売 (8%) です。このデータセットに含まれる業種は、合計で 22 です。これらの業種だけを見て、脅威の状況全体を把握できると考えるべきではなく、どの業種も残念ながら攻撃から逃れることはできません。しかし、ここ数年、医療機関や教育機関に対する継続的な攻撃が数多く確認されており、これらの業種は当然のようにリストの上位に挙がっています。

攻撃の種類: 「主役」はランサムウェア

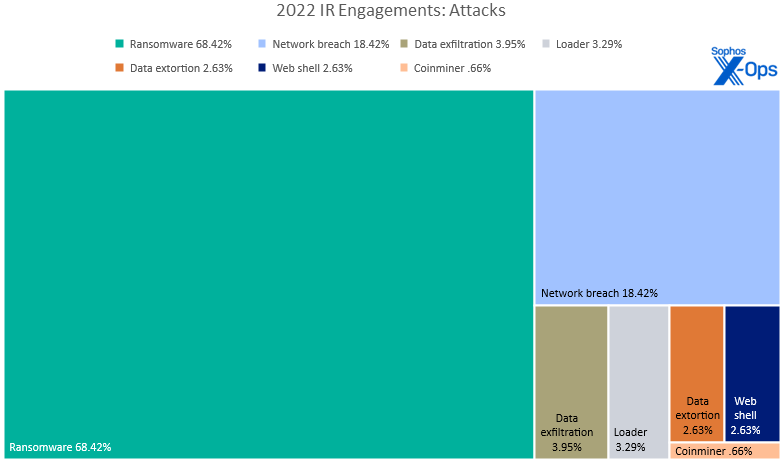

この 1 年の間に、あらゆる層の組織がランサムウェアによる持続的な猛攻撃を経験しました。ニュースでは、ランサムウェア攻撃は 2022 年に一段落した、あるいは減少したと言われていますが、今年のアクティブアドバーサリーデータのインシデントのうち、3 分の 2 以上 (68%) がランサムウェア攻撃で、2 番目はランサムウェア以外のネットワーク侵害 (18%) でした。

図 1: 今年のアクティブアドバーサリーのデータセットで対象となった攻撃の 3 分の 2 がランサムウェア攻撃だった

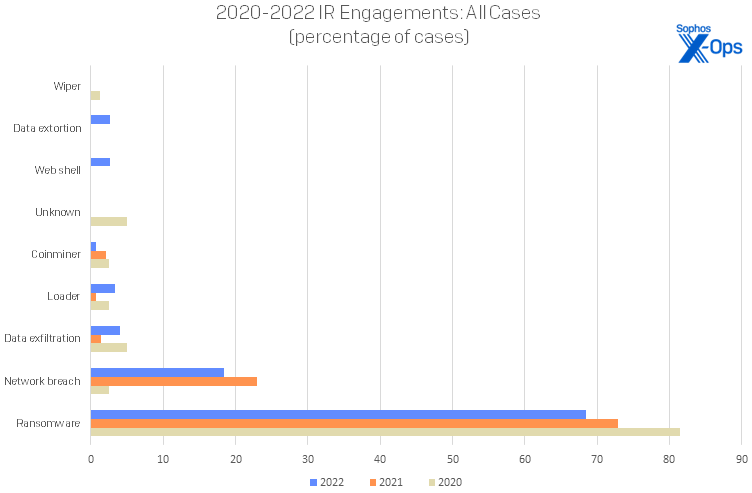

攻撃者の目的が多様化するにつれて、ランサムウェアの急激な拡大は止まったかもしれません。しかし、それでも 2022 年には他のどの攻撃方法よりも多くなっています。長期的に見ても、ランサムウェアはアクティブアドバーサリーレポートを発行している3年間すべてでトップであり、IR 調査のほぼ 4 分の 3 (73%) でランサムウェア攻撃が関わっています。

図 2: アクティブアドバーサリーレポートの3年間、ランサムウェアが一貫して IR ケースを独占している

検出されたランサムウェアファミリの詳細については、本レポートの後半で詳しく説明します。ここで注目すべきは、名前が変わっても問題は変わらない、という点です。ランサムウェア攻撃は最も目立ち、最も破壊的で、最も専門家の助けを必要とすることが多いため、常に IR データセットに多く含まれます。

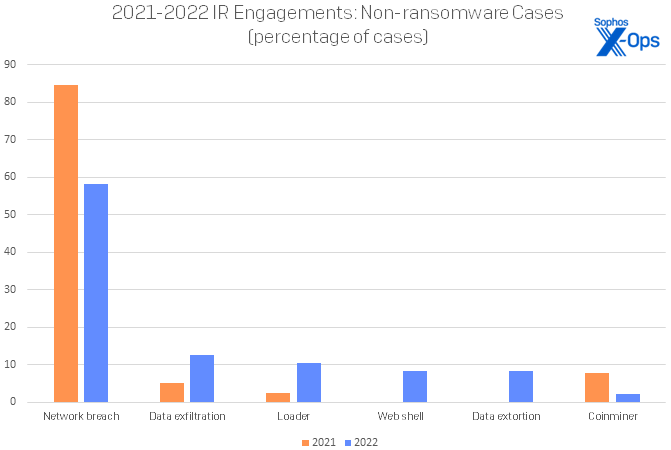

ランサムウェア以外では、ネットワーク侵害が 58% を占め、他を圧倒しています。つまり、ランサムウェア以外の攻撃の半数以上は侵入を伴うものですが、明確な動機は特定されていません (データ窃取が動機であるということは、確認も排除もされていません)。ここで、「ランサムウェア攻撃を阻止したケースはどれくらいあるか?」という疑問が生まれてきます。実際、悪名高きランサムウェア Cuba と Vice Society による攻撃をいくつか確認できましたが、重要なのは、これらの攻撃がランサムウェアの段階に達していなかったことです。有効性が確認されているランサムウェアを使った攻撃チェーンであっても、迅速に対応すれば断ち切ることができる、というのが、本レポートからビジネスリーダーが得るべき教訓です。

図 3: 過去 2 年間の IR への問い合わせの原因は、ランサムウェア以外ではネットワーク侵害が 1 位(2020 年はランサムウェア以外の被害が全体の 18.52% に過ぎなかったため、このグラフでは 2020 年を除外しています)。

データセットでは、データ窃取 (13%) とデータ強要 (8%) の攻撃件数が増加していることは、注目に値します。これらのタイプの攻撃は、データの盗難 (窃取)、および支払いを要求する (強要) もので、特定の種類のランサムウェアの特徴でもあります。しかし、ランサムウェア攻撃の他の特徴 (その場でデータを暗号化する、など) はこれらのケースでは確認されませんでした。

侵入とデータ窃取以外にも、今年のデータでは、さまざまな種類の攻撃がわずかに増加していました。この多様性は、攻撃者が最終目的を達成できなかったことに起因していると考えられます。EDR (Endpoint Detection and Response)、NDR (Network Detection and Response)、XDR (Xtended Detection and Response) などのテクノロジーや、MDR (Managed Detection and Response) などのサービスを導入する企業が増えており、トラブルの早期発見が可能になっています。つまり、侵入者が目的を達成する前に、あるいは、ある攻撃者が見つけたセキュリティギャップを別のより悪質な攻撃者が発見してしまう前に、進行中の攻撃を止め、侵入者を撃退できるということです。ネットワーク上のクリプトマイナーや Web シェルが許容されないことに変わりはありませんが、これらの脅威が本格的なランサムウェア攻撃やデータ窃取、恐喝など、報告義務のあるセキュリティ侵害に発展する前に検出・修復する方がはるかに望ましいと言えます。

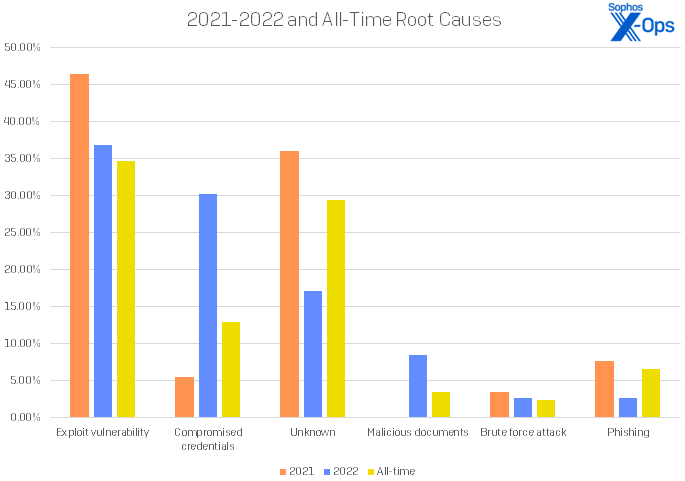

根本原因: 侵入、もしくはログイン

ソフォスの調査では、初期アクセスの方法 (つまり、攻撃者がネットワークに侵入する方法) を特定するだけでなく、攻撃が成功した根本原因の特定も試みています。2 年連続で、攻撃の根本原因で最も多かったのは「脆弱性の悪用」 (37%) でした。この数字は、昨年の合計 (47%) を下回ってはいますが、3 年間の集計 (35%) と同じです。

図 4: 認証情報の漏洩が 2022 年に増加したことは、初期アクセスブローカー (IAB: Initial Access Broker) の活動の増加と関係があるかもしれませんが、この問題も、脆弱性にパッチが適用されず、攻撃者に悪用されているいう以前からの問題に比べれば、影をひそめてしまいます。(2020 年にインシデントの記録方法が変更されたため、当時の根本原因データを現在の構造に変換することが容易ではないため、上記の数字には含まれていません。)

これらの攻撃の多くは、提供されているパッチが適用してさえいれば、防ぐことができたはずです。具体的には、脆弱性の悪用が根本原因であった調査インシデントの 55% で、ProxyShell または Log4Shell の脆弱性が悪用されたことが原因となっています。これらの脆弱性を修正するパッチは、それぞれ 2021 年 4 月/5 月と 2021 年 12 月に公開されました。ソフォスのデータセットで確認されている真のゼロデイ攻撃は、パッチがリリースされる 5 か月前の 2022 年 7 月に Log4Shell の脆弱性が利用された 1 件のみでした。「ゼロデイ」の発見は常に世間を騒がせており、企業の取締役会は、そうした注目を浴びる脅威に自社が対処できていると考えていることでしょう。しかし、毎月、あるいは四半期ごとに行われる (誰からも感謝されない) パッチ適用作業こそが、企業のリスクプロファイルを左右するのです。

2番目に多い根本原因は、認証情報の漏洩 (30%) でした。認証情報の出所は通常わかっていませんが、漏洩したということは、ネットワーク内の初期アクセスブローカー (IAB) の存在が示唆されます。外部のリモートサービスが関与している場合、攻撃の最初の兆候は、有効なアカウントでのログオンであることが少なくありません。自社のサービスが多要素認証 (MFA) で保護されていない場合には、MFA を導入する必要があります。MFA が利用できないサービスであれば、別の有効な方法で保護する必要があります。IAB のアクティビティと他の攻撃者のアクティビティの違いを把握することは、科学というより芸術の域です。しかし、ソフォスは以下の「滞留時間」のセクションで、IAB に関連する傾向の特定を試みました。

次のレポートでは消えていてほしいとソフォスが願う根本原因は、「不明」です。不明という表記は、ネットワーク上のフォレンジックエビデンスの損失が非常に大きいために、十分に信頼性のある根本原因の特定ができないインシデントに対して使います。今年 3 位だった「不明」は、全原因の 17% を占めていますが、歴代でも 2 番目に多い (29%) 根本原因です。「不明」の問題点は、完全な修復が妨げられることにあります。攻撃者の侵入経路がわからないままでは、問題を修正して今後の攻撃を防止することはできません。

フォレンジックエビデンスの損失はさまざまな方法で起こりますが、その中には攻撃者の行動によるものではないものもあります。確かに、攻撃者が痕跡を消すためにデータを消去することもありますが、防御側が調査を開始する前にシステムを再イメージ化することもあります。一部のシステムの設定は、ログを上書きするタイミングが早すぎたり、頻度が高すぎたりします。最悪なのは、最初から証拠を収集していない組織もあることです。証拠を消したのが攻撃者、防御側のいずれであるにせよ、フォレンジックデータの消失によって、得られたかもしれない貴重なインサイトを得られなくなります。データのバックアップと同様に、ログのバックアップは、インシデント対応調査で非常に重要です。

根本原因に関するインサイトを得る目的で 2022 年の事例を解析する過程で、データ中の 3 つの関連する攻撃が目に留まりました。この3つの攻撃の標的はすべて、2023 年 1 月に法執行機関によって閉鎖された Hive ランサムウェアグループによって攻撃された医療機関でした。最初の攻撃は、漏洩した認証情報を利用し、MFA が有効になっていなかった組織の VPN (仮想プライベートネットワーク) に侵入しました。攻撃者はこれを最初の足がかりにし、最初の攻撃で得た認証情報を使用して、さらに 2 つの標的にアクセスしました。この不幸な出来事の連鎖は、1 つの組織への侵入に成功すれば、同じ (あるいは類似した) 方法を使って複数の攻撃を実行できることを物語っています。

偶然にも逆のケースとして、ある時、3 人の攻撃者が 1 つの標的を攻撃しているのを発見しました。3 人の攻撃者は、公開されている RDP (リモートデスクトッププロトコル) サーバーを使用するという同じ初期アクセス方法で、漏洩した認証情報を悪用していました。最初の 2 つの攻撃はわずか数時間の間隔で発生しましたが、3 つ目の攻撃が発生したのは 2 週間後のことでした。この例からは、便乗型の攻撃者は、同じ根本原因と初期アクセスを利用して、繰り返し攻撃を実行できることがわかります。(過去 2 回のアクティブアドバーサリーレポートでフォーカスされていた RDP は、残念ながらこれまでと同じように広く悪用されています。RDP については、後述します。)

滞留時間: 良いニュースと悪いニュース

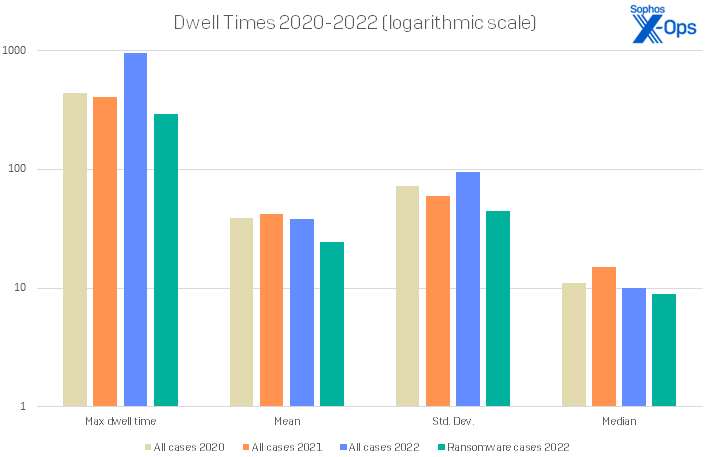

今年、滞留時間の中央値が減少しました。これは、データの解釈の仕方によって、良いニュースにも悪いニュースにもなります。良いニュースは、アクティブな攻撃の検出が改善されたことを示している可能性があるということです。。2022 年の全攻撃の滞留時間の中央値は 10 日で、前回のレポートの 15 日から減少しています。滞留時間が最も短くなったのは非ランサムウェアで、34 日から 11 日へと 23 日以上短縮しています。(ただし、2.5 年以上ネットワーク内に滞留していた攻撃者がいたなど、いくつかの異常値はありました。)。ランサムウェアの滞留時間も 2022 年には 11 日から 9 日へと減少しています。

悪いニュースは、検出機能の向上に対抗する攻撃者の取り組みが加速している可能性があるということです。2023 年、ソフォスは特に滞留時間の統計情報に注目し、大きな変化が見られるかどうかを確認していきます。

図 5: 2022 年に限らず、アクティブアドバーサリーレポートの全歴史において、最大滞留時間の数値を 2 倍にした 1 つの異常値を考慮しても、2022 年の数値は、滞留時間の中央値が大幅に低下していることを示しています (初めて 10 日間に減少。ランサムウェアでは 1 日短縮)。

法執行機関による IAB の摘発、さらには IAB のマーケットプレイス (Genesis など) の摘発によって、滞留時間がさらに短縮される可能性もあります。前回のアクティブアドバーサリーレポートとソフォス脅威レポートでは、脅威環境において IAB が果たす役割について説明しました。今年は、攻撃の初期の兆候を調査することで、この要因を明らかにしようと試みました。そして、すべての調査において、攻撃がいつ始まったかを特定しようとしています。攻撃の最初の兆候が、攻撃の開始であるため、非常に簡単な場合もあります。しかし、不審なアクティビティや悪意のあるアクティビティが、確認された開始日より前に行われているケースも多くあります。これが、IAB が活動するグレーゾーンです。この情報はやや主観的なものではありますが、攻撃者の行動に関する知見として提供します。

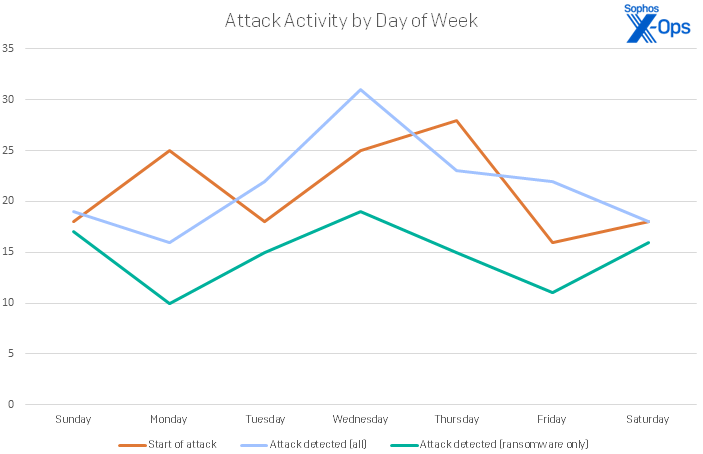

今年は、規模や業種の違いによる滞留時間の大きな差は見られませんでした。しかし、攻撃者が攻撃開始やペイロード実行に特定の曜日を好むかどうかを把握するため、攻撃発生時刻を調べてみました。ところが、標準偏差が非常に小さかったため、いずれのデータも有意な結果を示しませんでした。このことは、ほとんどの組織が、曜日に関係なく開始または終了する日和見的な攻撃の犠牲になっているという考察を裏付けるものです。攻撃がこのような広がりを見せている中で、トレーニングを受けたアナリストのチームが常に環境を監視することが何よりも重要です。

図 6: 攻撃者は週 7 日活動していますが、金曜日はゆっくりしたいのが人情というもの

「攻撃前滞留時間」と呼ばれるものに関して、驚く事実がありました。1 つ目は、最大滞留時間です。あるケースでは、攻撃者のアクティビティやこれまで検出されていなかったマルウェアが、約 9 年前から存在していたことを示す証拠がありました。ただし、この長い滞留時間については、タイムストンピングなどの悪化させる手法が用いられなかったことを証明することはできませんでした。

そこで、攻撃前滞留時間が最長で 2 年未満であるものに焦点を当てることにしました。データセットでは 75 件の事例が見つかり、滞留時間の中央値は 91 日でした。もちろん、4,000 日よりはましですが、自社ネットワークに対するセキュリティ意識の高さとして、望ましいレベルとは言えません。

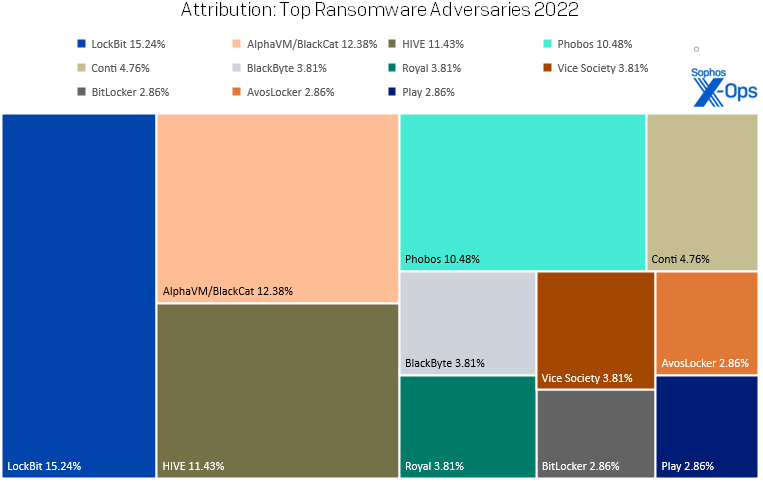

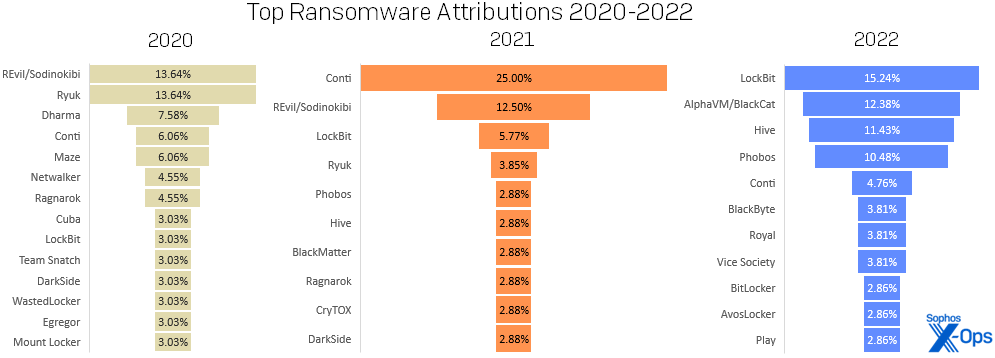

アトリビューション: 上位を占めるランサムウェアグループの変化

ソフォスでは毎年、データセットの中で最もアクティブなランサムウェアグループを発表しています。今年は、調査した 104 件のランサムウェア攻撃のうち、LockBit が 15.24% を占めてトップに立ち、BlackCat (13%)、Hive (12%)、Phobos (11%) が僅差で続いています。アクティブなグループの数は、2021 年の 38 に対して、2022 年は 34 のアクティブなランサムウェアグループが見つかりました。過去 2 年間のアクティブなグループを比較すると、2021 年から 2022 年にかけては 13 のグループが活動していたのに対し、この 2 年間はそれぞれ 25 と 21 でした。この事実は、「プレーヤーは変わっても、ゲームは変わらない」という上記の観察結果を裏付けるものです。

図 7: 2022 年はトップ 11 となり、3 つの異なるファミリが順位争いを繰り広げる

「どのグループも永続的に上位に入ることはなく、過去に活発だったグループが再びトップに立つこともある」というパターンが、時間の経過とともに浮かび上がってきました。機会 (それがグループ内の対立から来るものか、法執行機関などによる外部からの妨害活動から来るものかにかかわらず) と上位に入り込む少しの隙間さえあれば、トップに立てるということです。ほぼすべてのグループが RaaS (Ransomware-as-a-Service) オペレーターであることを考えると、アフィリエイトたちが特定の有名グループに集まってくるのは当然のことです。成功した事績と知名度が、さらなる成功と名声を呼び寄せます。

一部のグループは、何年間も静かに存続しています。例えば、Cl0p、Cuba、LockBit といったランサムウェアグループは、長年にわたって存在し続け、2023年になっても組織を攻撃しています。また、LockBit は着実に順位を上げてきていましたが、件数が圧倒的に多かったことと、昨年 1 位だった Conti が姿を消したことで、トップに躍り出たに過ぎません。ロシアによるウクライナ侵攻を受けて 2022 年初頭にオペレーションを停止した Conti は、それでも 2022 年のランサムウェアケースの 5% を占めています。昨年のレポートでも同様の状況が見られました。REvil が 2021 年の最初の 6か月間だけフルパワーで活動した後、オフラインになったにもかかわらず、2 位の座を獲得しました。

図 8: 2021年、Conti が他のランサムウェアファミリを圧倒。1 年後、Conti は消滅し、2022 年は他のランサムウェアファミリがシェアを拡大し、インシデントの総数に変化はほぼありませんでした。(「トップ10」のファミリの数が年ごとに変動しているのは、特に 2020 年に感染数の同順位がいくつもあったことを表しています。)

本レポートの最初の 3 年間に調査した 70 種類のランサムウェアグループのうち、Conti が総合 1 位で、LockBit と REvil がそれに続きます。2021 年の Conti は広く拡散していたため、2022 年に終焉を迎えたにもかかわらず、トップの座を維持しました。

ランサムウェアに興味深い名前が付けられていても、ビジネスリーダーは、どれか 1 つのランサムウェアグループの盛衰にばかり注目すべきではありません。閉鎖的なグループとして活動する Royal を除けば、アフィリエイトは複数の RaaS プログラムに頻繁に参加していることがわかっています。そして、ツールやテクニックを見れば明らかなように、結局はどれも同じに見えます。

アーティファクト: 攻撃用兵器、LOLbin、ランダムオブジェクト

ソフォスでは、追跡対象のアーティファクト (ツールや攻撃手法) を3つのカテゴリーに分類しています。1 つ目は、正規の攻撃型セキュリティキットとカスタムメイドのハッキングツールのどちらにもなり得るツールです。2 つ目は、ほとんどの Windows オペレーティングシステムに搭載されている LOLBin (Living-off-the-Land Binary: 環境寄生型バイナリ) です。3 つ目のカテゴリーは、攻撃手法、マルウェア、クラウドストレージプロバイダー、および調査で特定したが分類が難しいアーティファクトすべてです。

今年、攻撃者が使用したツールや手法は 524 種類確認されました。その内訳は、204 の攻撃/ハッキングツール、118 の LOLBin、そして 202 のその他のアーティファクト (MITRE ATT&CK の分類法で定められているさまざまな戦術を含む) です。 このように多様であるため、1 つのツールや手法に検出の力を注ぐのは、組織にとって無駄な努力です。その代わりに、システム上に存在することを許可するツールを制限し、これらのツールが動作する範囲を制限し、承認されたツールの使用を徹底して監査する必要があります。

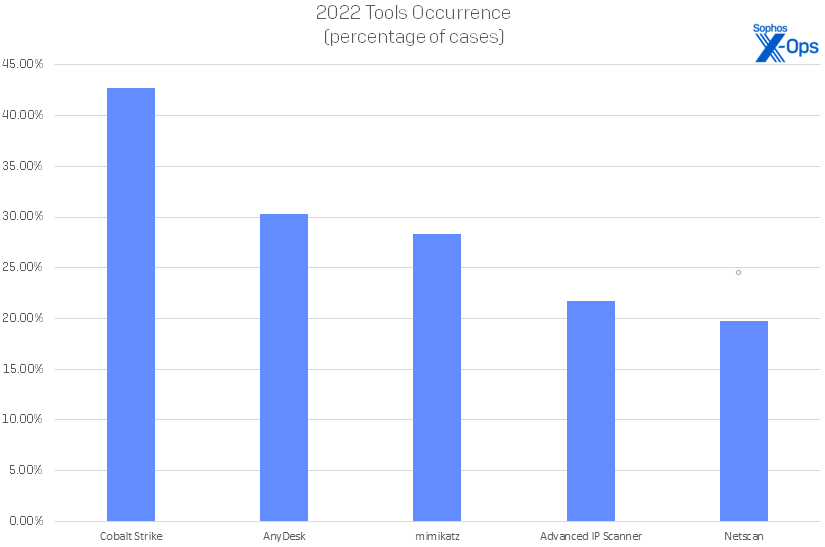

2022年の攻撃/ハッキングツールは例年通り、Cobalt Strike (42.76%) がトップで、その後に AnyDesk (30.26%)、mimikatz (28.29%)、Advanced IP Scanner (21.71%)、Netscan (19.74% ) が続いています。(その他に注目すべきは、昨年夏に大騒ぎになった Brute Ratel ツールキットです。ソフォスの調査でその存在の証拠が確認されたのは、わずか 2 回でした。)また、特定のカテゴリーのツールも目立っており、中でもコンピュータのリモートコントロールを可能にするツールが、上位 15 個のうち 7 個を占めています。Cobalt Strike のように常にブロックすべきものもあれば、TeamViewer (14.47%) のように厳密な管理と使用の監査が必要なものもあります。

図 9: 2022 年には攻撃に使用される頻度が最も高い 5 つのツールが確認されました。これらのツールによる攻撃は、それぞれ少なくとも 30 件ずつ発生しています。しかし、これは企業にとっては氷山の一角であり、この年の調査の過程で、さらに 200 のツールが少なくとも一度は確認されています。

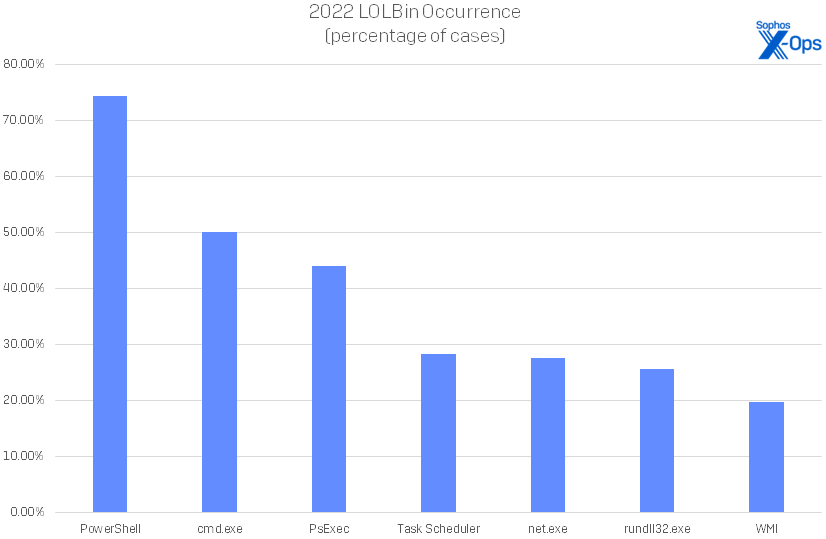

同様に、2022 年の LOLBin カテゴリーでは PowerShell (74.34%) がトップとなっています。(リモートデスクトッププロトコル (RDP) は、あまりに多様な攻撃で悪用されているため、従来はこの結果からは除外していました。8 月に発行する次回のアクティブアドバーサリーレポートでは、情報セキュリティのプロフェッショナルが RDP 関連のリスクへの対処方法を詳しく解説する予定です。) PowerShell 以外の上位 5 位は、cmd.exe (50.00%)、PsExec (44.08%)、Task Scheduler (28.29%)、net.exe (27.63%) が占めています。以下、rundll32.exe (25.66%)、WMI (19.74%) と続き、存在感を示してます。

図 10: 2022 年には 7 つの Windows バイナリ (RDP を除く) が頻繫に悪用され、少なくとも 30 件のケースで確認されました。しかし、さらに 111 個の LOLBin が 1 年の間に最低 1 回は使用されているのが確認されており、これは攻撃者が攻撃の過程で使えるものは何でも使うことを示しています。

このような LOLBin をブロックしたり、使用を止めたりすることは、リスク管理として適切ではありません。net.exe や rundll32.exe などのツールは汎用性が高く、また時には必須であり、さまざまな目的に使用できます。現実的にはブロックすることはできませんが、XDR ツールのトリガーを開発し、悪用されやすい正規のバイナリが関与しているアクティビティをキャッチすることが推奨されます。whoami.exe (16%) のような、あまり一般的でないバイナリは、たとえ無害なケースであっても、常にアラートを発する必要があります。

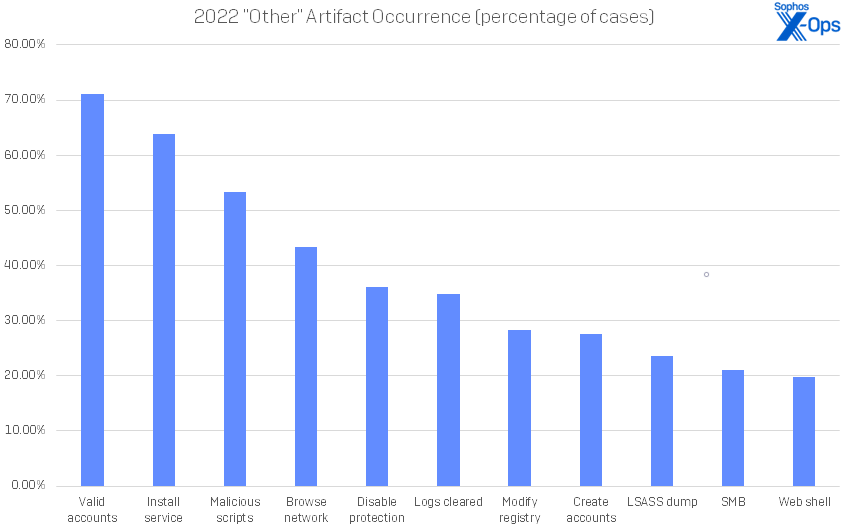

最後に、「その他」のカテゴリーでは、MITRE が T1078 として分類した攻撃手法「有効なアカウント」 (71.05%) がトップとなりました。2 位はシステムサービスで、「サービス実行」(サービスのインストール、T1569.002、63.82%)、「コマンドとスクリプトインタープリタ」(悪意のあるスクリプトの実行、T1059、53.29%)、「ファイルとディレクトリの探索」(ネットワークのブラウズ、T1083、43.42%)、「防御策の妨害」(防御の無効化、T1562、36.18%) が上位 5 つに入っています。「痕跡の除去」(ログの消去、T1070、34.87%)、レジストリの変更 (T1112、28.29%)、アカウントの作成 (T1136、27.63%) などのテクニックは、防御策を回避する目的で、多くの場合防御の無効化と併せて行われます。また、Web シェル (19.74%) が常駐化の手段として使用された一方で、公開されている RDP (19.74%) が原因で被害者のネットワークに簡単にアクセスできていました。

図 11: 2022 年に 30 件以上のケースで発生した「その他」のアーティファクトは 11 件でした。しかし、あまり一般的でない「その他」のアーティファクトの数は非常に多く、1 年の間に 191 のアイテムが記録されています。

MITRE ATT&CK シーケンスの各段階で発見された上位のアーティファクトの概要を図 12 に示します。

| 攻撃段階 | 調査におけるアーティファクトの有無 | |||||

| 初期アクセス | 外部リモートサービス | 44.74% | 外部公開されているアプリケーションの悪用 | 33.55% | 有効なアカウント | 32.89% |

| 実行 | PowerShell | 69.74% | cmd.exe | 48.03% | PsExec | 25.66% |

| 常駐化 | 有効なアカウント | 64.47% | サービスのインストール | 57.24% | Cobalt Strike | 30.26% |

| 権限昇格 | 有効なアカウント | 68.42% | ローカルグループの変更 | 10.53% | アカウントの作成 | 5.92% |

| 防御回避 | 有効なアカウント | 71.05% | 保護機能の無効化 | 34.87% | ログの消去 | 33.55% |

| 認証情報アクセス | mimikatz | 24.34% | LSASS のダンプ | 23.03% | ブルートフォース攻撃 | 7.24% |

| 探索 | ネットワークのブラウズ | 41.45% | net.exe | 21.05% | Netscan | 18.42% |

| ラテラルムーブメント | RDP | 82.24% | SMB | 11.18% | PsExec | 7.24% |

| 収集 | ネットワークのブラウズ | 21.71% | Rclone | 11.18% | WinRAR | 8.55% |

| C&C (コマンド & コントロール) | Cobalt Strike | 37.50% | PowerShell | 19.74% | AnyDesk | 7.24% |

| データ窃取 | Mega (すべて TLD) | 12.50% | Rclone | 11.84% | Megasync | 6.58% |

| 影響 | 影響を与えるためのデータ暗号化 | 67.76% | 「影響なし」* | 32.89% | リソースの乗っ取り / システム復旧の阻害 (同順位) | 9.13% |

図 12: MITRE ATT&CK Matrix の 14 フィールドのうち、12 フィールドのそれぞれで確認されたアーティファクトの上位 3 つ。このマトリックスの最初の 2 つのフィールドである「偵察」と「リソース開発」は、この種のインシデントレスポンス調査の対象外であるため、このデータには含まれていません。調査対象のケースでは、複数の種類のアーティファクトを示すことがあるため (「実行」など)、パーセンテージの合計が 100% を超えることがあります。

* 「影響なし」は、ネットワーク侵害からデータ強要、Web シェル、盗難データなど、インシデントの影響が MITRE の 13 の小分類に当てはまらなかったことを示します。また、MITRE は、修復に要する時間、評判の低下、生産性の低下、法律やコンプライアンスのコストなど、IT 以外の懸念事項も対象としていません。

データの窃取、漏洩、盗難: データとの別れ

データ窃取や脅迫攻撃の増加はわずかかもしれませんが、ランサムウェア攻撃によるもの含むあらゆるデータ盗難や流出は、依然として驚異的な量となっています。2022 年にソフォスのデータセットで確認されたデータ流出のイベントは、65件に及びます。調査したケースのほぼ半数 (42.76%) にあたり、この数字は図 13 に示すように、企業データが攻撃中に盗まれる確率はほぼ五分五分です。

| 2022年のデータ窃取の発生状況。 | |

|---|---|

| 決定的な証拠はない | 47.37% |

| あり | 42.76% |

| 考えられる | 5.26% |

| 攻撃を検出した | 3.29% |

| データ窃取はなかった | 1.32% |

図 13: 2022年のデータセットにおけるデータ窃取の発生状況。なお、データ窃取が決定的に否定されたケースは、全体の 2% 未満

ランサムウェアのみの攻撃では、半数以上 (55%) でデータ窃取が確認され、さらに 12% で窃取またはその準備が実行された痕跡が確認されました。データ窃取が発生したケースのうち、半数 (49%) は流出が確認されました。これは、抽出されたデータの証拠をいずれかの流出サイトで見つけることができたことを意味します。

データが盗まれ、身代金を要求された場合、データ窃取の発生から身代金要求までの時間を特定できることもあります。この時間が重要なのは、攻撃を受けていることを示すもう一つの明確なシグナルであるからですが、 企業のセキュリティ担当者による監視も不可欠です。データ窃取が開始してから身代金要求までの期間の中央値は、2.14 日でした。これは、昨年の 1.84 日よりも若干長くなっています。

逆に、全攻撃の 47% 強では、データ窃取の決定的な証拠を確認できませんでした。これは一見すると良いニュースのようですが、そうとは言えません。最大の懸念は、多くのケースで証拠が単にログになかったのではなく、不完全であったり、欠落していたりする点です。これらの攻撃に関与したランサムウェアグループの多くが、データを盗み出すことで知られています。したがって、実際にはより多くのデータが盗まれた可能性があると結論付けることができます。このことから、包括的かつ継続的なネットワークトラフィックの記録と分析が必要であることがよくわかります。

残念ながら、このようなケースでは、身代金の要求がないからといって、さらにデータが流出しているかどうかを知ることは不可能です。盗まれたデータが別の犯罪者に個別に売られている可能性もあります。さらに、複数のランサムウェアグループが、被害者だけでなく入札者にも、お金を支払えば盗まれたデータにアクセスできるというオプションを提供しています。要するに、データが盗まれたのか、あるいは盗まれたデータが流出したのかは、特定できないことがあります。

結論

規模にかかわらず、攻撃から完全に逃れることのできる組織、国、業界は存在しません。たとえ、長年にわたって攻撃を受け続けた結果、多くの企業がパッチの適用、ログデータの保存、ランサムウェアへの対策といった基本事項に無頓着になったとしても、です。検出・対応のテクノロジーやサービスの面で業界が進歩することで、攻撃者を撃退し、また、攻撃者が最初の防御層の回避に成功した場合には目的達成を阻止できるようになります。その結果、攻撃者の滞留時間は過去 1 年間で大幅に減少しています。しかし、現状に満足していては危険です。攻撃者がネットワークに足場をすでに築いている場合、データが盗み出される可能性が高く、そのデータが身代金要求に使われるか、最高額入札者に渡るかはわかりません。ビジネスリーダーは、2023 年以降もネットワークの保護を計画する際に、これらの可能性を考慮に入れることをお勧めします。

付録: 調査の対象者と方法

ソフォスでは本レポートを作成するにあたり、2022 年末時点の攻撃者の状況について有益な情報を得るため、優位な分析結果を得られる 152 件に焦点を絞りました。言うまでもなく、ソフォスとお客様との信頼関係を守ることが最優先事項であり、ここに掲載されているデータについては、お客様を特定できないように、また、お客様のデータによって集計が歪められることがないように、複数の段階で検証を行いました。特定のケースについて疑問があった場合は、そのお客様のデータをデータセットから除外しました。

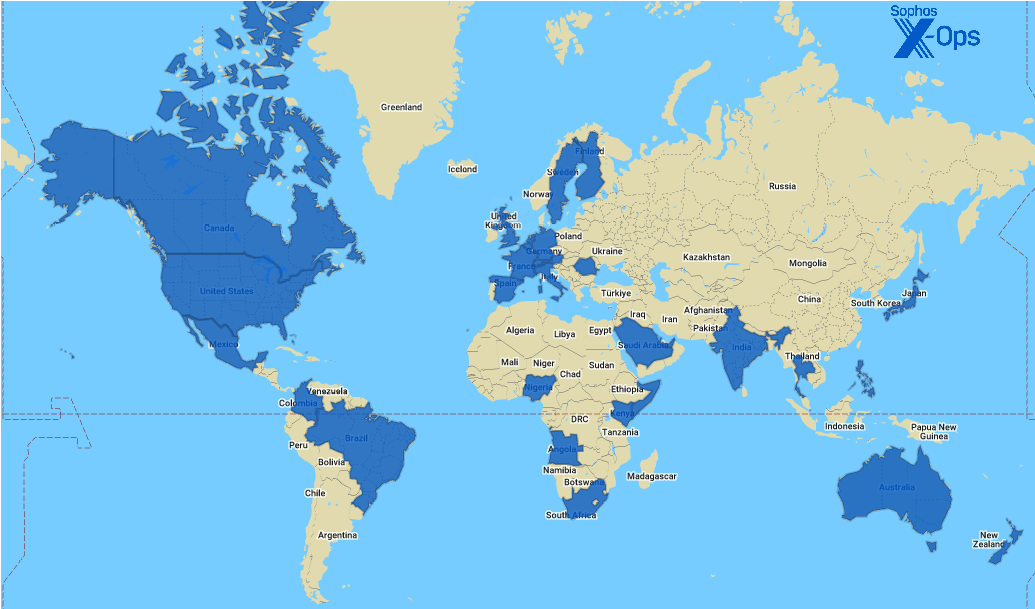

本レポートの対象国

図 14: ソフォスのインシデントレスポンスの対象国

本レポートに掲載されている国の一覧は以下の通りです。

|

|

|

業種

本レポートに掲載されている業種の一覧は以下の通りです。

|

|

|

調査方法

本レポートのデータは、ソフォスの X-Ops インシデントレスポンスチームが実施した個々の調査の過程で取得されたものです。2023 年初となる本レポートでは、2022 年にチームが実施したすべての調査でのケース情報を収集し、37 のフィールドで正規化しました。その際、各ケースを調査し、利用可能なデータの詳細と範囲が、レポート案で定義されたものに合致していることを確認しました。

データが不明確または入手できなかった場合、筆者は個々の IR ケースのリードと連携して、疑問点・不明点を解消しました。本レポートの目的に照らして十分な説明ができないケースや、報告書に記載することでソフォスとお客様との関係が損なわれる可能性があると判断したケースは除外しました。その後、最初の侵入、滞留時間、データ窃取などの事項をさらに明確にするために、残りのケースのタイムラインを調査しました。その結果、152 件のケースが本レポートの土台となりました。

コメントを残す