** 本記事は、Genesis Brings Polish to Stolen-Credential Marketplaces の翻訳です。最新の情報は英語記事をご覧ください。**

Sophos X-Ops は、最近 1 年間の傾向をまとめた最新のアクティブアドバーサリープレイブックの中で、攻撃者が排除される (あるいは察知される) までにシステム内に「滞留」した時間の中央値が著しく増加していることを指摘しています。この増加には、初期アクセスブローカー (IAB) が寄与していると考えられます。IAB とは、侵入したシステム上で攻撃の足場を固め、何が利用できるかを調査し、関連する Cookie やその他の識別子を盗み出す作業を行うサービスです。IAB は、獲得・維持したアクセス権を他の攻撃者に販売することで利益を得ています。IAB の登場は、サイバー犯罪の専門化・特化の傾向を示す兆候の 1 つです。

Genesis マーケットプレイスは、最も息が長く、十全な機能を備え、洗練された IAB の 1 つです。以下では、Genesis マーケットプレイスの仕組みを説明します。

IAB の概観

Genesis は、Genesis Marketplace、Genesis Store、Genesis Market など、さまざまな名称を持つ完全招待制のマーケットプレイスです。Genesis は、侵害されたシステムから窃取された認証情報、Cookie、デジダルフィンガープリントを収集し、販売しています。データそのものだけでなく、データの利用を促進するためのツールも販売しています。

Genesis は 2017 年に開設され、現在は 200 か国超の 40 万台以上のボット (侵害されたシステム) がリストアップされています。主にイタリア、フランス、スペインのボットが名を連ねています。Genesis が攻撃者にとって魅力的なのは、収集されたデータの規模が大きいからではなく、Genesis が提供する情報の質が高く、その情報を常に最新に保つ姿勢を貫いているからです。

(情報セキュリティの専門家ではない人にとっては、上記のような「ボット」という単語の使われ方は馴染みがないかもしれません。Genesis などのマーケットプレイスでは、侵害された個々のシステムを「ボット」と呼んでいます。この例では、侵入先のシステム上の認証情報の収集やコールホームを自動で行うマルウェアを指しています。被害者のシステム上にボットが常駐していることにより、盗み出した情報の代金を一度支払えば、その情報は常に最新の状態に保たれると Genesis は宣伝しています。)

Genesis は、侵害されたシステムにアクセスできる限り、そのシステムのフィンガープリントを最新に保つことができると主張しています。つまり、Genesis の顧客は、窃取された日時が不明な情報を一度だけ購入するのではなく、被害者の最新情報を入手できる「購読料」を支払っているのです。この仕組みにより、Genesis が販売するデータは、攻撃者にとってより価値が高く、有用なものになります。

Genesis を攻撃者にとってより魅力的にしているのが、攻撃に集中できるよう支援する顧客サービスです。この顧客サービスが提供するのは技術的な支援ではなく、洗練されたインターフェイスと優れたデータ関連付け機能、効果的でよく管理された顧客向けツール (安定した検索機能など)、充実した補助機能 (FAQ、ユーザーサポート、ドル建て決済 (実際の支払いはビットコイン)、印刷用のデータ編集) などです。

Genesis の顧客

どのような人物が Genesis を利用しているのでしょうか。IAB は、標的とするシステムへの侵入やラテラルムーブメントを高速化しようとする攻撃者にとって魅力的です。これらの攻撃段階を高速化することで、効果的な攻撃を行うための時間を短縮し、特定の種類の不審な動作を察知するプロセスによる検出を回避できます。IAB の台頭による副次的な効果だと言えるかもしれません。侵害先のシステムにおける滞留時間の増加は、2022 年版のアクティブアドバーサリープレイブックにおいて最も注目すべき傾向です。

どのような人物が IAB からデータやアクセス権を購入しているのかを正確に把握するのは困難ですが、ランサムウェアグループやそのアフィリエイトは頻繁に利用しているようです。購入したデータを用いた攻撃のうち最も一般的なのは、窃取した認証情報を使って標的のサービスや事業へのアクセスを試みるクレデンシャルスタッフィング攻撃です。ID とパスワードの組み合わせではなく、フィンガープリントデータを使用してクレデンシャルスタッフィング攻撃を行うことで、攻撃が同じ地点から行われていることを隠蔽しやすくなります。そのため、攻撃者は、Web サイトに導入されている特定のクレデンシャルスタッフィング攻撃対策を回避しやすくなります。

いずれにせよ、Genesis へのアクセスは完全招待制です。そのため興味深いことに、Genesis への招待権を売買する二次市場が活発化しています。また、他の犯罪サイトが Genesis を装って、マーケットプレイスへのアクセスを希望する犯罪者予備軍から金銭を騙し取る事例も発生しています。

継続的に漏洩するデータ

RaidForums や Breach Forums などの闇フォーラムで提供されていたような従来の個人情報リストや、盗まれた認証情報をごちゃまぜにしたダンプとは異なり、Genesis などの IAB は、個々のボットとそれに対応する Cookie やその他の認証情報をリストアップしています。そのため、攻撃者は個々の被害者のコンテキストを確認し、窃取されたデータ間の関係を理解し、侵害されたシステムについて、より包括的な情報を入手できます。さらに、上述の通り、Genesis は情報を最新に保つために精力的に活動しています。その結果、より革新的な攻撃に発展する可能性が高まります。たとえば、ソフォスが最近の調査で発見したダークウェブのマニュアルでは、窃取した認証情報が有効でなくなった場合には、被害者をアカウントから締め出すために Genesis の補完データ (特定アカウントへのアクセスに必要なもの以外の被害者データ) を使用することを、犯罪者に推奨しています。

図 1: しつこい攻撃者になるためのアドバイス。Skrill はデジタルウォレットのプロバイダー、「fullz」は被害者の個人情報一式 (名前や住所など) を意味します。このスクリーンショットのテキストの筆者は、被害者のウォレットを直接攻撃する以外に、Genesis のデータを用いて行える活動について述べています。

つまり、被害者が認証情報の流出に気づき、攻撃を阻止するためにパスワードを変更したとしても、攻撃者は補完データを使って、侵害されたマシンのユーザーを脅迫できます。その上、Genesis が侵害されたマシンに足場を持ち続けている限り、認証情報は再度盗まれることになります。

Genesis は、被害者に関するデータが多ければ多いほど、そのボットへのアクセス権を高額に設定しています。ソーシャルメディアアカウントのユーザー ID とパスワードの組み合わせだけであれば、1 ドルもしないこともあります。一方、複数の銀行口座にアクセスできる情報を持った被害者のシステムへのアクセス権は、数百ドルにも上ることがあります。そのため、Genesis の顧客は、アカウント 1 つ単位で、必要な情報だけを購入できます。たとえば、2021 年 6 月に発生した EA の情報漏えい事件では、攻撃者はゲーム大手の Slack を通じて EA のシステムに侵入しましたが、原因となった認証情報は 1 セット 10 ドルで Genesis から購入されたものです。

独自の検出防止ツール

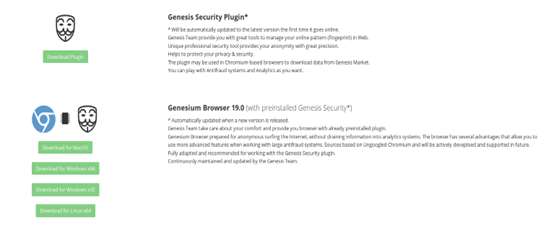

Genesis は脆弱なシステムを発見すると、検出を回避しつつ窃取した情報を利用するプロセスを確立しようとします。Genesis では、盗まれた情報を自動的に取得・編集・利用するためにブラウザで利用できるツールが 2 種類用意されています。Chrome 拡張機能と、Genesis 拡張機能を搭載した Chromium の「非 Google 化」バージョンです。後者は「Genesium」ブラウザと呼ばれており、「Genesis チームによって継続的なメンテナンスとアップグレードが提供される」と宣伝しています。

図 2: 攻撃手段の選択

攻撃者がアクセスを行った後の重要なステップが検出の回避です。しかし、検出回避に使えるサブセットを提供しているのは Genesis (または特定の IAB) だけではありません。Genesis 以外にも IAB が存在するのと同様に、オンラインでは多くのツールが利用可能です。検出回避ツールは、攻撃者のブラウザを特定されないためのものです。ソーシャルメディアなど、特定の標的に特化したものもあります。この点、Genesis は統合されたシステムとして注目に値します。経験豊富な攻撃者はツールや IAB を組み合わせて独自の攻撃を行いますが、いずれにせよ Genesis の出現により、攻撃を成功させるためのハードルはかなり低くなっています。

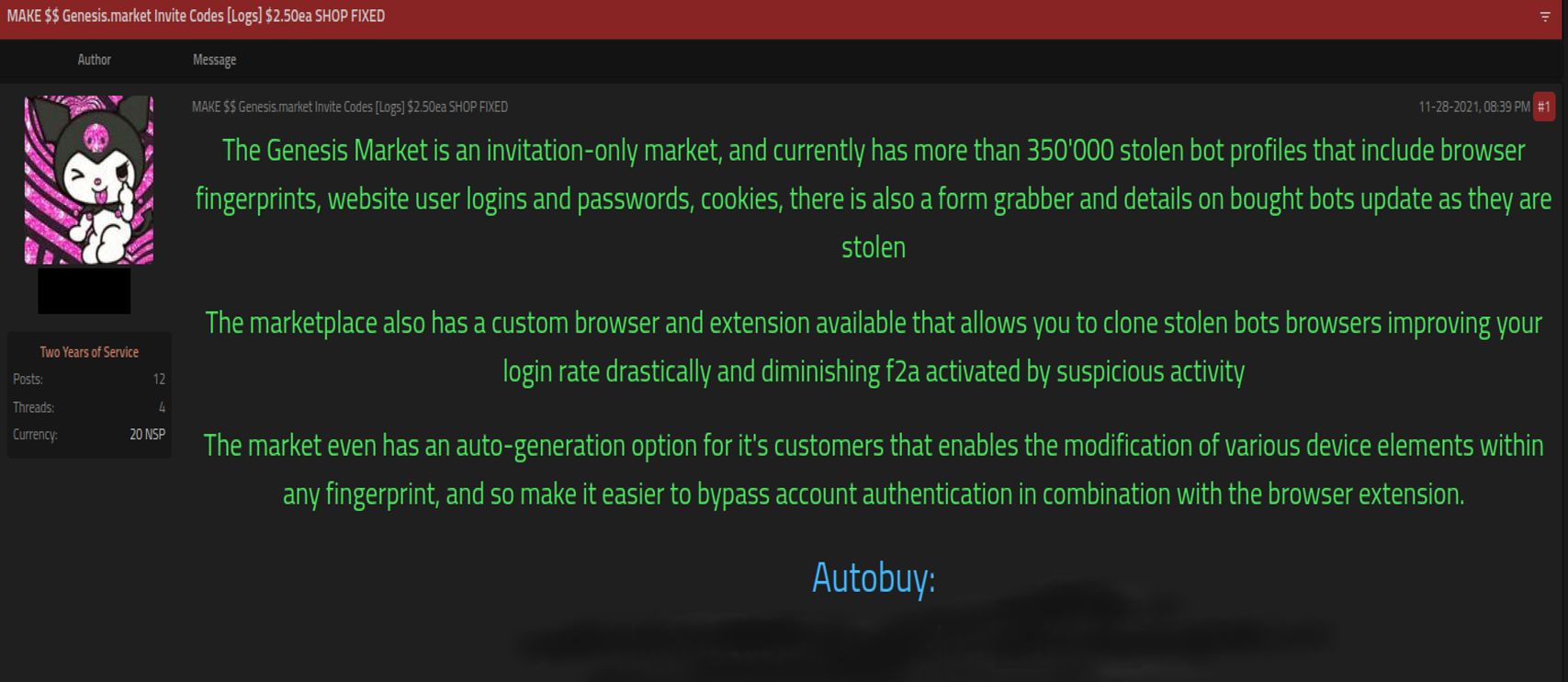

Genesis へのアクセス

前述の通り、Genesis は完全招待制のサービスであるため、攻撃者はサービスへのアクセス権を求めています。こうした需要があることにより、アクセス権を求める攻撃者と Genesis のような招待制のプラットフォームを仲介する二次市場が形成されます。図 3 はその一例です。

図 3: Genesis への招待コードを販売するとする投稿

ソフォスの調査では、Genesis や関連サイトを名乗りつつ、犯罪者予備軍からクレジットカード情報を窃取しようとする詐欺サイトがいくつか確認されました。これらのサイトのうちの 1 つは、Google で「genesis market」と検索すると頻繁に表示されるもので、マーケットプレイスへの無料アクセスを提供すると言いながら、ユーザーのアカウントを「アクティべート」するために 100 ドルの保証金を要求しています。結局のところ、このサイトが攻撃者に Genesis へのアクセス権を提供することはありません。

洗練されたインターフェイス

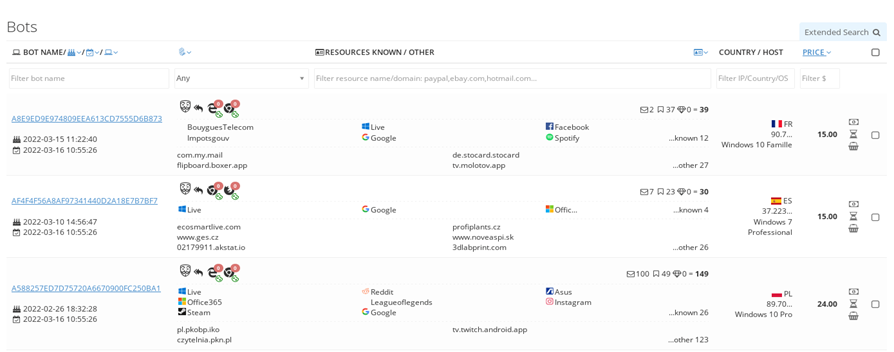

上述の通り、Genesis のデータ関連付け機能は高性能であり、主流のデータ集計サービスにも匹敵します。同様に、Web サイト自体のインターフェイスも、133tsp34k や Matrix に似せたかつてのものとはかけ離れています。Genesis は Wiki や FAQ (よくある質問) のページ、多言語での技術サポート、充実したドキュメントを備えており、データが効果的に提示されるように設計されています。2 回目以降の来訪者には、購入したボット (侵害されたシステム) のうち、Genesis への前回のアクセス以降にアップデートされたものを示すダッシュボードが表示されます。データは容易に検索できます。

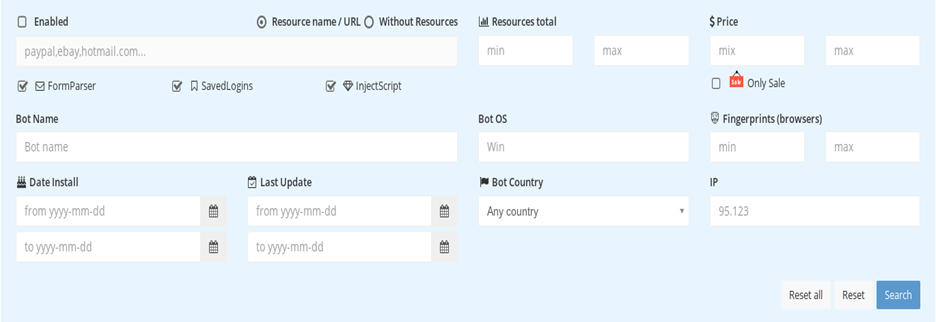

Genesis のボット検索画面を 2 枚並べてみると、デザインの簡明さがわかります。

図 4: Genesis の顧客がボットを検索するページ確認できる情報は、各ボットの 16 進数での「名前」、ボット内のサービスとサブスクリプションに関する情報、ボットの IP アドレスと国、OS に関する情報、現在の価格です。

図 5: 対象サービスの URL、ボットの IP アドレス、国、搭載 OS、日付パラメーターが表示された拡張検索画面

結論

長年にわたり、悪意のある攻撃者のコミュニティは出現と消滅を繰り返してきました。昔は、サイバー攻撃を行うにはある程度の技術、情報収集、闇に潜むグループやリソースへの口利きが必要でした。上述の制約をすべてクリアしたとしても、実際に侵入したシステムにアクセスし、「お宝」を見つけ出すのは、時間的制約のある大変な作業でした。そのため、防御側が初期の攻撃を発見するのも現在より容易でした。

当時は良い時代だったのです。 オンライン犯罪の専門化・特化により、IAB が出現しました。IAB は、アクセス権を獲得し、秘密裏に維持する専門家です。お金を払ってくれる他の攻撃者のために侵入口を維持しているのです。攻撃の専門化によって、Genesis のように洗練されたシステムが出現しました。今年のアクティブアドバーサリープレイブックや、Managed Threat Response チームが対応にあたっている数々のクライアントからもわかる通り、Genesis は非常に深刻な脅威です。

関連文献

Victoria Kivilevich、Raveed Laeb 著「The Secret Life of an Initial Access Broker (初期アクセスブローカーの秘められた生態)」

Digital Shadows による継続的な IAB 調査の取り組み、2020 年版 (総括、本報告)、2021年版

Pernet, Cedric 著「Initial access brokers: How are IABs related to the rise in ransomware attacks? (初期アクセスブローカー:ランサムウェア攻撃の増加と IAB の関係)」

コメントを残す