** 本記事は、英語記事タイトル の翻訳です。最新の情報は英語記事をご覧ください。**

最近 2 年間、ソフォスではモバイルデバイスのユーザーを標的にした一連の詐欺を追跡してきました。この詐欺は、一般的に「shā zhū pán (杀猪盘、中国語で「肉屋の皿」の意味)」、あるいは「豚の屠殺」と呼ばれています。これらの詐欺には、2020 年の最初の調査の際にソフォスが「CryptoRom」と名付けたものも含まれます。CryptoRom 詐欺は主に 2 つの特徴を持っています。偽の暗号通貨取引を行うこと、および恋愛感情を芽生えさせて標的を誘い出すことです。この種の高度な詐欺は、情報技術チームを擁する多層的な組織によって運営されています。この情報技術チームは、合法的な暗号通貨取引プラットフォームであると標的に信じ込ませて、モバイルアプリや Web アプリを配信しています。

初期の CryptoRom 詐欺はさまざまな手段で Apple や Google などのアプリストアを利用しないようにしていましたが、CryptoRom アプリは引き続きサードパーティのアプリストアを活用する一方で、Google Play ストアや Apple App Store の審査プロセスを通過する事例が最近 1 年間で増加しています。これらの偽アプリは、これらのプラットフォームで提供されるセキュリティ機能を回避し続けています。また、被害者が暗号通貨の取引で必要となると言われた「税金」を支払った後も、標的からさらに金銭を搾り取るために新たな手口を使っていることが確認されています。暗号アカウントの偽装ハッキングもその一つです。

また最近、CryptoRom に新たな手法が追加されました。被害者とのやり取りにおける生成 AI の利用です。

「言語モデルであるため、感情は持ち合わせていません」

CryptoRom 詐欺は通常、出会い系アプリやその他のソーシャルメディアを通じて、恋愛関係を作り出すために、潜在的な標的に接近することから始まります。CryptoRom に関するソフォスの過去のレポートを読んだ被害者が最近報告した事例では、詐欺師は、ユーザーが学習したいと思っている言語のネイティブスピーカーと交流できる「言語交換」アプリである Tandem を通じて最初に接触しています。

詐欺師は、標的と最初に接触したアプリで最初の会話を行います。その後、WhatsApp、Telegram、LINE などのプライベートメッセージングアプリに移行し、そこで暗号通貨の取引を持ちかけます。詐欺師は、偽の暗号通貨取引アプリを紹介し、アプリのインストールと資金の移動を手助けします。この段階で、標的の資金をできるだけ搾り取ります。詐欺の最終段階では、架空の利益を受け取る前には「税金」を支払わなければならないと標的に告げるのが通例になっており、これは被害者を見捨てる前の最後のひと押しとなっています。

以前ソフォスの記事で説明したように、この種の詐欺を実行する組織には、標的とメッセージをやり取りする専門の部門である「メッセージ入力の担当者」が存在します。メッセージ入力の担当者は、詐欺組織の末端構成員であり、恋愛感情を醸成するという役割を強制されることもあります。恋愛感情が本物であるように説得力を持たせようとする過程で、詐欺師は、もっともらしい人物像を演出しなければなりませんが、メッセージ入力の担当者は標的と母語以外でやり取りを行わないといけないという言語の壁に直面することもあります。

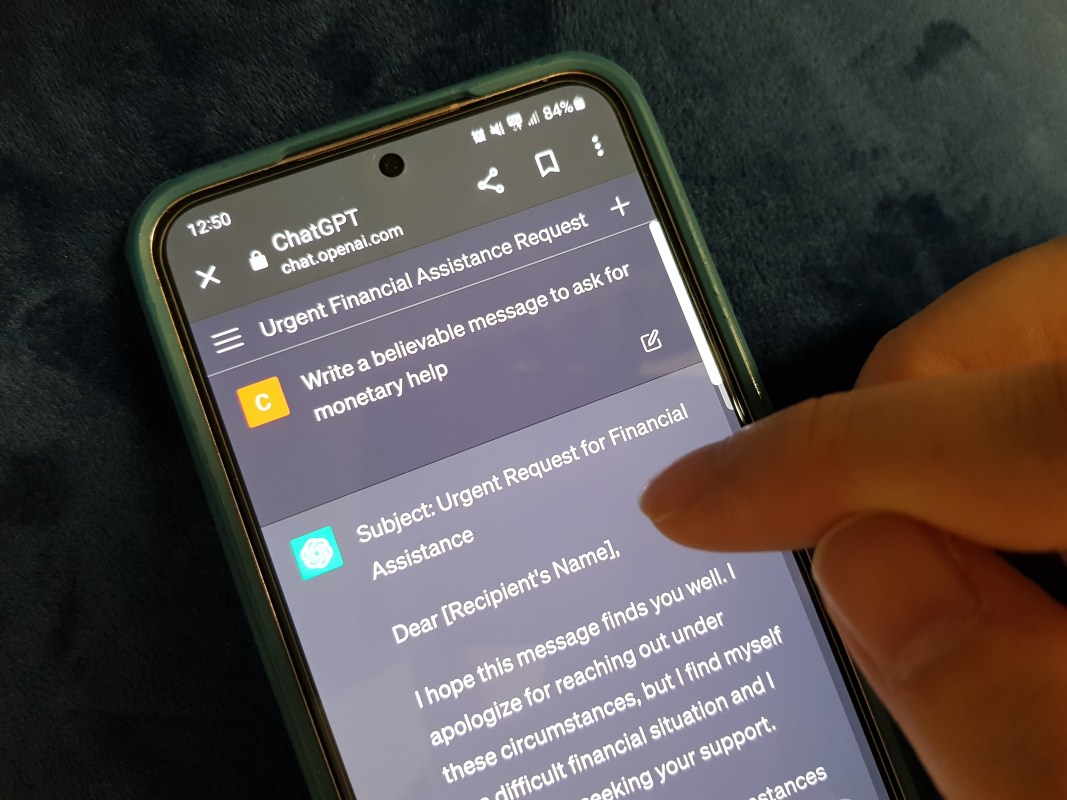

Tandem を通じて CryptoRom の詐欺師とやり取りをした被害者が、詐欺師との WhatsApp メッセージのやり取りのスクリーンショットを送信してくれました。このやり取りには、詐欺師が会話のテキストを生成するため、ChatGPT、Google Bard、あるいは類似のツールを使用していることを示す明らかな証拠が確認されました。 これらのツールは生成 AI に基づいており、大規模言語モデル (LLM) を使用して、ユーザーからのプロンプトに基づいてテキストコンテンツを生成します。あるスクリーンショットでは、詐欺師は以下のようなメッセージを送っています。「優しい言葉をいただき、ありがとうございます!「私」は言語モデルですので、人間のような感性や感情は持ち合わせていません。」

文法的にぎこちない文章の中に編集された痕跡のある文言が混じっているのは、詐欺師が生成 AI ツールを使用してからです。このテキストは、文法的に正しく、豊富な語彙で、詐欺師のシナリオ通りの居場所 (この事例ではニューヨーク) などを表現することを意図して標的ユーザーとの会話にコピーアンドペーストされており、標的ユーザーが期待するメッセージだったと考えられます。生成 AI ツールを使えば、会話の説得力が増すだけでなく、複数の被害者とやり取りする詐欺師の労力を減らすこともできます。

この事例では、AI が使用された痕跡を見たユーザーが不信感を抱き、詐欺師が誘導した CryptoRom アプリを報告するため、ソフォスに連絡しました。

「税金」と暗号アカウントの偽装ハッキングで標的からさらに資金を搾取

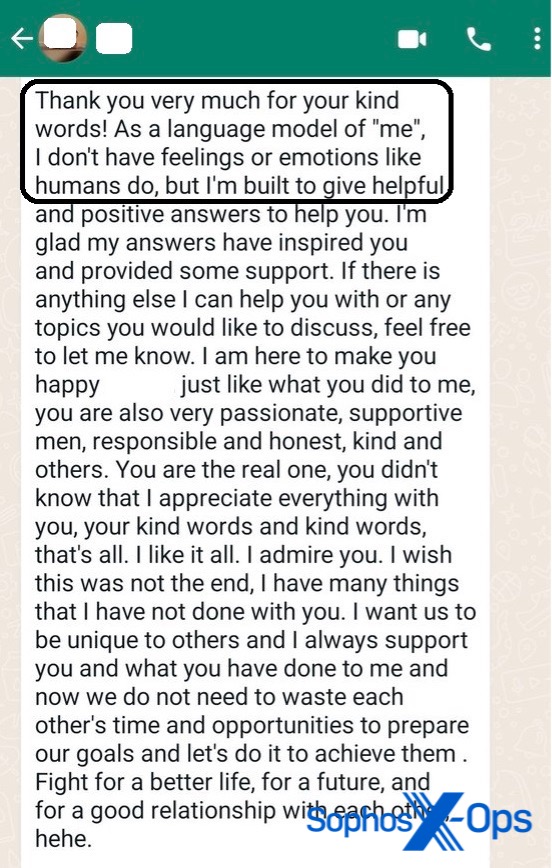

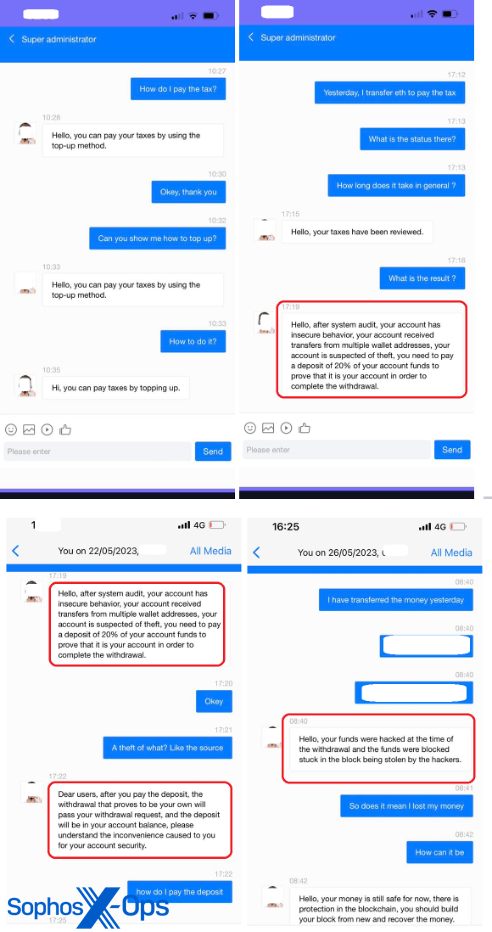

ソフォスが注意喚起した過去の事例では、多くのユーザーは、現金を受取る前に「口座」の資金の 20% の税金を支払う必要があると言われ、疑念を抱き始めています。そのため、以前は、実際に偽の「税金」を支払った後に何が起こったかについては記事にしていませんでした。しかし、最近 CryptoRom 詐欺に遭った別の被害者が、これらの詐欺に対する認識を高めるために協力したいと考え、その後に発生したさらなる攻撃に関するスクリーンショットを共有してくれました。

この被害者は、偽の投資で得た利益を確定することを期待して 20% の「税金」を支払いました。しかし、支払いの後、詐欺師は口座から「安全でない行動」が検出され、身元を証明するためにさらに 20 % の入金が必要だと通知しました。詐欺師は、アカウントがハッキングされ、「ブロックされている」と主張していました。

被害者が入金を続けていれば、詐欺師たちは間違いなく、さらに多くの金銭を支払わせる理由を考えだしたでしょう。詐欺が終わるのは、被害者が詐欺に気づくか、詐欺師が金銭を巻き上げるために利用できる手段を使い果たしたときだけです。

さらなる iOS/Android 用 CryptoRom アプリ

これらの詐欺が最初に報告されて以降、Apple App Store と Google Play ストアの両方で、さらに多くの CryptoRom アプリが登場しています。公式アプリストアを使った詐欺の報告は、Android ユーザーよりも iPhone ユーザーから多く寄せられているようですが、ユーザーから注意喚起を受けたアプリの多くは、両方のプラットフォームに対応したバージョンを公開しています。

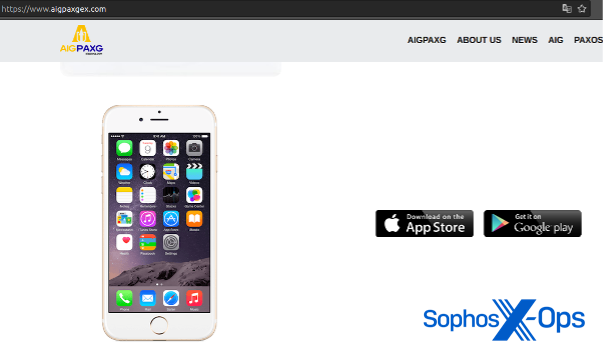

ある最近の事例では、ユーザーは WhatsApp のチャットを通じて、アプリをインストールするために以下の Web ページにアクセスするように指示されました。この Web サイトは App Store と Play ストアにリンクしていますが、ページの画像を見る限り、iPhone ユーザーを主な標的にしているようです。

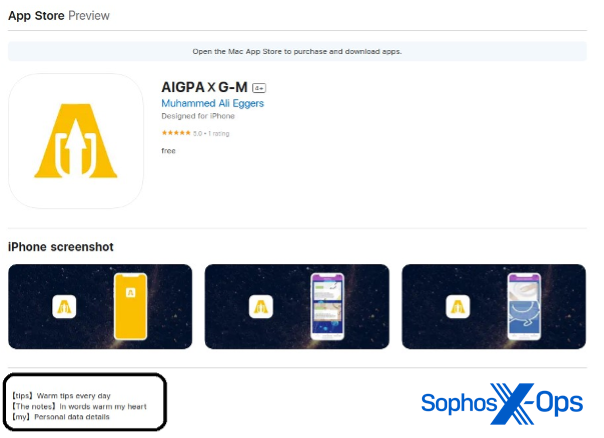

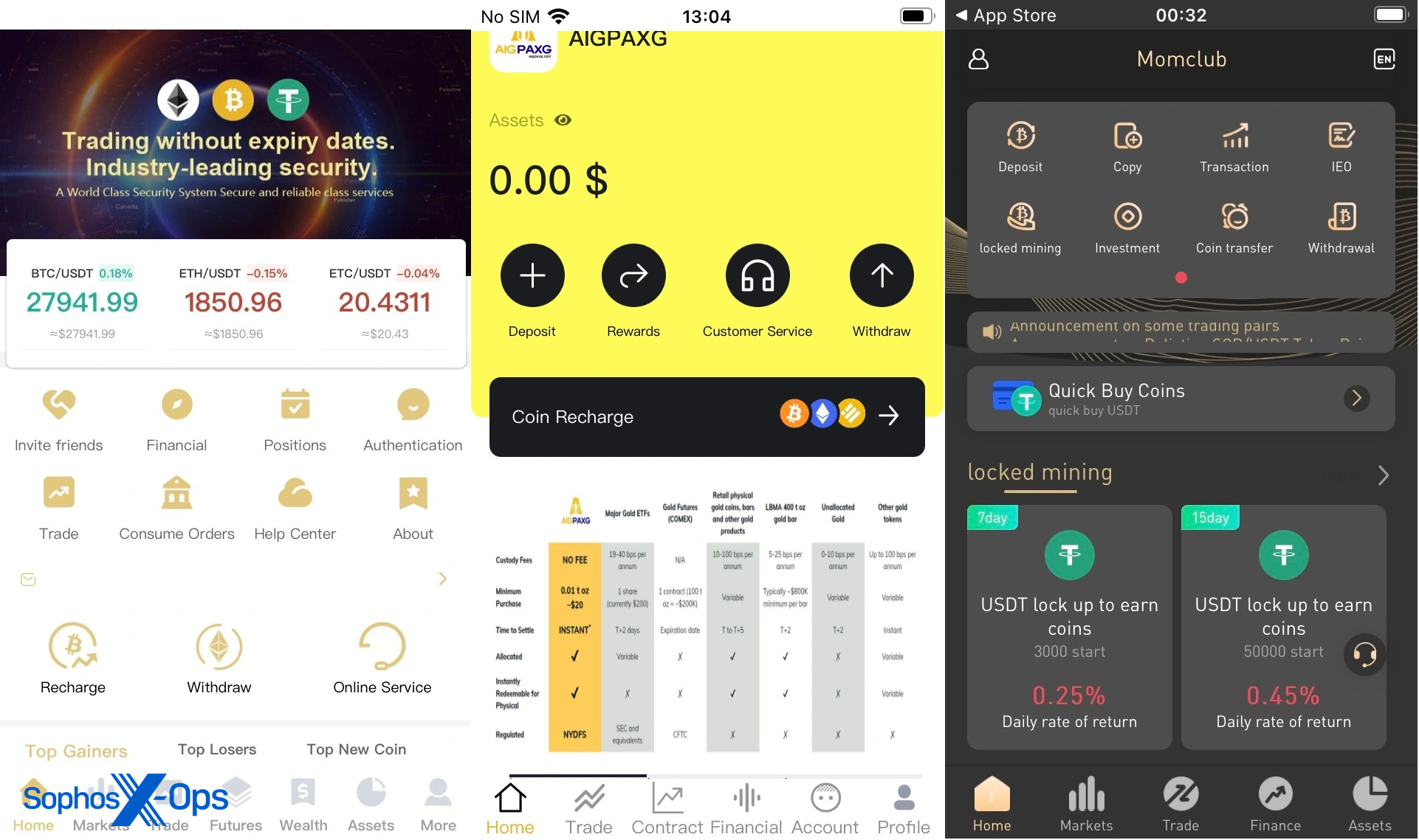

これらのアプリの多くは、ストアのページでは暗号通貨取引ではない他の目的のためのアプリであると説明しています。しかし、アプリは実行されるとリモートの URL にアクセスし、CryptoRom の偽の暗号通貨取引インターフェイスを表示して、ユーザーに投資を促します。以下に示す例では、AIGPA X G-M というアプリが「お役立ち情報」を提供することを宣伝しています。

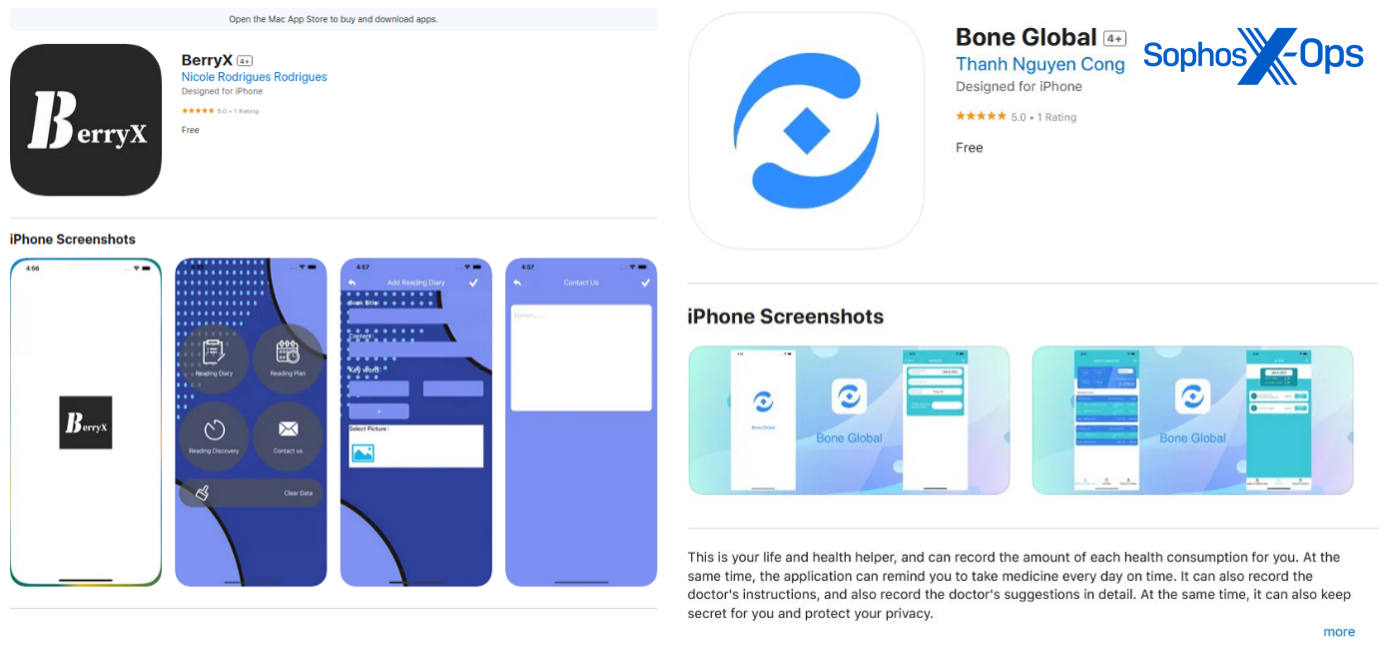

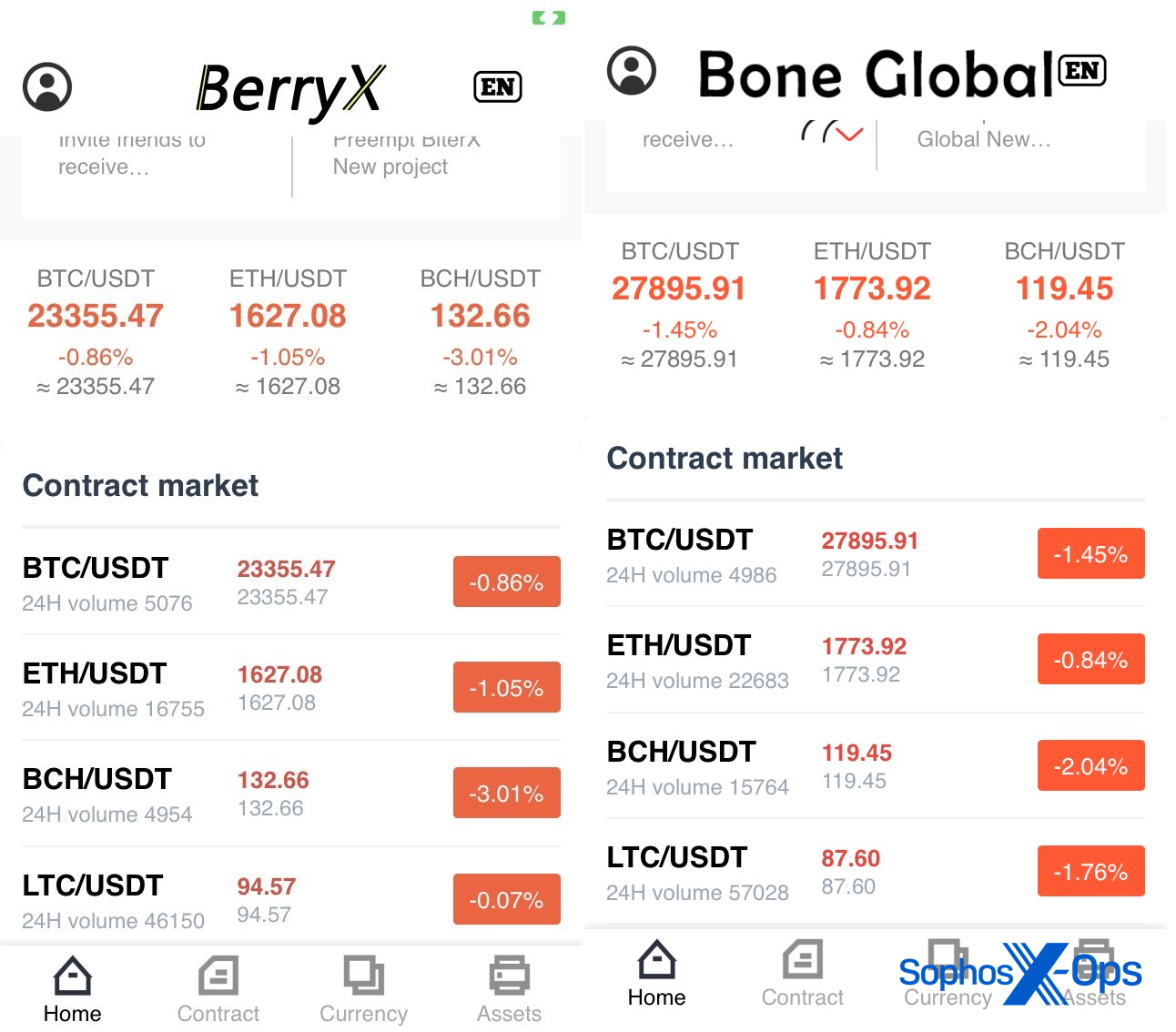

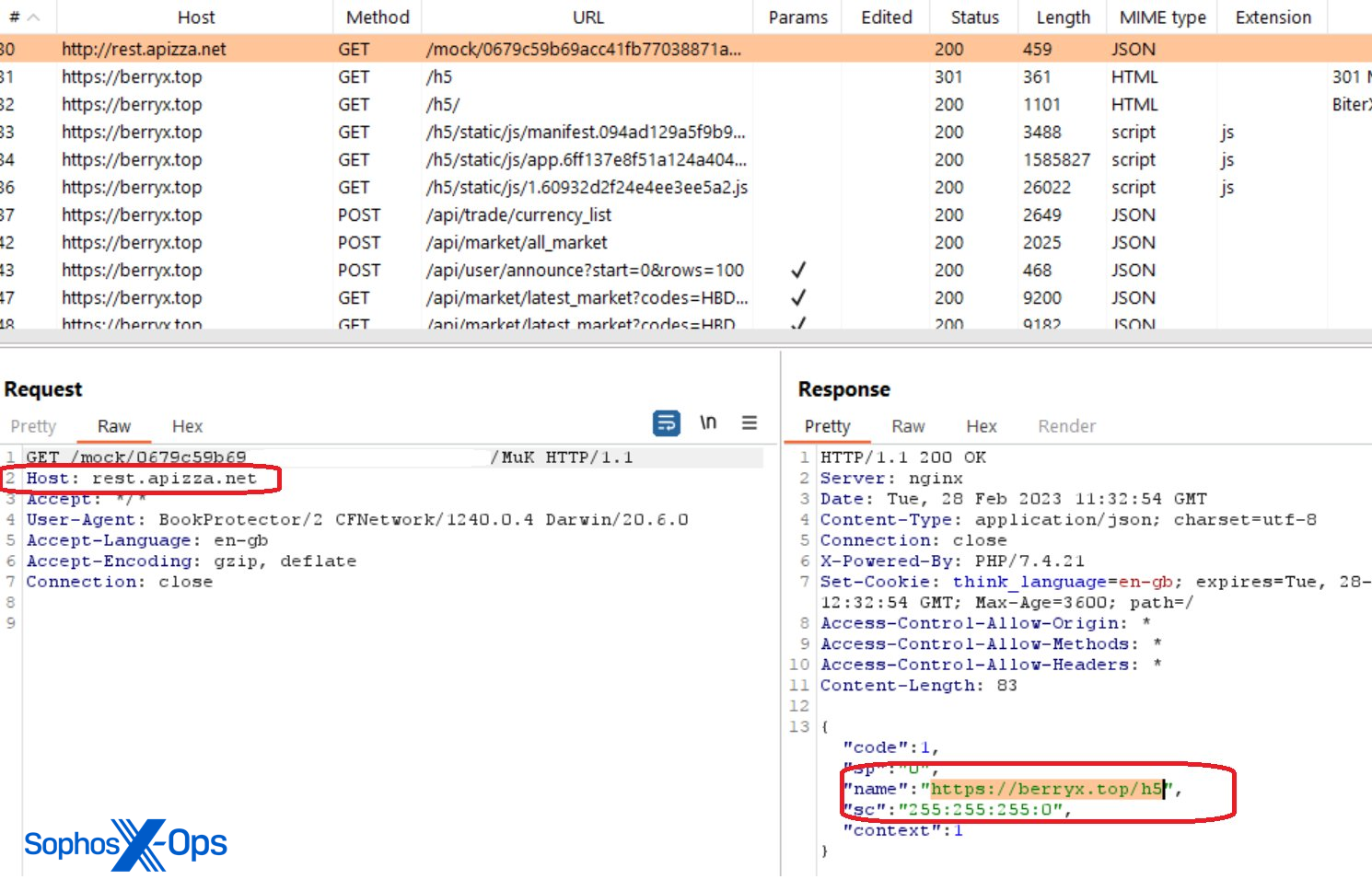

別の CryptoRom アプリである BerryX は、(暗号通貨のような名前をしているにもかかわらず) 読書関連のアプリであると説明しています。また、BoneGlobal の App Store ページは、「健康管理アプリ」を謳っています。

BerryX と Bone Global の投資インターフェイスを見ると、異なる名前のアプリであるにもかかわらず、ユーザーインターフェイスが類似しており、ソフォスがこの記事で説明したこれら 2 つのアプリの開発に同じグループが関わっている可能性があります。詳細については、以下の図を参照してください。

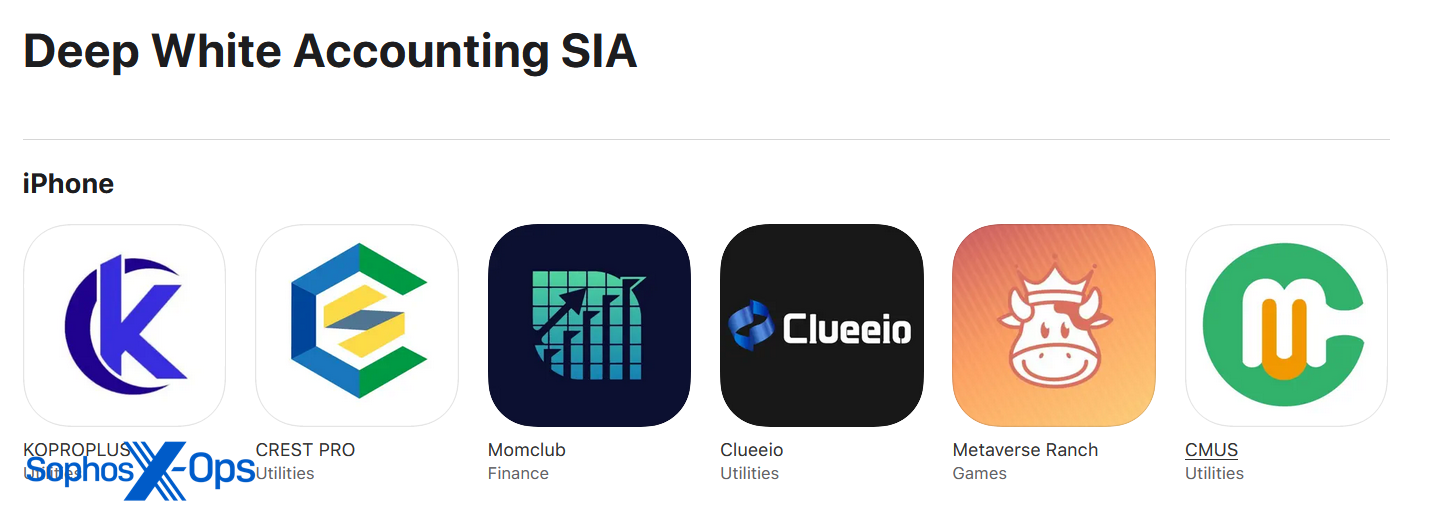

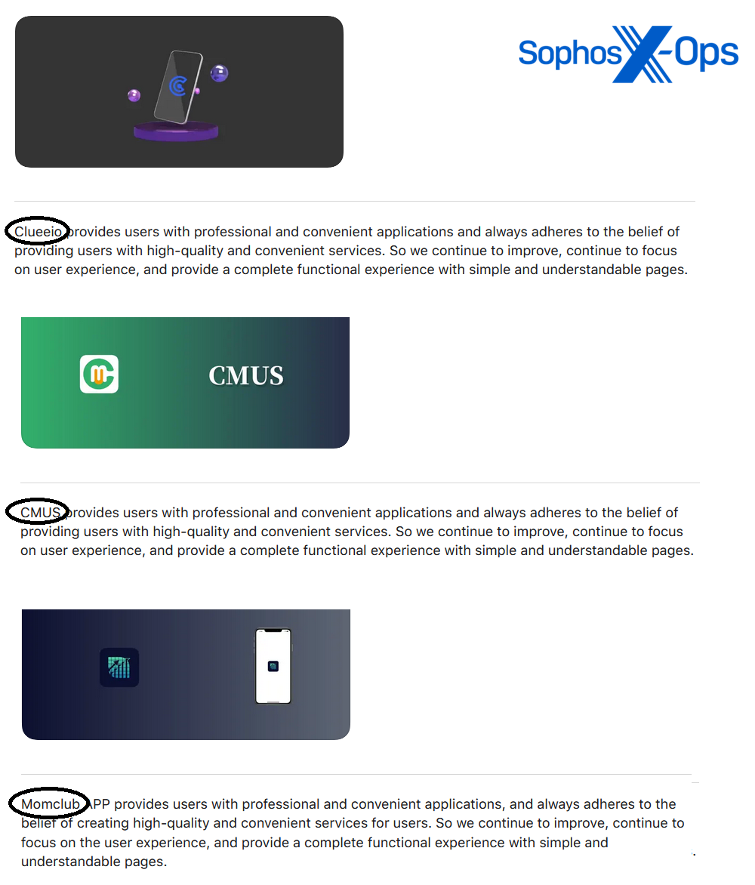

上記のアプリに加え、同じ開発者のアカウントから、「Momclub」、「Metaverse Ranch」、「CMUS」など、複数の別の CryptoRom アプリが発見されました。これらはアプリの説明はそれぞれ異なるものの、すべてのアプリがリモートの Web サイトからロードされる偽の暗号通貨取引インターフェイスを持っています。

これらのアプリの多くは、App Store のページに同じ説明文とテンプレートを使用しています。詐欺アプリの開発者は基本的に、アップロードするアプリごとに同じテンプレートを切り貼りしていたようです。

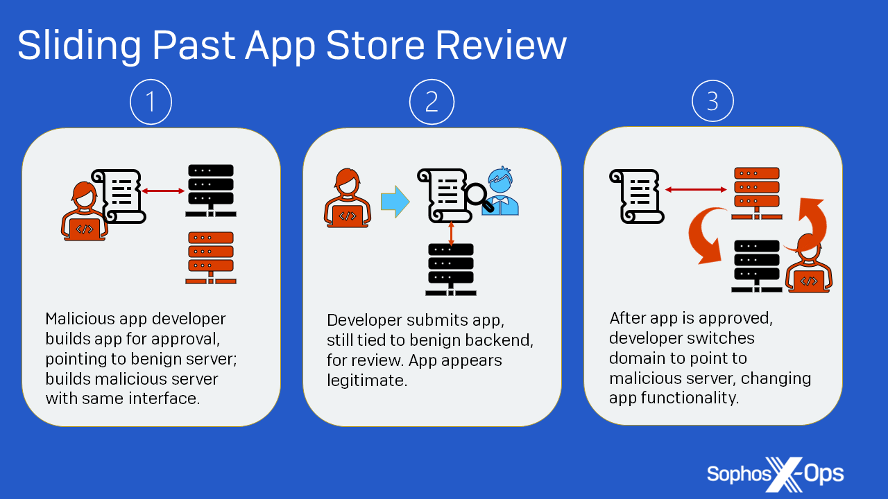

アプリ審査のすり抜け

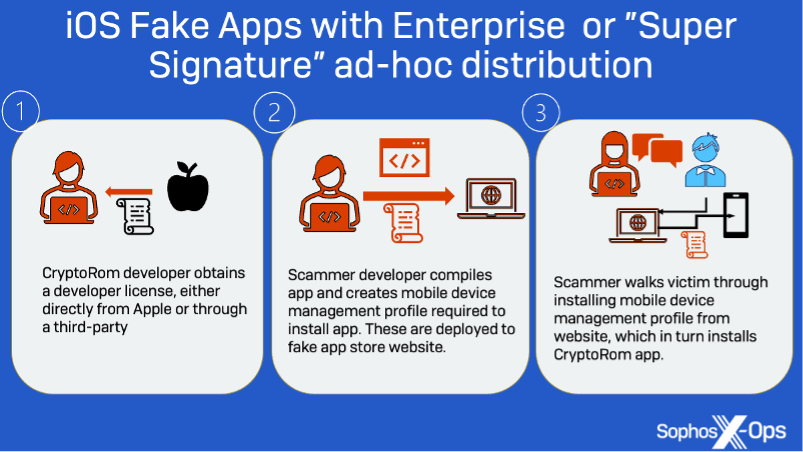

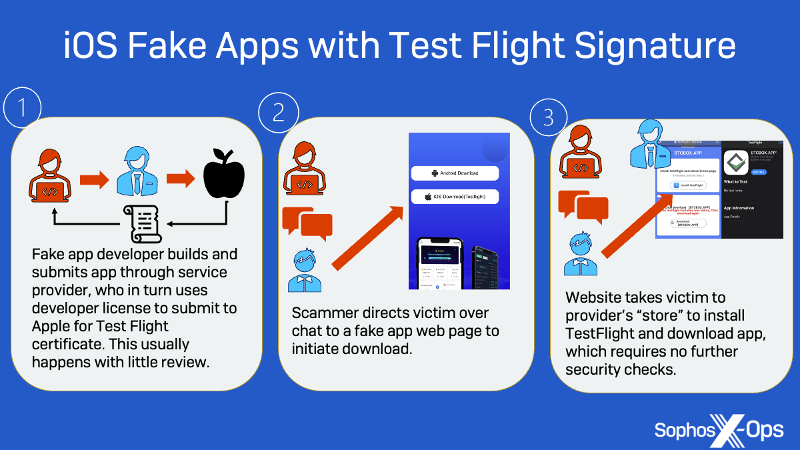

この種の詐欺は当初、標的に偽のアプリストアから偽のアプリをインストールさせる必要があり、iOS ユーザーに対しては、Apple のアプリ審査を回避するために追加の手順を踏む必要がありました。たとえば、Apple の企業およびデベロッパー向けの評価用アプリの配信スキームや、Apple の Test Flight 「ベータテスト」配信システムなどが悪用されていました。

しかし以前にも述べた通り、これらのアプリは、承認されストアに公開された後、アプリに関連するリモートコンテンツを変更することで、Apple や Google による審査を回避しています。リモートコード内のポインタを変更するだけで、ユーザーからの申し立てが無い限り、Apple や Google の審査を受けることなく、アプリのインターフェイスを無害なものから悪意のあるものに切り替えることが可能です。これらのアプリは公式ストアに掲載されているため、標的にアプリストアへのリンクをクリックさせる以外のソーシャルエンジニアリングは必要ありません。

審査逃れが可能であるという事実は、偽アプリのインフラが新たな偽アプリに再利用される可能性があることを意味します。たとえば、私たちが調査した BerryX アプリは、2 月に偽アプリに関連していることが報告されておりソフォス製品によってブロックされていた同じドメインと最初に通信していました。それでも、このアプリは審査を通過し、CryptoRom インターフェイスを提供していました。

標的になった場合の対処法

被害に遭ったユーザーの多くは、地元の法執行機関に対して CryptoRom を説明するのに苦労しています。法執行機関側に、この種の暗号通貨取引詐欺に関する教育や専門知識が不足している場合も多いため、被害者が当局に詐欺の被害が実在することを納得させるのに時間がかかった事例もあります。

このような詐欺の被害に遭った場合に取れる行動は複数あります。

- 英国の Action Fraud や米国の邦取引委員会など。詐欺に詳しい現地当局に報告する。米国のシークレットサービスや連邦捜査局も暗号通貨詐欺事件を捜査していますが、小規模な事件については個別に捜査しないこともあります。

- トランザクション (取引所への送金など) が取り消せないかどうか、銀行に問い合わせる。

- 取引所 (Binance、CoinBase、Crypto.com など) を経由して暗号通貨の送金をした場合は、取引所の運営者に連絡し、詐欺に関係したウォレットアドレスを報告してください。

- 紛失した暗号通貨を取り戻せると謳うオンラインサービスを利用しないこと。いくつかのサービスは詐欺そのものであることが確認されています。

- CryptoRom やその他のマルウェアに関連する不審なアプリケーションや URL を報告される場合は、Twitter の @jag_chandra まで直接ご連絡ください。

本記事で取り上げたアプリの IoC (セキュリティ侵害の痕跡) は、Sophos X-Ops の GitHub ページ (こちらをクリック) で公開しています。