** 本記事は、Sour Grapes: stomping on a Cambodia-based “pig butchering” scam の翻訳です。最新の情報は英語記事をご覧ください。**

“豚の屠殺” (sha zhu pan、杀猪盘) 詐欺の成功により、新たな被害者を探すために、組織化された詐欺組織と、小規模で専門性の低い模倣犯の両方が拡大した。例えば、前回のレポート で紹介した偽の金取引詐欺では、被害者との最初の接触は Twitter で行われていた。その他にも、Facebook Messenger やその他のソーシャルメディア、メッセージングアプリを利用して、最初のアプローチを行った例もあります。また、今回取り上げたものを含め、Apple の iMessage やショートメッセージサービス (SMS) の他のデジタルチャネルを使った誘い文句で接触してきたものもあります。

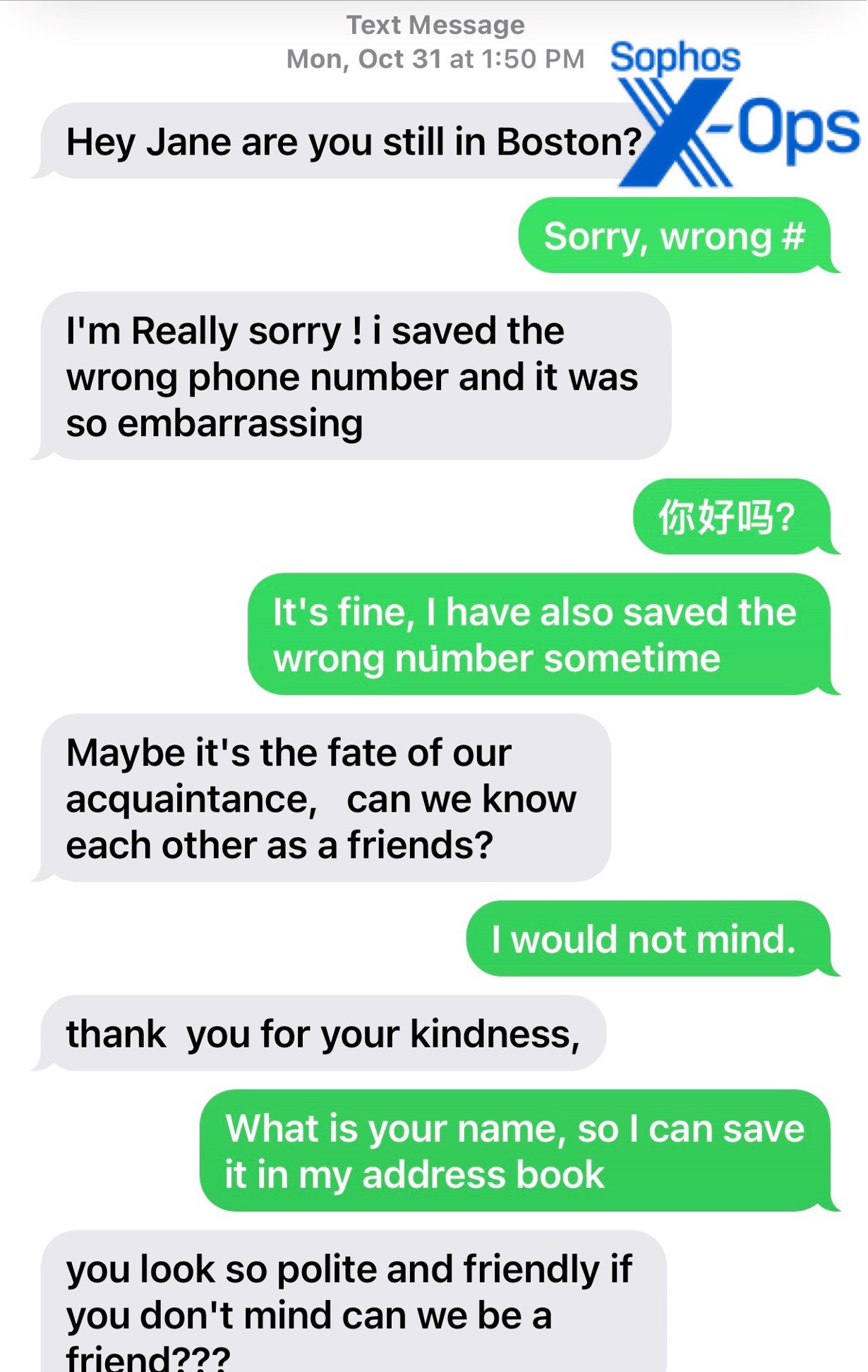

これらのメールは、通常、偶然の誤送信に見えるように設計されていますが、実際には、詐欺師が多数の潜在的な被害者にスパムを送信し、メールを返してきた人を選択的に関与させるようにするために設計されています。そこからカジュアルな会話を試み、デジタルな出会いが「友達になる運命」の証であることを示唆します。その後、この詐欺はよくあるパターンで、ターゲットを別のメッセージング・プラットフォームに移動させ、より簡単にエンゲージできるようにする一方、テキスト・アカウントを解放して別の被害者にアプローチしたり、別の番号が設定されている間は停止させたりします。

前回のレポートで述べたように、私はある携帯電話に意図的に宛先を間違えたメールを受け取り、詐欺のリング(すぐに明らかになる理由から、私は「Sour Grapes (サワーグレープス:負け惜しみ)」と名付けた)と婚約することになった。若いマレーシア人女性が詐欺の顔として行動し、時には私と直接交流する。

その際、私が収集できたデータから、彼女が働いていた組織は、5ヶ月間で 300 万ドル以上の暗号通貨を集めており、同様の誘い文句とほぼ同じウェブサイトやアプリを使った、ほぼ同じ詐欺行為の数百のうちの 1 つであると判断しました。私たちは、これらの他の偽の取引や流動性マイニングアプリに関連する完全なウォレットデータを収集することができませんでしたが、このリングの全体的な収益ははるかに大きいと推測されます。

この報告書を作成している最中に、同僚の Jagadeesh Chandaraiah が、ほぼ同じ内容の連絡を受けた米国の個人からメッセージを受け取りました。ただし、彼の場合は、女性がベトナム人で、流動性マイニングの別名である「コントラクトマイニング」に焦点を当てた詐欺だったそうです。 Sour Grapes 詐欺と同様のドメインやインフラを使用した他のサイトの中に、流動性マイニングを装った偽の分散型金融アプリが多数あることが分かりました。

この種の誘い文句は、東南アジアの国々で活動する中国の組織犯罪に特に人気があります。このような犯罪のいくつかは、カンボジア (この詐欺の犯人の拠点)、ミャンマー、ラオスなどの経済特区 (SEZ) に拠点を置いていることが、これまでの報告で確認されています。

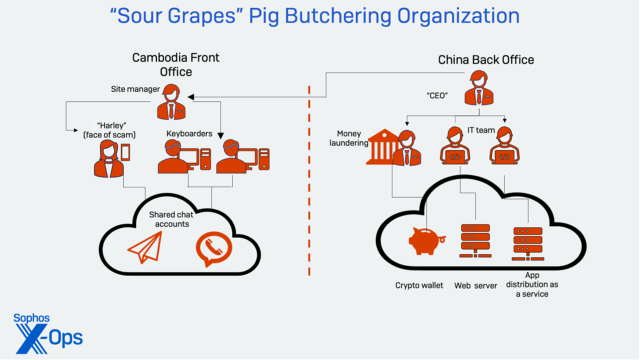

このような詐欺を行うチームには、詐欺の顔役となる若い男性や女性、被害者を引きつけるキーボーダー、メディアコンテンツを生成して再利用し、ターゲットとのメッセージのやりとりを埋めるために、自分の裏話を捏造して証明するチームなどがあります。また、地図サービスを悪用して、自分のペルソナが実在しているように見せかけることもあります。

このような詐欺集団が行うコミュニケーションは、期間が長く、複雑であるため、疑い深いターゲットにも特に説得力があるのです。今回のケースでは、詐欺師たちは 10月 31日に私と初めて接触し、12月までずっと 1日に何度もメッセージを送って、彼らの詐欺的な暗号通貨取引スキームに参加するように仕向けました。この間、私は、詐欺師が使用するウォレットアドレスやウェブリソース、iOS と Android 用の偽アプリなど、彼らのインフラの多くを特定し、他の組織と共有することができました。2 度にわたって、詐欺師はウォレットアドレスを変更せざるを得ず、彼らはウェブサイトのドメインを変更しながら、彼らは私に自分たちの正当性を納得させようとしました。

このグループには、いくつかの特徴がありました。まず、このグループは、Facebook を利用した詐欺に見られるような、ある程度信用できるペルソナのバックストーリーを構築することに苦心していたことが明らかになった。詐欺の顔である女性は、積極的に詐欺に関与しており、私が餌にかかることを確認するために何度もビデオ通話をしていました。また、技術的な観点からは、これまで遭遇した他のグループほど洗練されてはいませんでしたが、詐欺師はインフラのテイクダウンに素早く対応することができました。

しかし、私とのコンタクトを維持するために複数の人が関与しており、運用上のセキュリティ技術や自称する国の文化についてさえも、ほとんど知識がないことも明らかでした。 もしこのような組織が、より一貫した、その国に特化したテクノロジーの足跡を作る方法を学び始め、最前線のテキストオペレーターをより徹底的に指導すれば、こうした詐欺はより説得力を増し、その誘い文句でさらに多くの被害者を捕まえることができるだろう。 このような詐欺の手口を知ることは、詐欺に対する最善の防御策であることに変わりはありません。

奇麗事ばかり

10月31日、私の携帯電話の 1つにランダムなテキストメッセージが届きました。”Hi Jane (ジェーン)、まだボストンにいるの?”

それが、この詐欺に関連するペルソナである “Harley (ハーレー)” から受け取った最初のメッセージでした。このメッセージは、ルイジアナ州の電話番号にリンクされた、スウェーデンに拠点を置く VoIP プロバイダー、Sinch Voice に関連する番号から送られてきました。「ハーレー」は、ブリティッシュコロンビア州のバンクーバーにいると主張しています。

前回紹介した「豚の屠殺」詐欺と同様、私は自分の仕事について正直に話した。ハーレーには、サイバーセキュリティの仕事をしていると伝えました。このことは、私の年齢と一人であるかどうかということほど重要ではなかったようです。私は詐欺師たちが聞きたかった答え(50歳以上で一人暮らし)を伝え、ハーレーは熱心に会話を続け、凝ったバーの横に立っている自分の写真を送ってきました。後にビデオでのやり取りで知ることになるのだが、写真の人物は、詐欺チームの顔であると同時に、活動的なメンバーでもあった。

後日の写真解析と調査により、これはプノンペンのホテルのバーで撮った写真であることが判明した。

文章中の英語は、ところどころ変な英語で、おそらくコンピュータ翻訳を介したものと思われます。例えば、文章の背後にいる人物が、そのメッセージングサービスに会話を移そうとしたときに、「Do you sing telegram?」 と尋ねて、会話をそのメッセージングサービスで行おうとしていたのです。ハーレーが使用した Telegram のアカウントは、英国の携帯電話会社 (EE Ltd.) の番号と関連付けられていました。

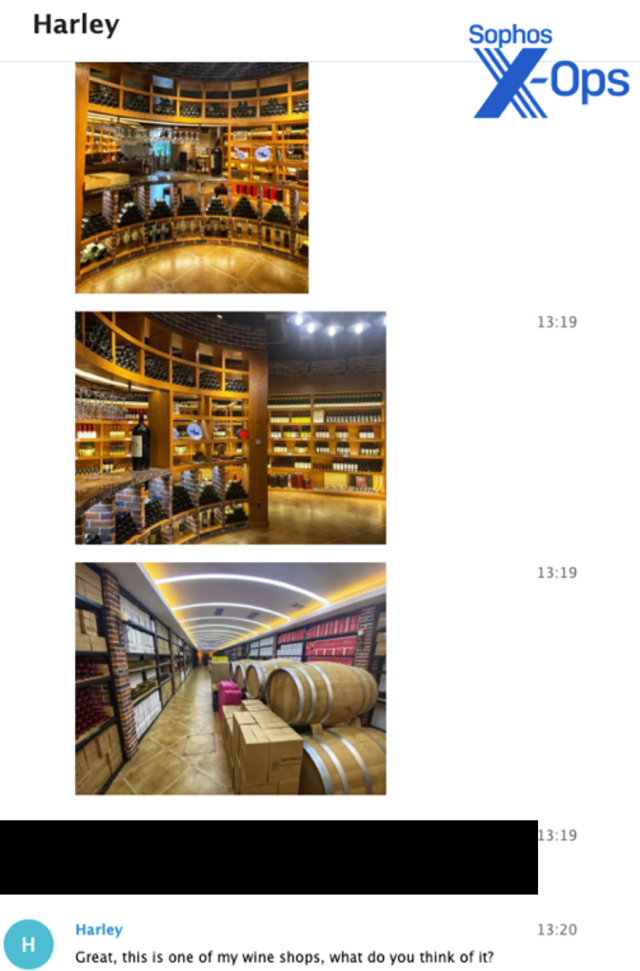

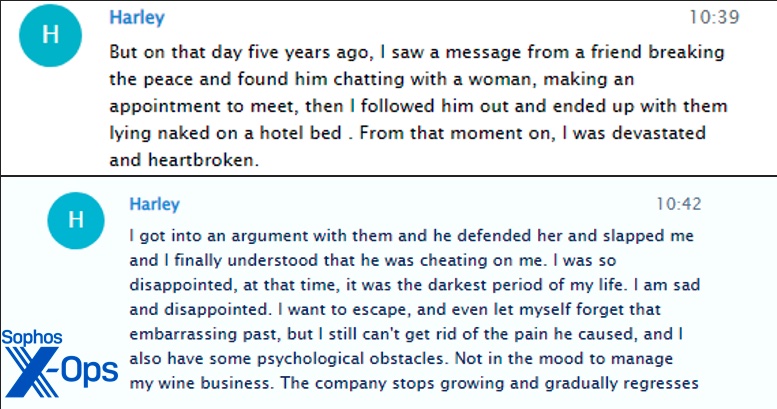

この詳細は、私が調査した以前の詐欺と共有されていましたが、Telegram に移行してからのやりとりには大きな違いがありました。ハーレーは、バンクーバーでワインビジネスを営んでいると主張し (ブリティッシュコロンビア州の特定のワイナリーの名前を出している)、家族はもともとマレーシア出身だと言うなど、非常に豊かなバックストーリーを持っていた。また、父親の援助を受けて「ワイン工場」を立ち上げた夫が、子供を妊娠中に浮気をして出て行ったというエピソードを紹介し、感情的に訴える設定になっていました。その中には、夫が愛人と会っている部屋の鍵をホテルの従業員に渡してもらった話も含まれていた。

ハーレーは、COVID-19のせいでビジネスが苦戦したと付け加えた。そしてもちろん、暗号通貨の取引でお金を稼ぐ方法を教えてくれた叔母の助けを借りて、ワインビジネスを救済することができたのです。

また、ハーレー(または彼女の代理で活動するキーボーダー)は、ワインケースの写真、瓶詰め作業のビデオなど、ハーレーが「ブドウ工場」事業を営んでいることを立証するためのコンテンツを追加で送信しました。もちろん、写真を注意深く分析すると、話は違っていました。彼女が自分のブドウ園のものだと主張するワインのケースや、「ブドウ工場」に並んでいるボトルには、フランスのワイナリーの名前が書かれており、彼女が関係していると主張するワイナリーの名前ではありませんでした。

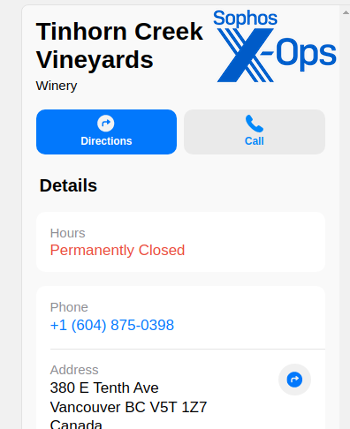

この話に信憑性を持たせるための工夫がなされていた。彼女は、ブリティッシュコロンビア州にある実際のワイナリーの名前を事業所として名乗り、彼女が教えてくれた店の場所を検索すると、Apple Maps でヒットした。ユーザーが投稿したこの場所は、Google ストリートビューで確認すると、VoIP プロバイダーの Telus のローカルオフィスであることが判明した。現在、この場所は Apple によって「永久休業中」と表示されています。

ハーレーはバンクーバーに2店舗あると主張し、ニューヨークにも出店する予定だと語った。”しかし、私のビジネスは COVID-19 のせいで大損している。約 100 万ドルだが、暗号通貨と初期の不動産に投資して多くを回復した。”

こうして、暗号通貨は話題に上るようになった。

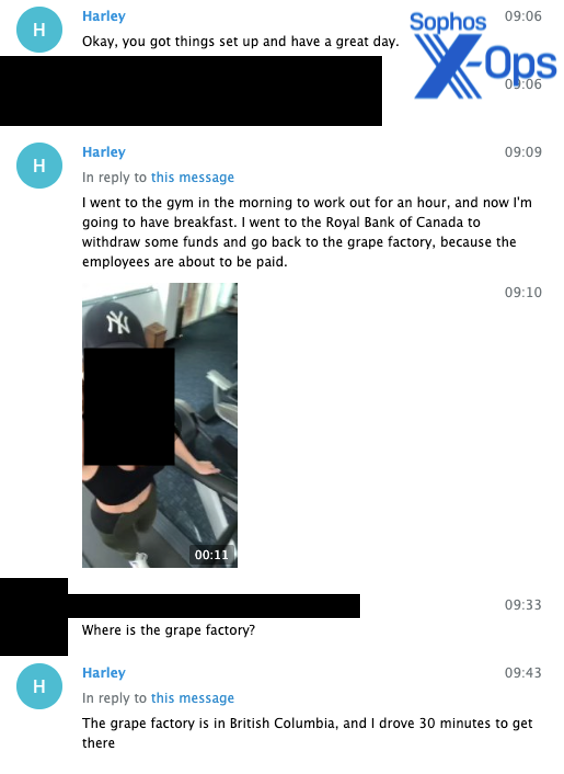

翌日、ハーレイのキーボードの主は、彼女が “ブドウ工場 “の従業員に給料を払うために出かけたと言った。 トレッドミルに乗ったハーレーが自撮り用に携帯電話をかざし、「ワークアウト中」と言う動画が、ジムに行ったという彼女の主張を裏付けるように供給されました。

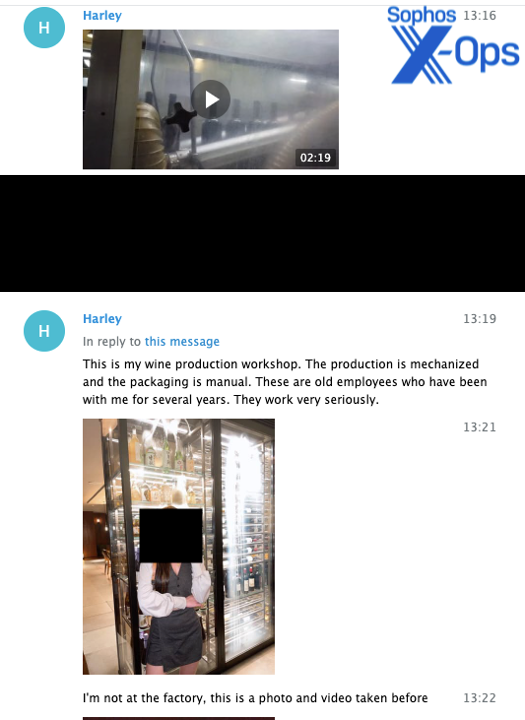

私は、彼女の主張するワイナリー(ブドウ工場)の外観を期待して写真を送るよう頼んだが、代わりにフランスのワイナリーのウェブサイトから、ボトルのラベルがはっきりと見えるボトリングラインを撮影したビデオが送られてきた。さらに、「工房」内の写真も添付され、中国語のラベルが貼られたボトルが入ったガラスの収納ケースの前にいる彼女の姿が写っていました。

また、買い物中の写真、調理中や購入した料理の写真、所有しているという車(フェラーリも含む)の写真など、現在の充実ぶりをうかがわせる写真も頻繁に登場します。

フェラーリなどの車と、食べ物や高価な消費財の写真が、向こう1ヶ月間の会話の主要な部分を占めるようになる。ハーレーは他にも、最近夫に捨てられたことで精神的にもろくなっていることや、前夫との間の子供が両親に育てられていることなど、個人的な事柄を吐露していた。

ハーレーは、2週間が経つ頃には、裏切り、世間からの退去、そして最終的には叔母の指導のもと暗号通貨取引による贖罪という架空のバックストーリーに深く入り込んでいました。また、私 (ターゲット) が彼女の唯一の男友達であり、親友であったことも話してくれました。「だから、これからの毎日、すべてを大切にして、お互いを大切にしたい!友情を保ち続けたい」と彼女はタイプした。

マイアミにある彼女の “別荘 “で一緒に過ごそうという誘いも来た。

しかし、ハーレーが外にいる写真は一枚もなかった。彼女が運動したり、買い物をしたり、フェラーリに乗ったりしている様子を映したビデオや写真が送られてきた以外は、ハーレーが写っているのは、羽目板と音響タイルが張られた同じ部屋で、他のものは見えません。ホテルのビジネスセンターか会議室のようなところでデスクに向かっている写真ばかりでした。ジムの写真は、ホテルのワークアウトルームで撮影されたものと思われる。

長いチャットの間には、もちろん、彼女が短期の暗号通貨取引で莫大な利益を上げていることを示すコメントも挟まれていた。

商談を成立させようとする

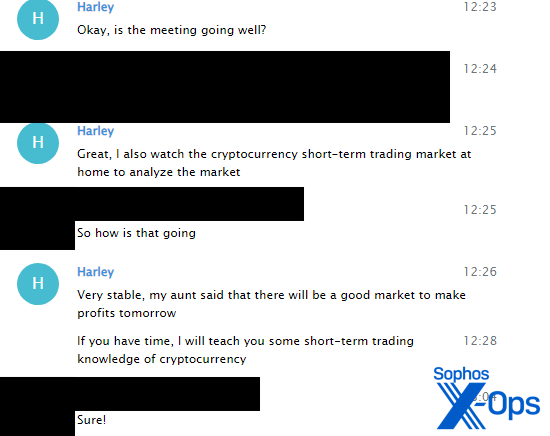

1ヶ月近く続けた後、私はこのプロセスを加速させようと思い、ハーレーにどうやってそんなにお金を稼いでいるのか興味がある、と言いました。ハーレーは叔母に教えてもらったと言い、叔母が教えてくれたような市場の情報を共有できると言いました。

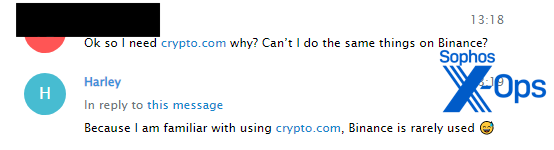

まず、Crypto.com のウォレットで暗号通貨を購入する必要があると彼女は言った。この詐欺は特に Crypto.com をターゲットにしており、Coinbase はバックアップとして、市場の巨大な Binance は明確に避けていました。

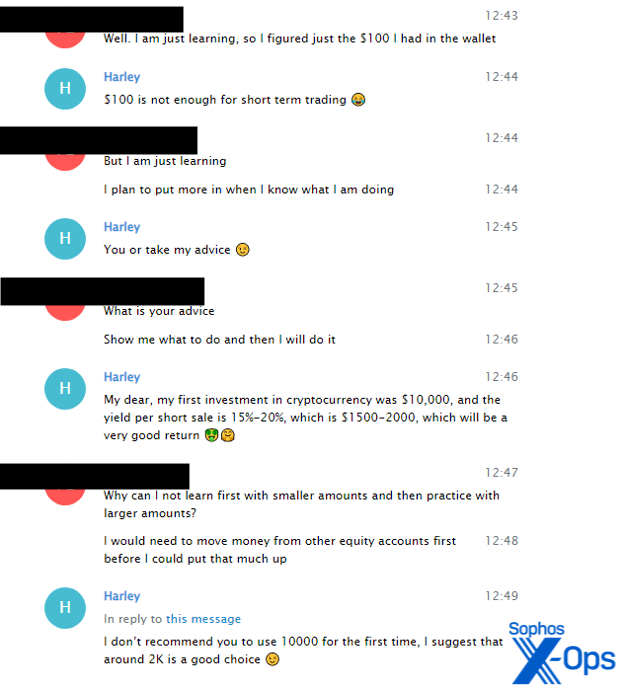

ハーレーが言うには、始めるには最低でも2000 米ドルが必要とのことだった。

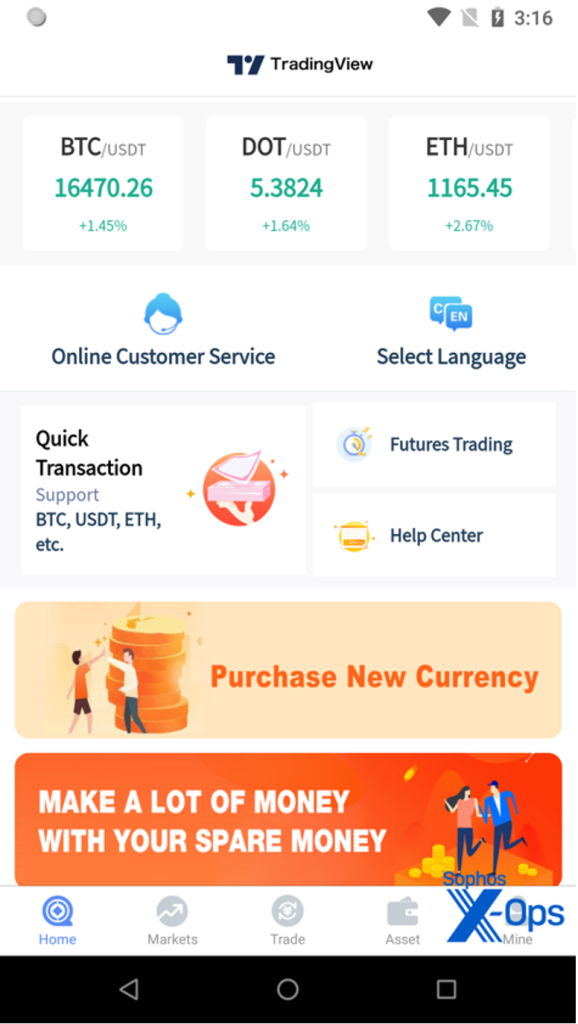

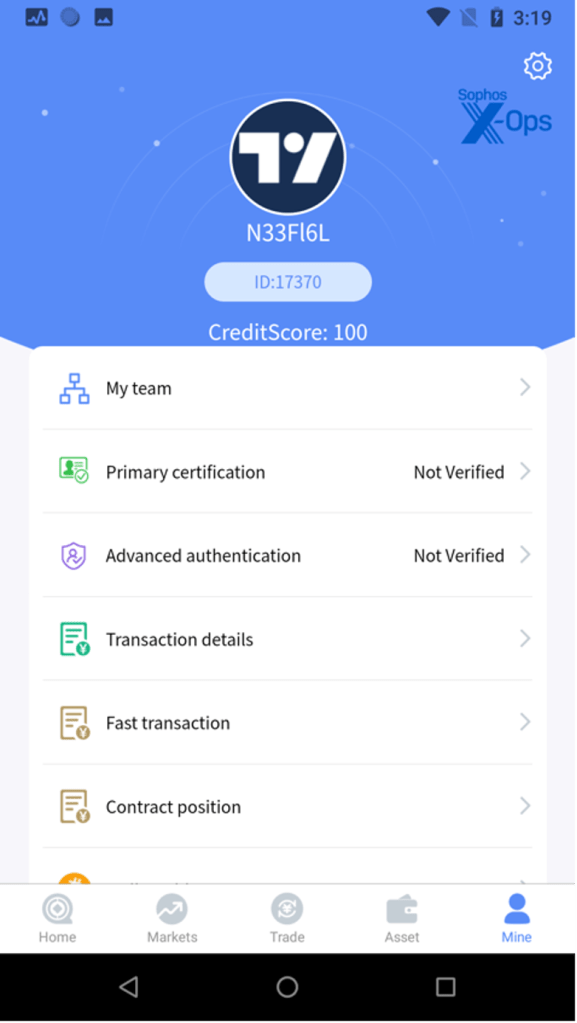

私はこれを不服に思い、感謝祭が終わるまで暗号通貨の取引の「レッスン」の続行を見合わせました。しかし、他に必要なアプリはないかと尋ねると、Android アプリか iOS 用のプロビジョニング・プロファイル付き「Webclip」のどちらかをインストールするためのダウンロードリンクを案内された。どちらも、マーケットチャートアプリを提供する TradingView のロゴと名前が使われていました。

Webclip のプロビジョニングプロファイルから、偽アプリの iOS 版を公開するために使用されているウェブサイトを収集しました。米国からは、Amazon Web Services の Cloudfront ホストに解決されました。パッシブ DNS レコードは、香港のホストにドメインを解決しました。

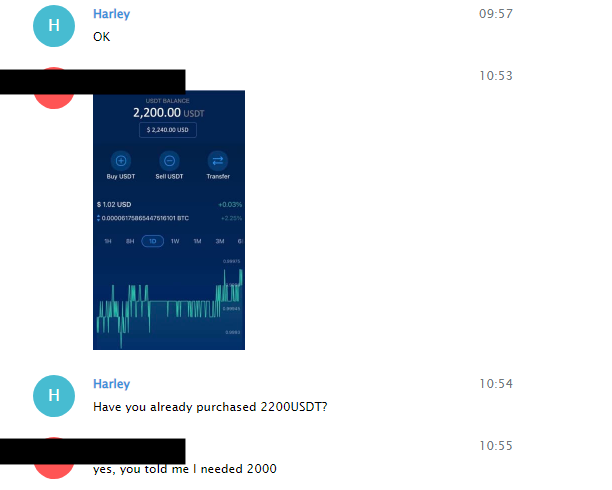

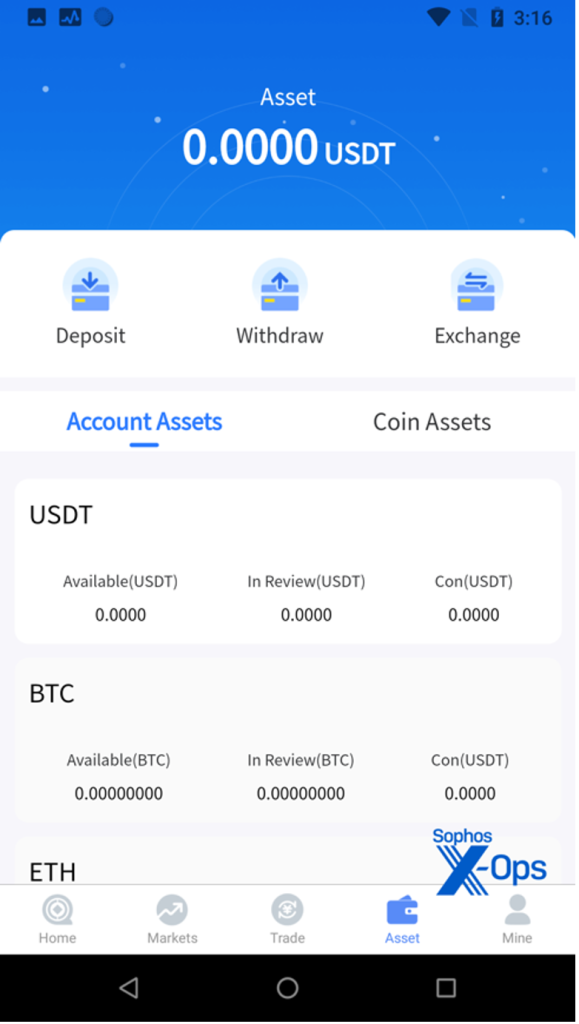

ハーレーが「学習」のために必要だと言った 2000 ドル相当の Tether 暗号通貨(USTD、米ドルと密接にペッグした「安定コイン」)を、私が本当に購入するつもりなのかを確認するために、彼女は購入時のスクリーンショットを見ながら説明したいと言いました。さらに彼女は、私がそれを行うかどうかを確認するために、私にビデオ通話をしました。私は、提供するために 2,200 USDT が入った Crypto.com のウォレットのスクリーンショットを捏造し(残高が2ドルのものから)、それを一緒に送りました。

The app

ハーレーは、次のステップのためにアプリをダウンロードするリンクをくれました。(hxxps://www[.]tdvies[.]com/download) 彼女は、資金を入金する方法について説明しました。 Thanksgiving holiday(感謝祭)の期間中だったこともあり、私は再び前進にブレーキをかけ、テクニカル分析を開始した。

このダウンロードサイトは、トレードチャート・ソフトウェア・プロバイダーである TradingView のアプリを装ったもので、2 つのボタンがありました。1 つ目は、別のサイト (hxxp://app[.]tdviewdn[.]vip) でホストされている Android 用の .APK ファイルです。もう 1 つは iOS 用で、別のサイト (hxxps://www[.]ksjbfs[.]vip) を指す「Webclip」アプリケーションをインストールするためのモバイルプロファイルファイルがダウンロードされます。

図16:詐欺師の Web clip をインストールするために iOS によってダウンロードされたモバイルプロファイル

図17:Web ciplを提供する URL

Android アプリと Web clip は、同じバックエンドに接続されているため、片方で設定したユーザー名とパスワードがもう片方でも機能するようになっています。Android アプリは、Web サービスのフックを提供する別のサイト (hxxps://www[.]gefwts[.]vip) に Web コールしていました。

このアプリから、資産の「入金」に使用するウォレットを入手することができました(USDT と BTC の両方のウォレットがリストされていました)。また、Web サイトそのものから、同じホストや他のホストにある同様の Web アプリや Android アプリを特定することができました。私が見つけた他のアプリは、登録に招待コードを必要とすることで、ターゲットではない個人がウォレットデータにアクセスすることを防いでいました。

これまでに、同じ基本キットに関連する 500 以上の追加ドメインが見つかりました。偽の取引所 (場合によっては偽の分散型金融のステーキング) サイトは、さまざまな暗号取引ブランド名を乗っ取っていました。

これらのドメインのリストと、いくつかのアプリに関連するウォレットは、ソフォスの GitHub ページに投稿されたIOCのファイルの一部として提供されています。

これらのサイトの大半は、再販業者を通じて提供される Amazon Web Services の CloudFront サービスを通じてホストされていました。その他、Cloudflare を通じてホストされ、多くは香港ベースのホスティングサービスに解決されていました。ほぼすべてのドメインは Namecheap で登録されていました。

完全なリストは、SophosLabs GitHub に投稿された IOC ファイルにあります。このドメインリストは AWS と Cloudflare と共有しており、これらの詐欺行為で使用されるソフトウェアキットに関連するドメインの追加収集を続けています。

すべてのアプリとウェブサイトは、中国語を話すプログラマーによってコーディングされています。Android アプリは、湖南省に住む “SunSeeker X” という開発者が書いたプッシュアップデートライブラリを使用しており、その他の成果物やバックインフラは、これらのウェブサイトやアプリが中国に住む IT チームによって維持されていることを示しています。

私は、最初に見つけたウォレットのセットを暗号追跡会社の Chainalysis と暗号取引所の脅威研究者と共有し、アプリに関連するドメインを AWS と共有しました。 その直後、彼らは動作しなくなった。アプリが動かないので、ハーレーにどうしたのかと尋ねると、新しいウォレットを持つアプリへの新しいリンクが渡された。私はこのプロセスを繰り返しました。

最初のウォレットは、102,839 ドル相当の Tether と 247,251 ドル相当の Bitcoin を取り込んでおり、これらのウォレットは 1月にキャッシュアウトされるまでアクティブだった。2つ目の USDT ウォレットは、同じくキャッシュアウトされ、1月以降アクティブでなくなり、118,871ドル を受け取っています。最も新しい USDT ウォレットは、2月 15日の時点で 1,892,610.31 ドルを受け取っている。最も新しいビットコインウォレットのアドレスは、608,213 ドル相当の BTC を受け取っている。

これは、1つの詐欺行為から 5ヶ月の間に 300 万ドル以上もの利益を得ていることになります。最大のウォレットの場合、57 のウォレットアドレスからのインバウンドのテザー取引を確認しました。これらのうち、大半は Crypto.com のウォレットから、または Crypto.com から充填されたプライベートウォレットからでした。(他のあまり活発ではないウォレットでそうだったように)

Chainalysis 社の Jacquiline Koven 氏の分析によると、詐欺師はウォレットに預けられた暗号を、最近「豚の屠殺」詐欺の資金洗浄に大量に使用されている Tokenlon 取引所に移しました。

ハーレーは?

“投資 “の引き金を引くことに足を引っ張り続けていたところ、ハーレーから電報でビデオ通話があった。ハーレーから Telegram でビデオ通話がかかってきた。彼女はベージュの防音壁の前に立っていて、本当に話したかったのは、私がこのまま暗号を預けるかどうかということだけでした。彼女からは何度か音声通話によるフォローがありました。ビデオ通話の相手は、私に送られてきた写真に写っていた女性でしたが、彼女の英語力から、私にメールを送っているのが彼女だけでないことは明らかでした。彼女の英語は、私が毎日受け取るメッセージの一部にある「ブドウ工場」レベルの悪口とは一致しません。

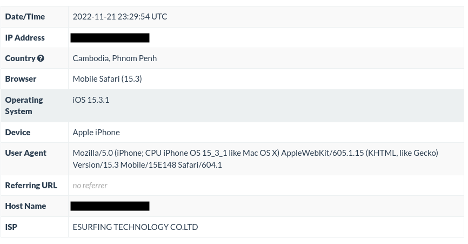

私は、カンボジアの「豚の屠殺」作業に関するニュース記事を、トラッキングリンクに包んで、私の懸念に関する会話に投下しました。そのリンクは 5 回開かれ、最初はあるネットワーク上の iPhone で、次に別のネットワーク上の 4 台の異なる Windows 10 デスクトップで開かれました。どちらのネットワークも、MicroTik ルーターが設置され、同じプノンペンの ISP から提供されていました。さらに詳しく調べると、Windows コンピュータはビーチリゾートの町シアヌークビルにあるようで、この町は中国の豚の屠殺作業の中心地として知られている。

ハーレーの開発チームがどう反応するか確かめるために、私は仕事でバンクーバーに行くので、直接会って話をしたいと言いました。彼らは同意し、会うことを約束しました。数日後、私はバンクーバーにある Sophos のオフィスの住所にいることを伝えました。

そして彼らは、私が詐欺をしようとしていると非難しました。通信は遮断され チャットは削除されました。(私はアーカイブ済みです)

結論

この組織について調査していたとき、同じような詐欺のターゲットになった人が私たちに連絡を寄こしてきました。その女性は、ベトナム人でニューヨークでメイクアップビジネスを営んでいると主張し、Crypto.com を使って「コントラクト・マイニング」スキーム(昨年調査したものと同じ「流動性マイニング」に基づく偽の分散型金融事業)に参加するよう求めていました。 私が発見した偽の取引サイトと同じスタイルのアプリ配布とウェブアプリケーションフレームワークを使用した偽の流動性マイニングサイトを多数発見したことから、これは「ブドウ工場」一味を支える同じ中国の「バックオフィス」に関連した別の作戦であると確信し、多くのソーシャルエンジニアリング フランチャイズが被害者の流れを提供する非常に大規模な全体作戦であると示唆しました。

いくつかのケースで、これらのオペレーションの性質は、他の場所ですでに文書化されています。キーボードを叩いているのは、自分の意志ではなく、高収入の仕事を紹介する偽の求人広告に誘われたケースもある。キーボードの向こうにいるのは自分の意志ではなく、高収入の仕事を謳った偽の求人広告に誘われたケースもあれば、進んで参加し、地域経済で得られる収入と比較して高い報酬を得ているケースもあるのです。

どのような方法で勧誘されたにせよ、これらのキーボーダーは、被害者との会話に何百時間も費やし、投資へと誘導し、被害者からあらゆる価値を引き出そうとする、産業化された詐欺活動の一部である。彼らは、感情的な操作を科学的に洗練しています。そして、彼らのセキュリティスキルは、監視の目が厳しくなるにつれて向上しています。

インフラは流動的であり、このような詐欺の手口は世界中のサイバー犯罪組織によって適応されている。インフラが特定され、標的とされるたびに、詐欺師は新しいインフラに切り替えるだけです。このため、被害者からの資金調達に若干の支障が出るかもしれませんが、追跡されたウォレット取引から、それでも数百万ドルを稼ぐことができたことは明らかです。

法執行機関と脅威研究の協力により、これらの詐欺を実行するコストを増加させ、おそらく時間と共にその背後にある金融業務を混乱させることができます。

Sophos X-Ops は、本レポートにご協力いただいた SophosLabs の Jagadeesh Chandraiah 氏と Chainalysis の Jacquiline Koven 氏、および詐欺インフラのブロックと解体にご協力いただいた Coinbase と Amazon Web Services の脅威チームに感謝いたします。

コメントを残す