** 本記事は、Lockbit, Hive, and BlackCat attack automotive supplier in triple ransomware attack の翻訳です。最新の情報は英語記事をご覧ください。**

2022 年 5 月に、ある自動車部品メーカーがランサムウェア攻撃を 3 度にわたって受けました。ファイアウォールの設定ミスで管理サーバーのリモートデスクトッププロトコル (RDP) が公開されており、3 組の攻撃者はいずれもこの設定ミスを悪用して攻撃を行いました。一方、ランサムウェアの種類や手口はそれぞれの攻撃者で異なっています。

最初に攻撃を行ったランサムウェアグループは Lockbit でした。Lockbit グループは、窃取したデータを Mega クラウドストレージサービスにアップロードし、Mimikatz を使ってパスワードを抽出し、PsExec を使ってランサムウェアのバイナリを配信しました。

2 番目のランサムウェアグループは、Hive でした。Hive グループは、RDP を使用してネットワークの移動 (ラテラルムーブメント) を行い、Lockbit による攻撃の発生からわずか 2 時間後に別のランサムウェアをドロップしました。

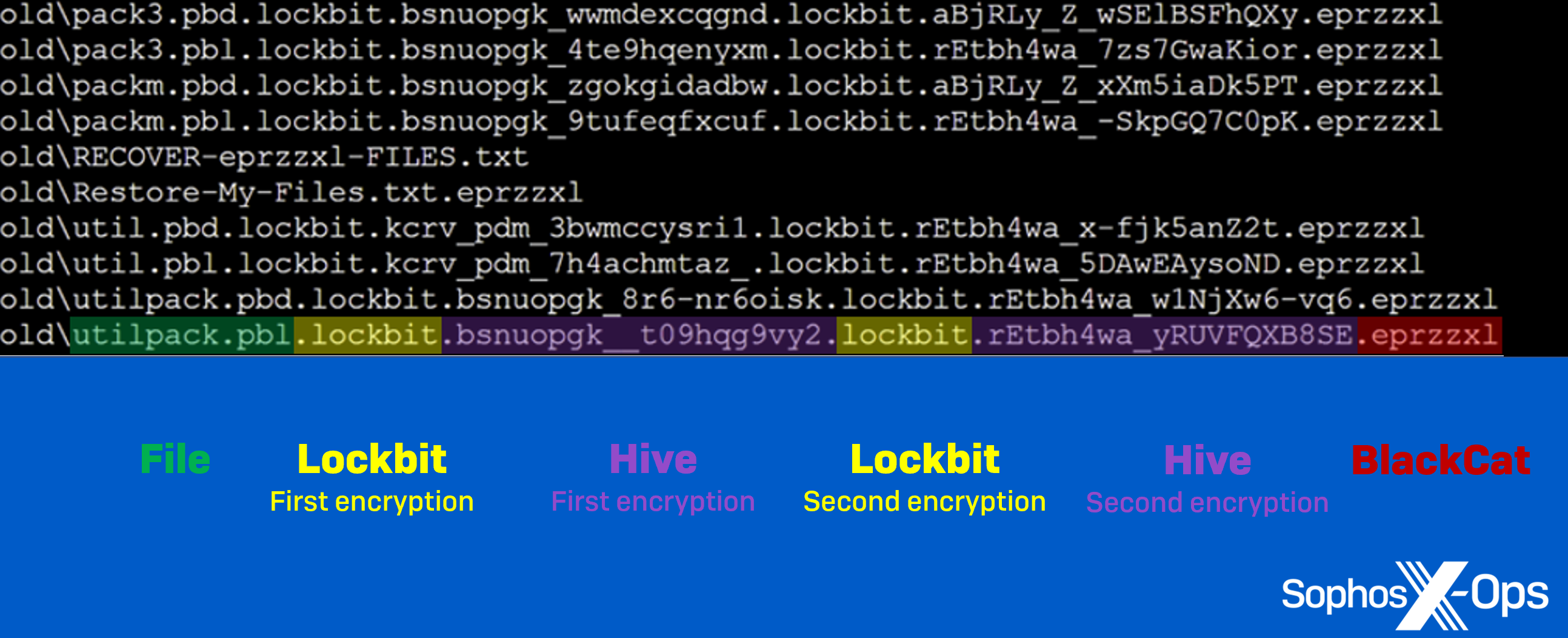

被害者がバックアップからデータを復元していたところ、今度は ALPHV/BlackCat のアフィリエイトがネットワークにアクセスし、Atera Agent (正規のリモートアクセスツール) をインストールしてネットワークに常駐化し、データを盗み出しました。Lockbit および Hive による攻撃から 2 週間後、ALPHV/BlackCat の攻撃者はランサムウェアを配信し、Windows のイベントログを消去しました。ソフォスの Rapid Response (RR) チームの調査により、いくつかのファイルは複数回 (多いものでは 5 回) 暗号化されていることが判明しました。

図 1: Lockbit と Hive にそれぞれ 2 回、ALPHV/BlackCat に 1 回、計 5 回暗号化されたファイル

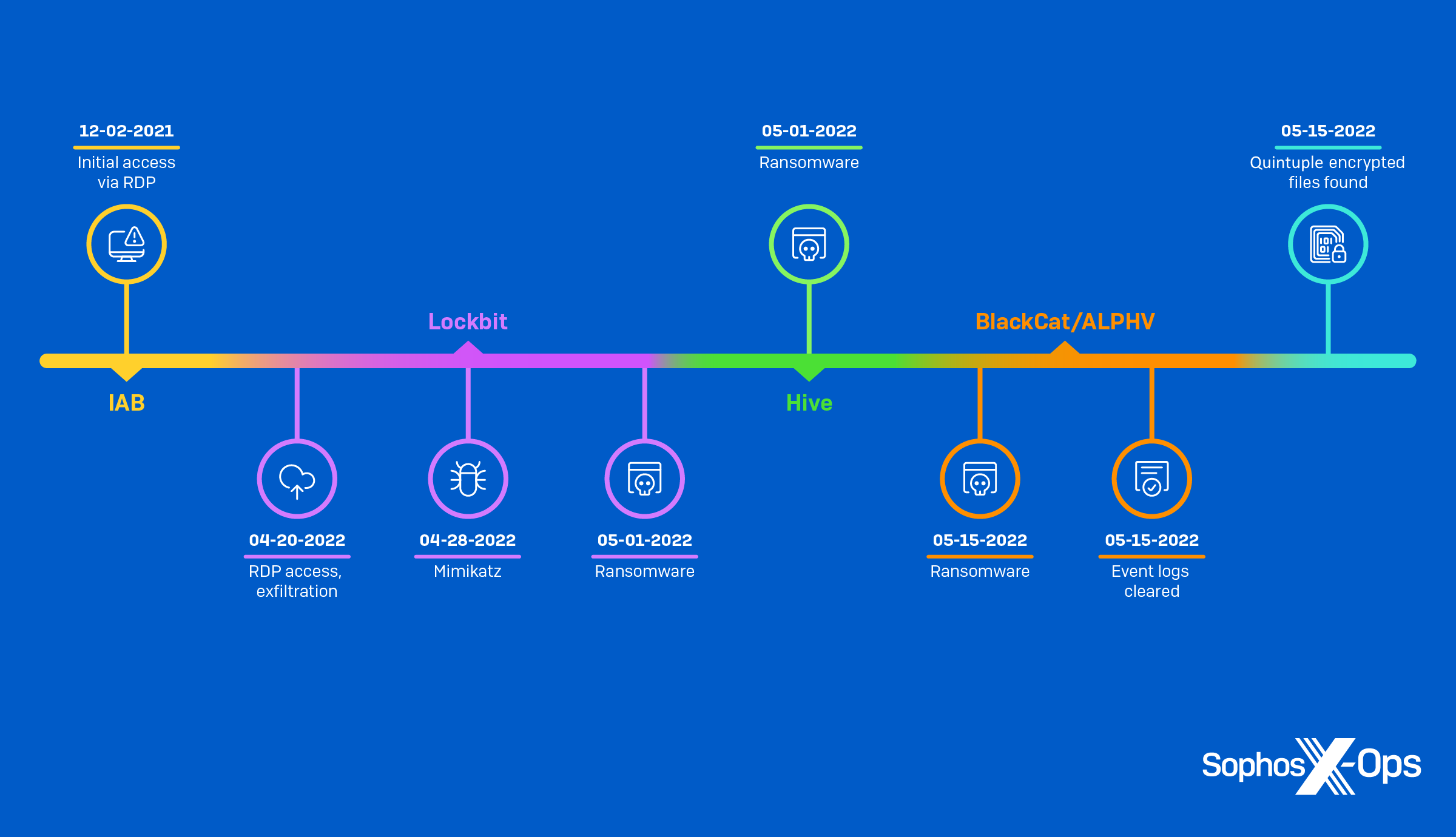

図 2: Sophos X-Ops が確認したトリプル攻撃の時系列

ソフォスは複数のランサムウェアによる攻撃について以前にも記事にしており、複数回の攻撃が増加しているのに伴い、より広く調査を進めています (リンク先: 英語)。しかし、3 組のランサムウェアグループが同じ侵入口を使用して同一の組織を攻撃した事例は、今回が初めてです。

Lockbit、Hive、BlackCat によるトリプル攻撃: 最悪の事態

図 3: ある組織を連続で攻撃した 3 組のランサムウェアグループの概要

今回の攻撃は 5 月に発生しましたが、攻撃者が組織のドメインコントローラーに RDP セッションを確立したのは 2021 年 12 月であることが判明しています。最初の侵入は、脆弱なシステムを見つけ、そのシステムへのアクセス権を犯罪市場で販売する攻撃者である初期アクセスブローカー (IAB) によるもの、あるいは 3 組の攻撃者のいずれかによる初期の偵察だったのかもしれません。

いずれにせよ、Lockbit の攻撃者は 2022 年 4 月中旬に、公開された管理サーバーを通じて、組織のネットワークへの RDP アクセスを獲得しました。

次に、攻撃者はドメインコントローラーや他のホストにラテラルムーブメントを行い、窃取したデータの Mega クラウドストレージサービスへのアップロードを開始するとともに、sharefinder.ps1 (接続しているドメインネットワークに関する情報を収集) と invoke-mimikatz.ps1 (ローカルセキュリティ機関サブシステムサービス (LSASS) からパスワードを抽出) という 2 種類の PowerShell スクリプトを実行しました。

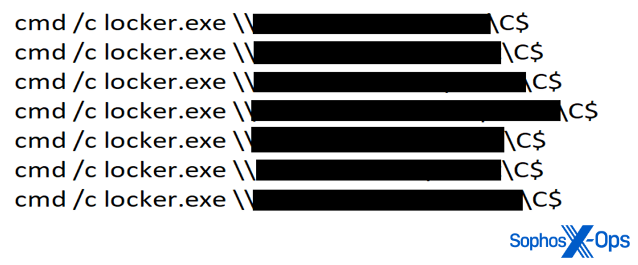

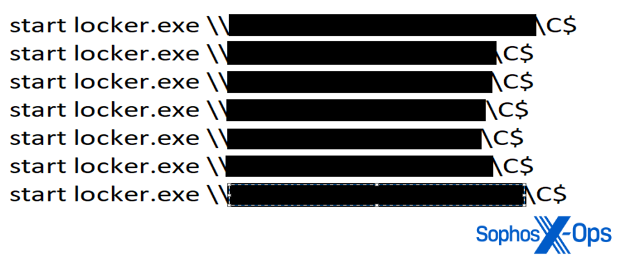

Lockbit のアフィリエイトは 5 月 1 日に、ランサムウェアのバイナリである LockBit_AF51C0A7004B80EA.exe と Locker.exe を、PsExec を介してネットワーク上に配信する 2 種類のバッチスクリプト (1.bat および 2.bat) を作成しました。

図 5: 「2.bat」と名付けられたスクリプト

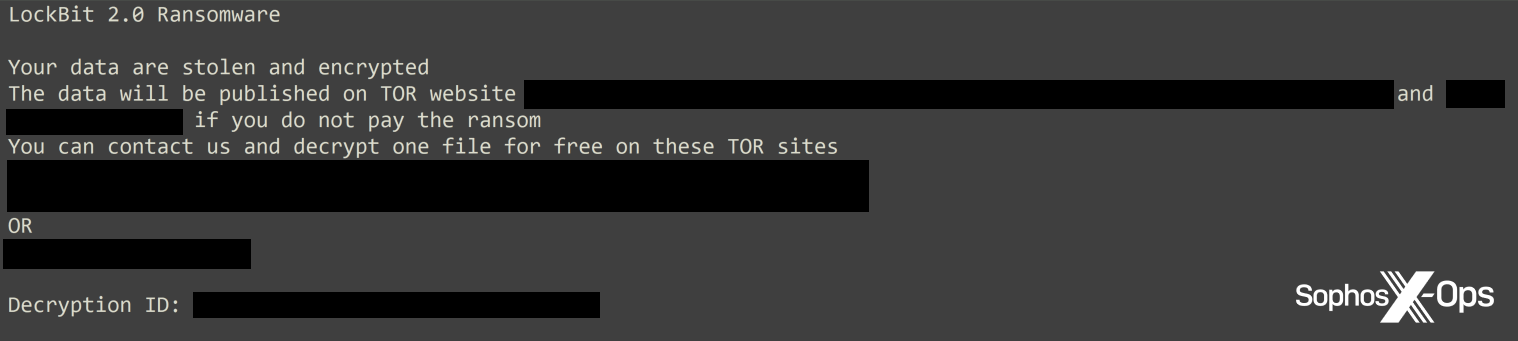

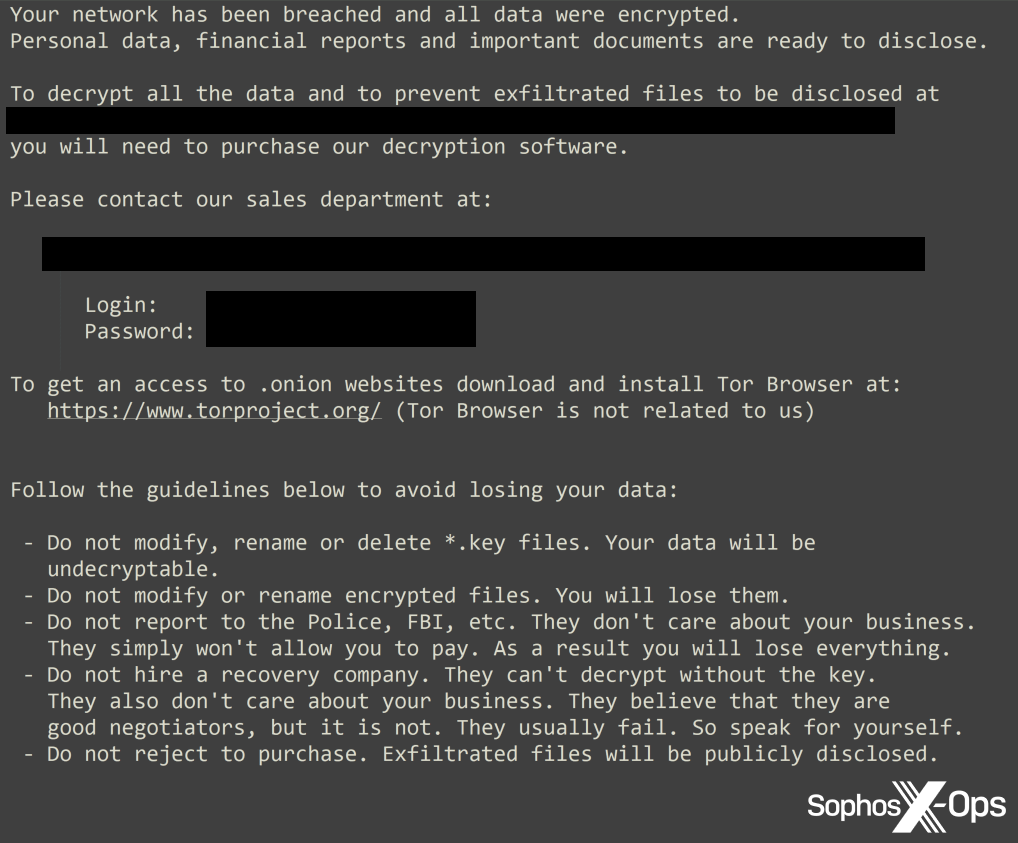

これらのスクリプトは実行されると 19 台のホスト上のファイルを暗号化し、Restore-My-Files.txt という名前のランサムノート (身代金要求文書) をドロップします。

図 6: Lockbit のランサムノート

その 2 時間後、Lockbit の攻撃者がまだファイルの暗号化を進めている間に、Hive ランサムウェアのアフィリエイトが、同じ公開 RDP サーバー経由でネットワークにアクセスし、RDP を使って他のホストにラテラルムーブメントを行いました。

Hive の攻撃者は、ネットワーク上にすでにインストールされていた正規のソフトウェア (PDQ Deploy) を使用して、ランサムウェアのバイナリである windows_x32_encrypt.exe を配信しました。この攻撃は、「環境寄生型」攻撃 (リンク先: 英語) と呼ばれています。悪意のあるツールを新たにダウンロードするよりも検出される可能性が低く、フットプリントが小さいため、(特にランサムウェアを用いる) 攻撃者の間で人気があります。

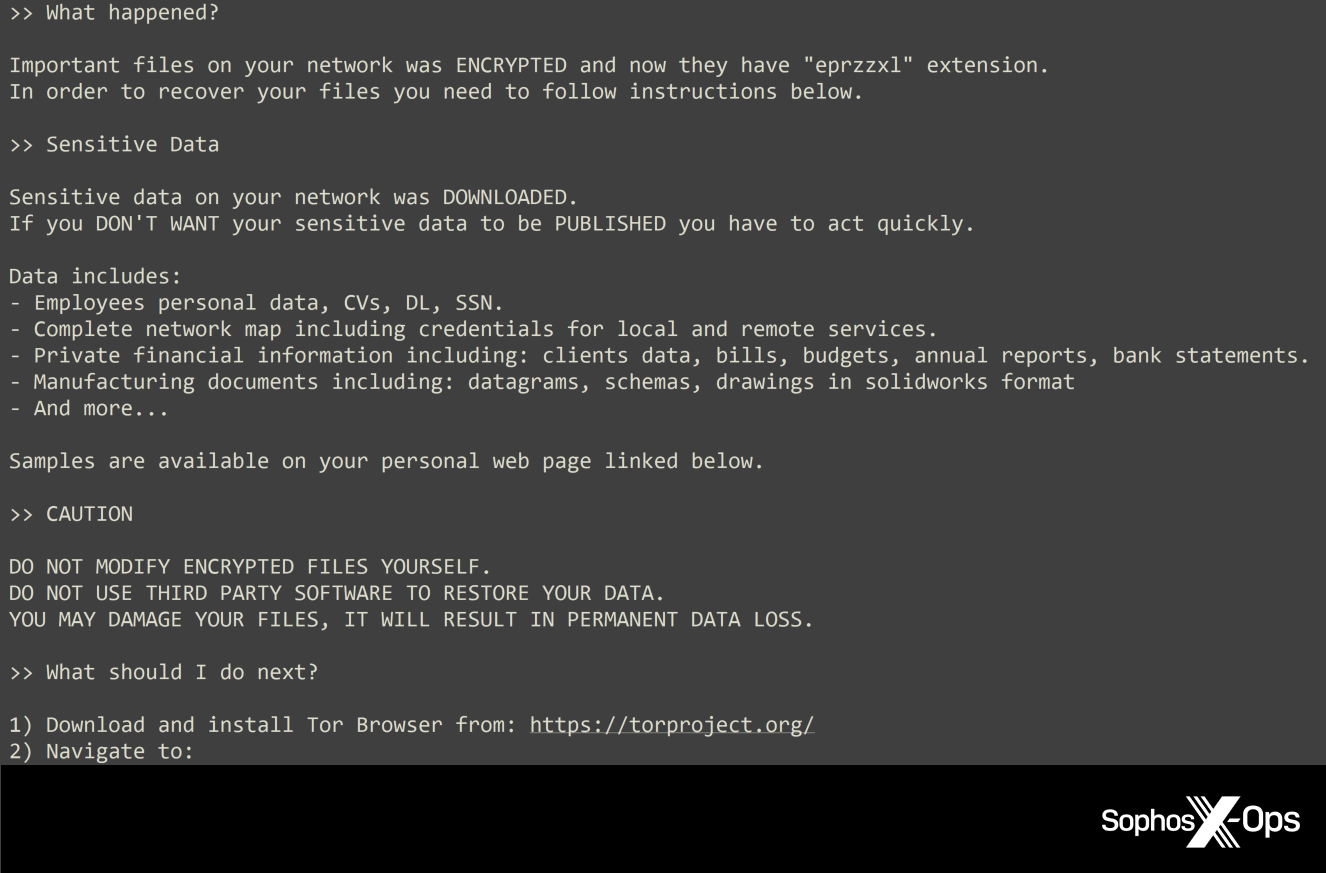

Hive ランサムウェアのバイナリは、16 台のホスト上のファイルを暗号化し、さらにこれらのホストにランサムノート HOW_TO_DECRYPT.txt をドロップしました。

図 7: Hive のランサムノート

この時点で、被害組織の IT チームは、感染したシステムの大半を Lockbit がファイルの暗号化を開始した前日である 4 月 30 日の状態に復元しました。調査の観点から言うと、攻撃の重要な証拠が失われたことになります。しかし、攻撃にはまだ続きがありました。

被害組織がシステムを復元した翌日、ALPHV/BlackCat のアフィリエイトが現れ、ドメインコントローラー、ファイルサーバー、アプリケーションサーバー、その他のホストに RDP 接続を行いました。接続はすべて、LockBit と Hive が悪用したのと同じ管理サーバーからのものでした。

ALPHV/BlackCat の攻撃者は、1 週間かけて Mega にデータをアップロードし、バックドア (Atera Agent という正規のリモートアクセスツール) をインストールすることでネットワークに常駐化しました。Lockbit と Hive の攻撃から 2 週間後の 5 月 15 日に、ALPHV/BlackCat のアフィリエイトは、侵害されたユーザーの認証情報を使用して、ランサムウェアバイナリ fXXX.exe と fXXXX.exe を 6 台のホストにドロップし、すべてのフォルダに RECOVER-eprzzxl-FILES.txt という名前のランサムノートを残しました。

図 8: ALPHV/BlackCat のランサムノート

SophosLabs の分析により、これらのバイナリはファイルを暗号化するだけでなく、ボリュームシャドウコピーと Windows イベントログを消去していたことが判明しました。ALPHV/BlackCat の攻撃者は、自分たちの攻撃に関するログだけでなく、Lockbit や Hive による攻撃に関するログも消去していたため、その後の調査はさらに難航しました。

Lockbit と ALPHV/BlackCat が 2 種類のランサムウェアバイナリを展開した理由は不明ですが、フォールトトレランスだったのかもしれません。つまり、一方の実行ファイルが検出・ブロックされたり、ファイルの暗号化に失敗した場合に、もう一方の実行ファイルがバックアップとして機能する仕組みです。

BlackCat ランサムウェアのバイナリの主な機能

BlackCat ランサムウェアの 2 つのバイナリ、fXXX.exe と fXXXX.exe は以下の機能を持ちます。

- ファイルを暗号化し、拡張子 .eprzzxl を付加する

- 攻撃を受けたデバイスから UUID (Universally Unique ID) を収集する

wmic csproduct get UUID

- リモートからローカル、リモートからリモートのシンボリックリンクの評価を有効にし、リモートのファイルやフォルダに簡単にアクセスできるようにする

fsutil behavior set SymlinkEvaluation R2L:1 fsutil behavior set SymlinkEvaluation R2R:1

- リモートプロセスによるネットワーク要求を、上限に達するまで許可するようにレジストリキーを変更する

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v MaxMpxCt /d 65535 /t REG_DWORD /f

- ボリュームシャドウコピーを削除する

vssadmin.exe Delete Shadows /all /quiet

- 感染したデバイスの Windows 自動修復を無効にする

bcdedit /set {default} recoveryenabled No

- Windows のイベントログを削除する

cmd.exe /c for /F \"tokens=*\" %1 in ('wevtutil.exe el') DO wevtutil.exe cl \"%1\"

攻撃の余波

攻撃が落ち着いた後で、ソフォスの RR チームは、3 組のランサムウェアグループすべてによって暗号化されたファイルを発見しました。以下のスクリーンショットに示すように、ファイルが 5 回暗号化された例もありました。Hive による攻撃は Lockbit のわずか 2 時間後に開始されたため、Lockbit ランサムウェアはまだ実行中でした。そのため、両グループはそれぞれのランサムウェアによって暗号化されたものではない拡張子を持つファイルを繰り返し発見したのです。

図 9: 5 重に暗号化されたファイル

しかし、3 組のランサムウェアグループはいずれも通例「二重の脅迫」(ファイルを暗号化することに加え、身代金を支払わなければ被害者のデータを公開すると脅迫する) を行うにもかかわらず、どのグループのリークサイトでも被害者のデータは公開されていませんでした。

いくつかの理由により、攻撃の調査は難航しました。システムの復元、BlackCat によるログの消去、DHCP ログの欠落です。これらの理由により、攻撃を再現するのは困難を極めました。このように困難な状況下でも、ソフォスの Rapid Response チームは、残された証拠を収集し、分析を行いました。

攻撃に対する防御には、プロアクティブ (セキュリティのベストプラクティスに従って攻撃を受けるリスクを最小化すること) とリアクティブ (攻撃が起こった場合に迅速かつ安全に回復すること) の 2 つの側面があります。

プロアクティブな防御については、複数の攻撃者を検証したホワイトペーパー (リンク先: 英語) に、以下のような教訓とベストプラクティスのガイダンスが記載されています。

- パッチの適用と調査を行うこと。Windows やその他のソフトウェアを常に最新の状態に保ちましょう (脆弱性アラートの設定や、新しいバグに関するニュースをいち早く知るための情報源の監視も実施しましょう)。また、パッチが正しくインストールされているか、インターネットに接続するマシンやドメインコントローラーなどの重要なシステムにパッチが適用されているかを再確認してください。早期にパッチを適用することは、将来的に危険にさらされることを避けるための最善の方法です。しかし、パッチを適用した時点ですでに攻撃を受けていないとは限りません。パッチを適用する前に、システムが侵害されていないかどうかを調査するのは常に重要です。攻撃者は、意図的であるかどうかにかかわらず、バックドア (正規のソフトウェアのインストールを含む) を残したり、新しい脆弱性を導入したりすることがあるので、防御側は再攻撃の可能性を減らすために調査を行う必要があります。

- 外部からアクセス可能なサービスをロックダウンする。外部から自社ネットワークをスキャンし、VNC、RDP、また他のリモートアクセスツールで頻繁に使用されるポートを特定してロックダウンしましょう。リモート管理ツールを使用してマシンにアクセスする必要がある場合は、VPN の内側でツールを使用するか、ログイン時に MFA を使用するゼロトラストネットワークアクセスツールを使用しましょう。また、攻撃は複数回発生する可能性があることも忘れないでください。アクセスポイントが公開されたままだと、他の攻撃者に発見・悪用されかねません。

- セグメンテーションとゼロトラストを導入すること。重要なサーバーは異なる VLAN に配置し、各サーバー間およびサーバーとワークステーション間を分離して、ゼロトラストネットワークモデルを確立しましょう。

- 強固なパスワード、および多要素認証 (MFA) を設定・適用すること。強度の高いパスワードは、攻撃に対する最初の防衛線となります。パスワードは一意のものか複雑なものを選択します。使い回しは絶対にしないでください。認証情報を保存できるパスワードマネージャーを使用することで、複雑なパスワードを簡単に管理できます。しかし、強固なパスワードであっても侵害される恐れがあります。電子メール、リモート管理ツール、ネットワーク資産などの重要なリソースへのアクセスを保護するためには、どのような形態であっても多要素認証を導入してください。

- 資産とアカウントのインベントリを作成すること。ネットワーク上の保護されていないデバイスや、パッチが適用されていないデバイスは、リスクを高め、悪意のあるアクティビティを検出できずに見逃してしまう要因になります。接続されているすべてのコンピュータと IoT デバイスの最新のインベントリを作成することが極めて重要です。ネットワークスキャンと物理的な調査を併用してデバイスの場所を特定し、記録しておきましょう。

- 多くの場所で攻撃を防御できるよう、多層防御を導入すること。ネットワークに接続できるすべてのエンドポイントに多層防御を導入しましょう。

しかし、攻撃者を一度ネットワーク内に侵入させてしまうと、包括的なインシデント対応および修復計画を策定し、直ちに行動を起こさない限り、「対症療法」としてできることは多くありません。ソフォスでは、「被害事例に学ぶ: 情報漏えいの被害者が得た教訓」と題した一連の記事を連載していました。これらの記事では、RDP の保護、MFA の設定、インシデント対応計画の策定などに関するアドバイスを紹介しています。また、ソフォスのインシデント対応ガイドは、こちらから請求していただけます。

IOC

Sophos X-Ops は、本記事で取り上げた Lockbit、Hive、BlackCat 攻撃に関するセキュリティ侵害の痕跡 (IoC) を Github リポジトリに掲載しています。