** 本記事は、Exchange Server, Windows Print Spooler get more patches in October’s Patch Tuesday の翻訳です。最新の情報は英語記事をご覧ください。**

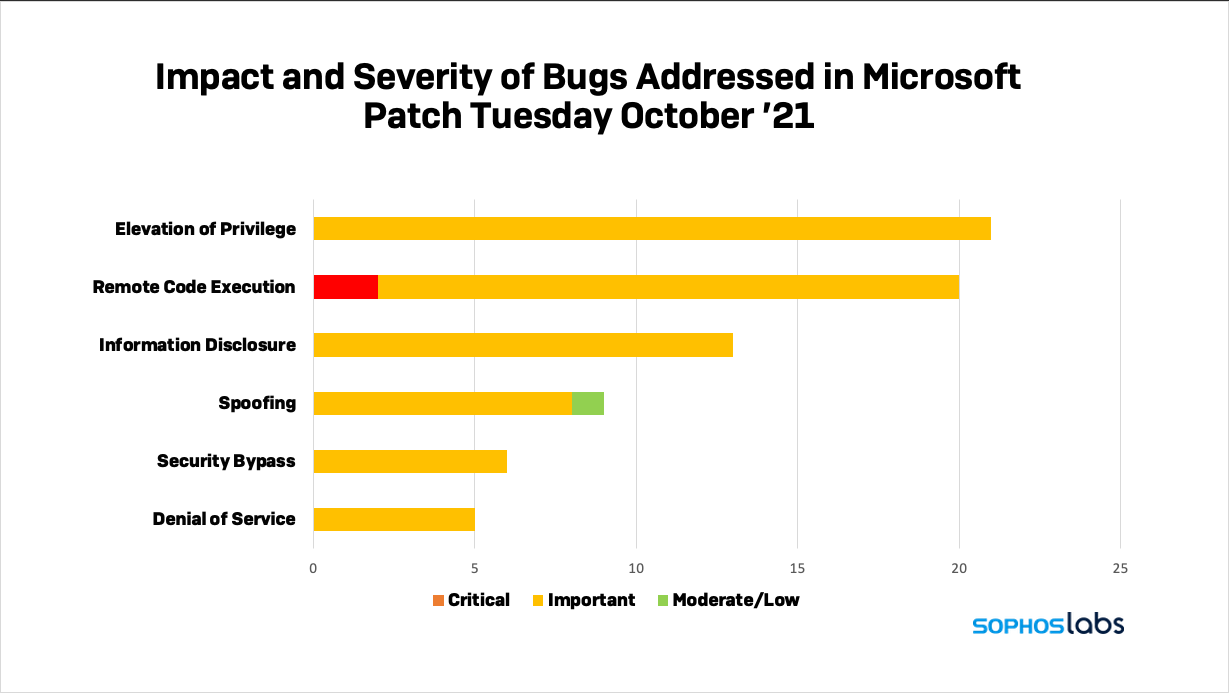

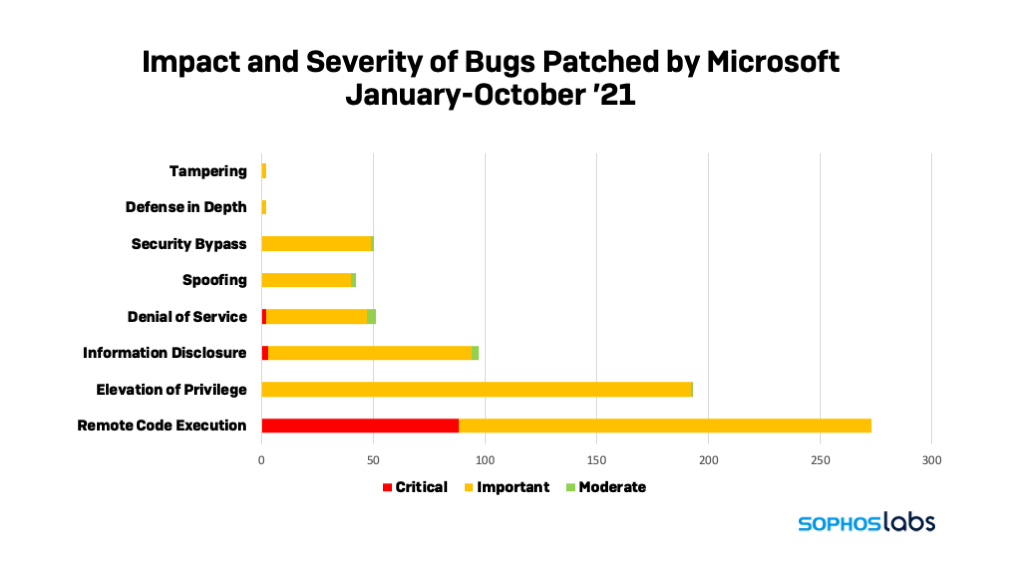

本日、Microsoft は最新のセキュリティ修正プログラムを発表し、Microsoft 製品に存在する 74 件の脆弱性に対応しました。このうち、Microsoft のセキュリティレスポンスセンターが「重大」と分類したのは 2 件のみで、いずれも仮想マシンのハイパーバイザーである Windowsの「Hyper-V」にて、リモートコード実行 (RCE) を可能にするものです。しかし、その 2 つを除くすべてが「重要」に分類されており、1 つはすでに攻撃者によって悪用されています。

[追記 (東部標準時 16:30) : Microsoft はまた、国家安全保障局より報告された、Exchange Server における新たなリモートコード実行 (RCE) の脆弱性 (CVE-2021-26427)) に対するパッチをリリースしました。 この脆弱性を悪用するには、Exchange Server と同じローカルネットワークからのアクセス、または管理用 VPN や MPLS 接続からのアクセスが必要です。それでも尚、早急の対応が求められます。]

これらの脆弱性のほとんどは悪用するためにローカルアクセスを必要としますが、インターネットを介して悪用できるものもいくつかあります。そのうちの 1 つは、Microsoft が特に悪用されやすいと考えている Print Spooler の脆弱性です。

悪用される可能性が高い脆弱性

今回の修正プログラムには、パッチを適用せずに放置すると悪用される可能性があると Microsoft が報告している脆弱性が 10 件含まれています。そのうちの 3 つは、Windows のグラフィックスデバイスインターフェイス (gdi.exe) の Win32k サブシステムに存在する特権昇格の脆弱性で、過去に何度も修正が行われてきたコンポーネントです。これらの脆弱性は、They are the すでに悪用されている CVE-2021-40449 と、まだ悪用されていない CVE-2021-40450 および CVE-2021-41357 になります。

また、最も悪用される可能性の高い脆弱性の中には、さらに別のグラフィックス関連コンポーネントである DirectX グラフィックスカーネルドライバ (CVE-2021-40470) と、Windows 共通ログファイルシステムドライバ (CVE-2021-40443、CVE-2021-40466、CVE-2021-40467) の特権昇格の脆弱性もあります。これらすべてを悪用するためには、キーボード操作、SSH 接続、またはユーザーの操作によって起動させるなど、ローカルで操作する必要があります。

さらに、Microsoft SharePoint には、悪用される可能性の高い新しいリモートコード実行 (RCE) の脆弱性が 2 つあります (CVE-2021-40487 および CVE-2021-41344)。これらの脆弱性が実環境で悪用された例はありませんが (パッチが「重大」ではなく「重要」と評価されている理由かもしれません)、悪用された場合、攻撃者はインターネットのどこからでも、認証情報なしでこれらの脆弱性を悪用できます。

最後に、Windows Print Spooler の新たなスプーフィング (なりすまし) の脆弱性 (CVE-2021-36970) があります。この脆弱性は、数ヶ月前に発生した「Print Nightmare」ほどの脅威はありませんが、インターネット上で悪用される可能性があり、Print Spool 内のすべてのデータにアクセスしたり、プリントサービスに対するサービス拒否攻撃の一部として使用されたりする可能性があります。この脆弱性を利用した概念実証が確認されており、近い将来、この脆弱性が悪用される可能性が高いと考えられます。また、今月パッチを適用した Print Spooler には、遠隔操作で悪用可能な情報漏えいの脆弱性 (CVE-2021-41332) がありますが、Microsoft によると、この脆弱性が悪用される可能性は低いとのことです。)

「重大」な脆弱性

前述の通り、10 月のパッチチューズデーで唯一「重大」に分類された 2 つの脆弱性は、Windows 11、Windows 10、および Windows Server (2004、2019、2022) の Windows Hyper-V に関するもの (CVE-2021-38672 および CVE-2021-40461) です。

これらの脆弱性に対する既知のエクスプロイトコードは存在しないため、 (現時点では) いかなる攻撃も理論上のものに過ぎず、物理的または論理的な共有ネットワークから Hyper-V のネットワークスタックを経由するか、または VPN や MPLS (Multi-Protocol Label Switching) で接続されたセキュアな管理ドメインを経由して、悪用する場合に限られます。

攻撃を実行するためには、攻撃者は対象となるネットワークと脆弱な Hyper-V のインスタンスについて相当量の知識を持っている必要があります。しかし、攻撃が成功した場合、攻撃者は Hyper-V の環境内で実行されている仮想マシンに完全にアクセスできるようになったり、ネットワーク通信を変更する中間者攻撃を行うことができるようになったりします。

対策

今回の発表により、 SophosLabs がリリースした保護機能の一覧を以下に示します。ソフォス製品に搭載されている既存の保護機能や一般的なエクスプロイト緩和機能を補完するものです。

| CVE | SAV |

| CVE-2021-40466 | Exp/2140466-A |

| CVE-2021-40467 | Exp/2140467-A |

| CVE-2021-40449 | Exp/2140449-A |

コメントを残す