** 本記事は、Sophos Zero Trust Network Access (ZTNA) FAQ の翻訳です。最新の情報は英語記事をご覧ください。**

Sophos ZTNA に関するよくある質問

ゼロトラストとZTNAとは何ですか?

ゼロトラストとは、まさに “何も信用せず、すべてを検証する” という意味です。これは、何かがネットワーク上にあれば、それは “信頼されている ” という古い考え方とは異なるアプローチです。

ゼロトラストでは、アクセスを提供する前に、デバイスとユーザーが信頼できることを証明する必要があります。これは、企業のアプリケーションやデータへのアクセスを提供する前に、その身元を確認し、デバイスの健全性を検証することを意味します。ゼロトラストは、ネットワークアクセスを管理する非常に優れた方法であり、シームレスでシンプルでもあります。

ゼロトラストネットワークアクセス(ZTNA)の概要については、こちらの記事(英語)をご覧ください。

リモートアクセス VPN と比較した場合、ZTNA のメリットは何ですか?

リモートアクセス VPN のサービスは今後も継続されますが、ZTNA には、重要なアプリケーションやデータに接続するユーザーにとってより魅力的なソリューションとなる、次のような数多くのメリットがあります。

- よりきめ細やかな制御: ZTNA を使用すると、アプリケーションやデータにアクセスできるユーザーをより詳細に制御できるようになるため、ラテラルムーブメントを最小限に抑え、セグメンテーションを改善できます。VPN は「ゼロか 100 か」であるため、いったんネットワークに接続すると通常はすべてのものにアクセスが可能になります。

- セキュリティの強化: ZTNA は「絶対的な信頼」を排除し、アクセスポリシーにデバイスのステータスとセキュリティ状態を組み込んで、セキュリティをさらに強化します。VPN ではデバイスのステータスは考慮されないため、セキュリティ侵害を受けたデバイスや非準拠デバイスに対して、アプリケーションデータが危険にさらされる可能性があります。

- 従業員の登録が容易: ZTNA では、新規雇用者、特にリモートワーカーのロールアウトや登録が非常に簡単になります。VPN のセットアップと導入のほうが、課題が多く困難です。

- 透明性: ZTNA では接続管理がシームレスであるため、「Just Works (確認なし)」の透明性がユーザーに提供されます。VPN は簡単ではなく、サポートへの問い合わせが発生しがちです。

Sophos ZTNA は何で構成されていますか?

Sophos ZTNA は、クラウドで提供・管理されるまったく新しい製品で、重要なネットワークアプリケーションをきめ細やかな制御で簡単かつ透過的に保護します。

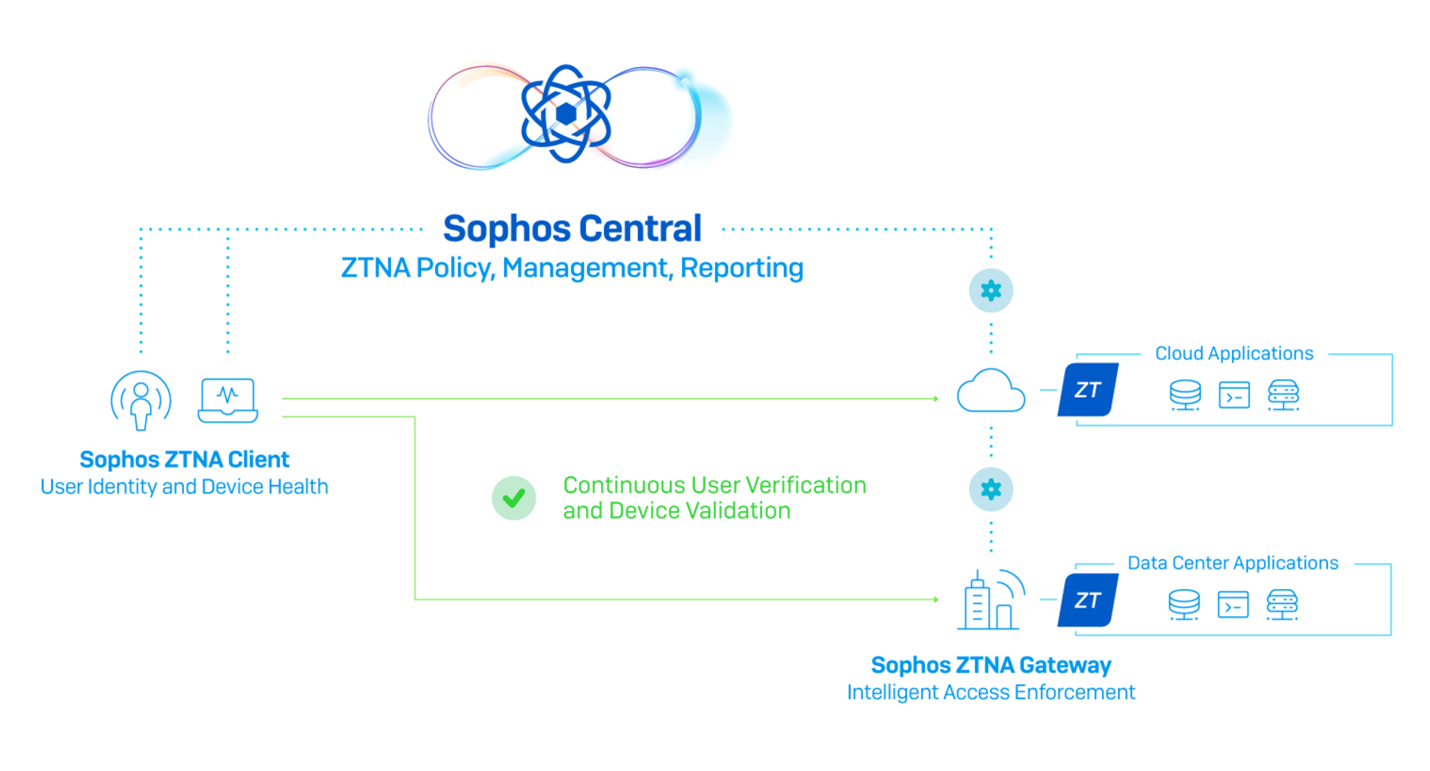

Sophos ZNTA は次の 3つの要素で構成されています。

- Sophos Central – Sophos ZTNA をはじめ、すべてのソフォスの製品群に究極のクラウド型管理とレポートソリューションを提供します。Sophos ZTNA は、簡単な導入、きめ細かいポリシー管理、クラウドからの洞察に優れたレポートを提供する Sophos Central で使用できる、完全なクラウド対応製品です。

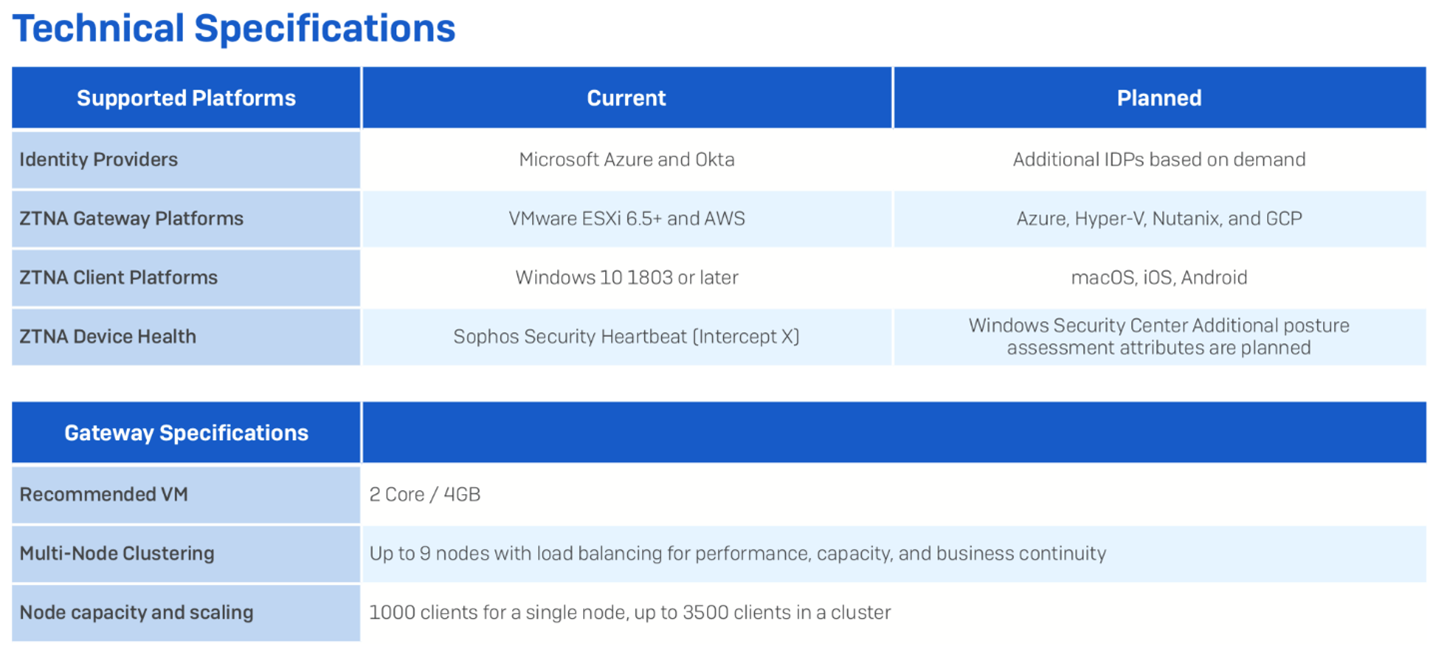

- Sophos ZTNA Gateway – ネットワークアプリケーションを保護するためのさまざまなプラットフォーム用の仮想アプライアンスとして、オンプレミスまたはパブリッククラウドで提供されます。AWS と VMware ESXi のサポートの次には Azure、Hyper-V、Nutanix などが予定されています。

- Sophos ZTNA Client – Intercept Xと統合されたシングルエージェントソリューションであるSynchronized Securityは、容易な導入とデバイスの健全性をサポートします。Intercept Xを利用している顧客には大きなメリットがあるが、どのエンドポイント製品とも相性が良いです。今後の予定では、最初に Windows をサポートし、続いて macOS、Linux とモバイルデバイスプラットフォームの順でサポートします。

詳細については、データシートをご覧ください。

Sophos ZTNA が利用可能になるのはいつですか?

EAP (アーリー アクセス プログラム) の第一弾は、3 月上旬に開始予定です。発売は 2021年半ば頃を予定しています。EAP へはこちらから登録していただけます。

ZTNA に適しているのは、どのタイプのアプリケーションですか?

Sophos ZTNA は、企業のオンプレミスネットワーク、もしくはパブリッククラウドやその他のホスティングサイトでホストされるネットワークアプリケーションを保護します。ネットワークファイル共有への RDP アクセスから Jira、Wiki、ソースコードリポジトリ、サポートおよびチケットアプリなどのアプリケーションまで、すべてが対象です。

ZTNA は、Salesforce.com や Office365 のような SaaS アプリケーションを保護できません。これは、これらのアプリケーションが、多くのクライアントへサービスを提供しているパブリックインターネット接続アプリケーションであるためです。これらのアプリケーションへのセキュアなアクセスは、SaaS ベンダーとアプリケーションによって提供されており、多くの場合、多要素認証によってセキュリティが強化されています。

どのクライアント、ゲートウェイ、アイデンティティ・プラットフォームがサポートされますか?

詳細については、データシートをご覧ください。

ZTNA を導入するための前提条件については、Sophos ZTNA 導入チェックリストを参照してください。Sophos ZTNA 導入チェックリスト

オンプレミスのActive Directoryはサポートされていますか?

Sophos ZTNA をサポートするには、オンプレミス AD を Azure または Okta に接続して同期する必要があります。まだ利用されていない場合は、Azure AD Connectの利用をご検討ください。

ZTNA はスタンドアロン製品ですか、それとも別のソフォス製品が必要ですか?

Sophos ZTNA はスタンドアロン製品で、別のソフォス製品を必要としません。無料である Sophos Central により管理されており、お客様がほかのソフォス製品をお使いの場合は数多くのメリットがあります。Intercept X と同時に簡単に導入できますが、Intercept X は必須ではありません。Sophos ZTNA は、あらゆるベンダーのデスクトップ AV またはファイアウォールと連動できます。

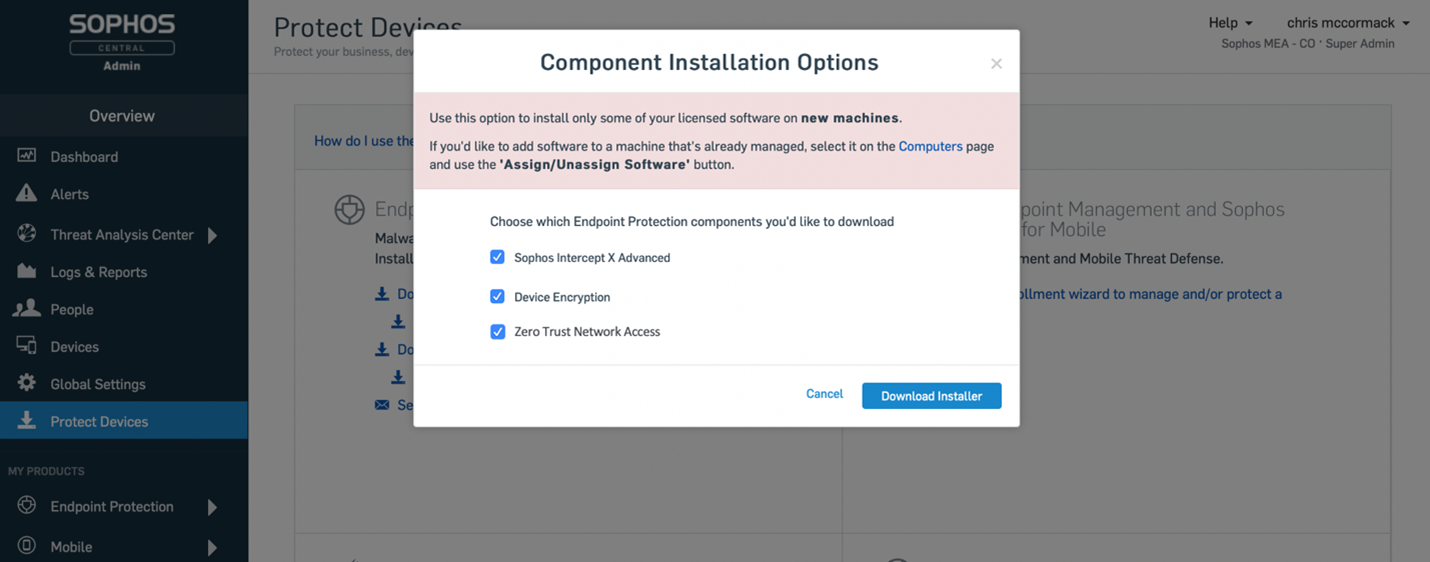

Sophos ZTNA クライアントの導入はどのように行われますか?

Sophos ZTNA は、Sophos Central を介してデバイスを保護する際に、Intercept X およびデバイス暗号化機能と一緒に導入できるオプションです (下図参照)。

ZTNA は Sophos Firewall および Intercept X と統合されますか?

Sophos ZTNA は、Sophos Firewall および Sophos Intercept X と完全に互換性があり、Security Heartbeat を利用してデバイスのセキュリティ状態を評価します。評価の結果は、ZTNA ポリシーで使用することができます。

前述したように、ZTNA クライアントの導入は、Intercept X のロールアウトの一環として簡単に実行できます (チェックボックスをオンにするだけです)。当然ながら、Sophos ZTNA は他のベンダーのデスクトップ AV やファイアウォール製品と完全に連動しますが、Sophos Firewall や Intercept X などのソフォス製品との連携でより優れた効果を発揮します。

ライセンスと価格設定はどのような仕組みになっていますか?

Sophos ZTNA は、ソフォスのエンドポイント製品と同様に、ユーザーデバイスごとではなくユーザーごとにライセンス供与されます。つまり、ユーザーが 3 台のデバイスを所有している場合でも、必要なライセンスは 1 つだけです。

お客様は、全アプリケーションを保護するのに必要な数の ZTNA ゲートウェイを導入することができます。ゲートウェイまたは Sophos Central 管理に料金はかかりません。

Sophos ZTNA が他の ZTNA ソリューションより優れている点はありますか?

Sophos ZTNA は、次世代エンドポイント製品と緊密に統合された唯一の ZTNA ソリューションです: これには、他のベンダーにはない大きなメリットがあります。

- より優れたエンドツーエンドの保護: ZTNAと世界最高の次世代エンドポイントプロテクションが連携することで、ユーザーID、デバイスの健全性、アプリケーション、セグメンテーションに対する最高のプロテクションを提供し、リモートシステム経由でネットワークに侵入する攻撃を防ぐことができます。

- 1クライアント、1コンソール、1ベンダー: クライアント、コンソール、ベンダーの数を減らして統合し、シンプルにすることができます。

次のものと ZTNA とを比較した場合

DUO?

Duo は、多要素認証 (MFA) に重点を置いた ID テクノロジープロバイダーで、ユーザーによる ID 確認を支援します。ID と MFA の 2 つ、つまり Duo は ZTNA ソリューションの一部です。また、ZTNA はデバイスのセキュリティ状態も検証します。Sophos ZTNA はまず、Azure MFA をサポートし、最終的には Duo やその他の MFA ソリューションなど、Azure と統合するあらゆるID プロバイダーをサポートする予定です。

NAC?

NAC テクノロジーと ZTNA テクノロジーは、どちらもアクセスを提供するものですが、類似点はそれだけです。NAC (ネットワークアクセスコントロール) は、ローカルのオンプレミスネットワークへの物理的なアクセスを制御することに焦点を当てています。一方、ZTNA は、データと特定のネットワークアプリケーションがどのネットワークにあるかに関係なく、アクセスを制御することを重視しています。

VPN?

リモートアクセス VPN は十分なサービスを提供してくれますが、ZTNA には上記で概説した VPN よりも優れた数多くのメリットがあります。当然ながら、状況によっては VPN の方がソリューションとして適していることもあります。たとえば、IT 部門などの少人数のユーザーがネットワークアプリケーションやサービスを管理するために幅広いアクセスが必要な場合です。

確かに VPN はサイト間接続に役立ちますが、ほとんどの組織のユーザーにとって ZTNA は、リモートアクセス VPN に取って代わり、より透過的で簡単でありながらも、さらにきめ細かで強化されたセキュリティソリューションを提供します。

ファイアウォール?

ZTNA は、VPN と同様、ファイアウォールにとって有用です。企業のネットワークやデータセンターのアセットを攻撃、脅威、不正アクセスから保護するうえで、ファイアウォールは以前と変わらず非常に重要な役割を果たしています。ZTNA は、クラウドまたはオンプレミスのネットワークアプリケーションに対し、きめ細やかな制御とセキュリティを追加することで、ファイアウォールを強化します。

WAF?

WAF と ZTNA は、さまざまなタイプのアプリケーションをさまざまなタイプのユーザーから保護するように設計されています。WAF は、ファイアウォールや脅威検知、SQL インジェクション攻撃対策のような他のセキュリティ強化を提供することで、パブリックアプリケーションを保護するように設計されています。ZTNA は、内部アプリケーションへのアクセスを制御するように設計されています。パブリックアクセスを提供するためのものではなく、実際には、パブリックユーザーが ZTNA で保護されたアプリケーションにアクセスできないようにするために設計されています。

Synchronized Security?

ZTNA および Synchronized Security は、どちらもデバイスのセキュリティ状態に基づいてネットワークアクセス権限を判断する、という点で概念的には似ています。実際、Sophos ZTNA は、デバイスのセキュリティ状態を評価する際の重要なコンポーネントとして Security Heartbeat を使用します。

ユーザーの所有しているデバイスの Heartbeat が赤色である場合、ファイアウォールでネットワークアクセスが制限できるように、ポリシーによってアプリケーションアクセスを制限することができます。しかし、ZTNA は、ユーザー ID 検証機能を統合することで、Synchronized Security よりもさらに機能が強化されています。

また、ZTNA は、アプリケーションに対する権限やアクセスの制御に重点を置く一方、 Synchronized Security は脅威への自動対応や脅威によるデータの移動や盗難を防止することに重点を置いています。

SASE?

SASE (Secure Access Service Edge、読み方「サシー」) は、ネットワーキングとセキュリティのクラウドデリバリーに関するもので、ファイアウォール、SD-WAN、セキュア Web ゲートウェイ、CASB、ZTNA など、クラウドを介してあらゆるネットワーク上のあらゆる場所でユーザーを保護するために設計された数多くのコンポーネントで構成されています。このように、ZTNA は SASE のコンポーネントであり、SASE 戦略全体において非常に重要な部分です。

Sophos ZTNA についての詳細は、Sophos ZTNA の Web サイトをご覧ください。

コメントを残す