XG Firewall v18 MR1 est maintenant déployé dans le monde entier, apportant de nouveaux niveaux de visibilité, de protection et de performances à votre pare-feu. Lorsque la notification indiquant la disponibilité de la dernière mise à jour du firmware apparaîtra au niveau de votre console, nous vous encourageons vivement à profiter du processus simple de mise à niveau, qui nécessitera quelques clics seulement.

Et si vous ne l’avez pas déjà fait, le moment est venu de mettre à niveau votre XG Firewall vers la v18.

Comme il existe de nombreuses nouvelles fonctionnalités intéressantes dans XG Firewall v18, notre série d’articles sur ce sujet mettra en évidence les nouvelles fonctionnalités parmi les plus importantes, telles que la nouvelle architecture Xstream, la nouvelle protection contre les menaces zero-day, une nouvelle gestion et création de rapports dans Sophos Central, et enfin nous vous expliquerons comment profiter au maximum de ces nouvelles fonctionnalités.

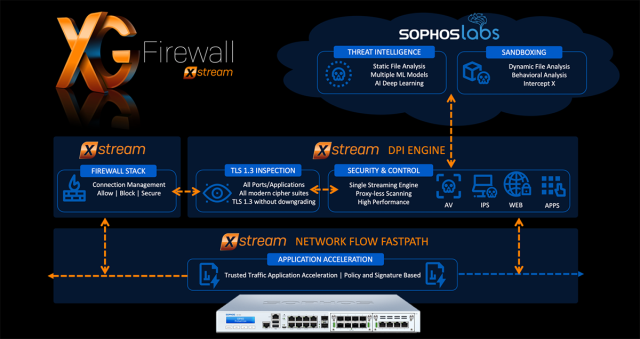

Architecture Xstream

L’une des fonctionnalités incontournables de la v18 est la nouvelle architecture Xstream, qui intègre un moteur de streaming DPI et une inspection TLS 1.3 pour le trafic chiffré.

Pourquoi cette architecture est différente de celle d’une solution de proxy web hérité ? En termes simples, le nouveau moteur Xstream DPI est spécialement conçu pour atteindre des performances optimales et une efficacité au niveau de la gestion des connexions. Il utilise un moteur de streaming unique qui inspecte le trafic entre un hôte sur le réseau et un serveur ou service externe.

Cette architecture fournit toutes les protections essentielles, et ce en un seul passage :

- Analyse des fichiers et des malwares web.

- Prévention des intrusions (IPS) ou des tentatives d’exploitation des vulnérabilités du réseau.

- Identification et contrôle des applications.

En analysant en continu les fichiers au fur et à mesure qu’ils sont téléchargés à partir de serveurs web, il peut transmettre le contenu à l’utilisateur final tout en ne conservant que la dernière partie du fichier pour terminer l’analyse avant de bloquer le téléchargement ou de permettre aux derniers paquets de transiter. Il n’est donc pas nécessaire de conserver et bloquer l’intégralité du fichier pendant son analyse.

Et ce processus est RAPIDE ! Des chiffres ? Eh bien de nombreux clients et partenaires XG Firewall ont signalé que le nouveau moteur DPI et l’inspection TLS étaient deux à trois fois plus rapides qu’auparavant.

Contrairement au moteur Xstream DPI, la protection héritée dans XG Firewall utilise différents moteurs pour différentes tâches. Il existe un proxy web pour inspecter et filtrer le contenu web, un moteur IPS et une solution de contrôle des applications.

Plutôt que d’analyser le flux de trafic au fur et à mesure, le proxy web agit comme un relais entre le client et le serveur externe. Une telle configuration présente un avantage lorsque des modifications d’en-tête de paquet doivent être apportées pour prendre en charge des fonctionnalités telles que SafeSearch, les restrictions YouTube ou celles de domaine Google, car seul le proxy web hérité peut prendre en charge de telles fonctionnalités. Dans tous les autres cas, cependant, cela signifie simplement qu’il peut gérer plus de connexions et exécuter plus de tâches.

Profitez au maximum du nouveau moteur Xstream DPI et de l’inspection TLS

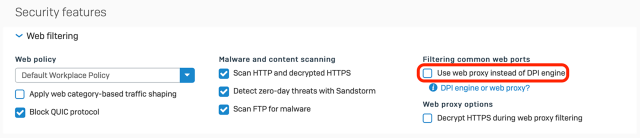

Lorsque vous mettez à niveau votre XG Firewall vers la v18, toutes vos règles de pare-feu existantes utiliseront le proxy web hérité par défaut pour garantir une plus grande fluidité de la compatibilité de la mise à niveau. Si vous n’avez pas besoin de fonctionnalités telles que SafeSearch, les restrictions YouTube ou celles de domaine Google, vous devez changer ces règles de pare-feu pour utiliser le nouveau moteur Xstream DPI. Vous n’aurez à modifier qu’un seul et unique paramètre :

Ce paramètre détermine si vous utilisez l’ancien proxy web (coché) ou le nouveau moteur Xstream DPI (non coché).

En faisant basculer bon nombre de vos règles de pare-feu vers le nouveau moteur Xstream DPI, vous pourrez constater un impact majeur en termes de performances.

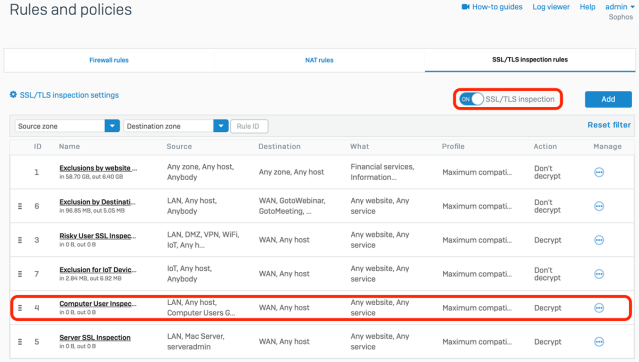

Bénéficier du nouveau moteur d’inspection TLS avec la prise en charge de TLS 1.3 est également simple à configurer. Il vous suffit de cocher une case dans votre pare-feu pour l’activer, puis de créer une règle dans le nouvel onglet ‘SSL/TLS Inspection Rules’ comme indiqué ci-dessous.

Comme pour toute solution d’inspection TLS, vous devrez également déployer le certificat CA de l’appliance sur les hôtes de votre réseau que vous souhaitez inspecter. Nous vous recommandons d’utiliser l’assistant intégré aux outils d’administration des stratégies de groupe de Microsoft Active Directory pour faciliter et accélérer le processus.

Vos règles TLS définissent le trafic TLS à déchiffrer et le profil de déchiffrement associé régit, quant à lui, la manière de gérer le déchiffrement ainsi que la mise en œuvre du protocole et du chiffrement. Les règles sont structurées et fonctionnent de la même manière que les règles de pare-feu dans une hiérarchie descendante.

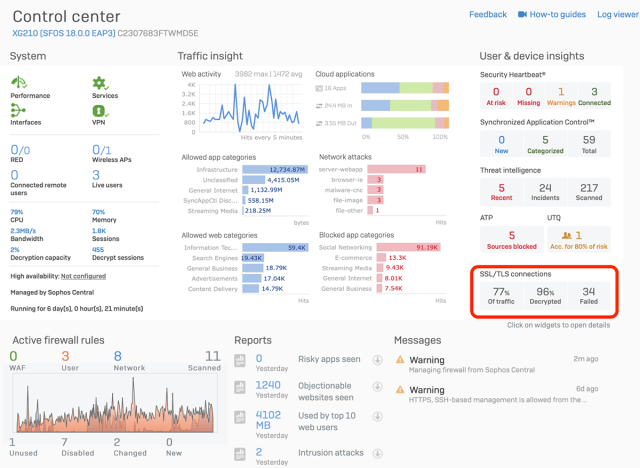

Nous vous recommandons de commencer progressivement avec le chiffrement TLS, tout d’abord en vous limitant à un sous-ensemble de votre réseau ou bien à quelques systèmes de test. Une telle approche vous permettra de développer votre expertise avec cette nouvelle solution d’inspection TLS et d’explorer les nouvelles options de règles, de journalisation, de création de rapports et de gestion des erreurs. Toutes les applications et tous les serveurs ne prennent pas intégralement et correctement en charge l’inspection TLS, n’hésitez donc pas à surveiller le Centre de Contrôle (Control Center) à la recherche d’éventuelles erreurs et profitez des outils pratiques intégrés pour exclure les sites ou services problématiques.

Une fois que vous serez à l’aise avec le moteur DPI et l’inspection TLS, nous vous recommandons de le mettre en œuvre plus largement au niveau de votre réseau. Cependant, avec des volumes de trafic chiffrés qui représentent désormais plus de 80% de tout le trafic Internet, gardez à l’esprit que l’inspection TLS est gourmande en ressources du fait de la nature même des algorithmes de déchiffrement/chiffrement.

Si votre appliance XG Firewall a déjà quelques années et est fortement sollicitée en termes de charge, il est peut-être temps de procéder à une mise à jour matérielle ou de passer à un nouveau modèle plus performant. L’activation de l’inspection TLS au niveau de la plupart de votre trafic Internet est désormais une protection essentielle contre les derniers ransomwares et menaces, car de plus en plus de pirates utilisent le chiffrement TLS pour accéder aux réseaux et y rester cachés sans être détectés.

Pour en savoir plus, les ressources suivantes sont disponibles pour vous aider à profiter au maximum des nouvelles fonctionnalités de XG Firewall v18 :

- Guide de démarrage de XG Firewall.

- Documentation XG Firewall complète en ligne.

- Vidéos explicatives sur les nouveautés de la v18.

- Différences détaillées entre le proxy hérité et la protection Xstream DPI.

- Une liste complète d’articles de la communauté à lire concernant la v18.

Billet inspiré de Making the most of XG Firewall v18 – Part 1, sur le Blog Sophos.