Il Remote Desktop Protocol (RDP) è stato sviluppato da Microsoft per consentire a utenti, amministratori e altri soggetti di connettersi a computer remoti tramite una connessione di rete utilizzando una pratica interfaccia grafica (GUI). Gli strumenti necessari a questo scopo sono presenti di default in Microsoft Windows. Per questo motivo l’RDP è molto utilizzato nelle reti da utenti e amministratori per accedere a macchine remote.

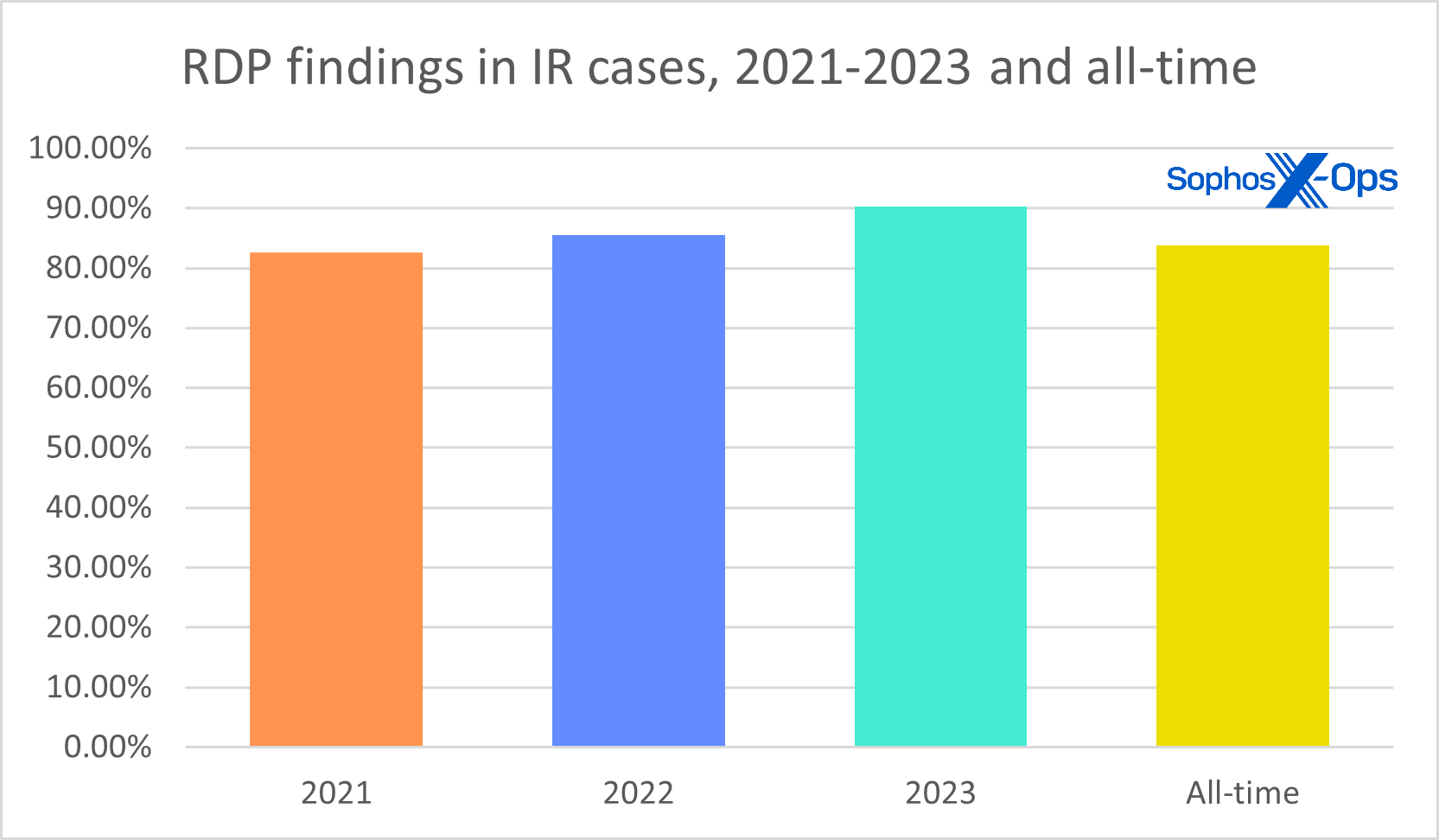

Sfortunatamente, è anche comunemente sfruttato dai gruppi di ransomware – così comunemente, in effetti, che nei nostri periodici Active Adversary Report i nostri redattori sono costretti a trattare l’RDP in modo diverso nei grafici, in modo da rendere visibili anche altri risultati. L’abuso dell’RDP è in aumento, come si evince dalla Figura 1, che riporta i dati degli ultimi anni relativi alle risposte agli incidenti raccolti dal team di Active Adversary Report. Nell’edizione del rapporto che pubblicheremo il mese prossimo, vedrete che l’RDP ha superato il 90%, ovvero nove casi di IR su dieci includono un abuso di RDP.

Figura 1: Un primo sguardo al dataset completo degli Active Adversary del 2023 mostra che l’abuso di RDP sta aumentando.

Oggi, per fornire un contesto e dei consigli agli amministratori e a chi si occupa di RDP, pubblichiamo un intero pacchetto di risorse: video, articoli di accompagnamento con informazioni aggiuntive e una serie di script e documenti supplementari sul nostro repository GitHub. Lo facciamo sia per condividere la ricerca del nostro team Active Adversary al di là dei soliti rapporti di ampio respiro che pubblichiamo, sia per fornire quello che speriamo sia un insieme di risorse utili per gestire uno dei disturbi cronici più fastidiosi dell’infosecurity.

Dal punto di vista di un attaccante, prendere di mira l’RDP è una scelta naturale. In particolare, si tratta di uno strumento fornito da Microsoft (quindi un binario “living-off-the-land”, o LOLBin) che si mimetizza nel normale comportamento degli utenti e degli amministratori. Il suo utilizzo da solo non è in grado di attirare l’attenzione se nessuno lo tiene d’occhio, e un aggressore non ha bisogno di introdurre strumenti aggiuntivi che potrebbero essere rilevati dall’EDR o da altri strumenti antintrusione. L’RDP ha anche un’interfaccia grafica relativamente gradevole che riduce la soglia di competenza degli aggressori per la ricerca di file da esfiltrare e per l’installazione e l’uso di varie applicazioni.

Gli aggressori sanno anche che l’RDP è comunemente mal configurato o utilizzato in modo improprio all’interno di un ambiente, sia sui server che, occasionalmente, sugli endpoint stessi. Il prossimo articolo di questa raccolta sull’RDP analizza quanto sia comune tale esposizione e se misure come la disattivazione della porta 3389 dell’RDP facciano la differenza. (Spoiler: no).

A completare il quadro desolante dell’RDP, ci sono problemi come la mancanza di isolamento, l’uso di credenziali deboli, la disattivazione (da parte degli amministratori) di potenziali protezioni come l’NLA (autenticazione a livello di rete) e la palese inosservanza di best practice come il minimo privilegio. In compenso, esistono query utili e robuste che possono dare un’idea precisa dell’utilizzo dell’RDP nella rete… se si sa dove cercare.

Quindi, per fornire contesto e consigli agli amministratori e ai tecnici che devono gestire l’RDP, abbiamo creato un intero pacchetto di risorse: sei video, sei articoli di accompagnamento con informazioni aggiuntive e una serie di script e documenti aggiuntivi sul nostro GitHub, a cui se ne aggiungeranno altri nel corso del tempo, in base alle circostanze.

Remote Desktop Protocol: La serie

Parte 1: Remote Desktop Protocol: Introduzione ([siete già qui], video)

Parte 2: Remote Desktop Protocol: RDP esposto (è pericoloso) (post, video)

Parte 3: RDP: Query per l’investigazione (post, video)

Parte 4: RDP Time Zone Bias (post, video)

Parte 5: Esecuzione della query RDP esterna (post, video)

Parte 6: Esecuzione della query di accesso 4624_4625 (post, video)

Repository GitHub delle query: SophosRapidResponse/OSQuery

Repository delle trascrizioni: sophoslabs/video-transcripts

Playlist di YouTube: Remote Desktop Protocol: La serie