Martedì scorso Microsoft ha rilasciato patch per 83 vulnerabilità in sei famiglie di prodotti Microsoft. Ciò include 15 problemi di classe critica che interessano Azure, Office, SharePoint e Windows. Ancora una volta la maggior parte dei CVE riguarda Windows; il sistema operativo fa la parte del leone dei CVE con 68 patch, seguito da cinque per Office e quattro per SharePoint. Questo mese gli amministratori di Azure hanno una tregua con solo tre patch per quella piattaforma (inclusa una per Service Fabric), mentre Visual Studio e .NET insieme ne rappresentano altre tre.

Una vulnerabilità (CVE-2022-41043), un bug di divulgazione di informazioni in Office, è stata diffusa pubblicamente. Un’altra (CVE-2022-41033), un difetto di elevazione dei privilegi nel servizio di sistema di eventi COM+, è stata sfruttata. Secondo Microsoft, i restanti problemi non sono stati divulgati e rimangono non sfruttati. Spiccano per la loro assenza le due vulnerabilità di alto profilo di Exchange Server (CVE-2022-41040, CVE-2022-41082). Dopo la pubblica diffusione dei due problemi, Microsoft ha emesso diverse serie di mitigazioni e linee guida per quella che sembra essere una variante simile del leggendario attacco ProxyShell.

Altrove nel rilascio, una insolita vulnerabilità di spoofing di classe critica (CVE-2022-34689) sembra essere stata rivelata a Microsoft da due fonti alquanto inconsuete: il National Cyber Security Center (NCSC) del Regno Unito e la US National Security Agency (NSA). Lo sfruttamento di questo bug è descritto come più probabile ed è qualcosa di abbastanza interessante: secondo Microsoft, un utente malintenzionato potrebbe manipolare un certificato pubblico x.509 esistente per falsificare la propria identificazione ed eseguire azioni come l’autenticazione o la firma del codice con certificato del target.

Alcuni numeri

- CVE Microsoft complessivi: 83

- Totale degli avvisi inviati nell’update: 0

- Divulgazioni pubbliche: 1

- Sfruttamenti individuati: 1

- Sfruttamenti più probabili nell’ultima versione: 13

- Sfruttamenti più probabili nelle versioni precedenti: 14

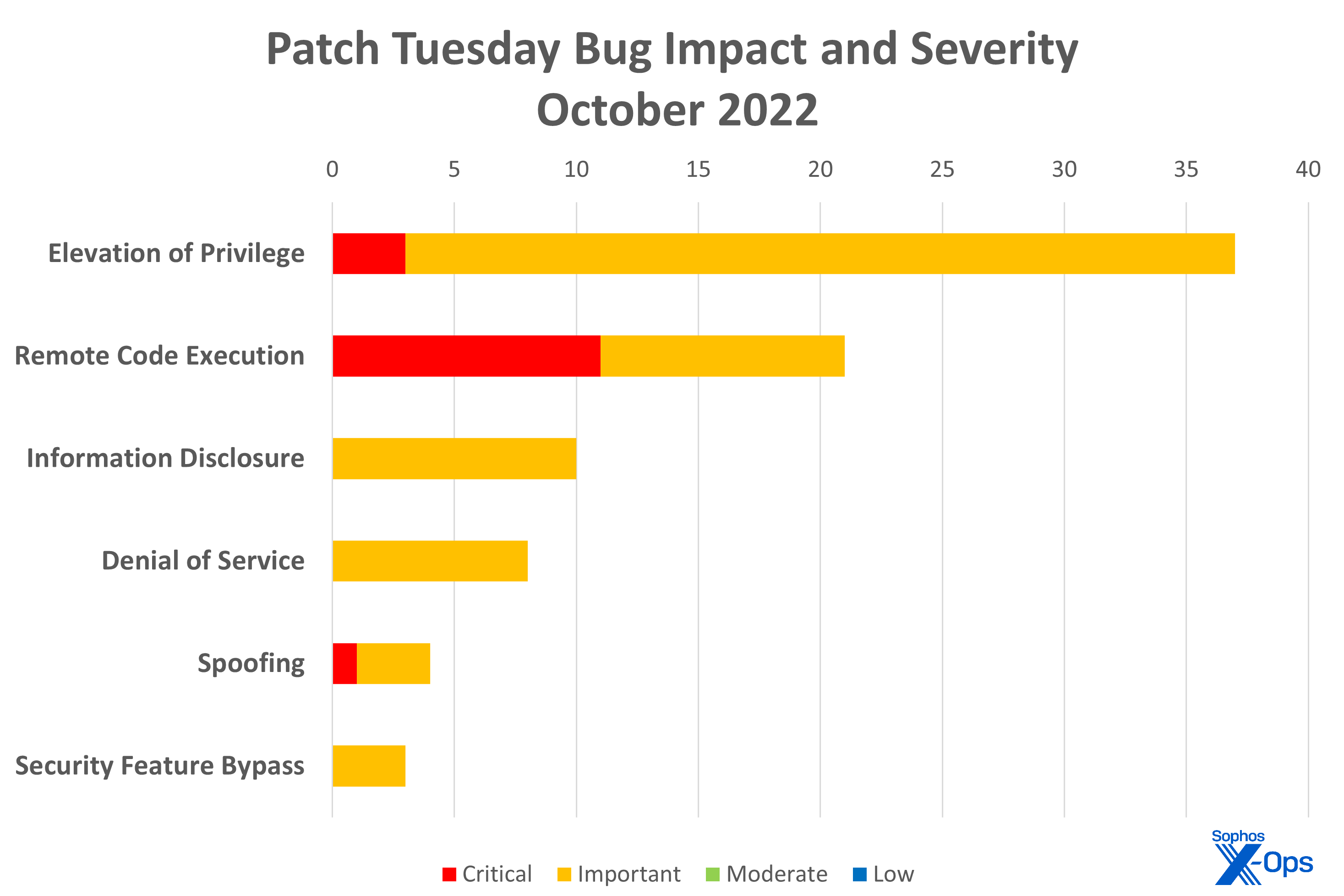

- Gravità

- Critica: 15

- Importante: 68

- Moderata: 0

- Bassa: 0

- Impatto

- Elevazione dei privilegi: 37

- Remote Code Execution: 21

- Divulgazione delle informazioni: 10

- Denial of Service: 8

- Spoofing: 4

- Security Feature Bypass: 3

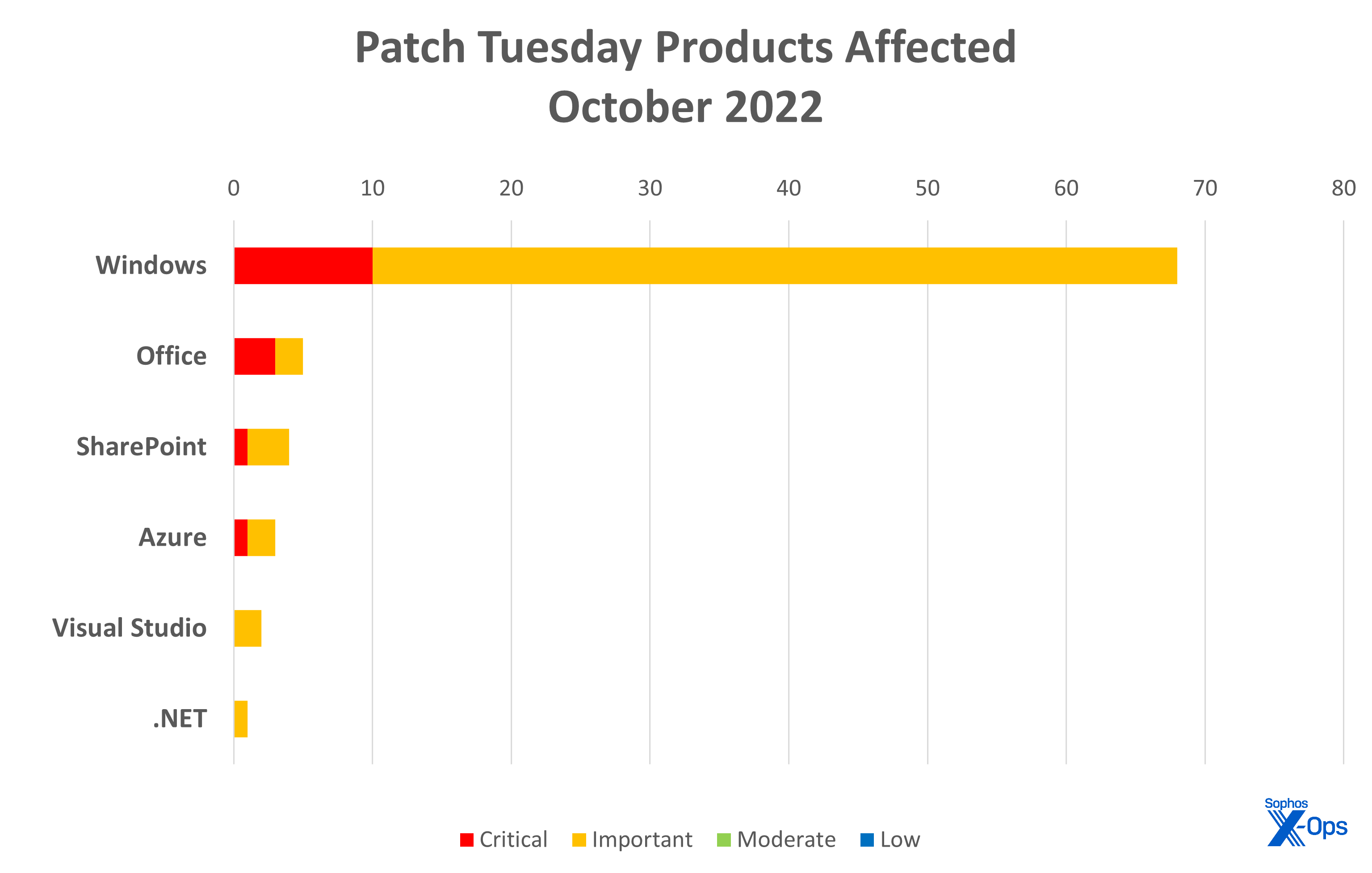

- Prodotti:

- Microsoft Windows: 68

- Microsoft Office: 5

- SharePoint: 4

- Azure (including Service Fabric): 3

- Visual Studio: 2

- .NET: 1

Vulnerabilità degne di nota

Non presente: Exchange

Gli amministratori di sistema dovrebbero continuare a monitorare le comunicazioni provenienti da Microsoft per le modifiche e gli aggiornamenti relativi alle due vulnerabilità attive di Exchange Server. Sophos continuerà ad aggiungere protezioni non appena saranno disponibili.

CVE-2022-22035, CVE-2022-24504, CVE-2022-30198, CVE-2022-33634, CVE-2022-38000, CVE-2022-38047, CVE-2022-41081: vulnerabilità Windows Point-to-Point Tunneling Protocol Remote Code Execution

Un insieme di non meno di sette bug critici di remote code execution nel protocollo PPTP (Point-to-Point Protocol) di Windows. Microsoft ritiene che tutti questi siano meno suscettibili allo sfruttamento e non sembra essercene alcuno in questo momento. Secondo la metrica CVSS, la complessità dell’attacco è elevata; un utente malintenzionato dovrebbe creare un pacchetto PPTP dannoso, inviarlo a un server PPTP e vincere una race condition per ottenere l’esecuzione di codice remoto.

CVE-2022-38048, CVE-2022-38049, CVE-2022-41031: Vulnerabilità nell’esecuzione di codice da remoto Office/Word

Diverse vulnerabilità critiche di Office questo mese, che potrebbero portare all’esecuzione di codice in modalità remota se sfruttate con successo. Vale la pena notare che con tutti e tre questi bug, il vettore di attacco stesso è locale ed è richiesta l’interazione dell’utente. Un malintenzionato dovrebbe creare un file progettato per sfruttare la vulnerabilità e inviarlo a una vittima; quindi, probabilmente sarebbe coinvolto anche un elemento di social engineering. Sebbene i bug siano classificati come critici, ci sono alcuni aspetti positivi: Microsoft ne valuta lo sfruttamento come meno probabile sia nelle versioni precedenti che in quelle più recenti e il Preview Pane non risulta un vettore di attacco.

CVE-2022-37987 and CVE-2022-37989: vulnerabilità di elevazione dei privilegi in Windows Client Server Run-time Subsystem (CSRSS)

Una serie di importanti vulnerabilità di escalation dei privilegi in Windows Client Server Run-time Subsystemnel (CSRSS), entrambi classificati come più probabili da sfruttare sia nelle versioni precedenti sia in quelle più recenti e potrebbero comportare l’ottenimento di privilegi di SISTEMA da parte di un attaccante. Come per la maggior parte dei bug di questo mese, non ci sono prove che siano stati sfruttati in the wild o divulgati pubblicamente.

CVE-2022-38022: vulnerabilità di elevazione dei privilegi in Windows Kernel

Un piccolo e strano oggetto con un CVSS molto basso (3.1), questa vulnerabilità è interessante non perché ciò che fa è così esilarante– e cioè la possibilità di eliminare una cartella vuota su un file system – ma perché è un promemoria del fatto che in un mondo di attacchi concatenati, un piccolo difetto come questo dovrebbe essere corretto perché può far parte di una sequenza di attacchi più ampia.

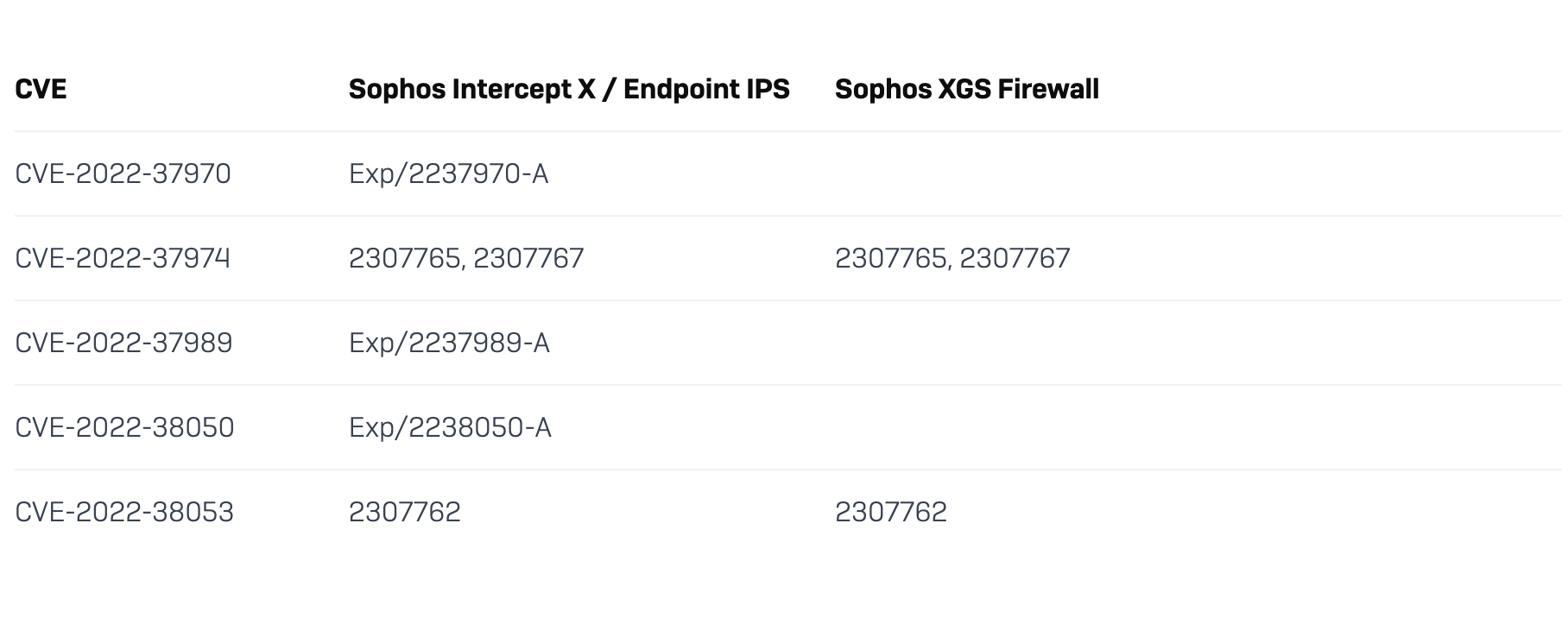

Protezione Sophos

Come ogni mese, se non vuoi aspettare che il tuo sistema recepisca gli aggiornamenti in automatico, puoi eseguirne il download manualmente dal sito Web Windows Update Catalog. Esegui il tool winver.exe per determinare quale versione di Windows 10 o 11 stai utilizzando; quindi, scarica il pacchetto di aggiornamento cumulativo per l’architettura del tuo sistema e il numero di versione.

Lascia un commento