Ogni anno, ci sono eventi che spiccano all’interno dei dati che esaminiamo per l’Active Adversary Playbook e il 2021 non ha fatto eccezione. Si sono verificati alcuni incidenti che hanno fornito informazioni aggiuntive che ritenevamo meritassero un’attenzione particolare, molti di essi hanno dimostrato i pericoli della divulgazione pubblica di exploit proof-of-concept che possono essere sfruttati per le web shell.

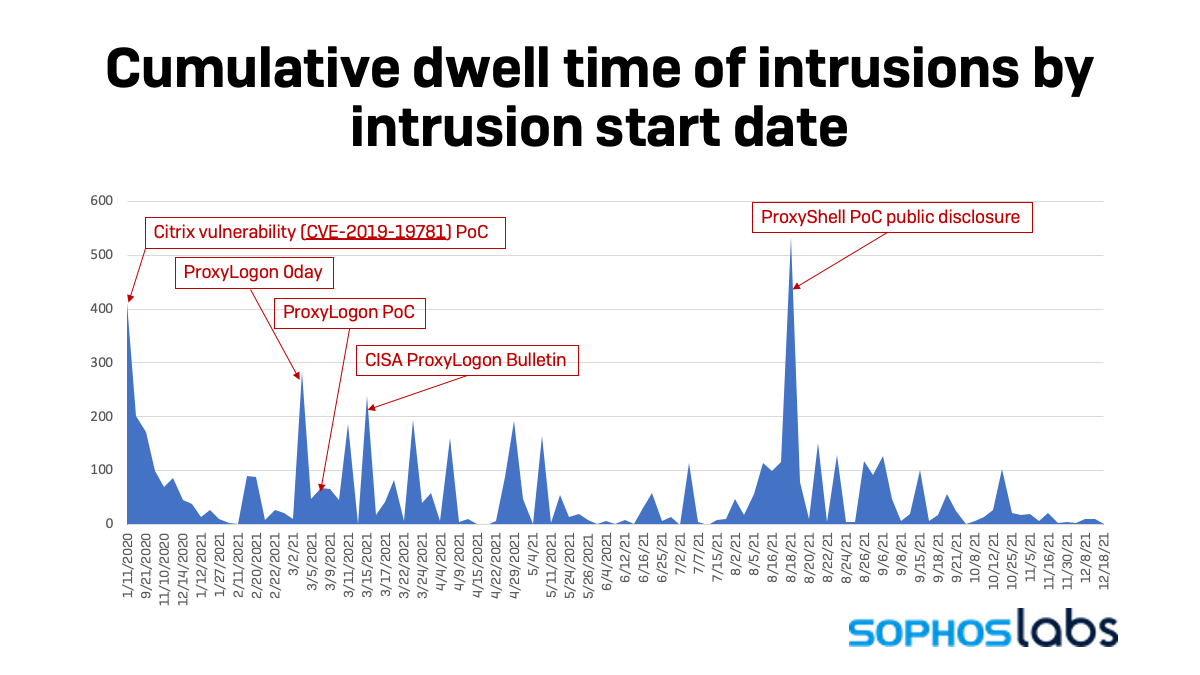

Durante l’interrogazione dei dati alla ricerca di correlazioni interessanti, sono comparsi alcuni picchi nelle statistiche relative al tempo di permanenza. Questi picchi corrispondevano strettamente alla data di pubblicazione dei POC degli exploit per vulnerabilità note.

Il primo picco nel gennaio 2021 è stato il risultato dello sfruttamento di una vulnerabilità Citrix (CVE-2019-19781). Questo exploit ha portato a un’intrusione, ma non ne è stato determinato alcun motivo. Questa intrusione ha riportato il lasso di tempo di permanenza più lungo nel nostro rapporto principale. È stato anche il primo esempio di una correlazione che avremmo visto ripetersi nei mesi successivi. Mentre il bollettino Citrix sulla vulnerabilità è stato rilasciato il 27 dicembre 2019, l’exploit proof of concept (POC) per la vulnerabilità è stato rilasciato l’11 gennaio 2021, che ha coinciso con l’inizio di questo attacco.

I seguenti picchi, rispettivamente del 3 e 15 marzo, possono essere attribuiti allo sfruttamento della vulnerabilità zero-day ProxyLogon. Il bollettino di Microsoft è stato rilasciato il 2 marzo, sebbene sia stata rilevata attività prima del suo rilascio. Il giorno seguente abbiamo rilevato un picco nel numero di vittime. Quindi, il 9 marzo, è stato rilasciato un POC pubblico dell’exploit e il 14 marzo è stato rilasciato un bollettino CISA. Un secondo picco è seguito il 15 marzo. In totale, ci sono state 16 vittime risultanti da vulnerabilità ProxyLogon senza patch.

L’ultimo picco dimostra una correlazione molto più stretta tra divulgazione e sfruttamento. Come notato dalla copertura di Sophos News su questa vulnerabilità, ProxyShell comprende tre vulnerabilità separate utilizzate come parte di un’unica catena di attacco:

- CVE-2021-34473: Vulnerabilità di confusione del percorso pre-autenticazione per aggirare il controllo di accesso

- CVE-2021-34523: Vulnerabilità relativa all’elevazione dei privilegi nel back-end di Exchange PowerShell

- CVE-2021-31207: esecuzione di codice remoto post-autenticazione tramite scrittura di file arbitraria

Questa catena di attacco accuratamente realizzata è stata dimostrata al Pwn2Own, presentata al Black Hat, e il POC è stato reso pubblico il 18 agosto. In questo giorno si sono viste 7 organizzazioni cadere immediatamente vittime di questo attacco. C’erano un totale di 40 vittime che possono essere attribuite allo sfruttamento di ProxyShell e abbiamo assistito all’utilizzo continuo delle vulnerabilità di ProxyLogon e ProxyShell nel 2022.

Web Shells che vanno lontano

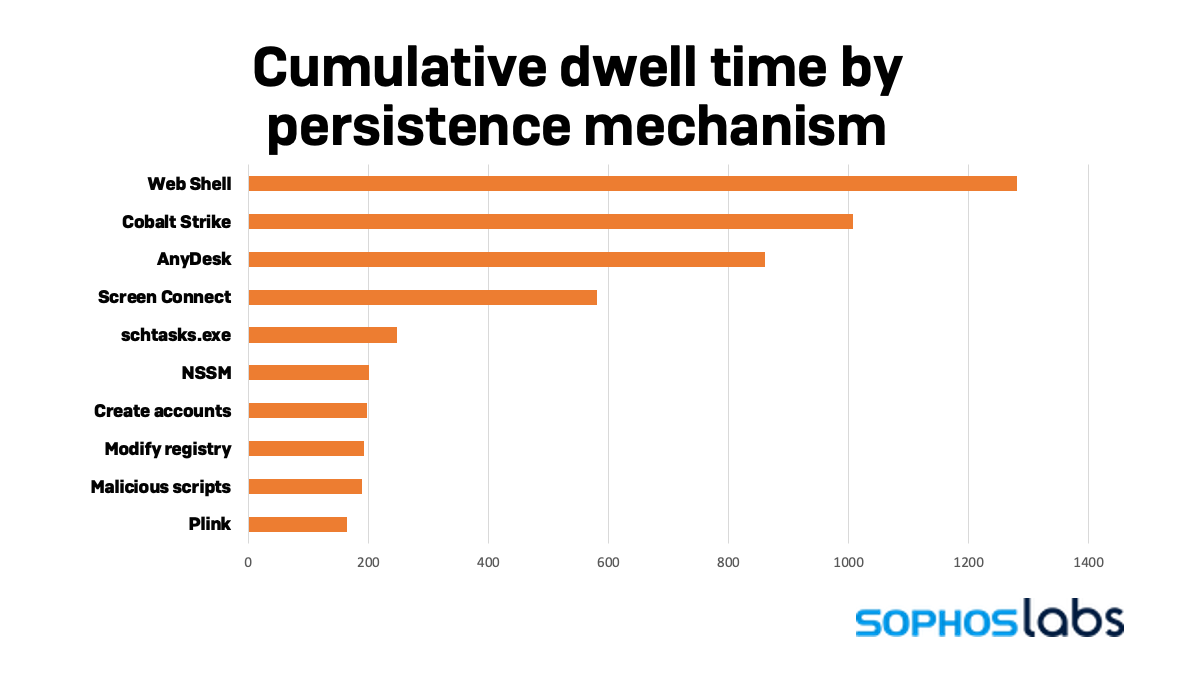

Se osservati da un’angolazione diversa, vediamo risultati comparabili. Il tempo di permanenza cumulativo per le vittime, in cui il meccanismo di persistenza era una web shell, ha mostrato un totale significativamente più alto.

Dei 55 attacchi osservati utilizzando una web shell per la persistenza, il 60% ha provocato un attacco ransomware, il 38% un’intrusione senza un chiaro motivo e il 2% erano cryptominer. I gruppi di ransomware che utilizzavano web shell sono stati ancora una volta dominati da Conti, che rappresentava quasi la metà (48%) delle web shell utilizzate negli attacchi. Altri gruppi di ransomware visti utilizzando shell web includono AvosLocker, Black KingDom, BlackByte, Cuba, DarkSide, DoppelPaymer, Entropy, GlobeImposter, Karma, LockBit, Quantum, Ragnar Locker e Ranzy.

Inoltre, il 78% di tutte le intrusioni di rete si basava su web shell per la persistenza rispetto al 37% di tutti gli attacchi ransomware. Questo mostra che, sebbene i gruppi di ransomware non debbano fare affidamento su web shell per la persistenza, sono veloci nell’usarle quando presentano una vulnerabilità diffusa e facile da sfruttare. Ad esempio, gli affiliati di Conti sono stati visti abusare della vulnerabilità di ProxyShell pochi giorni dopo la sua pubblicazione per inserire web shell nelle loro vittime.

Al contrario, per le compromissioni più comuni, le web shell fornivano un accesso affidabile e continuo alle vittime degli attacchi per un periodo prolungato. Questi attacchi sono stati probabilmente eseguiti da Initial Access Brokers (IAB) che hanno raccolto una serie di dati per la rivendita ad altri criminali. Il loro scopo è garantire un punto d’appoggio nei sistemi di una vittima prima di vendere l’accesso ad altri criminali, come gli operatori di ransomware, da utilizzare negli attacchi, a volte mesi dopo l’intrusione iniziale. Vulnerabilità diffuse e facilmente sfruttabili come ProxyLogon e ProxyShell sono un vantaggio per gli IAB. Ciò che non è chiaro nei dati è quali accessi erano fatti su misura per gli attacchi, rispetto a quelli acquistati da IAB, o il numero di vittime che avrebbero ceduto a un attacco ransomware, se non avessero scoperto la compromissione iniziale.

Quando si controllano le web shell rispetto al tempo di permanenza, si verifica un netto calo sia nei valori tipici (-20%) che in quelli mediani (-33%). Il tempo di permanenza medio complessivo per il 2021 è stato di 42 giorni, mentre la mediana è stata di 15 giorni. Se rimuoviamo le web shell dai tipi di attacco, il tempo di permanenza medio scende a 34 giorni e la mediana scende a 10 giorni. Non sorprende dal momento che le web shell sono pensate per essere furtive e contribuire alla persistenza.

Conclusioni

Come notato dalla CISA e da altre agenzie di sicurezza governative, le vulnerabilità ProxyLogon e ProxyShell sono state ampiamente sfruttate dai cyber criminali nel 2021. Non sorprende quindi vedere queste vulnerabilità avere un posto di rilievo nei dati.

Ci sono probabilmente molte violazioni latenti di ProxyLogon e/o ProxyShell che sono attualmente sconosciute. Il fatto è che per entrambe le vulnerabilità, l’applicazione di patch non rimuove le web shell esistenti, rimuove solo la vulnerabilità. Laddove le web shell sono state impiantate nelle reti delle vittime, potrebbero ancora essere in attesa fino a quando l’accesso non viene utilizzato o venduto.

Vulnerabilità diffuse e facili da sfruttare come ProxyLogon e ProxyShell sono due ottimi esempi del motivo per cui le organizzazioni devono dare priorità all’applicazione di patch ai servizi esposti o passare al cloud (dove l’applicazione di patch viene eseguita automaticamente). I criminali informatici sfruttano rapidamente questi tipi di vulnerabilità, persistono a lungo e il danno che deriva da uno sfruttamento riuscito potrebbe non essere evidente per mesi o anni.

Lascia un commento