Questo articolo fa parte di una serie che svela i segreti dei nostri operatori di sicurezza. In questo secondo appuntamento ci concentreremo sulle indagini, a partire dalla nostra ricerca sulle vulnerabilità di Microsoft Exchange.

Se guardiamo indietro agli ultimi mesi, un “evento di sicurezza significativo” potrebbe essere una delle numerose vulnerabilità e tecniche di attacco di Microsoft Exchange che sono state scoperte dai ricercatori della sicurezza; ad esempio gli attacchi “Hafnium“, ProxyLogon, ProxyShell, ProxyOracle, ProxyToken, ecc. Queste vulnerabilità potrebbero garantire a un malintenzionato l’accesso a livello di SISTEMA autenticato o pre-autenticato a un server Microsoft Exchange. Questo a sua volta può mettere le aziende in una posizione difficile in quanto non è particolarmente complicato per un cyber criminale passare dall’accesso a livello di SISTEMA su Exchange Server a un controllo elevato e persistente sull’intera rete.

Noi, nel nostro ruolo di difensori, sappiamo che, sfortunatamente, ci sono un numero enorme di server Microsoft Exchange che non sono stati sufficientemente aggiornati per coprire queste vulnerabilità (dovreste sempre assicurarvi che tutti i vostri server e applicazioni aziendali siano interamente aggiornati per evitare questo tipo di minacce) e quindi il team MTR si è impegnato in una missione per verificare se c’erano clienti non solo vulnerabili, ma anche in una situazione in cui avrebbero potuto essere attaccati .

In primo luogo, il nostro team di security analyst Sophos Managed Threat Response (MTR) aveva bisogno di identificare quale dei nostri clienti meritasse ulteriori indagini. Ciò ha comportato l’identificazione di quale dei nostri clienti rientrava in un sottoinsieme di criteri:

- Esecuzione di una versione vulnerabile di Microsoft Exchange

- Esecuzione di una versione vulnerabile senza patch di Microsoft Exchange

- La porta 443 aperta a Internet

Dopo aver ristretto il gruppo tramite questi criteri a un elenco di possibili bersagli, dovevamo scoprire se qualcuno di loro fosse già stato l’obiettivo di un attacco. Le tecniche per eseguire questa operazione variano a seconda della particolare vulnerabilità di Exchange oggetto di indagine in quel momento; tuttavia, nel caso di ProxyShell, l’innesco era l’esistenza di una webshell sconosciuta o dannosa sul sistema o una casella di posta che era stata rinominata con un’estensione .aspx.

Il team di Sophos MTR raccoglie i runbook per ogni minaccia o autore unico riscontrati. Il vantaggio in questo modo è che, invece di dover effettuare ricerche estese al momento di un attacco, si può entrare subito in azione. Come parte del ciclo OODA menzionato in precedenza, il team osserva l’attività dannosa intrapresa durante ogni indagine e proprio per questo può continuare a migliorare e a far evolvere questi runbook, popolandoli con informazioni salienti come:

- TTP (tattiche, tecniche e procedure) comuni o specifiche per questo particolare attacco o minaccia

- IOC rilevanti (Indicatori di compromissione)

- Proof of concept noti per gli exploit legati alle vulnerabilità aperte

- Query di ricerca delle minacce utili quando si ha a che fare con questo tipo di attacchi

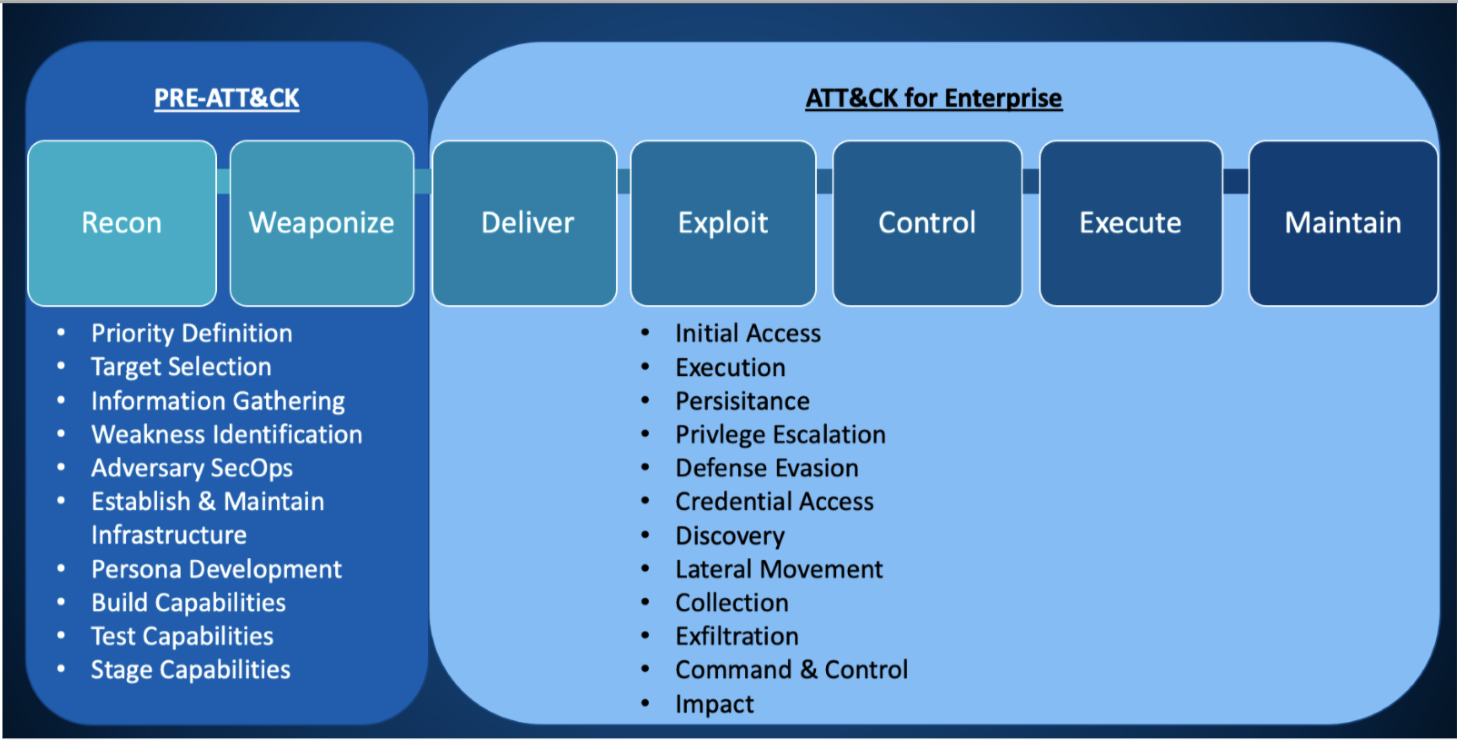

Nel caso di ProxyShell i TTP sono mostrati di seguito mappati al Framework MITRE ATT&CK:

| Tattica | ID della tecnica | Nome della tecnica |

| Ricognizione | T1595.002 | Scansione attiva |

| T1591 | Raccolta di informazioni sull’organizzazione delle vittime | |

| T1593 | Ricerca di Siti Web/Domini aperti | |

| Accesso iniziale | T1190 | Exploit di un applicazione rivolta al pubblico |

| Esecuzione | T1059.001 | Interpretazione di comandi e script: PowerShell |

| Persistenza | T1136 | Creazione di un profilo |

| T1078 | Account validi | |

| Evasione della Difesa | T1574.001 | Hijack Execution Flow: DLL Search Order Hijacking |

| Accesso alle credenziali | T1003 | Dump delle credenziali del sistema operativo |

| T1552 | Credenziali non sicure | |

| Movimento Laterale | T1210 | Sfruttamento di servizi remoti |

| Impatto | T1486 | Dati crittografati per l’impatto |

Tutte queste informazioni possono essere ricercate utilizzando la protezione degli endpoint Sophos e i sensori MTR a disposizione dei nostri operatori. Usando questo tool, è possibile avviare una caccia completa alle minacce per seguire la pista delle prove e la cronologia sulle macchine. Durante la sua attività su una macchina, l’agente endpoint di Sophos Intercept X archivia una grande quantità di informazioni che possono essere utilizzate per identificare se si è verificato qualcosa oltre la creazione della webshell dannosa nello stesso lasso di tempo o anche prima nel ciclo di vita della violazione. Dall’esame di varie metodologie di pensiero, come MITRE ATT&CK e la Cyber Kill Chain, sappiamo che gli aggressori lasceranno tracce lungo la catena di eventi che possono essere ulteriormente investigate.

Il team può seguire questo percorso per identificare se sulla rete sono presenti altri strumenti utilizzati da un utente malintenzionato e se si sono verificati ulteriori compromissioni o azioni dannose. Può quindi agire su qualsiasi elemento di riparazione direttamente tramite la protezione dell’endpoint Sophos o tramite il cliente per qualsiasi cosa che richieda la configurazione direttamente nella sua proprietà.

A tutti i clienti di Sophos MTR sono garantite ricerche di minacce guidate 24 ore su 24, 7 giorni su 7, con rilevamento e risposta gestiti. Se identifichiamo una minaccia, agiremo (all’interno della preferenza di risposta alla minaccia MTR) per contenere e neutralizzare l’attacco attivo assicurando che l’autore della minaccia venga espulso dalla rete. Lavoreremo anche instancabilmente per ripristinare il controllo e l’ordine sulla rete il prima possibile poiché sappiamo che per i nostri clienti, che si trovano nel mezzo di un potenziale incidente, il tempo è denaro quando non è possibile concludere affari a causa di un’interruzione o violazione.

Inoltre, nell’attuale clima in cui i cyber criminali sono al top dei loro attacchi, i difensori e i clienti devono assicurarsi di avere gli strumenti, le persone e le risorse per proteggersi. Come parte di ciò, una strategia di Incident Response è un must; indipendentemente dal fatto che sia autogestito o esternalizzato a un fornitore come Sophos MTR.

Per saperne di più sul servizio Sophos MTR, visita il nostro sito web o leggi i nostri casi di studio e le nostre ricerche.

Lascia un commento