Overview

I cyber criminali stanno attivamente analizzando e sfruttando i server Microsoft Exchange vulnerabili che non hanno applicato le patch di sicurezza rilasciate all’inizio di quest’anno.

ProxyShell, il nome dato a una raccolta di vulnerabilità per i server Microsoft Exchange, consente a un criminale di aggirare l’autenticazione ed eseguire un codice come utente privilegiato.

ProxyShell comprende tre diverse vulnerabilità utilizzate come parte di un’unica catena di attacco:

Vulnerabilità alla confusione del percorso di pre-autenticazione per aggirare il controllo degli accessi

Patchato in KB5001779, rilasciato ad aprile

Vulnerabilità dell’elevazione dei privilegi nel backend di Exchange PowerShell

Patchato in KB5001779, rilasciato ad aprile

Esecuzione di codice remoto post-autenticazione tramite scrittura file arbitraria

Patchato in KB5003435, rilasciato a maggio

Le vulnerabilità risiedono nel Microsoft Client Access Service (CAS) che in genere viene eseguito sulla porta 443 in IIS (server Web di Microsoft). CAS è comunemente esposto a Internet pubblico per consentire agli utenti di accedere alla propria posta elettronica tramite dispositivi mobili e browser web. Questa esposizione ha portato a un diffuso sfruttamento da parte degli autori delle minacce che distribuiscono comunemente web shell per eseguire in remoto codice arbitrario su dispositivi compromessi, simile a quello visto nell’attacco HAFNIUM.

Cosa dovresti fare?

In questo video Mat Gangwer, capo del team Sophos Managed Threat Response (MTR), condivide i dettagli sulla minaccia e offre consigli su come affrontarla.

Se utilizzi un server Microsoft Exchange:

- Esegui il backup dei registri IIS/Server di Exchange e assicurati di aver applicato gli aggiornamenti di sicurezza di luglio 2021 per Microsoft Exchange

- L’applicazione di patch garantisce solo che la vulnerabilità non possa essere ulteriormente sfruttata. Se sei già stato violato, le patch del software non affrontano il comportamento post-exploit da parte di un autore di minacce

- (Per i clienti non Sophos MTR) Identificare e analizzare le finestre di esposizione per l’attività avversa

- Identifica ed elimina web shell e binari dannosi

- Esamina l’attività del processo per le istanze di w3wp.exe

- Identifica e rimuove qualsiasi persistenza stabilita da un autore

- Assicurati che la protezione degli endpoint sia distribuita su tutti gli endpoint e i server. Verifica che tutte le protezioni siano state abilitate e che le tue esclusioni siano ridotte al minimo.

Rilevamenti Sophos

I clienti Sophos sono protetti da molteplici rilevamenti dello sfruttamento di queste vulnerabilità. Possono essere utilizzati dai cacciatori di minacce per eseguire ricerche nei propri ambienti. I rilevamenti includono:

- Troj/ASPDoor-Y (rileva file PST dannosi)

- Troj/ASPDoor-AF (rileva file PST dannosi)

- Troj/Agente-BHPF

- Troj/Agent-BHQD (rileva il componente binario del ransomware LockFile)

- Troj/WebShel-M

- Troj/KillAV-IT

- App/HamaKaze-A

- App/HamaKaze-B

- CXmal/WebAgnt-A (rileva file PST dannosi nel contesto degli ambienti dei clienti)

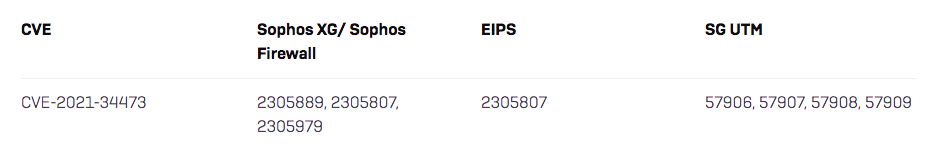

I SophosLabs hanno anche pubblicato le firme IPS:

Inoltre, il 24 agosto, i SophosLabs hanno rilasciato una nuova firma più generica 2305979 per rilevare tentativi di exploit di vulnerabilità nel server Microsoft Exchange.

LockFile è una nuova famiglia di ransomware che sembra sfruttare le vulnerabilità di ProxyShell per violare obiettivi con server Microsoft Exchange locali senza patch. I SophosLabs hanno rilasciato una protezione aggiuntiva basata sul comportamento per LockFile fornita dal rilevamento Mem/LockFile-A per i dispositivi Windows che eseguono la protezione di server ed endpoint Sophos gestita tramite Sophos Central.

Determinazione dell’impatto con Sophos XDR

-

Indagare l’esposizione

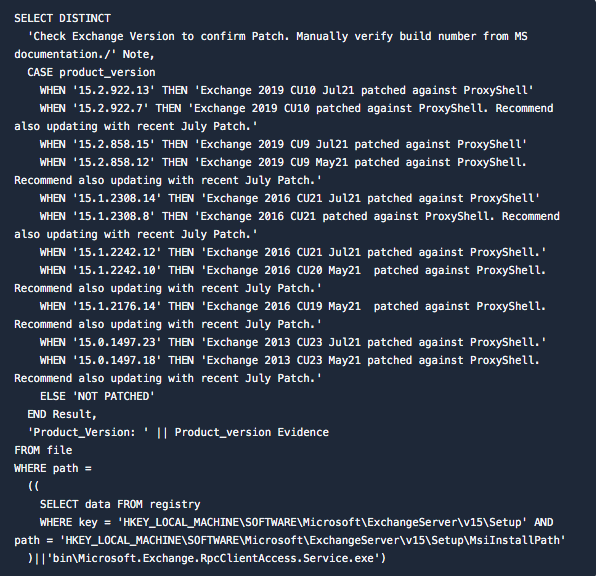

Verifica della versione corrente di Microsoft Exchange

Per determinare se stai eseguendo una versione di Exchange senza patch o meno, la seguente query XDR per i dispositivi Windows attivi produrrà una tabella di server Exchange, la loro versione corrente e una guida che indica se hanno bisogno di patch o meno.

I numeri di versione identificati nella query seguente sono stati raccolti da questo articolo Microsoft.

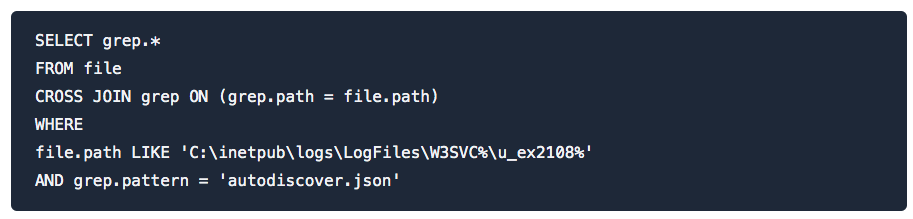

Analizza i registri IIS per l’abuso di autodiscover.json

Poiché queste vulnerabilità risiedono nel servizio di accesso client di Exchange (CAS) che viene eseguito su IIS (server Web), l’esame dei registri di IIS rivelerà un tentativo di sfruttamento riuscito delle vulnerabilità di ProxyShell. Le richieste HTTP in entrata al server IIS verranno dettagliate, incluso il tipo di richiesta e il percorso.

Per impostazione predefinita, i registri IIS vengono scritti in C:\inetpub\logs\LogFiles\

Un artefatto comune visto in questi log per l’abuso di CVE-2021-34473 è la presenza di &Email=autodiscover/autodiscover.json nel percorso della richiesta per confondere il proxy di Exchange e rimuovere erroneamente la parte sbagliata dall’URL.

Per esempio. GET /autodiscover/autodiscover.json @evilcorp/ews/exchange.asmx?&Email=autodiscover/autodiscover.json%3F@evil.corp

La seguente query XDR per i dispositivi Windows attivi interrogherà i registri IIS su disco per tutte le righe che contengono la stringa “autodiscover.json”.

Se in seguito dovessi identificare le web shell, questa stessa query può essere riproposta per interrogare il nome del file della web shell e rivelare le richieste che le sono state fatte: cambia semplicemente “autodiscover.json” in “webshell_name.aspx”. Tieni presente che questa query può essere lenta a seconda del volume di log che deve analizzare.

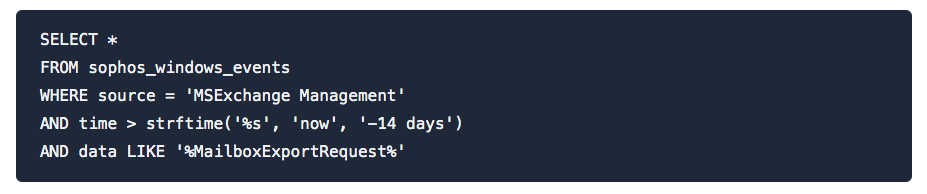

Eventi di Windows per New-MailboxExportRequest abuse

CVE-2021-31207 consente a un autore di minacce di scrivere file su disco abusando di una funzionalità del back-end di Exchange PowerShell, in particolare il cmdlet New-MailboxExportRequest. Questo cmdlet consente di scrivere un messaggio di posta elettronica su disco, utilizzando un percorso UNC, che contiene un allegato arbitrario. Questo è il metodo principale utilizzato per fornire una web shell a un dispositivo compromesso.

I log di eventi di Windows per MSExchange Management in genere registrano l’utilizzo di New-MailboxExportRequest. Esaminando questi registri, è possibile accertare le posizioni delle web shell.

La seguente query XDR per dispositivi Windows attivi interrogherà i registri eventi di Windows degli ultimi 14 giorni per qualsiasi evento che dettaglia l’utilizzo di questo cmdlet e i parametri del comando (incluso il percorso del file).

-

Identificare shell web e binari sospetti

Gli avversari che sfruttano queste vulnerabilità rilasciano web shell sul dispositivo compromesso attraverso il quale possono emettere comandi aggiuntivi come il download e l’esecuzione di binari dannosi (come file .exe o .dll).

Poiché queste vulnerabilità si trovano nel CAS che viene eseguito su IIS, l’attività di attacco scaturirà da un processo w3wp.exe, un processo di lavoro per IIS.

Web Shell su disco

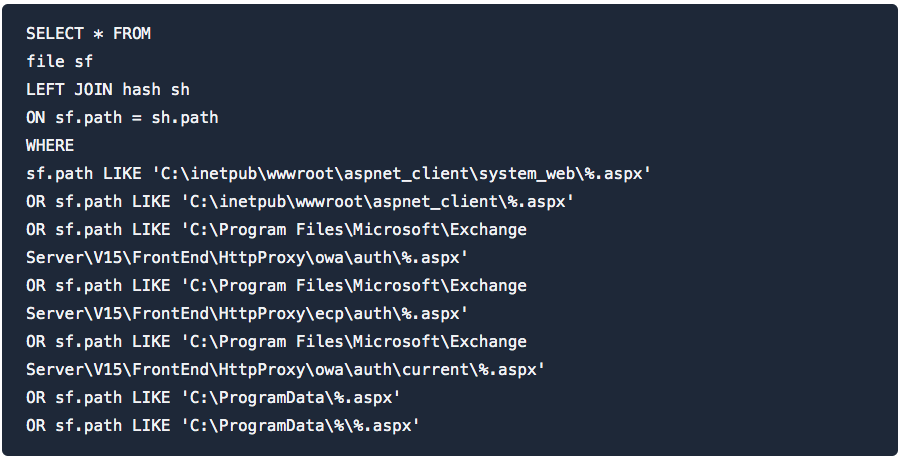

La seguente query XDR per i dispositivi Windows live esamina le directory in cui gli avversari rilasciano web shell che potrebbero essere ancora presenti sul disco. Esamina eventuali file .aspx imprevisti o creati di recente presenti nell’output della query.

Per esempio. C:\inetpub\wwwroot\aspnet_client\654253568.aspx

Con i risultati, puoi eseguire il pivot dalla colonna del percorso di una web shell sospetta facendo clic sul pulsante (…) e selezionando “File access history” per interrogare e identificare quali processi hanno interagito con il file e quale processo ha creato quest’ultimo. Le istanze di w3wp.exe dovrebbero essere esaminate per rivelare ulteriori azioni che l’avversario potrebbe aver intrapreso effettuando il pivot dal sophosPID del processo, facendo clic sul pulsante (…) accanto al sophosPID e selezionando la query “Process activity history”.

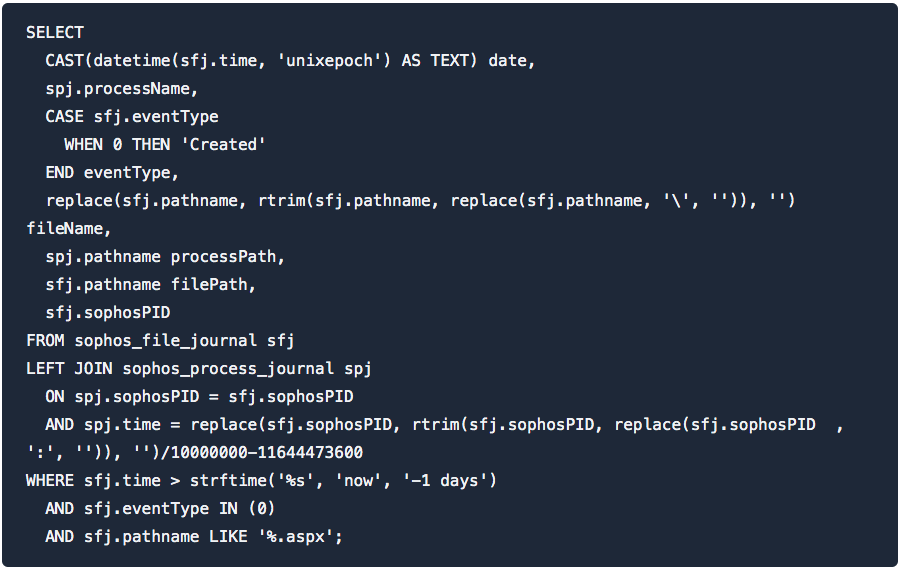

Eventi storici di creazione di file di web shell

In alternativa, per identificare le web shell che sono state lanciate ma che potrebbero essere state eliminate, è possibile interrogare il processo Sophos e i journal dei file per esaminare le creazioni di file cronologici per i file .aspx nell’ultimo giorno utilizzando la seguente query XDR per i dispositivi Windows attivi. Per aumentare l’intervallo di tempo di ricerca, puoi modificare “ora” e “-1 giorni” in valori che devono essere esaminati.

Allo stesso modo, il sophosPID dei processi sospetti, in particolare w3wp.exe, dovrebbe essere ulteriormente analizzato e la cronologia delle attività del processo dovrebbe essere esaminata per determinare altre azioni che l’avversario potrebbe aver intrapreso.

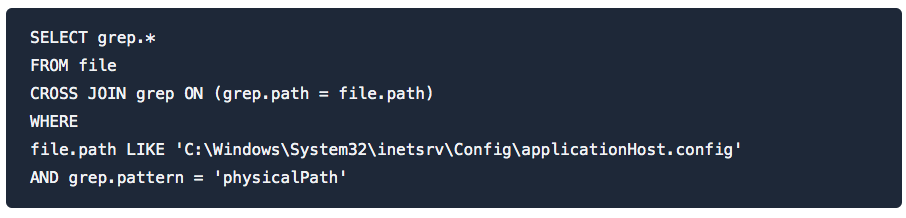

ApplicationHost.config PhysicalPaths modificato

È stato anche osservato che gli autori di minacce modificano la configurazione di Exchange, in genere situata in C:\Windows\System32\inetsrv\Config\applicationHost.config, per aggiungere nuovi percorsi di directory virtuali che offuschino la posizione delle web shell. Questi percorsi sono definiti nella configurazione sotto il parametro PhysicalPath di una definizione di virtualDirectory. Tutte le voci per le web shell devono essere eliminate e il servizio IIS deve essere riavviato per ricaricare il file config.

La seguente query XDR per i dispositivi Windows attivi elencherà tutte le voci di PhysicalPath del file applicationHost.config.

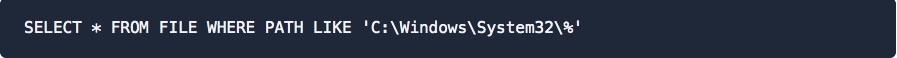

File nuovi e sospetti in System32

Gli autori spesso rilasciano eseguibili dannosi, tramite una web shell, nella directory System32. È necessario esaminare i file .exe creati di recente e altri file sospetti in questo percorso.

Per esempio. C:\Windows\System32\createhidetask.exe

Per esempio. C:\Windows\System32\ApplicationUpdate.exe

La seguente query XDR per i dispositivi Windows live elencherà tutti i file attualmente nella directory System32.

-

Indaga sulle esecuzioni storiche dei comandi

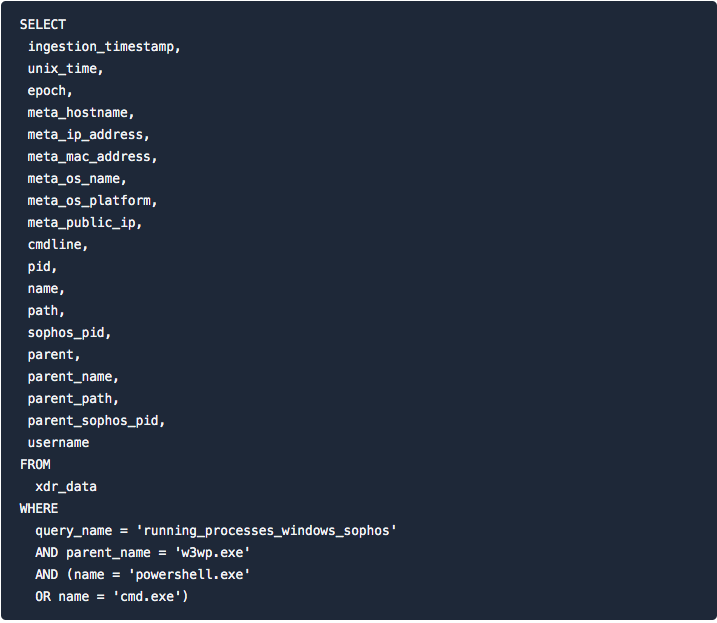

PowerShell e processi cmd child di w3wp

Come dettagliato nella sezione precedente, la presenza e l’uso di web shell provocherà l’esecuzione di comandi e altre attività sospette derivanti da un processo di lavoro IIS w3wp.exe.

La query seguente per XDR Data Lake elencherà i dettagli degli host in cui powershell.exe o cmd.exe sono processi child di w3wp.exe, nonché i dettagli dei comandi che sono stati eseguiti.

Sophos MTR ha osservato i responsabili delle minacce eseguire i seguenti comandi durante gli incidenti ProxyShell che possono aiutare l’utente a identificare l’attività post-exploit.

- whoami

- Invoke-WebRequest

- Start-Process

- ping

- mkdir

- reg add

- net user

- net accounts

- net localgroup

- icacls

- takeown

- tasklist

- schtasks

-

Individua altre forme di persistenza

Attività pianificate

Sophos ha osservato che gli autori delle minacce stabiliscono la persistenza sui dispositivi compromessi creando attività pianificate per eseguire periodicamente un binario sospetto. La seguente query XDR per dispositivi Windows attivi può essere utilizzata per elencare le attività pianificate correnti su un dispositivo che dovrebbero essere riviste e qualsiasi attività sospetta indagata.

In che modo Sophos Managed Threat Response (MTR) può aiutare

Minacce come ProxyShell sono un ottimo esempio di come sia possibile dormire sonni tranquilli sapendo che la propria organizzazione è supportata da un team d’élite di cacciatori di minacce ed esperti di risposta agli incidenti.

Quando si è diffusa la notizia di ProxyShell, il team di Sophos MTR ha immediatamente iniziato a cercare e indagare negli ambienti dei clienti per determinare se qualche attività fosse correlata all’attacco. Inoltre, ha cercato di scoprire nuovi artefatti (ad esempio IOC) relativi all’attacco che potrebbero fornire una ulteriore protezione a tutti i clienti Sophos.

La disponibilità 24 ore su 24, 7 giorni su 7 di Sophos MTR ha significato che non è stato sprecato un solo secondo quando abbiamo iniziato a cercare prove di abuso, assicurando che i nostri clienti fossero protetti.

Preoccupato per ProxyShell? Contatta oggi Sophos MTR per assicurarti che qualsiasi potenziale attività conflittuale nel tuo ambiente venga identificata e neutralizzata, prima che si verifichino danni.

Lascia un commento