Il team Sophos Managed Threat Response (MTR) è stato chiamato ad aiutare un’organizzazione presa di mira dal ransomware Maze. Gli aggressori hanno chiesto un riscatto per 15 milioni di dollari: se fossero riusciti nel loro intento, questo sarebbe stata una dei pagamenti ransomware più costosi fino ad oggi.

Un ransomware criminale

Maze è una delle famiglie di ransomware più famose, attiva dal 2019 quando si è evoluta da ChaCha ransomware. È stato tra i primi a combinare la cifratura dei dati con il furto di informazioni.

Gli operatori che si celano dietro Maze hanno recentemente iniziato a colludere con altri gruppi ideatori di ransomware, tra cui LockBit, SunCrypt e Ragnar Locker, fornendo loro l’accesso alla loro piattaforma per pubblicare i dati delle vittime rubati.

Giorni 1-3: inizia l’attacco

Prima che l’attacco partisse, gli operatori avevano già compromesso un computer sulla rete del bersaglio, al fine di utilizzarlo come “testa di ponte” nella rete. In più occasioni durante l’attacco, gli aggressori si sono collegati da qui ad altri computer tramite l’RDP (Remote Desktop Protocol).

Il terzo giorno ha preso il via la l’attacco vero e proprio. Gli aggressori hanno sfruttato un account di amministratore di dominio con una password debole per assumere il controllo di un controller di dominio (DC) non protetto. Hanno quindi trascorso diversi giorni a spostarsi attraverso la rete.

Utilizzando lo strumento legittimo di scansione della rete Advanced IP Scanner per mappare la rete, gli aggressori hanno creato elenchi di indirizzi IP su cui avrebbero successivamente distribuito il ransomware. Questi includevano un elenco degli indirizzi IP delle macchine appartenenti agli amministratori IT della vittima.

L’attenzione dei criminali si è quindi rivolta all’esfiltrazione dei dati.

Essi hanno identificato un file server e vi hanno acceduto in remoto tramite l’RDP utilizzando l’account amministratore di dominio compromesso. Utilizzando gli strumenti di archiviazione legittimi WinRar e 7zip, hanno iniziato a comprimere le cartelle che si trovavano su di esso.

Questi archivi sono stati quindi copiati nuovamente nel controller di dominio principale utilizzando il client FTP Total Commander legittimo che gli aggressori avevano installato sul file server.

Essi hanno tentato di installare l’applicazione di cloud storage Mega sul DC. Questo tentativo però è stato bloccato poiché l’obiettivo aveva aggiunto Mega all’elenco delle applicazioni bloccate utilizzando la funzionalità di controllo delle applicazioni in Sophos Intercept X Endpoint Protection. A questo punto i cyber criminali sono passati a utilizzare la versione basata sul web, caricando i file compressi.

Giorni 4-5: la quiete prima della tempesta

Per due giorni i criminali sono rimasti in silenzio. Probabilmente stavano aspettando il giorno in cui il team di sicurezza IT del loro bersaglio non avrebbe lavorato, come il fine settimana.

Giorno 6: viene lanciato il primo attacco ransomware

Il primo attacco ransomware Maze è stato lanciato di domenica, utilizzando l’account amministratore di dominio già compromesso e gli elenchi di indirizzi IP che erano stati identificati.

Questo primo attacco in realtà ne comprendeva tre poiché gli operatori distribuivano tre copie del ransomware Maze tramite script batch ai computer presi di mira:

- C: \ ProgramData \ enc6.exe

- C: \ ProgramData \ enc.exe

- C: \ ProgramData \ network.dll

Sono state create tre attività pianificate per eseguire il ransomware:

Oltre 700 computer sono stati presi di mira dall’attacco, che è stato rilevato e bloccato da Sophos Intercept X.

O gli aggressori non si sono resi conto che l’attacco era stato bloccato o speravano che il furto dei dati sarebbe stato sufficiente per far pagare il bersaglio – ma qualunque sia la ragione, dopo aver lanciato il primo tentativo di attacco hanno chiesto un riscatto di 15 milioni.

Giorno 7: il team MTR si mette al lavoro

Rendendosi conto di essere sotto attacco, il team di sicurezza del bersaglio ha utilizzato le capacità avanzate di risposta agli incidenti del team Sophos MTR. Il team ha rapidamente identificato l’account amministratore compromesso, identificato e rimosso diversi file dannosi e bloccato i comandi degli aggressori e le comunicazioni C2 (comando e controllo).

Giorno 8: le indagini e la neutralizzazione continuano

Nelle ore successive il team di MTR ha trovato ulteriori strumenti e tecniche utilizzate dagli aggressori, oltre a prove relative all’esfiltrazione di dati. Altri file e account sono stati bloccati.

Giorno 9: il secondo attacco

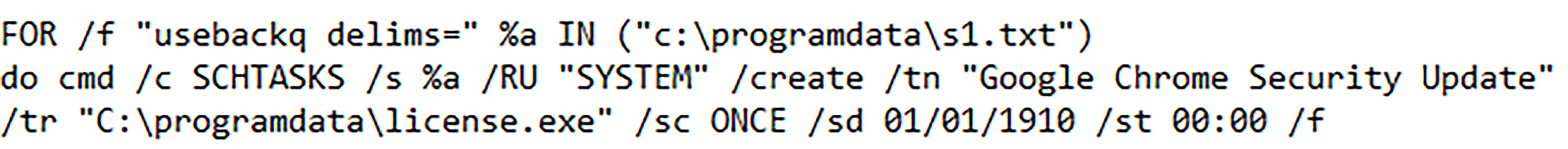

Gli aggressori hanno lanciato un secondo attacco tramite un diverso account compromesso. Questo attacco era simile al primo: i comandi venivano eseguiti su un controller di dominio, scorrendo gli elenchi di indirizzi IP contenuti nei file txt.

Tuttavia, questa volta hanno copiato un file chiamato license.exe in C: \ ProgramData:

Questo è stato seguito da un’attività pianificata per eseguirlo. In questo tentativo di attacco l’attività è stata chiamata “Google Chrome Security Update”:

L’attacco è stato rapidamente identificato e fermato. Intercept X ha rilevato il ransomware e il team MTR ha disabilitato ed eliminato sia l’account compromesso che il file license.exe. Nessun file è stato crittografato.

Giorno 9: che la terza volta sia quella buona?

A poche ore dal secondo tentativo, gli aggressori ci hanno riprovato.

Ormai sembravano disperati. Questo attacco mirava a una singola macchina, il file server principale da cui erano stati prelevati i dati esfiltrati, e utilizzava una tecnica completamente diversa dagli attacchi precedenti.

Nel terzo tentativo, gli aggressori hanno distribuito il payload del ransomware all’interno di una macchina virtuale (VM).

Fortunatamente gli investigatori di MTR hanno riconosciuto immediatamente questo nuovo approccio poiché avevano già risposto all’attacco ransomware Ragnar Locker in cui la tecnica era stata usata per la prima volta.

Gli operatori di Maze avevano migliorato la tecnica, ma senza dubbio era la stessa. L’attacco è stato rilevato e fermato e nessun file è stato cifrato.

Sconfiggere gli avversari in attacchi guidati dall’uomo

Questa storia evidenzia quanto possano essere agili e adattabili gli attacchi portati avanti dall’uomo, con gli attaccanti in grado di sostituire e riconfigurare rapidamente gli strumenti e tornare sul ring per un altro round. Dimostra anche come, per ridurre al minimo la probabilità di essere rilevati, gli aggressori traggano vantaggio da più strumenti IT legittimi nei loro attacchi.

I prodotti per endpoint Sophos rilevano i componenti di questo attacco come Troj / Ransom-GAV o Troj / Swrort-EG. Gli indicatori di compromissione possono essere trovati su SophosLabs Github.

Come difendersi?

Le cose più importanti che un team di sicurezza IT può fare è ridurre la superficie di attacco, implementare un software di sicurezza potente, inclusa la sicurezza anti-ransomware specialistica, istruire i dipendenti e prendere in considerazione la creazione o il coinvolgimento di un servizio di ricerca delle minacce eseguito dall’uomo per individuare gli indizi che il software non è in grado di rilevare.

Qualsiasi organizzazione può essere un bersaglio del ransomware, e qualsiasi e-mail di spam o phishing, porta RDP esposta, dispositivo gateway sfruttabile vulnerabile o credenziali di accesso remoto rubate saranno sufficienti a tali avversari per trovare un punto d’appoggio.

Mappatura MITRE ATT & CK

Il framework MITRE ATT & CK è una knowledge base accessibile a livello globale di tattiche, tecniche e procedure note degli avversari (TTP). Può aiutare i team di sicurezza, i cacciatori di minacce e gli analisti a comprendere, anticipare e mitigare meglio il comportamento degli aggressori.

Accesso iniziale

T1078.002 – Account validi: account di dominio

T1133 – Servizi remoti esterni

Esecuzione

T1059.001 – Command & Scripting Interrupter: PowerShell

T1059.003 – Command and Scripting Interpreter: Shell dei comandi di Windows

T1047 – Strumentazione gestione Windows

T1053.005 – Attività / lavoro pianificato: attività pianificata

Evasione della difesa

T1564.006 – Nascondi artefatti: esegui istanza virtuale

Accesso alle credenziali

T1003.003 – Dumping credenziali del sistema operativo

Scoperta

T1016 – Rilevamento della configurazione della rete di sistema

Movimento laterale

T1021.001 – Servizi remoti: protocollo desktop remoto

T1021.002 – Servizi remoti: condivisioni amministrative SMB / Windows

Comando e controllo

T1071.001 – Application Layer Protocol: protocolli Web

Esfiltrazione

T1567.002 – Esfiltrazione su Web Service: Esfiltrazione in Cloud Storage

Impatto

T1486 – Dati cifrati per impatto

Sophos Managed Threat Response e Threat Hunting

Per ulteriori informazioni sul servizio Sophos MTR, visitate il nostro sito web o contattate un rappresentante Sophos.

Se preferite condurre la vostra caccia alle minacce, Sophos EDR offre gli strumenti necessari per la ricerca avanzata delle minacce e l’igiene delle operazioni di sicurezza IT.

Iniziate subito una prova gratuita di 30 giorni.

Lascia un commento