Tra gli attacchi informatici degli ultimi anni, Sam Sam si è distinto dalla maggior parte dei ransomware per il modo in cui è stato utilizzato in attacchi stealth estremamente mirati e per l’elevato ritorno economico che ha fruttato ai cyber criminali.

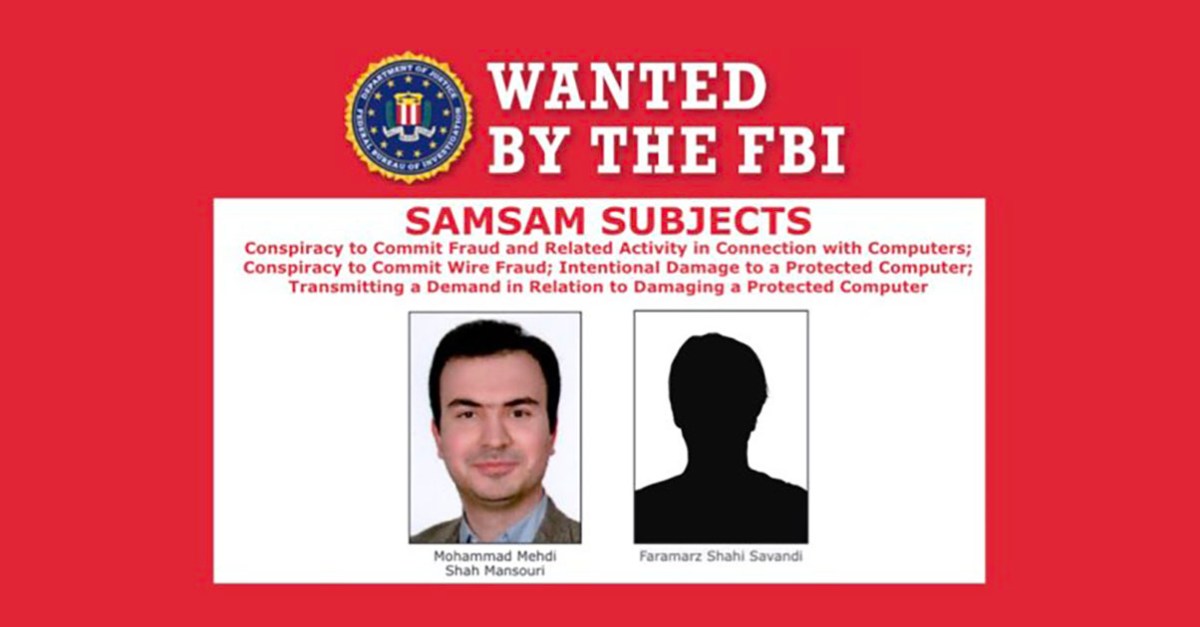

È dunque un’ottima notizia quella rilasciata nelle ultime ore dall’FBI che ha annunciato: “sono stati identificati e sono ricercati due uomini iraniani che rivestirebbero un ruolo nella creazione e nello sviluppo del sofisticato software che ha causato più di 30 milioni di dollari di perdite a più di 200 ospedali, scuole e altre vittime”.

La particolarità di Sam Sam è che, mentre la diffusione della maggior parte dei ransomware avviene attraverso campagne spam di grandi dimensioni, inviate a migliaia, o addirittura centinaia di migliaia, di persone con l’obiettivo di infettare le vittime e di raccogliere denaro attraverso un gran numero di riscatti relativamente piccoli, SamSam ha invece operato attraverso attacchi estremamente targettizzati che irrompono nella rete della vittima, l’analizza e poi esegue il malware manualmente. Gli attacchi sono fatti su misura per causare il massimo danno e le richieste di riscatto sono arrivate a milioni di dollari.

Chester Wisniewski, principal research scientist, Sophos spiega: “Questo approccio incentrato sul singolo individuo si è dimostrato vincente, con gli autori di ransomware SamSam che hanno ottenuto più di 6.5 milioni di dollari di riscatti. Gli attacchi sono stati simili a vere e proprie rapine: sono avvenuti strategicamente mentre le vittime stavano dormendo a dimostrazione dell’accuratezza con la quale l’aggressore ha studiato le abitudini dell’utente e ha pianificato le modalità e le tempistiche dell’attacco. I criminali informatici puntano a individuare falle nel sistema e a password facilmente aggirabili. Una volta entrati, si muovono lateralmente, lavorando un passo alla volta per rubare le credenziali di amministrazione del dominio, manipolare i controlli interni, disabilitare i backup e, infine, avviare manualmente il ransomware. Nel momento in cui la maggior parte dei manager IT si accorge di ciò che sta accadendo, il danno è fatto. Altri criminali informatici hanno preso nota del successo di questa topologia di attacchi ed è facile prevedere che anche nel 2019 questa minaccia continuerà ad incombere sulle aziende.

Le nostre ricerche ci hanno portato a ritenere che gli autori fossero un piccolo gruppo di persone e non degli dilettanti: infatti, non si sono vantati nei forum del Dark Web, come è tipico di cyber criminali alle prime armi. Alcuni errori grammaticali e di punteggiatura che Sophos ha rilevato nei loro messaggi potrebbero essere dovuti al fatto che gli autori non siano di madrelingua inglese. Sophos ha evidenziato che a altresì evidenziato che gli orari in cui sono stati sferrati gli attacchi coinciderebbe con tale fuso orario di Teheran (GMT+3:30).

Il rapporto Sophos SamSam e il Threat Report 2019 spiegano in dettaglio come si sono svolti gli attacchi evidenziando una metodologia unica nel suo genere che ha sfortunatamente ispirato una nuova generazione di attacchi che utilizzano lo stesso schema contro altre aziende di grandi e medie dimensioni. Nonostante la complessità di Sam Sam e il successo che finora i cyber criminali hanno ottenuto, la loro identificazione dimostra che nessun codice, né operazioni segrete o moneta criptata assicura al criminale l’immunità. I portafogli Bitcoin associati a questa attività criminale hanno rappresentato per gli hacker un’arma a doppio taglio, portando l’FBI a scoprirne l’identità”

Qui l’articolo completo a cura dei SophosLabs.

Lascia un commento