Lo scorso venerdì l’epidemia informatica del ransomware worm WannaCry ha infettato centinaia di migliaia di computers in tutto il globo.

Un tipico attacco ransomware inizia con una email phishing con allegati ovvero link fraudolenti, che l’utente è indotto con l’inganno ad aprire. Tuttavia, i SophosLabs hanno stabilito che l’attacco WannaCry non è verosimilmente iniziato in tale maniera.

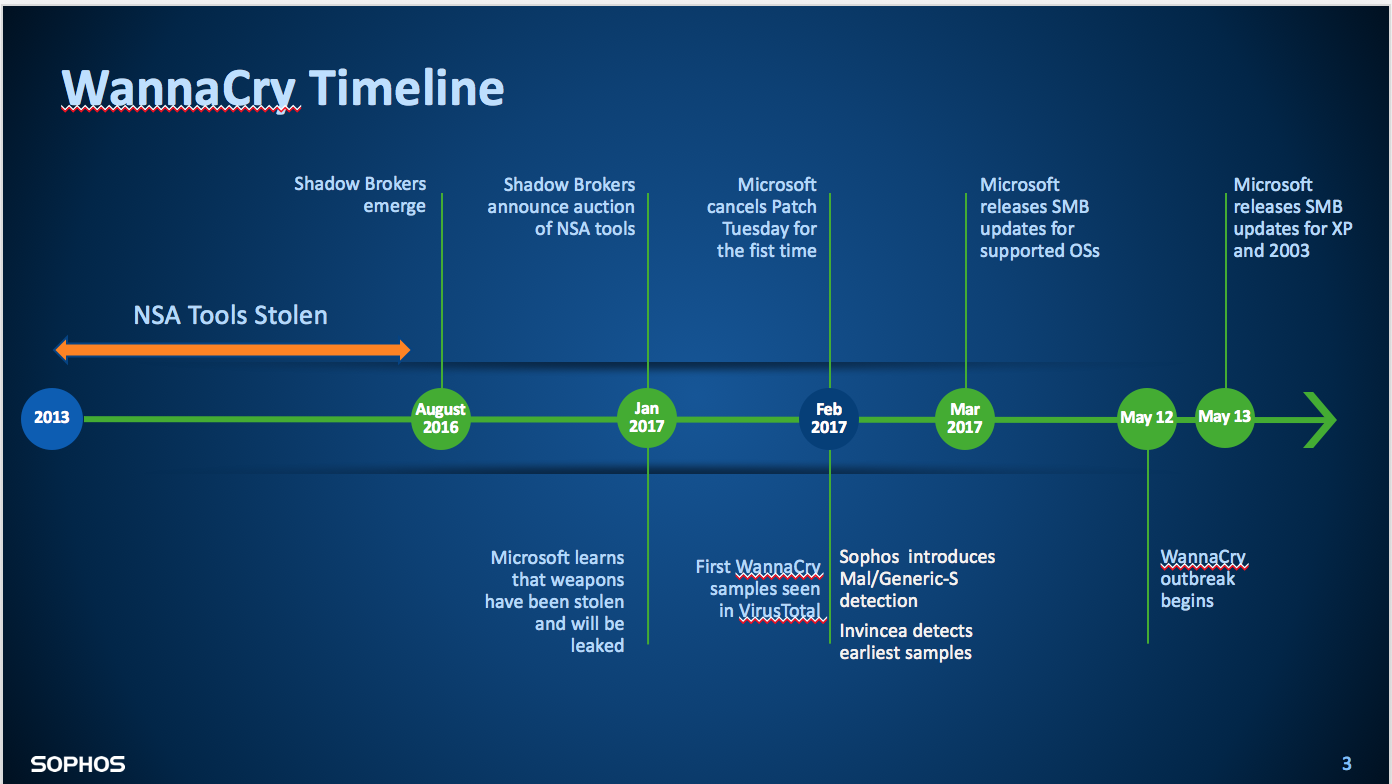

Ieri il direttore tecnico di Sophos Joe Levy ha reso una disamina relativamente alla diffusione dell’epidemia. Egli ha dimostrato come essa sia scaturita sulla coda della sequenza di un exploit della N.S.A. per Windows SMB, che era stato fatto trapelare lo scorso mese dal gruppo hacker Shadow Brokers. Levy ha fornito la prospettiva tecnica su ciò che è accaduto, come ha funzionato l’attacco, la sequenza temporale degli eventi, come può essere impedito questo ultimo attacco e cosa fare ora.

E’ possibile visionare l’intera presentazione sulla pagina webinar Sophos.

Sequenza temporale e metodi

Levy è sceso nel dettaglio per quanto riguarda la sequenza temporale degli eventi e su come l’epidemia si sia potuta diffondere tanto rapidamente.

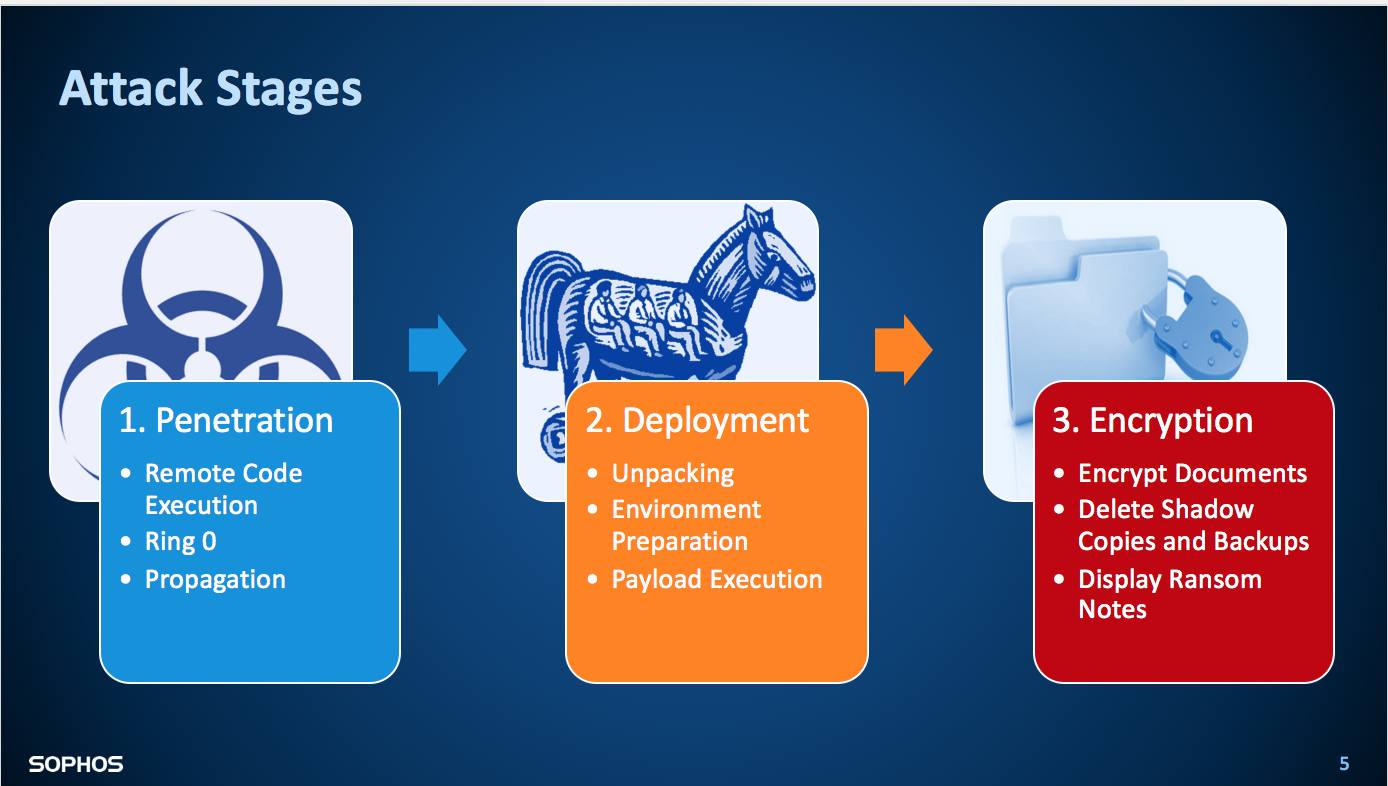

L’indagine ha rivelato un attacco a tre stadi, che è cominciato con l’esecuzione di codice in modalità remota e con il malware in grado di carpire i privilegi avanzati dell’utente. Da tale momento, il payload è stato attivato ed eseguito. Una volta che i computer sono stati infettati, esso (il payload) ha criptato documenti e visualizzato note di riscatto.

Come notato in precedenza, l’attacco ha sfruttato una vulnerabilità di Windows, per la quale Microsoft aveva rilasciato una patch in marzo. Tale difetto risiedeva nel servizio Server Message Block, che i computers Windows utilizzano per condividere file e stampanti in reti locali. Microsoft ha affrontato la questione nel suo bollettino MS17-010.

Il worm ha generato indirizzi IP casuali. Una volta definiti gli indirizzi IP, il worm ha inviato pacchetti SMB dannosi all’host remoto, diffondendosi.

Lezioni apprese

L’epidemia ha fatto emergere la necessità che le aziende mantengano un attento monitoraggio degli aggiornamenti delle patch e le implementino immediatamente.

Alcuni potrebbero criticare le organizzazioni che sono in ritardo con l’applicazione dei patch o con l’utilizzo delle versioni più recenti di Windows. Può essere particolarmente facile biasimare la vittima. Ma l’applicazione differita delle patch ovvero l’utilizzo di versioni obsolete di Windows non è sempre il risultato di pigrizia o apatia, come ha notato Levy nella sua presentazione.

E ‘stato osservato nel lungo periodo, che gli IT rallentano la distribuzione di alcune patch perché hanno bisogno di ottimizzare i loro sistemi per la compatibilità. Diversamente, rischiano di distribuire una patch che danneggia altri programmi. Nel contempo, alcune organizzazioni hanno continuato ad utilizzare vecchie versioni di Windows perché:

- Mancano di risorse finanziarie e umane per l’aggiornamento.

- I loro sistemi legacy semplicemente non sono ancora equipaggiati per lavorare con sistemi equiparabili, ad esempio, a Windows 10.

Ci sono altre ragioni, ma queste sono due notevoli sfide.

Errore o guasto in modalità comune

Tuttavia in un articolo risalente all’inizio di questa settimana pubblicato da Naked Security, Levy ha affermato che sussistono casi in cui una patch non dovrebbe essere vista come opzionale, non importa quale sia la politica di patching della società, come nel caso in cui le vulnerabilità rientrino nella categoria di guasto in modalità comune.

Levy ha spiegato:

Quando un errore (e la relativa patch) coinvolge l’intersezione di componenti comuni come le SMB (che sono presenti in ogni sistema Windows) e l’esecuzione di codice in modalità remota, ci troviamo di fronte a una combinazione che dovrebbe trascendere la politica.

In altre parole, nel caso di queste vulnerabilità di Windows SMB, la patch non dovrebbe essere considerata opzionale, indipendentemente dalla policy (o non) per la patch. Il pericolo di ritardare l’implementazione delle patch è che gli attacchi come WannaCry guadagnino un vantaggio temporale nel diffondersi su scala globale.

Post ispirato all’articolo “WannaCry: how the attack happened” di Bill Brenner

Lascia un commento