Quando abbiamo rilasciato Sophos Phish Threat in gennaio, abbiamo segnalato che:

- l’email rimane una delle fonti di infezione più problematica

- sono le persone comuni e benintenzionate che spesso introducono email maligne all’interno delle proprie organizzazioni.

Il phishing è un vecchio problema, ma nuove storie continuano a mostrare che le persone rimangono una facile preda.

Nuovi attacchi, vecchia tattica

Un recente articolo di Naked Security ha delineato gli sforzi dei cattivi per infettare le loro prede utilizzando truffe incentrate sul periodo in cui si pagano le tasse. L’Agenzia delle Entrate infatti ha lanciato l’allarme segnalando messaggi di posta elettronica che prendono di mira professionisti fiscali, personale paghe, personale delle risorse umane, scuole e contribuenti. In un’altra truffa, gli aggressori hanno contaminato le inserzioni di Amazon con link che reindirizzavano le vittime a un sito di pagamento molto simile a quello di Amazon e dall’aspetto decisamente convincente.

Secondo nuovi report gli aggressori stanno utilizzando allegati PDF dannosi e messaggi che sembrano provenire da dipartimenti HR della propria azienda, così come false richieste di amicizia su Facebook. [Per la storia completa, leggete Latest phishing tactics: infected PDFs, bogus friend requests, fake HR emails]

Alden Pornasdoro , membro del team Microsoft Malware Protection ha avvertito di file PDF maligni. A differenza di altre campagne di spam, ha scritto, gli allegati PDF in questione non contengono malware o codice exploit. Al contrario, si basano su tecniche di ingegneria sociale che portano le persone a pagine di phishing in cui viene chiesto loro di divulgare informazioni sensibili.

In un altro caso, ZDNet ha riferito che l’invio di una richiesta di amicizia fasullo è stato il modo migliore per convincere qualcuno a cliccare su un link, sebbene l’e-mail a cui era stata inviata era un indirizzo di posta elettronica aziendale.

In una simulazione condotta da MWR Infosecurity, un quarto degli utenti testati ha cliccato sul link che lo ha portato a una falsa schermata di login, con oltre la metà di essi che ha fornito nome utente e password. Quattro su cinque ha poi scaricato il file malevolo. Nel frattempo, un’email che sembrava provenire dal reparto risorse umane e facente riferimento a un sistema di valutazione si è dimostrata ugualmente efficace.

Attacchi di successo attraverso l’ingegneria sociale

Gli sviluppi recenti dimostrano che l’antica tecnica di ingegneria sociale è viva e vegeta. La sua comprensione è il primo passo per la definizione della migliore difesa possibile. Abbiamo già scritto in passato:

Il social engineering è l’atto di manipolare le persone a intraprendere una determinata azione a beneficio di un attaccante. Sembra quasi l’opera di un artista della truffa. Dal momento che l’ingegneria sociale prende di mira le debolezze intrinseche in tutti noi, può essere molto efficace. E senza una formazione adeguata è difficile da prevenire. Se vi è capitato di ricevere un’email di phishing, avete visto l’ingegneria sociale al lavoro. L’aspetto di ingegneria sociale fondamentale di un attacco di phishing è ottenere che la vittima apra un allegato sospetto o che visiti un sito web malevolo.

Come il post sul blog ha osservato, il phishing non può funzionare a meno che il primo passo – e cioè l’ingegneria sociale – non vi convinca a intraprendere un’azione.

Per contribuire ad aumentare la consapevolezza, i fornitori di sicurezza hanno offerto una serie di prodotti e servizi che le aziende possono utilizzare per lanciare simulazioni – come se fossero esercitazioni antincendio di phishing – che possono mostrare da vicino ai dipendenti come è facile essere ingannati dall’ingegneria sociale.

Per i clienti Sophos, quel prodotto è Phish Threat.

Come funziona

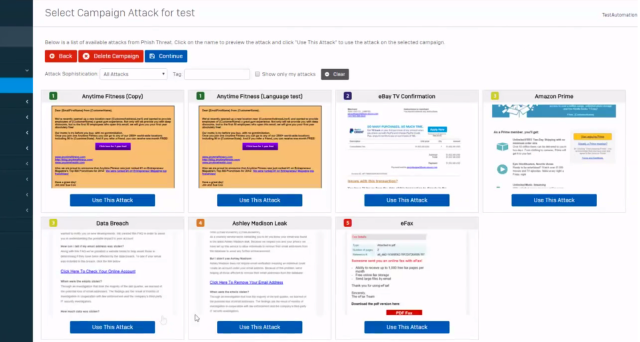

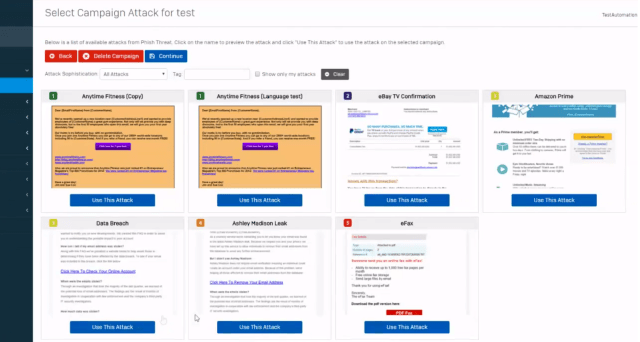

Con Phish Threat, gli utenti scelgono un tipo di campagna, selezionano uno o più moduli di formazione, scelgono un messaggio di phishing simulato, e decidono quali persone testare. Un report poi dice quanti messaggi sono stati inviati, chi ha cliccato, e, di questi, chi è passato attraverso i moduli necessari.

I programmi di sensibilizzazione sulla sicurezza non sono nuovi, e alcuni esperti di sicurezza hanno messo in dubbio la loro efficacia, dal momento che gli utenti continuano a fare gli stessi errori.

A nostro parere, le simulazioni forniscono ai programmi di sensibilizzazione più efficacia. Più dipendenti abboccheranno all’amo del phishing durante una simulazione, meno è probabile che dimenticheranno la lezione.

Può sembrare una dichiarazione egoista. Ma la prova di tutto ciò è nella valanga infinita di titoli nelle principali notizie.

Tratto dall’articolo “Why you should put your staff to the test with phishing drills” di Bill Brenner

Lascia un commento