Après un début d’année plutôt léger, le Patch Tuesday de ce mois de février offre 72 correctifs et 21 avis aux clients Microsoft. Parmi les CVE traitées dans le Patch Tuesday de ce mois-ci, 43 concernent Windows. Douze autres groupes de produit sont également concernés. Parmi les autres CVE traitées, cinq sont considérées comme ‘Critiques’ en termes de gravité par Microsoft ; celles-ci affectent Windows, Office, Exchange et Dynamics 365.

Au moment de la publication de ce Patch Tuesday, deux des problèmes mentionnés sont connus pour être exploités sur le terrain mais aucun n’a été divulgué publiquement (c’est sans doute quand même le cas de l’un des avis ; nous y reviendrons dans une minute). Selon l’entreprise, huit des vulnérabilités corrigées dans Windows, Office et Exchange (notamment un problème d’élévation de privilèges de gravité ‘Critique’ avec un score CVSS de 9,8) sont plus susceptibles d’être exploitées dans les 30 prochains jours. Sept d’entre elles sont détectables par les protections Sophos, des informations sur ces dernières sont présentées dans le tableau ci-dessous.

En plus de ces correctifs, la version comprend des informations sur six CVE liées à Chromium/Edge, notamment une RCE qui pourrait permettre des évasions de sandbox ; une CVE émise par MITRE concernant un problème DNS pouvant conduire à un déni de service ; une CVE émise par Github traitant du récent problème CVE-2024-21626 “Leaky Vessel” affectant Mariner, divulgué récemment dans un long message public par Snyk et corrigé depuis par diverses autres sociétés concernées ; et enfin 13 avis Adobe, tous liés à Acrobat Reader.

Nous n’incluons pas les avis mentionnés ci-dessus dans les divers comptages et graphiques CVE ci-dessous, mais nous vous fournirons des informations de manière globale dans une annexe à la fin de l’article. Nous incluons comme d’habitude à la fin de cet article trois autres annexes répertoriant tous les correctifs de Microsoft, triés par gravité, par exploitabilité potentielle et par famille de produits.

Quelques chiffres

- Nombre total de CVE Microsoft : 72

- Nombre total d’avis Adobe contenus dans la mise à jour : 13

- Nombre total de problèmes Edge/Chromium traités dans la mise à jour : 6

- Nombre total d’avis Mariner contenus dans la mise à jour : 1

- Nombre total d’avis MITRE contenus dans la mise à jour : 1

- Divulgation(s) publique(s) : 0

- Exploitation(s) : 2

- Gravité :

- Critique : 5

- Importante : 65

- Modérée : 2

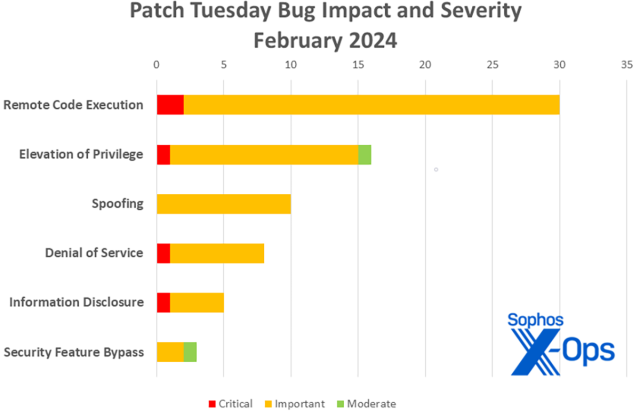

- Impact :

- Exécution de code à distance : 30

- Élévation de privilèges : 16

- Usurpation : 10

- Déni de service : 8

- Divulgation d’informations : 5

- Contournement des fonctionnalités de sécurité : 3

Figure 1 : Après un mois de janvier marqué par les bugs de divulgation d’informations, une multitude de correctifs liés à OLE remettent l’exécution de code à distance en tête de liste des correctifs pour février.

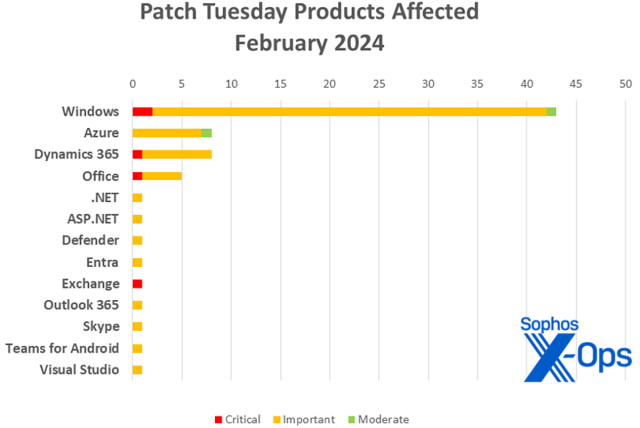

Produits

- Windows : 43

- Azure : 8

- Dynamics 365 : 8

- Office : 5

- .NET : 1

- ASP.NET : 1 (partagé avec Visual Studio)

- Defender : 1

- Entra [Azure AD] : 1

- Exchange : 1

- Outlook 365 : 1

- Skype : 1

- Teams pour Android : 1

- Visual Studio : 1 (partagé avec ASP.NET)

Figure 2 : Il s’agit d’un mois chargé pour Windows, en partie à cause d’un grand nombre de correctifs pour Windows Defender Application Control (WDAC)

Mises à jour majeures du mois de février

En plus des problèmes mentionnés ci-dessus, quelques éléments intéressants méritent d’être soulignés.

CVE-2024-21350, CVE-2024-21352, CVE-2024-21358, CVE-2024-21359, CVE-2024-21360, CVE-2024-21361, CVE-2024-21365, CVE-2024-21366, CVE-2024-21367, CVE-2024-21368, CVE-2024-21369, CVE-2024-21370, CVE-2024-21375, CVE-2024-21391 (15 CVE) : Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server

Quinze CVE qui partagent non seulement le même nom mais aussi la même gravité (Importante), le même impact (RCE), le même score CVSS élevé (8,8) et la même non-identification de l’origine des découvertes (Microsoft classe les 15 dans la catégorie “Anonymous”). Elles sont accompagnées d’un correctif supplémentaire (potentiellement lié ?) qui partage tout sauf le numéro et le nom : CVE-2024-21353 (Vulnérabilité d’exécution de code à distance dans Microsoft WDAC ODBC Driver).

CVE-2024-21404 : Vulnérabilité d’élévation de privilèges dans Microsoft Entra Jira Single-Sign-On Plugin

Cette EoP plutôt corsée, Microsoft lui attribuant uniquement un indice de gravité ‘Important’, mais son score CVSS est un niveau ‘Critique’ de 9,8, cible le plugin Azure AD Jira SSO. Il est important de noter qu’il n’est même pas nécessaire que l’attaquant s’authentifie pour causer des problèmes ; il suffit d’un script pour accéder à un serveur Jira ciblé, et l’attaquant pourra ensuite mettre à jour les métadonnées et les informations Entra ID SAML concernant le plugin, lui permettant ainsi de modifier l’authentification de l’application à sa guise. Le correctif est une mise à jour vers la version 1.1.2 ; il est disponible soit depuis le Centre de téléchargement Microsoft, soit depuis Atlassian Marketplace.

CVE-2024-21410 : Vulnérabilité d’élévation de privilèges dans Microsoft Exchange Server

L’autre CVE avec un CVSS de 9.8 ce mois-ci est une vulnérabilité de relai NTLM (pass-the-hash). Cette dernière pourrait permettre à l’attaquant d’utiliser le hachage Net-NTLMv2 d’un utilisateur au niveau d’un serveur Exchange vulnérable et de s’authentifier en se faisant passer pour ce dernier. Cette vulnérabilité concerne plusieurs versions : Exchange Server 2016, mise à jour cumulative 23 ; Exchange Server 2019, mise à jour cumulative 13 ; et Exchange Server 2019, mise à jour cumulative 14. Plus d’informations sont disponibles sur le blog de l’équipe Exchange de Microsoft, mais sachez que l’entreprise estime que cette dernière est plus susceptible d’être exploitée dans les 30 prochains jours.

CVE-2024-21378 : Vulnérabilité d’exécution de code à distance dans Microsoft Outlook

Le volet de prévisualisation est un vecteur d’attaque pour cette version de gravité ‘Importante’ : une RCE avec un score CVSS de 8.0, et Microsoft estime qu’une exploitation est plus probable dans les 30 prochains jours. La course est donc lancée (il est donc question de deux vulnérabilités liées à Outlook et déclenchées par le volet de prévisualisation pour ce mois de février ; l’autre, CVE-2024-21413, est cependant actuellement associée à une ‘exploitation improbable’ [Exploitation Unlikely] par Microsoft).

CVE-2024-21374 : Vulnérabilité de divulgation d’informations dans Microsoft Teams pour Android

Le correctif pour ce problème de divulgation d’informations de gravité ‘Importante’ est disponible via Google Play.

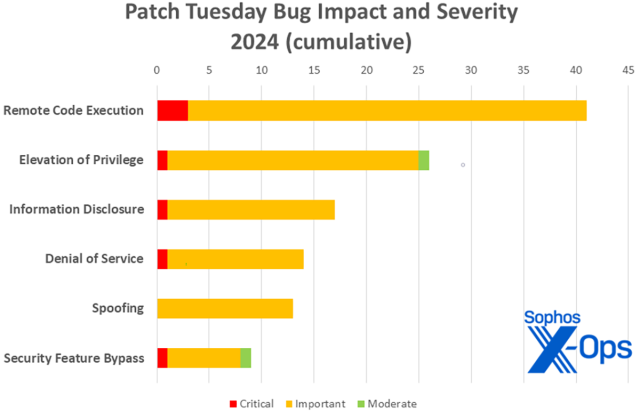

Figure 3 : L’année 2024 est bel et bien lancée : même si, avec seulement 120 correctifs jusqu’à présent, les chiffres globaux sont nettement en recul par rapport aux années précédentes (les deux premiers mois de 2023 comptaient 173 correctifs ; 2022, 154 ; 2021, 139 ; et 2020, 150).

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-21338 | Exp/2421338-A | Exp/2421338-A |

| CVE-2024-21345 | Exp/2421345-A | Exp/2421345-A |

| CVE-2024-21346 | Exp/2421346-A | Exp/2421346-A |

| CVE-2024-21357 | Exp/2421357-A | Exp/2421357-A |

| CVE-2024-21371 | Exp/2421371-A | Exp/2421371-A |

| CVE-2024-21379 | N/A | sid:2309292 |

| CVE-2024-21412 | Exp/2421412-A | Exp/2421412-A |

| CVE-2024-21413 | N/A | sid:2309318, sid:2309319 |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs de février triés par impact, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE.

Exécution de code à distance (30 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-21357 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| CVE-2024-21413 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| Gravité ‘Importante’ | |

| CVE-2024-20667 | Vulnérabilité d’exécution de code à distance dans Azure DevOps Server |

| CVE-2024-20673 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2024-21339 | Vulnérabilité d’exécution de code à distance dans Windows USB Generic Parent Driver |

| CVE-2024-21341 | Vulnérabilité d’exécution de code à distance dans Windows Kernel |

| CVE-2024-21347 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-21349 | Vulnérabilité d’exécution de code à distance dans Microsoft ActiveX Data Objects |

| CVE-2024-21350 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21352 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21353 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC ODBC Driver |

| CVE-2024-21358 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21359 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21360 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21361 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21363 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing (MSMQ) |

| CVE-2024-21365 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21366 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21367 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21368 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21369 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21370 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21372 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| CVE-2024-21375 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21376 | Vulnérabilité d’exécution de code à distance dans Microsoft Azure Kubernetes Service Confidential Container |

| CVE-2024-21378 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2024-21379 | Vulnérabilité d’exécution de code à distance dans Microsoft Word |

| CVE-2024-21384 | Vulnérabilité d’exécution de code à distance dans Microsoft Office OneNote |

| CVE-2024-21391 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21420 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

Élévation de privilèges (16 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-21410 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Exchange Server |

| Gravité ‘Importante’ | |

| CVE-2024-21304 | Vulnérabilité d’élévation de privilèges dans Trusted Compute Base |

| CVE-2024-21315 | Vulnérabilité d’élévation de privilèges dans Microsoft Defender for Endpoint Protection |

| CVE-2024-21329 | Vulnérabilité d’élévation de privilèges dans Azure Connected Machine Agent |

| CVE-2024-21338 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21345 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21346 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-21354 | Vulnérabilité d’élévation de privilèges dans Microsoft Message Queuing (MSMQ) |

| CVE-2024-21355 | Vulnérabilité d’élévation de privilèges dans Microsoft Message Queuing (MSMQ) |

| CVE-2024-21371 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21397 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure File Sync |

| CVE-2024-21401 | Vulnérabilité d’élévation de privilèges dans Microsoft Entra Jira Single-Sign-On Plugin |

| CVE-2024-21402 | Vulnérabilité d’élévation de privilèges dans Microsoft Outlook |

| CVE-2024-21403 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure Kubernetes Services Confidential Container |

| CVE-2024-21405 | Vulnérabilité d’élévation de privilèges dans Microsoft Message Queuing (MSMQ) |

| Gravité ‘Modérée’ | |

| CVE-2024-21364 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure Site Recovery |

Usurpation (10 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-20679 | Vulnérabilité d’usurpation dans Azure Stack Hub |

| CVE-2024-21327 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 Customer Engagement |

| CVE-2024-21328 | Vulnérabilité d’usurpation dans Dynamics 365 Sales |

| CVE-2024-21381 | Vulnérabilité d’usurpation dans Microsoft Azure Active Directory B2C |

| CVE-2024-21389 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2024-21393 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2024-21394 | Vulnérabilité d’usurpation dans Dynamics 365 Field Service |

| CVE-2024-21395 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2024-21396 | Vulnérabilité d’usurpation dans Dynamics 365 Sales |

| CVE-2024-21406 | Vulnérabilité de divulgation d’informations dans Windows Print Spooler |

Déni de service (8 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-20684 | Vulnérabilité de déni de service dans Windows Hyper-V |

| Gravité importante | |

| CVE-2024-21342 | Vulnérabilité de déni de service dans Windows DNS Client |

| CVE-2024-21343 | Vulnérabilité de déni de service dans Windows Network Address Translation (NAT) |

| CVE-2024-21344 | Vulnérabilité de déni de service dans Windows Network Address Translation (NAT) |

| CVE-2024-21348 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| CVE-2024-21356 | Vulnérabilité d’exécution de code à distance dans Windows Lightweight Directory Access Protocol (LDAP) |

| CVE-2024-21386 | Vulnérabilité de déni de service dans .NET |

| CVE-2024-21404 | Vulnérabilité de déni de service dans .NET |

Divulgation d’informations (5 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-21380 | Vulnérabilité de divulgation d’informations dans Microsoft Dynamics Business Central/NAV |

| Gravité importante | |

| CVE-2024-20695 | Vulnérabilité de divulgation d’informations dans Skype for Business |

| CVE-2024-21340 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2024-21374 | Vulnérabilité de divulgation d’information dans Microsoft Teams pour Android |

| CVE-2024-21377 | Vulnérabilité de divulgation d’informations dans Windows DNS |

Contournement des fonctionnalités de sécurité (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21362 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Kernel |

| CVE-2024-21412 | Vulnérabilité de contournement des fonctionnalité de sécurité dans Internet Shortcut Files |

| Gravité ‘Modérée’ | |

| CVE-2024-21351 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows SmartScreen |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de février, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday. Chaque liste est ensuite organisée par CVE.

| Exploitation(s) détectée(s) : | |

| CVE-2024-21351 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows SmartScreen |

| CVE-2024-21412 | Vulnérabilité de contournement des fonctionnalité de sécurité dans Internet Shortcut Files |

| Exploitation plus probable dans les 30 prochains jours | |

| CVE-2024-21338 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21345 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21346 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-21357 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| CVE-2024-21371 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21378 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2024-21379 | Vulnérabilité d’exécution de code à distance dans Microsoft Word |

| CVE-2024-21410 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Exchange Server |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de février triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE. Les correctifs partagés entre plusieurs familles de produit sont répertoriés plusieurs fois, une fois pour chaque famille.

Windows (43 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-20684 | Vulnérabilité de déni de service dans Windows Hyper-V |

| CVE-2024-21357 | Vulnérabilité d’exécution de code à distance dans Windows Pragmatic General Multicast (PGM) |

| Gravité importante | |

| CVE-2024-21304 | Vulnérabilité d’élévation de privilèges dans Trusted Compute Base |

| CVE-2024-21338 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21339 | Vulnérabilité d’exécution de code à distance dans Windows USB Generic Parent Driver |

| CVE-2024-21340 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2024-21341 | Vulnérabilité d’exécution de code à distance dans Windows Kernel |

| CVE-2024-21342 | Vulnérabilité de déni de service dans Windows DNS Client |

| CVE-2024-21343 | Vulnérabilité de déni de service dans Windows Network Address Translation (NAT) |

| CVE-2024-21344 | Vulnérabilité de déni de service dans Windows Network Address Translation (NAT) |

| CVE-2024-21345 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21346 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2024-21347 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2024-21348 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| CVE-2024-21349 | Vulnérabilité d’exécution de code à distance dans Microsoft ActiveX Data Objects |

| CVE-2024-21350 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21352 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21353 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC ODBC Driver |

| CVE-2024-21354 | Vulnérabilité d’élévation de privilèges dans Microsoft Message Queuing (MSMQ) |

| CVE-2024-21355 | Vulnérabilité d’élévation de privilèges dans Microsoft Message Queuing (MSMQ) |

| CVE-2024-21356 | Vulnérabilité d’exécution de code à distance dans Windows Lightweight Directory Access Protocol (LDAP) |

| CVE-2024-21358 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21359 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21360 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21361 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21362 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Kernel |

| CVE-2024-21363 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing (MSMQ) |

| CVE-2024-21365 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21366 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21367 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21368 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21369 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21370 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21371 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-21372 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| CVE-2024-21375 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21377 | Vulnérabilité de divulgation d’informations dans Windows DNS |

| CVE-2024-21391 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21405 | Vulnérabilité d’élévation de privilèges dans Microsoft Message Queuing (MSMQ) |

| CVE-2024-21406 | Vulnérabilité de divulgation d’informations dans Windows Print Spooler |

| CVE-2024-21412 | Vulnérabilité de contournement des fonctionnalité de sécurité dans Internet Shortcut Files |

| CVE-2024-21420 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2024-21351 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows SmartScreen |

Azure (8 CVE)

| Gravité importante | |

| CVE-2024-20667 | Vulnérabilité d’exécution de code à distance dans Azure DevOps Server |

| CVE-2024-20679 | Vulnérabilité d’usurpation dans Azure Stack Hub |

| CVE-2024-21329 | Vulnérabilité d’élévation de privilèges dans Azure Connected Machine Agent |

| CVE-2024-21376 | Vulnérabilité d’exécution de code à distance dans Microsoft Azure Kubernetes Service Confidential Container |

| CVE-2024-21381 | Vulnérabilité d’usurpation dans Microsoft Azure Active Directory B2C |

| CVE-2024-21397 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure File Sync |

| CVE-2024-21403 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure Kubernetes Services Confidential Container |

| Gravité ‘Modérée’ | |

| CVE-2024-21364 | Vulnérabilité d’élévation de privilèges dans Microsoft Azure Site Recovery |

Dynamics 365 (8 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-21380 | Vulnérabilité de divulgation d’informations dans Microsoft Dynamics Business Central/NAV |

| Gravité importante | |

| CVE-2024-21327 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 Customer Engagement |

| CVE-2024-21328 | Vulnérabilité d’usurpation dans Dynamics 365 Sales |

| CVE-2024-21389 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2024-21393 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2024-21394 | Vulnérabilité d’usurpation dans Dynamics 365 Field Service |

| CVE-2024-21395 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

| CVE-2024-21396 | Vulnérabilité d’usurpation dans Dynamics 365 Sales |

Office (5 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-21413 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| Gravité importante | |

| CVE-2024-20673 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2024-21378 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2024-21379 | Vulnérabilité d’exécution de code à distance dans Microsoft Word |

| CVE-2024-21384 | Vulnérabilité d’exécution de code à distance dans Microsoft Office OneNote |

.NET (avec un correctif partagé avec Visual Studio)

| Gravité importante | |

| CVE-2024-21404 | Vulnérabilité de déni de service dans .NET |

ASP.NET (1 CVE)

| Gravité importante | |

| CVE-2024-21386 | Vulnérabilité de déni de service dans .NET |

Defender (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21315

|

Vulnérabilité d’élévation de privilèges dans Microsoft Defender for Endpoint Protection |

Entra (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21401 | Vulnérabilité d’élévation de privilèges dans Microsoft Entra Jira Single-Sign-On Plugin |

Exchange (1 CVE)

| Gravité ‘Critique’ | |

| CVE-2024-21410 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Exchange Server |

Outlook 365 (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21402 | Vulnérabilité d’élévation de privilèges dans Microsoft Outlook |

Skype (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-20695 | Vulnérabilité de divulgation d’informations dans Skype for Business |

Teams pour Android (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21374 | Vulnérabilité de divulgation d’informations dans Microsoft Teams pour Android |

Visual Studio (un correctif partagé avec ASP.NET)

| Gravité ‘Importante’ | |

| CVE-2024-21386 | Vulnérabilité de déni de service dans .NET |

Annexe D : Avis et autres produits

Il s’agit d’une liste d’avis et d’informations concernant d’autres CVE pertinentes dans le Patch Tuesday du mois de février de Microsoft, triés par produits.

Publications pertinentes pour Edge / Chromium (6 CVE)

| CVE-2024-1059 | Chromium : CVE-2024-1059 (Use after free in WebRTC) |

| CVE-2024-1060 | Chromium : CVE-2024-1060 (Use after free in Canvas) |

| CVE-2024-1077 | Chromium : CVE-2024-1077 (Use after free in Network) |

| CVE-2024-1283 | Chromium : CVE-2024-1283 (Heap buffer overflow in Skia) |

| CVE-2024-1284 | Chromium : CVE-2024-1284 (Use after free in Mojo) |

| CVE-2024-21399 | Vulnérabilité d’exécution de code à distance dans Microsoft Edge (Chromium-based) |

Publications pertinentes pour Windows (publications non-Microsoft) (1 CVE)

| CVE-2023-50387 | MITRE CVE-2023-50387 : la validation des RRSIG et DNSKEY DNS peut être utilisée de manière abusive pour utiliser à distance les ressources du serveur DNS. |

Publications pertinentes pour Adobe (13 CVE)

| CVE-2024-20726 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20727 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20728 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20729 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20730 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20731 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20733 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20734 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20735 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20736 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20747 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20748 | Mises à jour de sécurité disponibles pour Acrobat Reader |

| CVE-2024-20749 | Mises à jour de sécurité disponibles pour Acrobat Reader |

Billet inspiré de February’s Patch Tuesday treats customers to 72 patches, sur le Blog Sophos.