Historiquement, les acteurs malveillants n’ont jamais vraiment souhaiter interagir avec les journalistes. Ils se sont certainement déjà intéressés à la couverture médiatique ciblant leurs activités, mais ils ont rarement souhaité attirer véritablement l’attention sur eux : en effet, rester discret était généralement beaucoup plus important pour eux. L’idée que les attaquants publient régulièrement des communiqués de presse et fassent des déclarations, sans parler de donner des interviews détaillées et de se confronter véritablement aux journalistes, était absurde (même s’ils auraient parfois souhaité débattre publiquement avec ces derniers).

Et puis les gangs de ransomware sont arrivés.

Les ransomwares ont modifié de nombreux aspects du paysage des menaces, mais un développement majeur récent est leur banalisation et leur professionnalisation croissantes. Il existe désormais des modèles RaaS (Ransomware-as-a-Service) ; des logos et une démarche de branding (et même des acolytes qui se font payer pour être tatoués) ; des graphismes soignés sur des sites de fuite de données ; des rôles RH et juridiques bien définis ; et enfin des programmes bug bounty. À tout cet écosystème s’ajoute, parallèlement aux gains cybercriminels astronomiques et au chaos infligé à d’innombrables victimes, une attention médiatique considérable et un ensemble d’acteurs malveillants de plus en plus sensibilisés à l’univers des médias.

Aujourd’hui, loin de se détourner de la presse, comme l’ont fait de nombreux acteurs malveillants par le passé, certains gangs de ransomware ont rapidement saisi les opportunités que cette exposition leur offrait. Désormais, les acteurs malveillants rédigent des FAQ pour les journalistes visitant leurs sites de fuites de données ; encouragent ces derniers à les contacter ; donnent des interviews détaillées ; et recrutent même des personnes sachant écrire correctement. Cette interaction avec les médias offre aux gangs de ransomware des avantages à la fois tactiques et stratégiques ; cette exposition médiatique leur permet d’exercer une pression sur leurs victimes, tout en leur permettant également de façonner le narratif, de développer leur notoriété tout en flattant leur ego, et enfin de renforcer encore davantage le “mythe“.

Bien sûr, il ne s’agit pas toujours d’une relation harmonieuse. Récemment, nous avons vu plusieurs exemples d’auteurs de ransomware contestant la couverture médiatique des attaques et tentant de rectifier les faits : en insultant même parfois des journalistes en particulier ! Si une telle situation a des implications au niveau du paysage plus large des menaces, elle a également des répercutions sur les cibles individuelles. En plus de devoir faire face aux impacts commerciaux, aux demandes de rançon et aux répercutions sur la réputation, les entreprises sont désormais obligées de constater que les gangs de ransomware se confrontent aux médias dans l’espace public : chaque incident alimentant davantage la couverture médiatique et ajoutant une pression supplémentaire.

Sophos X-Ops a mené une enquête sur plusieurs sites de fuites de données liés aux ransomwares et forums cybercriminels underground pour explorer comment les gangs de ransomware cherchaient à exploiter les médias et à contrôler le narratif, piratant ainsi non seulement les systèmes et les réseaux, mais également la publicité associée.

Un bref résumé de nos conclusions :

- Les gangs de ransomware sont conscients que leurs activités attirent l’attention et exploiteront le comportement des médias à la fois pour renforcer leur propre “crédibilité” et pour exercer davantage de pression sur les victimes.

- Les acteurs malveillants incitent et facilitent les échanges avec les journalistes via des FAQ, des canaux de relation publique privés dédiés et enfin des avis sur leurs sites de fuites de données.

- Certains gangs de ransomware ont accordé des interviews à des journalistes, dans lesquelles ils donnaient une perspective largement positive sur leurs activités, comme un outil pour potentiellement favoriser le recrutement.

- Cependant, d’autres se sont montrés plus hostiles à ce qu’ils considéraient être une couverture médiatique inexacte et ont vivement critiqué les publications et insulté des journalistes spécifiques.

- Enfin, certains acteurs malveillants professionnalisent de plus en plus leur approche en matière de gestion de la presse et de leur réputation : en publiant ce qu’on appelle des “communiqués de presse” ; en produisant des graphiques séduisants et un branding attractif ; et en cherchant à recruter sur des forums cybercriminels des personnes sachant écrire et parler anglais.

Nos objectifs en publiant cet article sont d’explorer comment et dans quelle mesure les gangs de ransomware intensifient leurs efforts dans ce domaine, et de proposer des mesures que la communauté de la sécurité et les médias peuvent prendre dès maintenant pour contrecarrer ces efforts et priver les gangs de ransomware de l’oxygène qu’ils recherchent et qui leur est offert avec ce type de publicité : à savoir en :

- S’abstenant de collaborer avec des acteurs malveillants, sauf si une telle approche est dans l’intérêt public ou si cette dernière fournit aux défenseurs des informations et des renseignements exploitables.

- Fournissant des informations uniquement pour aider les défenseurs et éviter toute glorification des acteurs malveillants.

- Soutenant les journalistes et chercheurs ciblés par les attaquants.

- Évitant de nommer ou de créditer les acteurs malveillants, sauf si une telle action est purement factuel et dans l’intérêt public.

Tirer parti des médias

Les gangs de ransomware sont tout à fait conscients que la presse considère leurs activités avec intérêt et établissent ainsi parfois un lien vers une couverture médiatique existante évoquant justement ces mêmes activités sur leurs sites de fuites de données. Cette approche renforce leur “crédibilité” en tant que véritable menace vis à vis des visiteurs (notamment les journalistes et les nouvelles victimes) et, dans certains cas, il s’agit probablement également d’une démarche visant à flatter l’ego.

Figure 1 : Vice Society remercie un journaliste spécifique pour un article dans lequel il faisait partie du “Top 5” des groupes de ransomware et de malware en 2022.

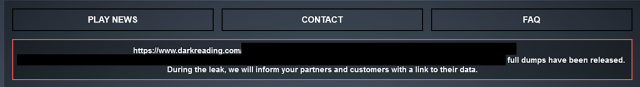

Figure 2 : Le groupe de ransomware Play mentionne un article de Dark Reading sur son site de fuites de données.

Mais certains gangs de ransomware ne se contentent pas simplement de publier la couverture médiatique existante ; ils vont solliciter également activement les journalistes.

Collaboration

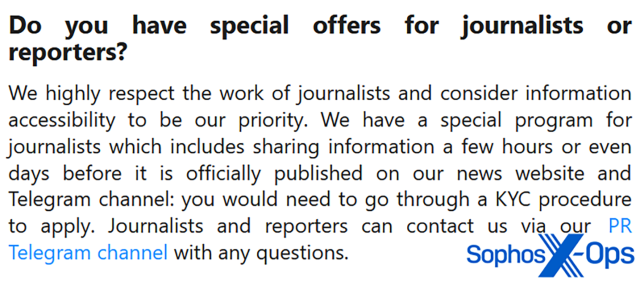

Le groupe RansomHouse, par exemple, a publié sur son site de fuites de données un message spécifiquement destiné aux journalistes, dans lequel il proposait de partager des informations sur un “canal PR Telegram” avant la publication officielle. Il n’est pas le seul dans ce cas-ci ; il semblerait que le groupe de ransomwares LockBit ait communiqué avec des journalistes en utilisant Tox, un service de messagerie chiffré (de nombreux gangs de ransomware répertorient leur identifiant Tox sur leurs sites de fuites de données).

Figure 3 : Une invitation de RansomHouse

Figure 4 : La canal RansomHouse PR sur Telegram

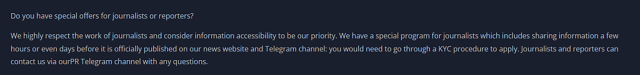

Le site de fuites de données de 8Base a un message identique (comme d’autres chercheurs l’ont noté, 8Base et RansomHouse partagent d’autres similitudes, notamment leurs conditions d’utilisation et leurs demandes de rançon).

Figure 5 : Le message de 8Base adressé aux journalistes

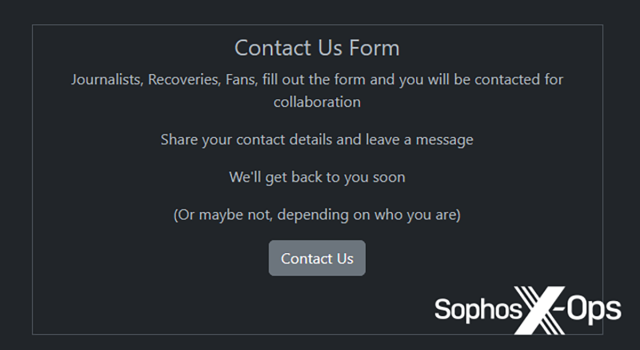

Le formulaire de contact de Rhysida sur son site de fuites de données s’adresse à plusieurs groupes de personnes. Il est intéressant de noter que les journalistes apparaissent en premier sur cette liste, avant les “Recoveries (récupérations)” (faisant vraisemblablement référence aux victimes ou aux personnes travaillant en leur nom).

Figure 6 : Formulaire de contact de Rhysida

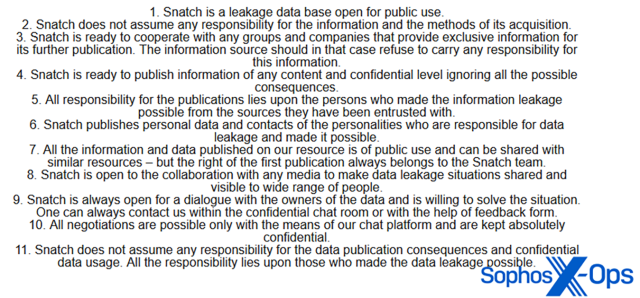

Sur le site de fuites de données de Snatch, l’acteur malveillant affiche un “avis public”. Il convient de noter en particulier le numéro huit sur cette liste : “Snatch est ouvert à la collaboration [sic] avec tous les médias pour partager la situation en matière de fuites de données [sic] et les rendre visibles pour un large éventail de personnes”. Et, comme pour Rhysida, les journalistes figurent avant les négociations de victimes sur la liste.

Figure 7 : “Avis public” de Snatch

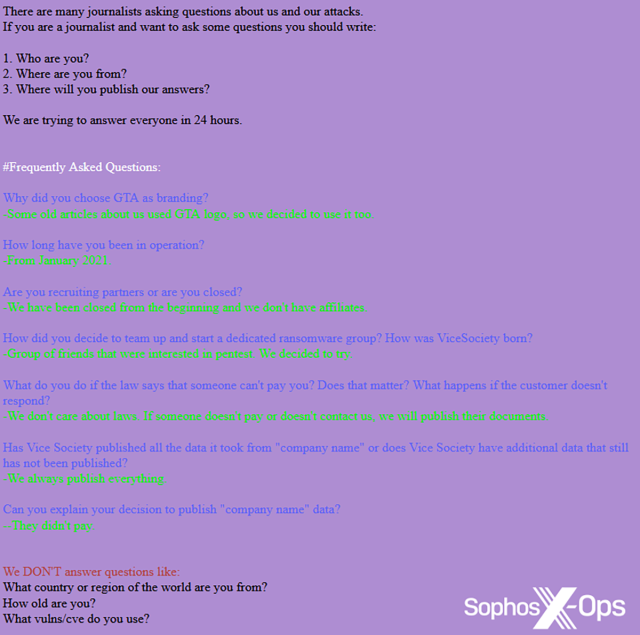

Sur le site de fuites de données de Vice Society, l’acteur malveillant note : “De nombreux journalistes posent des questions sur nous et nos attaques”. Le message continue en incluant une FAQ complète pour les journalistes, notamment une demande adressée à ces derniers en leur indiquant de fournir leur nom et leur média, ainsi que des détails sur les questions auxquelles le groupe ne répondra pas. Pour les journalistes pressés, l’acteur malveillant déclare également qu’il s’efforcera de répondre aux questions dans les 24h : un exemple de bonnes pratiques professionnelles en matière de relations publiques, qui démontre à quel point ce détail est important pour le cybercriminel en question.

Figure 8 : FAQ de Vice Society pour les journalistes

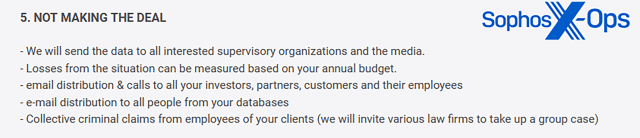

Comme indiqué précédemment, une grande partie de cette démarche médiatique visent probablement à se vanter et à renforcer la crédibilité et la notoriété des cybercriminels (ce qui, en retour, peut indirectement accroître la pression sur les victimes). Mais certains groupes sont plus explicites : Dunghill Leak, par exemple, prévient les victimes que si elles ne paient pas, il prendra plusieurs mesures, notamment l’envoi de données aux médias.

Figure 9 : Avertissement de Dunghill Leak adressé aux victimes, incluant une menace d’envoi de données aux médias.

Même si elle n’entre pas dans le cadre de cet article, la dernière ligne mérite également d’être notée : Dunghill menace “d’inviter divers cabinets d’avocats à lancer une action collective”. Les recours collectifs lancés par les auteurs de ransomware ne sont pas rares et pourraient devenir de plus en plus courants.

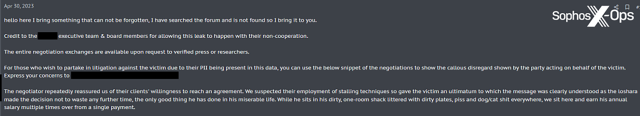

Dans le même esprit, nous avons observé un utilisateur publier sur un important forum cybercriminel des informations sur une entreprise victime d’une violation de données. L’utilisateur a déclaré que les négociations avaient échoué et a proposé de fournir “l’intégralité des échanges liés à la négociation” à “des journalistes ou des chercheurs reconnus” et a également noté que “pour ceux qui souhaitent prendre part au litige… vous pouvez utiliser l’extrait des négociations ci-dessous”. C’est l’une des manières utilisées par les auteurs de ransomware pour modifier leurs stratégies, en lançant des offensives sur plusieurs fronts à la fois (publicité, poursuites judiciaires, obligations réglementaires) afin d’exercer davantage de pression sur les victimes. Par exemple, ALPHV/BlackCat a récemment signalé une victime à la SEC (Securities and Exchange Commission) pour ne pas avoir déclaré une violation, ce qui, selon certains commentateurs, pourrait devenir de plus en plus courant.

Figure 10 : Un message sur un forum cybercriminel, concernant une violation de données.

D’autres gangs de ransomware sont tout à fait conscients qu’ils peuvent exercer une pression supplémentaire sur les victimes en brandissant le spectre des médias. Notre équipe MDR (Managed Detection and Response) a récemment observé des demandes de rançon contenant cette menace émanant à la fois d’Inc (“les données confidentielles… peuvent être diffusées auprès de certaines personnes et des médias”) et de Royal (“toute personne sur Internet appartenant à des cybercriminels du darknet… journalistes… et même vos collaborateurs pourront voir vos documents internes”).

Bien entendu, toutes les demandes de rançon ne mentionnent pas les médias, et de nombreux gangs de ransomware proposent des sites de fuites de données minimalistes et simples qui répertorient tout simplement leurs victimes, sans faire appel directement aux journalistes. Mais d’autres s’adressent directement aux médias, sous forme d’interviews.

Interviews

Plusieurs auteurs de ransomware ont accordé des interviews détaillées à des journalistes et des chercheurs. En 2021, les opérateurs LockBit ont accordé une interview à la chaîne russe OSINT, YouTube et Telegram. La même année, un affilié anonyme de REvil s’est entretenu avec Lenta.ru, un magazine en ligne en langue russe. En 2022, Mikhail Matveev (alias Wazawaka, alias Babuk, alias Orange), auteur de ransomware et fondateur du forum RAMP sur les ransomwares, a parlé de manière détaillée à The Record et a même fourni une photo de lui. Et quelques semaines plus tard, un membre fondateur de LockBit a parlé à vx-underground (dans lequel il a admis posséder trois restaurants en Chine et deux à New York).

Dans la plupart de ces interviews, les acteurs malveillant semblent apprécier l’opportunité de donner un aperçu de l’”univers” des ransomwares, de discuter des fortunes illicites qu’ils ont amassées et de fournir une approche de type “thought leadership” sur le paysage des menaces et le secteur de la sécurité. Un seul, un affilié Revil, donne une description plutôt négative de la vie cybercriminelle (“…vous avez tout le temps peur. Vous vous réveillez dans la peur, vous vous couchez dans la peur, vous vous cachez derrière un masque et une cagoule dans les magasins, vous vous cachez même de votre femme ou de votre petite amie”).

Ainsi, outre les motivations dont nous avons déjà parlé, à savoir la notoriété, l’égo, la crédibilité, la pression indirectement croissante sur les victimes, une autre raison possible pouvant expliquer cette implication auprès des médias est le recrutement. En décrivant l’activité des ransomwares comme un business ‘glamour’ et ‘lucratif’ (“le leader en matière de monétisation”, comme le dit Matveev), les acteurs malveillants pourraient bien tenter d’attirer encore davantage de membres et d’affiliés.

Communiqués de presse et déclarations

Quelques groupes de ransomware publient ce qu’ils appellent des “communiqués de presse” et le fait qu’ils utilisent ce terme est en soi révélateur. Karakurt, par exemple, gère une page séparée pour ses communiqués de presse. Sur les trois actuellement publiés, l’un est une annonce publique indiquant que le groupe recrute de nouveaux membres, et les autres concernent des attaques spécifiques. Dans ces deux derniers cas, selon Karakurt, les négociations ont échoué et les soi-disant “communiqués de presse” sont en fait des attaques à peine dissimulées contre les deux entreprises dans le but de les inciter à payer et/ou à nuire à leur réputation.

Ces deux communiqués, bien que contenant d’étranges erreurs ou des formulations très particulières, sont écrites dans un anglais remarquablement fluide. L’un d’entre eux, imitant le style des véritables communiqués de presse, contient même une citation provenant directement de “l’équipe Karakurt”.

Figure 11 : Page “Communiqués de presse” de Karakurt

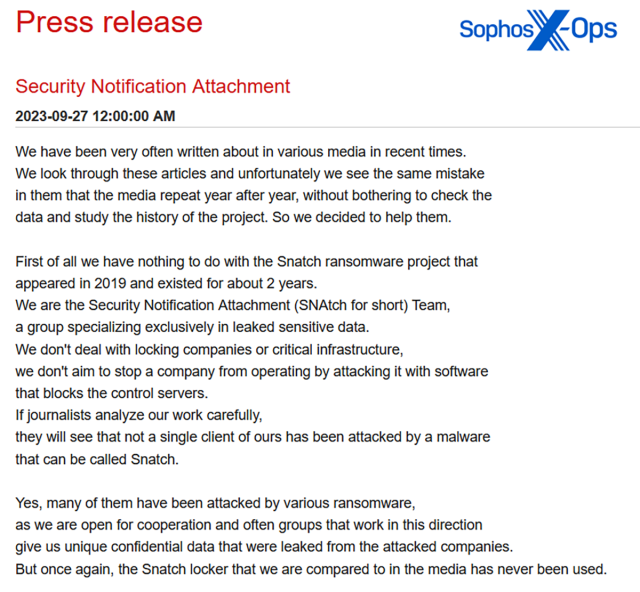

En revanche, un exemple de communiqué de presse du groupe Snatch est beaucoup moins fluide et ne se concentre pas sur une victime spécifique. Il s’agit plutôt de corriger les erreurs des journalistes (ce dont nous parlerons plus en détail dans un moment).

Figure 12 : Un extrait du “communiqué de presse” de Snatch

Cette déclaration se termine par la phrase suivante : “Nous sommes toujours ouverts à la coopération et à la communication et si vous avez des questions, nous sommes prêts à y répondre ici sur notre chaîne tg [Telegram]”.

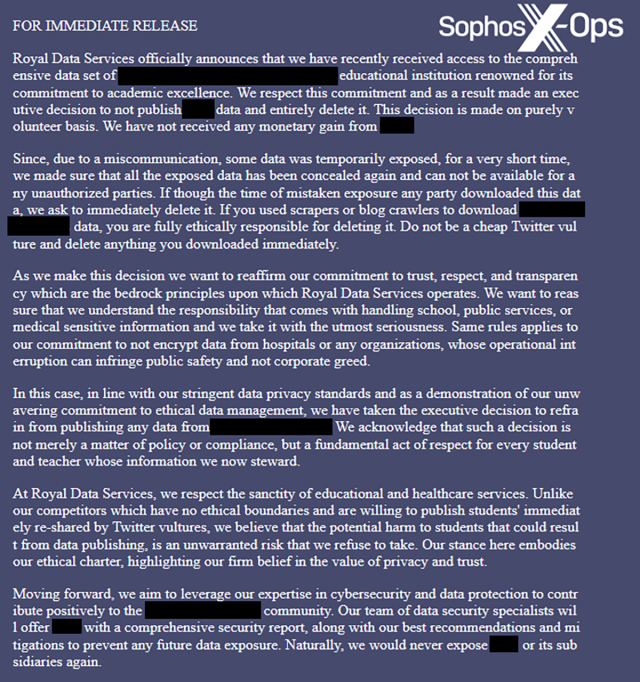

Un autre exemple, celui de Royal (pas officiellement intitulé communiqué de presse, mais avec le titre “POUR DIFFUSION IMMÉDIATE”), annonce que le groupe ne publiera pas les données d’une victime spécifique (à savoir une école), mais les supprimera “conformément à nos normes strictes en matière de confidentialité des données et en guise de preuve de notre engagement indéfectible en faveur d’une gestion éthique des données”. Ici, l’acteur malveillant souhaite sans doute faire une comparaison entre sa propre action proactive pour “se protéger” contre les fuites de données (dont il est responsable) et la mauvaise gestion des incidents de ransomware et des données sensibles par certaines entreprises, visant ainsi à se présenter comme plus responsable et professionnel que certaines de ses victimes.

Figure 13 : Une déclaration publique du groupe de ransomware Royal.

Ce qui est particulièrement remarquable ici, c’est le langage utilisé ; une grande partie du style et du ton de cette annonce sera reconnaissable par quiconque a déjà eu affaire à des communiqués de presse et à des déclarations publiques. Par exemple : “les principes fondamentaux sur lesquels Royal Data Services fonctionne” ; “Chez Royal Data Services, nous respectons le caractère sacré des services éducatifs et de santé” ; “À l’avenir, notre objectif sera de…”.

Il convient également de noter que Royal semble essayer de se faire passer (rebranding) pour un service de sécurité (“Notre équipe de spécialistes en sécurité des données proposera… un rapport de sécurité complet, ainsi que nos meilleures recommandations et mesures de mitigation… “). Il a cette caractéristique en commun avec de nombreux autres groupes de ransomware, qui, via des tentatives vraiment peu convaincantes de se faire passer pour les forces du bien, se sont présentés comme des “services de pentests” (Cl0p) ; “pentesters honnêtes et simples” (8Base) ; ou bien comme des individus menant tout simplement “une étude de cybersécurité” (ALPHV/BlackCat).

Le rebranding est une autre tactique de relation publique empruntée à des industries légitimes, et il n’est pas déraisonnable de supposer que les groupes de ransomware pourraient intensifier l’utilisation de cette technique à l’avenir, peut-être comme outil de recrutement, ou bien pour tenter d’atténuer la couverture médiatique négative des médias et minimiser l’attention des forces de l’ordre.

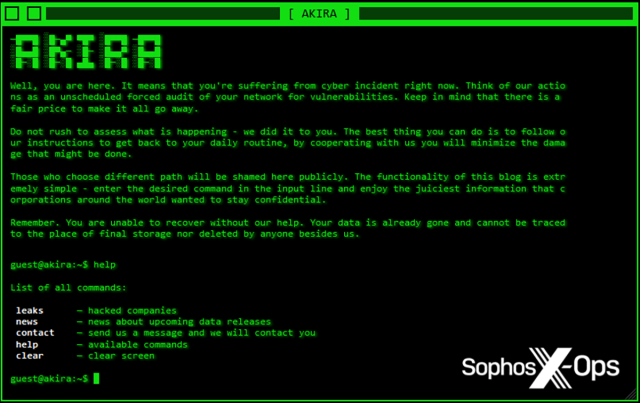

Branding

L’image de marque (branding) est extrêmement importante pour les gangs de ransomware qui recherchent, avant tout, une exposition médiatique. Des noms accrocheurs et des graphismes élégants contribuent à attirer l’attention des journalistes et des lecteurs, en particulier lorsqu’il s’agit de sites de fuites de données, car ces derniers sont les véritables vitrines publiques de ces acteurs malveillants et seront fréquemment visités par les journalistes, les chercheurs et les victimes. Pensez à Akira, avec son esthétique rétro et son terminal interactif, ou à Donut Leaks, qui présente un graphique en première page avec des néons scintillants.

Figure 14 : Le site de fuites de données d’Akira

Figure 15 : Le site Donut Leaks

Le groupe de ransomware LostTrust (un possible rebranding de MetaEncryptor) est tellement conscient que son site de fuites de données est son point de contact avec le reste du monde, qu’il a opté pour un graphisme de type ‘conférence de presse’ pour sa page d’accueil.

Figure 16 : Site de fuites de données de LostTrust. Notez le texte de présentation en bas, qui comprend l’avertissement selon lequel “chaque incident est notifié à tous les médias présents sur la région”, faisant ainsi écho à l’avertissement de Dunghill Leak.

En parallèle, un groupe de ransomware, soit fatigué de cette tendance, soit souhaitant éviter les associations diverses et autres raccourcis, a décidé tout simplement de ne pas s’attribuer un nom et une marque.

Figure 17 : Un groupe de ransomware qui refuse de se donner un nom, lui a valu inévitablement d’être nommé “NoName ransomware“.

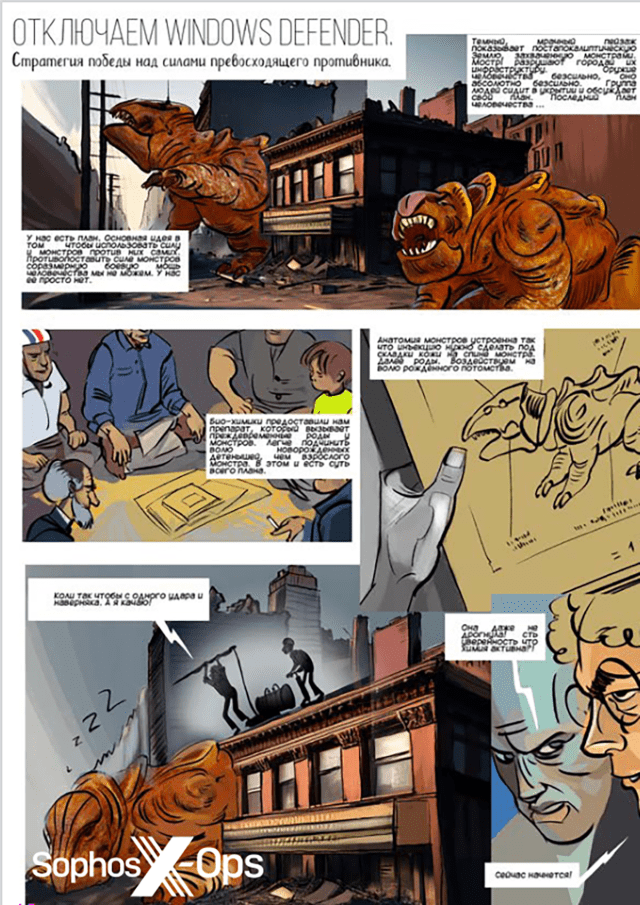

Bien entendu, l’image de marque (branding) sophistiquée n’est pas exclusive aux gangs de ransomware et est liée plus largement à la professionnalisation croissante de nombreuses catégories d’acteur malveillant, comme nous l’avons noté dans notre rapport annuel sur les menaces 2023. Les publicités modernes pour des produits malveillants, par exemple, se caractérisent souvent par des graphismes attrayants et un design de haute qualité.

Un important forum cybercriminel, qui organisait auparavant des “concours d’innovation technologique” réguliers et bien structurés, possédait même son propre ezine, comprenant des illustrations, des tutoriels et des entretiens avec des acteurs malveillants. Un bon exemple, peut-être, de cybercriminels qui non seulement interagissent avec les médias, mais créent également les leurs.

Figure 18 : Graphisme provenant d’un ezine produit par les membres d’un forum cybercriminel

Recrutement

Lorsqu’un chercheur ukrainien a divulgué des milliers de messages provenant du gang du ransomware Conti en mars 2022, beaucoup ont été surpris du degré d’organisation au sein du groupe. Il avait une hiérarchie et une structure distinctes, tout comme une entreprise légitime : patrons, sysadmins, développeurs, recruteurs, RH et service juridique. Il payait régulièrement les salaires et fixait les horaires de travail et les jours fériés. Il y avait même des locaux physiques. Mais ce qui est particulièrement intéressant dans le contexte de cet article, c’est que Conti avait au moins une personne (et peut-être même trois) dédiée à la négociation des rançons et à la rédaction des “articles de blog” pour le site de fuites de données (un “blog” est un euphémisme pour une simple liste des victimes et de leurs données publiées). Ainsi, les diverses thématiques que nous venons d’aborder : à savoir, répondre aux journalistes, rédiger des communiqués de presse, etc., ne sont pas nécessairement rapidement ‘bricolées’ par les cybercriminels lorsqu’ils ne sont pas occupés à pirater. Au sein de groupes importants et bien structurés, il pourrait bien s’agir de rôles à temps plein, à l’image des entreprises de technologie et de sécurité qui possèdent des équipes dédiées à la publication des recherches et des résultats (Sophos X-Ops en est un bon exemple).

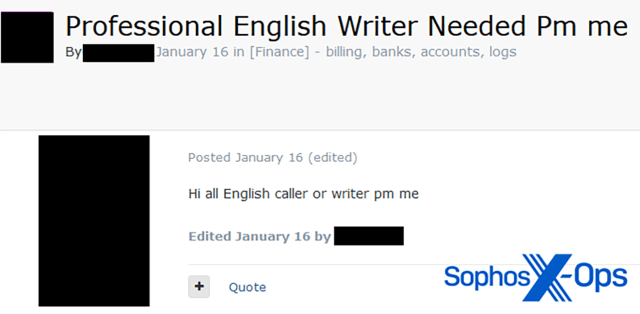

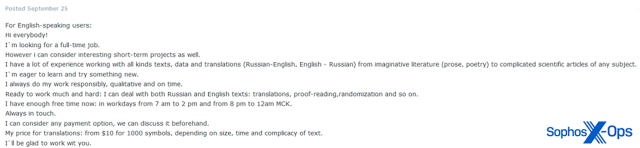

Même si de nombreuses activités liées aux ransomwares ne nécessitent pas de compétences en anglais courant, ce type de travail exigent de pouvoir parler et écrire correctement en anglais, surtout si les acteurs malveillants doivent également rédiger des déclarations publiques. Ces individus doivent être recrutés quelque part, et sur les forums cybercriminels, les annonces pour des anglophones et des auteurs (et, occasionnellement, des personnes parlant d’autres langues) sont assez courantes. Bien sûr, bon nombre de ces publicités ne sont pas nécessairement destinées à des groupes de ransomware, mais plutôt à des campagnes d’ingénierie sociale, d’arnaque et de vishing.

Figure 19 : Une annonce sur un forum cybercriminel pour “une personne sachant bien parler anglais au téléphone”. Cette annonce est probablement destinée à une sorte de campagne frauduleuse.

Dans d’autres cas, le type de travail proposé est moins clair et nécessite des personnes sachant écrire plutôt que parler :

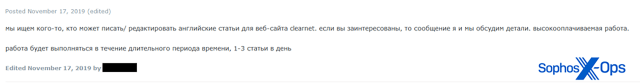

Figure 20 : Un utilisateur d’un forum cybercriminel recherche un “auteur anglais professionnel”.

Figure 21 : Une offre d’emploi sur un forum cybercriminel… : “Nous recherchons quelqu’un qui puisse rédiger/éditer des articles en anglais pour le site Clearnet. Si vous êtes intéressé, envoyez-moi un message et nous discuterons des détails. Un travail très bien rémunéré. Le travail sera réalisé sur une longue période, 1 à 3 articles par jour. Le même utilisateur a également passer une annonce pour un “journaliste/auteur”.

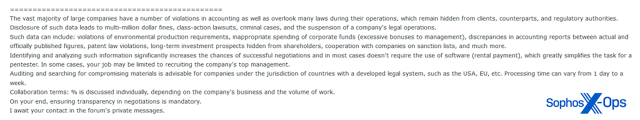

Dans un exemple particulièrement curieux, bien que non lié aux médias, un utilisateur a créé un fil de discussion intitulé : “Analyse des vulnérabilités financières et juridiques en matière de négociations” :

Figure 22 : Un extrait du message de l’utilisateur.

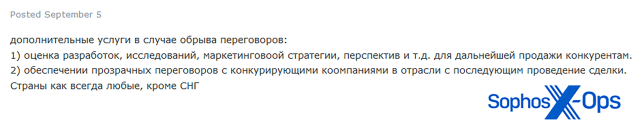

Dans le même fil de discussion, l’utilisateur a ensuite ajouté plus de détails, indiquant que d’autres tâches incluraient aussi : “télécharger du bigdata sur le domaine onion”, et qu'”en cas d’échec des négociations”, les candidats devraient également effectuer “une évaluation des développements, des recherches, de la stratégie marketing, des perspectives, etc. en vue d’une vente ultérieure à des concurrents”.

Figure 23 : Plus de détails provenant du même utilisateur.

Nous estimons qu’il s’agit probablement d’une tentative de recrutement d’un individu pour aider à extorquer de l’argent aux entreprises en obtenant le paiement d’une rançon, en trouvant des informations compromettantes que les acteurs malveillants pourraient ensuite utiliser pour faire pression lors des négociations. Notez que la première partie de l’annonce indique “dans la plupart des cas, [cela] ne nécessite pas l’utilisation de logiciels”, ce qui implique qu’il ne s’agit pas d’un groupe de ransomware “traditionnel” utilisant des malwares de chiffrement.

Enfin, nous avons également noté plusieurs cas d’utilisateurs annonçant leurs services de traduction, notamment du russe vers l’anglais et vice versa.

Figure 24 : Un utilisateur propose ses services en tant que traducteur.

Bien que nous n’ayons trouvé aucun exemple spécifique d’acteurs malveillants tentant de recruter des personnes ayant une expérience en marketing/PR, nous allons continuer de suivre de près cette potentielle tendance. Compte tenu de la “starisation” croissante des groupes de ransomware (voir le coup de pub incroyable du tatouage LockBit et des développements similaires) et des stratégies de rebranding évoquées précédemment, ce n’est peut-être qu’une question de temps avant que les cybercriminels fassent des efforts plus concertés pour gérer leur image publique et faire face à une attention médiatique reçue toujours plus importante.

Quand la relation devient conflictuelle

Nous avons remarqué que les groupe de ransomware exploitaient les médias de plusieurs manières différentes : en mentionnant la couverture médiatique dont leurs sites de fuites de données ont fait l’objet ; en invitant les journalistes à poser des questions ; en donnant des interviews; et en utilisant la menace de divulgation publique pour contraindre les victimes à payer des rançons. Cependant, comme de nombreuses personnalités publiques et entreprises l’ont découvert à leurs dépens, les relations avec les médias ne sont pas toujours cordiales. À plusieurs reprises, des groupes de ransomware et d’autres acteurs malveillants ont critiqué les journalistes pour ce qu’ils considéraient être une couverture médiatique inexacte ou injuste.

Par exemple, les développeurs de WormGPT (un dérivé de ChatGPT proposé à la vente sur des marketplaces cybercriminelles pour être utilisé par des acteurs malveillants), ont abandonné leur projet en raison de l’attention portée sur eux par les médias. Dans un message sur le forum, ils ont déclaré : “Nous sommes de plus en plus impactés par cette exposition médiatique… Pourquoi tentent-ils de salir notre réputation de cette manière ?”.

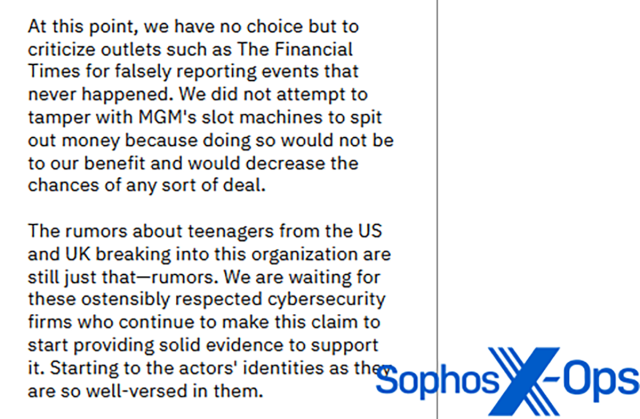

Les groupes de ransomware, en revanche, ont tendance à être plus agressifs dans leurs réfutations. ALPHV/BlackCat, par exemple, a publié un article sur son site de fuites de données intitulé “Déclaration sur MGM Resorts International : Remettre les pendules à l’heure“, un article de 1 300 mots dans lequel le groupe critiquait un certain nombre de médias pour ne pas avoir vérifié les sources et présenté des informations incorrectes.

Figure 25 : ALPHV/BlackCat accuse un média de “fausses déclarations”.

Figure 26 : ALPHV/BlackCat accuse un autre média de “fausses déclarations”, tout en admettant qu’il avait précédemment faussement signalé une source de “fausses informations”.

Le communiqué attaque ensuite un journaliste et un chercheur, avant de conclure : “Nous n’avons parlé avec aucun journaliste… Nous ne l’avons pas fait et nous ne le ferons probablement pas”. Il est donc intéressant de noter qu’il s’agit là d’un exemple d’un groupe de ransomware qui ne s’implique pas auprès des médias et tente plutôt de contrôler le narratif en se présentant comme la seule source de vérité exclusive (il y a très probablement des dynamiques de pouvoir en jeu ici aussi, mais nous ne sommes ni qualifiés ni enclins à approfondir la psychologie des auteurs de ransomware).

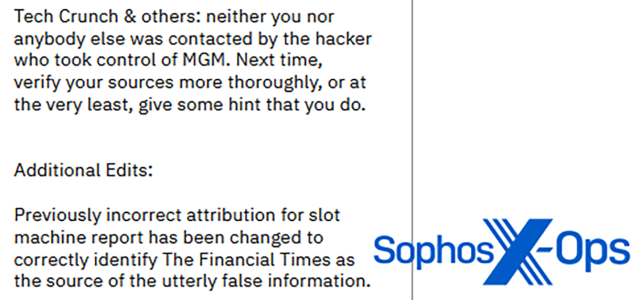

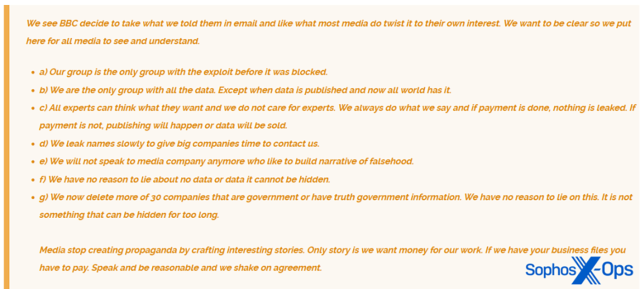

Le groupe de ransomware Cl0p a tenté de faire de même lors d’une série d’attaques très médiatisées plus tôt cette année, lesquelles ont exploité une vulnérabilité du système de transfert de fichiers MOVEit. Dans un article sur son site de fuites de données, il a déclaré que “tous les médias qui parlent de cela font [sic] ce qu’ils ont toujours fait. Fournir peu de vérité dans un gros mensonge”. Plus tard, le groupe a spécifiquement critiqué la BBC pour “avoir fait de la propagande”, après que Cl0p a envoyé des informations à la BBC par courrier électronique. Tout comme l’exemple ALPHV/BlackCat ci-dessus, Cl0p tente de “remettre les pendules à l’heure“, corrigeant ce qu’il considère être des inexactitudes dans la couverture médiatique et se présentant comme la seule source d’information faisant autorité. Le message aux victimes, aux chercheurs et au grand public : ne croyez pas ce que vous lisez dans la presse ; nous seuls connaissons la véritable histoire.

Figure 27 : Le gang du ransomware Cl0p dénonce la BBC pour ses informations “déformées”.

Une relation compliquée

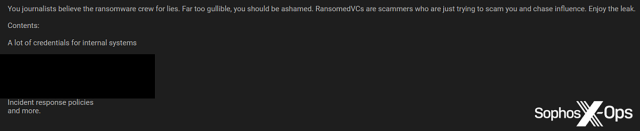

Cl0p n’est pas le seul à se méfier des journalistes ; c’est un sentiment courant sur les forums cybercriminels. De nombreux acteurs malveillants, et pas seulement les groupes de ransomware, n’aiment pas la presse, et certains cybercriminels autres que les ransomwares sont sceptiques quant à la relation entre les journalistes et les gangs de ransomware :

Figure 28 : Un acteur malveillant critique les journalistes parce qu’ils croient aux “mensonges” des auteurs du ransomware, et critique ceux parmi eux “qui essaient simplement de vous arnaquer [les journalistes] et de chercher à avoir de l’influence”. Notez que le sentiment ici n’est pas différent de celui exprimé par ALPHV/BlackCat et Cl0p dans la section précédente.

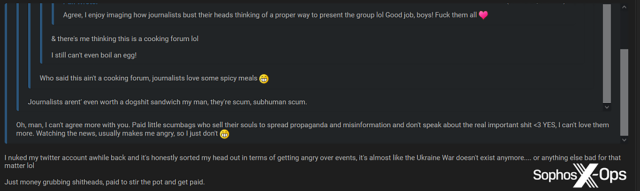

Tout comme les groupes de ransomware sont conscients que leurs sites de fuites de données sont fréquentés par des journalistes, les membres des forums cybercriminels savent très bien que des journalistes ont infiltré leurs sites. Les fils de discussion très fréquentés sur des violations et des incidents importants contiennent parfois des commentaires du type “Voici les journalistes“, qui se transforment parfois en véritable déluge d’insultes.

Figure 29 : Plusieurs membres d’un forum cybercriminel insultent des journalistes.

Plus rarement, les acteurs malveillants interpellent et/ou attaquent des journalistes isolés, comme dans l’exemple ALPHV/BlackCat ci-dessus. Même si, à notre connaissance, de telles situations n’ont pas dégénéré en menaces directes, ces réactions visent probablement à mettre les journalistes en question mal à l’aise et, dans certains cas, à nuire à leur réputation, mais pas toujours avec succès.

Le nom et le branding de la marketplace de carding Brian’s Club, par exemple, sont inspirés du journaliste en sécurité Brian Krebs. Le site utilise l’image, le prénom et un détournement au niveau de son nom de famille (“Krabs”, ou crabes, pour “Krebs”), à la fois sur sa page d’accueil et au sein du site à proprement parler.

Bien qu’une telle situation ne semble pas inquiéter outre mesure Krebs (il mentionne avoir été “surpris et ravi” de recevoir une réponse de l’administrateur du Brian’s Club après avoir demandé si le site avait été compromis ; la réponse de l’administrateur était comme suit : “Non. Je suis le vrai Brian Krebs”), d’autres journalistes pourraient ne pas se sentir aussi à l’aise dans ce genre de situation.

Bien entendu, les chercheurs ne sont pas non plus à l’abri de ces tactiques et font souvent l’objet d’insultes et de menaces sur les forums. La relation entre les acteurs malveillants et les chercheurs est une toute autre histoire, qui sort du cadre de cet article, mais un exemple mérite d’être noté. Après avoir publié la première partie d’une série en trois parties sur le fonctionnement interne du gang LockBit, le chercheur Jon DiMaggio a été choqué de découvrir que la photo de profil de LockBit sur un important forum cybercriminel avait été remplacée par une photo de lui.

Après la publication de la dernière partie de la série, les acteurs malveillants ont discuté du rapport entre eux. L’un était dédaigneux : “Ce ne sont que les dernières suppositions de l’un des milliers de journalistes spécialisés dans la cybersécurité qui ne peuvent que deviner et créer du contenu clickbait inutile”), ce à quoi le compte LockBit a répondu : “Tu as raison, tout est inventé… [mais] peu importe ce que dit Johnny, je l’aime toujours, il est mon fan le plus dévoué et il suit de près les moindres éternuements, transformant ainsi chacun d’entre eux en quelque chose de sensationnel, un vrai journaliste”.

Figure 30 : Publication de LockBit concernant une discussion sur les rapports de DiMaggio.

Ainsi, même LockBit, l’un des gangs de ransomware les plus importants, qui a consacré beaucoup de temps et d’efforts à cultiver son image, à se professionnaliser et à accorder des interviews aux médias, est sceptique quant aux journalistes et à leurs motivations.

Conclusion

Le fait que certains groupes de ransomware alimentent volontiers la couverture médiatique et communiquent avec les journalistes, même s’ils se montrent méfiants et critiques à l’égard de la presse en général, est une contradiction commune à de nombreuses personnalités publiques. De la même manière, de nombreux journalistes reconnaîtront avoir des doutes sur les activités, l’éthique et les motivations de nombreuses personnalités publiques, tout en sachant également que parler de ces personnalités est dans l’intérêt public.

Et, qu’on le veuille ou non, certains auteurs de ransomware sont en passe de devenir des personnalités publiques. Ainsi, ils consacrent de plus en plus de temps à “gérer les médias”. Ils sont conscients des déclarations qui les concernent et corrigent publiquement les inexactitudes et les omissions. Ils encouragent les questions et donnent des interviews. Ils sont conscients qu’entretenir des relations avec les médias est utile pour atteindre leurs propres objectifs et peaufiner leur image publique.

C’est, à certains égards, propre aux gangs de ransomware. Contrairement à pratiquement tous les autres types de menace, qui reposent sur le fait de rester indétectable le plus longtemps possible, et idéalement indéfiniment, une campagne de ransomware doit finalement se faire connaître de la victime pour pouvoir exiger une rançon. Les sites de fuites de données doivent être accessibles au public afin que les cybercriminels puissent faire pression sur les victimes et divulguer les données volées. Ces facteurs, ainsi que la croissance exponentielle de la menace à base de ransomwares, ont conduit à une situation dans laquelle les acteurs malveillants, loin de fuir l’attention de plus en plus vive des médias, reconnaissent la possibilité de les utiliser et de les manipuler à leurs propres fins. Ils peuvent exploiter de telles opportunités pour exercer directement et indirectement des pressions sur les victimes ; attirer de nouvelles recrues potentielles ; accroître leur propre notoriété ; gérer leur image publique; et façonner le narratif des attaques.

Pour le moment, ces évolutions sont naissantes. Bien que certains auteurs de ransomware s’efforcent certainement d’imiter les “puissantes machines à relations publiques” efficaces des entreprises légitimes, leurs tentatives sont souvent grossières et proches de l’amateurisme. Parfois, ils semblent plus être dans une réaction ‘après coup’ que dans une véritable réflexion.

Cependant, certains éléments indiquent que cette tendance naissante est en train de changer. Des initiatives telles que des canaux de relation publique dédiées sur Telegram, des FAQ pour les journalistes et des tentatives de recrutement de journalistes/auteurs peuvent se développer et évoluer. Et comme pour de nombreux autres aspects propres aux ransomwares, et au paysage des menaces en général, la banalisation et la professionnalisation sont en hausse. C’est peut-être loin d’être le cas, mais il n’est pas impossible qu’à l’avenir, les groupes de ransomware disposeront d’équipes de relation publique dédiées à plein temps : copywriters, porte-parole, voire des conseillers en image. Cette évolution pourrait fournir quelques “nice-to-have” pour les auteurs de ransomware, gonfler les egos, renforcer les efforts en matière de recrutement, mais cela se résumera principalement à augmenter toujours plus la pression déjà importante exercée sur les victimes et à réduire celle exercée sur eux-mêmes par les forces de l’ordre ou la communauté cybercriminelle.

En attendant, il est probable que les groupes de ransomware continueront à tenter de contrôler les narratifs autour des attaques isolées, comme nous l’avons vu récemment avec Cl0p et ALPHV/BlackCat. Nous suivrons, bien sûr, de près les évolutions dans ce domaine.

Remerciements

Sophos X-Ops souhaite remercier Colin Cowie de l’équipe MDR (Managed Detection and Response) de Sophos pour sa contribution dans l’élaboration de cet article.

Billet inspiré de Press and pressure: Ransomware gangs and the media, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.