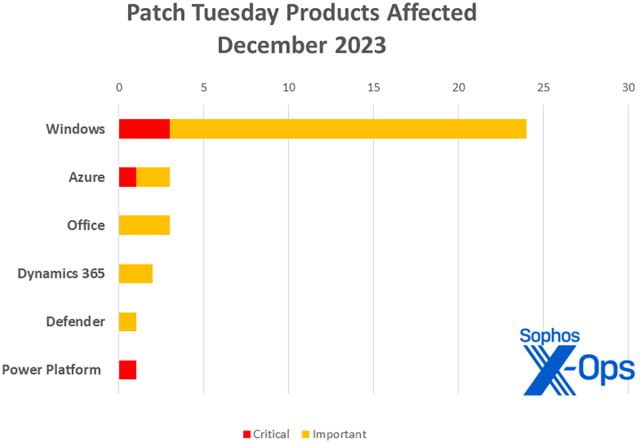

Microsoft vient de publier des correctifs concernant 33 vulnérabilités dont 24 visant Windows. Cinq autres groupes de produit sont également concernés. Parmi les CVE abordées, seules quatre sont considérées comme ‘Critiques’ en termes de gravité, du moins selon Microsoft (nous en reparlerons dans une seconde). Trois des correctifs de gravité ‘Critique’ concernant Microsoft affectent Windows, tandis que l’autre affecte à la fois Azure et Microsoft Power Platform Connector (les Connecteurs sont des proxys ou des wrappers gravitant autour des API et qui permettent aux services sous-jacents de se connecter les uns aux autres ; Microsoft dispose d’un très vaste écosystème composé de ce type d’outil d’intégration).

Au moment de la publication de ce Patch Tuesday, aucun des problèmes mentionnés n’est connu pour avoir été exploité sur le terrain, et aucun n’a été divulgué publiquement. Cependant, selon l’estimation de l’entreprise, un bon tiers des vulnérabilités corrigées dans Windows et Defender, à savoir 11 CVE, sont plus susceptibles d’être exploitées au cours des 30 prochains jours.

En plus de ces CVE, Microsoft répertorie un avis de sécurité officiel, ADV990001, qui couvre les dernières mises à jour de sa pile de maintenance (servicing stack). Cependant, les problèmes liés à Edge, qui ne sont pas pris en compte dans le comptage officiel, sont en bonne position ce mois-ci avec neuf CVE. Sept d’entre elles, dont cinq affectant Edge via le projet Chromium, ont été publiées le 7 décembre. Parmi les deux autres qui viennent d’être publiées, une vulnérabilité d’élévation de privilèges (CVE-2023-35618) a la particularité d’être un simple problème de gravité ‘Modérée‘ selon Microsoft, mais se voit attribuer un score de base CVSS de 9,6 associée à une classe ‘Critique‘. Le problème en question nécessite une évasion de sandbox pour fonctionner, et Microsoft l’estime comme moins susceptible d’être exploité dans les 30 prochains jours, mais nous recommandons de maintenir Edge et les autres navigateurs basés sur Chromium à jour.

(Mise à jour du 19/12/2023 : nous savons et suivons les différents rapports selon lesquels KB5033375, la mise à jour cumulative obligatoire 2023-12 pour Windows 11 version 23H2 concernant les systèmes x64 et ARM, pose des problèmes pour les systèmes utilisant 802.11r, à savoir la norme Wi-Fi qui gère certains types de transitions en matière d’itinérance rapide. KB5032288, un ensemble facultatif de mises à jour, serait également concerné. KB5033375 a été publiée en même temps que les mises à jour abordées dans cet article. Nous recommandons donc fortement aux lecteurs qui pensent que leur connectivité Wi-Fi est actuellement affectée par des problèmes avec ces deux mises à jour du système d’exploitation de garder un œil sur les deux pages mentionnées ci-dessus pour obtenir des conseils en matière d’assistance).

Nous n’incluons pas les problèmes Edge dans les divers comptages et graphiques CVE ci-dessous, mais nous fournirons des informations sur l’ensemble dans une annexe à la fin de l’article. Nous incluons comme d’habitude à la fin de cet article trois autres annexes répertoriant tous les correctifs de Microsoft, triés par gravité, par exploitabilité potentielle et par famille de produits.

Quelques chiffres

- Nombre total de CVE Microsoft : 33

- Nombre total d’avis contenus dans la mise à jour : 1

- Nombre total de problèmes Edge/Chromium traités dans la mise à jour : 9

- Divulgation(s) publique(s) : 0

- Exploitation(s) : 0

- Gravité :

-

- Critique : 4

- Importante : 29

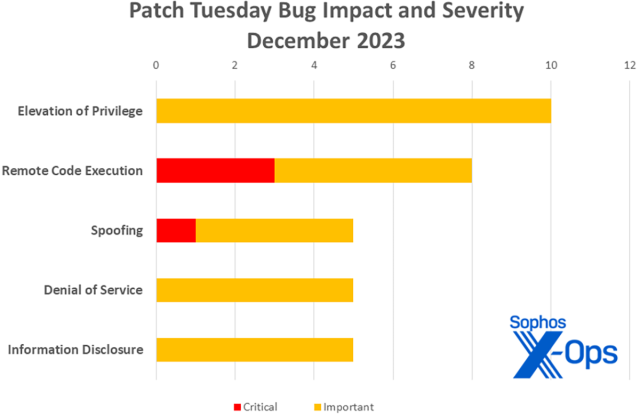

- Impact :

-

- Élévation de privilèges : 10

- Exécution de code à distance (RCE) : 8

- Déni de service : 5

- Divulgation d’informations : 5

- Usurpation : 5

Figure 1 : Un évènement que vous ne voyez pas tous les mois : un bug d’usurpation de classe Critique

Produits

- Windows : 24

- Office : 3

- Azure : 3 (avec un correctif partagé avec Power Platform)

- Dynamics 365 : 2

- Defender : 1

- Power Platform : 1 (partagé avec Azure)

Figure 2 : Comme d’habitude, les CVE Windows constituent l’essentiel de la série du mois de décembre. La vulnérabilité de classe Critique visible dans Azure et Power Platform est la même CVE, affectant les deux familles de produit.

Mises à jour majeures du mois de décembre

En plus des problèmes mentionnés ci-dessus, quelques éléments intéressants méritent d’être soulignés.

CVE-2023-36019 : Vulnérabilité d’usurpation au niveau du connecteur Microsoft Power Platform

Un problème d’usurpation de gravité ‘Critique’ ? Oui, et celui-ci nécessite votre plus grande attention, si ce n’est pas déjà le cas. Les connecteurs constituent une fonctionnalité cruciale agissant en coulisse pour Power Platform et Azure, et ce problème est suffisamment important pour que Microsoft ait déjà informé les clients concernés des mesures de protection nécessaires à partir du mois dernier (si cela ne vous dit rien, vous n’avez peut-être pas de rôle d’administrateur global ou un rôle de lecteur confidentiel au niveau du centre de messages ; pour le client Logic Apps, une notification a été envoyée via Service Health au niveau du portail Azure sous l’ID de suivi 3_SH-LTG). Pour exploiter cette dernière, un attaquant doit envoyer un lien malveillant ou manipuler un lien, un fichier ou une application pour lui donner l’apparence d’un lien légitime et digne de confiance. Microsoft a également publié des informations supplémentaires sur les mesures de mitigation et les modifications à venir concernant l’authentification pour les connecteurs des clients.

CVE-2023-35628 : Vulnérabilité d’exécution de code à distance dans Windows MSHTML Platform

La mauvaise nouvelle est que cette RCE de gravité’ Critique‘ pourrait, dans certains cas, conduire à un exploit drive-by, s’exécutant sur la machine de la victime avant même que celle-ci ne consulte un email malveillant dans le volet de visualisation, et encore moins ne l’ouvre réellement. La bonne nouvelle est que, selon Microsoft, cette vulnérabilité repose sur des techniques complexes de mise en forme de la mémoire pour fonctionner. Cela dit, cette dernière affecte à la fois les systèmes d’exploitation côté client et côté serveur à partir de Windows 10 et Windows Server 2012 R2, et Microsoft estime qu’il s’agit de l’une des 11 vulnérabilités les plus susceptibles d’être exploitées au cours des 30 prochains jours. Mieux vaut donc ne pas tarder.

CVE-2023-35619 : Vulnérabilité d’usurpation dans Microsoft Outlook pour Mac

CVE-2023-36009 : Vulnérabilité de divulgation d’informations dans Microsoft Word

Bonnes vacances aux utilisateurs Apple ! Microsoft Office LTSC pour Mac 2021 reçoit deux correctifs de gravité ‘Importante‘ ce mois-ci.

CVE-2023-35638 : Vulnérabilité de déni de service dans DHCP Server Service

CVE-2023-35643 : Vulnérabilité de divulgation d’informations dans DHCP Server Service

CVE-2023-36012 : Vulnérabilité de divulgation d’informations dans DHCP Server Service

Le DHCP (Dynamic Host Configuration Protocol) vieux de 30 ans, reçoit trois correctifs de gravité ‘Importante‘ ce mois-ci, mais aucun ne couvre la technique d’injection de processus PoolParty centrée sur le DHCP et démontrée lors du Blackhat EU de ce mois-ci.

Il est rappelé aux administrateurs système que c’est encore, dans l’ensemble, un mois plutôt calme après une année chargée en matière de correctifs Exchange. C’est donc vraiment le bon moment pour rattraper votre retard en matière de correctifs Exchange avant le début du nouveau cycle 2024.

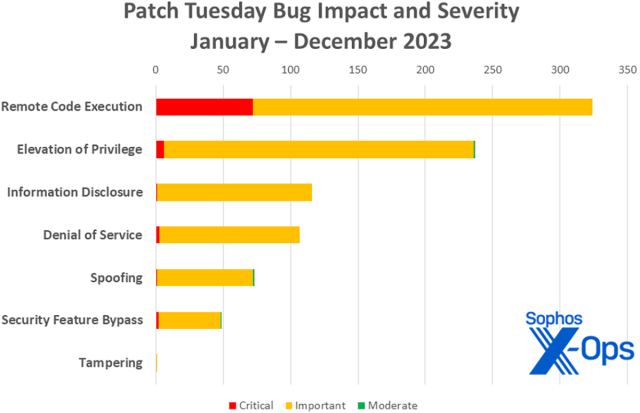

Figure 3 : Et alors que l’année touche à sa fin, les problèmes d’exécution de code à distance confirment leur position en tête du classement 2023.

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-35631 | Exp/2335631-A | Exp/2335631-A |

| CVE-2023-35632 | Exp/2335632-A | Exp/2335632-A |

| CVE-2023-35644 | Exp/2335644-A | Exp/2335644-A |

| CVE-2023-36005 | Exp/2336005-A | Exp/2336005-A |

| CVE-2023-36391 | Exp/2336391-A | Exp/2336391-A |

| CVE-2023-36696 | Exp/2336696-A | Exp/2336696-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs de décembre triés par impact, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE.

Élévation de privilèges (10 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-35624 | Vulnérabilité d’élévation de privilèges dans Azure Connected Machine Agent |

| CVE-2023-35631 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-35632 | Vulnérabilité d’élévation de privilèges dans Windows Ancillary Function Driver for WinSock |

| CVE-2023-35633 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35644 | Vulnérabilité d’élévation des privilèges dans Windows Sysmain Service |

| CVE-2023-36003 | Vulnérabilité d’élévation de privilèges dans XAML Diagnostics |

| CVE-2023-36005 | Vulnérabilité d’élévation de privilèges dans Windows Telephony Server |

| CVE-2023-36011 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36391 | Vulnérabilité d’élévation de privilèges dans Local Security Authority Subsystem Service |

| CVE-2023-36696 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

Exécution de code à distance (8 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-35628 | Vulnérabilité d’exécution de code à distance dans Windows MSHTML Platform |

| CVE-2023-35630 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| CVE-2023-35641 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| Gravité ‘Importante’ | |

| CVE-2023-21740 | Vulnérabilité d’exécution de code à distance dans Windows Media |

| CVE-2023-35629 | Vulnérabilité d’exécution de code à distance dans Microsoft USBHUB 3.0 Device Driver |

| CVE-2023-35634 | Vulnérabilité d’exécution de code à distance dans Windows Bluetooth Driver |

| CVE-2023-35639 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2023-36006 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

Usurpation (5 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-36019 | Vulnérabilité d’usurpation dans Microsoft Power Platform Connector |

| Gravité ‘Importante’ | |

| CVE-2023-35619 | Vulnérabilité d’usurpation dans Microsoft Outlook |

| CVE-2023-35622 | Vulnérabilité d’usurpation dans Windows DNS |

| CVE-2023-36004 | Vulnérabilité d’usurpation dans Windows DPAPI (Data Protection Application Programming Interface) |

| CVE-2023-36020 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

Déni de service (5 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-35621 | Vulnérabilité de déni de service dans Microsoft Dynamics 365 Finance and Operations |

| CVE-2023-35635 | Vulnérabilité de déni de service dans Windows Kernel |

| CVE-2023-35638 | Vulnérabilité de déni de service dans DHCP Server Service |

| CVE-2023-35642 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| CVE-2023-36010 | Vulnérabilité de déni de service dans Microsoft Defender |

Divulgation d’informations (5 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-35625 | Vulnérabilité de divulgation d’informations dans Azure Machine Learning Compute Instance for SDK Users |

| CVE-2023-35636 | Vulnérabilité de divulgation d’informations dans Microsoft Outlook |

| CVE-2023-35643 | Vulnérabilité de divulgation d’informations dans DHCP Server Service |

| CVE-2023-36009 | Vulnérabilité de divulgation d’informations dans Microsoft Word |

| CVE-2023-36012 | Vulnérabilité de divulgation d’informations dans DHCP Server Service |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois de décembre, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday. Chaque liste est ensuite organisée par CVE. Aucune CVE traitée dans la série de correctifs du mois de décembre n’est encore connue pour être activement exploitée sur le terrain.

| Exploitation plus probable dans les 30 jours | |

| CVE-2023-35628 | Vulnérabilité d’exécution de code à distance dans Windows MSHTML Platform |

| CVE-2023-35631 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-35632 | Vulnérabilité d’élévation de privilèges dans Windows Ancillary Function Driver for WinSock |

| CVE-2023-35633 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35641 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| CVE-2023-35644 | Vulnérabilité d’élévation des privilèges dans Windows Sysmain Service |

| CVE-2023-36005 | Vulnérabilité d’élévation de privilèges dans Windows Telephony Server |

| CVE-2023-36010 | Vulnérabilité de déni de service dans Microsoft Defender |

| CVE-2023-36011 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36391 | Vulnérabilité d’élévation de privilèges dans Local Security Authority Subsystem Service |

| CVE-2023-36696 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois de décembre triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE. Les correctifs partagés entre plusieurs familles de produit sont répertoriés plusieurs fois, une fois pour chaque famille.

Windows (24 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-35628 | Vulnérabilité d’exécution de code à distance dans Windows MSHTML Platform |

| CVE-2023-35630 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| CVE-2023-35641 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| Gravité ‘Importante’ | |

| CVE-2023-21740 | Vulnérabilité d’exécution de code à distance dans Windows Media |

| CVE-2023-35622 | Vulnérabilité d’usurpation dans Windows DNS |

| CVE-2023-35629 | Vulnérabilité d’exécution de code à distance dans Microsoft USBHUB 3.0 Device Driver |

| CVE-2023-35631 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-35632 | Vulnérabilité d’élévation de privilèges dans Windows Ancillary Function Driver for WinSock |

| CVE-2023-35633 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35634 | Vulnérabilité d’exécution de code à distance dans Windows Bluetooth Driver |

| CVE-2023-35635 | Vulnérabilité de déni de service dans Windows Kernel |

| CVE-2023-35638 | Vulnérabilité de déni de service dans DHCP Server Service |

| CVE-2023-35639 | Vulnérabilité d’exécution de code à distance dans Microsoft ODBC Driver |

| CVE-2023-35642 | Vulnérabilité d’exécution de code à distance dans Internet Connection Sharing (ICS) |

| CVE-2023-35643 | Vulnérabilité de divulgation d’informations dans DHCP Server Service |

| CVE-2023-35644 | Vulnérabilité d’élévation des privilèges dans Windows Sysmain Service |

| CVE-2023-36003 | Vulnérabilité d’élévation de privilèges dans XAML Diagnostics |

| CVE-2023-36004 | Vulnérabilité d’usurpation dans Windows DPAPI (Data Protection Application Programming Interface) |

| CVE-2023-36005 | Vulnérabilité d’élévation de privilèges dans Windows Telephony Server |

| CVE-2023-36006 | Vulnérabilité d’exécution de code à distance dans Microsoft WDAC OLE DB provider pour SQL Server |

| CVE-2023-36011 | Vulnérabilité d’élévation de privilèges dans Win32k |

| CVE-2023-36012 | Vulnérabilité de divulgation d’informations dans DHCP Server Service |

| CVE-2023-36391 | Vulnérabilité d’élévation de privilèges dans Local Security Authority Subsystem Service |

| CVE-2023-36696 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

Azure (3 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-36019 | Vulnérabilité d’usurpation dans Microsoft Power Platform Connector |

| Gravité ‘Importante’ | |

| CVE-2023-35624 | Vulnérabilité d’élévation de privilèges dans Azure Connected Machine Agent |

| CVE-2023-35625 | Vulnérabilité de divulgation d’informations dans Azure Machine Learning Compute Instance for SDK Users |

Office (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-35619 | Vulnérabilité d’usurpation dans Microsoft Outlook |

| CVE-2023-35636 | Vulnérabilité de divulgation d’informations dans Microsoft Outlook |

| CVE-2023-36009 | Vulnérabilité de divulgation d’informations dans Microsoft Word |

Dynamics 365 (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-35621 | Vulnérabilité de déni de service dans Microsoft Dynamics 365 Finance and Operations |

| CVE-2023-36020 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

Defender (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36010 | Vulnérabilité de déni de service dans Microsoft Defender |

Power Platform (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2023-36019 | Vulnérabilité d’usurpation dans Microsoft Power Platform Connector |

Annexe D : Avis et autres produits

Il s’agit d’une liste d’avis et d’informations concernant d’autres CVE pertinentes dans le Patch Tuesday du mois de décembre de Microsoft, triés par produits.

Mises à jour de la pile de maintenance (Servicing Stack) Microsoft

| ADV990001 | Dernières mises à jour de la pile de maintenance (Servicing Stack) |

Publications pertinentes pour Edge / Chromium (9 CVE)

| CVE-2033-6508 | Chromium : CVE-2023-6508 (Use after free dans ‘Media Stream’) |

| CVE-2023-6509 | Chromium : CVE-2023-6509 (Use after free dans ‘Side Panel Search’) |

| CVE-2023-6510 | Chromium : CVE-2023-6510 (Use after free dans ‘Media Capture’) |

| CVE-2023-6511 | Chromium : CVE-2023-6511 (Implémentation inappropriée dans ‘Autofill’) |

| CVE-2023-6512 | Chromium : CVE-2023-6512 (Implémentation inappropriée dans ‘Web Browser UI’) |

| CVE-2023-35618 | Vulnérabilité d’élévation de privilèges dans Microsoft Edge (Chromium-based) |

| CVE-2023-35637 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Microsoft Edge (Chromium-based) |

| CVE-2023-36880 | Vulnérabilité d’usurpation dans Microsoft Edge (Chromium-based) |

| CVE-2023-38174 | Vulnérabilité de divulgation d’informations dans Microsoft Edge (Chromium-based) |

Billet inspiré de From Microsoft to you, 33 packages, sur le Blog Sophos.

Qu’en pensez-vous ? Laissez un commentaire.